Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

İnsan tarafından işletilen fidye yazılımı, dünya çapında en etkili siber saldırı eğilimlerinden biri olarak konumunu korumaya devam ediyor ve son yıllarda birçok kuruluşun karşılaştığı önemli bir tehdit. Bu saldırılar, ağ yanlış yapılandırmalarından yararlanır ve kuruluşun zayıf iç güvenliği üzerinde başarılı olur. Bu saldırılar kuruluşlar ve BT altyapıları ve verileri için açık ve mevcut bir tehlike oluştursa da, önlenebilir bir olağanüstü durum.

Microsoft Olay Yanıtı ekibi (eski adıyla DART/CRSP), müşterilerin siber dayanıklı olmasına yardımcı olmak için güvenlik risklerine yanıt verir. Microsoft Olay Yanıtı, yerinde reaktif olay yanıtı ve uzaktan proaktif araştırmalar sağlar. Microsoft Olay Yanıtı, mümkün olan en kapsamlı ve kapsamlı araştırmayı sağlamak için Microsoft'un dünyanın dört bir yanındaki güvenlik kuruluşları ve iç Microsoft ürün gruplarıyla stratejik ortaklıklarından yararlanıyor.

Bu makalede, Microsoft Olay Yanıtı'nın saldırı taktikleri ve algılama mekanizmalarıyla ilgili ayrıntıları içeren yakın tarihli bir fidye yazılımı olayını nasıl araştırdığı açıklanmaktadır.

Daha fazla bilgi için Microsoft Olay Yanıtı'nın insan tarafından çalıştırılan fidye yazılımıyla mücadele kılavuzunun Bölüm 1 ve Bölüm 2 bakın.

Saldırı

Microsoft Olay Yanıtı, insan tarafından çalıştırılan fidye yazılımı için tehdit aktörü davranışlarını belirlemek için olay yanıtı araçlarından ve taktiklerinden yararlanıyor. Fidye yazılımı olaylarıyla ilgili genel bilgiler nihai etkiye odaklanır, ancak nadiren işlemin ayrıntılarını ve tehdit aktörlerinin keşif, para kazanma ve haraç almak için fark edilmeden erişimlerini nasıl yükseltebildiklerini vurgular.

Saldırganların MITRE ATT&CK taktiklerini temel alan fidye yazılımı saldırıları için kullandığı bazı yaygın teknikler aşağıdadır.

Microsoft Olay Yanıtı, uç nokta için Microsoft Defender'ı kullanarak saldırganı ortamdan takip etti, olayı gösteren bir hikaye oluşturduktan sonra tehdidi ortadan kaldırıp düzeltmeyi amaçladı. Dağıtıldıktan sonra, Defender for Endpoint kaba kuvvet saldırısından gelen başarılı oturum açmaları algılamaya başladı. Bunu bulduktan sonra, Microsoft Olay Yanıtı güvenlik verilerini gözden geçirdi ve Uzak Masaüstü Protokolü'nü (RDP) kullanarak İnternet'e açık birkaç cihaz buldu.

İlk erişim kazanıldıktan sonra, tehdit aktörü parola karmalarını döküm etmek için Mimikatz kimlik bilgisi toplama aracını kullandı, düz metinde depolanan kimlik bilgileri için tarandı, Yapışkan Anahtar işlemesi ile arka kapı oluşturdu ve uzak masaüstü oturumlarını kullanarak ağ boyunca yatay olarak taşındı.

Bu örnek olay incelemesi için saldırganın izlediği vurgulanan yol aşağıda belirtilmiştir.

Aşağıdaki bölümlerde MITRE ATT&CK taktiklerini temel alan ek ayrıntılar açıklanır ve tehdit aktörü etkinliklerinin Microsoft Defender portalında nasıl algılandığına ilişkin örnekler yer alır.

İlk erişim

Fidye yazılımı kampanyaları, genellikle kimlik avı e-postalarını veya İnternet'te kullanıma sunulan Uzak Masaüstü hizmetinin etkinleştirildiği cihazlar gibi çevre savunması zayıflıklarını kullanarak ilk girişleri için bilinen güvenlik açıklarını kullanır.

Bu olay için Microsoft Olay Yanıtı, İnternet'te kullanıma sunulan RDP için 3389 numaralı TCP bağlantı noktasına sahip bir cihazı bulmayı başardı. Bu, tehdit aktörlerinin deneme yanılma kimlik doğrulama saldırısı gerçekleştirmesine ve ilk giriş noktasını elde etmesine izin verdi.

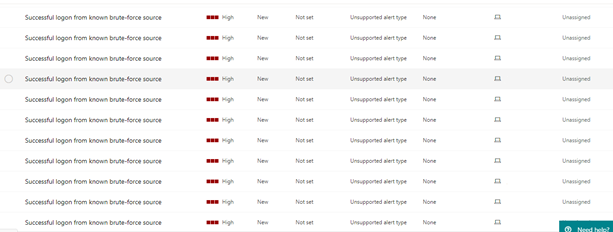

Defender for Endpoint, tanınmış brute force kaynaklarından çok sayıda giriş denemesi olduğunu belirlemek için tehdit istihbaratını kullandı ve bunları Microsoft Defender portalında görüntüledi. İşte bir örnek.

Keşif

İlk erişim başarılı olduktan sonra ortam numaralandırması ve cihaz bulma işlemi başladı. Bu etkinlikler, tehdit aktörlerinin kuruluşun iç ağı hakkındaki bilgileri tanımlamasına ve etki alanı denetleyicileri, yedekleme sunucuları, veritabanları ve bulut kaynakları gibi kritik sistemleri hedeflemesine olanak sağladı. Numaralandırma ve cihaz bulma işleminden sonra tehdit aktörleri, güvenlik açığı bulunan kullanıcı hesaplarını, grupları, izinleri ve yazılımları belirlemek için benzer etkinlikler gerçekleştirdi.

Tehdit aktörü, ortamda kullanılan IP adreslerini listelemek ve sonraki bağlantı noktası taramasını gerçekleştirmek için bir IP adresi tarama aracı olan Gelişmiş IP Tarayıcısı'ndan yararlandı. Açık bağlantı noktalarını tarayarak tehdit aktörü, başlangıçta güvenliği aşılmış olan cihazdan erişilebilen cihazlar buldu.

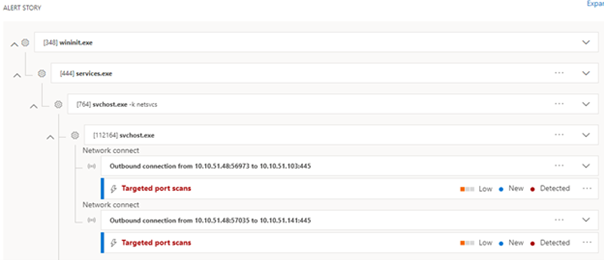

Bu etkinlik Uç Nokta için Defender'da algılandı ve daha fazla araştırma için güvenliğin aşıldığının (IoC) göstergesi olarak kullanıldı. İşte bir örnek.

Kimlik bilgisi hırsızlığı

İlk erişim elde ettikten sonra, tehdit aktörleri Mimikatz parola alma aracını kullanarak ve başlangıçta güvenliği aşılmış sistemlerde "parola" içeren dosyaları arayarak kimlik bilgisi toplama işlemi gerçekleştirdi. Bu eylemler, tehdit aktörlerinin meşru kimlik bilgileriyle ek sistemlere erişmesini sağladı. Birçok durumda tehdit aktörleri, güvenliği ihlal edilen ilk hesaplar belirlendikten ve düzeltildikten sonra kalıcılığı korumak üzere ek hesaplar oluşturmak için bu hesapları kullanır.

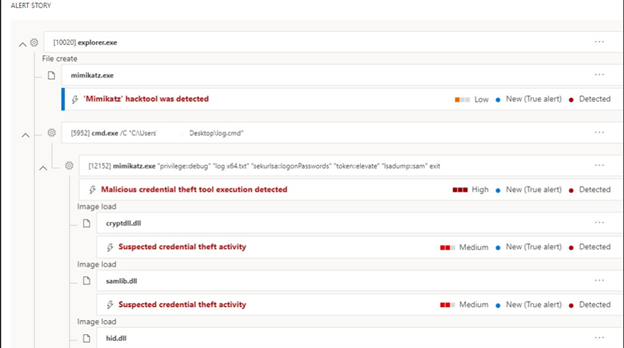

Microsoft Defender portalında Mimikatz'ın algılanan kullanımına bir örnek aşağıda verilmiştır.

Yanal hareket

Uç noktalar arasında hareket farklı kuruluşlar arasında farklılık gösterebilir, ancak tehdit aktörleri genellikle cihazda zaten mevcut olan farklı uzaktan yönetim yazılımı çeşitlerini kullanır. BT departmanının günlük faaliyetlerinde yaygın olarak kullandığı uzaktan erişim yöntemlerini kullanarak tehdit aktörleri uzun süreler boyunca radarın altına uçabilir.

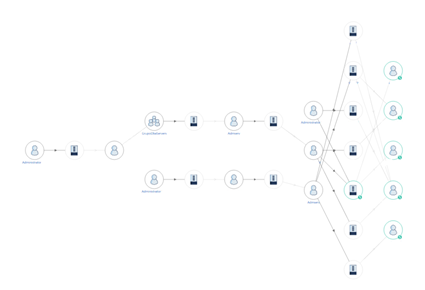

Microsoft Olay Yanıtı, Kimlik için Microsoft Defender'ı kullanarak tehdit aktörün cihazlar arasında izlediği yolu eşleyerek kullanılan ve erişilen hesapları görüntüleyebildi. İşte bir örnek.

Savunma kaçamak

Algılamayı önlemek için tehdit aktörleri, saldırı döngüsü boyunca tanımlamayı önlemek ve hedeflerine ulaşmak için savunma kaçamak tekniklerini kullandı. Bu teknikler arasında virüsten koruma ürünlerini devre dışı bırakma veya kurcalama, güvenlik ürünlerini veya özelliklerini kaldırma veya devre dışı bırakma, güvenlik duvarı kurallarını değiştirme ve yetkisiz erişim yapıtlarını güvenlik ürün ve hizmetlerinden gizlemek için gizleme teknikleri kullanma sayılabilir.

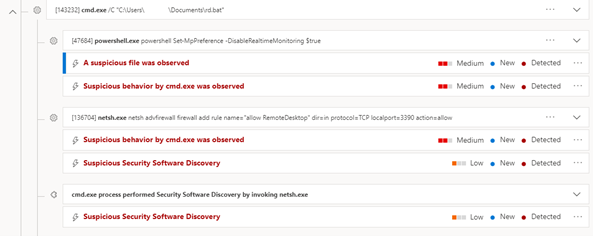

Bu olayın tehdit aktörü, Windows 11 ve Windows 10 cihazlarında Microsoft Defender için gerçek zamanlı korumayı ve 3389 numaralı TCP bağlantı noktasını açmak ve RDP bağlantılarına izin vermek için yerel ağ araçlarını devre dışı bırakmak için PowerShell'i kullandı. Bu değişiklikler, kötü amaçlı etkinlikleri algılayan ve uyarı veren sistem hizmetlerini değiştirdikleri için bir ortamda algılama olasılığını azaltmıştı.

Ancak Uç Nokta için Defender yerel cihazdan devre dışı bırakılamadı ve bu etkinliği algılayabildi. İşte bir örnek.

Devamlılık

Kalıcılık teknikleri, güvenlik personeli tarafından güvenliği aşılmış sistemlerin denetimini yeniden elde etmek için çaba gösterildikten sonra tehdit aktörlerinin sistemlere tutarlı erişim sağlamaya yönelik eylemlerini içerir.

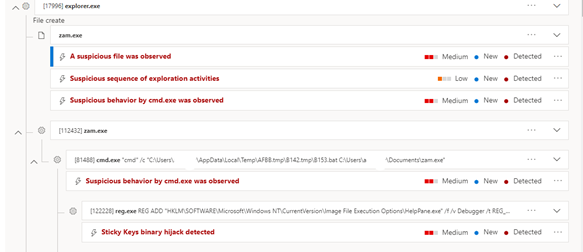

Bu olayın tehdit aktörleri, Windows işletim sistemi içindeki bir ikili dosyanın kimlik doğrulaması olmadan uzaktan çalıştırılmasına olanak sağladığından Yapışkan Tuşlar hack'ini kullandı. Ardından bu özelliği kullanarak bir Komut İstemi başlatıp başka saldırılar gerçekleştirdiler.

Microsoft Defender portalında Yapışkan Tuşlar saldırısının tespitine ilişkin bir örnek.

Etki

Tehdit aktörleri genellikle dosyaları ortamda zaten var olan uygulamaları veya özellikleri kullanarak şifreler. PsExec, Grup İlkesi ve Microsoft Endpoint Configuration Management kullanımı, bir aktörün normal işlemleri kesintiye uğratmadan uç noktalara ve sistemlere hızla erişmesini sağlayan dağıtım yöntemleridir.

Bu olayın tehdit aktörü, çeşitli uzak paylaşımlardan etkileşimli bir PowerShell Betiği'ni uzaktan başlatmak için PsExec'den yararlandı. Bu saldırı yöntemi, dağıtım noktalarını rastgele belirler ve fidye yazılımı saldırısının son aşamasında düzeltmeyi daha zor hale getirir.

Fidye yazılımı yürütme

Fidye yazılımı yürütme, bir tehdit aktörünün saldırılarından para kazanmak için kullandığı birincil yöntemlerden biridir. Yürütme metodolojisine bakılmaksızın, ayrı fidye yazılımı çerçeveleri dağıtıldıktan sonra ortak bir davranış düzenine sahip olma eğilimindedir:

- Tehdit aktörü eylemlerini gizleme

- Kalıcılık oluşturma

- Windows hata kurtarma ve otomatik onarımı devre dışı bırakma

- Hizmet listesini durdurma

- İşlem listesini sonlandırma

- Gölge kopyaları ve yedekleri silme

- Özel dışlamalar belirterek dosyaları şifreleme

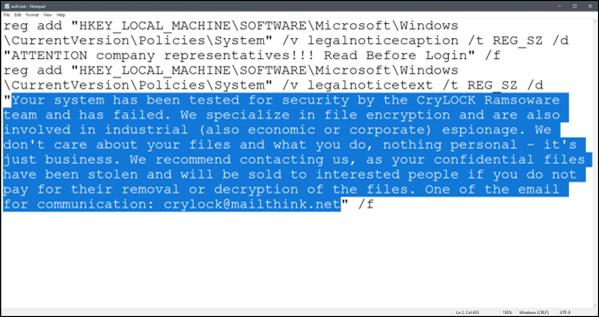

- Fidye yazılımı notu oluştur.

Fidye yazılımı notu örneği aşağıda verilmiştir.

Ek fidye yazılımı kaynakları

Microsoft'tan önemli bilgiler:

- Fidye yazılımlarının artan tehdidi, Microsoft On the Issues blog gönderisi 20 Temmuz 2021'de

- İnsan tarafından işletilen fidye yazılımı

- Fidye yazılımı ve şantaja karşı hızlı koruma

- 2021 Microsoft Dijital Savunma Raporu (bkz. sayfa 10-19)

- Fidye Yazılımı: Microsoft Defender portalında yaygın ve sürekli bir tehdit tehdit analitiği raporu

- Microsoft Olay Yanıtı fidye yazılımı yaklaşımı ve en iyi yöntemler

Microsoft 365:

- Microsoft 365 kiracınız için fidye yazılımı koruması dağıtma

- Azure ve Microsoft 365 ile Fidye Yazılımı Dayanıklılığını En Üst Düzeye Çıkarma

- Fidye yazılımı saldırısından kurtarma

- kötü amaçlı yazılım ve fidye yazılımı koruması

- Windows 10 bilgisayarınızı fidye yazılımlarından koruma

- SharePoint Online'de fidye yazılımlarını işleme

- Microsoft Defender portalında fidye yazılımı için tehdit analizi raporları

Microsoft Defender XDR:

- Gelişmiş tehdit avı ile fidye yazılımı bulma

Cloud Apps için Microsoft Defender:

Microsoft Azure:

- Fidye Yazılımı Saldırıları İçin Azure Savunmaları

- Azure ve Microsoft 365 ile Fidye Yazılımı Dayanıklılığını En Üst Düzeye Çıkarma

- Fidye yazılımlarına karşı koruma için yedekleme ve geri yükleme planı

- Microsoft Azure Backup ile fidye yazılımlarından korunmaya yardımcı olun (26 dakikalık video)

- Sistemik kimlik ihlalinden kurtulma

- Microsoft Sentinel'da gelişmiş çok aşamalı saldırı algılama

- Microsoft Sentinel'de Fidye Yazılımı için Birleşik Tespit

Microsoft Güvenlik ekibi blog gönderileri:

fidye yazılımlarını önlemeye ve kurtarmaya yönelik 3 adım (Eylül 2021)

İnsan tarafından çalıştırılan fidye yazılımıyla mücadele kılavuzu: Bölüm 1 (Eylül 2021)

Microsoft Olay Yanıtı'nın fidye yazılımı olay araştırmalarını nasıl yürüttüğüne ilişkin önemli adımlar.

İnsan tarafından çalıştırılan fidye yazılımıyla mücadele kılavuzu: Bölüm 2 (Eylül 2021)

Öneriler ve en iyi yöntemler.

Siber güvenlik risklerini anlayarak dayanıklı olma: Bölüm 4— mevcut tehditlerde gezinme (Mayıs 2021)

Fidye Yazılımı bölümüne bakın.

İnsan tarafından işletilen fidye yazılımı saldırıları: Önlenebilir bir olağanüstü durum (Mart 2020)

Gerçek saldırıların saldırı zinciri analizlerini içerir.

Norsk Hydro fidye yazılımı saldırısına şeffaflıkla yanıt veriyor (Aralık 2019)