Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

![]()

Modern kuruluş, verilere erişen inanılmaz çeşitli uç noktalara sahiptir. Tüm uç noktalar kuruluş tarafından yönetilmediğinden, farklı cihaz yapılandırmalarına ve yazılım düzeltme eki düzeylerine yol açar. Bu büyük bir saldırı yüzeyi oluşturur ve çözümsüz bırakılırsa iş verilerine güvenilmeyen uç noktalardan erişim, Sıfır Güven güvenlik stratejinizdeki en zayıf bağlantı haline gelebilir. (Sıfır Güven Olgunluk Modelini indirin: Zero_Trust_Vision_Paper_Final 10.28.pdf.)

Sıfır Güven, "Asla güvenme, her zaman doğrulama" ilkesine bağlıdır. Uç noktalar açısından bu, her zaman tüm uç noktaları doğrulama anlamına gelir. Buna yalnızca yüklenici, iş ortağı ve konuk cihazları değil, cihaz sahipliği ne olursa olsun çalışanlar tarafından iş verilerine erişmek için kullanılan uygulamalar ve cihazlar da dahildir.

Sıfır Güven yaklaşımında, cihazın şirkete ait veya kendine ait cihazını getir (BYOD) aracılığıyla kişisel olmasına bakılmaksızın aynı güvenlik ilkeleri uygulanır; cihazın BT tarafından tamamen yönetilip yönetilmediği veya yalnızca uygulama ve veriler güvence altına alınıyorsa. İlkeler, pc, Mac, akıllı telefon, tablet, giyilebilir veya IoT cihazının bağlı olduğu her yerde güvenli kurumsal ağ, ev geniş bant veya genel İnternet olsun tüm uç noktalar için geçerlidir. En önemlisi, bu uç noktalarda çalışan uygulamaların durumu ve güvenilirliği güvenlik duruşunuzu etkiler. Şirket verilerinin yanlışlıkla veya kötü amaçlı olarak güvenilmeyen veya bilinmeyen uygulamalara veya hizmetlere sızmasını engellemeniz gerekir.

Sıfır Güven modelinde cihazların ve uç noktaların güvenliğini sağlamak için birkaç temel kural vardır: Sıfır Güven güvenlik ilkeleri bulut üzerinden merkezi olarak uygulanır ve uç nokta güvenliği, cihaz yapılandırması, uygulama koruması, cihaz uyumluluğu ve risk duruşunu kapsar.

- Platform ve cihazlarda çalışan uygulamalar güvenli bir şekilde sağlanır, düzgün yapılandırılır ve güncel tutulur.

- Güvenlik güvenliğinin ihlal edilmesi durumunda uygulamalar içindeki şirket verilerine erişimi içeren otomatik ve hızlı yanıt vardır.

- Erişim denetim sistemi, verilere erişilmeden önce tüm ilke denetimlerinin etkin olmasını sağlar.

Uç noktaların güvenliğini sağlamak için Sıfır Güven dağıtım hedefleri

Çoğu kuruluş Sıfır Güven yolculuğuna başlamadan önce uç nokta güvenliği aşağıdaki gibi ayarlanır:

- Uç noktalar etki alanına katılır ve Grup İlkesi Nesneleri veya Configuration Manager gibi çözümlerle yönetilir. Bunlar harika seçeneklerdir, ancak modern Windows Yapılandırma Hizmeti Sağlayıcılarından (CSP) yararlanmaz veya bulut tabanlı cihazlara hizmet vermek için ayrı bir bulut yönetimi ağ geçidi aleti gerektirmez.

- Uç noktaların verilere erişmek için bir şirket ağında olması gerekir. Bu, cihazların şirket ağına erişmek için fiziksel olarak yerinde olması gerektiği veya VPN erişimine ihtiyaç duyduğu anlamına gelebilir ve bu da güvenliği aşılmış bir cihazın hassas şirket kaynaklarına erişme riskini artırır.

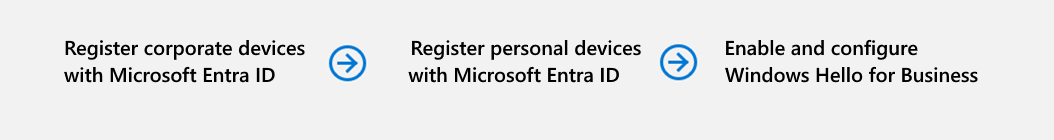

Uç noktaların güvenliğini sağlamak için uçtan uca Sıfır Güven çerçevesi uygularken ilk olarak ilk üç dağıtım hedefine odaklanmanızı öneririz. Bunlar tamamlandıktan sonra dördüncü hedefe odaklanın:

Uç noktalar bulut kimliği sağlayıcılarına kaydedilir. Herhangi bir kişi tarafından kullanılan birden çok uç noktanın güvenliğini ve riskini izlemek için, kaynaklarınıza erişimi olabilecek tüm cihazlar ve erişim noktalarının görünürlüğüne sahip olmanız gerekir. Kayıtlı cihazlarda, parolalara olan güveni ortadan kaldırmaya yardımcı olmak için kullanıcılara kimlik doğrulaması için biyometrik veya PIN tabanlı bir yöntem de sağlayan bir güvenlik temeli uygulayabilirsiniz.

Erişim yalnızca bulut tarafından yönetilen ve uyumlu uç noktalara ve uygulamalara verilir. Erişim verilmeden önce cihazların minimum güvenlik gereksinimlerini karşıladığından emin olmak için uyumluluk kuralları ayarlayın. Ayrıca, uyumlu olmayan cihazlar için düzeltme kuralları ve bildirimler oluşturarak kişilerin uyumluluk sorunlarını nasıl çözeceklerini öğrenmesini sağlayın.

Veri kaybı önleme (DLP) ilkeleri, kurumsal cihazlar ve KCG için uygulanır. Kullanıcının erişim elde ettikten sonra verilerle neler yapabileceğini denetleme. Örneğin, dosya kaydetmeyi güvenilmeyen konumlarla (yerel disk gibi) kısıtlayın veya verileri korumak için bir tüketici iletişim uygulaması veya sohbet uygulamasıyla kopyalayıp yapıştırma paylaşımını kısıtlayın.

Uç nokta tehdit algılama, cihaz riskini izlemek için kullanılır. Tüm uç noktaları tutarlı bir şekilde yönetmek için merkezi bir yönetim çözümünü hedefleyin. Uç nokta kayıtlarını ve işlemleri daha az, ancak eyleme geçirilebilir uyarı almak amacıyla yönlendirmek için bir güvenlik bilgileri ve olay yönetimi (SIEM) çözümü kullanın.

Son bir görev olarak IoT ve operasyonel teknoloji ağları için Sıfır Güven ilkelerini inceleyin.

Uç nokta Sıfır Güven dağıtım kılavuzu

Bu kılavuz, Sıfır Güven güvenlik çerçevesi ilkelerine göre cihazlarınızın güvenliğini sağlamak için gereken adımlarda size yol gösterir.

1. Uç noktaları bir bulut kimliği sağlayıcısına kaydetme

Risk maruziyetini sınırlandırmaya yardımcı olmak için, uç noktaları izleyerek her birinin güvenilir bir kimliğe sahip olduğundan, temel güvenlik gereksinimlerinin uygulandığından ve kötü amaçlı yazılım veya veri sızdırma gibi risklerin düzeyi ölçülmüş, düzeltilmiş veya kabul edilebilir olarak değerlendirilmiş olmalıdır.

Bir cihaz kaydolunktan sonra, kullanıcılar oturum açmak için kurumsal kullanıcı adlarını ve parolalarını kullanarak kuruluşunuzun kısıtlı kaynaklarına erişebilir. Kullanılabilir olduğunda, İş İçin Windows Hello gibi özellikleri kullanarak güvenliği artırın.

Kurumsal cihazları Microsoft Entra Id ile kaydetme

Kuruluşunuzun verilerine erişmek için kullanılan Windows cihazlarına sahip olun, aşağıdaki yollardan biriyle Microsoft Entra ID'ye katılın ve kaydolun:

Windows ilk çalıştırma deneyimi – Windows cihazlarını Microsoft Entra ID'ye bağlamak için kutudan çıkarma deneyiminin (OOBE) kullanılması, kurulumu basitleştirir ve cihazların kuruluş kaynaklarına hemen güvenli erişim için hazır olmasını sağlar. Yönergeler için bkz. Microsoft Entra yeni bir Windows cihazına katılma.

Önceden sağlanan Windows cihazları – Daha önce sağlanan bir Windows iş cihazının kullanıcıları, Microsoft Entra Id'ye kaydetmek için İş veya Okul hesabını kullanabilir. Bkz . windows cihazına iş veya okul hesabınızı ekleme.

Kişisel cihaz kaydetme - Kullanıcılar kişisel Windows cihazlarını Microsoft Entra Id ile kaydedebilir. Bkz . Kişisel cihazınızı iş veya okul ağınıza kaydetme.

Şirkete ait cihazlarda, yeni işletim sistemleri sağlamak ve cihazları Microsoft Entra Id ile kaydetmek için aşağıdaki platforma özgü yöntemleri kullanabilirsiniz:

Windows – Windows Autopilot, yeni cihazları ayarlamak ve önceden yapılandırmak için kullanılan ve üretken kullanıma hazır hale getirmek için kullanılan bir teknoloji koleksiyonudur. Bkz. Windows Autopilot'a Genel Bakış.

iOS/iPadOS - Apple Business Manager veya Apple School Manager aracılığıyla satın alınan şirkete ait cihazlar, otomatik cihaz kaydı yoluyla Intune'a kaydedilebilir. Bkz. Otomatik Cihaz Kaydını Ayarlama.

İş İçin Windows Hello ile kimlik doğrulama güvenliğini geliştirme

Kullanıcılara, parola kullanımını cihazlarda güçlü iki öğeli kimlik doğrulamasıyla değiştiren ve PIN'lerin, oturum açma güvenlik anahtarlarının ve daha fazlasının kullanımına yönelik kurallar uygulayan alternatif bir oturum açma yöntemi sağlamak için, kullanıcıların Windows cihazlarında İş İçin Windows Hello'yu etkinleştirin.

Microsoft Intune, İş İçin Windows Hello ayarlarını uygulamak ve zorunlu kılmak için iki ücretsiz yöntemi destekler:

Kiracı genelinde ilkeyle cihaz kaydında – Intune'a kaydolduğunda her Windows cihazına varsayılan bir İş İçin Windows Hello ilkesi uygulamak için bu yöntemi kullanın. Bu ilke, kuruluşunuza katılan her yeni Windows cihazının PIN gereksinimleri, iki öğeli kimlik doğrulaması ve daha fazlası için aynı ilk yapılandırma standartlarına sahip olmasını sağlamaya yardımcı olur.

Daha fazla bilgi ve yapılandırma kılavuzu için Intune belgelerindeki cihaz kaydında Windows Hello'ya bakın.

Hesap koruma profilleriyle kayıt olduktan sonra – Hesap koruma profilleri, Intune'a kaydolduktan sonra kuruluşunuzdaki farklı gruplara belirli İş İçin Windows Hello yapılandırmalarını uygulamanıza olanak tanır. Hesap koruma profili ile kiracı genelindeki profil arasında bir çakışma varsa, hesap koruma profili önceliklidir. Bu, farklı gruplar için kendi gereksinimlerine göre ayarlamalar yapılmasını sağlar.

Intune Hesap koruma profilleri , Hesap Koruması ilke türü için bir profil türüdür ve bu da bir Intune uç nokta güvenlik ilkesi türüdür. Bu profili yapılandırma yönergeleri için bkz. Uç nokta güvenlik ilkesi oluşturma ve Hesap koruma ilkesi türünü ve ardından Hesap koruma profili türünü seçin.

2. Bulut tarafından yönetilen ve uyumlu uç noktalara ve uygulamalara erişimi sınırlayın

Kuruluşunuza katılan uç noktaların kimlikleri belirlenmiş ve kimlik doğrulama gereksinimleri iyileştirilmişse, bu uç noktaların kuruluşunuzun verilerine ve kaynaklarına erişmek için kullanılmadan önce kuruluşunuzun güvenlik beklentilerini karşıladığından emin olun.

Erişimi sınırlamak için, Intune cihaz uyumluluk ilkelerini kullanın. Bu ilkeler, Microsoft Entra Koşullu Erişim ile birlikte çalışarak yalnızca güvenlik gereksinimlerinize uyumlu olan cihazların, kimliği doğrulanmış kullanıcılarınız tarafından kaynaklara erişimde kullanılabilmesini sağlar. Uyumluluk ilkelerinin önemli bir parçası, kullanıcıların uyumsuz bir cihazı yeniden uyumlu hale getirmesine yardımcı olan düzeltme bildirimleri ve kurallarıdır .

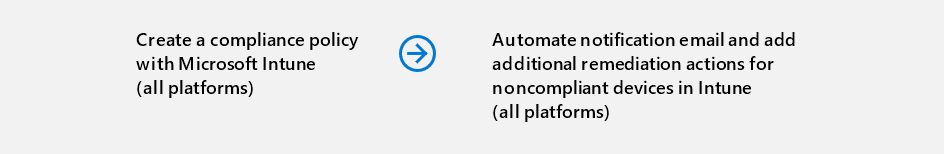

Microsoft Intune ile uyumluluk ilkesi oluşturma

Microsoft Intune uyumluluk ilkeleri, yönetilen cihazlarınızın yapılandırmasını değerlendirmek için kullandığınız kural ve koşullar kümesidir. Bu ilkeler, bu yapılandırma gereksinimlerini karşılamayan cihazlardan kuruluş verilerinin ve kaynaklarının güvenliğini sağlamanıza yardımcı olabilir. Yönetilen cihazların Intune uyumlu olarak kabul edilmesi için ilkelerinizde belirlediğiniz koşulları karşılaması gerekir.

Intune cihaz uyumluluğu, birlikte çalışan iki bölüme sahiptir:

Uyumluluk ilkesi ayarları , her cihazın aldığı yerleşik bir uyumluluk ilkesi sağlamak için kiracı genelinde uygulanan tek bir yapılandırma kümesidir. Uyumluluk ilkesi ayarları, açık bir cihaz uyumluluk ilkesi atanmamış cihazların nasıl işlendiği de dahil olmak üzere uyumluluk ilkesinin ortamınızda nasıl çalıştığını belirler.

Kiracı genelindeki bu ayarları yapılandırmak için Uyumluluk ilkesi ayarları bölümüne bakın.

Cihaz uyumluluk ilkeleri , kullanıcı veya cihaz gruplarına dağıttığınız platforma özgü kurallar ve ayarlardan oluşan ayrık kümelerdir. Cihazlar, uyumluluk durumlarını raporlamak için ilkedeki kuralları değerlendirir. Uyumsuz durum, uyumsuzluk için bir veya daha fazla eyleme neden olabilir. Microsoft Entra Koşullu Erişim ilkeleri de bu durumu kullanarak bu cihazdan kuruluş kaynaklarına erişimi engelleyebilir.

Cihaz uyumluluk ilkeleriyle grupları yapılandırmak için bkz. Microsoft Intune'da uyumluluk ilkesi oluşturma. Kullanabileceğiniz uyumluluk yapılandırması düzeylerini artırma örnekleri için bkz. Intune'un Uyumluluk ilkeleri planı.

Uyumsuz cihazlar için eylemler ve kullanıcıya yönelik bildirimler oluşturma

Her Intune uyumluluk ilkesi uyumsuzluk eylemleri içerir. Eylemler, bir cihaz atanmış uyumluluk ilkesi yapılandırmasını karşılayamaması durumunda uygulanır. Hem Intune hem de Koşullu Erişim, yapılandırabileceğiniz ek adımları belirlemenize veya uyumsuz kaldığı sürece bu cihazdan kuruluş kaynaklarına erişimi engellemenize yardımcı olması için cihazın durumunu okur.

Uyumsuzluk için Eylemler'i, oluşturduğunuz her cihaz uyumluluk ilkesinin bir parçası olarak yapılandırabilirsiniz.

Uyumsuzluk eylemleri, farklı platformlar için farklı seçeneklerle birlikte aşağıdaki seçenekleri içerir ancak bunlarla sınırlı değildir:

- Cihazı uyumsuz olarak işaretleme

- Cihazın kullanıcısına önceden yapılandırılmış bir e-posta gönderme

- Cihazı uzaktan kilitleme

- Kullanıcıya önceden yapılandırılmış bir anında iletme bildirimi gönderme

Kullanılabilir eylemler, bunları ilkelere ekleme ve e-postaları ve bildirimleri önceden yapılandırma hakkında bilgi edinmek için bkz. Intune'da uyumsuz cihazlar için eylemleri yapılandırma.

3. Kurumsal cihazlar ve Kendi Cihazını Getir (KCG) için veri kaybı önleme (DLP) politikalarını uygulayın.

Veri erişimi verildikten sonra, kullanıcının verilerle neler yapabileceğini ve nasıl depolandığını denetlemek istersiniz. Örneğin, bir kullanıcı şirket kimliğiyle bir belgeye erişiyorsa, bu belgenin korumasız bir tüketici depolama konumuna kaydedilmesini veya bir tüketici iletişimi veya sohbet uygulamasıyla paylaşılmasını engellemek istersiniz.

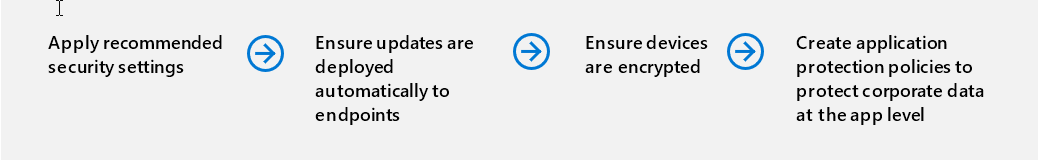

Önerilen güvenlik ayarlarını uygulama

Güvenlik temelleri, kullanıcıları, cihazları ve verileri korumaya yardımcı olan güvenli yapılandırmaların geniş ve tutarlı bir temeli oluşturulmasına yardımcı olabilir. Intune'un Güvenlik temelleri, ilgili güvenlik ekipleri tarafından önerilen bilinen bir ayar grubunu ve varsayılan değerleri uygulamanıza yardımcı olan önceden yapılandırılmış Windows ayarları gruplarıdır. Bu temelleri varsayılan yapılandırmalarıyla kullanabilir veya kuruluşunuzdaki farklı grupların çeşitli gereksinimlerini karşılayan özelleştirilmiş örnekler oluşturmak için düzenleyebilirsiniz.

Güncelleştirmeleri uç noktalara otomatik olarak dağıtma

Yönetilen cihazları gelişen güvenlik tehditleriyle uyumlu tutmak için güncelleştirme dağıtımlarını otomatikleştirebilen Intune ilkelerini kullanın:

İş İçin Windows Güncelleştirmeleri – Windows güncelleştirmelerini cihazlarınıza otomatik olarak yüklemek için İş İçin Windows Güncelleştirmeleri için Intune ilkelerini kullanabilirsiniz. İlkeler güncelleştirmeler yüklendiğinde ve Windows sürümü, en son güvenlik güncelleştirmeleri ve yeni sürücüler de dahil olmak üzere güncelleştirmelerin türünü otomatikleştirebilir. Başlamak için bkz. Intune'da Windows 10 ve Windows 11 yazılım güncelleştirmelerini yönetme.

Android Kurumsal güncelleştirmeleri – Intune, bir iş ortağı tümleştirmesi aracılığıyla Zebra Android cihazları için işletim sistemine ve üretici yazılımına yönelik otomatik havadan güncelleştirmeleri destekler.

iOS/iPadOS - Intune ilkeleri, Apple'ın Otomatik Cihaz Kaydı (ADE) seçeneklerinden biri aracılığıyla denetimli cihaz olarak kaydedilen iOS/iPad cihazlarına güncelleştirmeleri otomatik olarak yükleyebilir. Bir iOS güncelleştirme ilkesi yapılandırmak için bkz. Intune'da iOS/iPadOS yazılım güncelleştirme ilkelerini yönetme.

Cihazları şifreleme

Cihazlarda bekleyen şirket verilerini şifrelemek için platforma özgü aşağıdaki seçenekleri kullanın:

MacOS - macOS'ta tam disk şifrelemesini yapılandırmak için Intune ile macOS için FileVault disk şifrelemesini kullanın.

Windows – Windows cihazları için Intune ile Windows cihazları için disk şifreleme ilkesini yönetin. Intune ilkesi, birimler ve diskler için BitLocker'ı ve kullanıcının kimlik bilgilerine bağlı dosya tabanlı veri şifreleme özellikleri sağlayan Kişisel Veri Şifrelemesi'ni zorunlu kılabilir.

Uygulama koruma ilkeleriyle şirket verilerini uygulama düzeyinde koruma

Yönetilen uygulamalarda kurumsal verilerinizin güvenliğini sağlamak için Intune uygulama koruma ilkelerini kullanın. Intune uygulama koruma ilkeleri , kuruluşunuzun verilerinin nasıl erişilip paylaşılma şeklini denetleyerek korunmasına yardımcı olur. Örneğin, bu ilkeler kullanıcıların şirket verilerini kişisel uygulamalara kopyalayıp yapıştırmasını engelleyebilir veya şirket e-postasına erişmek için pin gerektirebilir.

Bu ilkeleri oluşturmaya ve kullanmaya başlamak için bkz. Uygulama koruma ilkeleri oluşturma ve atama. Kullanabileceğiniz artan üç güvenlik yapılandırması düzeyine ilişkin bazı örnekler için bkz. Intune'un uygulama koruma ilkesi için veri koruma çerçevesi .

4. Uç nokta tehdit algılama ile cihaz riskini izleme

İlk üç hedefi tamamladıktan sonra, cihazlarda uç nokta güvenliğini yapılandırın ve daha büyük bir sorun haline gelmeden önce bunları düzeltebilmeniz için yeni ortaya çıkan tehditleri izlemeye başlayın.

Kullanabileceğiniz ve birleştirebileceğiniz Microsoft çözümlerinden bazıları şunlardır:

Microsoft Intune ile Microsoft Defender - Uç Nokta için Microsoft Defender'ı Intune ile tümleştirdiğinizde Intune tarafından yönetilen cihazlarda Uç Nokta için Defender'ı yapılandırmak, Defender'dan gelen tehdit verilerini ve önerileri görüntülemek ve ardından bu sorunları düzeltmek için işlem yapmak için Intune yönetim merkezini kullanabilirsiniz. Intune'a kayıtlı olmayan cihazlarda Defender yapılandırmalarını yönetmek için Intune ilkesinin kullanılmasına izin veren Uç Nokta için Defender güvenlik ayarları yönetim senaryosunu da kullanabilirsiniz.

Microsoft Sentinel – Microsoft Sentinel , gelişmiş tehditleri ortaya çıkarmanıza ve hızlı bir şekilde yanıtlamanıza yardımcı olan buluta özel bir güvenlik bilgileri ve olay yönetimi (SIEM) çözümüdür.

Intune Veri ambarı ile, gürültüyü azaltmak için uyarıların akıllı filtrelenmesi için raporlama araçlarına cihaz ve uygulama yönetimi verileri gönderebilirsiniz. Seçenekler arasında Power BI ile Veri Ambarı'na bağlanma ve OData özel istemcisi kullanarak SIEM çözümlerinin kullanımı yer alır ancak bunlarla sınırlı değildir.

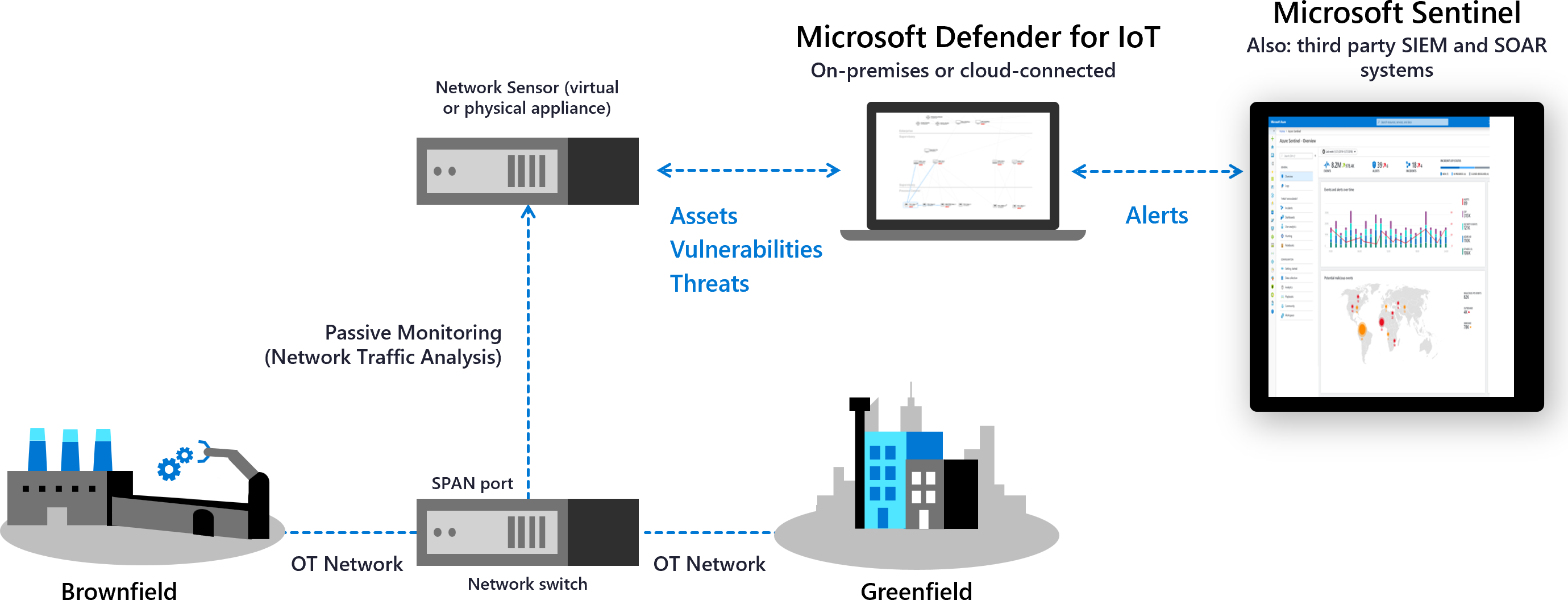

Sıfır Güven ve OT ağlarınızı

IoT için Microsoft Defender, IoT ve işletim teknolojisi (OT) ağlarında cihazları, güvenlik açıklarını ve tehditleri tanımlamak için özel olarak oluşturulmuş birleşik bir güvenlik çözümüdür. Yerleşik güvenlik aracılarına sahip olmayan mevcut cihazlar da dahil olmak üzere tüm IoT/OT ortamınızda güvenlik uygulamak için IoT için Defender'ı kullanın.

OT ağları genellikle geleneksel BT altyapısından farklıdır ve Sıfır Güven için özel bir yaklaşıma ihtiyaç duyar. OT sistemleri özel protokollere sahip benzersiz teknolojiler kullanır ve eski platformlar, sınırlı bağlantı ve güç, belirli güvenlik gereksinimleri ve fiziksel saldırılara karşı benzersiz riskler altında kalma gibi zorluklar içerebilir.

IoT için Defender, OT'ye özgü zorlukları ele alarak Sıfır Güven ilkelerini destekler, örneğin:

- OT sistemlerinize uzak bağlantıları denetlemenize yardımcı olur.

- Bağımlı sistemler arasındaki bağlantıları gözden geçirme ve azaltmanıza yardımcı olma.

- Ağınızdaki tek hata noktalarını bulma.

Cihazları ve trafiği algılamak ve OT'ye özgü güvenlik açıklarını izlemek için IoT için Defender ağ algılayıcılarını dağıtın. Bölgeler arasındaki trafiği izlemek için algılayıcılarınızı ağınızdaki siteler ve bölgelere bölün ve OT ortamınızda riski azaltmak için IoT'nin risk tabanlı risk azaltma adımları için Defender'ı izleyin. Ardından IoT için Defender, anormal veya yetkisiz davranışlar için cihazlarınızı sürekli izler.

Kuruluşunuzda IoT için Defender verilerini paylaşmak için Microsoft Sentinel gibi Microsoft hizmetleri ve hem SIEM hem de bilet oluşturma sistemleri dahil olmak üzere diğer iş ortağı hizmetleriyle tümleştirin.

Daha fazla bilgi için bkz.

- Sıfır Güven ve OT ağlarınızı

- ot ağlarınızı Sıfır Güven ilkeleriyle izleme

- Microsoft Sentinel ile IoT için Defender olaylarını araştırma

Bu kılavuzda ele alınan ürünler

Microsoft Azure

Microsoft 365

Uç Nokta için Microsoft Defender

Sonuç

Sıfır Güven bir yaklaşım, cihazlarınızın ve uç noktalarınızın güvenlik duruşunu önemli ölçüde güçlendirebilir. Daha fazla bilgi edinmek veya uygulamayla ilgili yardım almak için lütfen Müşteri Başarısı ekibinize başvurun veya bu kılavuzun tüm Sıfır Güven yapı taşlarını kapsayan diğer bölümlerini okumaya devam edin.

Uçtan uca Sıfır Güven stratejisi uygulama hakkında daha fazla bilgi edinin:

Sıfır Güven dağıtım kılavuzu serisi