RaMP Denetim Listesi — Tüm erişim istekleri için güveni açıkça doğrulama

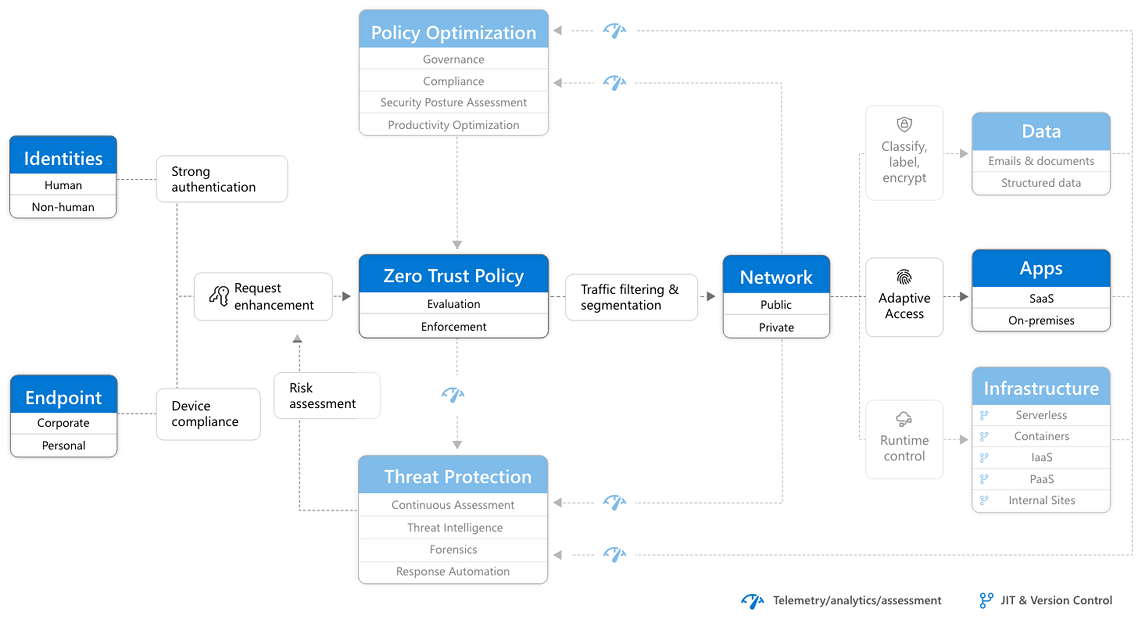

Bu Hızlı Modernizasyon Planı (RaMP) denetim listesi, denetim düzlemi olarak kimlik kullanan ve hem genel hem de özel ağlar için erişime izin vermeden önce kullanıcı hesapları ve cihazlar için güveni açıkça doğrulayan bulut uygulamaları ve mobil cihazlar için bir güvenlik çevresi oluşturmanıza yardımcı olur.

Üretken olmak için çalışanlarınızın (kullanıcılar) şunları kullanabilmesi gerekir:

- Kimliklerini doğrulamak için hesap kimlik bilgileri.

- Bilgisayar, tablet veya telefon gibi uç noktaları (cihaz).

- İşlerini yapmak için onlara sağladığınız uygulamalar.

- İster şirket içinde ister bulutta olsunlar cihazlar ve uygulamalar arasında trafiğin aktığı ağ.

Bu öğelerin her biri saldırganların hedefleridir ve "asla güvenme, her zaman doğrulama" Sıfır Güven temel ilkesiyle korunmalıdır.

Bu denetim listesi, tüm erişim isteklerine yönelik güveni açıkça doğrulamak için Sıfır Güven kullanmayı içerir:

Bu çalışmayı tamamladıktan sonra, Sıfır Güven mimarisinin bu bölümünü oluşturacaksınız.

Kimlikler

Her ay yüz milyonlarca kişiyi uygulamalarına, cihazlarına ve verilerine bağlayan tümleşik güvenlik özelliklerine sahip eksiksiz bir kimlik ve erişim yönetimi çözümü olan Microsoft Entra ID ile tüm dijital varlıklarınızda güçlü kimlik doğrulamasıyla her kimliği doğrulayın ve güvenli bir şekilde koruyun.

Program ve proje üyesi sorumlulukları

Bu tablo, sonuçları belirlemek ve yönlendirmek için sponsorluk-program yönetimi-proje yönetimi hiyerarşisi açısından kullanıcı hesaplarınızın genel korumasını açıklar.

| Müşteri Adayı | Sahip | Hesap verilebilirlik |

|---|---|---|

| CISO, CIO veya Kimlik Güvenliği Direktörü | Yönetici sponsorluğu | |

| Kimlik Güvenliği veya Kimlik Mimarı'ndan program lideri | Sonuçları ve ekipler arası işbirliğini yönlendirme | |

| Güvenlik Mimarı | Yapılandırma ve standartlar hakkında öneride bulun | |

| Kimlik Güvenliği veya Kimlik Mimarı | Yapılandırma değişikliklerini uygulama | |

| Kimlik Yöneticisi | Standartları ve ilke belgelerini güncelleştirme | |

| Güvenlik İdaresi veya Kimlik Yöneticisi | Uyumluluğu sağlamak için izleme | |

| Kullanıcı Eğitimi Ekibi | Kullanıcılara yönelik kılavuzun ilke güncelleştirmelerini yansıtdığından emin olun |

Dağıtım hedefleri

ayrıcalıklı kimliklerinizi Sıfır Güven ile korumak için bu dağıtım hedeflerini karşılayın.

| Bitti | Dağıtım hedefi | Sahip | Belgeler |

|---|---|---|---|

| 1. Yönetici kullanıcı hesaplarını korumak için güvenli ayrıcalıklı erişim dağıtın. | BT uygulayıcısı | Microsoft Entra Id'de karma ve bulut dağıtımları için ayrıcalıklı erişimin güvenliğini sağlama | |

| 2. Ayrıcalıklı kullanıcı hesaplarının kullanımı için zamana bağlı, tam zamanında onay süreci için Microsoft Entra Privileged Identity Management (PIM) dağıtın. | BT uygulayıcısı | Privileged Identity Management dağıtımı planlama |

Sıfır Güven ile kullanıcı kimliklerinizi korumak için bu dağıtım hedeflerini karşılayın.

| Bitti | Dağıtım hedefi | Sahip | Belgeler |

|---|---|---|---|

| 1. Kimlik bilgisi sıfırlama özellikleri sağlayan self servis parola sıfırlamayı (SSPR) etkinleştirin | BT uygulayıcısı | Microsoft Entra self servis parola sıfırlama dağıtımı planlama | |

| 2. Çok faktörlü kimlik doğrulamasını (MFA) etkinleştirin ve MFA için uygun yöntemleri seçin | BT uygulayıcısı | Microsoft Entra çok faktörlü kimlik doğrulama dağıtımı planlama | |

| 3. Kullanıcıların tek adımda SSPR ve MFA'ya kaydolmasına izin vermek için dizininiz için birleşik Kullanıcı Kaydı'nı etkinleştirin | BT uygulayıcısı | Microsoft Entra Id'de birleşik güvenlik bilgileri kaydını etkinleştirme | |

| 4. Koşullu Erişim ilkesini MFA kaydını gerektirecek şekilde yapılandırın. | BT uygulayıcısı | Nasıl yapılır: Microsoft Entra çok faktörlü kimlik doğrulaması kayıt ilkesini yapılandırma | |

| 5. Kaynaklara kullanıcı erişimini korumak için kullanıcı ve oturum açma risk tabanlı ilkeleri etkinleştirin. | BT uygulayıcısı | Nasıl yapılır: Risk ilkelerini yapılandırma ve etkinleştirme | |

| 6. Bilinen zayıf parolaları ve bunların çeşitlerini algılayıp engelleyin ve kuruluşunuza özgü ek zayıf terimleri engelleyin. | BT uygulayıcısı | Microsoft Entra Password Protection kullanarak hatalı parolaları ortadan kaldırma | |

| 7. Kimlik için Microsoft Defender dağıtın ve açık uyarıları gözden geçirin ve azaltın (güvenlik işlemlerinize paralel olarak). | Güvenlik operasyonları ekibi | Kimlik için Microsoft Defender | |

| 8. Parolasız kimlik bilgilerini dağıtın. | BT uygulayıcısı | Microsoft Entra Id'de parolasız kimlik doğrulaması dağıtımı planlama |

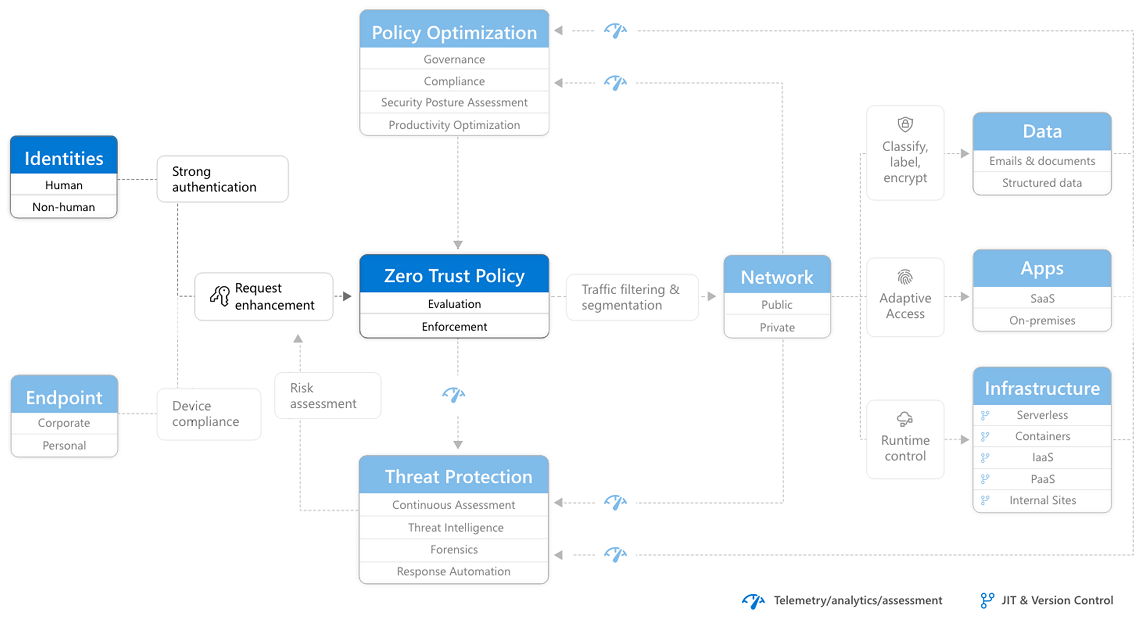

Şimdi Sıfır Güven mimarisinin Kimlikler bölümünü oluşturacaksınız.

Uç Noktalar

Uç noktalarınıza (cihazlarınıza) erişim vermeden önce uyumluluk ve sistem durumu bilgilerini sağlayın ve ağa nasıl eriştiğine ilişkin görünürlük elde edin.

Program ve proje üyesi sorumlulukları

Bu tabloda, sonuçları belirlemek ve yönlendirmek için bir sponsorluk/program yönetimi/proje yönetimi hiyerarşisi açısından uç noktalarınızın genel koruması açıklanmaktadır.

| Müşteri Adayı | Sahip | Hesap verilebilirlik |

|---|---|---|

| CISO, CIO veya Kimlik Güvenliği Direktörü | Yönetici sponsorluğu | |

| Kimlik Güvenliği'nden veya Kimlik Mimarı'ndan program lideri | Sonuçları ve ekipler arası işbirliğini yönlendirme | |

| Güvenlik Mimarı | Yapılandırma ve standartlar hakkında öneride bulun | |

| Kimlik Güvenliği veya Altyapı Güvenliği Mimarı | Yapılandırma değişikliklerini uygulama | |

| Mobil cihaz yönetimi (MDM) Yöneticisi | Standartları ve ilke belgelerini güncelleştirme | |

| Güvenlik İdaresi veya MDM Yöneticisi | Uyumluluğu sağlamak için izleme | |

| Kullanıcı Eğitimi Ekibi | Kullanıcılara yönelik kılavuzun ilke güncelleştirmelerini yansıtdığından emin olun |

Dağıtım hedefleri

uç noktalarınızı (cihazları) Sıfır Güven ile korumak için bu dağıtım hedeflerine uygun olun.

| Bitti | Dağıtım hedefi | Sahip | Belgeler |

|---|---|---|---|

| 1. Cihazları Microsoft Entra Id ile kaydedin. | MDM Yöneticisi | Cihaz kimlikleri | |

| 2. Cihazları kaydedin ve yapılandırma profilleri oluşturun. | MDM Yöneticisi | Cihaz yönetimine genel bakış | |

| 3. Uç Nokta için Defender'ı Intune'a bağlayın (güvenlik işlemlerinize paralel olarak). | Kimlik Güvenliği Yöneticisi | Intune'da Uç Nokta için Microsoft Defender yapılandırma | |

| 4. Koşullu Erişim için cihaz uyumluluğunu ve riskini izleyin. | Kimlik Güvenliği Yöneticisi | Intune ile yönettiğiniz cihazlarda kurallar ayarlamak için uyumluluk ilkelerini kullanma | |

| 5. Bir Microsoft Purview bilgi koruma çözümü uygulayın ve Koşullu Erişim ilkeleriyle tümleştirin. | Kimlik Güvenliği Yöneticisi | İçeriği korumak için duyarlılık etiketlerini kullanma |

Şimdi Sıfır Güven mimarisinin Uç Noktalar bölümünü oluşturacaksınız.

Uygulamalar

Uygulamalar kötü amaçlı kullanıcılar tarafından kuruluşunuza sızmak için kullanıldığından, uygulamalarınızın Sıfır Güven koruma sağlayan veya saldırılara karşı sağlamlaştırılmış Microsoft Entra ID ve Intune gibi hizmetleri kullandığından emin olmanız gerekir.

Program ve proje üyesi sorumlulukları

Bu tabloda, sonuçları belirlemek ve yönlendirmek için sponsorluk/program yönetimi/proje yönetimi hiyerarşisi açısından uygulamalar için Sıfır Güven bir uygulama açıklanmaktadır.

| Müşteri Adayı | Sahip | Hesap verilebilirlik |

|---|---|---|

| CISO, CIO veya Uygulama Güvenliği Direktörü | Yönetici sponsorluğu | |

| Uygulama Yönetimi'nden program lideri | Sonuçları ve ekipler arası işbirliğini yönlendirme | |

| Kimlik Mimarı | Uygulamalar için Microsoft Entra yapılandırması hakkında öneride bulunabilirsiniz Şirket içi uygulamalar için kimlik doğrulama standartlarını güncelleştirme |

|

| Geliştirici Mimarı | Şirket içi ve bulut uygulamaları için yapılandırma ve standartlar hakkında öneride bulunabilirsiniz | |

| Ağ Mimarı | VPN yapılandırma değişikliklerini uygulama | |

| Bulut Ağ Mimarı | Microsoft Entra uygulama ara sunucusunu dağıtma | |

| Güvenlik İdaresi | Uyumluluğu sağlamak için izleme |

Dağıtım hedefleri

Microsoft bulut uygulamalarınız, üçüncü taraf SaaS uygulamalarınız, özel PaaS uygulamalarınız ve şirket içi uygulamalarınız için Sıfır Güven koruma sağlamak için bu dağıtım hedeflerini karşılayın.

| Bitti | Uygulama veya uygulama kullanımı türü | Dağıtım hedefleri | Sahip | Belgeler |

|---|---|---|---|---|

| Microsoft Entra Id ile kaydedilen üçüncü taraf SaaS uygulamaları ve özel PaaS uygulamaları | Microsoft Entra uygulama kaydı, Microsoft Entra kimlik doğrulaması, sertifikasyon ve uygulama onayı ilkelerini kullanır. Uygulama kullanımına izin vermek için Microsoft Entra Koşullu Erişim ilkelerini ve Intune MAM ve Uygulama Koruma İlkeleri (APP) ilkelerini kullanın. |

Kimlik Mimarı | Microsoft Entra Id'de uygulama yönetimi | |

| OAuth özellikli ve Microsoft Entra ID, Google ve Salesforce'ta kayıtlı bulut uygulamaları | Uygulama davranışı görünürlüğü, ilke uygulama ile idare ve uygulama tabanlı saldırıların algılanması ve düzeltilmesi için Bulut için Microsoft Defender Uygulamalarında uygulama idaresini kullanın. | Güvenlik Mühendisi | Genel bakış | |

| Microsoft Entra Id ile kaydedilmeyen üçüncü taraf SaaS uygulamaları ve özel PaaS uygulamaları | Kimlik doğrulaması, sertifika ve uygulama onayı ilkeleri için bunları Microsoft Entra Id'ye kaydedin. Microsoft Entra Koşullu Erişim ilkelerini ve Intune MAM ve APP ilkelerini kullanın. |

Uygulama Mimarı | Tüm uygulamalarınızı Microsoft Entra ID ile tümleştirme | |

| Hem şirket içi hem de IaaS tabanlı sunucularda çalışan uygulamaları içeren şirket içi uygulamalara erişen şirket içi kullanıcılar | Uygulamalarınızın OAuth/OIDC ve SAML gibi modern kimlik doğrulama protokollerini desteklediğinizden emin olun. Kullanıcı oturum açma bilgilerini korumak için güncelleştirmeler için uygulama satıcınıza başvurun. | Kimlik Mimarı | Satıcı belgelerinize bakın | |

| Vpn bağlantısı üzerinden şirket içi uygulamalara erişen uzak kullanıcılar | VPN gerecinizi, kimlik sağlayıcısı olarak Microsoft Entra ID'yi kullanabilecek şekilde yapılandırın | Ağ Mimarı | Satıcı belgelerinize bakın | |

| Vpn bağlantısı üzerinden şirket içi web uygulamalarına erişen uzak kullanıcılar | Uygulamaları Microsoft Entra uygulama ara sunucusu aracılığıyla yayımlayın. Uzak kullanıcıların yalnızca bir uygulama ara sunucusu bağlayıcısı aracılığıyla şirket içi web sunucusuna yönlendirilen tek tek yayımlanan uygulamaya erişmesi gerekir. Bağlantılar güçlü Microsoft Entra kimlik doğrulamasından yararlanarak kullanıcıları ve cihazlarını tek seferde tek bir uygulamaya erişecek şekilde sınırlar. Buna karşılık, tipik bir uzaktan erişim VPN'inin kapsamı tüm şirket içi ağın tüm konumları, protokolleri ve bağlantı noktalarıdır. |

Bulut Ağ Mimarı | Microsoft Entra uygulama ara sunucusu aracılığıyla şirket içi uygulamalara uzaktan erişim |

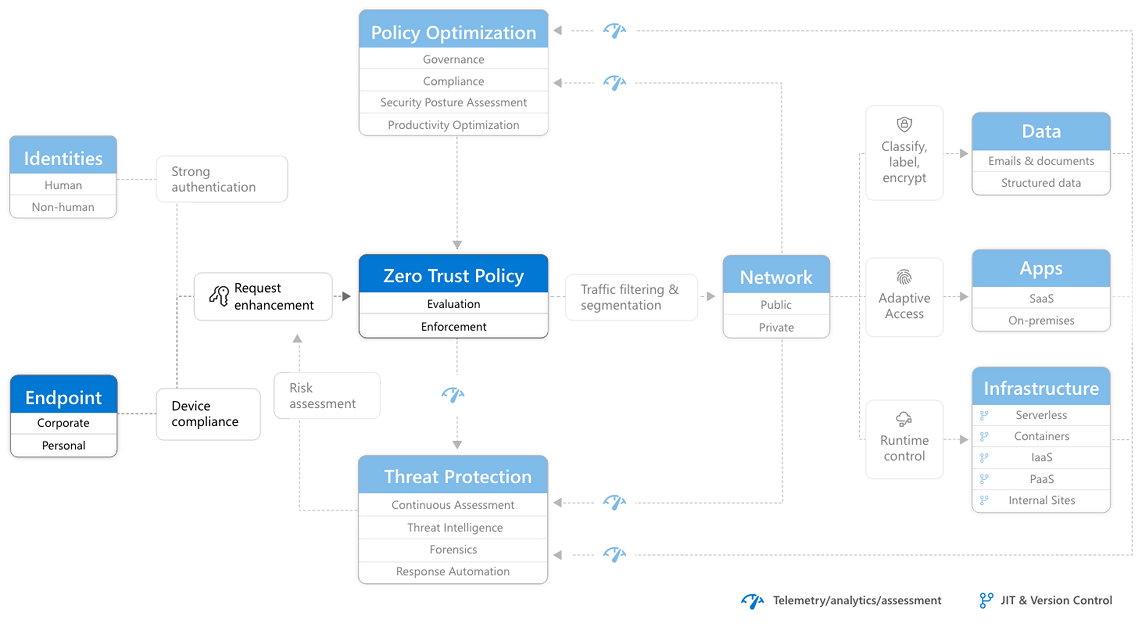

Bu dağıtım hedeflerini tamamladıktan sonra, Sıfır Güven mimarisinin Uygulamalar bölümünü oluşturacaksınız.

Ağ

Sıfır Güven modeli ihlal olduğunu varsayar ve her isteği kontrolsüz bir ağdan geliyormuş gibi doğrular. Bu genel ağlar için yaygın bir uygulama olsa da, kuruluşunuzun genel İnternet'ten güvenlik duvarı bulunan iç ağları için de geçerlidir.

Kuruluşunuzun Sıfır Güven bağlı kalabilmesi için hem genel hem de özel ağlardaki güvenlik açıklarını (şirket içinde veya bulutta) ele alması ve açıkça doğrulamanız, en az ayrıcalık erişimi kullanmanız ve ihlal varsaymanız gerekir. Cihazlar, kullanıcılar ve uygulamalar özel ağlarınızda olduğundan doğal olarak güvenilir değildir.

Program ve proje üyesi sorumlulukları

Bu tabloda, sonuçları belirlemek ve yönlendirmek için bir sponsorluk/program yönetimi/proje yönetimi hiyerarşisi açısından genel ve özel ağlar için Sıfır Güven bir uygulama açıklanmaktadır.

| Müşteri Adayı | Sahip | Hesap verilebilirlik |

|---|---|---|

| CISO, CIO veya Ağ Güvenliği Direktörü | Yönetici sponsorluğu | |

| Ağ Liderliği'nden program lideri | Sonuçları ve ekipler arası işbirliğini yönlendirme | |

| Güvenlik Mimarı | Şifreleme ve erişim ilkesi yapılandırması ve standartları hakkında öneride bulun | |

| Ağ Mimarı | Trafik filtreleme ve ağ mimarisi değişiklikleri hakkında öneride bulun | |

| Ağ Mühendisleri | Segmentasyon yapılandırma değişikliklerini tasarlama | |

| Ağ Uygulayıcıları | Ağ ekipmanı yapılandırmasını değiştirme ve yapılandırma belgelerini güncelleştirme | |

| Ağ İdaresi | Uyumluluğu sağlamak için izleme |

Dağıtım hedefleri

Hem şirket içi hem de bulut tabanlı trafik için genel ve özel ağlarınız için Sıfır Güven koruma sağlamak için bu dağıtım hedeflerini karşılayın. Bu hedefler paralel olarak yapılabilir.

| Bitti | Dağıtım hedefi | Sahip | Belgeler |

|---|---|---|---|

| IaaS bileşenleri ve şirket içi kullanıcılar ile uygulamalar arasında da dahil olmak üzere tüm trafik bağlantıları için şifreleme gerektirir. | Güvenlik Mimarı | Azure IaaS bileşenleri Şirket içi Windows cihazları için IPsec |

|

| Kritik verilere ve uygulamalara erişimi ilkeye (kullanıcı veya cihaz kimliği) veya trafik filtrelemeye göre sınırlayın. | Güvenlik Mimarı veya Ağ Mimarı | Bulut için Defender Uygulamaları koşullu erişim uygulama denetimi için erişim ilkeleri Windows cihazları için Windows Güvenlik Duvarı |

|

| Mikro çevreler ve mikro segmentasyon ile giriş ve çıkış trafik denetimleriyle şirket içi ağ segmentasyonu dağıtın. | Ağ Mimarı veya Ağ Mühendisi | Şirket içi ağ ve uç cihazları belgelerinize bakın. | |

| Şirket içi trafik için gerçek zamanlı tehdit algılamayı kullanın. | SecOps Analistleri | Windows tehdit koruması Uç Nokta için Microsoft Defender |

|

| Mikro çevreler ve mikro segmentasyon ile giriş ve çıkış trafiği denetimleriyle bulut ağı segmentasyonu dağıtın. | Ağ Mimarı veya Ağ Mühendisi | Ağ ve bağlantı önerileri | |

| Bulut trafiği için gerçek zamanlı tehdit algılamayı kullanın. | Ağ Mimarı veya Ağ Mühendisi | tehdit zekası tabanlı filtrelemeyi Azure Güvenlik Duvarı Azure Güvenlik Duvarı Premium ağ yetkisiz erişim algılama ve önleme sistemi (IDPS) |

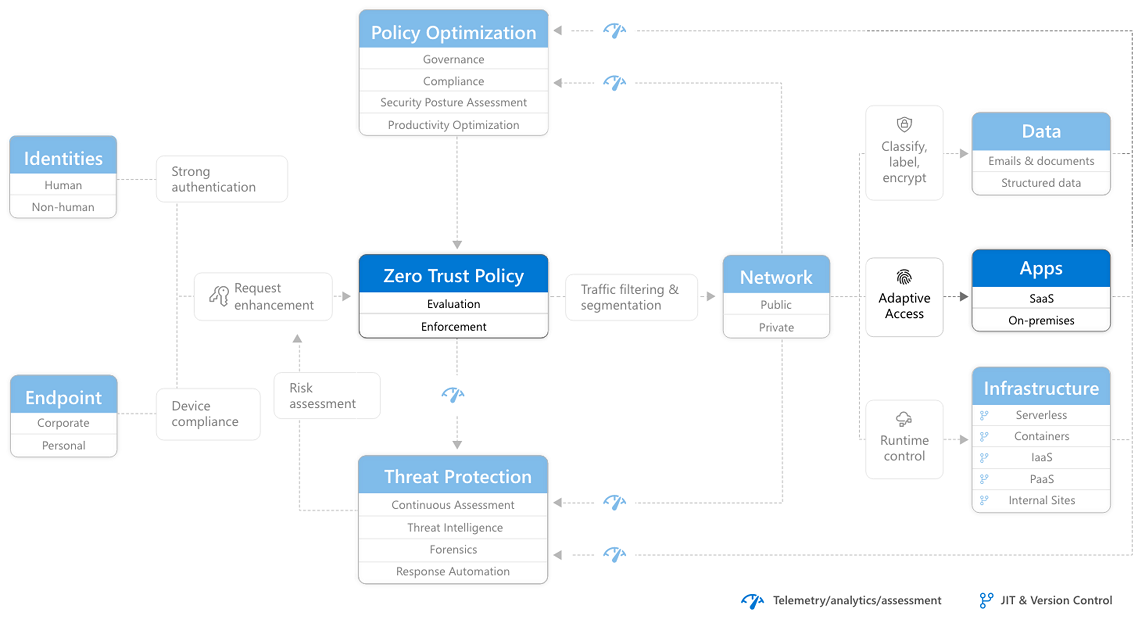

Bu dağıtım hedeflerini tamamladıktan sonra, Sıfır Güven mimarisinin Ağ bölümünü oluşturacaksınız.

Sonraki adım

Veri, Uyumluluk ve İdare ile kullanıcı erişimi ve üretkenlik girişimine devam edin.