Використовуйте керовані посвідчення для Azure у сховищі озера даних Azure

Azure Data Lake Storage Забезпечує багаторівневу модель безпеки. Ця модель дає змогу захищати та контролювати рівень доступу до облікових записів сховища, який потрібен вашим програмам і корпоративним середовищам, залежно від типу та підмножини використовуваних мереж або ресурсів. Коли настроєно мережеві правила, доступ до облікового запису сховища можуть отримати лише програми, які запитують дані через указаний набір мереж або через указаний набір ресурсів Azure. Ви можете обмежити доступ до облікового запису сховища запитами, що надходять із визначених IP-адрес, діапазонів IP-адрес, підмереж у віртуальній мережі Azure (VNet) або екземплярів ресурсів деяких служб Azure.

Керовані посвідчення для Azure, раніше відомі як Managed Service Identity (MSI), допомагають керувати секретними даними. Microsoft Dataverse Клієнти, які використовують можливості Azure, створюють керований профіль (частина створення корпоративної політики), який можна використовувати для одного або кількох Dataverse середовищ. Ця керована особистість, яка буде надана вашому клієнту, потім використовується Dataverse для доступу до вашого озера даних Azure.

За допомогою керованих посвідчень доступ до облікового запису сховища обмежується запитами, що походять із середовища, пов’язаного Dataverse з вашим клієнтом. Коли Dataverse запит підключається до сховища від вашого імені, він містить додаткову контекстну інформацію, яка підтверджує, що запит походить із безпечного та надійного середовища. Це дає змогу сховищу надавати Dataverse доступ до вашого облікового запису сховища. Керовані посвідчення використовуються для підписування контекстної інформації з метою встановлення довіри. Це додає безпеку на рівні програми на додаток до безпеки мережі та інфраструктури, що надається Azure для з’єднань між службами Azure.

Перед початком

- Azure CLI потрібен на вашому локальному комп’ютері. Завантажте та встановіть

- Вам знадобляться ці два модулі PowerShell. Якщо у вас їх немає, відкрийте PowerShell і виконайте такі команди:

- Модуль Azure Az PowerShell:

Install-Module -Name Az - Модуль Azure Az.Resources PowerShell:

Install-Module -Name Az.Resources - Power Platform admin модуль PowerShell:

Install-Module -Name Microsoft.PowerApps.Administration.PowerShell

- Модуль Azure Az PowerShell:

- Перейдіть до цього стисненого файлу папки на GitHub. Потім виберіть Завантажити , щоб завантажити його. Розпакуйте стиснутий файл папки на комп’ютер у місці, де можна запускати команди PowerShell. Усі файли та папки, витягнуті зі стисненої папки, повинні бути збережені у вихідному розташуванні.

- Радимо створити новий контейнер зберігання в тій самій групі ресурсів Azure, щоб увімкнути цю функцію.

Увімкніть корпоративну політику для вибраної підписки Azure

Важливо

Щоб виконати це завдання, потрібно мати доступ до ролі власника підписки Azure. Отримайте ідентифікатор підписки Azure на сторінці огляду групи ресурсів Azure.

- Відкрийте Azure CLI за допомогою запуску від імені адміністратора та увійдіть у свою підписку на Azure за допомогою команди:

az loginБільше інформації: увійдіть за допомогою Azure CLI - (Необов’язково) якщо у вас кілька передплат Azure, обов’язково запустіть

Update-AzConfig -DefaultSubscriptionForLogin { Azure subscription id }, щоб оновити передплату за замовчуванням. - Розгорніть стиснуту папку, завантажену в рамках розділу Перед початком роботи цієї функції, до розташування, де можна запустити PowerShell.

- Щоб увімкнути корпоративну політику для вибраної підписки Azure, запустіть сценарій PowerShell./SetupSubscriptionForPowerPlatform.ps1.

- Надайте ідентифікатор передплати Azure.

Створення корпоративної політики

Важливо

Щоб виконати це завдання, потрібно мати доступ до ролі власника групи ресурсів Azure. Отримайте ідентифікатор підписки Azure, розташування та ім’я групи ресурсів на сторінці огляду групи ресурсів Azure.

Створіть політику підприємства. Запустіть скрипт PowerShell

./CreateIdentityEnterprisePolicy.ps1- Надайте ідентифікатор передплати Azure.

- Укажіть ім’я групи ресурсів Azure.

- Укажіть бажану назву корпоративної політики.

- Укажіть розташування групи ресурсів Azure.

Збережіть копію ResourceId після створення політики.

Нотатка

Нижче наведено дійсні дані розташування , які підтримуються для створення політик. Виберіть найбільш підходяще для вас місце.

Місцеположення, доступні для корпоративної політики

Сполучені Штати Америки, EUAP

Сполучені Штати

Південно-Африканська Республіка

Сполучене Королівство

Австралія

Південна Корея

Японія

Індія

Франція

Європа

Азія

Норвегія

Німеччина

Швейцарія

Канада

Бразилія

ОАЕ

Сінгапур

Надайте читачу доступ до корпоративної політики через Azure

Dynamics 365 адміністратори та Power Platform адміністратори можуть отримати доступ до Power Platform Центру адміністрування, щоб призначати середовища корпоративній політиці. Щоб отримати доступ до корпоративних політик, потрібне членство в адміністраторі сховища Azure Key Vault, яке має надати роль Reader Dynamics 365 або Power Platform адміністратору. Після надання ролі читача Dynamics 365 або Power Platform адміністратори побачать корпоративні політики в Power Platform центрі адміністрування.

Лише Dynamics 365 та Power Platform адміністратори, яким було надано роль читача в корпоративній політиці, можуть «додавати середовище» до політики. Інші адміністратори Dynamics 365 і PowerPlatform можуть переглядати корпоративну політику, але вони отримуватимуть повідомлення про помилку, коли намагатимуться додати середовище.

Важливо

Щоб виконати це завдання, потрібно мати - Microsoft.Authorization/roleAssignments/write дозволи, наприклад Адміністратор доступу користувача або Власник .

- увійдіть на портал Azure.

- Отримайте ідентифікатор об’єкта Power Platform адміністратора Dynamics 365.

- Перейдіть в Особистий кабінет.

- Відкрийте Dynamics 365 або Power Platform користувача адміністратора.

- Під сторінкою огляду для користувача скопіюйте ObjectID.

- Отримайте ID корпоративних політик:

- Перейдіть до Azure Resource Graph Explorer.

- Виконайте такий запит:

resources | where type == 'microsoft.powerplatform/enterprisepolicies'

- Прокрутіть праворуч від сторінки результатів і виберіть пов’язати деталі.

- На сторінці Відомості скопіюйте ідентифікатор.

- Відкрийте Azure CLI та виконайте наступну команду, замінивши її

<objId>на ObjectID користувача та на<EP Resource Id>ID корпоративної політики.New-AzRoleAssignment -ObjectId <objId> -RoleDefinitionName Reader -Scope <EP Resource Id>

Підключення корпоративної політики до Dataverse середовища

Важливо

Щоб виконати це завдання, потрібно мати роль адміністратора Power Platform або адміністратора Dynamics 365. Щоб виконати це завдання, потрібно мати роль читача для корпоративної політики.

- Отримайте Dataverse ідентифікатор середовища.

- Увійдіть в Центр Power Platform адміністрування.

- Виберіть «Середовища», а потім відкрийте своє середовище.

- У розділі «Подробиці » скопіюйте ідентифікатор середовища.

- Щоб пов’язати з середовищем Dataverse , запустіть цей скрипт PowerShell:

./NewIdentity.ps1 - Укажіть ідентифікатор Dataverse середовища.

- Надайте ResourceId.

StatusCode = 202 вказує на те, що пов’язане було успішно створено.

- Увійдіть в Центр Power Platform адміністрування.

- Виберіть «Середовища», а потім відкрийте середовище, яке ви вказали раніше.

- В області Останні операції виберіть пункт Повний журнал , щоб перевірити підключення нового профілю.

Налаштуйте мережевий доступ до Gen2 Azure Data Lake Storage

Важливо

Щоб виконати це завдання, ви повинні мати Azure Data Lake Storage роль власника Gen2 .

Перейдіть на портал Azure.

Відкрийте обліковий запис сховища, підключений до вашого Azure Synapse Link for Dataverse профілю.

На лівій панелі переходів виберіть Робота в мережі. Потім на вкладці «Брандмауери та віртуальні мережі » виберіть такі налаштування:

- Активується з вибраних віртуальних мереж та IP-адрес.

- У розділі Екземпляри ресурсів виберіть Дозволити службам Azure зі списку надійних служб доступ до цього облікового запису сховища

Виберіть Зберегти.

Налаштування мережевого доступу до Azure Synapse робочої області

Важливо

Щоб виконати це завдання, потрібно мати роль адміністратора Azure Synapse.

- Перейдіть на портал Azure.

- Відкрийте робочу область, підключену Azure Synapse до вашого Azure Synapse Link for Dataverse профілю.

- На лівій панелі переходів виберіть Робота в мережі.

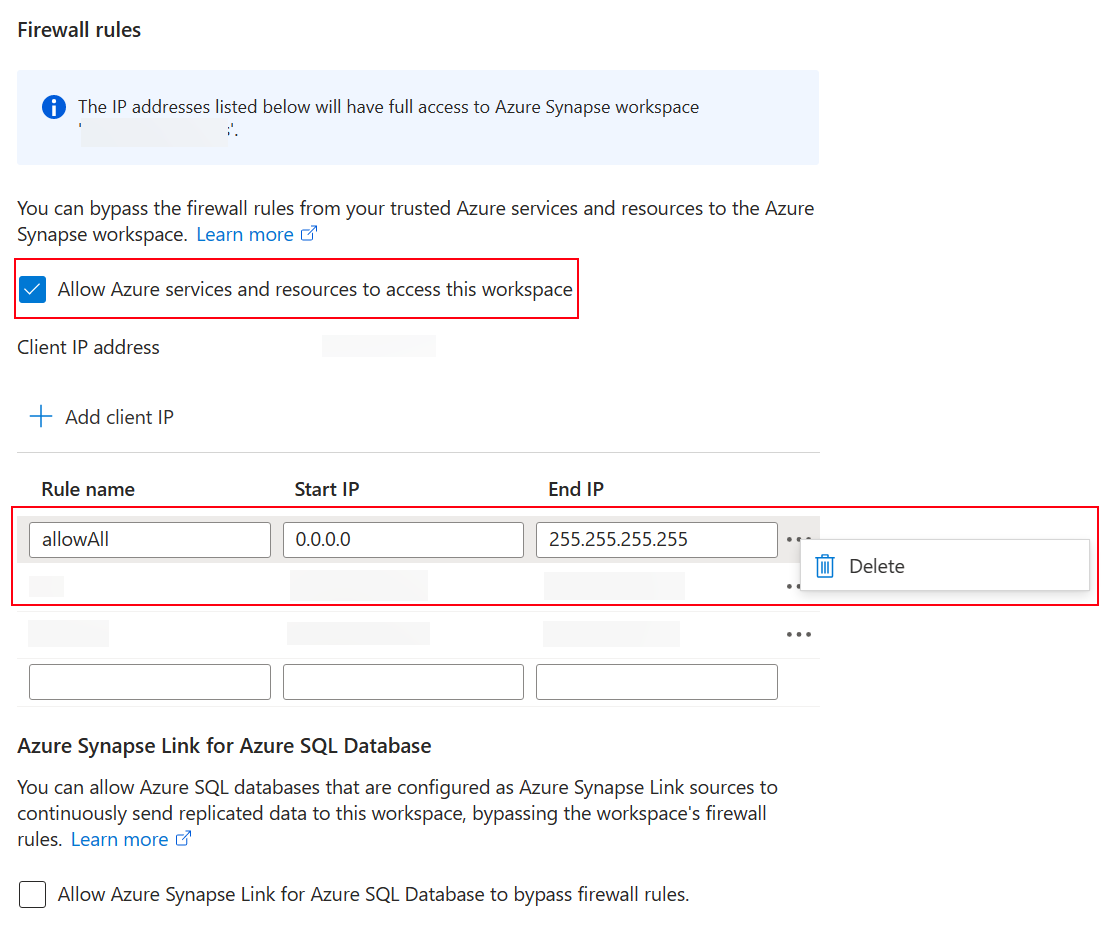

- Виберіть Дозволити службам і ресурсам Azure доступ до цієї робочої області.

- Якщо правила брандмауера IP створені для всіх діапазонів IP, видаліть їх, щоб обмежити доступ до загальнодоступної мережі.

- Додайте нове правило брандмауера IP на основі IP-адреси клієнта.

- Виберіть Зберегти після завершення. Докладніше: Azure Synapse Analytics Правила використання IP-брандмауера

Створення нового Azure Synapse Link for Dataverse за допомогою керованого посвідчення

Важливо

Dataverse: Ви повинні мати роль системного адміністраторабезпеки Dataverse . Крім того, таблиці, за допомогою Azure Synapse Link яких ви хочете експортувати, повинні мати ввімкнену властивість Відстежувати зміни . Більше інформації: Додаткові параметри

Azure Data Lake Storage Gen2: Ви повинні мати Azure Data Lake Storage обліковий запис Gen2 та доступ до ролей власника та постачальника даних BLOB-об’єктів . Ваш обліковий запис сховища має ввімкнути ієрархічний простір імен як для початкового налаштування, так і для дельта-синхронізації. Дозволити доступ до облікового запису Access Storage потрібен лише для початкового налаштування.

Робоче середовище Synapse: Ви повинні мати робоче середовище Synapse і доступ до ролі адміністратора Synapse у Synapse Studio. Робоча область Synapse має розташовуватися в тому ж регіоні, що Azure Data Lake Storage й обліковий запис Gen2. Обліковий запис сховища слід додати як зв’язану службу в Synapse Studio. Щоб створити робоче середовище Synapse, перейдіть до розділу Створення робочого середовища Synapse.

Коли ви створюєте пов’язане, Azure Synapse Link for Dataverse ви отримуєте подробиці про поточну пов’язану корпоративну політику Dataverse в середовищі, а потім кешуєте секретну URL-адресу клієнта посвідчення для підключення до Azure.

- Увійдіть у Power Apps систему та виберіть своє оточення.

- На лівій панелі переходів виберіть Azure Synapse Link і виберіть + Нове пов’язати. Якщо елемента немає на бічній панелі, виберіть ... Більше , а потім виберіть потрібний елемент.

- Заповніть відповідні поля, відповідно до передбачуваного налаштування. Виберіть Підписка, Група ресурсів і Обліковий запис Сховище. Щоб підключитися Dataverse до робочого середовища Synapse, виберіть опцію Підключитися до робочого середовища Azure Synapse . Для перетворення даних Delta Lake виберіть пул Spark.

- Виберіть пункт Вибрати корпоративну політику з посвідченням керованої служби, а потім натисніть кнопку Далі.

- Додайте таблиці, які потрібно експортувати, а потім натисніть кнопку Зберегти.

Увімкнення керованого посвідчення для наявного Azure Synapse Link профілю

Нотатка

Щоб зробити команду Використовувати керовані посвідчення доступною в, Power Apps вам потрібно завершити описані вище налаштування, щоб підключити корпоративну політику до вашого Dataverse середовища. Додаткові відомості: Підключення корпоративної політики до Dataverse середовища

- Перейдіть до існуючого профілю Synapse пов’язати від( Power Apps make.powerapps.com).

- Виберіть Використовувати керований профіль і підтвердьте.

Виправлення неполадок

Якщо під час створення пов’язати ви отримали помилку 403:

- Керованим ідентифікаційним особам потрібен додатковий час, щоб надати тимчасовий дозвіл під час початкової синхронізації. Дайте йому деякий час і повторіть операцію пізніше.

- Переконайтеся, що у зв’язаному сховищі немає існуючого Dataverse контейнера (dataverse-environmentName-organizationUniqueName) з того ж середовища.

- Ви можете визначити пов’язану корпоративну політику та

policyArmIdзапустити сценарій./GetIdentityEnterprisePolicyforEnvironment.ps1PowerShell за допомогою ідентифікатора підписки Azure та імені групи ресурсів. - Ви можете від’єднати корпоративну політику, запустивши сценарій

./RevertIdentity.ps1PowerShell з Dataverse ідентифікатором середовища таpolicyArmId. - Ви можете видалити корпоративну політику, запустивши скрипт PowerShell.\RemoveIdentityEnterprisePolicy.ps1 за допомогою policyArmId.

Відоме обмеження

Лише одна корпоративна політика може одночасно підключатися до середовища. Dataverse Якщо вам потрібно створити кілька Azure Synapse Link посилань з увімкненим керованим посвідченням, переконайтеся, що всі зв’язані ресурси Azure належать до однієї групи ресурсів.