Примітка

Доступ до цієї сторінки потребує авторизації. Можна спробувати ввійти або змінити каталоги.

Доступ до цієї сторінки потребує авторизації. Можна спробувати змінити каталоги.

Змінні середовища дають змогу посилатися на секрети, які зберігаються в сховищі ключів Azure. Потім ці секрети можуть використовуватися в циклах і настроюваних з’єднувачах Power Automate. Зауважте, що секрети недоступні для використання в інших настроюваннях або загалом через API.

Фактичні секрети зберігаються в сховищі ключів Azure, а змінна середовища посилається на розташування секрету сховища ключів. Для використання секретів сховища ключів Azure із змінними середовища потрібно налаштувати сховище ключів Azure у такий спосіб, щоб платформа Power Platform мала доступ до необхідних секретів.

Змінні середовища, що посилаються на секрети, наразі недоступні в динамічному селекторі контенту для використання в Power Automate ланцюжках.

Налаштування сховища ключів Azure

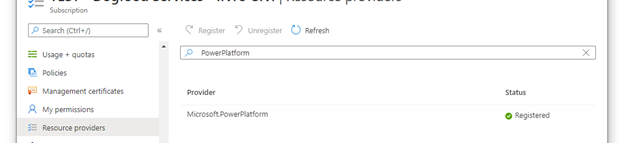

Щоб використовувати секретні дані Сховища ключів Azure з Power Platform передплатою Azure, яка містить сховище, має бути PowerPlatform зареєстрований постачальник ресурсів, а користувач, який створює змінну середовища, повинен мати відповідні дозволи на ресурс Azure Key Vault.

Важливо

- Нещодавно було внесено зміни до ролі безпеки, яка використовується для підтвердження дозволів на доступ у Сховищі ключів Azure. Попередні інструкції включали призначення ролі Key Vault Reader. Якщо ви раніше настроїли сховище ключів із роллю Key Vault Reader, переконайтеся, що ви додали роль користувача Key Vault Secrets, щоб переконатися, що ваші користувачі мають Microsoft Dataverse достатній дозвіл на отримання секретних даних.

- Ми усвідомлюємо, що наша служба використовує API керування доступом на основі ролей Azure для оцінки призначення ролей безпеки, навіть якщо у вас усе ще настроєно сховище ключів на використання моделі дозволів політики доступу до сховища. Щоб спростити налаштування, рекомендовано перевести модель дозволів сховища на керування доступом на основі ролей Azure. Зробити це можна на вкладці Конфігурація Access.

Зареєструйте постачальника

Microsoft.PowerPlatformресурсів у своїй передплаті на Azure. Дотримуйтесь цих кроків для перевірки та налаштування: Постачальники ресурсів та типи ресурсів

Створіть сховище ключів Azure. Щоб мінімізувати загрозу в разі порушення, радимо використовувати окреме сховище для кожного середовища Power Platform. Розгляньте можливість налаштування сховища ключів для використання керування доступом на основі ролей Azure для моделі дозволів. Додаткові відомості: Практичні поради щодо використання Azure Key Vault,Quickstart - створення сховища ключів Azure за допомогою порталу Azure

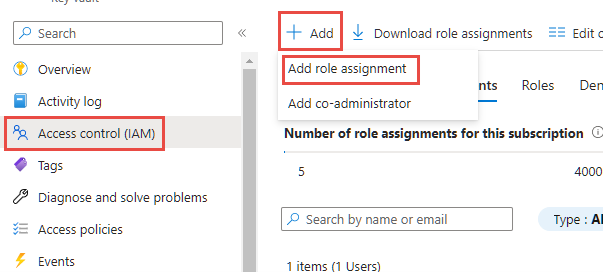

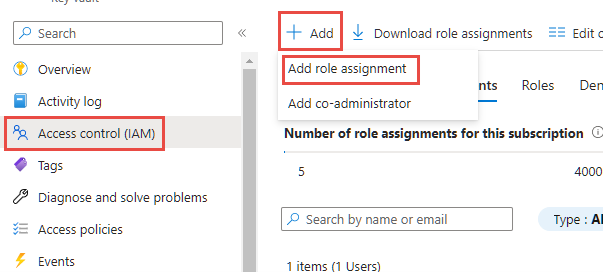

Користувачі, які створюють або використовують змінні середовища типу secret, повинні мати дозвіл на отримання секретного вмісту. Щоб надати новому користувачу можливість використовувати секрет, виберіть область керування доступом (IAM), натисніть Додати , а потім виберіть Додати призначення ролей із розкривного списку. Додаткові відомості: Надавайте доступ до ключів, сертифікатів і секретів Key Vault за допомогою керування доступом на основі ролей Azure

У майстрі призначення ролей залиште тип призначення за замовчуванням як ролі функції завдання та перейдіть на вкладку Роль . Знайдіть роль користувача Key Vault Secrets і виберіть її. Перейдіть на вкладку учасників і виберіть посилання Вибрати учасників і знайдіть користувача на бічній панелі. Коли ви вибрали користувача та відобразили його в розділі учасників, перейдіть до вкладки «Перегляд і призначення» та завершіть роботу майстра.

Azure Key Vault має мати роль користувача Key Vault Secrets , надану керівнику служби Dataverse . Якщо вона не існує для цього сховища, додайте нову політику доступу, використовуючи той самий метод, який ви раніше використовували для дозволу кінцевого користувача, лише використовуючи Dataverse ідентифікатор програми замість користувача. Якщо у вашому клієнті є кілька Dataverse керівників служб, рекомендуємо вибрати їх усіх і зберегти призначення ролей. Після призначення ролі перегляньте кожен Dataverse елемент у списку призначень ролей і виберіть назву, Dataverse щоб переглянути деталі. Якщо ідентифікатор програми – ні 00000007-0000-0000-c000-000000000000**, виберіть профіль, а потім натисніть кнопку Видалити , щоб видалити його зі списку.

Якщо ви ввімкнули брандмауер Azure Key Vault, вам потрібно надати Power Platform IP-адресам доступ до вашого сховища ключів. Power Platform не входить до опції "Лише довірені служби". Перейдіть до Power Platform URL-адрес і діапазонів IP-адрес для поточних IP-адрес, що використовуються в службі.

Додайте секрет у нове сховище, якщо це ще не зроблено. Додаткові відомості: Azure Quickstart - встановлення та отримання секретного секрету зі Сховища ключів за допомогою порталу Azure

Створення нової змінної середовища для секрету сховища ключів

Після налаштування сховища ключів Azure і реєстрації секрету в сховищі на нього можна посилатися в Power Apps за допомогою змінної середовища.

Нотатка

- Перевірка доступу користувача до секрету виконується у фоновому режимі. Якщо у користувача немає хоча б дозволу на читання, відображається така помилка перевірки: «Ця змінна не збереглася належним чином. Користувач не має права зчитувати секрети зі шляху "Azure Key Vault".

- Наразі сховище ключів Azure – єдине сховище секретних ключів, що підтримується змінними середовища.

- Сховище ключів Azure має перебувати в тому самому клієнті, де знаходиться передплата Power Platform.

Увійдіть у Power Apps свій обліковий запис і відкрийте в області «Рішення » некероване рішення, яке ви використовуєте для розробки.

Виберіть Нова змінна середовища More (Нове>більше>середовища).

Введіть коротке ім’я і, за потреби потрібно, опис змінної середовища.

Виберіть тип даних як Secret і Secret Store як Azure Key Vault.

Виберіть такі параметри:

- Виберіть Новий довідник значень Сховища ключів Azure. Після того, як інформація була додана на наступному кроці та збережена, створюється запис значення змінної середовища.

- Розгорніть розділ Показувати значення за замовчуванням, щоб відобразити поля для створення секретного сховища ключів Azure за замовчуванням. Після того, як дані буде додано на наступному кроці та збережено, до запису визначення змінної середовища буде додано демаркацію значень за замовчуванням.

Введіть перелічені нижче дані.

Ідентифікатор підписки Azure: ідентифікатор підписки Azure, пов’язаний зі сховищем ключів.

Ім’я групи ресурсів: група ресурсів Azure, у якій розташовано сховище ключів, що містить секрет.

Ім’я сховища ключів Azure: ім’я сховища ключів, яке містить секрет.

Secret Name: Назва секрету, що знаходиться в Azure Key Vault.

Порада

Ідентифікатор підписки, ім’я групи ресурсів та ім’я сховища ключів можна знайти на сторінці «Огляд » порталу Azure у сховищі ключів. Секретне ім’я можна знайти на сторінці сховища ключів на порталі Azure, вибравши «Секрети » в розділі «Налаштування».

Виберіть Зберегти.

Створення циклу Power Automate для тестування секрету змінної середовища

Продемонструвати спосіб використання секрету, отриманого зі сховища ключів Azure, можна за допомогою простого сценарію – треба створити цикл Power Automate, щоб використовувати секрет для автентифікації у вебслужбі.

Нотатка

У цьому прикладі URI для веб-служби не є функціонуючою веб-службою.

Увійдіть у Power Apps систему, виберіть Рішення, а потім відкрийте некероване рішення, яке вам потрібне. Якщо елемента немає на бічній панелі, виберіть ... Більше , а потім виберіть потрібний елемент.

Виберіть Нова автоматизація>Миттєвий> хмарний потік>.

Введіть ім’я ланцюжка, виберіть Запустити ланцюжок вручну, а потім натисніть Створити.

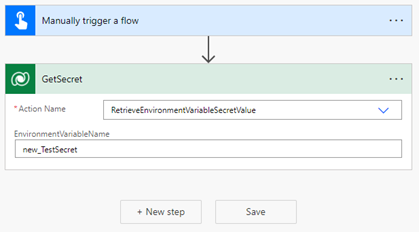

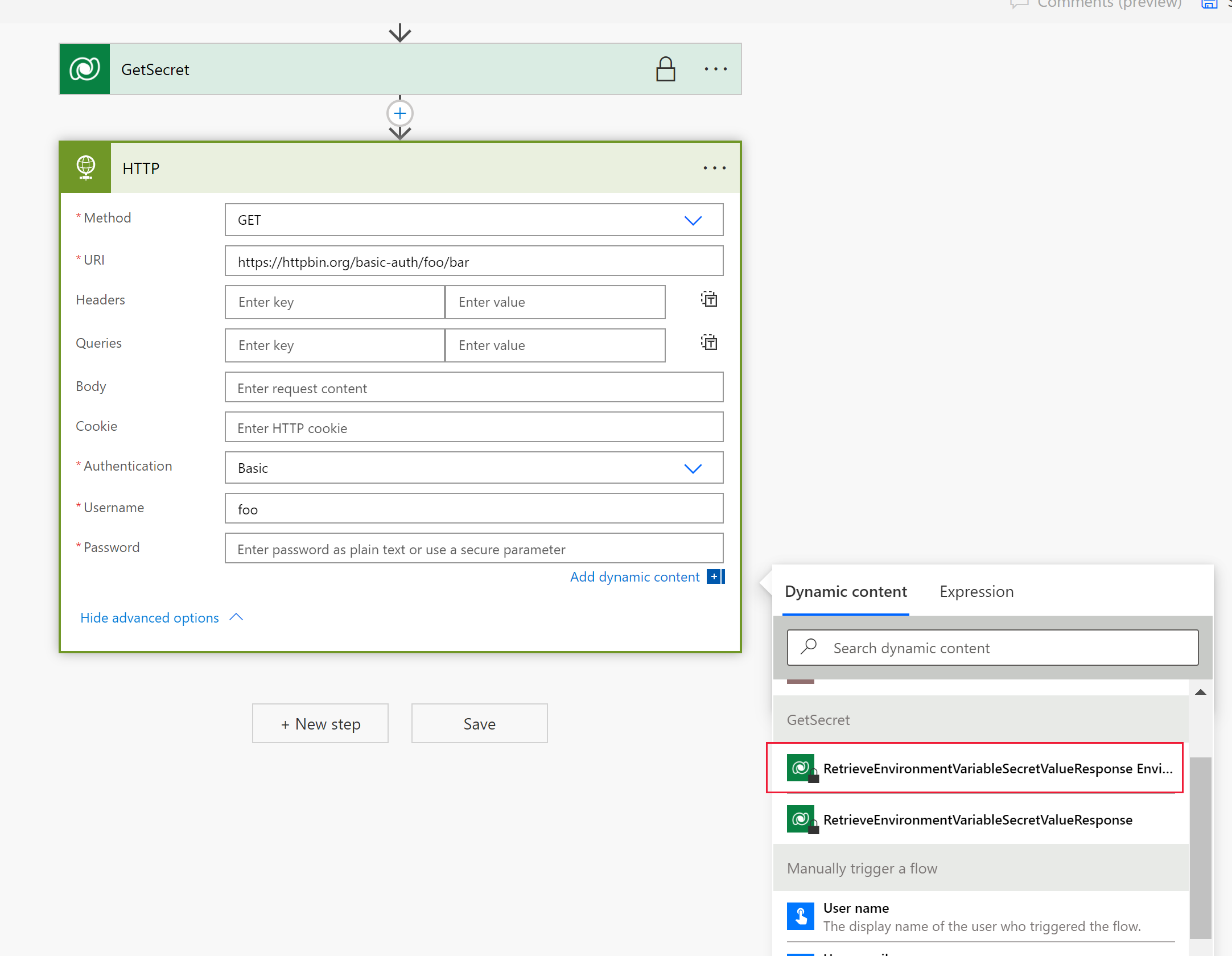

Виберіть пункт Новий крок, виберіть Microsoft Dataverse сполучну конекцію, а потім на вкладці Дії виберіть пункт Виконати дію без прив’язки.

Виберіть дію з іменем RetrieveEnvironmentVariableSecretValue з випадаючого списку.

Надайте змінній середовища унікальне ім’я (а не коротке ім’я), додане в попередньому розділі, для цього прикладу використовується new_TestSecret .

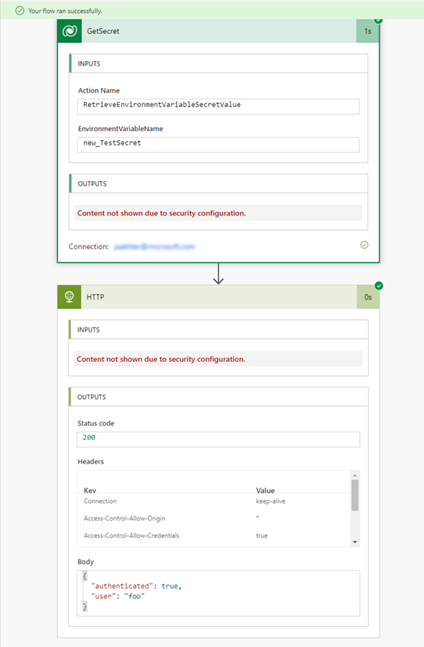

Виберіть ...>Перейменувати , щоб перейменувати дію, щоб на неї було легше посилатися в наступній дії. На цьому скріншоті він перейменований на GetSecret.

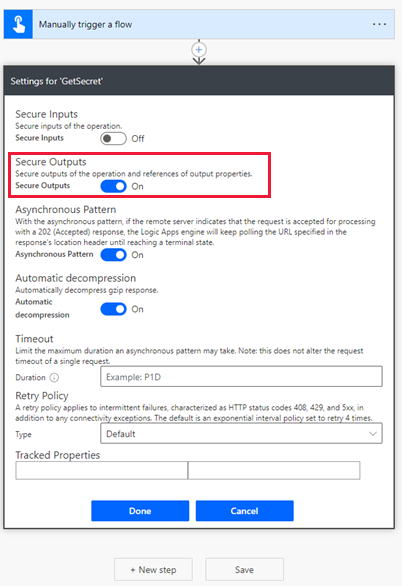

Виберіть ...>Налаштування для відображення налаштувань дії GetSecret .

Увімкніть опцію «Безпечні виходи» в налаштуваннях, а потім виберіть «Готово». Це допоможе запобігти відображенню вихідних даних дії в журналі виконання циклу.

Виберіть Новий крок, виконайте пошук і виберіть HTTP-з’єднувач .

Виберіть метод як GET і введіть URI для веб-служби. У цьому прикладі використовується фіктивний веб-сервіс httpbin.org .

Виберіть Показати додаткові параметри, виберіть Автентифікація як базова, а потім введіть Ім’я користувача.

Виберіть поле «Пароль », а потім на вкладці «Динамічний вміст» під іменем кроку ланцюжка вище (у цьому прикладі GetSecret ) виберіть «RetrieveEnvironmentVariableSecretValue» EnvironmentVariableSecretValue, який потім буде додано як вираз

outputs('GetSecretTest')?['body/EnvironmentVariableSecretValue']абоbody('GetSecretTest')['EnvironmentVariableSecretValue'].

Виберіть ...>Налаштування для відображення налаштувань дії HTTP .

Увімкніть опції «Безпечні входи» та «Безпечні виходи» в налаштуваннях, а потім виберіть «Готово». Якщо ввімкнути ці параметри, вхідні та вихідні дані дії відображатимуться в журналі виконання циклу.

Виберіть Зберегти , щоб створити ланцюжок.

Запустіть цикл вручну, щоб протестувати його.

За допомогою журналу виконання циклу можна перевірити вихідні дані.

Реалізовано використання секретних даних змінних середовища у Microsoft Copilot Studio

Секрети змінних оточення в Microsoft Copilot Studio роботі трохи інакше. Вам потрібно виконати кроки в розділах Налаштування Azure Key Vault і Створення нової змінної середовища для секрету Key Vault, щоб використовувати секрети зі змінними оточення.

Надання Copilot Studio доступу до Azure Key Vault

Виконайте такі кроки.

Поверніться до сховища ключів Azure.

Copilot Studio Потрібен доступ до сховища ключів. Щоб надати Copilot Studio можливість використовувати секрет, виберіть Контроль доступу (IAM) на навігаційній панелі ліворуч, виберіть Додати, а потім виберіть Додати призначення ролей.

Виберіть роль користувача Key Vault Secrets і натисніть кнопку Далі.

Виберіть «Вибрати учасників», знайдіть Power Virtual Agents «Послуга», виберіть її, а потім натисніть «Вибрати».

Виберіть Рецензування + призначення в нижній частині екрана. Перегляньте інформацію та знову натисніть Переглянути + призначити , якщо все вірно.

Додайте тег, щоб дозволити другому пілоту отримати доступ до секрету в Azure Key Vault

Виконавши попередні кроки в цьому розділі,тепер Copilot Studio у вас є доступ до Azure Key Vault, але ви поки не можете ним користуватися. Щоб виконати завдання, виконайте такі дії:

Перейдіть і Microsoft Copilot Studio відкрийте агент, який ви хочете використовувати для секретної змінної середовища, або створіть новий.

Відкрийте тему агента або створіть нову.

Виберіть піктограму + , щоб додати вузол, а потім натисніть Надіслати повідомлення.

Виберіть опцію «Вставити змінну {x} » на вузлі «Надіслати повідомлення ».

Виберіть вкладку Середовище . Виберіть секретну змінну середовища, яку ви створили на сторінці Створення нової змінної середовища для секретного кроку Key Vault.

Виберіть Зберегти , щоб зберегти тему.

В області тестування перевірте свою тему, використовуючи одну з початкових фраз теми, де ви щойно додали вузол Надіслати повідомлення з секретною змінною середовища. Ви повинні зіткнутися з помилкою, яка виглядає так:

Це означає, що вам потрібно повернутися до Azure Key Vault і відредагувати секрет. Залиште Copilot Studio відкритим, бо ви повернетеся сюди пізніше.

Перейдіть до Сховища ключів Azure. На навігаційній панелі ліворуч виберіть Секрети в розділі Об’єкти . Виберіть секрет, який Copilot Studio ви хочете оприлюднити, вибравши ім’я.

Виберіть версію секрету.

Виберіть 0 тегів поруч із пунктом Теги. Додайте ім’я тега та значення тегу. Повідомлення про помилку в Copilot Studio повідомленні має надати вам точні значення цих двох властивостей. У розділі Ім’я тега вам потрібно додати AllowedBots, а вTag Value вам потрібно додати значення, яке відображалося в повідомленні про помилку. Це значення форматується як

{envId}/{schemaName}. Якщо є кілька других пілотів, які потрібно дозволити, розділіть значення комою. Коли закінчите, натисніть OK.Виберіть Застосувати , щоб застосувати тег до секрету.

Повернутися до. Copilot Studio Виберіть «Оновити » на панелі «Перевірка другого пілота ».

В області тестування ще раз перевірте свою тему, використавши одну з початкових фраз теми.

Значення вашого секрету має бути показано на тестовій панелі.

Додайте тег, щоб дозволити всім другим пілотам у середовищі доступ до секрету в Azure Key Vault

Крім того, ви можете дозволити всім другим пілотам у середовищі доступ до секрету в Azure Key Vault. Щоб виконати завдання, виконайте такі дії:

- Перейдіть до Сховища ключів Azure. На навігаційній панелі ліворуч виберіть Секрети в розділі Об’єкти . Виберіть секрет, який Copilot Studio ви хочете оприлюднити, вибравши ім’я.

- Виберіть версію секрету.

- Виберіть 0 тегів поруч із пунктом Теги. Додайте ім’я тега та значення тегу. У полі Ім’я тега додайте AllowedEnvironments, а вполі Значення тегу додайте ідентифікатор середовища, яке ви хочете дозволити. Коли закінчите, натисніть OK

- Виберіть Застосувати , щоб застосувати тег до секрету.

Обмеження

Змінні середовища, що посилаються на секрети Azure Key Vault, наразі обмежені для використання з Power Automate потоками, Copilot Studio агентами та користувацькими з’єднувачами.

Інтеграція приватного посилання Azure Key Vault зі змінними середовища

Використання секретів Azure Key Vault зі змінними середовища вимагає налаштування Azure Key Vault таким чином, щоб він міг зчитувати конкретні секрети, Power Platform на які ви хочете посилатися. Ця можливість дає змогу підтримувати змінні середовища за допомогою секретів Azure Key Vault, підключаючись через приватне з’єднання, підвищуючи безпеку та забезпечуючи надійнішу інтеграцію.

Налаштуйте підтримку віртуальної мережі Azure для Power Platform інтеграції змінних середовища з секретними даними Azure Key Vault без розкриття їх у загальнодоступному Інтернеті. Для отримання детальної інструкції перейдіть до розділу Налаштування віртуальної мережі.

Переконайтеся, що передплата Azure для Key Vault і Power Platform Virtual Network належить до одного клієнта, оскільки інтеграція з різними клієнтами не підтримується.

Переконайтеся, що користувач, який створює змінні середовища, має відповідні дозволи на ресурс Azure Key Vault. Щоб отримати докладніші відомості, перейдіть до розділу Настроювання сховища ключів Azure

Створіть сховище ключів і встановіть з’єднання з приватним посиланням. Кроки для створення сховища ключів повинні включати в себе наступні дії:

- Вимкніть публічний доступ.

- Створіть приватну кінцеву точку.

- Виберіть віртуальну мережу та підмережу, де ви хочете створити цю приватну кінцеву точку. Переконайтеся, що ви підключили віртуальну мережу (віртуальну мережу), якій делеговано Power Platform.

- Перевірте з’єднання з приватним каналом.

Щоб переглянути докладні кроки, перейдіть до розділу Налаштування підтримки віртуальної мережі для Power Platform.

Створюйте секрети змінних середовища, посилаючись на Azure Key Vault.

Див. також

Використання змінних середовища джерела даних у програмах на полотні

Використання змінних середовища в Power Automate хмарних потоках рішень

Огляд змінних середовища.