Lưu ý

Cần có ủy quyền mới truy nhập được vào trang này. Bạn có thể thử đăng nhập hoặc thay đổi thư mục.

Cần có ủy quyền mới truy nhập được vào trang này. Bạn có thể thử thay đổi thư mục.

Azure Data Lake Storage cung cấp mô hình bảo mật nhiều lớp. Mô hình này cho phép bạn bảo mật và kiểm soát mức độ truy cập vào tài khoản lưu trữ mà ứng dụng và môi trường doanh nghiệp của bạn yêu cầu, dựa trên loại và tập hợp con mạng hoặc tài nguyên được sử dụng. Khi các quy tắc mạng được cấu hình, chỉ những ứng dụng yêu cầu dữ liệu qua tập hợp mạng được chỉ định hoặc thông qua tập hợp tài nguyên Azure được chỉ định mới có thể truy cập vào tài khoản lưu trữ. Bạn có thể giới hạn quyền truy cập vào tài khoản lưu trữ của mình đối với các yêu cầu bắt nguồn từ địa chỉ IP, dải IP, mạng con trong Azure Virtual Network (VNet) hoặc các phiên bản tài nguyên của một số dịch vụ Azure được chỉ định.

Danh tính được quản lý cho Azure, trước đây gọi là Danh tính dịch vụ được quản lý (MSI), giúp quản lý bí mật. Microsoft Dataverse khách hàng sử dụng các chức năng của Azure sẽ tạo ra một danh tính được quản lý (một phần của việc tạo chính sách doanh nghiệp) có thể được sử dụng cho một hoặc nhiều Dataverse môi trường. Danh tính được quản lý này sẽ được cung cấp trong đối tượng thuê của bạn sau đó được Dataverse sử dụng để truy cập vào hồ dữ liệu Azure của bạn.

Với danh tính được quản lý, quyền truy cập vào tài khoản lưu trữ của bạn bị hạn chế đối với các yêu cầu có nguồn gốc từ Dataverse môi trường liên kết với đối tượng thuê của bạn. Khi kết nối đến bộ lưu trữ thay mặt cho bạn, nó sẽ bao gồm thông tin ngữ cảnh bổ sung để chứng minh rằng yêu cầu bắt nguồn từ một môi trường an toàn và đáng tin cậy. Dataverse Điều này cho phép bộ lưu trữ cấp quyền truy cập vào tài khoản lưu trữ của bạn. Dataverse Các danh tính được quản lý được sử dụng để ký thông tin ngữ cảnh nhằm thiết lập sự tin cậy. Tính năng này bổ sung thêm tính năng bảo mật cấp ứng dụng ngoài tính năng bảo mật mạng và cơ sở hạ tầng do Azure cung cấp cho các kết nối giữa các dịch vụ Azure.

Trước khi bắt đầu

- Cần phải có Azure CLI trên máy cục bộ của bạn. Tải xuống và cài đặt

- Bạn cần hai mô-đun PowerShell này. Nếu bạn không có chúng, hãy mở PowerShell và chạy các lệnh sau:

- Mô-đun Azure Az PowerShell:

Install-Module -Name Az - Mô-đun PowerShell của Azure Az.Resources:

Install-Module -Name Az.Resources - Power Platform Mô-đun PowerShell của quản trị viên:

Install-Module -Name Microsoft.PowerApps.Administration.PowerShell

- Mô-đun Azure Az PowerShell:

- Đi đến tệp thư mục nén này trên GitHub. Sau đó chọn Tải xuống để tải xuống. Giải nén tệp thư mục nén vào máy tính ở vị trí mà bạn có thể chạy lệnh PowerShell. Tất cả các tập tin và thư mục được giải nén từ thư mục nén phải được giữ nguyên ở vị trí ban đầu của chúng.

- Chúng tôi khuyên bạn nên tạo một vùng lưu trữ mới trong cùng nhóm tài nguyên Azure để tích hợp tính năng này.

Bật chính sách doanh nghiệp cho đăng ký Azure đã chọn

Quan trọng

Bạn phải có quyền truy cập vai trò Chủ sở hữu đăng ký Azure để hoàn thành nhiệm vụ này. Lấy ID đăng ký Azure của bạn từ trang tổng quan của nhóm tài nguyên Azure.

- Mở Azure CLI với quyền chạy dưới dạng quản trị viên và đăng nhập vào đăng ký Azure của bạn bằng lệnh:

az loginThông tin thêm: đăng nhập bằng Azure CLI - (Tùy chọn) nếu bạn có nhiều đăng ký Azure, hãy đảm bảo chạy

Update-AzConfig -DefaultSubscriptionForLogin { Azure subscription id }để cập nhật đăng ký mặc định của bạn. - Mở rộng thư mục nén mà bạn đã tải xuống như một phần của Trước khi bắt đầu tính năng này đến vị trí mà bạn có thể chạy PowerShell.

- Để bật chính sách doanh nghiệp cho đăng ký Azure đã chọn, hãy chạy tập lệnh PowerShell ./SetupSubscriptionForPowerPlatform.ps1.

- Cung cấp ID đăng ký Azure.

Tạo chính sách doanh nghiệp

Quan trọng

Bạn phải có quyền truy cập vai trò Chủ sở hữu nhóm tài nguyên Azure để hoàn thành nhiệm vụ này. Lấy ID đăng ký Azure ,, Vị trí và tên nhóm tài nguyên của bạn từ trang tổng quan cho nhóm tài nguyên Azure.

Tạo chính sách doanh nghiệp. Chạy tập lệnh PowerShell

./CreateIdentityEnterprisePolicy.ps1- Cung cấp ID đăng ký Azure.

- Cung cấp tên nhóm tài nguyên Azure.

- Cung cấp tên chính sách doanh nghiệp ưu tiên.

- Cung cấp vị trí nhóm tài nguyên Azure.

Lưu bản sao của ResourceId sau khi tạo chính sách.

Lưu ý

Sau đây là các đầu vào vị trí hợp lệ được hỗ trợ để tạo chính sách. Chọn vị trí phù hợp nhất với bạn.

Các địa điểm có sẵn cho chính sách doanh nghiệp

Hoa Kỳ EUAP

Hoa Kỳ

Nam Phi

Vương quốc Anh

Úc

Hàn Quốc

Nhật Bản

Ấn Độ

Pháp

Châu Âu

Châu Á

Na-uy

Đức

Thụy Sĩ

Ca-na-đa

Bra-xin

UAE

Singapore

Cấp quyền truy cập cho người đọc vào chính sách doanh nghiệp thông qua Azure

Người quản trị Dynamics 365 và Power Platform người quản trị có thể truy cập Power Platform trung tâm quản trị để chỉ định môi trường cho chính sách doanh nghiệp. Để truy cập chính sách doanh nghiệp, tư cách thành viên quản trị kho lưu trữ Azure Key là bắt buộc để cấp vai trò Người đọc cho Dynamics 365 hoặc Power Platform quản trị viên. Sau khi vai trò người đọc được cấp, Dynamics 365 hoặc Power Platform quản trị viên sẽ thấy chính sách doanh nghiệp trên Power Platform trung tâm quản trị.

Chỉ Dynamics 365 và Power Platform quản trị viên được cấp vai trò người đọc cho chính sách doanh nghiệp mới có thể 'thêm môi trường' vào chính sách. Những người quản trị Dynamics 365 và PowerPlatform khác có thể xem chính sách doanh nghiệp, nhưng họ sẽ gặp lỗi khi cố gắng thêm môi trường.

Quan trọng

Bạn phải có - Microsoft.Authorization/roleAssignments/write quyền, chẳng hạn như Quản trị viên truy cập người dùng hoặc Chủ sở hữu để hoàn thành nhiệm vụ này.

- đăng nhập vào cổng thông tin Azure.

- Lấy ObjectID Power Platform của người dùng quản trị Dynamics 365.

- Đi đến khu vực Người dùng .

- Mở người dùng Dynamics 365 hoặc Power Platform quản trị viên.

- Trong trang tổng quan dành cho người dùng, hãy sao chép ObjectID.

- Lấy ID chính sách doanh nghiệp:

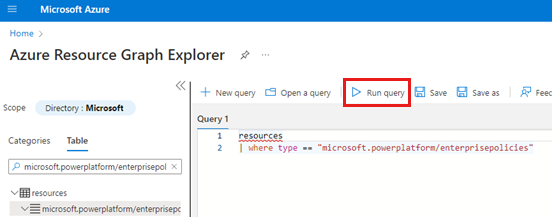

- Đi tới Azure Resource Graph Explorer.

- Chạy truy vấn này:

resources | where type == 'microsoft.powerplatform/enterprisepolicies'

- Cuộn sang bên phải trang kết quả và chọn liên kết Xem chi tiết .

- Trên trang Chi tiết , hãy sao chép ID.

- Mở Azure CLI và chạy lệnh sau, thay thế

<objId>bằng ObjectID của người dùng và<EP Resource Id>bằng ID chính sách doanh nghiệp.New-AzRoleAssignment -ObjectId <objId> -RoleDefinitionName Reader -Scope <EP Resource Id>

Kết nối chính sách doanh nghiệp với Dataverse môi trường

Quan trọng

Bạn phải có vai trò Power Platform quản trị viên hoặc quản trị viên Dynamics 365 để hoàn thành nhiệm vụ này. Bạn phải có vai trò Người đọc cho chính sách doanh nghiệp để hoàn thành nhiệm vụ này.

- Lấy ID môi trường. Dataverse

- đăng nhập vào Power Platform trung tâm quản trị.

- Chọn Quản lý>Môi trường, sau đó mở môi trường của bạn.

- Trong phần Chi tiết , hãy sao chép ID môi trường.

- Để liên kết đến môi trường Dataverse , hãy chạy tập lệnh PowerShell này:

./NewIdentity.ps1 - Cung cấp ID môi trường. Dataverse

- Cung cấp ResourceId.

StatusCode = 202 chỉ ra rằng liên kết đã được tạo thành công.

- đăng nhập vào Power Platform trung tâm quản trị.

- Chọn Quản lý>Môi trường, sau đó mở môi trường bạn đã chỉ định trước đó.

- Trong khu vực Hoạt động gần đây , chọn Lịch sử đầy đủ để xác thực kết nối của danh tính mới.

Cấu hình quyền truy cập mạng vào Azure Data Lake Storage Gen2

Quan trọng

Bạn phải có vai trò Azure Data Lake Storage Chủ sở hữu Gen2 để hoàn thành nhiệm vụ này.

Truy cập vào cổng thông tin Azure .

Mở tài khoản lưu trữ được kết nối với Azure Synapse Liên kết cho hồ sơ Dataverse của bạn.

Trên ngăn điều hướng bên trái, chọn Mạng. Sau đó, trên tab Tường lửa và mạng ảo , hãy chọn các thiết lập sau:

- Được bật từ các mạng ảo và địa chỉ IP đã chọn.

- Trong Các phiên bản tài nguyên, hãy chọn Cho phép các dịch vụ Azure trong danh sách dịch vụ đáng tin cậy truy cập vào tài khoản lưu trữ này

Chọn Lưu.

Cấu hình quyền truy cập mạng vào Azure Synapse Không gian làm việc

Quan trọng

Bạn phải có vai trò quản trị viên Azure Synapse để hoàn thành tác vụ này.

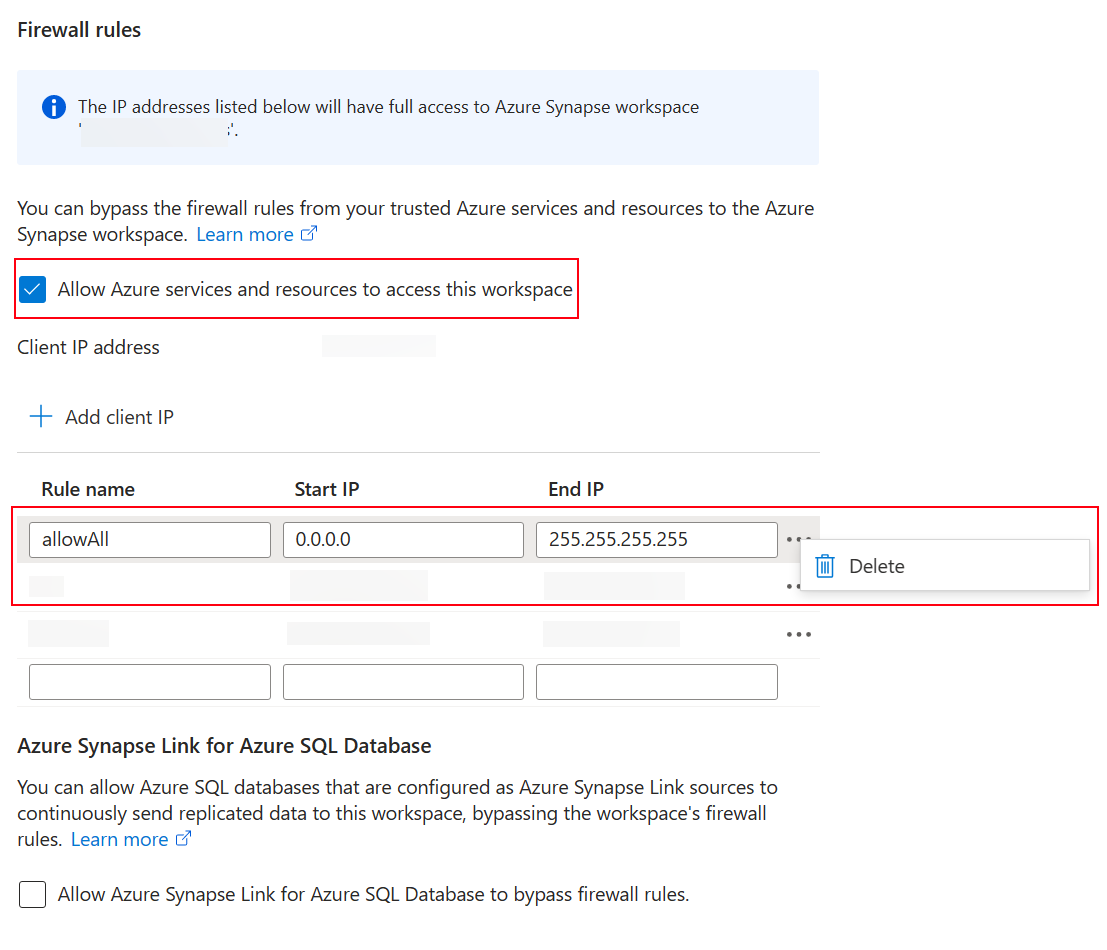

- Truy cập vào cổng thông tin Azure .

- Mở không gian làm việc được kết nối với liên kết Azure Synapse Azure Synapse cho hồ sơ của bạn. Dataverse

- Trên ngăn điều hướng bên trái, chọn Mạng.

- Chọn Cho phép các dịch vụ và tài nguyên Azure truy cập vào không gian làm việc này.

- Nếu có quy tắc tường lửa IP được tạo cho toàn bộ dải IP, hãy xóa chúng để hạn chế quyền truy cập mạng công cộng.

- Thêm quy tắc tường lửa IP mới dựa trên địa chỉ IP của máy khách.

- Chọn Lưu khi hoàn tất. Thông tin thêm: Azure Synapse Analytics Quy tắc tường lửa IP

Tạo một liên kết mới Azure Synapse cho Dataverse với danh tính được quản lý

Quan trọng

Dataverse: Bạn phải có vai trò Dataverse quản trị viên hệ thống bảo mật. Ngoài ra, các bảng bạn muốn xuất qua Azure Synapse Liên kết phải bật thuộc tính Theo dõi thay đổi . Thông tin thêm: Tùy chọn nâng cao

Azure Data Lake Storage Gen2: Bạn phải có quyền truy cập vào tài khoản Gen2 và vai trò Azure Data Lake Storage Chủ sở hữu và Người đóng góp dữ liệu Blob lưu trữ . Tài khoản lưu trữ của bạn phải bật Không gian tên phân cấp cho cả thiết lập ban đầu và đồng bộ hóa delta. Cho phép truy cập khóa tài khoản lưu trữ chỉ được yêu cầu cho thiết lập ban đầu.

Không gian làm việc Synapse: Bạn phải có không gian làm việc Synapse và quyền truy cập vai trò Quản trị viên Synapse trong Synapse Studio. Không gian làm việc Synapse phải ở cùng khu vực với tài khoản Azure Data Lake Storage Gen2 của bạn. Tài khoản lưu trữ phải được thêm vào dưới dạng dịch vụ được liên kết trong Synapse Studio. Để tạo không gian làm việc Synapse, hãy truy cập Tạo không gian làm việc Synapse.

Khi bạn tạo liên kết, Azure Synapse Liên kết cho Dataverse sẽ lấy thông tin chi tiết về chính sách doanh nghiệp hiện được liên kết trong môi trường Dataverse sau đó lưu vào bộ nhớ đệm URL bí mật của máy khách danh tính để kết nối với Azure.

- đăng nhập vào Power Apps và chọn môi trường của bạn.

- Trên ngăn điều hướng bên trái, chọn Azure Synapse Liên kết, sau đó chọn + Liên kết mới. Nếu mục không có trong ngăn bảng điều khiển bên, hãy chọn …Thêm rồi chọn mục bạn muốn.

- Điền vào các trường thích hợp theo thiết lập mong muốn. Chọn Đăng ký, Nhóm tài nguyên và Tài khoản lưu trữ. Để kết nối Dataverse với không gian làm việc Synapse, hãy chọn tùy chọn Kết nối với Azure Synapse không gian làm việc của bạn. Để chuyển đổi dữ liệu Delta Lake, hãy chọn nhóm Spark.

- Chọn Chọn Chính sách doanh nghiệp với danh tính dịch vụ được quản lý, sau đó chọn Tiếp theo.

- Thêm các bảng bạn muốn xuất, sau đó chọn Lưu.

Bật danh tính được quản lý cho hồ sơ liên kết Azure Synapse hiện có

Lưu ý

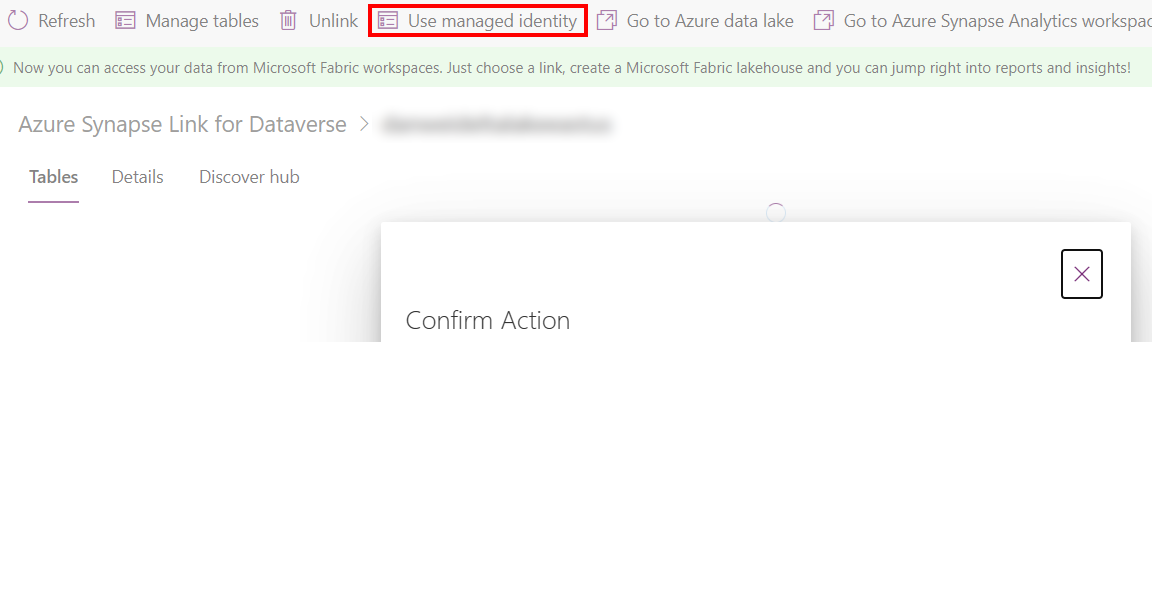

Để sử dụng lệnh Sử dụng danh tính được quản lý trong Power Apps, bạn cần hoàn tất thiết lập ở trên để kết nối chính sách doanh nghiệp với môi trường Dataverse của mình. Thông tin thêm: Kết nối chính sách doanh nghiệp với Dataverse môi trường

- Đi tới hồ sơ Synapse Link hiện có từ Power Apps (make.powerapps.com).

- Chọn Sử dụng danh tính được quản lý, sau đó xác nhận.

Gỡ rối

Nếu bạn nhận được lỗi 403 trong quá trình tạo liên kết:

- Danh tính được quản lý mất thêm thời gian để cấp quyền tạm thời trong quá trình đồng bộ ban đầu. Hãy cho nó một chút thời gian và thử lại thao tác sau.

- Đảm bảo bộ lưu trữ được liên kết không có Dataverse container(dataverse-environmentName-organizationUniqueName) hiện có từ cùng một môi trường.

- Bạn có thể xác định chính sách doanh nghiệp được liên kết và

policyArmIdbằng cách chạy tập lệnh PowerShell./GetIdentityEnterprisePolicyforEnvironment.ps1với ID đăng ký Azure và tên nhóm tài nguyên . - Bạn có thể hủy liên kết chính sách doanh nghiệp bằng cách chạy tập lệnh PowerShell

./RevertIdentity.ps1với Dataverse ID môi trường vàpolicyArmId. - Bạn có thể xóa chính sách doanh nghiệp bằng cách chạy tập lệnh PowerShell .\RemoveIdentityEnterprisePolicy.ps1 với policyArmId.

Giới hạn đã biết

Chỉ có một chính sách doanh nghiệp có thể kết nối với môi trường cùng một lúc. Dataverse Nếu bạn cần tạo nhiều liên kết Azure Synapse Link với danh tính được quản lý được bật, hãy đảm bảo rằng tất cả tài nguyên Azure được liên kết đều nằm trong cùng một nhóm tài nguyên.