目标资源(以前是云应用、作和身份验证上下文)是条件访问策略中的关键信号。 条件访问策略允许管理员将控制分配给特定应用程序、服务、作或身份验证上下文。

- 管理员可以从包含内置Microsoft应用程序和任何 Microsoft Entra 集成应用程序(包括库、非库和通过 应用程序代理发布的应用程序)的应用程序或服务列表中选择。

- 管理员可以根据用户操作(如注册安全信息或注册或加入设备)定义策略,让条件访问在这些操作周围强制实施控制。

- 管理员可以将来自全局安全访问 的流量转发配置文件 定向到增强功能。

- 管理员可以使用 身份验证上下文 在应用程序中提供额外的安全层。

Microsoft 云应用程序

管理员可以将条件访问策略分配给 Microsoft 云应用(除 Microsoft Graph 之外),前提是服务主体出现在其租户中。 Microsoft Graph 作为一个综合性资源。 使用受众报告查看基础服务,并在您的策略中针对这些服务。 某些应用(例如 Office 365 和 Windows Azure 服务管理 API)包含多个相关的子应用或服务。 创建新的Microsoft云应用程序时,一旦在租户中创建服务主体,它们就会显示在应用选取器列表中。

Office 365

Microsoft 365 提供基于云的生产力和协作服务,如 Exchange、SharePoint 和 Microsoft Teams。 Microsoft 365 云服务已深度集成,以确保用户拥有顺畅的协作体验。 创建策略时,此集成可能会导致混淆,因为某些应用(如 Microsoft Teams)依赖于其他应用(如 SharePoint 或 Exchange)。

Office 365 应用分组使可以一次性针对这些服务。 建议使用 Office 365 分组,而不是针对单个云应用,以避免 服务依赖项出现问题。

以此组应用程序作为目标有助于避免因策略和依赖关系不一致而导致的问题。 例如:Exchange Online 应用关联到邮件、日历和联系人信息等传统的 Exchange Online 数据。 相关元数据可以通过不同的资源(例如搜索)来公开。 为了确保所有元数据都按预期受到保护,管理员应将策略分配给 Office 365 应用。

管理员可以从条件访问策略中排除整个 Office 365 套件或特定 Office 365 云应用。

可在条件访问 Office 365 应用套件中包含的应用一文中找到包含的所有服务的完整列表。

Windows Azure 服务管理 API

如果以 Windows Azure 服务管理 API 应用程序为目标,则会对颁发给与门户紧密绑定的一组服务的令牌强制执行策略。 此组包括以下项的应用程序 ID:

- Azure Resource Manager

- Azure 门户还介绍了 Microsoft Entra 管理中心和 Microsoft Engage Center

- Azure Data Lake

- Application Insights API

- 日志分析 API

由于策略应用于 Azure 管理门户和 API,因此依赖于 Azure API 的任何服务或客户端都可能会间接受到影响。 例如:

- Azure CLI

- Azure 数据工厂门户

- Azure 事件中心

- Azure PowerShell

- Azure 服务总线

- Azure SQL 数据库

- Azure Synapse

- 经典部署模型 API

- Microsoft 365 管理中心

- Microsoft IoT Central

- Microsoft Defender 多租户管理

- SQL 托管实例

- Visual Studio 订阅管理员门户

注意

与 Windows Azure 服务管理 API 关联的条件访问策略 不再涵盖 Azure DevOps。

Note

Windows Azure 服务管理 API 应用程序适用于调用 Azure 资源管理器 API 的 Azure PowerShell。 它不适用于 Microsoft Graph PowerShell,后者调用 Microsoft Graph API。

Tip

对于 Azure 政府,你应该以 Azure 政府云管理 API 应用程序为目标。

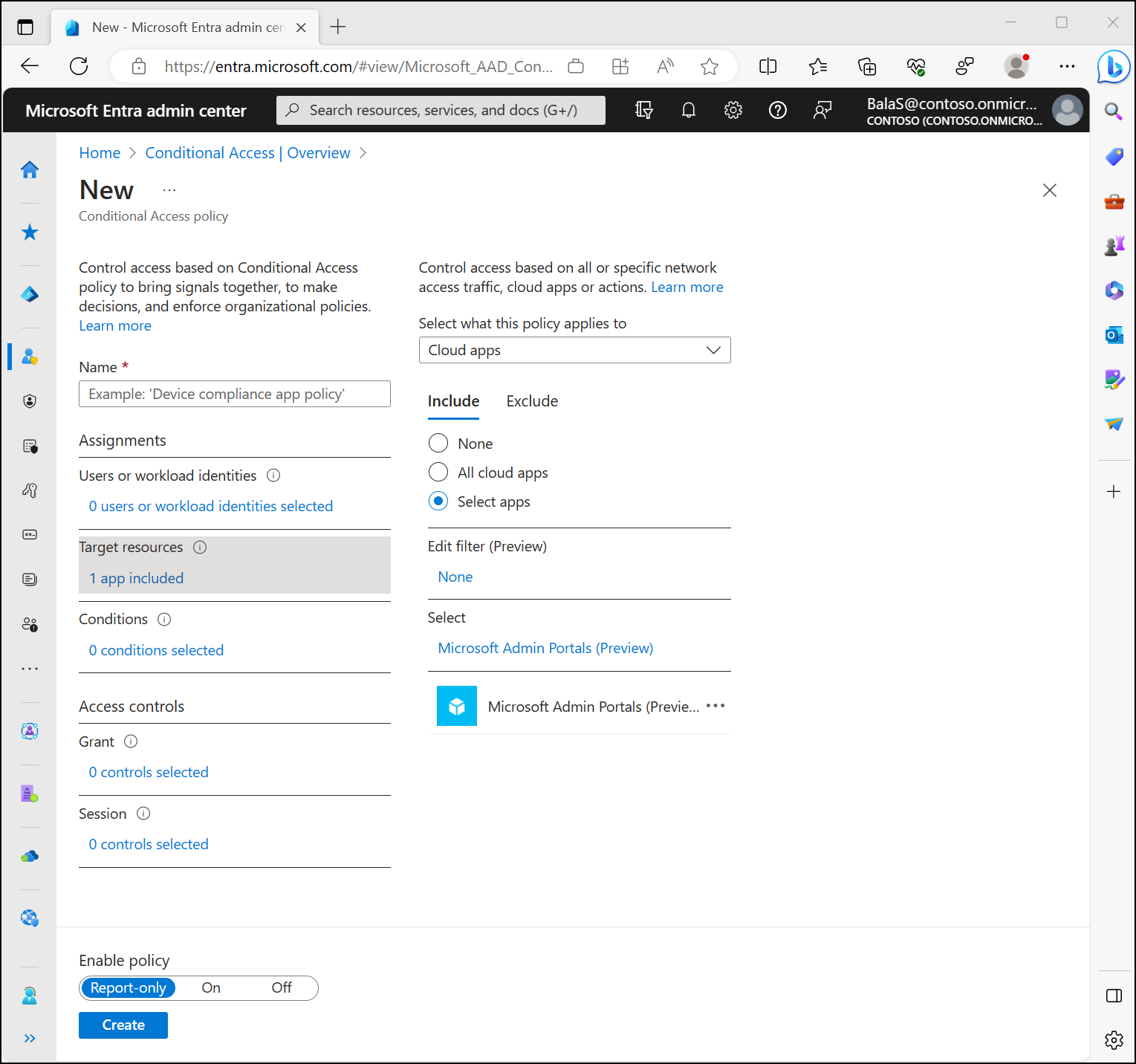

Microsoft 管理门户

当条件访问策略面向 Microsoft 管理门户云应用时,将为颁发给以下 Microsoft 管理门户的应用程序 ID 的令牌强制执行该策略:

- Azure 门户

- Exchange 管理中心

- Microsoft 365 管理中心

- Microsoft 365 Defender 门户

- Microsoft Entra 管理中心

- Microsoft Intune 管理中心

- Microsoft Purview 合规性门户

- Microsoft Teams 管理中心

我们会不断向列表添加更多管理门户。

其他应用程序

管理员可以将任何Microsoft Entra 注册的应用程序添加到条件访问策略。 这些应用程序可能包括:

- 通过 Microsoft Entra 应用程序代理发布的应用程序

- 从库中添加的应用程序

- 不在库中的自定义应用程序

- 通过应用交付控制器和网络发布的传统应用程序

- 使用基于密码的单一登录的应用程序

Note

由于条件访问策略设置访问服务的要求,因此无法将其应用到客户端(公共/本机)应用程序。 换句话说,策略不会直接在客户端(公共/本机)应用程序上设置,而是在客户端调用服务时应用。 例如,在 SharePoint 服务上设置的策略将应用于所有调用 SharePoint 的客户端。 在 Exchange 上设置的策略将应用于使用 Outlook 客户端访问电子邮件的尝试。 这就是为什么在应用选取器中,客户端(公共/本机)应用程序不可用,以及在租户中注册的客户端(公共/本机)应用程序的应用程序设置中,条件访问选项不可用。

有些应用程序根本不会出现在选取器中。 在条件访问策略中包括这些应用程序的唯一方法是包括 所有资源(以前为“所有云应用”), 或使用 New-MgServicePrincipal PowerShell cmdlet 或使用 Microsoft Graph API 添加缺少的服务主体。

了解不同客户端类型的条件访问

条件访问适用于非客户端的资源,除非客户端是请求 ID 令牌的机密客户端。

- 公共客户端

- 公共客户端是在桌面版Microsoft Outlook 等设备上本地运行的客户端,或者Microsoft Teams 等移动应用。

- 条件访问策略不适用于公共客户端本身,而是基于它们请求的资源。

- 机密客户端

- 条件访问适用于客户端请求的资源,如果机密客户端请求 ID 令牌,也适用于机密客户端本身。

- 例如:如果 Outlook Web 请求

Mail.Read和Files.Read范围的令牌,则条件访问将应用 Exchange 和 SharePoint 的策略。 此外,如果 Outlook Web 请求 ID 令牌,条件访问也会应用 Outlook Web 的策略。

若要从 Microsoft Entra 管理中心查看这些客户端类型的登录日志:

- 至少以报告读取者身份登录到 Microsoft Entra 管理中心。

- 浏览到 Entra ID>监控和运行状况>登录日志。

- 为“客户端凭据类型”添加筛选器。

- 调整筛选器,根据登录中使用的客户端凭据查看特定日志集。

有关详细信息,请参阅 公共客户端和机密客户端应用程序一文。

所有资源

将条件访问策略应用于 所有资源(以前为“所有云应用”),在没有任何应用排除项的情况下,强制实施对来自网站和服务的所有令牌请求的策略,包括 全局安全访问流量转发配置文件。 此选项包括条件访问策略中不能单独定位的应用程序,例如 Windows Azure Active Directory (000000002-0000-0000-c0000-000000000000000)。

Important

Microsoft建议创建面向所有用户和所有资源(没有任何应用排除项)的基线多重身份验证策略,如 要求所有用户多重身份验证中所述。

当所有资源策略具有应用排除时的条件访问行为

如果策略中排除了任何应用,为了不无意阻止用户访问,则会从策略强制实施中排除某些低特权范围。 这些范围允许调用基础图形 API,例如 Windows Azure Active Directory(000000002-0000-0000-c000-0000000000000)和 Microsoft Graph (000000003-00000-0000-00000000000000),以访问应用程序常用的用户配置文件和组成员身份信息作为身份验证的一部分。 例如:当 Outlook 请求 Exchange 令牌时,它还要求 User.Read 范围能够显示当前用户的基本帐户信息。

大多数应用具有类似的依赖项,这就是为什么每当 所有资源 策略中存在应用排除时,这些低特权范围都会自动排除。 这些低特权范围排除项不允许数据访问超出基本用户配置文件和组信息。 排除的范围如下列出,应用仍需同意才能使用这些权限。

- 本机客户端和单页应用程序(SPA)有权访问以下低特权范围:

- Azure AD Graph:

email、offline_access、openid、profile、User.Read - Microsoft Graph:

email、offline_access、openid、profile、User.Read、People.Read

- Azure AD Graph:

- 如果机密客户端被排除在“所有资源”策略之外,则它们可以访问以下低特权范围:

- Azure AD Graph:

email、offline_access、openid、profile、User.Read、User.Read.All、User.ReadBasic.All - Microsoft Graph:

email、offline_access、openid、profile、User.Read、User.Read.All、User.ReadBasic.All、People.Read、People.Read.All、GroupMember.Read.All、Member.Read.Hidden

- Azure AD Graph:

有关提到的范围的详细信息,请参阅 Microsoft Graph 权限参考 和 Microsoft 身份平台中的范围和权限。

保护目录信息

如果由于业务原因而无法配置建议的基线 MFA 策略(不包含应用排除),并且组织的安全策略必须包括与目录相关的低权限范围(User.Read、User.Read.All、User.ReadBasic.All、People.Read、People.Read.All、GroupMember.Read.All、Member.Read.Hidden),创建以目标为Windows Azure Active Directory的单独条件访问策略(00000002-0000-0000-c000-000000000000)。 Windows Azure Active Directory(也称为 Azure AD Graph)是一种资源,表示存储在目录中的数据,例如用户、组和应用程序。 Microsoft Azure Active Directory 资源包含在 所有资源 中,但可以按照以下步骤在条件访问策略中单独进行定位:

- 以属性定义管理员和属性分配管理员身份登录到 Microsoft Entra 管理中心。

- 浏览到 Entra ID>自定义安全属性。

- 创建新的属性集和属性定义。 有关详细信息,请参阅在 Microsoft Entra ID 中添加或停用自定义安全属性定义。

- 浏览到 Entra ID>企业应用。

- 删除 应用程序类型 筛选器,并搜索以 000000002-00000-0000-0000-000000000000 开头的 应用程序 ID。

- 选择 Windows Azure Active Directory>自定义安全属性>添加分配。

- 选择要在策略中使用的属性集和属性值。

- 浏览到 Entra ID>条件访问>策略。

- 创建或修改现有策略。

- 在目标资源>资源(以前称为云应用)>包括下,选择>选择资源>编辑筛选器。

- 调整筛选器,以包含之前的属性集和定义。

- 保存策略

Note

按照上述指南中所述配置此策略。 如在创建策略时出现任何偏差(如定义应用排除项),可能导致低特权范围被排除,且策略无法按预期应用。

使用全球安全访问的所有 Internet 资源

使用“全局安全访问”选项的所有 Internet 资源,管理员可以从 Microsoft Entra Internet Access 以 Internet 访问流量转发配置文件为目标。

全局安全访问中的这些配置文件使管理员能够定义和控制如何通过 Microsoft Entra Internet Access 和 Microsoft Entra Private Access 路由流量。 可将流量转发配置文件分配给设备和远程网络。 请参阅如何将条件访问策略应用于 Microsoft 365 流量配置文件一文,查看有关如何将条件访问策略应用于这些流量配置文件的示例。

有关这些配置文件的详细信息,请参阅全局安全访问流量转发配置文件一文。

所有代理资源(预览版)

将条件访问策略应用于所有代理资源,便是将该策略强制用于所有面向代理身份蓝图主体以及代理身份的令牌请求。

用户操作

用户操作是用户执行的任务。 条件访问支持两个用户操作:

- 注册安全信息:此用户操作使条件访问策略能够在用户尝试注册其安全信息时强制实施规则。 有关详细信息,请参阅 组合安全信息注册。

Note

如果管理员应用一项针对用户注册安全信息行为的策略,而用户帐户是来自Microsoft个人帐户(MSA)的来宾,那么“需要多重身份验证”这一控件则要求 MSA 用户在组织中注册其安全信息。 如果来宾用户来自其他提供商(如 Google),则访问将被阻止。

-

注册或加入设备:当用户 注册 或 加入 设备以Microsoft Entra ID 时,此用户作使管理员能够强制实施条件访问策略。 它允许管理员配置多重身份验证,以便注册或加入具有比租户范围策略更精细的设备。 对于此用户操作,需要注意三个重要事项:

-

Require multifactor authentication和Require auth strength是此用户操作中唯一可用的访问控制,所有其他访问控制均已禁用。 此限制可防止与依赖于 Microsoft Entra 设备注册或不适用于 Microsoft Entra 设备注册的访问控制发生冲突。- 不支持 Windows Hello 企业版和设备绑定的密钥,因为这些方案要求设备已注册。

-

Client apps和Filters for devicesDevice state条件不适用于此用户作,因为它们依赖于 Microsoft Entra 设备注册来强制实施条件访问策略。

-

Warning

如果条件访问策略配置了注册或加入设备的用户操作,请将Entra ID>设备>概述>设备设置 - Require Multifactor Authentication to register or join devices with Microsoft Entra设为否。 否则,将无法正确实施包含此用户操作的条件访问策略。 在 “配置设备设置”中了解有关此设备设置的详细信息。

认证上下文

身份验证上下文保护应用程序中的数据和操作。 这些应用程序包括自定义应用程序、业务线(LOB)应用程序、SharePoint 或受 Microsoft Defender for Cloud Apps 保护的应用程序。 它还可以与 Microsoft Entra Privileged Identity Management (PIM)结合使用,以在角色激活期间强制实施条件访问策略。

例如,组织可能会将文件存储在 SharePoint 网站(如午餐菜单或机密的 SAUCE 酱食谱)中。 每个人都可以访问午餐菜单网站,但访问机密BBQ酱食谱网站的用户可能需要使用托管设备并同意特定的使用条款。 同样,管理员在通过 PIM 激活特权角色时,可能需要进行多重身份验证或使用合规的设备。

身份验证上下文适用于用户或工作负载标识,但不在同一条件访问策略中。

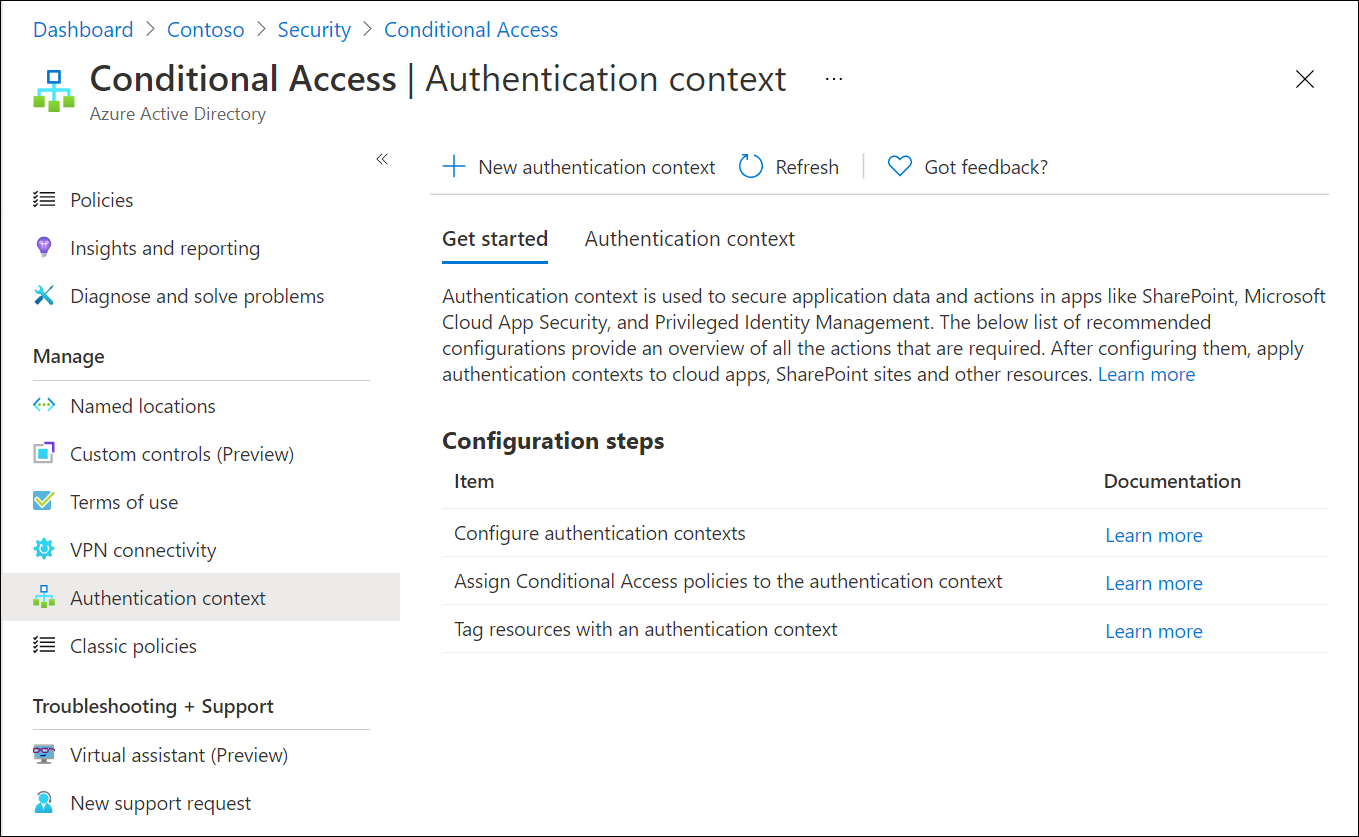

配置身份验证上下文

转到 Entra ID>条件访问>身份验证上下文来管理身份验证上下文。

选择 “新建身份验证上下文 ”以创建身份验证上下文定义。 组织最多可以创建 99 个身份验证上下文定义(c1-c99)。 配置以下属性:

- “显示名称”是用于在 Microsoft Entra ID 中以及在使用身份验证上下文的各个应用程序中标识身份验证上下文的名称。 建议使用可在不同资源(例如“受信任的设备”)中使用的名称,以减少所需的身份验证上下文数量。 使用更少的一组名称可以限制重定向次数,并提供更好的端到端用户体验。

- 说明 提供有关策略的详细信息。 管理员和将身份验证上下文应用于资源的管理员使用这些信息。

- 选中后,发布到应用复选框会将身份验证上下文播发到应用,并使其可供分配。 如果未选择,则身份验证上下文对下游资源不可用。

- “ID”是只读的,在令牌和应用中用于创建特定于请求的身份验证上下文定义。 此处列出了故障排除和开发用例。

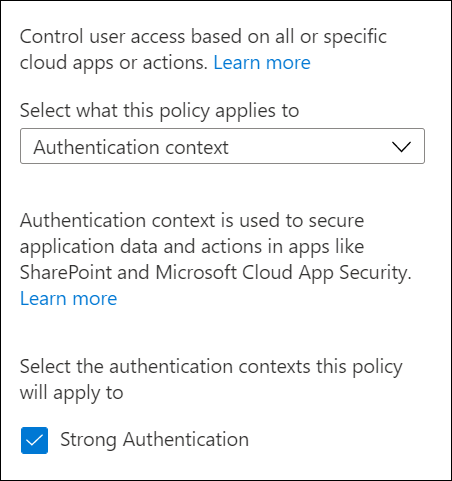

添加到条件访问策略

管理员可以转到分配>云应用或操作,并从选择此策略应用于菜单中选择身份验证上下文,在条件访问策略中选择已发布的身份验证上下文。

删除身份验证上下文

在删除身份验证上下文之前,请确保没有应用程序使用它。 否则,不会保护对应用数据的访问。 通过检查登录日志来确认应用身份验证上下文条件访问策略的情况。

若要删除身份验证上下文,请确保它没有分配的条件访问策略,并且不会发布到应用。 这可以防止意外删除仍在使用的身份验证上下文。

使用身份验证上下文标记资源

若要了解有关使用身份验证上下文的详细信息,请参阅以下文章。

- 使用敏感度标签保护 Microsoft Teams、Microsoft 365 组和 SharePoint 网站中的内容

- Microsoft Defender for Cloud Apps

- 自定义应用程序

- Privileged Identity Management - 在激活时,需要Microsoft Entra 条件访问身份验证上下文

相关内容

- 条件访问:条件 - 了解如何配置条件以优化策略。

- 条件访问通用策略 - 浏览通用策略模板以快速开始。

- 客户端应用程序依赖项 - 了解依赖项如何影响条件访问策略。