将 F5 BIG-IP 与 Microsoft Entra ID 集成

随着威胁形势越来越严峻和移动设备的多样化,组织正在反思资源访问和治理方式。 现代化计划包括跨标识、设备、应用、基础结构、网络和数据评估就绪状态。 你可以了解如何通过零信任框架实现远程办公和如何使用零信任评估工具。

数字化转型是一个长期之旅,在实现现代化之前,关键资源可能面临威胁。 F5 BIG-IP 和 Microsoft Entra ID 安全混合访问 (SHA) 的目标是改进对本地应用程序的远程访问,增强易受攻击的传统服务的安全态势。

调查表明,估计有 60-80% 的本地应用程序是陈旧性的,或者无法与 Microsoft Entra ID 集成。 相同的研究还表明,有很大一部分类似系统仍在早期版本的 SAP、Oracle、SAGE 以及其他用于关键服务的流行工作负载上运行。

SHA 使组织能够继续利用 F5 网络和应用程序交付方面的投资。 借助 Microsoft Entra ID,SHA 弥补了标识控制平面上的差距。

好处

让 Microsoft Entra ID 预先验证对 BIG-IP 发布的服务的访问可带来诸多好处:

- 通过以下方式实现无密码身份验证:

其他优点包括:

- 通过一个控制平面监管身份验证和访问控制

- 先行把关的条件访问

- Microsoft Entra 多重身份验证

- 通过用户和会话风险分析进行自适应保护

- 泄漏凭据检测

- 自助式密码重置 (SSPR)

- 对受监管的来宾访问进行权利管理

- 应用发现和控制

- 使用 Microsoft Sentinel 进行威胁监视和分析

方案描述

作为应用程序交付控制器 (ADC) 和安全套接字层虚拟专用网络 (SSL-VPN),BIG-IP 系统提供对各种服务的本地与远程访问,这些服务包括:

- 新式与旧式 Web 应用程序

- 非基于 Web 的应用程序

- 表述性状态转移 (REST) 和简单对象访问协议 (SOAP) Web 应用程序编程接口 (API) 服务

BIG-IP 本地流量管理器 (LTM) 用于安全服务发布,而访问策略管理器 (APM) 扩展了支持标识联合与单一登录 (SSO) 的 BIG-IP 功能。

通过集成,可以使用如下所述的控制措施将协议过渡到安全传统服务或其他集成服务:

在此方案中,BIG-IP 是一个反向代理,它可以将服务预身份验证和授权移交给 Microsoft Entra ID。 这种集成基于 APM 与 Microsoft Entra ID 之间的标准联合信任。 此方案在 SHA 中很常见。 详细了解:为 Microsoft Entra SSO 配置 F5 BIG-IP SSL-VPN。 使用 SHA,可以保护安全断言标记语言 (SAML)、Open Authorization (OAuth) 和 OpenID Connect (OIDC) 资源。

注意

用于本地和远程访问时,BIG-IP 可能会成为零信任访问服务(包括软件即服务 (SaaS) 应用)的瓶颈。

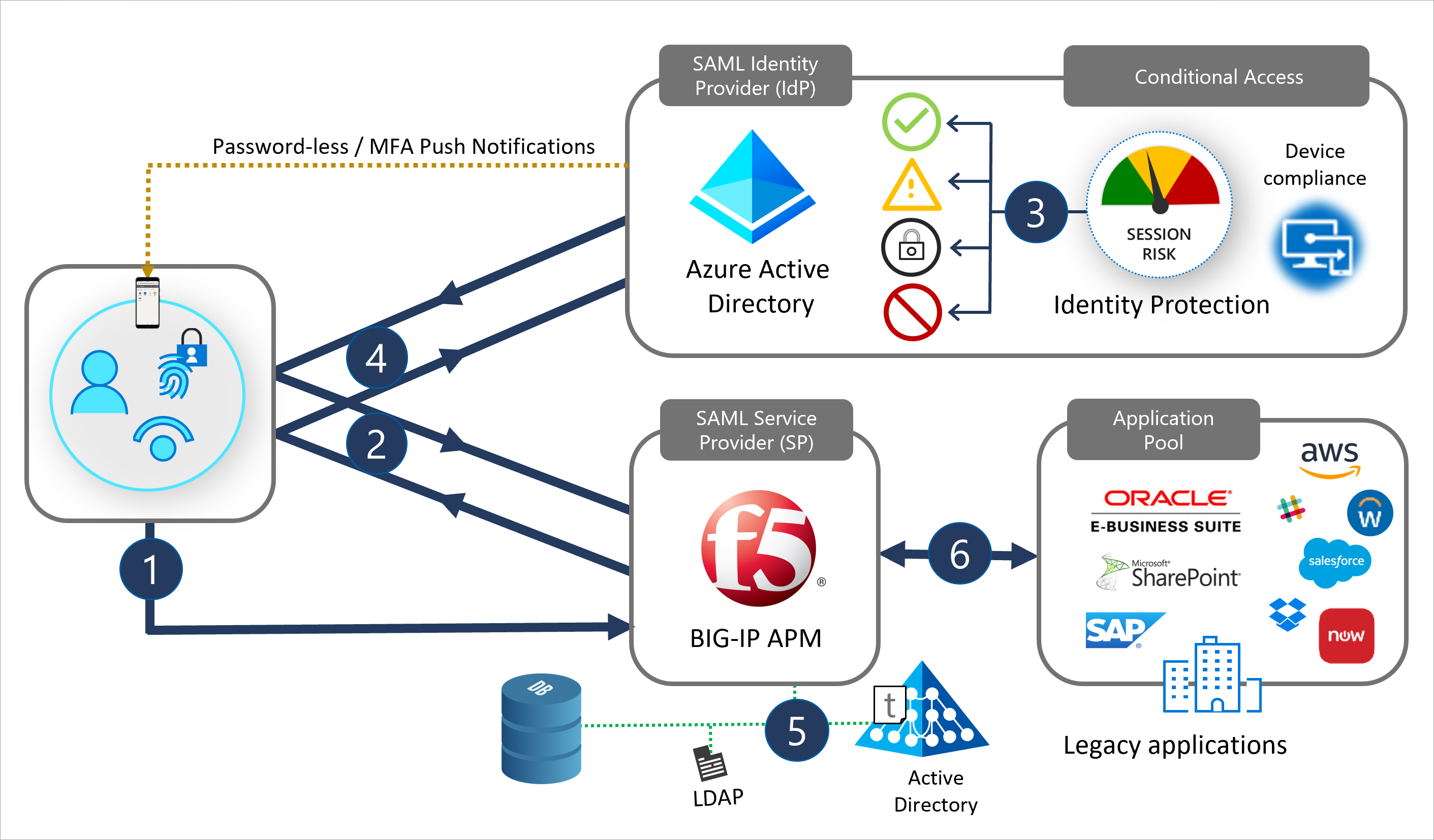

下图演示了服务提供商 (SP) 发起的流中,用户、BIG-IP 与 Microsoft Entra ID 之间的前端预身份验证交换。 接着显示了后续的 APM 会话扩充,以及对各个后端服务执行的 SSO。

- 用户在门户中选择一个应用程序图标,此时会解析 SAML SP (BIG-IP) 的 URL

- BIG-IP 将用户重定向到 SAML 标识提供者 (IdP) Microsoft Entra ID 进行预身份验证

- Microsoft Entra ID 处理有关授权的条件访问策略和会话控制

- 用户返回到 BIG-IP,并提供 Microsoft Entra ID 颁发的 SAML 声明

- BIG-IP 向已发布服务请求 SSO 和基于角色的访问控制 (RBAC) 会话信息

- BIG-IP 将客户端请求转发到后端服务

用户体验

无论是员工、隶属单位还是消费者,大多数用户都很熟悉 Office 365 登录体验。 访问 BIG-IP 服务的方式与此类似。

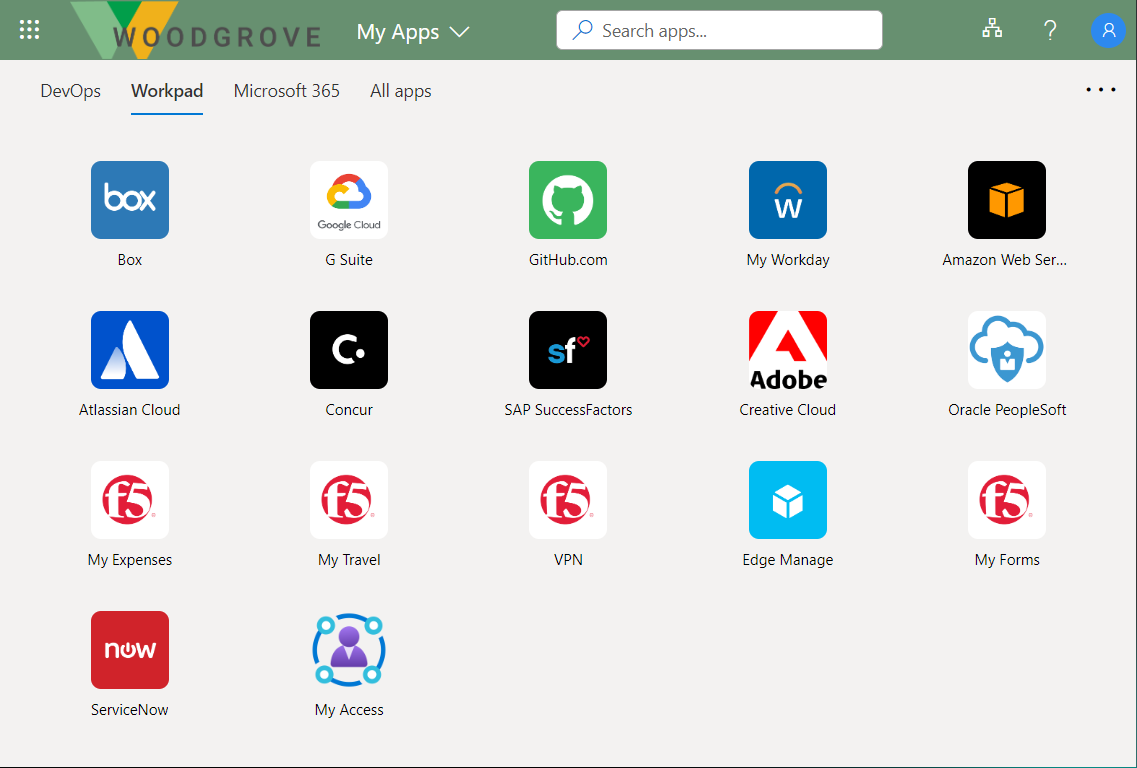

无论设备或位置如何,用户都可以通过自助服务功能在“我的应用”门户或 Microsoft 365 应用启动器中找到他们的 BIG-IP 已发布服务。 用户可以继续使用 BIG-IP Webtop 门户访问发布的服务。 当用户注销时,SHA 可确保终止 BIG-IP 和 Microsoft Entra ID 的会话,帮助防范服务受到未经授权的访问。

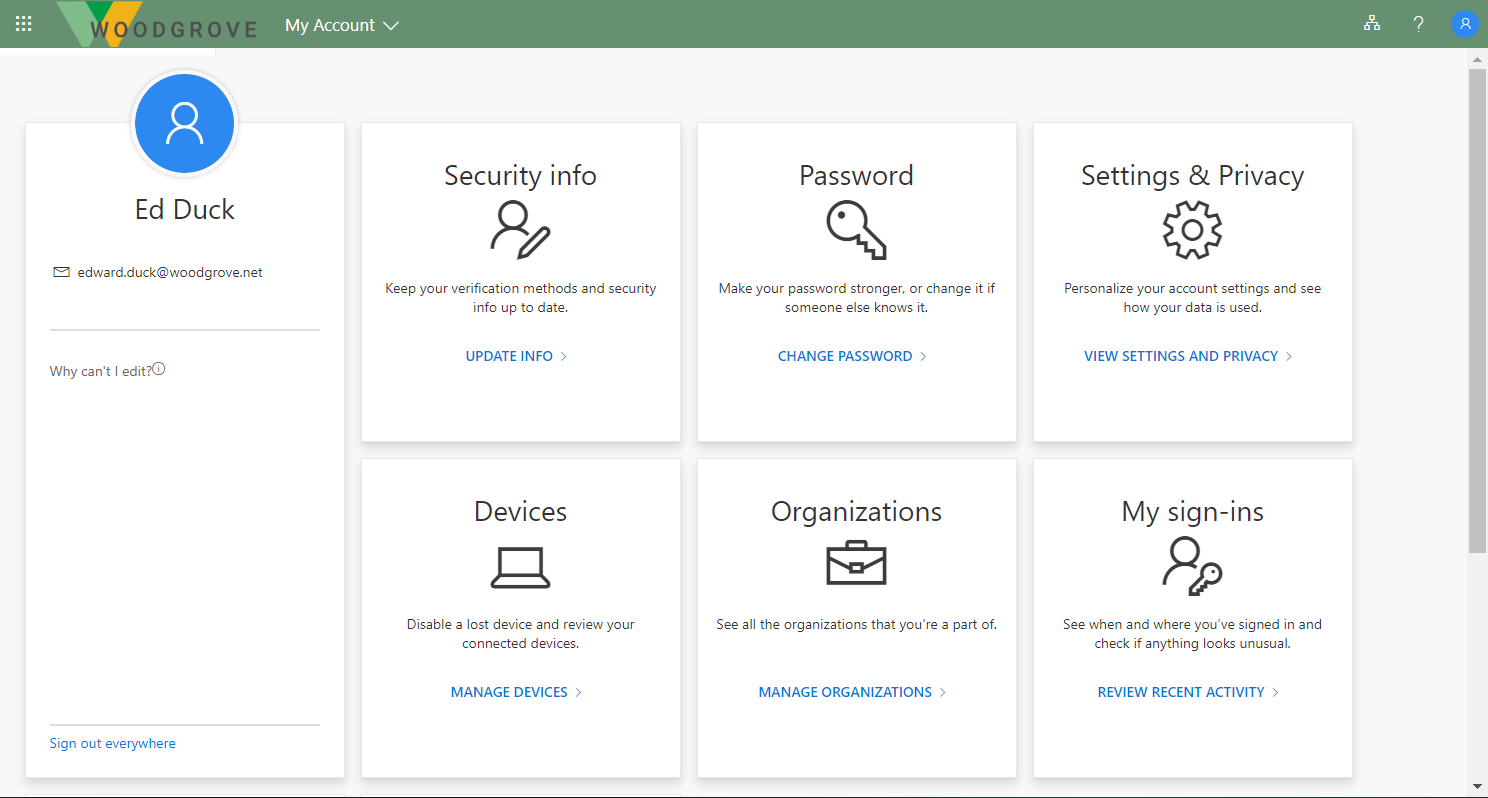

用户可以访问“我的应用”门户来查找 BIG-IP 已发布服务以及管理其帐户属性。 请参阅下图中的库和自助服务页。

见解和分析

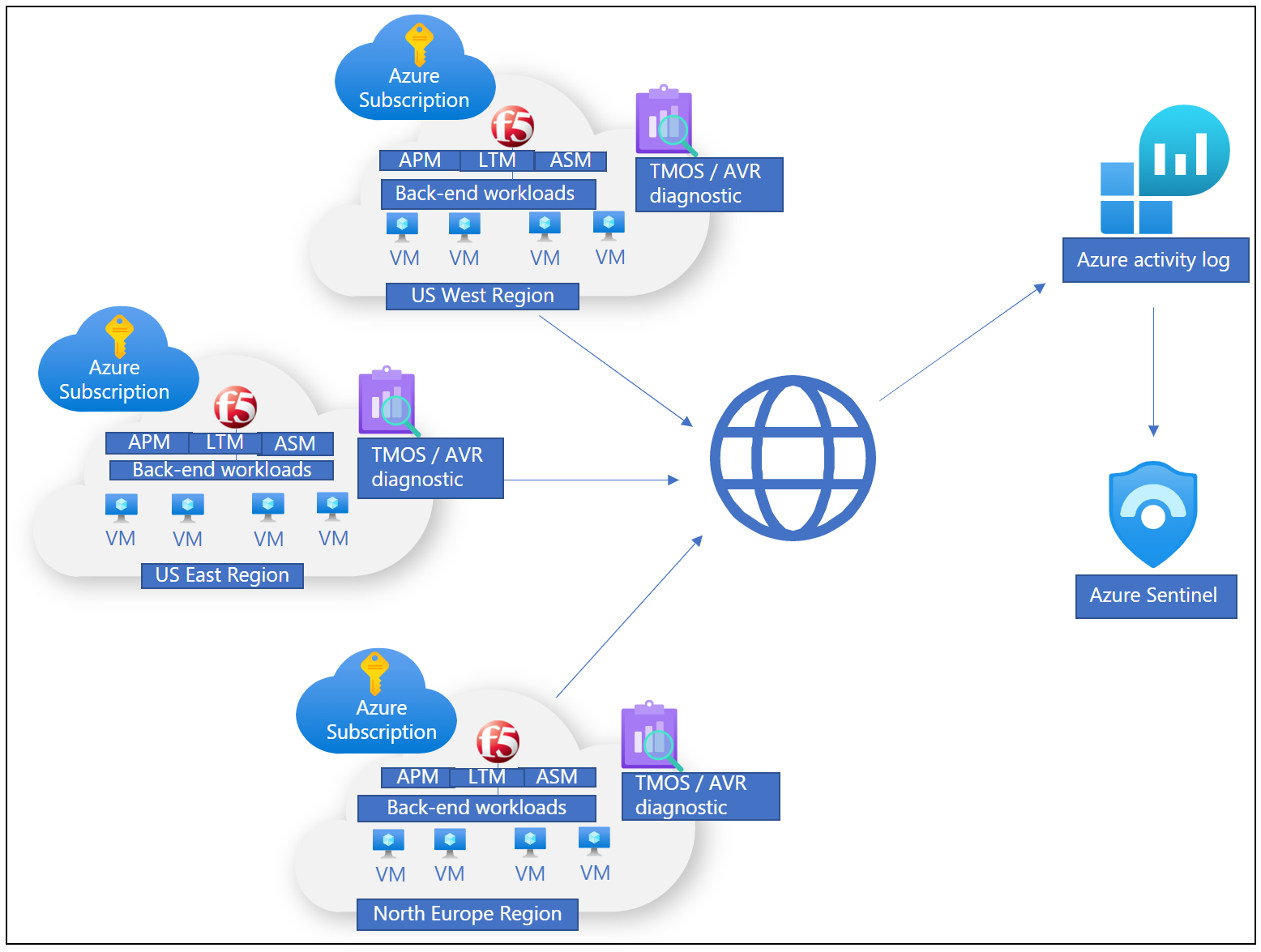

可以监视已部署的 BIG-IP 实例,以确保发布的服务在 SHA 级别和可操作性方面高度可用。

可以使用多个选项在本地记录事件,或者通过安全信息和事件管理 (SIEM) 解决方案(可用于实现存储和遥测处理)远程记录事件。 若要监视 Microsoft Entra ID 和 SHA 活动,可以结合使用 Azure Monitor 和 Microsoft Sentinel:

可能跨多个云或本地位置的组织的概述,包括 BIG-IP 基础结构

在一个控制平面中提供信号视图,可避免依赖复杂的异类工具

集成先决条件

无需具备既往经验或 F5 BIG-IP 知识也能实现 SHA,但我们建议熟悉一些 F5 BIG-IP 术语。 请参阅 F5 服务术语表。

必须满足以下先决条件,才能将 F5 BIG-IP 与 Microsoft Entra ID 集成以实现 SHA:

- 在以下环境中运行的 F5 BIG-IP 实例:

- 物理设备

- 虚拟机监控程序虚拟版,例如 Microsoft Hyper-V、VMware ESXi、Linux 基于内核的虚拟机 (KVM) 和 Citrix Hypervisor

- 云虚拟版,例如 Azure、VMware、KVM、Community Xen、MS Hyper-V、AWS、OpenStack 和 Google Cloud

注意

BIG-IP 实例位置可以是本地或支持的云平台,包括 Azure。 该实例已连接到 Internet,包含所要发布的资源以及所需的任何服务(例如 Active Directory)。

- 有效的 F5 BIG-IP APM 许可证:

- F5 BIG-IP® Best 捆绑包

- F5 BIG-IP Access Policy Manager™ 独立许可证

- 现有 BIG-IP F5 BIG-IP® Local Traffic Manager™ (LTM) 上的 F5 BIG-IP Access Policy Manager™ (APM) 加载项许可证

- 有效期 90 天的 BIG-IP Access Policy Manager™ (APM) 试用版许可证

- Microsoft Entra ID 许可:

- Azure 免费帐户可以满足使用无密码身份验证实现 SHA 的最低核心要求

- 高级订阅提供条件访问、多重身份验证和标识保护

配置方案

可以使用基于模板的选项或手动配置为 SHA 配置 BIG-IP。 以下教程提供了有关实现 BIG-IP 和 Microsoft Entra ID 安全混合访问的指导。

高级配置

高级方法是实现 SHA 的灵活方法。 手动创建所有 BIG-IP 配置对象。 对于引导式配置模板中未包含的方案,请使用此方法。

高级配置教程:

引导式配置和 Easy Button 模板

BIG-IP 版本 13.1 引导式配置向导最大程度地减少了实现常见 BIG-IP 发布方案的时间和精力。 其工作流框架为特定的访问拓扑提供了直观的部署体验。

引导式配置版本 16.x 具有 Easy Button 功能。 管理员无需在 Microsoft Entra ID 和 BIG-IP 之间来回切换即可启用 SHA 服务。 APM 引导式配置向导和 Microsoft Graph 负责处理部署和策略管理。 BIG-IP APM 与 Microsoft Entra ID 之间的这种集成可确保应用程序支持标识联合、SSO 和 Microsoft Entra 条件访问,从而消除了为每个应用执行此类操作产生的管理开销。

有关使用 Easy Button 模板的教程 - 用于实现 SSO 的 F5 BIG-IP Easy Button:

Microsoft Entra B2B 来宾访问

Microsoft Entra B2B 来宾可以访问受 SHA 保护的应用程序,但可能需要执行教程中未提到的一些步骤。 例如,对于 Kerberos SSO,BIG-IP 会执行 Kerberos 约束委派 (KCD),以从域控制器获取服务票证。 如果没有本地来宾用户的本地表示形式,则域控制器将无法满足请求,因为找不到用户。 若要支持此方案,请确保外部标识从 Microsoft Entra 租户流向应用程序使用的目录。

了解详细信息:向 Microsoft Entra ID 中的 B2B 用户授予对本地应用程序的访问权限

后续步骤

可以使用 BIG-IP 基础结构或者通过将 BIG-IP Virtual Edition 虚拟机部署到 Azure 来对 SHA 执行概念证明。 在 Azure 中部署 VM 大约需要 30 分钟。 结果为:

- 一个受保护的平台,用于为 SHA 试点建模

- 预生产实例,用于测试新 BIG-IP 系统更新和修补程序

确定一个或两个可通过 BIG-IP 发布并由 SHA 保护的应用程序。

我们建议从一个尚未通过 BIG-IP 发布的应用程序着手。 这种措施有助于避免生产服务中断。 本文中的指导原则可帮助你了解创建 BIG-IP 配置对象及设置 SHA 的过程。 然后,可以轻松地将 BIG-IP 已发布服务转换为 SHA。