你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

Bastion 服务和部署常见问题解答

支持哪些浏览器?

浏览器必须支持 HTML 5。 使用 Windows 上的 Microsoft Edge 浏览器或 Google Chrome。 对于 Apple Mac,可使用 Google Chrome 浏览器。 Windows 和 Mac 上也支持 Microsoft Edge Chromium。

如何定价?

Azure Bastion 定价是基于 SKU、实例(缩放单元)以及数据传输速率的小时定价组合。 小时定价从部署 Bastion 的时刻开始计算,而无论出站数据的使用情况如何。 有关最新定价信息,请参阅 Azure Bastion 定价页。

是否支持 IPv6?

目前不支持 IPv6。 Azure Bastion 仅支持 IPv4。 这意味着只能为 Bastion 资源分配 IPv4 公共 IP 地址,并且可以使用 Bastion 连接到 IPv4 目标 VM。 你也可以使用 Bastion 连接到双协议栈目标 VM,但只能通过 Azure Bastion 发送和接收 IPv4 流量。

Azure Bastion 将客户数据存储在何处?

Azure Bastion 不会将客户数据移出部署的区域或存储到部署区域以外的区域。

Azure Bastion 是否支持可用性区域?

如需了解 Azure Bastion 中的可用性区域支持,请参阅 Azure Bastion 中的可靠性。

Azure Bastion 是否支持虚拟 WAN?

是,可以使用 Azure Bastion 进行虚拟 WAN 部署。 但是,不支持在虚拟 WAN 中心内部署 Azure Bastion。 可以在分支虚拟网络中部署 Azure Bastion,并使用基于 IP 的连接功能,通过虚拟 WAN 中心连接到部署在其他虚拟网络的虚拟机。 如果将 Azure 虚拟 WAN 中心与 Azure 防火墙集成为安全虚拟中心,则 AzureBastionSubnet 必须驻留在虚拟网络中,其中默认的 0.0.0.0/0 路由传播在虚拟网络连接级别处于禁用状态。

如果强制 Internet 流量以隧道方式发回本地位置,是否可以使用 Azure Bastion?

否,如果要通过 ExpressRoute 或 VPN 播发默认路由 (0.0.0.0/0),并且此路由将注入虚拟网络,这将中断 Azure Bastion 服务。

Azure Bastion 需要能够与某些内部终结点通信,才能成功连接到目标资源。 因此,只要你选择的区域名称与这些内部终结点的命名不重叠,就可以将 Azure Bastion 与 Azure 专用 DNS 区域结合使用。 在部署 Azure Bastion 资源之前,请确保主机虚拟网络未链接到某个具有以下确切名称的专用 DNS 区域:

- management.azure.com

- blob.core.windows.net

- core.windows.net

- vaultcore.windows.net

- vault.azure.net

- azure.com

可以使用以之前列表中的某一个名称结尾的专用 DNS 区域(例如 privatelink.blob.core.windows.net)。

国家云中的 Azure 专用 DNS 区域不支持 Azure Bastion。

privatelink.azure.com 无法解析为 management.privatelink.azure.com

这可能是由于链接到 Bastion 虚拟网络的 privatelink.azure.com 的专用 DNS区域导致 management.azure.com CNAME 在后台解析为 management.privatelink.azure.com。 在 management.privatelink.azure.com 到 arm-frontdoor-prod.trafficmanager.net 的 privatelink.azure.com 区域中创建一条 CNAME 记录,以成功进行 DNS 解析。

Azure Bastion 是否支持专用链接?

否,Azure Bastion 当前不支持 Azure 专用链接。

为什么在门户中使用“部署 Bastion”时出现“未能添加子网”错误?

目前,对于大多数地址空间,必须先将名为“AzureBastionSubnet”的子网添加到虚拟网络,然后选择“部署 Bastion”。

将 Bastion 部署到 AzureBastionSubnet 是否需要特殊权限?

需获得以下 RBAC 权限才能将 Bastion 部署到 AzureBastionSubnet:Microsoft.Network/virtualNetworks/write、Microsoft.Network/virtualNetworks/subnets/join/action 和 Microsoft.Network/publicIPAddresses。

能否拥有大小为 /27 或更小(/28、/29 等)的 Azure Bastion 子网?

对于在 2021 年 11 月 2 日或之后部署的 Azure Bastion 资源,最小的 AzureBastionSubnet 大小为 /26 或更大(/25、/24 等)。 在此日期之前部署在大小为 /27 的子网中的所有 Azure Bastion 资源都不受此更改的影响,并且将继续工作。 但是,我们强烈建议将任何现有 AzureBastionSubnet 的大小增加到 /26,以防你选择在未来使用主机扩容功能。

是否可以在 Azure Bastion 子网中部署多个 Azure 资源?

编号 保留 Azure Bastion 子网 (AzureBastionSubnet) 仅用于部署 Azure Bastion 资源。

Azure Bastion 子网是否支持用户定义的路由 (UDR)?

编号 Azure Bastion 子网不支持 UDR。

对于在同一虚拟网络中同时包含 Azure Bastion 和 Azure 防火墙/网络虚拟设备 (NVA) 的方案,无需强制流量从 Azure Bastion 子网发往 Azure 防火墙,因为 Azure Bastion 与 VM 之间的通信是专用的。 有关详细信息,请参阅通过 Bastion 访问 Azure 防火墙后的 VM。

我应使用哪个 SKU?

Azure Bastion 具具有多个 SKU。 应根据连接和功能要求选择 SKU。 有关 SKU 层和支持的连接和功能的完整列表,请参阅《配置设置》一文。

是否可以升级 SKU?

是的。 有关步骤,请参阅升级 SKU。 有关 SKU 的详细信息,请参阅配置设置一文。

我是否可以降级 SKU?

编号 不支持降级 SKU。 有关 SKU 的详细信息,请参阅配置设置一文。

Bastion 是否支持连接到 Azure 虚拟桌面?

否,Bastion 不支持连接到 Azure 虚拟桌面。

如何处理部署失败?

查看任何错误消息并根据需要在 Azure 门户中提出支持请求。 Azure 订阅限制、配额和约束可能会导致部署失败。 具体来说,客户可能会遇到对每个订阅允许的公共 IP 地址数的限制,这会导致 Azure Bastion 部署失败。

Bastion 是否支持将 VNet 移到另一个资源组?

编号 如果将虚拟网络移动到另一个资源组(即使它位于同一订阅中),则需要先从虚拟网络中删除 Bastion,然后继续将虚拟网络移动到新的资源组。 虚拟网络进入新资源组后,可以将 Bastion 部署到虚拟网络。

Bastion 是否支持 Microsoft Entra 来宾帐户?

是,可以向 Microsoft Entra 来宾帐户授予对 Bastion 的访问权限,并且可以将其连接到虚拟机。 但是,Microsoft Entra 来宾用户无法通过 Microsoft Entra 身份验证连接到 Azure VM。 通过 Microsoft Entra 身份验证支持非来宾用户。 若要详细了解 Azure VM 的 Microsoft Entra 身份验证(适用于非来宾用户),请参阅使用 Microsoft Entra ID 登录到 Azure 中的 Windows 虚拟机。

Bastion 可共享链接是否支持自定义域?

否,Bastion 可共享链接不支持自定义域。 尝试在 Bastion 主机证书的 CN/SAN 中添加特定域时,用户会收到证书错误。

VM 连接和可用功能常见问题解答

访问虚拟机是否需要使用角色?

需要使用以下角色进行连接:

- 虚拟机上的读者角色。

- NIC 上的读者角色(使用虚拟机的专用 IP)。

- Azure Bastion 资源上的读者角色。

- 目标虚拟机的虚拟网络上的读者角色(如果 Bastion 部署位于对等互连的虚拟网络中)。

此外,用户必须具有连接到 VM 的权限(如果需要)。 例如,如果用户通过 RDP 连接到 Windows 虚拟机,并且不是本地管理员组的成员,则其必须是远程桌面用户组的成员。

为什么在 Bastion 会话启动前收到了“你的会话已过期”的错误消息?

如果直接从另一个浏览器会话或选项卡转到 URL,则会出现此错误。 它有助于确保会话更安全,并且该会话只能通过 Azure 门户来访问。 登录到 Azure 门户,并重新开始会话。

我的虚拟机上是否需要公共 IP 才能通过 Azure Bastion 进行连接?

编号 使用 Azure Bastion 连接到 VM 时,不需要在要连接到的 Azure 虚拟机上具有公共 IP。 通过虚拟网络中虚拟机的专用 IP,Bastion 服务会打开到虚拟机的 RDP/SSH 会话/连接。

是否需要 RDP 或 SSH 客户端?

编号 可以使用浏览器从 Azure 门户访问虚拟机。 有关可用的连接和方法,请参阅关于 VM 连接和功能。

用户是否需要对目标 VM 具有特定权限才能进行 RDP 连接?

用户在通过 RDP 连接到 Windows VM 时,必须对目标 VM 拥有权限。 如果用户不是本地管理员,请将其添加到目标 VM 上的远程桌面用户组。

是否可以使用本机客户端连接到我的 VM?

是的。 可以使用本机客户端从本地计算机连接到 VM。 请参阅使用本机客户端连接到 VM。

是否需要在 Azure 虚拟机中运行代理?

编号 无需在浏览器或 Azure 虚拟机上安装代理或任何软件。 Bastion 服务没有代理,不需要任何其他软件即可使用 RDP/SSH。

VM 会话支持哪些功能?

有关支持的功能,请参阅关于 VM 连接和功能。

重置密码是否适用于通过可共享链接进行连接的本地用户?

编号 某些组织的公司策略要求在用户首次登录本地帐户时重置密码。 使用可共享链接时,用户无法更改密码,即使可能会出现“重置密码”按钮。

远程音频是否可用于 VM?

是的。 请参阅关于 VM 连接和功能。

Azure Bastion 是否支持文件传输?

Azure Bastion 支持使用 Bastion 和本机 RDP 或 SSH 客户端在目标 VM 和本地计算机之间传输文件。 目前,无法使用 PowerShell 或通过 Azure 门户来上传或下载应用程序。 有关详细信息,请参阅使用本机客户端上传和下载文件。

Bastion 是否可以使用已加入 Entra ID 扩展的虚拟机?

Bastion 可以与已加入 Entra ID 扩展的 VM 配合使用,适用于在本机客户端上使用 RDP 和 SSH 以及仅在门户中使用 SSH 的 Microsoft Entra 用户。 尚不支持门户上的 Entra ID for RDP。 有关详细信息,请参阅使用 Microsoft Entra ID 登录到 Azure 中的 Windows 虚拟机。

Bastion 是否与设置为 RDS 会话主机的 VM 兼容?

Bastion 不支持连接到设置为 RDS 会话主机的 VM。

Bastion 远程会话期间支持哪些键盘布局?

Azure Bastion 目前支持在 VM 使用以下键盘布局:

- en-us-qwerty

- en-gb-qwerty

- de-ch-qwertz

- de-de-qwertz

- fr-be-azerty

- fr-fr-azerty

- fr-ch-qwertz

- hu-hu-qwertz

- it-it-qwerty

- ja-jp-qwerty

- pt-br-qwerty

- es-es-qwerty

- es-latam-qwerty

- sv-se-qwerty

- tr-tr-qwerty

若要为目标语言建立正确的键映射,必须将本地计算机上的键盘布局设置为目标语言并且将目标 VM 内的键盘布局设置为目标语言。 这两个键盘都必须设置为目标语言,这样才能在目标 VM 内建立正确的键映射。

若要将目标语言设置为 Windows 工作站上的键盘布局,请导航到“设置”>“时间和语言”>“语言和区域”。 在“首选语言”下,选择“添加语言”,然后添加目标语言。 然后,你将能够在工具栏上看到你的键盘布局。 要将“英语(美国)”设置为你的键盘布局,请在工具栏上选择“ENG”或单击 Windows+空格键以打开键盘布局。

是否有键盘解决方案可在 VM 和浏览器之间切换焦点?

用户可以使用“Ctrl+Shift+Alt”在 VM 和浏览器之间有效地切换焦点。

如何从实例中恢复键盘或鼠标的焦点?

连续两次单击 Windows 键,即可在 Bastion 窗口中恢复焦点。

通过 Bastion 支持的最大屏幕分辨率是多少?

目前,1920x1080 (1080p) 是支持的最大分辨率。

Azure Bastion 是否支持目标 VM 的时区配置或时区重定向?

Azure Bastion 当前不支持时区重定向并且不可配置时区。 成功连接到来宾 OS 后,可以手动更新 VM 的时区设置。

在 Bastion 主机上维护期间,现有会话是否会断开连接?

是的,在 Bastion 资源维护期间,目标 Bastion 资源上的现有会话将断开连接。

我正在使用 JIT 策略连接到 VM,是否需要额外权限?

如果用户使用 JIT 策略连接到 VM,无需额外权限。 有关使用 JIT 策略连接到 VM 的详细信息,请参阅在 VM 上启用实时访问。

VNet 对等互连常见问题解答

是否仍可将多个 Bastion 主机部署到对等互连虚拟网络中?

是的。 默认情况下,用户会看到在 VM 所在的虚拟网络中部署的 Bastion 主机。 但是,在“连接”菜单中,用户可以看到在对等互连网络上检测到的多个 Bastion 主机。 他们可以选择首选用于连接到虚拟网络中部署的 VM 的 Bastion 主机。

如果将对等互连的 VNet 部署在不同的订阅中,通过 Bastion 进行的连接是否可以正常工作?

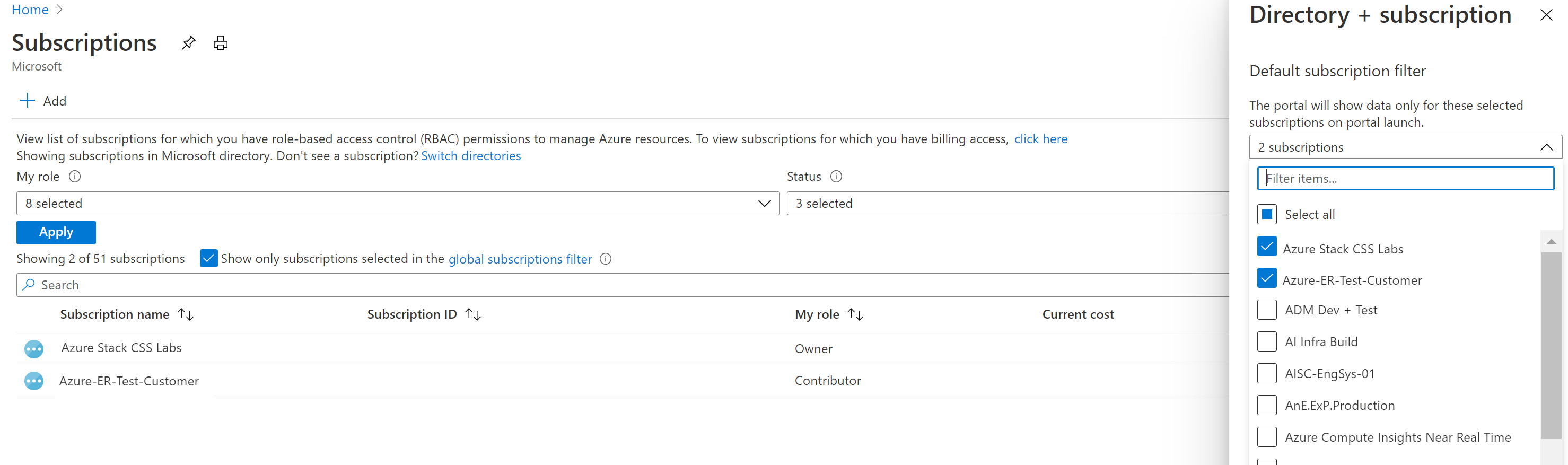

可以,对于单个租户的跨不同订阅的对等互连虚拟网络,通过 Bastion 进行的连接会继续正常工作。 不支持跨两个不同租户的订阅。 若要在“连接”下拉菜单中查看 Bastion,用户必须在“订阅”>“全局订阅”中选择他们有权访问的订阅。

我有权访问对等互连 VNet,但看不到在其中部署的虚拟机。

请确保用户对虚拟机和对等互连虚拟网络都具有“读取”访问权限。 此外,请在 IAM 下检查用户是否对以下资源具有“读取”访问权限:

- 虚拟机上的读者角色。

- NIC 上的读者角色(使用虚拟机的专用 IP)。

- Azure Bastion 资源上的读者角色。

- 虚拟网络上的读者角色(如果没有对等互连虚拟网络,则不需要)。

| 权限 | 说明 | 权限类型 |

|---|---|---|

| Microsoft.Network/bastionHosts/read | 获取守护主机 | 操作 |

| Microsoft.Network/virtualNetworks/BastionHosts/action | 获取虚拟网络中的 Bastion 主机引用。 | 操作 |

| Microsoft.Network/virtualNetworks/bastionHosts/default/action | 获取虚拟网络中的 Bastion 主机引用。 | 操作 |

| Microsoft.Network/networkInterfaces/read | 获取网络接口定义。 | 操作 |

| Microsoft.Network/networkInterfaces/ipconfigurations/read | 获取网络接口 IP 配置定义。 | 操作 |

| Microsoft.Network/virtualNetworks/read | 获取虚拟网络定义 | 操作 |

| Microsoft.Network/virtualNetworks/subnets/virtualMachines/read | 获取对虚拟网络子网中的所有虚拟机的引用 | 操作 |

| Microsoft.Network/virtualNetworks/virtualMachines/read | 获取对虚拟网络中的所有虚拟机的引用 | 操作 |

后续步骤

有关详细信息,请参阅什么是 Azure Bastion。