你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

在每次云采用过程中,都有人提供所有云计算功能。 这些分配和团队结构可以有机地开发,也可以有意设计为匹配定义的团队结构。

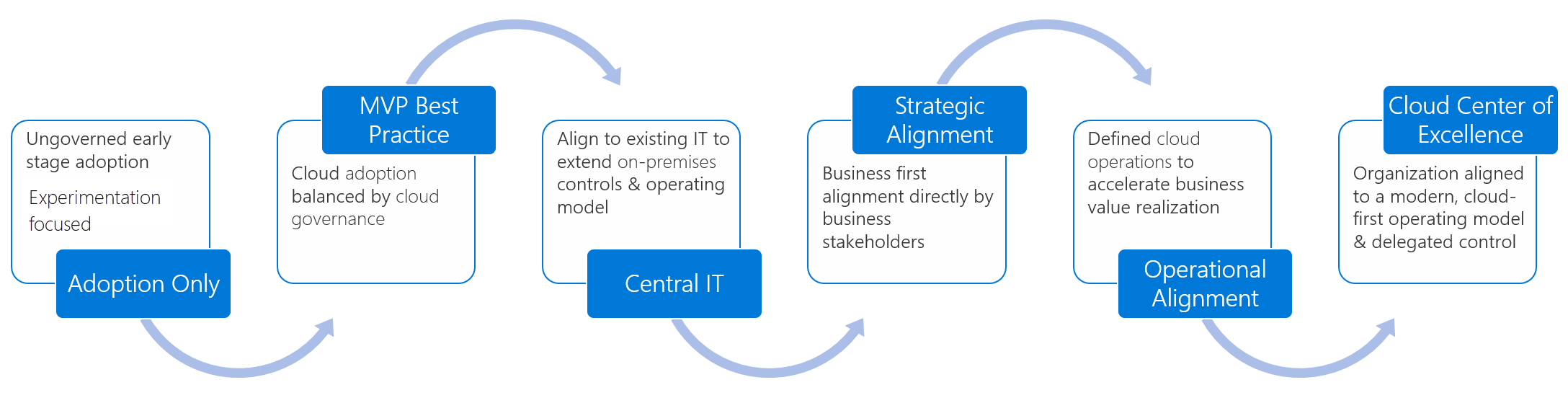

随着采用需求的增长,平衡和结构的需求也随之增加。 观看此视频,大致了解组织成熟度的各个阶段的常见团队结构。

下面的图形基于典型成熟阶段描绘了这些结构。 使用这些示例找出最符合运营需求的组织结构。

组织结构倾向于遵循以下概述的常见成熟度模型演变:

大多数公司都仅仅从一个基本的云迁移团队开始。 但我们建议你建立一个更类似于 MVP 最佳做法 结构的组织结构。

仅限云采用团队

所有云采用工作的核心都是云采用团队。 此团队推动实现采用的技术更改。 根据采用工作的目标,此团队可能包括各种处理各种技术和业务任务的团队成员。

就小规模或早期采用工作而言,此团队可能只有一个人。 而对于较大规模或晚期的工作,通常有几个云采用团队,每个团队有大约六个工程师。 无论大小或任务如何,任何云采用团队的一致方面都是提供将解决方案载入云的方法。 对于某些组织,这可能是一个足够的组织结构。 云采用团队文章更深入地了解云采用团队的结构、组合和功能。

警告

只使用一个(或多个)云采用团队的做法被视作反模式,应避免这样做。 至少请考虑采用 MVP 最佳做法。

最佳做法:最小可行产品(MVP)

建议你通过两个团队,以便在云采用工作中建立平衡。 这两个团队负责在整个采用过程中执行各种功能。

- 云采用团队: 此团队负责采用的解决方案的技术解决方案、业务一致性、项目管理和运营。

- 云治理团队: 为了平衡云采用团队,云治理团队致力于确保采用的解决方案卓越。 云治理团队负责平台成熟度、平台运营、治理和自动化。

这种经过验证的方法被视为 MVP,因为它可能不具有可持续性。 每个团队都扮演着许多角色,如负责、问责、咨询和知情 (RACI) 图表中所述。

以下各节介绍了一个完全有人员、经过证实的组织结构,以及使适当结构与组织保持一致的方法。

中央 IT 团队

随着采用规模的扩大,云治理团队可能难以跟上多个云采用团队的创新步伐。 这在合规、运营或安全要求严格的环境中尤其如此。 在此阶段,公司通常会转移云责任给现有的中心 IT 团队。 如果该团队可以重新评估工具、流程和人员,以更好地支持大规模云采用,则包括中心 IT 团队可以增加显著价值。 来自运营、自动化、安全性和管理、实现中央 IT 团队的现代化的行业专家可推动有效的运营创新。

遗憾的是,中心 IT 团队阶段可能是组织成熟度最危险的阶段之一。 中心 IT 团队必须以强大的成长心态参与讨论。 如果团队将云视为增长和适应的机会,则它可以在整个过程中提供巨大的价值。 但是,如果中心 IT 团队主要将云采用视为对现有模型的威胁,则中心 IT 团队将成为云采用团队及其支持的业务目标的障碍。 一些中心 IT 团队花费了数月甚至数年时间,试图强制云与本地方法保持一致,结果只有负面结果。 云不要求中心 IT 团队中的一切都改变,但确实需要重大变革。 如果对变革的抵制在中心 IT 团队中普遍存在,这种成熟阶段可以快速成为文化反模式。

云采用计划主要集中在平台即服务(PaaS)、DevOps 或其他需要较少运营支持的解决方案上,在此成熟期中不太可能看到价值。 相反,这些类型的解决方案最有可能受到集中 IT 的尝试阻碍或阻止。 更高的成熟度,如 卓越云中心(CCoE),更有可能为这些类型的转换努力产生积极的结果。 若要了解云中的集中式 IT 和 CCoE 之间的区别,请参阅云卓越中心。

战略一致性

随着云采用投资的增长和业务价值得到实现,业务利益干系人往往更加参与。 定义的云策略团队使这些业务利益干系人保持一致,以最大限度地提高云采用投资实现的价值。

当成熟是 IT 主导的云采用努力自然发展的结果时,策略上的协调是由治理或中心 IT 团队优先进行的。 当云采用工作由企业领导时,对运营模型和组织的关注往往会提前发生。 应尽可能在流程的早期定义业务成果和云策略团队。

操作一致性

通过云采用工作实现业务价值需要稳定的操作。 云中的操作可能需要新的工具、过程或技能。 当需要稳定的 IT 运营才能取得业务成果时,请务必添加定义的云运营团队,如下所示。

云操作可以由现有的 IT 运营角色提供。 但是,将云运营委派给 IT 运营以外的其他方的情况并不罕见。 托管服务提供商、DevOps 团队和业务部门 IT 通常承担与云操作以及 IT 运营提供的支持和规范措施相关的职责。 对于专注于 DevOps 或 PaaS 部署的云采用工作,这越来越常见。

云卓越中心

在成熟度最高的状态下,卓越云中心将团队与现代云优先运营模型保持一致。 此方法提供集中式 IT 功能,例如治理、安全、平台和自动化。

此结构与中心 IT 团队结构之间的主要区别是专注于自助服务和民主化。 此结构中的团队在组织时,有着尽可能多地委托控制这一目的。 使治理和合规做法与云原生解决方案一致,以创建防护措施。 与中央 IT 团队模型不同,云本机方法可最大程度地提高创新性并将运营开销降到最低。 要采用此模式,需要业务和 IT 领导部门就实现 IT 流程现代化达成相互协议。 此模型不太可能有机发生,并且通常需要执行支持。

后续步骤

在与组织结构成熟度的特定阶段保持一致后,可以使用 RACI 图表 来协调每个团队的责任和责任。