你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

Azure 数据资源管理器的网络安全性

Azure 数据资源管理器群集设计为可以使用公共 URL 访问。 群集上具有有效标识的任何人都可以从任何位置访问它。 作为一个组织,保护数据可能是最优先的任务之一。 因此,你可能希望限制和保护对群集的访问,甚至仅允许通过专用虚拟网络访问群集。 可以使用以下选项之一来实现此目标:

- 专用终结点(推荐)

- 虚拟网络 (VNet) 注入

强烈建议使用专用终结点来保护对群集的网络访问。 此选项与虚拟网络注入相比具有许多优势,它可降低维护开销,包括更简单的部署过程,以及对虚拟网络变化更稳健。

以下部分介绍如何使用专用终结点和虚拟网络注入来保护群集。

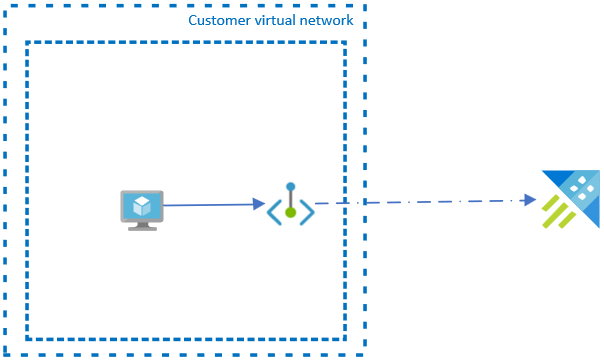

专用终结点是使用虚拟网络中的专用 IP 地址的网络接口。 此网络接口以私密且安全的方式将你连接到由 Azure 专用链接提供支持的群集。 启用专用终结点可将服务引入虚拟网络中。

若要成功将群集部署到专用终结点,只需一组专用 IP 地址。

备注

注入虚拟网络的群集不支持专用终结点。

警告

Azure 数据资源管理器将于 2025 年 2 月 1 日停用虚拟网络注入。 有关弃用的详细信息,请参阅弃用 Azure 数据资源管理器的虚拟网络注入。

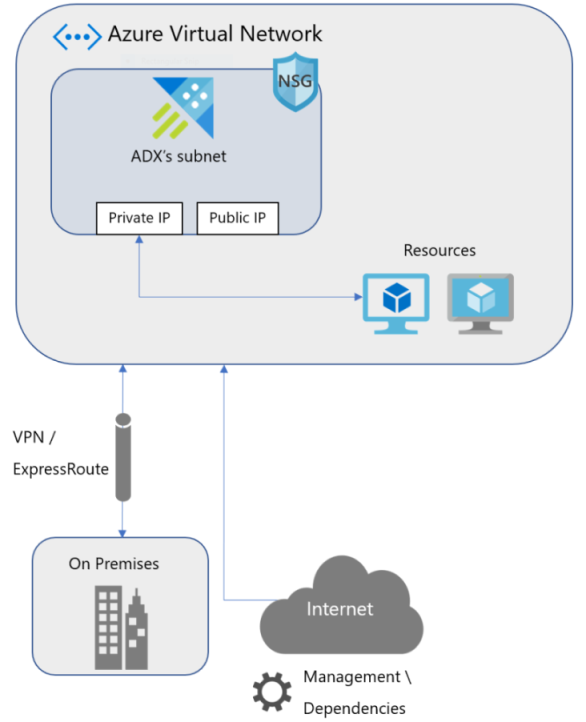

通过虚拟网络注入,可以直接将群集部署到虚拟网络中。 可以从虚拟网络内部和通过 VPN 网关或本地网络的 Azure ExpressRoute 以私密方式访问群集。 将群集注入虚拟网络可以管理其所有流量。 这包括访问群集及其所有数据引入或导出的流量。 此外,你负责允许 Microsoft 访问群集以进行管理和运行状况监视。

若要成功将群集注入虚拟网络,必须配置虚拟网络以满足以下要求:

- 必须将子网委托给 Microsoft.Kusto/clusters 以启用服务并以网络意图策略的形式定义其部署的先决条件

- 子网需进行充分缩放,以支持群集使用情况的未来增长

- 管理群集需要两个公共 IP 地址,并确保其正常运行

- (可选)如果使用其他防火墙设备来保护网络,则必须允许群集连接到一组完全限定的域名 (FQDN) 以用于传出流量

由于实施细节(例如,在防火墙中维护 FQDN 列表,或在受限环境中部署公共 IP 地址),虚拟网络注入可能会导致较高的维护开销。 因此,我们建议使用专用终结点来连接到你的群集。

下表显示了如何基于注入虚拟网络或使用专用终结点保护的群集来实现与网络安全相关的功能。

| 功能 | 专用终结点 | 虚拟网络注入 |

|---|---|---|

| 入站 IP 地址筛选 | 管理公共访问 | 创建入站网络安全组规则 |

| 对其他服务(存储、事件中心等)的可传递访问 | 创建托管专用终结点 | 为资源创建专用终结点 |

| 限制出站访问 | 使用标注策略或 AllowedFQDNList | 将虚拟设备用于子网的筛选器传出流量 |