你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

Microsoft Defender for IoT 系统旨在提供来自不同数据源的广泛覆盖范围和可见性。 查看此体系结构,了解如何相应地规划 OT 体系结构。

OT 体系结构概述

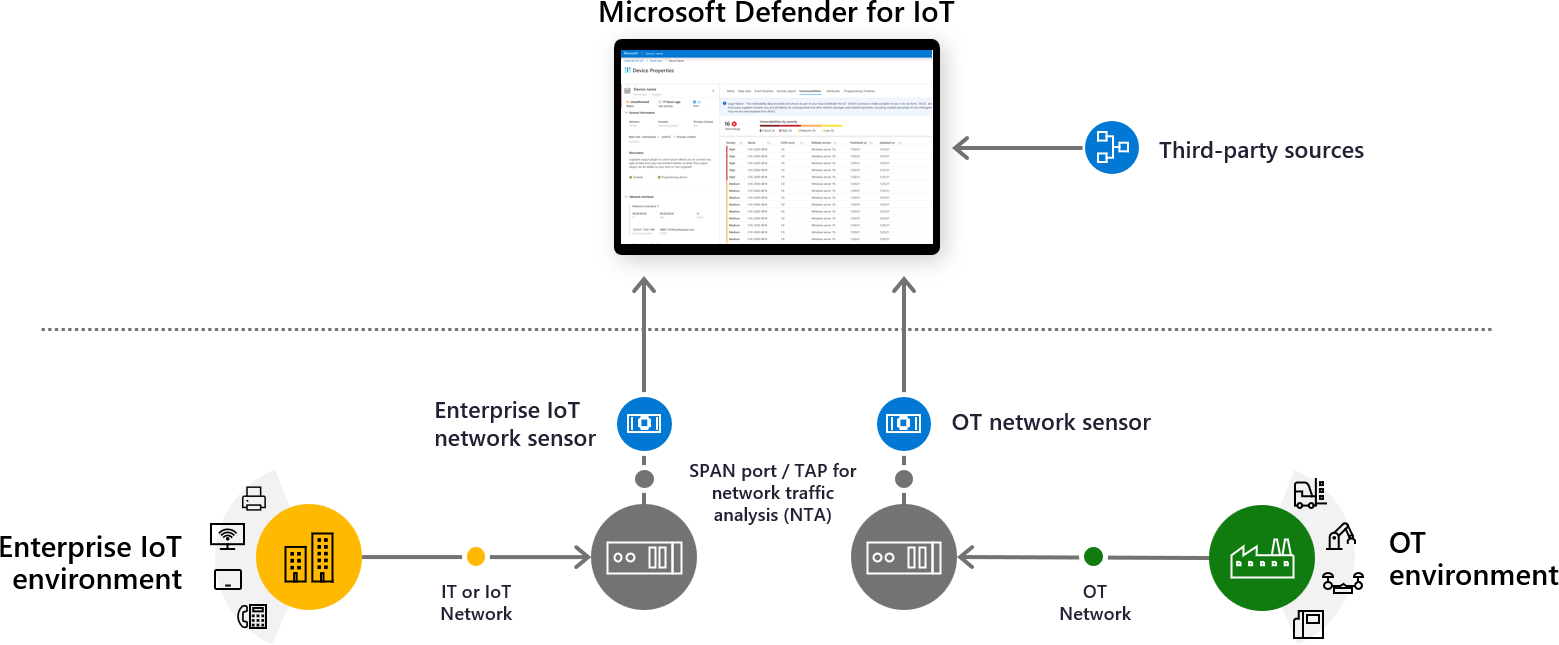

下图显示了数据如何从网络传感器和第三方源流式传输到 Defender for IoT,以提供 IoT/OT 安全性的统一视图。 Azure 门户中的 Defender for IoT 提供资产清单、漏洞评估和持续威胁监视。

Defender for IoT 同时连接到云和本地组件,并且专为在大型和地理分散式环境中实现可伸缩性而构建。

Defender for IoT 包括以下 OT 安全监视组件:

Azure 门户,用于云管理和集成到其他 Microsoft 服务(例如 Microsoft Sentinel)。

操作技术(OT)或企业 IoT 网络传感器,以检测网络中的设备。 Defender for IoT 网络传感器部署在虚拟机或物理设备上。 OT 传感器可以配置为连接到云的传感器或完全本地的本地托管传感器。

OT 和企业 IoT 网络传感器

Defender for IoT 网络传感器发现并持续监视网络设备上的网络流量。

网络传感器专为 OT/IoT 网络构建,可连接到 SPAN 端口或网络 TAP。 Defender for IoT 网络传感器可以在连接到网络几分钟内提供对风险的可见性。

网络传感器使用 OT/IoT 感知分析引擎和 6 层深度数据包检测(DPI)以检测威胁,例如基于异常或未经授权活动的无文件恶意软件。

数据收集、处理、分析和警报直接在传感器中进行,这使得该过程非常适合低带宽或高延迟连接的位置。 仅将遥测和见解传输到 Azure 门户进行管理。

有关详细信息,请参阅 Defender for IoT OT 部署路径。

云连接与本地 OT 传感器

云连接传感器是连接到 Azure 中的 Defender for IoT 的传感器,与本地托管的传感器不同,如下所示:

具有云连接的 OT 网络传感器时:

传感器检测到的所有数据都会显示在传感器控制台中,但警报信息也会传递到 Azure,可在其中分析该信息并将其与其他 Azure 服务共享。

Microsoft 威胁情报包可以自动推送到云连接传感器。

加入期间定义的传感器名称是传感器中显示的名称,并且在传感器控制台中是只读的。

相反,使用本地托管传感器时:

从传感器控制台查看特定传感器的任何数据。

必须将任何威胁情报包手动上传到本地管理的传感器。

可以在传感器控制台中更新传感器名称。

有关详细信息,请参阅通过传感器控制台管理 OT 传感器。

Defender for IoT 分析引擎

Defender for IoT 网络传感器使用内置分析引擎分析引入的数据,并根据实时和预先记录的流量触发警报。

分析引擎提供机器学习和配置文件分析、风险分析、设备数据库和一组见解、威胁情报和行为分析。

例如,策略冲突检测引擎建立工业控制系统 (ICS) 网络的模型,以便利用 NISTIR 8219 中所述的行为异常检测 (BAD) 功能来检测偏离预期“基线”的行为。 我们通过了解网络上发生的常规活动(例如正常流量模式、用户操作和对 ICS 网络的访问)来建立此基线。 然后,BAD 系统监视网络是否存在偏离预期行为的情况,并标记任何违反策略的行为。 偏离基线的示例包括未经授权使用函数代码、访问特定对象或更改设备配置。

由于许多检测算法是为 IT 而不是 OT 网络构建的,因此 ICS 网络的额外基线有助于缩短新检测的系统学习曲线。

Defender for IoT 网络传感器包括以下主要分析引擎:

| 名称 | 说明 | 示例 |

|---|---|---|

| 协议冲突检测引擎 | 识别违反 ICS 协议规范的数据包结构或字段值的使用。 当数据包结构或字段值不符合协议规范时,会发生协议冲突。 |

“非法 MODBUS 操作(函数代码为零)” 警报表示主设备向辅助设备发送了函数代码为 0 的请求。 根据协议规范,不允许执行此操作,且辅助设备可能不会正确处理输入 |

| 策略冲突 | 在已学习的或已配置的设置中定义的基线行为发生偏差时,会发生违反策略的情况。 | “未经授权的 HTTP 用户代理 警报表示在设备上将未经策略学习或批准的应用程序用作 HTTP 客户端。 它可能是该设备上的新 Web 浏览器或新应用程序。 |

| 工业恶意软件检测引擎 | 通过已知的恶意软件(例如 Conficker、Black Energy、Havex、WannaCry、NotPetya 和 Triton)识别表示存在恶意网络活动的行为。 | “怀疑恶意活动(Stuxnet) ” 警报表示传感器检测到已知与 Stuxnet 恶意软件相关的可疑网络活动。 此恶意软件是针对工业控制和 SCADA 网络的高级持久威胁。 |

| 异常情况检测引擎 | 检测异常计算机到计算机 (M2M) 通信和行为。 该引擎模拟 ICS 网络,因此所需的学习时间比为 IT 开发的分析更短。 检测异常的速度更快,并且误报最少。 |

“信道中的定期行为” 警报反映出数据传输的周期性和循环行为,这在工业网络中很常见。 其他示例包括过多的 SMB 登录尝试和检测到的 PLC 扫描警报。 |

| 操作事件检测 | 检测操作问题(如间歇性连接),这些问题可指示设备故障的早期迹象。 | 当设备在预定义的时间段内未响应任何类型的请求时,会触发 “怀疑设备已断开连接(无响应)” 警报。 此警报可能表示设备关闭、断开连接或出现故障。 另一个示例可能是是否向 Siemens S7 stop PLC 命令发送了警报。 |

管理选项

Defender for IoT 使用以下管理选项提供混合网络支持:

Azure 门户。 将 Azure 门户用作单一管理平台,查看通过云连接的网络传感器从设备引入的所有数据。 Azure 门户提供额外的价值,例如工作簿、与 Microsoft Sentinel 的连接、安全建议等。

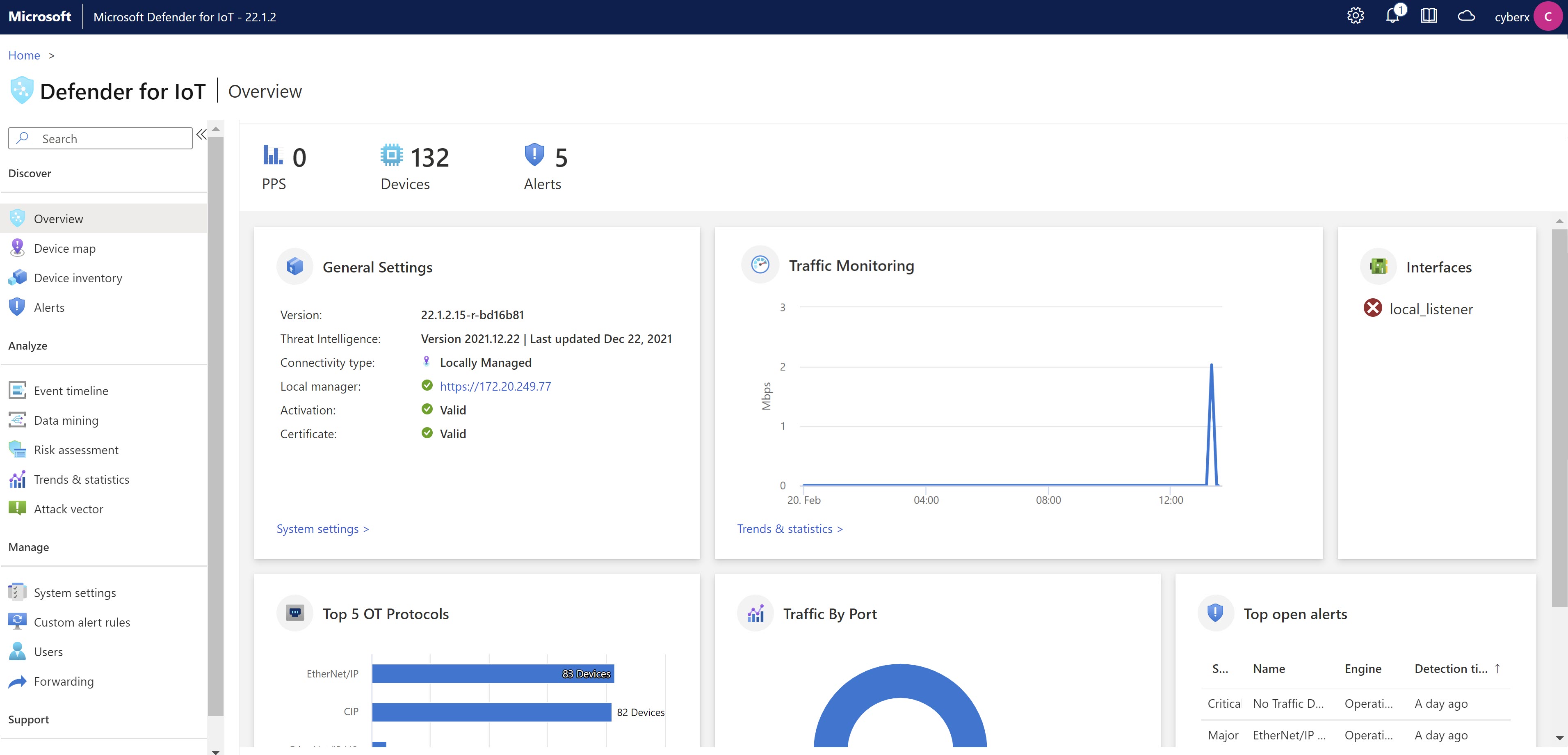

还可以使用 Azure 门户获取新的设备和软件更新,在 Defender for IoT 中加入和维护传感器,并更新威胁情报包。 例如:

OT 传感器控制台。 从传感器控制台查看连接到特定 OT 传感器的设备的检测。 使用传感器控制台查看该传感器检测到的设备的网络映射、传感器上发生的所有事件的时间线、将传感器信息转发到合作伙伴系统等。 例如:

Defender for IoT 监视的设备

Defender for IoT 可以在所有环境中发现所有类型的所有设备。 设备根据唯一的 IP 和 MAC 地址耦合在 Defender for IoT“设备清单”页中列出。

Defender for IoT 识别单个唯一设备,如下所示:

| 类型 | 描述 |

|---|---|

| 标识为单个设备 | 标识为单个设备的设备包括: 具有一个或多个 NIC 的 IT、OT 或 IoT 设备,包括交换机和路由器等网络基础结构设备 注意:包含模块或底板组件(如机架或槽)的设备视为单个设备,包括所有模块或底板组件。 |

| 未标识为单个设备 | 以下项不被视为单台设备,也不计入许可证: - 公共 Internet IP 地址 - 多播组 - 广播组 - 不活动的设备 如果在指定时间内未检测到网络活动,受网络监视的设备将被标记为“非活动”: - OT 网络:超过 60 天未检测到网络活动 - 企业 IoT 网络:超过 30 天未检测到网络活动 注意:已由 Defender for Endpoint 托管的终结点不被视为 Defender for IoT 的独立设备。 |