你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

调查和响应 OT 网络警报

本文介绍如何在 Microsoft Defender for IoT 中调查和响应 OT 网络警报。

你可能是一名使用 Microsoft Sentinel 的安全运营中心 (SOC) 工程师,你在 Microsoft Sentinel 工作区中发现了一个新事件,并继续在 Defender for IoT 中获取有关相关设备和建议的修正步骤的更多详细信息。

或者,你可能是一名 OT 工程师,直接在 Defender for IoT 中监视操作警报。 操作警报可能不是恶意警报,但可以指示有助于安全调查的操作活动。

先决条件

在开始之前,请确保已做好以下准备:

Azure 订阅。 如果需要,请注册免费帐户。

已加入 Defender for IoT 的云连接 OT 网络传感器,其警报流式传输到 Azure 门户。

若要调查来自 Microsoft Sentinel 事件的警报,请确保已完成以下教程:

打开警报详细信息页,该页面可通过 Azure 门户中的 Defender for IoT“警报”页、Defender for IoT 设备详细信息页或 Microsoft Sentinel 事件进行访问。

在 Azure 门户中调查警报

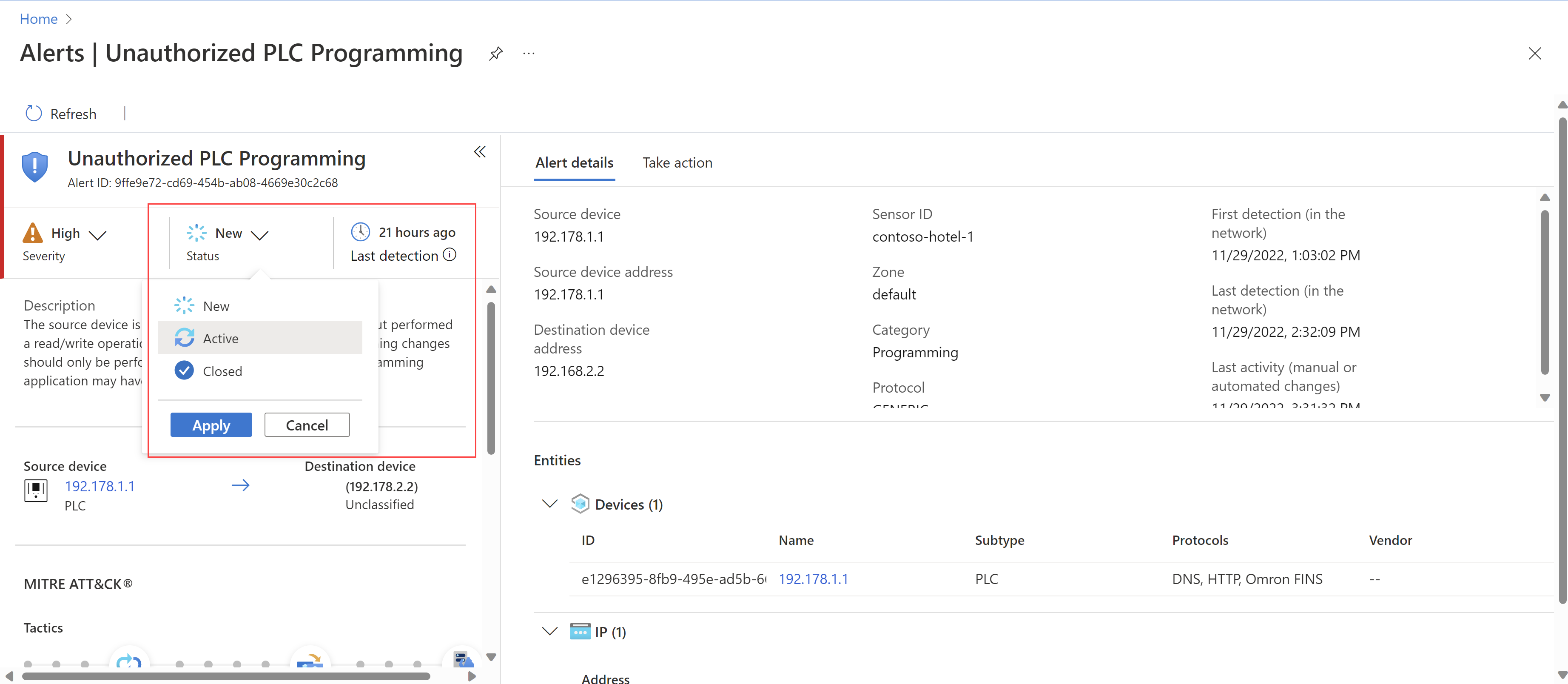

在 Azure 门户的警报详细信息页上,首先将警报状态更改为“活动”,表明它当前正在调查中。

例如:

重要

如果要与 Microsoft Sentinel 集成,请确保仅从 Microsoft Sentinel 中的事件管理警报状态。 警报状态不会从 Defender for IoT 同步到 Microsoft Sentinel。

更新状态后,请查看警报详细信息页获取以下详细信息,以帮助进行调查:

源设备和目标设备详细信息。 在“警报详细信息”选项卡以及下方的“实体”区域中,源设备和目标设备列为 Microsoft Sentinel 实体,具有其自己的实体页。 在“实体”区域,你将使用“名称”列中的链接打开相关设备详细信息页,以进行进一步调查。

站点和/或区域。 这些值可帮助你了解警报的地理和网络位置,以及现在是否存在更容易受到攻击的网络区域。

MITRE ATT&CK 策略和技术。 在左窗格中向下滚动以查看所有 MITRE ATT&CK 详细信息。 除了策略和技术的说明外,请选择 MITRE ATT&CK 站点的链接,了解有关每个策略的详细信息。

下载 PCAP。 在页面顶部,选择“下载 PCAP”,下载所选警报的原始流量文件。

在 Azure 门户中调查相关警报

查找由同一源设备或目标设备触发的其他警报。 多个警报之间的关联可能表明设备存在风险且可能被利用。

例如,尝试连接到恶意 IP 的设备,以及有关设备上未经授权的 PLC 编程更改的另一个警报,可能表明攻击者已经获得了设备的控制权。

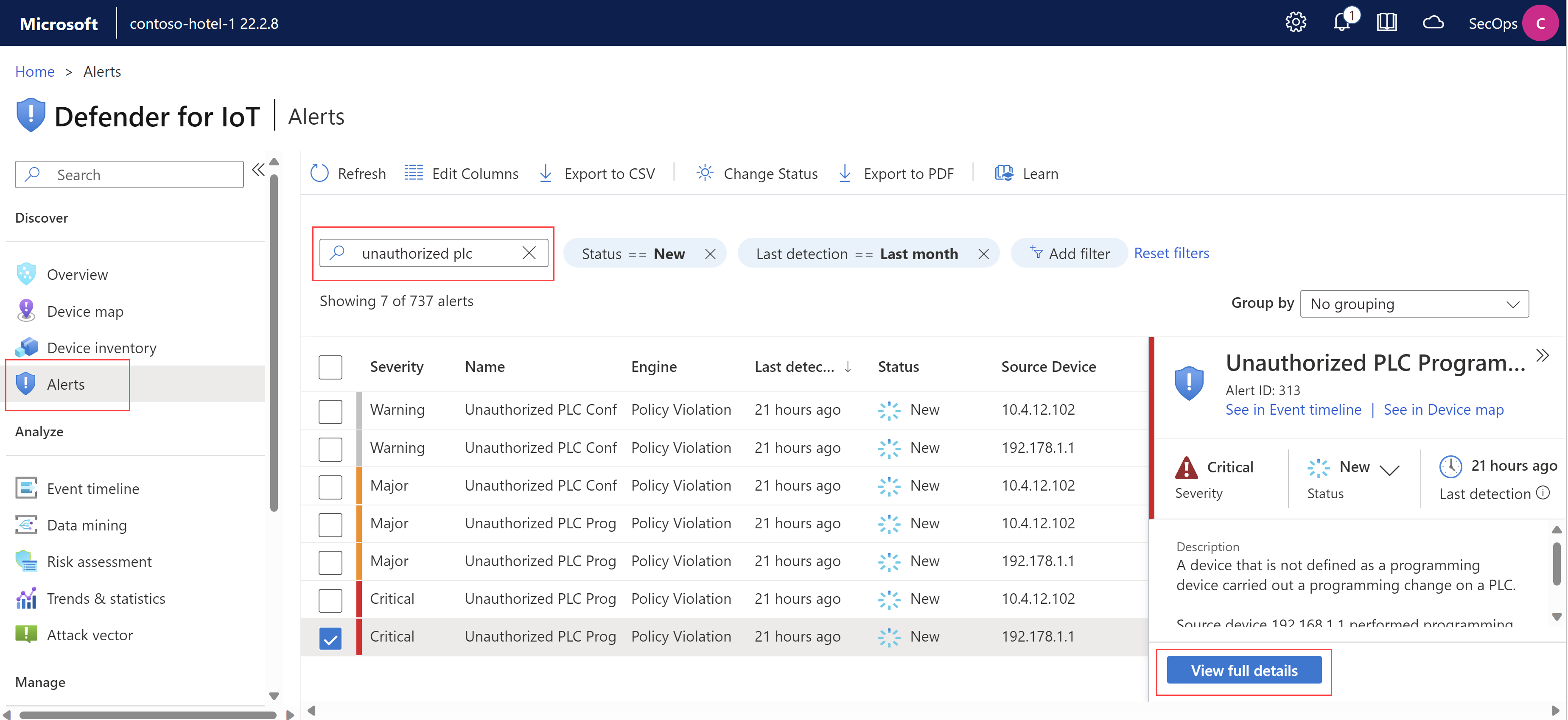

在 Defender for IoT 中查找相关警报:

在“警报”页上,选择一个警报以在右侧查看详细信息。

在右侧的详细信息窗格或警报详细信息页中的“实体”区域找到设备链接。 选择实体链接,打开源设备和目标设备的相关设备详细信息页。

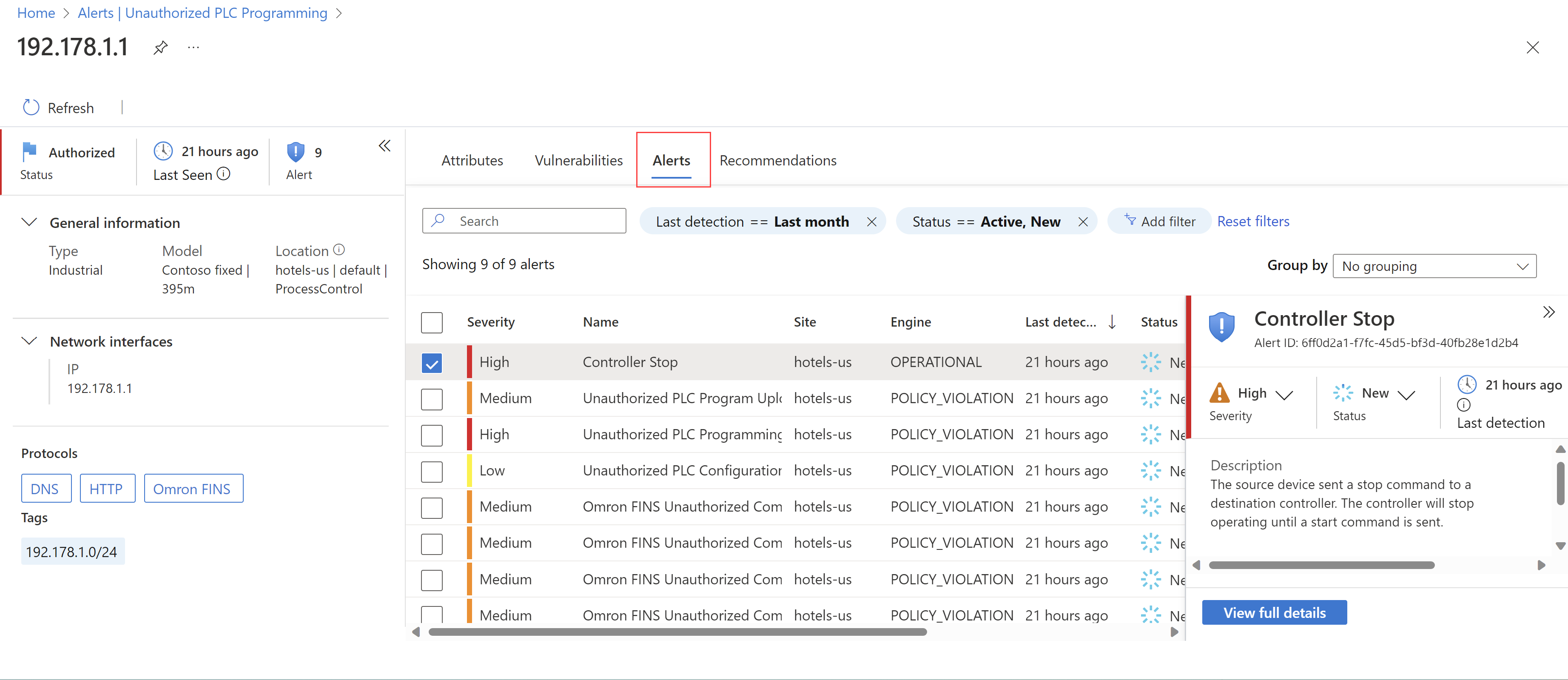

在设备详细信息页上,选择“警报”选项卡以查看该设备的所有警报。 例如:

在 OT 传感器上调查警报详细信息

触发警报的 OT 传感器可提供更多详细信息来帮助进行调查。

在 OT 传感器上继续调查:

以“查看者”或“安全分析师”用户身份登录到 OT 传感器。

选择“警报”页,然后找到正在调查的警报。 选择“查看更多详细信息”以打开 OT 传感器的警报详细信息页。 例如:

在传感器的警报详细信息页上:

选择“地图视图”选项卡,在 OT 传感器的设备地图(包括所有连接的设备)中查看警报。

选择“事件时间线”选项卡,查看警报的完整事件时间线,包括 OT 传感器同时检测到的其他相关活动。

选择“导出 PDF”以下载警报详细信息的 PDF 摘要。

执行修正操作

执行修正操作的时间可能取决于警报的严重性。 例如,对于高严重性警报,你可能希望在调查之前就执行操作,例如需要立即隔离网络的某个区域。

对于严重程度较低的警报或操作警报,你可能希望在执行操作之前进行全面调查。

若要修正警报,请使用以下 Defender for IoT 资源:

在 Azure 门户或 OT 传感器的警报详细信息页上,选择“执行操作”选项卡,详细了解有关缓解风险的建议步骤。

在 Azure 门户的设备详细信息页上,对于源设备和目标设备:

选择“漏洞”选项卡并查看每个设备上检测到的漏洞。

选择“建议”选项卡并查看每个设备的当前安全建议。

Defender for IoT 漏洞数据和安全建议可提供可用于缓解风险的简单操作,例如更新固件或应用补丁。 其他操作可能需要进行更多规划。

完成缓解活动并准备好关闭警报后,请确保将警报状态更新为“已关闭”,或通知 SOC 团队进行进一步的事件管理。

注意

如果将 Defender for IoT 与 Microsoft Sentinel 集成,则你在 Defender for IoT 中所做的警报状态更改不会在 Microsoft Sentinel 中更新。 请确保在 Microsoft Sentinel 中管理警报以及相关事件。

定期会审警报

定期会审警报,以防止网络中出现警报疲劳,并确保你能够及时查看和处理重要警报。

会审警报:

在 Azure 门户的 Defender for IoT 中,转到“警报”页。 默认情况下,警报按“上次检测”列从最近到最早的警报排序,以便你可以首先查看网络中的最新警报。

使用其他筛选器(如“传感器”或“严重性”)查找特定警报。

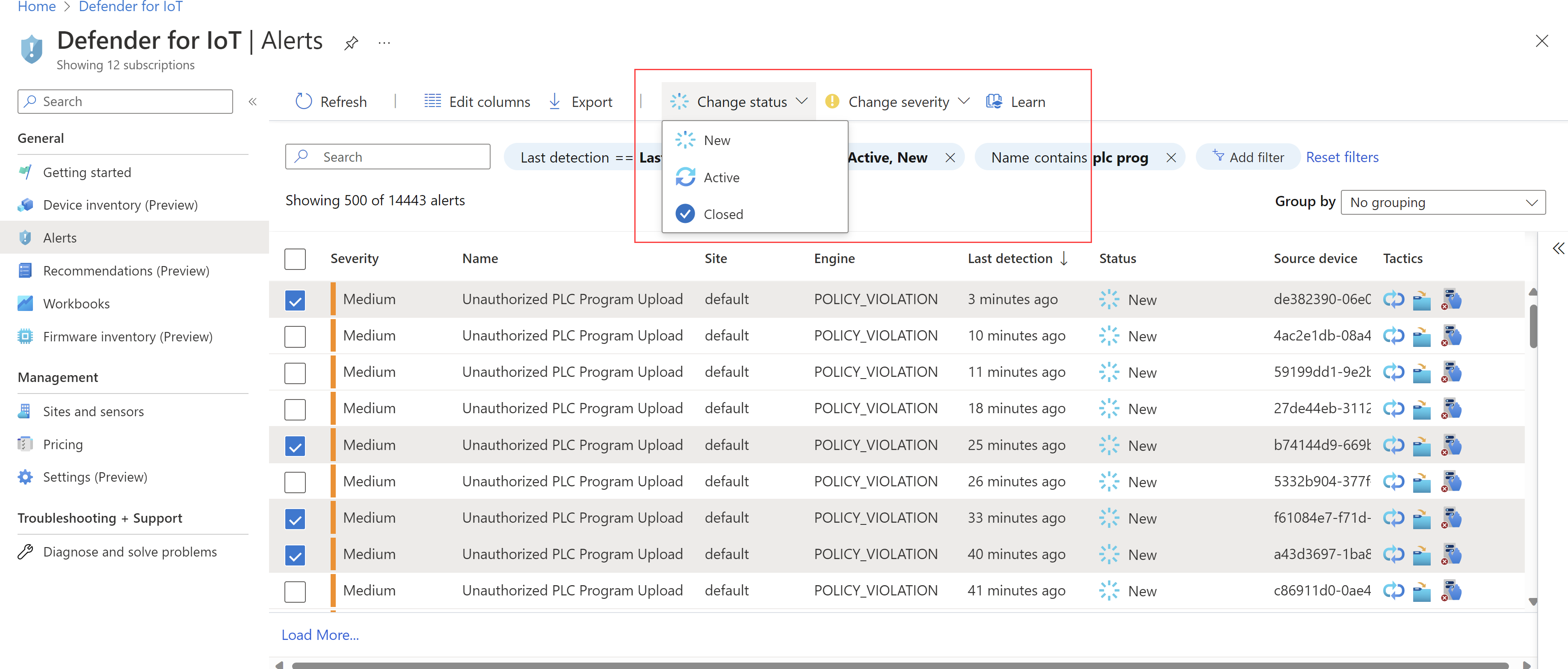

在执行任何警报操作之前,请查看警报详细信息并根据需要进行调查。 准备就绪后,在特定警报的警报详细信息页上执行操作,或在“警报”页上执行批量操作。

例如,更新警报状态或严重性,或了解警报以授权检测到的流量。 如果再次检测到完全相同的流量,则不会再次触发已了解的警报。

对于高严重性警报,可能需要立即执行操作。