重要说明

本页包含有关使用 Kubernetes 部署清单文件管理 Azure IoT Operations 组件的说明,功能目前处于预览版。 此功能提供 多个限制,不应用于生产工作负荷。

有关适用于 Beta 版、预览版或尚未正式发布的 Azure 功能的法律条款,请参阅 适用于 Microsoft azure 预览版的补充使用条款 。

数据流是数据使用可选转换从源到目标采用的路径。 可以通过创建数据流自定义资源或使用操作体验 Web UI 来配置数据流。 数据流由三个部分组成:源、转换和目标。

若要定义源和目标,需要配置数据流终结点。 转换是可选的,可以包括扩充数据、筛选数据并将数据映射到其他字段等操作。

重要说明

每个数据流都必须将 Azure IoT 用于本地的 MQTT 代理默认端点作为源或目标。

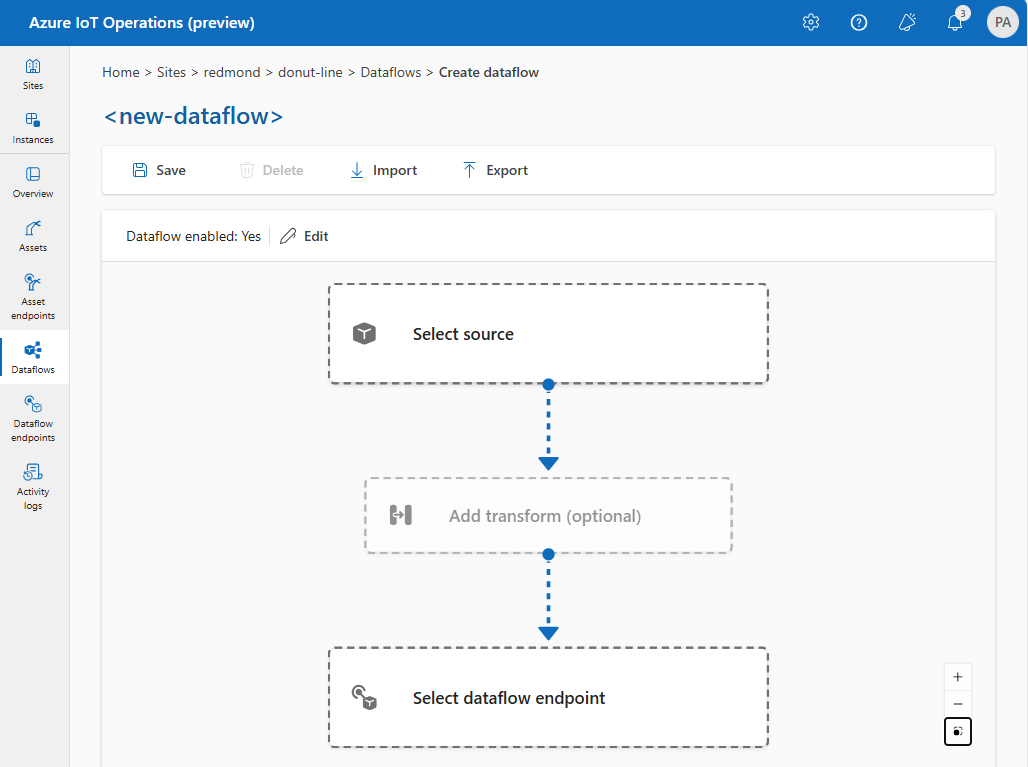

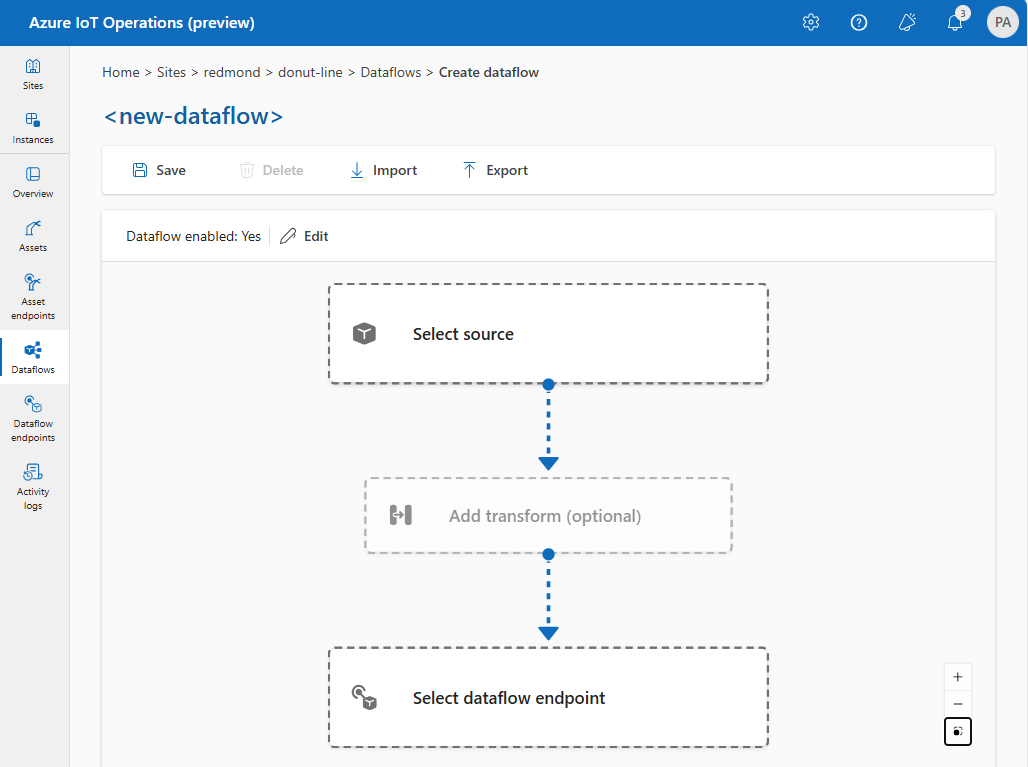

可以使用 Azure IoT 操作中的操作体验来创建数据流。 操作体验提供了可视界面来配置数据流。 还可以使用 Bicep 通过 Bicep 文件创建数据流,或使用 Kubernetes 通过 YAML 文件创建数据流。

请继续阅读,了解如何配置源、转换和目标。

先决条件

拥有 Azure IoT 操作 实例后,您可以立即使用默认数据流配置文件和终结点部署数据流。 不过,你可能需要配置数据流配置文件和终结点来自定义数据流。

数据流配置文件

如果您的数据流不需要不同的缩放设置,请使用 Azure IoT 运营提供的默认数据流配置文件。 应避免将过多数据流与单个数据流配置文件相关联。 如果有大量数据流,请将它们分布到多个数据流配置文件中,以降低超出数据流配置文件 70 这一配置大小限制的风险。

若要了解如何配置新的数据流配置文件,请参阅 “配置数据流配置文件”。

数据流终结点

需要使用数据流终结点来配置数据流的源和目标。 若要快速开始,可以使用 本地 MQTT 中转站的默认数据流终结点。 还可以创建其他类型的数据流终结点,例如 Kafka、事件中心、OpenTelemetry 或 Azure Data Lake Storage。 若要了解如何配置每种类型的数据流终结点,请参阅 “配置数据流终结点”。

开始

满足先决条件后,即可开始创建数据流。

若要在 作体验中创建数据流,请选择 “数据流>创建数据流”。

选择占位符名称 new-data-flow 以设置数据流属性。 输入数据流的名称,然后选择要使用的数据流配置文件。 默认选择默认数据流配置文件。 有关数据流配置文件的详细信息,请参阅 “配置数据流配置文件”。

重要说明

只能在创建数据流时选择数据流配置文件。 创建数据流后,无法更改数据流配置文件。

如果要更改现有数据流的数据流配置文件,请删除原始数据流,并使用新的数据流配置文件创建新的数据流配置文件。

通过选择数据流关系图中的项来配置数据流的源、转换和目标终结点。

使用 az iot ops apply 命令创建或更改数据流。

az iot ops dataflow apply --resource-group <ResourceGroupName> --instance <AioInstanceName> --profile <DataflowProfileName> --name <DataflowName> --config-file <ConfigFilePathAndName>

参数 --config-file 是包含资源属性的 JSON 配置文件的路径和文件名。

在此示例中,假定一个配置文件 data-flow.json ,其中包含存储在用户主目录中的以下内容:

{

"mode": "Enabled",

"operations": [

{

"operationType": "Source",

"sourceSettings": {

// See source configuration section

}

},

{

"operationType": "BuiltInTransformation",

"builtInTransformationSettings": {

// See transformation configuration section

}

},

{

"operationType": "Destination",

"destinationSettings": {

// See destination configuration section

}

}

]

}

下面是使用默认数据流配置文件创建或更新数据流的示例命令:

az iot ops dataflow apply --resource-group myResourceGroup --instance myAioInstance --profile default --name data-flow --config-file ~/data-flow.json

创建 Bicep .bicep 文件以开始创建数据流。 此示例展示了包含源、转换和目标配置的数据流结构。

param aioInstanceName string = '<AIO_INSTANCE_NAME>'

param customLocationName string = '<CUSTOM_LOCATION_NAME>'

param dataflowName string = '<DATAFLOW_NAME>'

resource aioInstance 'Microsoft.IoTOperations/instances@2024-11-01' existing = {

name: aioInstanceName

}

resource customLocation 'Microsoft.ExtendedLocation/customLocations@2021-08-31-preview' existing = {

name: customLocationName

}

resource defaultDataflowEndpoint 'Microsoft.IoTOperations/instances/dataflowEndpoints@2024-11-01' existing = {

parent: aioInstance

name: 'default'

}

// Pointer to the default data flow profile

resource defaultDataflowProfile 'Microsoft.IoTOperations/instances/dataflowProfiles@2024-11-01' existing = {

parent: aioInstance

name: 'default'

}

resource dataflow 'Microsoft.IoTOperations/instances/dataflowProfiles/dataflows@2024-11-01' = {

// Reference to the parent data flow profile, the default profile in this case

// Same usage as profileRef in Kubernetes YAML

parent: defaultDataflowProfile

name: dataflowName

extendedLocation: {

name: customLocation.id

type: 'CustomLocation'

}

properties: {

mode: 'Enabled'

operations: [

{

operationType: 'Source'

sourceSettings: {

// See source configuration section

}

}

// Transformation optional

{

operationType: 'BuiltInTransformation'

builtInTransformationSettings: {

// See transformation configuration section

}

}

{

operationType: 'Destination'

destinationSettings: {

// See destination configuration section

}

}

]

}

}

创建 Kubernetes 清单 .yaml 文件以开始创建数据流。 此示例展示了包含源、转换和目标配置的数据流结构。

apiVersion: connectivity.iotoperations.azure.com/v1

kind: Dataflow

metadata:

name: <DATAFLOW_NAME>

namespace: azure-iot-operations

spec:

# Reference to the default data flow profile

# This field is required when configuring via Kubernetes YAML

# The syntax is different when using Bicep

profileRef: default

mode: Enabled

operations:

- operationType: Source

sourceSettings:

# See source configuration section

# Transformation optional

- operationType: BuiltInTransformation

builtInTransformationSettings:

# See transformation configuration section

- operationType: Destination

destinationSettings:

# See destination configuration section

阅读以下各部分内容,了解如何配置数据流的操作类型。

来源

若要配置数据流的源,请指定终结点引用和终结点的数据源列表。 选择以下选项之一作为数据流的源。

如果未将默认终结点用作源,则必须将其用作 目标。 若要详细了解如何使用本地 MQTT 代理终结点,请参阅 数据流必须使用本地 MQTT 代理终结点。

选项 1:将默认消息代理终结点用作源

在“源详细信息”下,选择“消息代理”。

为消息代理源输入以下设置:

选择“应用”。

下面是默认 MQTT 代理终结点的示例源终结点配置:

{

"operationType": "Source",

"sourceSettings": {

"endpointRef": "default",

"dataSources": [

"thermostats/+/sensor/temperature/#",

"humidifiers/+/sensor/humidity/#"

],

"endpointRef": "default"

}

}

消息代理终结点在 Bicep 文件中配置。 例如,以下终结点是数据流的源。

sourceSettings: {

endpointRef: 'default'

dataSources: [

'thermostats/+/sensor/temperature/#'

'humidifiers/+/sensor/humidity/#'

]

}

例如,若要使用一个消息代理终结点和两个主题筛选器配置源,请使用以下配置:

sourceSettings:

endpointRef: default

dataSources:

- thermostats/+/sensor/temperature/#

- humidifiers/+/sensor/humidity/#

由于 dataSources 允许在不修改终结点配置的情况下指定 MQTT 或 Kafka 主题,因此即使主题不同,也可以为多个数据流重复使用终结点。 若要了解详细信息,请参阅 “配置数据源”。

选项 2:将资产用作源

可以使用 资产 作为数据流的源。 在操作体验中只能将资产用作源。

在“源详细信息”下,选择“资产”。

选择要用作源终结点的资产。

选择“继续”。

将显示所选资产的数据点列表。

选择“应用”以将资产用作源终结点。

使用资产作为源时,资产定义用于推断数据流的架构。 资产定义包括资产的数据点的架构。 若要了解详细信息,请参阅 远程管理资产配置。

配置完成后,资产中的数据通过本地 MQTT 代理到达数据流。 因此,使用资产作为源时,数据流实际上使用本地 MQTT 代理默认终结点作为源。

选项 3:使用自定义 MQTT 或 Kafka 数据流终结点作为源

如果创建了自定义 MQTT 或 Kafka 数据流终结点(例如,与事件网格或事件中心配合使用的终结点),可以将其用作数据流的源。 请记住,存储类型终结点(例如 Data Lake 或 Fabric OneLake)不能用作源。

在“源详细信息”下,选择“消息代理”。

为消息代理源输入以下设置:

选择“应用”。

请将占位符值替换为你的自定义终结点名称和主题。

{

"operationType": "Source",

"sourceSettings": {

"endpointRef": "<CUSTOM_ENDPOINT_NAME>",

"dataSources": [

"<TOPIC_1>",

"<TOPIC_2>"

]

}

}

请将占位符值替换为你的自定义终结点名称和主题。

sourceSettings: {

endpointRef: '<CUSTOM_ENDPOINT_NAME>'

dataSources: [

'<TOPIC_1>'

'<TOPIC_2>'

// See section on configuring MQTT or Kafka topics for more information

]

}

请将占位符值替换为你的自定义终结点名称和主题。

sourceSettings:

endpointRef: <CUSTOM_ENDPOINT_NAME>

dataSources:

- <TOPIC_1>

- <TOPIC_2>

# See section on configuring MQTT or Kafka topics for more information

可以在不修改数据流终结点配置的情况下,在源中指定多个 MQTT 或 Kafka 主题。 这种灵活性意味着即使主题不同,也可以在多个数据流中重复使用同一个终结点。 有关详细信息,请参阅 重复使用数据流终结点。

MQTT 主题

当源是 MQTT(包括事件网格)终结点时,你可以使用 MQTT 主题筛选器来订阅传入消息。 主题筛选器可以包含通配符以订阅多个主题。 例如, thermostats/+/sensor/temperature/# 订阅恒温器中的所有温度传感器消息。 若要配置 MQTT 主题筛选器,请执行以下操作:

在操作体验数据流的“源详细信息”中选择“消息代理”,然后使用“主题”字段指定用于订阅传入消息的 MQTT 主题筛选器。 可以通过选择“添加行”并输入新主题来添加多个 MQTT 主题。

{

"operationType": "Source",

"sourceSettings": {

"endpointRef": "<MESSAGE_BROKER_ENDPOINT_NAME>",

"dataSources": [

"<TOPIC_FILTER_1>",

"<TOPIC_FILTER_2>"

// Add more topic filters as needed

]

}

}

包含通配符的多个 MQTT 主题筛选器的示例:

{

"operationType": "Source",

"sourceSettings": {

"endpointRef": "default",

"dataSources": [

"thermostats/+/sensor/temperature/#",

"humidifiers/+/sensor/humidity/#"

]

}

}

此处,通配符 + 用于选择 thermostats 和 humidifiers 主题下的所有设备。

#通配符用于选择temperature和humidity主题的所有子主题下的所有传感器消息。

sourceSettings: {

endpointRef: '<MESSAGE_BROKER_ENDPOINT_NAME>'

dataSources: [

'<TOPIC_FILTER_1>'

'<TOPIC_FILTER_2>'

// Add more topic filters as needed

]

}

包含通配符的多个 MQTT 主题筛选器的示例:

sourceSettings: {

endpointRef: 'default'

dataSources: [

'thermostats/+/sensor/temperature/#'

'humidifiers/+/sensor/humidity/#'

]

}

此处,通配符 + 用于选择 thermostats 和 humidifiers 主题下的所有设备。

#通配符用于选择temperature和humidity主题的所有子主题下的所有传感器消息。

sourceSettings:

endpointRef: <ENDPOINT_NAME>

dataSources:

- <TOPIC_FILTER_1>

- <TOPIC_FILTER_2>

# Add more topic filters as needed

包含通配符的多个主题筛选器的示例:

sourceSettings:

endpointRef: default

dataSources:

- thermostats/+/sensor/temperature/#

- humidifiers/+/sensor/humidity/#

此处,通配符 + 用于选择 thermostats 和 humidifiers 主题下的所有设备。

#通配符用于选择temperature和humidity主题下所有子主题的所有消息。

共享订阅

若要将共享订阅与消息代理源配合使用,可以用 $shared/<GROUP_NAME>/<TOPIC_FILTER> 形式指定共享订阅主题。

在操作体验数据流的“源详细信息”中选择“消息代理”,然后使用“主题”字段指定共享订阅组和主题。

{

"operationType": "Source",

"sourceSettings": {

"dataSources": [

"$shared/<GROUP_NAME>/<TOPIC_FILTER>"

]

}

}

sourceSettings: {

dataSources: [

'$shared/<GROUP_NAME>/<TOPIC_FILTER>'

]

}

sourceSettings:

dataSources:

- $shared/<GROUP_NAME>/<TOPIC_FILTER>

如果 数据流配置文件 中的实例计数大于 1,则使用消息代理源的所有数据流会自动启用共享订阅。 在这种情况下,将添加 $shared 前缀,并自动生成共享订阅组名称。 例如,如果你有一个实例计数为 3 的数据流配置文件,并且数据流使用消息代理终结点作为配置了主题 topic1 和 topic2 的源,它们会自动转换为共享订阅(以 $shared/<GENERATED_GROUP_NAME>/topic1 和 $shared/<GENERATED_GROUP_NAME>/topic2 的形式)。

可以在配置中明确创建名为 $shared/mygroup/topic 的主题。 但是,不建议明确添加 $shared 主题,因为 $shared 前缀会在需要时自动添加。 如果没有设置组名,数据流会对组名进行优化。 例如,如果未设置 $share,数据流仅需对主题名称进行操作。

重要说明

当实例计数大于 1 时需要共享订阅的数据流在将事件网格 MQTT 中转站用作源时非常重要,因为它 不支持共享订阅。 为避免消息丢失,在使用事件网格 MQTT 代理作为源时,请将数据流配置文件实例计数设置为 1。 此时数据流作为订阅者从云中接收消息。

Kafka 主题

当源是 Kafka(包括事件中心)终结点时,指定用于订阅传入消息的各个 Kafka 主题。 不支持通配符,因此必须静态指定每个主题。

注意

通过 Kafka 终结点使用事件中心时,命名空间中的每个事件中心都是 Kafka 主题。 例如,如果事件中心命名空间包含 thermostats 和 humidifiers 这两个事件中心,则你可以将每个事件中心指定为一个 Kafka 主题。

若要配置 Kafka 主题,请执行以下操作:

在操作体验数据流的“源详细信息”中选择“消息代理”,然后使用“主题”字段指定用于订阅传入消息的 Kafka 主题筛选器。

注意

在操作体验中只能指定一个主题筛选器。 若要使用多个主题筛选器,请使用 Bicep 或 Kubernetes。

{

"operationType": "Source",

"sourceSettings": {

"endpointRef": "<KAFKA_ENDPOINT_NAME>",

"dataSources": [

"<KAFKA_TOPIC_1>",

"<KAFKA_TOPIC_2>"

// Add more Kafka topics as needed

]

}

}

sourceSettings: {

endpointRef: '<KAFKA_ENDPOINT_NAME>'

dataSources: [

'<KAFKA_TOPIC_1>'

'<KAFKA_TOPIC_2>'

// Add more Kafka topics as needed

]

}

sourceSettings:

endpointRef: <KAFKA_ENDPOINT_NAME>

dataSources:

- <KAFKA_TOPIC_1>

- <KAFKA_TOPIC_2>

# Add more Kafka topics as needed

指定源架构

使用 MQTT 或 Kafka 作为源时,可以指定 架构 以显示作体验 Web UI 中的数据点列表。

目前不支持使用架构来反序列化和验证传入消息。

如果源是资产,则系统会根据资产定义自动推理架构。

若要配置用于反序列化来自源的传入消息的架构,请执行以下操作:

在操作体验数据流的“源详细信息”中选择“消息代理”,然后使用“消息架构”字段指定架构。 可以先使用“上传”按钮上传架构文件。 若要了解详细信息,请参阅 “了解消息架构”。

{

"operationType": "Source",

"sourceSettings": {

"endpointRef": "<ENDPOINT_NAME>",

"serializationFormat": "Json",

"schemaRef": "aio-sr://<SCHEMA_NAMESPACE>/<SCHEMA_NAME>:<VERSION>"

}

}

使用架构注册表存储架构后,可以在数据流配置中引用该架构。

sourceSettings: {

serializationFormat: 'Json'

schemaRef: 'aio-sr://<SCHEMA_NAMESPACE>/<SCHEMA_NAME>:<VERSION>'

}

使用架构注册表存储架构后,可以在数据流配置中引用该架构。

sourceSettings:

serializationFormat: Json

schemaRef: 'aio-sr://<SCHEMA_NAMESPACE>/<SCHEMA_NAME>:<VERSION>'

若要了解详细信息,请参阅 “了解消息架构”。

请求磁盘持久性

请求磁盘持久性可让数据流在重启时仍能保留状态。 启用此功能时,如果连接的代理重启,图形会恢复“正在处理”状态。 此功能对于有状态处理场景非常有用;在该场景中,丢失中间数据会造成问题。 启用请求磁盘持久性时,代理会将 MQTT 数据(例如订阅服务器队列中的消息)保存到磁盘。 此方法可确保数据流的数据源在断电或代理重启期间不会丢失数据。 代理保持最佳性能,因为每个数据流都配置了持久性,所以只有需要持久性的数据流才使用此功能。

数据流图使用 MQTTv5 用户属性在订阅期间请求此持久性。 此功能仅在以下情况下有效:

- 数据流使用 MQTT 代理或资产作为源

- MQTT 代理已启用持久性,其中对于订阅服务器队列等数据类型,动态持久性模式设置为

Enabled

此配置使 MQTT 客户端(例如数据流)能够使用 MQTTv5 用户属性请求磁盘持久性。 有关 MQTT 代理持久性配置的详细信息,请参阅配置 MQTT 代理持久性。

该设置接受 Enabled 或 Disabled。

Disabled 是默认值。

创建或编辑数据流时,请选择“编辑”,然后在“请求数据持久性”旁边选择“是”。

将 requestDiskPersistence 属性添加到数据流配置文件:

{

"mode": "Enabled",

"requestDiskPersistence": "Enabled",

"operations": [

// ... your data flow operations

]

}

将 requestDiskPersistence 属性添加到数据流资源。 API 版本为 2025-10-01 或更高版本:

resource dataflow 'Microsoft.IoTOperations/instances/dataflowProfiles/dataflows@2025-10-01' = {

parent: defaultDataflowProfile

name: dataflowName

extendedLocation: {

name: customLocation.id

type: 'CustomLocation'

}

properties: {

mode: 'Enabled'

requestDiskPersistence: 'Enabled'

operations: [

// ... your data flow operations

]

}

}

将 requestDiskPersistence 属性添加到数据流规范。API 版本为 connectivity.iotoperations.azure.com/v1beta1 或更高版本:

apiVersion: connectivity.iotoperations.azure.com/v1beta1

kind: Dataflow

metadata:

name: <DATAFLOW_NAME>

namespace: azure-iot-operations

spec:

profileRef: default

mode: Enabled

requestDiskPersistence: Enabled

operations:

# ... your data flow operations

转换操作用于在将数据发送到目标之前转换源中的数据。 转换是可选的。 如果不需要对数据进行更改,请不要在数据流配置中包括转换操作。 无论在配置中指定的顺序如何,多个转换都将分阶段链接在一起。 阶段的顺序始终为:

-

扩充:向给定数据集和条件的源数据添加其他数据以匹配。

-

筛选器:根据条件筛选数据。

-

映射、计算、重命名,或添加新属性:使用可选转换将数据从一个字段移动到另一个字段。

本部分介绍了数据流转换。 有关详细信息,请参阅 使用数据流映射数据、 使用数据流转换转换数据,以及 使用数据流扩充数据。

在操作体验中,选择“数据流”“添加转换(可选)”。>

{

"operationType": "BuiltInTransformation",

"builtInTransformationSettings": {

"datasets": [

// See section on enriching data

],

"filter": [

// See section on filtering data

],

"map": [

// See section on mapping data

]

}

}

builtInTransformationSettings: {

datasets: [

// See section on enriching data

]

filter: [

// See section on filtering data

]

map: [

// See section on mapping data

]

}

builtInTransformationSettings:

datasets:

# See section on enriching data

filter:

# See section on filtering data

map:

# See section on mapping data

扩充:添加引用数据

若要扩充数据,请先在 Azure IoT作 状态存储中添加引用数据集。 数据集用于根据条件向源数据添加额外数据。 条件指定为与数据集中的字段匹配的源数据中的字段。

可以使用 状态存储 CLI 将示例数据加载到状态存储中。 状态存储中的键名称对应于数据流配置中的数据集。

若要扩充数据,可以使用 builtInTransformationSettings 数据流配置中的属性。 该 datasets 属性用于指定要用于扩充的数据集。

{

"operationType": "BuiltInTransformation",

"builtInTransformationSettings": {

"datasets": [

{

"key": "<DATASET_KEY>",

"inputs": [

"$source.<SOURCE_FIELD>" // ---------------- $1

"$context(<DATASET_KEY>).<DATASET_FIELD>" // - $2

],

"expression": "$1 == $2"

}

]

}

}

此示例演示了如何使用源数据中的 deviceId 字段来匹配数据集中的 asset 字段:

builtInTransformationSettings: {

datasets: [

{

key: 'assetDataset'

inputs: [

'$source.deviceId' // ---------------- $1

'$context(assetDataset).asset' // ---- $2

]

expression: '$1 == $2'

}

]

}

例如,可以使用源数据中的 deviceId 字段来匹配数据集中的 asset 字段:

builtInTransformationSettings:

datasets:

- key: assetDataset

inputs:

- $source.deviceId # ------------- $1

- $context(assetDataset).asset # - $2

expression: $1 == $2

如果数据集具有含 asset 字段的记录,类似于:

{

"asset": "thermostat1",

"location": "room1",

"manufacturer": "Contoso"

}

源中 deviceId 字段与 thermostat1 匹配的数据具有在筛选和映射阶段可用的 location 和 manufacturer 字段。

有关条件语法的详细信息,请参阅 使用数据流扩充数据 , 并使用数据流转换数据。

筛选器:基于条件筛选数据

若要按条件筛选数据,可以使用 filter 阶段。 条件指定为与值匹配的源数据中的字段。

在“转换(可选)”下,选择“筛选器”“添加”。>

输入必需的设置。

| 设置 |

说明 |

| 筛选条件 |

根据源数据中的字段筛选数据的条件。 |

| 说明 |

提供筛选条件的描述。 |

在筛选条件字段中,输入 @ 或选择 Ctrl + Space,从下拉列表中选择数据点。

可以使用 @$metadata.user_properties.<property> 或 @$metadata.topic 格式输入 MQTT 元数据属性。 还可以采用 @$metadata.<header> 格式输入 $metadata 标头。

$metadata 语法仅适用于作为消息头一部分的 MQTT 属性。 有关详细信息,请参阅 字段引用。

条件可以使用源数据中的字段。 例如,可以使用 @temperature > 20 之类的筛选条件根据温度字段筛选小于或等于 20 的数据。

选择“应用”。

例如,可以使用源数据中的 temperature 字段来筛选数据:

{

"operationType": "BuiltInTransformation",

"builtInTransformationSettings": {

"filter": [

{

"inputs": [

"$source.temperature ? $last" // ---------------- $1

],

"expression": "$1 > 20"

}

]

}

}

例如,可以使用源数据中的 temperature 字段来筛选数据:

builtInTransformationSettings: {

filter: [

{

inputs: [

'temperature ? $last'

]

expression: '$1 > 20'

}

]

}

如果 temperature 字段大于 20,则系统会将数据传递到下一阶段。 如果 temperature 字段小于或等于 20,则系统会筛选数据。

例如,可以使用源数据中的 temperature 字段来筛选数据:

builtInTransformationSettings:

filter:

- inputs:

- temperature ? $last # - $1

expression: "$1 > 20"

如果 temperature 字段大于 20,则系统会将数据传递到下一阶段。 如果 temperature 字段小于或等于 20,则系统会筛选数据。

映射:将数据从一个字段移动到另一个字段

若要将数据映射到另一个具有可选转换的字段,可以使用 map 操作。 系统将转换指定为使用源数据中的字段的公式。

在操作体验中,目前映射支持使用计算、重命名和新属性转换。

计算

可以使用 计算 转换将公式应用于源数据。 此操作用于将公式应用于源数据并存储结果字段。

在“转换(可选)”下,选择“计算”“添加”。>

输入必需的设置。

| 设置 |

说明 |

| 选择公式 |

从下拉列表中选择现有公式,或选择“ 自定义 ”手动输入公式。 |

| 输出 |

指定结果的输出显示名称。 |

| 公式 |

输入要应用于源数据的公式。 |

| 说明 |

为转换提供说明。 |

| 最后一个已知值 |

(可选)如果当前值不可用,则使用最后一个已知值。 |

可以在 “公式” 字段中输入或编辑公式。 公式可以使用源数据中的字段。 输入 @ 或选择 Ctrl + 空格 以从下拉列表中选择数据点。 对于内置公式,请选择 <dataflow> 占位符查看可用数据点的列表。

可以使用 @$metadata.user_properties.<property> 或 @$metadata.topic 格式输入 MQTT 元数据属性。 还可以采用 @$metadata.<header> 格式输入 $metadata 标头。

$metadata 语法仅适用于作为消息头一部分的 MQTT 属性。 有关详细信息,请参阅 字段引用。

公式可以使用源数据中的字段。 例如,可以使用源数据中的 temperature 字段将温度转换为摄氏度,并将其存储在 temperatureCelsius 输出字段中。

选择“应用”。

重命名

可以使用重命名功能来重命名数据点。 此操作用于将源数据中的数据点重命名为新名称。 新名称可用于数据流的后续阶段。

在 转换(可选)下,选择“ 重命名>添加”。

使用运营经验重命名数据点的屏幕截图。

输入必需的设置。

| 设置 |

说明 |

| 数据点 |

从下拉菜单中选择数据点或输入 $metadata 标头。 |

| 新数据点名称 |

为数据点输入新名称。 |

| 说明 |

为转换提供说明。 |

可以使用 @$metadata.user_properties.<property> 或 @$metadata.topic 格式输入 MQTT 元数据属性。 还可以采用 @$metadata.<header> 格式输入 $metadata 标头。

$metadata 语法仅适用于作为消息头一部分的 MQTT 属性。 有关详细信息,请参阅 字段引用。

选择“应用”。

新属性

可以向源数据添加新属性,使用 新属性 转换。 此操作用于向源数据添加新属性。 新属性可用于数据流的后续阶段。

在 “转换”(可选)下,选择“ 新建”属性>“添加”。

输入必需的设置。

| 设置 |

说明 |

| 属性键 |

输入新属性的键。 |

| 属性值 |

输入新属性的值。 |

| 说明 |

为新属性提供说明。 |

选择“应用”。

例如,可以使用源数据中的 temperature 字段将温度转换为摄氏度,并将其存储在 temperatureCelsius 字段中。 还可以使用上下文化数据集中的 location 字段丰富源数据:

{

"operationType": "BuiltInTransformation",

"builtInTransformationSettings": {

"map": [

{

"inputs": [

"$source.temperature ? $last" // ---------------- $1

],

"output": "temperatureCelsius",

"expression": "($1 - 32) * 5/9"

},

{

"inputs": [

"$context(assetDataset).location" // - $2

],

"output": "location"

}

]

}

}

可以使用 $metadata.user_properties.<property> 或 $metadata.topic 格式访问 MQTT 元数据属性。 还可以采用 $metadata.<header> 格式输入 $metadata 标头。 有关详细信息,请参阅 字段引用。

例如,可以使用源数据中的 temperature 字段将温度转换为摄氏度,并将其存储在 temperatureCelsius 字段中。 还可以使用上下文化数据集中的 location 字段丰富源数据:

builtInTransformationSettings: {

map: [

{

inputs: [

'temperature'

]

output: 'temperatureCelsius'

expression: '($1 - 32) * 5/9'

}

{

inputs: [

'$context(assetDataset).location'

]

output: 'location'

}

]

}

可以使用 $metadata.user_properties.<property> 或 $metadata.topic 格式访问 MQTT 元数据属性。 还可以采用 $metadata.<header> 格式输入 $metadata 标头。 有关详细信息,请参阅 字段引用。

例如,可以使用源数据中的 temperature 字段将温度转换为摄氏度,并将其存储在 temperatureCelsius 字段中。 还可以使用上下文化数据集中的 location 字段丰富源数据:

builtInTransformationSettings:

map:

- inputs:

- temperature # - $1

expression: "($1 - 32) * 5/9"

output: temperatureCelsius

- inputs:

- $context(assetDataset).location

output: location

若要了解详细信息,请参阅 使用数据流映射数据 , 并使用数据流转换数据。

删除

默认情况下,所有数据点都包含在输出架构中。 可以使用 Remove 转换从目标中删除任何数据点。

在 转换(可选)下,选择“ 删除”。

选择要从输出架构中删除的数据点。

选择“应用”。

若要从输出架构中删除数据点,可以使用 builtInTransformationSettings 数据流配置中的属性。 该 map 属性用于指定要删除的数据点。

{

"operationType": "BuiltInTransformation",

"builtInTransformationSettings": {

"map": [

{

"inputs": [

"*"

],

"output": "*"

},

{

"inputs": [

"weight"

],

"output": ""

}

{

"inputs": [

"weight.SourceTimestamp"

],

"output": ""

},

{

"inputs": [

"weight.Value"

],

"output": ""

},

{

"inputs": [

"weight.StatusCode"

],

"output": ""

},

{

"inputs": [

"weight.StatusCode.Code"

],

"output": ""

},

{

"inputs": [

"weight.StatusCode.Symbol"

],

"output": ""

}

]

}

}

builtInTransformationSettings: {

map: [

{

inputs: [

'*'

]

output: '*'

}

{

inputs: [

'weight'

]

output: ''

}

{

inputs: [

'weight.SourceTimestamp'

]

output: ''

}

{

inputs: [

'weight.Value'

]

output: ''

}

{

inputs: [

'weight.StatusCode'

]

output: ''

}

{

inputs: [

'weight.StatusCode.Code'

]

output: ''

}

{

inputs: [

'weight.StatusCode.Symbol'

]

output: ''

}

]

}

builtInTransformationSettings:

map:

- type: PassThrough

inputs:

- "*"

output: "*"

- inputs:

- weight

output: ""

- inputs:

- weight.SourceTimestamp

output: ""

- inputs:

- weight.Value

output: ""

- inputs:

- weight.StatusCode

output: ""

- inputs:

- weight.StatusCode.Code

output: ""

- inputs:

- weight.StatusCode.Symbol

output: ""

若要了解详细信息,请参阅 使用数据流映射数据 , 并使用数据流转换数据。

根据架构序列化数据

如果要在将数据发送到目标之前对其进行序列化,则需要指定架构和序列化格式。 否则,数据会以 JSON 格式序列化,并推断出类型。 存储终结点(例如 Microsoft Fabric 或 Azure Data Lake)需要架构来确保数据一致性。 支持的序列化格式为 Parquet 和 Delta。

对于操作体验,可以在数据流终结点详细信息中指定架构和序列化格式。 支持序列化格式的终结点为 Microsoft Fabric OneLake、Azure Data Lake Storage Gen 2、Azure 数据资源管理器和本地存储。 例如,若要以 Delta 格式序列化数据,需要将架构上传到架构注册表,并在数据流目标终结点配置中引用该架构。

将架构上传到架构注册表后,可以在数据流配置中引用它。

{

"builtInTransformationSettings": {

"serializationFormat": "Delta",

"schemaRef": "aio-sr://<SCHEMA_NAMESPACE>/<SCHEMA>:<VERSION>"

}

}

将架构上传到架构注册表后,可以在数据流配置中引用它。

builtInTransformationSettings: {

serializationFormat: 'Delta'

schemaRef: 'aio-sr://<SCHEMA_NAMESPACE>/<SCHEMA>:<VERSION>'

}

将架构上传到架构注册表后,可以在数据流配置中引用它。

builtInTransformationSettings:

serializationFormat: Delta

schemaRef: 'aio-sr://<SCHEMA_NAMESPACE>/<SCHEMA>:<VERSION>'

有关架构注册表的详细信息,请参阅 “了解消息架构”。

目标

若要配置数据流的目标,请指定终结点引用和数据目标。 可以指定终结点的数据目标列表。

若要将数据发送到除本地 MQTT 代理以外的目标,请创建数据流终结点。 若要了解如何作,请参阅 “配置数据流终结点”。 如果目标不是本地 MQTT 代理,则必须将其用作源。 若要详细了解如何使用本地 MQTT 代理终结点,请参阅 数据流必须使用本地 MQTT 代理终结点。

重要说明

存储终结点需要 用于序列化的架构。 若要将数据流与 Microsoft Fabric OneLake、Azure Data Lake Storage、Azure 数据资源管理器或本地存储配合使用,必须 指定架构引用。

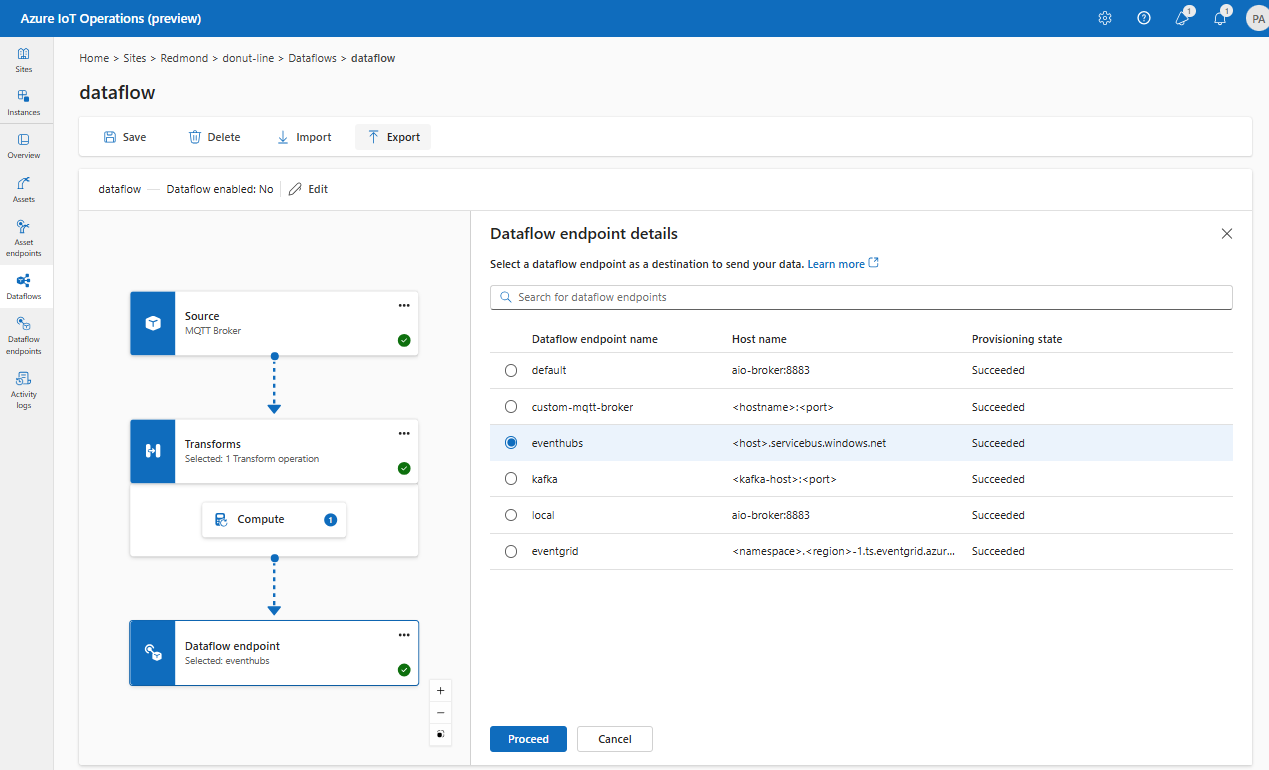

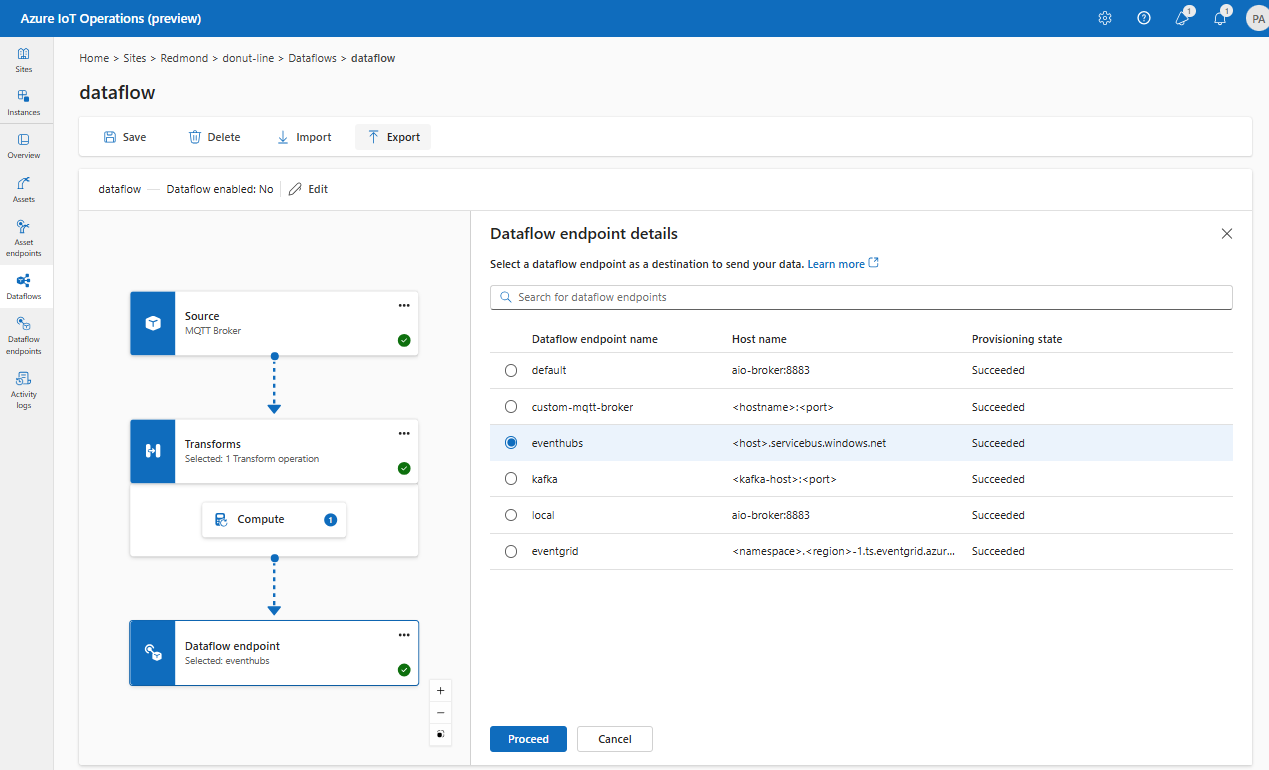

选择要用作目标的数据流终结点。

存储终结点需要 用于序列化的架构。 如果选择Microsoft Fabric OneLake、Azure Data Lake Storage、Azure 数据资源管理器或本地存储目标终结点,则必须 指定架构引用。 例如,若要以 Delta 格式将数据序列化到 Microsoft Fabric 终结点,需要将架构上传到架构注册表,并在数据流目标终结点配置中引用该架构。

选择“继续”以配置目标。

输入目标所需的设置,包括要将数据发送到的主题或表。 有关详细信息 ,请参阅“配置数据目标”(主题、容器或表 )。

{

"destinationSettings": {

"endpointRef": "<CUSTOM_ENDPOINT_NAME>",

"dataDestination": "<TOPIC_OR_TABLE>" // See section on configuring data destination

}

}

destinationSettings: {

endpointRef: '<CUSTOM_ENDPOINT_NAME>'

dataDestination: '<TOPIC_OR_TABLE>' // See section on configuring data destination

}

destinationSettings:

endpointRef: <CUSTOM_ENDPOINT_NAME>

dataDestination: <TOPIC_OR_TABLE> # See section on configuring data destination

与数据源类似,数据目标这一概念用于保持数据流终结点在多个数据流中的可重用性。 本质上,它代表数据流终结点配置中的子目录。 例如,如果数据流终结点是存储终结点,则数据目标是存储帐户中的表。 如果数据流终结点是 Kafka 终结点,则数据目标是 Kafka 主题。

| 终结点类型 |

数据目标的含义 |

说明 |

| MQTT(或事件网格) |

主题 |

将数据发送到的 MQTT 主题。 支持使用变量(如 ${inputTopic} 和 ${inputTopic.index})的静态主题和动态主题转换。 有关详细信息,请参阅动态目标主题。 |

| Kafka(或事件中心) |

主题 |

将数据发送到的 Kafka 主题。 仅支持静态主题,不支持通配符。 如果终结点是事件中心命名空间,则数据目标是命名空间中的单个事件中心。 |

| Azure Data Lake Storage |

容器 |

存储帐户中的容器。 不是表。 |

| Microsoft Fabric OneLake |

表或文件夹 |

对应于 终结点的配置路径类型。 |

| Azure 数据资源管理器 |

表 |

Azure 数据资源管理器数据库中的表。 |

| 本地存储 |

文件夹 |

本地存储永久性卷装载中的文件夹或目录名称。 使用由 Azure Arc 云引入边缘卷启用的 Azure 容器存储时,这必须与所创建的子卷的 spec.path 参数相符。 |

| OpenTelemetry |

主题 |

用于发送数据的 OpenTelemetry 主题。 仅支持静态主题。 |

若要配置数据目标,请执行以下操作:

使用操作体验时,系统会根据终结点类型自动解释数据目标字段。 例如,如果数据流终结点是存储终结点,目标详细信息页面会提示你输入容器名称。 如果数据流终结点是 MQTT 终结点,目标详细信息页面会提示你输入主题,依此类推。

{

"destinationSettings": {

"endpointRef": "<CUSTOM_ENDPOINT_NAME>",

"dataDestination": "<TOPIC_OR_TABLE>" // See section on configuring data destination

}

}

例如,若要将数据发送回本地 MQTT 代理(静态 MQTT 主题),请使用以下配置:

{

"destinationSettings": {

"endpointRef": "default",

"dataDestination": "example-topic"

}

}

或者,如果你有自定义事件中心终结点,则配置将如下所示:

{

"destinationSettings": {

"endpointRef": "my-eh-endpoint",

"dataDestination": "individual-event-hub"

}

}

对于 MQTT 终结点,还可以使用动态主题变量。 例如,若要将消息从 factory/1/data 路由到 processed/factory/1,请执行以下操作:

{

"destinationSettings": {

"endpointRef": "default",

"dataDestination": "processed/factory/${inputTopic.2}"

}

}

对于所有数据流终结点,语法都是相同的:

destinationSettings: {

endpointRef: "<CUSTOM_ENDPOINT_NAME>"

dataDestination: '<TOPIC_OR_TABLE>'

}

例如,若要将数据发送回本地 MQTT 代理(静态 MQTT 主题),请使用以下配置:

destinationSettings: {

endpointRef: 'default'

dataDestination: 'example-topic'

}

或者,如果你有自定义事件中心终结点,则配置将如下所示:

destinationSettings: {

endpointRef: 'my-eh-endpoint'

dataDestination: 'individual-event-hub'

}

另一个使用存储终结点作为目标的示例:

destinationSettings: {

endpointRef: 'my-adls-endpoint'

dataDestination: 'my-container'

}

对于 MQTT 终结点,还可以使用动态主题变量:

destinationSettings: {

endpointRef: 'default'

dataDestination: 'processed/factory/${inputTopic.2}'

}

对于所有数据流终结点,语法都是相同的:

destinationSettings:

endpointRef: <CUSTOM_ENDPOINT_NAME>

dataDestination: <TOPIC_OR_TABLE>

例如,若要将数据发送回本地 MQTT 代理(静态 MQTT 主题),请使用以下配置:

destinationSettings:

endpointRef: default

dataDestination: example-topic

或者,如果你有自定义事件中心终结点,则配置将如下所示:

destinationSettings:

endpointRef: my-eh-endpoint

dataDestination: individual-event-hub

另一个使用存储终结点作为目标的示例:

destinationSettings:

endpointRef: my-adls-endpoint

dataDestination: my-container

对于 MQTT 终结点,还可以使用动态主题变量:

destinationSettings:

endpointRef: default

dataDestination: processed/factory/${inputTopic.2}

动态目标主题

对于 MQTT 终结点,可以使用 dataDestination 字段中的动态主题变量基于源主题结构路由消息。 以下变量可用:

-

${inputTopic} - 完整的原始输入主题

-

${inputTopic.index} - 输入主题的段(索引从 1 开始)

例如,processed/factory/${inputTopic.2} 将消息从 factory/1/data 路由到 processed/factory/1。 主题段是从 1 开始索引的,并且忽略前导/尾随斜杠。

如果主题变量无法解析(例如,当输入主题只有三个段时出现 ${inputTopic.5} 的情况),会删除消息并记录警告。 目标主题中不允许使用通配符(# 和 +)。

注意

字符 $、{ 和 } 在 MQTT 主题名称中有效,因此,如果打算使用动态主题变量,factory/$inputTopic.2 之类的主题可接受但不正确。

示例

以下示例是一个数据流配置,它使用 MQTT 终结点作为源和目标。 源会筛选 MQTT 主题 azure-iot-operations/data/thermostat 中的数据。 该转换会将温度转换为华氏度,并筛选温度乘以湿度小于 100000 的数据。 目标会将数据发送到 MQTT 主题 factory。

使用 az iot ops apply 命令创建或更改数据流。

az iot ops dataflow apply --resource-group <ResourceGroupName> --instance <AioInstanceName> --profile <DataflowProfileName> --name <DataflowName> --config-file <ConfigFilePathAndName>

参数 --config-file 是包含资源属性的 JSON 配置文件的路径和文件名。

在此示例中,假定一个配置文件 data-flow.json ,其中包含存储在用户主目录中的以下内容:

{

"mode": "Enabled",

"operations": [

{

"operationType": "Source",

"sourceSettings": {

"dataSources": [

"thermostats/+/sensor/temperature/#",

"humidifiers/+/sensor/humidity/#"

],

"endpointRef": "default",

"serializationFormat": "Json"

}

},

{

"builtInTransformationSettings": {

"datasets": [],

"filter": [

{

"expression": "$1 * $2 < 100000",

"inputs": [

"temperature.Value",

"\"Tag 10\".Value"

],

"type": "Filter"

}

],

"map": [

{

"inputs": [

"*"

],

"output": "*",

"type": "PassThrough"

},

{

"expression": "fToC($1)",

"inputs": [

"Temperature.Value"

],

"output": "TemperatureF",

"type": "Compute"

},

{

"inputs": [

"@\"Tag 10\".Value"

],

"output": "Humidity",

"type": "Rename"

}

],

"serializationFormat": "Json"

},

"operationType": "BuiltInTransformation"

},

{

"destinationSettings": {

"dataDestination": "factory",

"endpointRef": "default"

},

"operationType": "Destination"

}

]

}

下面是使用默认数据流配置文件创建或更新数据流的示例命令:

az iot ops dataflow apply --resource-group myResourceGroup --instance myAioInstance --profile default --name data-flow --config-file ~/data-flow.json

下面是使用动态主题转换将消息从不同恒温器路由到设备特定主题的另一个示例:

{

"mode": "Enabled",

"operations": [

{

"operationType": "Source",

"sourceSettings": {

"dataSources": [

"thermostats/+/sensor/temperature"

],

"endpointRef": "default",

"serializationFormat": "Json"

}

},

{

"destinationSettings": {

"dataDestination": "processed/device/${inputTopic.2}/temperature",

"endpointRef": "default"

},

"operationType": "Destination"

}

]

}

此配置会处理来自 thermostats/device1/sensor/temperature 的消息并将其发送到 processed/device/device1/temperature。

param aioInstanceName string = '<AIO_INSTANCE_NAME>'

param customLocationName string = '<CUSTOM_LOCATION_NAME>'

param dataflowName string = '<DATAFLOW_NAME>'

resource aioInstance 'Microsoft.IoTOperations/instances@2024-11-01' existing = {

name: aioInstanceName

}

resource customLocation 'Microsoft.ExtendedLocation/customLocations@2021-08-31-preview' existing = {

name: customLocationName

}

// Pointer to the default data flow endpoint

resource defaultDataflowEndpoint 'Microsoft.IoTOperations/instances/dataflowEndpoints@2024-11-01' existing = {

parent: aioInstance

name: 'default'

}

// Pointer to the default data flow profile

resource defaultDataflowProfile 'Microsoft.IoTOperations/instances/dataflowProfiles@2024-11-01' existing = {

parent: aioInstance

name: 'default'

}

resource dataflow 'Microsoft.IoTOperations/instances/dataflowProfiles/dataflows@2024-11-01' = {

// Reference to the parent data flow profile, the default profile in this case

// Same usage as profileRef in Kubernetes YAML

parent: defaultDataflowProfile

name: dataflowName

extendedLocation: {

name: customLocation.id

type: 'CustomLocation'

}

properties: {

mode: 'Enabled'

operations: [

{

operationType: 'Source'

sourceSettings: {

// Use the default MQTT endpoint as the source

endpointRef: defaultDataflowEndpoint.name

// Filter the data from the MQTT topic azure-iot-operations/data/thermostat

dataSources: [

'azure-iot-operations/data/thermostat'

]

}

}

// Transformation optional

{

operationType: 'BuiltInTransformation'

builtInTransformationSettings: {

// Filter the data where temperature * "Tag 10" < 100000

filter: [

{

inputs: [

'temperature.Value'

'"Tag 10".Value'

]

expression: '$1 * $2 < 100000'

}

]

map: [

// Passthrough all values by default

{

inputs: [

'*'

]

output: '*'

}

// Convert temperature to Fahrenheit and output it to TemperatureF

{

inputs: [

'temperature.Value'

]

output: 'TemperatureF'

expression: 'cToF($1)'

}

// Extract the "Tag 10" value and output it to Humidity

{

inputs: [

'"Tag 10".Value'

]

output: 'Humidity'

}

]

}

}

{

operationType: 'Destination'

destinationSettings: {

// Use the default MQTT endpoint as the destination

endpointRef: defaultDataflowEndpoint.name

// Send the data to the MQTT topic factory

dataDestination: 'factory'

}

}

]

}

}

apiVersion: connectivity.iotoperations.azure.com/v1

kind: Dataflow

metadata:

name: my-dataflow

namespace: azure-iot-operations

spec:

# Reference to the default data flow profile

profileRef: default

mode: Enabled

operations:

- operationType: Source

sourceSettings:

# Use the default MQTT endpoint as the source

endpointRef: default

# Filter the data from the MQTT topic azure-iot-operations/data/thermostat

dataSources:

- azure-iot-operations/data/thermostat

# Transformation optional

- operationType: builtInTransformation

builtInTransformationSettings:

# Filter the data where temperature * "Tag 10" < 100000

filter:

- inputs:

- 'temperature.Value'

- '"Tag 10".Value'

expression: '$1 * $2 < 100000'

map:

# Passthrough all values by default

- inputs:

- '*'

output: '*'

# Convert temperature to Fahrenheit and output it to TemperatureF

- inputs:

- temperature.Value

output: TemperatureF

expression: cToF($1)

# Extract the "Tag 10" value and output it to Humidity

- inputs:

- '"Tag 10".Value'

output: 'Humidity'

- operationType: Destination

destinationSettings:

# Use the default MQTT endpoint as the destination

endpointRef: default

# Send the data to the MQTT topic factory

dataDestination: factory

若要查看数据流配置的其他示例,请参阅 Azure REST API - 数据流 和 快速入门 Bicep。

验证数据流是否正常工作

请按照 教程:使用双向 MQTT 桥连接到 Azure 事件网格 ,以验证数据流是否正常工作。

导出数据流配置

若要导出数据流配置,可以使用操作体验或通过导出数据流自定义资源。

选择要导出的数据流,然后从工具栏中选择“导出”。

使用 az iot ops dataflow show 命令导出数据流。

az iot ops dataflow show --resource-group <ResourceGroupName> --instance <AioInstanceName> --name <DataflowName> --profile <DataflowProfileName> --output json > my-dataflow.json

下面是用于导出名为 data-flow JSON 文件的 data-flow.json数据流的示例命令:

az iot ops dataflow show --resource-group myResourceGroup --instance myAioInstance --profile default --name data-flow --output json > data-flow.json

kubectl get dataflow my-dataflow -o yaml > my-dataflow.yaml

正确的数据流配置

为了确保数据流按预期工作,请验证并确认以下几项:

- 默认 MQTT 数据流终结点 必须用作源或目标。

-

数据流配置文件存在,并在数据流配置中引用。

- 源是 MQTT 终结点、Kafka 终结点或资产。

存储类型终结点不能用作源。

- 使用事件网格作为源时, 数据流配置文件实例计数 设置为 1,因为事件网格 MQTT 代理不支持共享订阅。

- 使用事件中心作为源时,命名空间中的每个事件中心都是单独的 Kafka 主题,必须指定为数据源。

- 为转换(如果已使用)配置了正确的语法,包括正确转义特殊字符。

- 使用存储类型终结点作为目标时,会指定架构。

- 对 MQTT 终结点使用动态目标主题时,请确保主题变量引用有效段。

后续步骤