你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

本文列出了 Microsoft Sentinel 中添加的最新功能,以及相关服务中提供增强 Microsoft Sentinel 用户体验的新功能。 有关 Defender 门户中的统一安全操作的新功能,请参阅 统一安全操作的新增功能?

列出的功能在过去六个月中发布。 若要了解所提供的更早的功能,请参阅技术社区博客。

注意

有关美国政府云中的功能可用性的信息,请参阅美国政府客户的云功能可用性中的 Microsoft Sentinel 表。

2025 年 6 月

无代码连接器平台 (CCP) 已重命名为无代码连接器框架 (CCF)

Microsoft Sentinel 无代码连接器平台(CCP)已重命名为无代码连接器框架(CCF)。 新名称反映了平台的演变,避免与其他平台服务混淆,同时仍提供用户所期望的相同易用性和灵活性。

有关详细信息,请参阅 创建无代码连接器 并 解锁Microsoft Sentinel 的无代码连接器框架的潜力,并更快地使用 Microsoft Sentinel 执行更多作。

连接器文档合并

我们已合并连接器参考文档,将单独的连接器文章合并到单个综合参考表中。 可以在 Microsoft Sentinel 数据连接器中找到新的连接器参考。

选择连接器名称以展开该行并查看详细信息。

2025年5月

Defender 门户中正式发布的所有Microsoft Sentinel用例

所有正式版Microsoft Sentinel用例(包括多租户和多工作区功能以及对所有政府和商业云的支持)现在也支持在 Defender 门户中正式发布。

建议将工作区加入 Defender 门户,以充分利用统一的安全运营。 有关详细信息,请参阅:

有关详细信息,请参阅:

- 微软 Sentinel 的最佳功能——现在在微软 Defender 中 (博客)

- Microsoft Defender 门户中的 Microsoft Sentinel

- 将Microsoft Sentinel环境转换为 Defender 门户

统一的 IdentityInfo 表

已启用 UEBA 的客户现在可以在 Defender 门户中利用 Microsoft Sentinel 的 IdentityInfo 表的新版本,该表位于 Defender 门户的 高级搜寻 部分,其中包括 Defender 和 Azure 门户通用的最大字段集。 此统一表格有助于在整个 Defender 门户中增强您的安全调查。

有关详细信息,请参阅 IdentityInfo 表。

SOC 优化支持的新增功能(预览版)

SOC 优化支持:

- AI MITRE ATT&CK 标记建议(预览版):使用人工智能来建议采用 MITRE ATT&CK 策略和技术标记安全检测。

- 基于风险的建议(预览版):建议实施控制,以解决与可能导致业务风险或财务损失(包括运营、财务、信誉、合规性和法律风险)相关的用例的覆盖范围差距。

有关详细信息,请参阅 SOC 优化参考。

2025 年 4 月

- 适用于 Microsoft Business Apps 的 Microsoft Sentinel 解决方案现已在 Azure 门户中正式推出

- Security Copilot 在 Azure 门户中的 Microsoft Sentinel 中生成事件概况(预览版)

- Defender 门户中对 Microsoft Sentinel 的多工作区和多租户支持(预览版)

- Microsoft Sentinel 现在将所有 STIX 对象和指示器引入新的威胁情报表(预览版)

- 对未使用的列的 SOC 优化支持(预览版)

适用于 Microsoft Business Apps 的 Microsoft Sentinel 解决方案现已在 Azure 门户中普遍可用

适用于 Microsoft Business Apps 的 Microsoft Sentinel 解决方案现已在 Azure 门户中正式发布。

安全 Copilot 在 Azure 门户的 Microsoft Sentinel 中生成事件摘要(预览版)

在 Azure 门户中,Microsoft Sentinel 现已在预览版中引入由安全 Copilot 生成的事件摘要,使其与 Defender 门户保持一致。 这些摘要为安全分析师提供了他们快速了解、会审并开始调查开发事件所需的前期信息。

有关详细信息,请参阅使用 Security Copilot 汇总 Microsoft Sentinel 事件。

Defender 门户中对 Microsoft Sentinel 的多工作区和多租户支持(预览版)

对于预览版,在 Microsoft Defender 门户中,连接到 Microsoft Sentinel 的一个主要工作区和多个辅助工作区。 如果将 Microsoft Sentinel 加入 Defender XDR,则主要工作区的警报与 Defender XDR 数据相关。 因此,事件包括来自 Microsoft Sentinel 主工作区和 Defender XDR 的警报。 所有其他已载入的工作区都被视为辅助工作区。 事件基于工作区的数据创建,不包含Defender XDR数据。

- 如果计划在没有 Defender XDR 的 Defender 门户中使用 Microsoft Sentinel,则可以管理多个工作区。 但是,主工作区不包含 Defender XDR 数据,并且无法访问 Defender XDR 功能。

- 如果您正在处理多个租户,每个租户有多个工作区,您可以使用 Microsoft Defender 的多租户管理功能来查看事件和警报,并在高级搜寻中跨多个工作区和租户搜寻数据。

有关详细信息,请参阅以下文章:

- Defender 门户中的多个Microsoft Sentinel工作区

- 将 Microsoft Sentinel 连接到 Microsoft Defender 门户

- Microsoft Defender 多租户管理

- 在多租户管理中查看和管理Microsoft Defender事件和警报

- Microsoft Defender多租户管理中的高级搜寻

Microsoft Sentinel 现在将所有 STIX 对象和指示器引入新的威胁情报表(预览版)

Microsoft Sentinel 现在将 STIX 对象和指示器引入到新的威胁情报表 、ThreatIntelIndicators 和 ThreatIntelObjects 中。 新表支持新的 STIX 2.1 架构,它允许你引入和查询各种威胁情报对象,包括identity、attack-patternthreat-actor和relationship。

Microsoft Sentinel 会将所有威胁情报引入新 ThreatIntelIndicators 表和 ThreatIntelObjects 表,同时继续将相同的数据引入旧 ThreatIntelligenceIndicator 表,直到 2025 年 7 月 31 日。

请务必在 2025 年 7 月 31 日前更新自定义查询、分析和检测规则、工作簿和自动化,以使用新表。 在此日期之后,Microsoft Sentinel 将停止将数据引入旧 ThreatIntelligenceIndicator 表。 我们正在更新内容中心内所有开箱即用的威胁情报解决方案,以利用新的数据表。

有关详细信息,请参阅以下文章:

对未使用的列的 SOC 优化支持(预览版)

为了优化成本/安全价值比率,SOC 优化会显示很少使用的数据连接器或表。 SOC 优化现在会显示表中未使用的列。 有关详细信息,请参阅 SOC 优化建议参考。

2025 年 3 月

与 SAP 的无代理连接现已进入公众预览阶段

SAP 相关安全内容的 Microsoft Sentinel 无代理数据连接器现在作为公共预览版包含在 SAP 应用程序的解决方案中。 此更新还包括对无代理数据连接器的以下增强功能:

- 门户中有关部署和配置数据连接器的增强说明。 外部文档已更新为依赖于门户中的说明。

- 更多数据已被引入,例如更改文档日志和用户主数据。

- 用于自定义数据连接器行为的可选参数(可选)。

- 用于验证系统先决条件和兼容性的新工具,在部署之前和 故障排除时都建议这样做。

有关详细信息,请参阅:

- 适用于 SAP 的 Microsoft Sentinel 解决方案应用程序:部署概览

- 适用于 SAP 应用程序的 Microsoft Sentinel 解决方案 - 函数参考

- 排查适用于 SAP 应用程序的 Microsoft Sentinel 解决方案部署问题

2025 年 1 月

- 使用引入规则优化威胁情报源

- 匹配分析规则现已正式发布 (GA)

- 已更新威胁情报管理界面

- 通过选择加入新的威胁情报表来解锁使用新的 STIX 对象进行高级搜寻的功能

- 威胁情报上传 API 现在支持更多 STIX 对象

- Microsoft Defender 威胁智能数据连接器现已正式发布 (GA)

- 对存储库的 Bicep 文件支持(预览版)

- 统一覆盖管理的 SOC 优化更新

- 在 Microsoft Sentinel 内容中心查看精细的解决方案内容

使用引入规则优化威胁情报源

在将对象传递到工作区之前,通过筛选和增强对象来优化威胁情报源。 引入规则将更新威胁情报对象属性,或筛选出所有对象。 查看此处的博客公告!

有关详细信息,请参阅了解威胁情报引入规则。

匹配分析规则现已正式发布 (GA)

Microsoft 通过现已正式发布 (GA) 的 Defender 威胁情报分析规则提供对其高级威胁情报的访问权限。 有关如何利用这条可生成高保真警报和事件的规则的详细信息,请参阅使用匹配分析来检测威胁。

威胁情报管理界面已移动

Defender 门户中 Microsoft Sentinel 的威胁情报已更改! 我们已重命名“Intel 管理”页面,并将其与其他威胁情报工作流一起移动。 在 Azure 体验中使用 Microsoft Sentinel 的客户不会感到任何变化。

使用 Microsoft Sentinel 双重体验的客户可以获得增强的威胁情报功能。 管理界面通过以下主要功能简化了威胁情报的创建和管理:

- 创建新的 STIX 对象时定义关系。

- 使用新的关系构建工具组织现有的威胁情报。

- 通过使用复制功能从新的或现有的 TI 对象复制元数据,从而快速创建多个对象。

- 使用高级搜索对威胁情报对象进行排序和筛选,甚至无需编写 Log Analytics 查询。

有关详细信息,请参阅以下文章:

通过选择加入新的威胁情报表来解锁使用新的 STIX 对象进行高级搜寻的功能

支持新 STIX 对象架构的表不公开提供。 若要使用 KQL 查询 STIX 对象的威胁情报并解锁使用这些对象的搜寻模型,请通过此表单请求选择加入。 通过此选择加入过程,将威胁情报引入到新表 ThreatIntelIndicators 和 ThreatIntelObjects 中,结合或取代当前表 ThreatIntelligenceIndicator。

有关详细信息,请参阅 Microsoft Sentinel 中新 STIX 对象的博客公告。

威胁情报上传 API 现在支持更多 STIX 对象

使用上传 API 将威胁情报平台连接到 Microsoft Sentinel 时,可充分利用这些平台。 现在,你可以引入的对象不限于指示器,以反映可用的各种威胁情报。 上传 API 支持以下 STIX 对象:

indicatorattack-patternidentitythreat-actorrelationship

有关详细信息,请参阅以下文章:

Microsoft Defender 威胁情报数据连接器现已普遍可用 (GA)

高级和标准 Microsoft Defender 威胁智能数据连接器现已在内容中心正式发布 (GA)。 有关详细信息,请参阅以下文章:

对存储库的 Bicep 文件支持(预览版)

将 Bicep 文件与 Microsoft Sentinel 存储库中的 ARM JSON 模板一起使用或替换。 Bicep 提供了一种直观的方法来创建 Azure 资源和 Microsoft Sentinel 内容项的模板。 Bicep 不仅可以更轻松地开发新的内容项,还可以让参与 Microsoft Sentinel 内容持续集成和交付的任何人更轻松地查看和更新内容。

有关详细信息,请参阅规划你的存储库内容。

统一覆盖管理的 SOC 优化更新

在加入 Defender 门户的工作区中,SOC 优化现在支持 SIEM 和 XDR 数据,并具有来自 Microsoft Defender 服务的检测覆盖。

在 Defender 门户中,

增强包括:

| 区域 | 详细信息 |

|---|---|

| SOC 优化概述页 | - 当前检测覆盖的高、中等或低分数。 这种评分可帮助一目了然地决定优先考虑哪些建议。 - 显示在所有可用产品中活跃的 Microsoft Defender 产品(服务)的数量。 这有助于您了解您的环境中是否缺少某个完整的产品。 |

|

优化详细信息侧窗格, 向下钻取到特定优化时显示 |

- 详细的覆盖分析,包括用户定义的检测数量、响应操作和处于活动状态的产品。 - 详细的蜘蛛图,显示不同威胁类别的覆盖范围,包括用户定义的和现成检测。 - 跳转到 MITRE ATT&CK 页中的特定威胁应用场景的选项,而不是仅在侧窗格中查看 MITRE ATT&CK 覆盖。 - “查看完整威胁场景”选项,用于钻取到更详细信息,以获取有关可在您的环境中提供安全覆盖的安全产品和检测的详细信息。 |

| MITRE ATT&CK的页面 | - 一个新的切换开关,用于按威胁应用场景查看覆盖。 如果从推荐详细信息侧窗格或“查看完整威胁场景”页面跳转到MITRE ATT&CK页面,该页面将已为您的威胁场景进行预筛选。 - 当选择特定 MITRE ATT&CK 技术时,侧面显示的技术详细信息窗格现在显示该技术所有可用检测中的活动检测数量。 |

有关详细信息,请参阅优化安全运营和了解 MITRE ATT&CK 框架的安全覆盖范围。

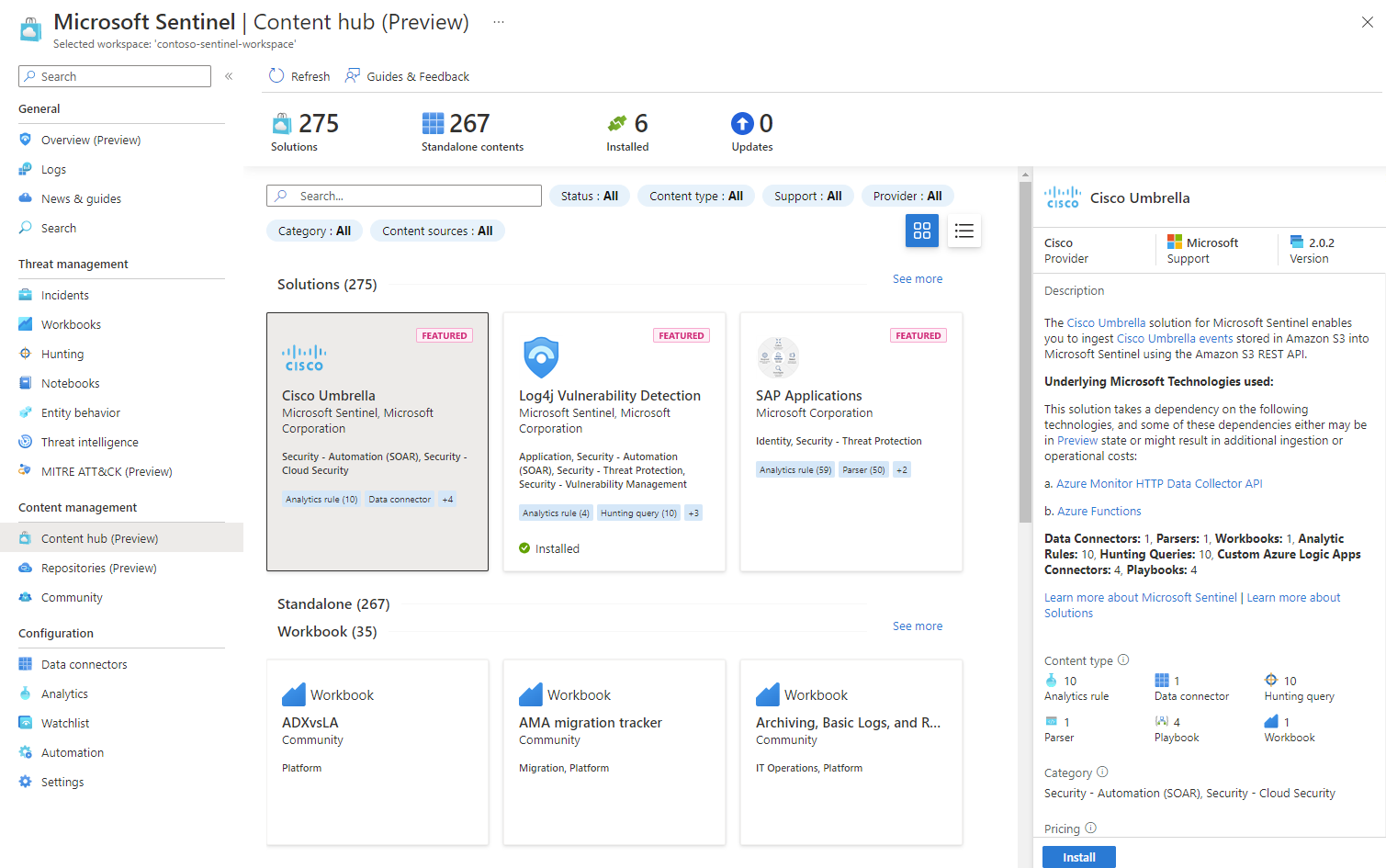

在 Microsoft Sentinel 内容中心查看精细的解决方案内容

现在,即使在安装解决方案之前,也可以直接从内容中心查看特定解决方案中可用的单个内容。 这种新的可见性可帮助你了解可用的内容,并更轻松地识别、计划和安装所需的特定解决方案。

展开内容中心中的每个解决方案以查看包含的安全内容。 例如:

精细的解决方案内容更新还包括一个基于生成 AI 的搜索引擎,可帮助你运行更可靠的搜索,深入了解解决方案内容,并返回类似术语的结果。

有关详细信息,请参阅“发现内容”。