在完美的世界中,所有员工都了解信息保护的重要性,并在策略范围内工作。 在现实世界中,经常处理会计信息的忙碌合作伙伴可能会无意中以不正确的权限将敏感文档上传到 Box 存储库。 一周后,你意识到企业的机密信息已泄露给竞争对手。

为了帮助你防止这种情况发生,Microsoft Defender for Cloud Apps提供了一套广泛的 DLP 功能,涵盖组织中存在的各种数据泄漏点。

本教程介绍如何使用Defender for Cloud Apps来发现可能公开的敏感数据,并应用控件来防止其泄露:

如何发现和保护组织中的敏感信息

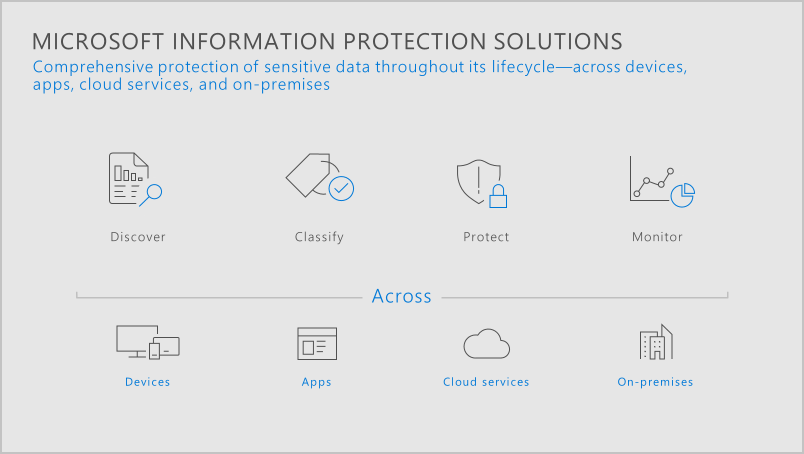

我们的信息保护方法可以分为以下几个阶段,使你可以跨多个位置和设备在整个生命周期内保护数据。

阶段 1:发现数据

连接应用:发现组织中正在使用的数据的第一步是将组织中使用的云应用连接到Defender for Cloud Apps。 连接后,Defender for Cloud Apps可以扫描数据、添加分类以及强制实施策略和控制。 根据应用的连接方式,会影响扫描和控件的应用方式和时间。 可以通过以下方法之一连接应用:

使用应用连接器:我们的应用连接器使用应用提供程序提供的 API。 它们提供对组织中使用的应用的更深入的可见性和控制。 ) 每 12 小时定期执行一次 (扫描,每次检测到) 更改时,都会实时 (触发扫描。 有关如何添加应用的详细信息和说明,请参阅 连接应用。

使用条件访问应用控制:我们的条件访问应用控制解决方案使用与Microsoft Entra条件访问唯一集成的反向代理体系结构,并允许你向任何应用应用应用控件。

Microsoft Edge 用户受益于直接的浏览器内保护。 条件访问应用控制使用反向代理体系结构在其他浏览器中应用。 有关详细信息,请参阅使用Microsoft Defender for Cloud Apps条件访问应用控制保护应用和使用Microsoft Edge 商业版 (预览版) 的浏览器内保护。

调查:使用应用 API 连接器将应用连接到Defender for Cloud Apps后,Defender for Cloud Apps扫描它使用的所有文件。 在Microsoft Defender门户中的“云应用”下,转到“文件”,大致了解云应用共享的文件及其辅助功能及其状态。 有关详细信息,请参阅 调查文件。

第二阶段: 对敏感信息进行分类

定义哪些信息是敏感信息:在文件中查找敏感信息之前,首先需要定义哪些信息是组织的敏感信息。 作为 数据分类服务的一部分,我们提供 100 多种现成的敏感信息类型,你也可以 创建自己的 敏感信息类型,以满足公司策略。 Defender for Cloud Apps本机与 Microsoft Purview 信息保护 集成,并且相同的敏感类型和标签在整个服务中可用。 因此,如果要定义敏感信息,请转到Microsoft Purview 信息保护门户创建它们,定义后,它们将在Defender for Cloud Apps中提供。 还可以使用高级分类类型,例如指纹或精确数据匹配 (EDM) 。

对于那些已经完成识别敏感信息并应用相应敏感度标签的艰苦工作的人,你可以在策略中使用这些标签,而无需再次扫描内容。

启用Microsoft信息保护集成

- 在Microsoft Defender门户中,选择“设置”。 然后选择“ 云应用”。

- 在“信息保护”下,转到“Microsoft信息保护”。 选择“自动扫描新文件Microsoft信息保护敏感度标签和内容检查警告”。

有关详细信息,请参阅Microsoft Purview 信息保护集成。

创建策略以识别文件中的敏感信息:一旦知道要保护的信息类型,就可以创建策略来检测它们。 首先创建以下策略:

文件策略

使用此类型的策略可以近乎实时地扫描存储在 API 连接的云应用中的文件内容和静态数据。 使用我们支持的检查方法之一(包括Microsoft Purview 信息保护加密内容)扫描文件,这得益于其与 Defender for Cloud Apps 的本机集成。在Microsoft Defender门户中的“云应用”下,选择“策略->策略管理”。

选择“ 创建策略”,然后选择“ 文件策略”。

在 “检查方法”下,选择并配置以下分类服务之一:

- 数据分类服务:使用在 Microsoft 365、Microsoft Purview 信息保护 和 Defender for Cloud Apps 中做出的分类决策来提供统一的标记体验。 这是首选的内容检查方法,因为它跨Microsoft产品提供一致且统一的体验。

对于高度敏感的文件,请选择 “为每个匹配文件创建警报 ”,然后选择所需的警报,以便在组织中存在包含未受保护的敏感信息的文件时收到通知。

选择“创建”。

会话策略

使用此类型的策略在访问时实时扫描和保护文件:- 防止数据外泄:阻止在非托管设备上下载、剪切、复制和打印敏感文档。

- 保护下载时的文件:要求使用Microsoft Purview 信息保护标记和保护文档。 此作可确保文档在潜在风险会话中受到保护并限制用户访问。

- 防止上传未标记的文件:要求文件在上传、分发和供其他人使用敏感文件之前具有正确的标签和保护。 通过此作,可以确保在用户对内容进行分类之前阻止上传包含敏感内容的未标记文件。

在Microsoft Defender门户中的“云应用”下,选择“策略->策略管理”。

选择“ 创建策略”,然后选择“ 会话策略”。

在 “会话控件类型”下,选择使用 DLP 的选项之一。

在 “检查方法”下,选择并配置以下分类服务之一:

- 数据分类服务:使用在 Microsoft 365、Microsoft Purview 信息保护 和 Defender for Cloud Apps 中做出的分类决策来提供统一的标记体验。 这是首选的内容检查方法,因为它跨Microsoft产品提供一致且统一的体验。

对于高度敏感的文件,请选择“ 创建警报 ”,然后选择所需的警报,以便在组织中存在包含未受保护的敏感信息的文件时收到通知。

选择“创建”。

应根据需要创建任意数量的策略,以检测符合公司策略的敏感数据。

阶段 3:保护数据

因此,现在可以检测包含敏感信息的文件,但你真正想要做的是保护该信息免受潜在威胁的影响。 发现事件后,可以手动修正这种情况,也可以使用 Defender for Cloud Apps 提供的自动治理作之一来保护文件。 作包括但不限于Microsoft Purview 信息保护本机控件、API 提供的作和实时监视。 可以应用的治理类型取决于要配置的策略类型,如下所示:

文件策略治理 作:使用云应用提供商的 API 和本机集成来保护文件,包括:

- 触发警报并发送有关事件的电子邮件通知

- 管理应用于文件的标签以强制实施本机Microsoft Purview 信息保护控件

- 更改对文件的共享访问权限

- 隔离文件

- 删除 Microsoft 365 中的特定文件或文件夹权限

- 将文件移动到回收站文件夹

会话策略控制:使用反向代理功能来保护文件,例如:

- 触发警报并发送有关事件的电子邮件通知

- 显式允许下载或上传文件,并监视所有相关活动。

- 显式阻止下载或上传文件。 使用此选项可保护组织的敏感文件免受任何设备(包括非托管设备)的外泄或渗透。

- 自动将敏感度标签应用于与策略的文件筛选器匹配的文件。 使用此选项来保护敏感文件的下载。

有关详细信息,请参阅创建Microsoft Defender for Cloud Apps会话策略。

阶段 4:监视和报告数据

策略已全部到位,用于检查和保护数据。 现在,你需要每天检查仪表板,以查看触发了哪些新警报。 这是关注云环境运行状况的好地方。 仪表板可帮助你了解所发生的情况,并在必要时启动调查。

监视敏感文件事件的最有效的方法之一是转到 “策略” 页,查看已配置策略的匹配项。 此外,如果配置了警报,还应考虑定期监视文件警报,方法是前往 “警报 ”页,将类别指定为 DLP,并查看触发的文件相关策略。 查看这些事件有助于微调策略,以专注于组织感兴趣的威胁。

总之,以这种方式管理敏感信息可确保保存到云的数据具有最大的保护,防止恶意外泄和渗透。 此外,如果文件已共享或丢失,则只能由授权用户访问。

另请参阅

如果你遇到任何问题,我们随时为你提供帮助。 若要获取有关产品问题的帮助或支持,请 开具支持票证。