使用非 Microsoft 身份提供者为自定义应用部署条件访问应用控制

Microsoft Defender for Cloud Apps 中的会话控制可配置为与任何 Web 应用配合使用。 本文介绍如何使用会话控制加入并部署Microsoft Entra 应用程序代理托管的自定义业务线应用、非特色 SaaS 应用和本地应用。 本文提供将应用会话从其他 IdP 解决方案传送到 Defender for Cloud Apps 的步骤。 有关Microsoft Entra ID,请参阅使用 Microsoft Entra ID 为自定义应用部署条件访问应用控制。

有关 Defender for Cloud Apps 提供的开箱即用的应用列表,请参阅使用 Defender for Cloud Apps 条件访问应用控制保护应用。

先决条件

将管理员添加到应用加入/维护列表

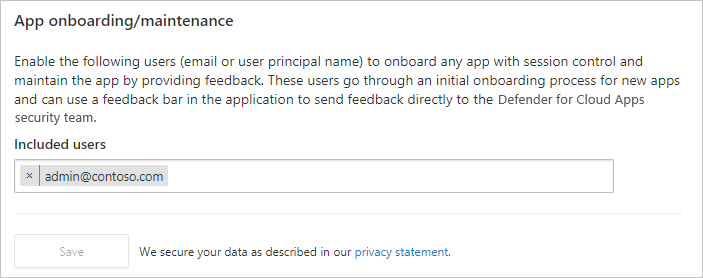

在 Microsoft Defender 门户中,选择“设置”。 然后选择“云应用”。

在“条件访问应用控制”下,选择“应用加入/维护”。

输入要加入应用用户的用户主体名称或电子邮件,然后选择“保存”。

检查必需的许可证

组织必须具有以下许可证才能使用条件访问应用控制:

- 标识提供者 (IdP) 解决方案所需的许可证

- Microsoft Defender for Cloud Apps

应用必须配置单一登录

应用必须使用以下身份验证协议:

IdP 协议 其他 SAML 2.0

要部署某应用

要使用 Defender for Cloud Apps 条件访问应用控制进行应用控制,请按照以下步骤配置应用。

注意

如果要为 Microsoft Entra 应用部署条件访问应用控制,需要 Microsoft Entra ID P1 或更高版本的有效许可证,以及 Defender for Cloud Apps 许可证。

步骤 1:将 IdP 配置为使用 Defender for Cloud Apps

在 Microsoft Defender 门户中,选择“设置”。 然后选择“云应用”。

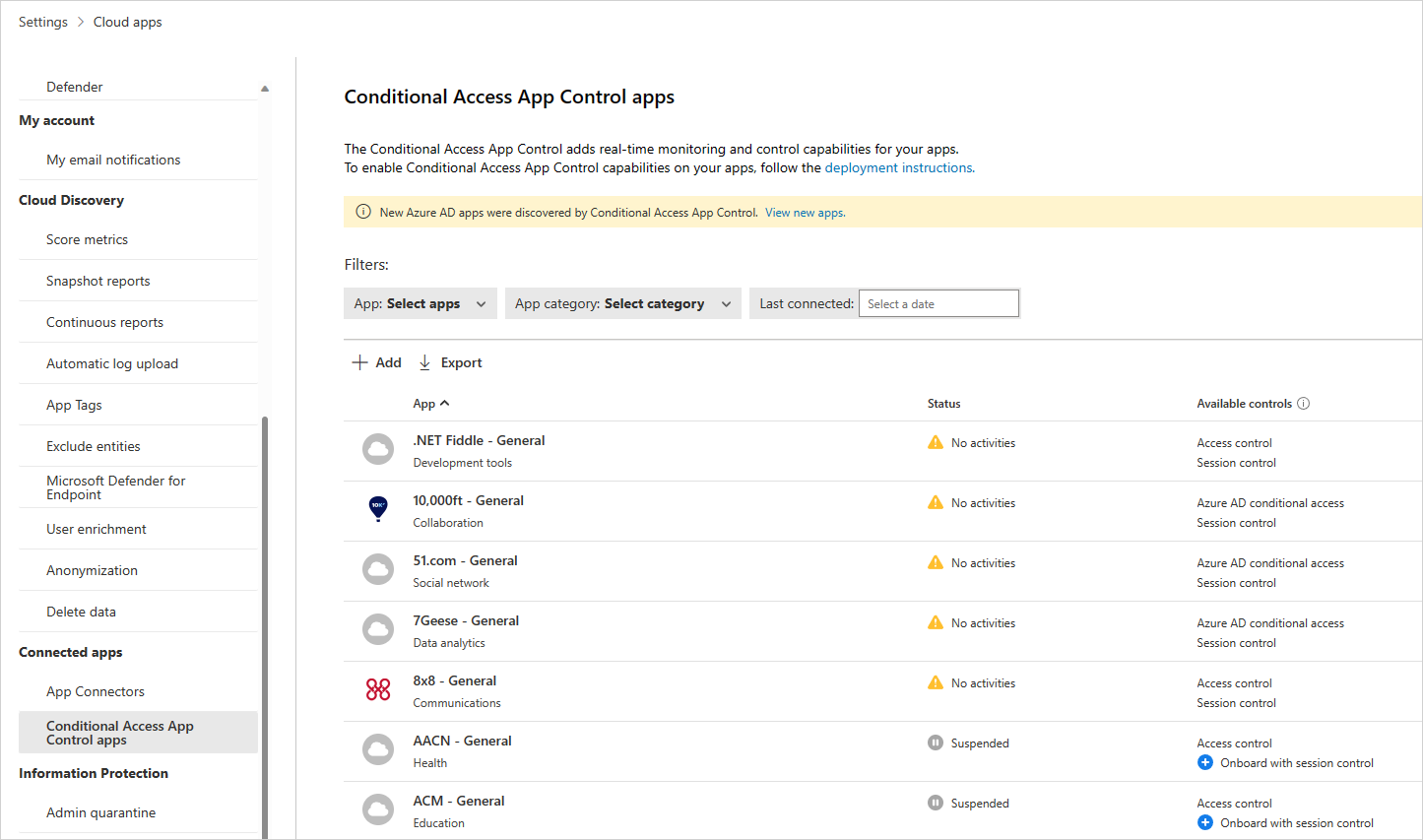

在“连接的应用”下,选择“条件访问应用控制应用”。

单击“+添加”,然后在弹出窗口中选择要部署的应用,然后选择“启动向导”。

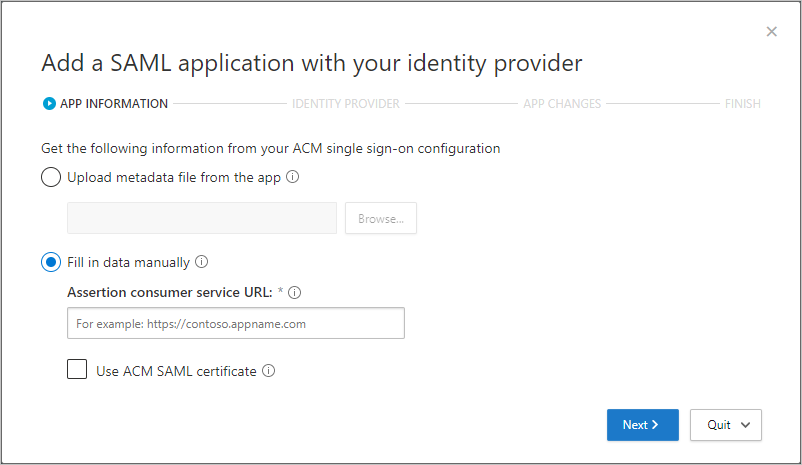

在“应用信息”页上,将应用的单一登录配置页面中的信息填写入表单,然后选择“下一步”。

- 如果你的 IdP 为所选应用提供单一登录元数据文件,请选择“从应用上传元数据文件”并上传元数据文件。

- 或者选择“手动填写数据”并提供以下信息:

- 断言使用者服务 URL

- 如果应用提供 SAML 证书,请选择“使用 <app_name> SAML 证书”并上传证书文件。

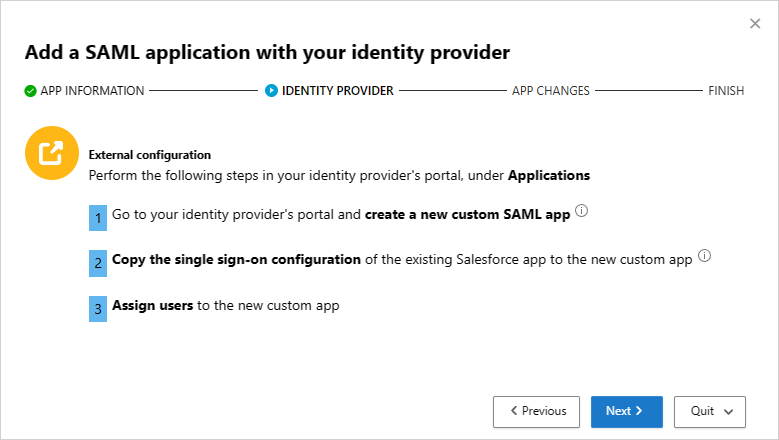

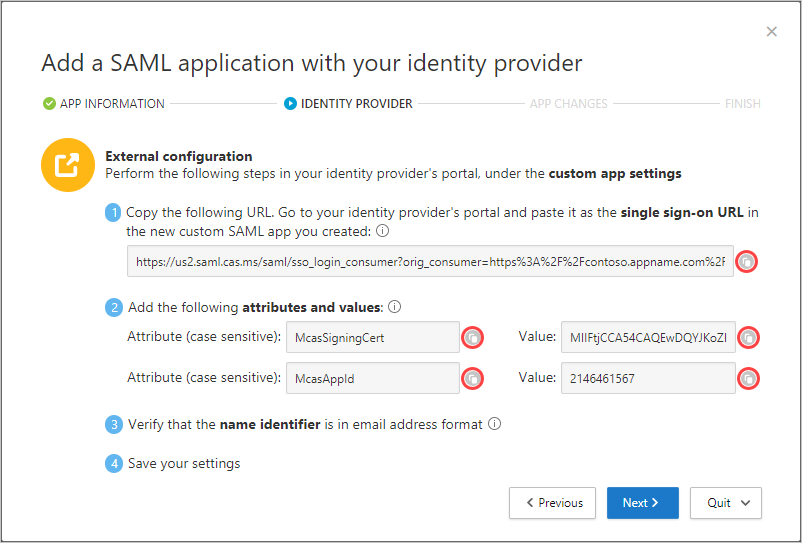

在“标识提供者”页上,使用提供的步骤在 IdP 的门户中设置新应用程序,然后选择“下一步”。

- 转到你的 IdP 的门户并创建新的自定义 SAML 应用。

- 将现有

<app_name>应用的单一登录配置复制到新的自定义应用。 - 将用户分配给新的自定义应用。

- 复制应用的单一登录配置信息。 你将在下一步中用到。

注意

这些步骤可能因标识提供者而稍有不同。 建议执行该步骤,原因如下:

- 某些标识提供者不允许更改图库应用的 SAML 属性或 URL 属性

- 通过配置自定义应用,你可以使用访问和会话控制测试此应用程序,而无需更改组织的现有行为。

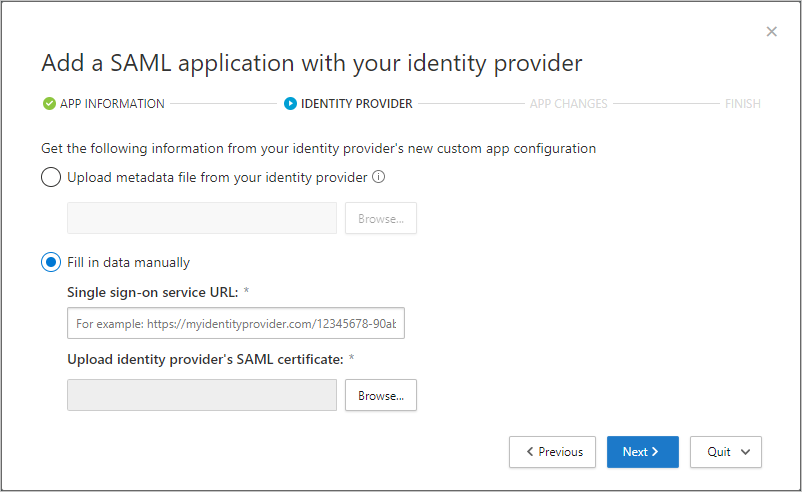

在下一页将应用的单一登录配置页中的信息填写入表单,然后选择“下一步”。

- 如果你的 IdP 为所选应用提供单一登录元数据文件,请选择“从应用上传元数据文件”并上传元数据文件。

- 或者选择“手动填写数据”并提供以下信息:

- 断言使用者服务 URL

- 如果应用提供 SAML 证书,请选择“使用 <app_name> SAML 证书”并上传证书文件。

在下一页输入以下信息,然后选择“下一步”。 下一步需要用到这些信息。

- 单一登录 URL

- 属性和值

在你的 IdP 的门户中,执行以下操作:

注意

这些设置通常位于 IdP 门户的自定义应用设置页中。

建议:创建当前设置的备份。

将单一登录 URL 字段值替换为前面记下的 Defender for Cloud Apps SAML 单一登录 URL。

注意

某些提供程序可能会将单一登录 URL 称为回复 URL。

将前面记下的属性和值添加到应用的属性中。

注意

- 某些提供程序可能将其称为用户属性或声明。

- 创建新的 SAML 应用时,Okta 标识提供者将属性限制在 1024 个字符。 要调整此限制,请先创建无相关属性的应用。 创建后,编辑应用,再添加相关属性。

验证名称标识符是否采用电子邮件地址格式。

保存设置。

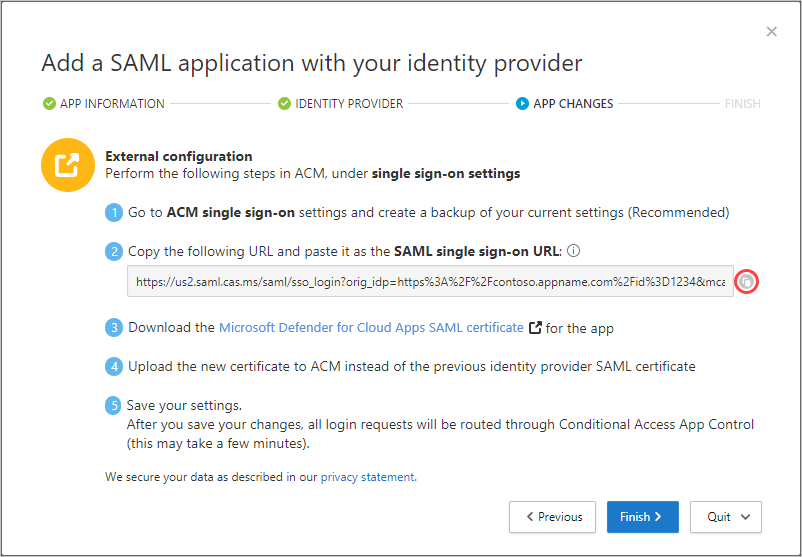

在“应用更改”页上,执行以下操作,然后选择“下一步”。 下一步需要用到这些信息。

- 复制单一登录 URL

- 下载 Defender for Cloud Apps SAML 证书

在应用门户的单一登录设置中执行以下操作:

- 建议:创建当前设置的备份。

- 在“单一登录 URL”字段中,输入前面记下的 Defender for Cloud Apps 单一登录 URL。

- 上传前面下载的 Defender for Cloud Apps SAML 证书。

注意

- 保存设置后,所有关联此应用的登录请求将通过条件访问应用控制发送。

- Defender for Cloud Apps SAML 证书的有效期为一年。 证书过期后,需要生成新的证书。

步骤 2:视需要手动添加应用并安装证书

应用目录中的应用程序会自动填充到“连接的应用”下的表中。 通过导航,可以检查要部署的应用是否已被识别。

在 Microsoft Defender 门户中,选择“设置”。 然后选择“云应用”。

在“连接应用”下,选择“条件访问应用控制应用”,以访问可配置访问和会话策略的应用程序表。

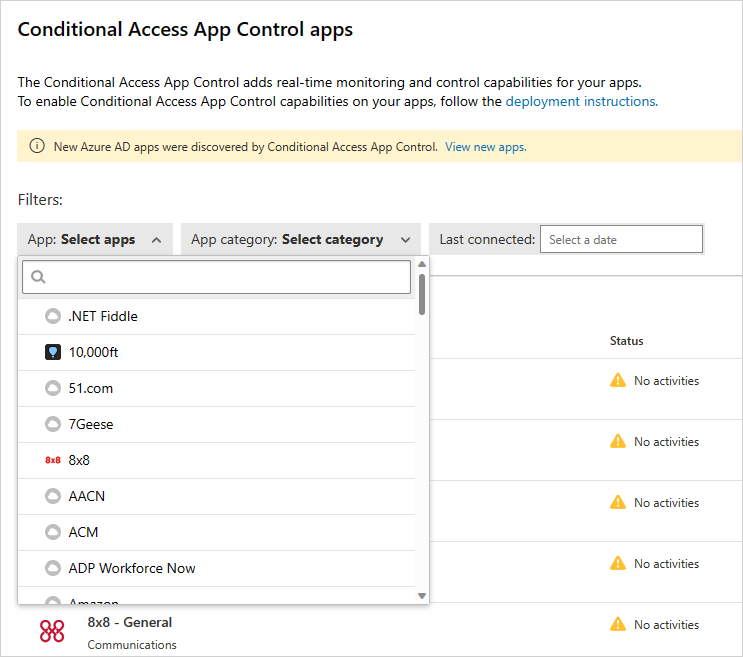

选择“应用:选择应用...”下拉菜单以筛选和搜索要部署的应用。

如果未找到应用,需要手动添加。

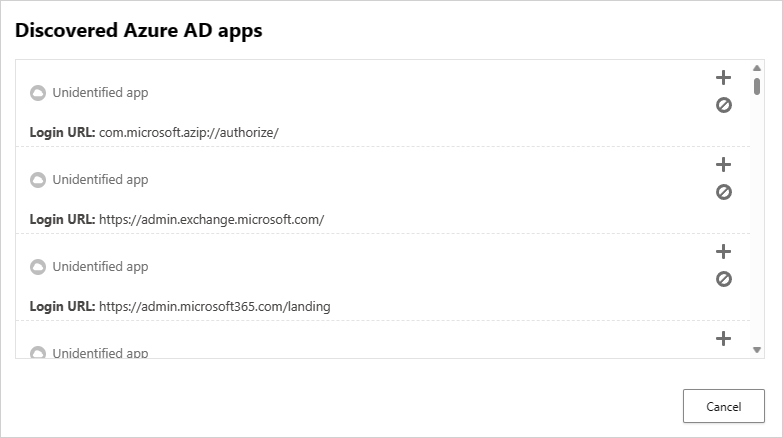

如何手动添加未标识的应用

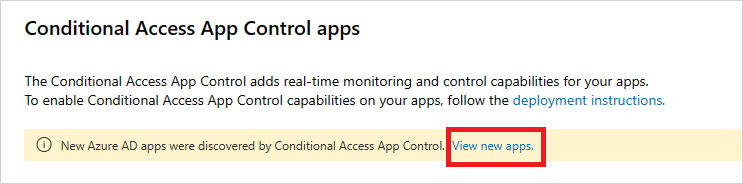

在横幅中,选择“查看新应用”。

在新应用的列表中,对于要加入的每个应用,选择 + 符号,然后选择“添加”。

注意

如果某个应用未显示在 Defender for Cloud Apps 应用目录中,则会与登录 URL 一同显示在未标识应用下的对话框中。 单击这些应用的 + 符号时,可将应用程序作为自定义应用加入。

为应用添加域

将正确的域关联到允许 Defender for Cloud Apps 强制实施策略和审核活动的应用。

例如,如果你已配置阻止下载关联域的文件的策略,则会阻止应用从该域下载文件。 但是,将不会阻止应用从未与应用关联的域下载文件,并且不会在活动日志中审核该操作。

注意

Defender for Cloud Apps 仍会为没有与应用关联的域添加后缀,以保证无缝用户体验。

- 在应用中的 Defender for Cloud Apps 管理员工具栏上,选择“发现的域”。

注意

管理员工具栏仅对有权加入或维护应用的用户可见。

- 在“发现的域”面板中,记下域名或将列表导出为 .csv 文件。

注意

该面板显示了未与应用关联的发现的域列表。 域名是完全限定的。

- 在 Microsoft Defender 门户中,选择“设置”。 然后选择“云应用”。

- 在“连接的应用”下,选择“条件访问应用控制应用”。

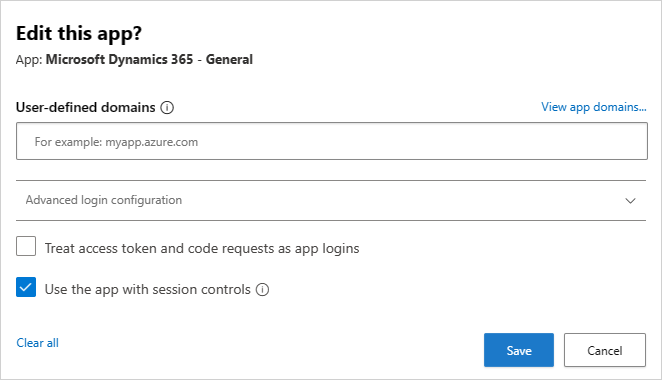

- 在应用列表中,选择要部署应用所在行末尾的三个点,然后选择“编辑应用”。

提示

要查看应用中配置的域列表,请选择“查看应用域”。

- 在“用户定义的域”中,输入要与此应用关联的所有域,然后选择“保存”。

注意

可以使用 * 通配符作为任何字符的占位符。 添加域时,选择要添加特定域(

sub1.contoso.com、sub2.contoso.com)还是多个域(*.contoso.com)。

安装根证书

重复以下步骤,以安装当前 CA 和下一个 CA 自签名根证书。

- 选择证书。

- 选择“打开”,并在出现提示时再次选择“打开”。

- 选择“安装证书”。

- 选择当前用户或本地计算机。

- 选择“将所有证书放入以下存储”,然后选择“浏览”。

- 选择“受信任的根证书颁发机构”,然后选择“确定”。

- 选择“完成”。

注意

要识别证书,在安装证书后,必须重启浏览器并回到同一页。

选择“继续”。

检查应用程序在表中是否可用。

步骤 3:验证应用是否正常运行

若要验证应用程序是否受保护,请首先执行与应用程序相关浏览器的硬注销,或使用隐身模式打开新浏览器。

打开应用程序并进行以下检查:

- 检查锁

图标是否显示在浏览器中,或者如果使用的是 Microsoft Edge 以外的浏览器,检查应用程序 URL 是否包含

图标是否显示在浏览器中,或者如果使用的是 Microsoft Edge 以外的浏览器,检查应用程序 URL 是否包含.mcas后缀。 有关详细信息,请参阅 Microsoft Edge for Business (预览版)的浏览器内保护。 - 访问应用内涉及用户工作过程的所有页面,验证页面是否正确渲染。

- 执行常见操作(例如下载和上传文件),验证应用的行为和功能是否没有受到负面影响。

- 查看与应用关联的域列表。 有关详细信息,请参阅为应用添加域。

如果遇到错误或问题,请使用管理员工具栏收集 .har 文件和会话记录等资源,以提交支持票证。

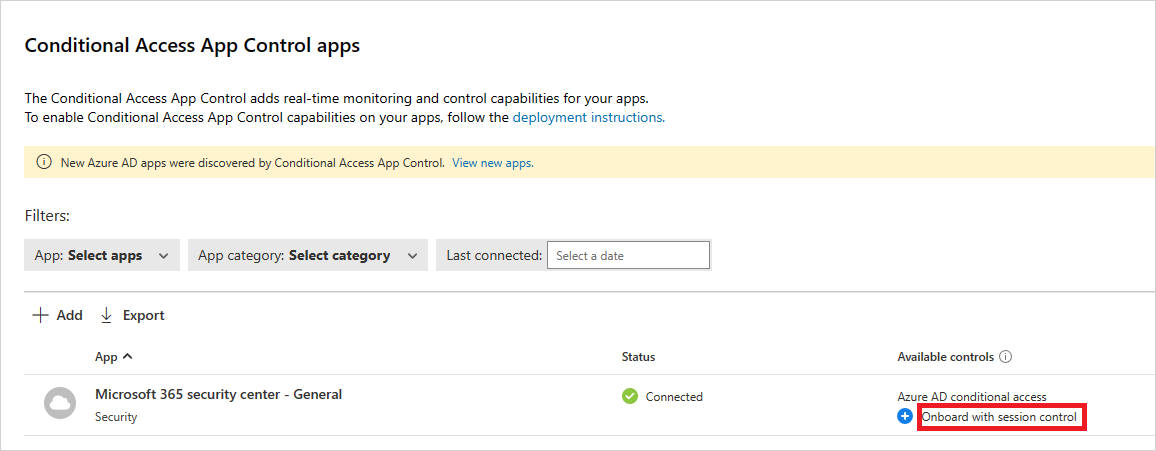

步骤 4:启用要在组织中使用的应用

准备好启用在组织的生产环境中使用的应用后,请执行以下步骤。

在 Microsoft Defender 门户中,选择“设置”。 然后选择“云应用”。

在“连接的应用”下,选择“条件访问应用控制应用”。

在应用列表中,选择要部署应用所在行末尾的三个点,然后选择“编辑应用”。

选择“将应用与会话控制配合使用”,然后选择“存储”。

后续步骤

另请参阅

如果遇到任何问题,我们可随时提供帮助。 要获取产品问题的帮助或支持,请开立支持票证。