重要

弃用通知:Microsoft Defender for Cloud Apps SIEM 代理

作为跨Microsoft Defender工作负载的持续融合过程的一部分,Microsoft Defender for Cloud Apps SIEM 代理将从 2025 年 11 月开始弃用。

现有Microsoft Defender for Cloud Apps SIEM 代理将继续按原样运行,直到该时间为止。 自 2025 年 6 月 19 日起, 无法配置新的 SIEM 代理,但 Microsoft Sentinel 代理集成 (预览版) 将继续受支持,仍可添加。

建议过渡到支持管理多个工作负载中的活动和警报数据的 API。 这些 API 增强了安全监视和管理,并使用来自多个Microsoft Defender工作负载的数据提供附加功能。

为了确保对当前通过 Microsoft Defender for Cloud Apps SIEM 代理提供的数据的连续性和访问权限,我们建议转换为以下受支持的 API:

- 有关警报和活动,请参阅:Microsoft Defender XDR流式处理 API。

- 有关Microsoft Entra ID 保护登录事件,请参阅高级搜寻架构中的 IdentityLogonEvents 表。

- 有关 Microsoft Graph 安全警报 API,请参阅: 列出alerts_v2

- 若要查看Microsoft Defender XDR事件 API 中的Microsoft Defender for Cloud Apps警报数据,请参阅Microsoft Defender XDR事件 API 和事件资源类型

可以将 Microsoft Defender for Cloud Apps 与通用 SIEM 服务器集成,以集中监视来自连接的应用的警报和活动。 由于连接应用支持新活动和事件,因此,随后会将其可见性引入Microsoft Defender for Cloud Apps。 通过与 SIEM 服务集成,可以更好地保护云应用程序,同时维护通常的安全工作流、自动执行安全过程以及关联基于云的事件和本地事件。 Microsoft Defender for Cloud Apps SIEM 代理在服务器上运行,并从Microsoft Defender for Cloud Apps拉取警报和活动,并将其流式传输到 SIEM 服务器。

首次将 SIEM 与Defender for Cloud Apps集成时,过去两天的活动和警报将转发到 SIEM,所有活动和警报 (根据你从) 选择的筛选器。 如果长时间禁用此功能,然后重新启用,则会转发过去两天的警报和活动,然后转发所有警报和活动。

其他集成解决方案包括:

- Microsoft Sentinel - 一种可缩放的云原生 SIEM 和 SOAR,用于本机集成。 有关与 Microsoft Sentinel 集成的信息,请参阅 Microsoft Sentinel 集成。

- Microsoft安全图 API - 一种中介服务 (或中转站) ,提供单个编程接口来连接多个安全提供程序。 有关详细信息,请参阅使用 Microsoft Graph 安全性 API 的安全解决方案集成。

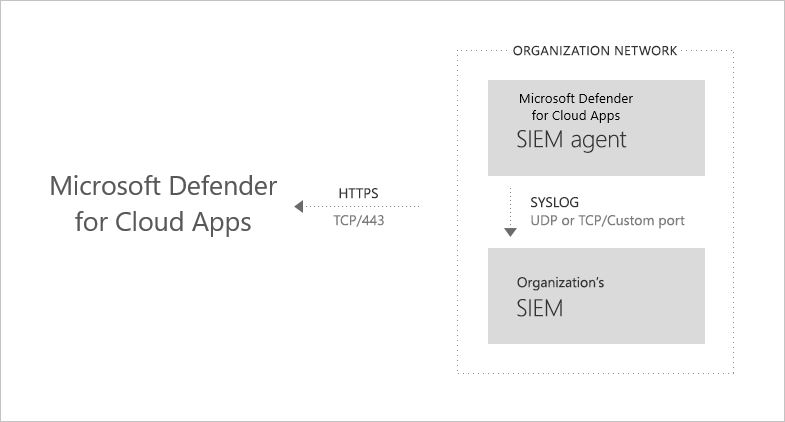

通用 SIEM 集成体系结构

SIEM 代理部署在组织的网络中。 部署和配置后,它会使用 Defender for Cloud Apps RESTful API 拉取) (警报和活动配置的数据类型。 然后,流量通过端口 443 上的加密 HTTPS 通道发送。

SIEM 代理从 Defender for Cloud Apps 检索数据后,会将 Syslog 消息发送到本地 SIEM。 Defender for Cloud Apps使用在安装过程中提供的网络配置, (TCP 或 UDP 和自定义端口) 。

支持的 SIEM

Defender for Cloud Apps目前支持 Micro Focus ArcSight 和泛型 CEF。

如何集成

与 SIEM 集成分三个步骤完成:

- 在 Defender for Cloud Apps 中设置它。

- 下载 JAR 文件并在服务器上运行它。

- 验证 SIEM 代理是否正常工作。

先决条件

- 标准 Windows 或 Linux 服务器 (可以是虚拟机) 。

- OS:Windows 或 Linux

- CPU:2

- 磁盘空间:20 GB

- RAM:2 GB

- 服务器必须运行 Java 8。 不支持早期版本。

- 传输层安全性 (TLS) 1.2+。 不支持早期版本。

- 按照网络要求中所述设置防火墙

与 SIEM 集成

步骤 1:在 Defender for Cloud Apps 中设置它

在Microsoft Defender门户中,选择“设置”。 然后选择“ 云应用”。

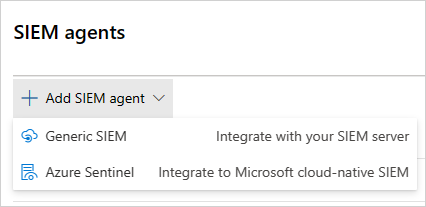

在“ 系统”下,选择“ SIEM 代理”。 选择“ 添加 SIEM 代理”,然后选择“ 通用 SIEM”。

在向导中,选择“ 启动向导”。

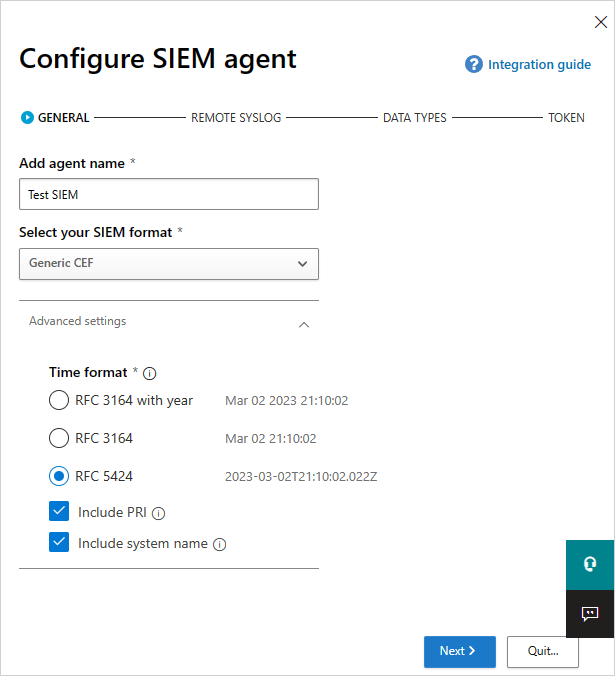

在向导中,填写名称, 然后选择 SIEM 格式 ,并设置与该格式相关的任何 高级设置 。 选择 下一步。

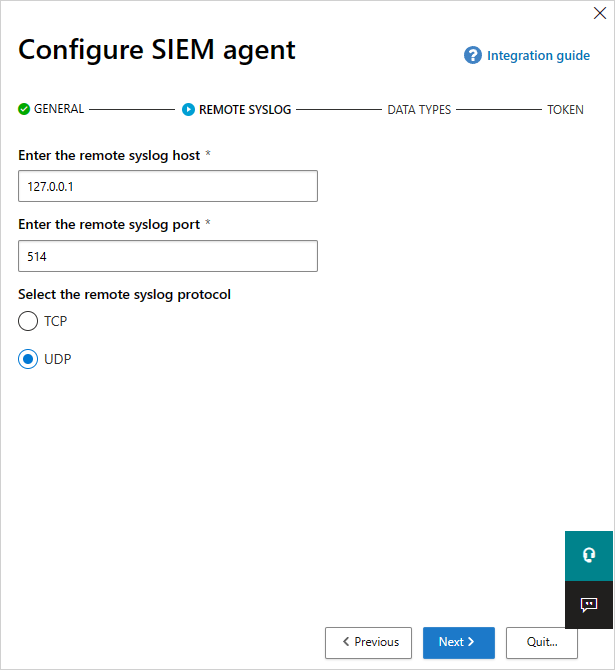

键入 远程 syslog 主机 的 IP 地址或主机名以及 Syslog 端口号。 选择“TCP”或“UDP”作为“远程 Syslog 协议”。 如果没有这些详细信息,可以与安全管理员协作获取这些详细信息。 选择 下一步。

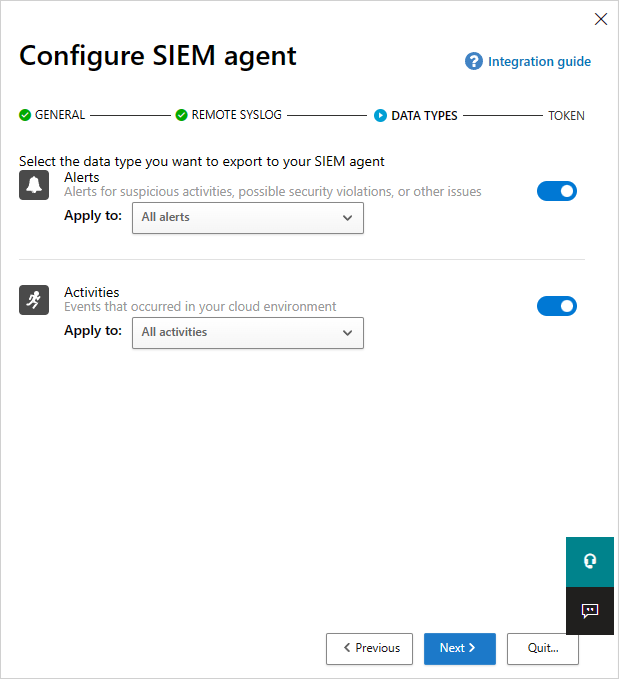

选择要导出到 SIEM 服务器的警报和活动数据类型。 使用滑块启用和禁用它们,默认情况下,所有内容均处于选中状态。 可以使用 “应用到 ”下拉列表设置筛选器,以便仅将特定警报和活动发送到 SIEM 服务器。 选择“编辑并预览结果”,检查筛选器按预期工作。 选择 下一步。

复制令牌并保存以供以后使用。 选择“ 完成 ”并离开向导。 返回到 SIEM 页,查看在表中添加的 SIEM 代理。 它显示它已 创建 ,直到稍后连接。

注意

创建的任何令牌都绑定到创建令牌的管理员。 这意味着,如果从 Defender for Cloud Apps 中删除管理员用户,令牌将不再有效。 通用 SIEM 令牌提供对唯一所需资源的只读权限。 不会授予此令牌的一部分其他权限。

步骤 2:下载 JAR 文件并在服务器上运行它

在 Microsoft下载中心接受软件许可条款后,下载 .zip 文件并将其解压缩。

在服务器上运行提取的文件:

java -jar mcas-siemagent-0.87.20-signed.jar [--logsDirectory DIRNAME] [--proxy ADDRESS[:PORT]] --token TOKEN

注意

- 文件名可能因 SIEM 代理的版本而异。

- 括号 [ ] 中的参数是可选的,仅当相关时才应使用。

- 建议在服务器启动期间运行 JAR。

- Windows:作为计划任务运行,并确保将任务配置为 “运行”,无论用户是否登录 ,并且取消选中“ 如果任务运行时间超过 ”复选框。

- Linux:将带有 & 的 run 命令添加到 rc.local 文件。 例如:

java -jar mcas-siemagent-0.87.20-signed.jar [--logsDirectory DIRNAME] [--proxy ADDRESS[:PORT]] --token TOKEN &

其中使用以下变量:

- DIRNAME 是你要用于本地代理调试日志的目录的路径。

- ADDRESS[:P ORT] 是服务器用于连接到 Internet 的代理服务器地址和端口。

- TOKEN 是在上一步中复制的 SIEM 代理令牌。

可以随时键入 -h 以获取帮助。

示例活动日志

下面是发送到 SIEM 的示例活动日志:

2017-11-22T17:50:04.000Z CEF:0|MCAS|SIEM_Agent|0.111.85|EVENT_CATEGORY_LOGOUT|Log out|0|externalId=1511373015679_167ae3eb-ed33-454a-b548-c2ed6cea6ef0 rt=1511373004000 start=1511373004000 end=1511373004000 msg=Log out suser=admin@contoso.com destinationServiceName=ServiceNow dvc=13.82.149.151 requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511373015679_167ae3eb-ed33-454a-b548-c2ed6cea6ef0,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

2017-11-28T19:40:15.000Z CEF:0|MCAS|SIEM_Agent|0.112.68|EVENT_CATEGORY_VIEW_REPORT|View report|0|externalId=1511898027370_e272cd5f-31a3-48e3-8a6a-0490c042950a rt=1511898015000 start=1511898015000 end=1511898015000 msg=View report: ServiceNow Report 23 suser=admin@contoso.com destinationServiceName=ServiceNow dvc= requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511898027370_e272cd5f-31a3-48e3-8a6a-0490c042950a,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=23,sys_report,admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

2017-11-28T19:25:34.000Z CEF:0|MCAS|SIEM_Agent|0.112.68|EVENT_CATEGORY_DELETE_OBJECT|Delete object|0|externalId=1511897141625_7558b33f-218c-40ff-be5d-47d2bdd6b798 rt=1511897134000 start=1511897134000 end=1511897134000 msg=Delete object: ServiceNow Object f5122008db360300906ff34ebf96198a suser=admin@contoso.com destinationServiceName=ServiceNow dvc= requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511897141625_7558b33f-218c-40ff-be5d-47d2bdd6b798,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=,,admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

2017-11-27T20:40:14.000Z CEF:0|MCAS|SIEM_Agent|0.112.49|EVENT_CATEGORY_CREATE_USER|Create user|0|externalId=1511815215873_824f8f8d-2ecd-439b-98b1-99a1adf7ba1c rt=1511815214000 start=1511815214000 end=1511815214000 msg=Create user: user 747518c0db360300906ff34ebf96197c suser=admin@contoso.com destinationServiceName=ServiceNow dvc= requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511815215873_824f8f8d-2ecd-439b-98b1-99a1adf7ba1c,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=,747518c0db360300906ff34ebf96197c,sys_user,admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

2017-11-27T20:41:20.000Z CEF:0|MCAS|SIEM_Agent|0.112.49|EVENT_CATEGORY_DELETE_USER|Delete user|0|externalId=1511815287798_bcf60601-ecef-4207-beda-3d2b8d87d383 rt=1511815280000 start=1511815280000 end=1511815280000 msg=Delete user: user 233490c0db360300906ff34ebf9619ef suser=admin@contoso.com destinationServiceName=ServiceNow dvc= requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511815287798_bcf60601-ecef-4207-beda-3d2b8d87d383,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=,233490c0db360300906ff34ebf9619ef,,admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

2017-11-28T19:24:55.000Z LAB-EUW-ARCTEST CEF:0|MCAS|SIEM_Agent|0.112.68|EVENT_CATEGORY_DELETE_OBJECT|Delete object|0|externalId=1511897117617_5be018ee-f676-4473-a9b5-5982527409be rt=1511897095000 start=1511897095000 end=1511897095000 msg=Delete object: ServiceNow Object b1709c40db360300906ff34ebf961923 suser=admin@contoso.com destinationServiceName=ServiceNow dvc= requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511897117617_5be018ee-f676-4473-a9b5-5982527409be,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=,,admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

以下文本是警报日志文件示例:

2017-07-15T20:42:30.531Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|myPolicy|3|externalId=596a7e360c204203a335a3fb start=1500151350531 end=1500151350531 msg=Activity policy ''myPolicy'' was triggered by ''admin@box-contoso.com'' suser=admin@box-contoso.com destinationServiceName=Box cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596a7e360c204203a335a3fb cs2Label=uniqueServiceAppIds cs2=APPID_BOX cs3Label=relatedAudits cs3=1500151288183_acc891bf-33e1-424b-a021-0d4370789660 cs4Label=policyIDs cs4=59f0ab82f797fa0681e9b1c7

2017-07-16T09:36:26.550Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|test-activity-policy|3|externalId=596b339b0c204203a33a51ae start=1500197786550 end=1500197786550 msg=Activity policy ''test-activity-policy'' was triggered by ''user@contoso.com'' suser=user@contoso.com destinationServiceName=Salesforce cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596b339b0c204203a33a51ae cs2Label=uniqueServiceAppIds cs2=APPID_SALESFORCE cs3Label=relatedAudits cs3=1500197720691_b7f6317c-b8de-476a-bc8f-dfa570e00349 cs4Label=policyIDs cs4=

2017-07-16T09:17:03.361Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|test-activity-policy3|3|externalId=596b2fd70c204203a33a3eeb start=1500196623361 end=1500196623361 msg=Activity policy ''test-activity-policy3'' was triggered by ''admin@contoso.com'' suser=admin@contoso.com destinationServiceName=Microsoft 365 cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596b2fd70c204203a33a3eeb cs2Label=uniqueServiceAppIds cs2=APPID_O365 cs3Label=relatedAudits cs3=1500196549157_a0e01f8a-e29a-43ae-8599-783c1c11597d cs4Label=policyIDs cs4=

2017-07-16T09:17:15.426Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|test-activity-policy|3|externalId=596b2fd70c204203a33a3eec start=1500196635426 end=1500196635426 msg=Activity policy ''test-activity-policy'' was triggered by ''admin@contoso.com'' suser=admin@contoso.com destinationServiceName=Microsoft 365 admin center cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596b2fd70c204203a33a3eec cs2Label=uniqueServiceAppIds cs2=APPID_O365_PORTAL cs3Label=relatedAudits cs3=1500196557398_3e102b20-d9fa-4f66-b550-8c7a403bb4d8 cs4Label=policyIDs cs4=59f0ab35f797fa9811e9b1c7

2017-07-16T09:17:46.290Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|test-activity-policy4|3|externalId=596b30200c204203a33a4765 start=1500196666290 end=1500196666290 msg=Activity policy ''test-activity-policy4'' was triggered by ''admin@contoso.com'' suser=admin@contoso.com destinationServiceName=Microsoft Exchange Online cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596b30200c204203a33a4765 cs2Label=uniqueServiceAppIds cs2=APPID_OUTLOOK cs3Label=relatedAudits cs3=1500196587034_a8673602-7e95-46d6-a1fe-c156c4709c5d cs4Label=policyIDs cs4=

2017-07-16T09:41:04.369Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|test-activity-policy2|3|externalId=596b34b10c204203a33a5240 start=1500198064369 end=1500198064369 msg=Activity policy ''test-activity-policy2'' was triggered by ''user2@test15-adallom.com'' suser=user2@test15-adallom.com destinationServiceName=Google cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596b34b10c204203a33a5240 cs2Label=uniqueServiceAppIds cs2=APPID_33626 cs3Label=relatedAudits cs3=1500197996117_fd71f265-1e46-4f04-b372-2e32ec874cd3 cs4Label=policyIDs cs4=

CEF 格式的示例Defender for Cloud Apps警报

| 适用于 | CEF 字段名称 | 说明 |

|---|---|---|

| 活动/警报 | start | 活动或警报时间戳 |

| 活动/警报 | end | 活动或警报时间戳 |

| 活动/警报 | rt | 活动或警报时间戳 |

| 活动/警报 | msg | 活动或警报说明,如门户中所示 |

| 活动/警报 | suser | 活动或警报主题用户 |

| 活动/警报 | destinationServiceName | 活动或警报发起的应用,例如,Microsoft 365、Sharepoint、Box。 |

| 活动/警报 | cs<X>Label | 每个标签都有不同的含义,但标签本身会解释它,例如 targetObjects。 |

| 活动/警报 | cs<X> | 根据标签示例) ,与标签对应的信息 (活动或警报的目标用户。 |

| 活动 | EVENT_CATEGORY_* | 活动的高级类别 |

| 活动 | <行动> | 活动类型,如门户中所示 |

| 活动 | externalId | 事件 ID |

| 活动 | dvc | 客户端设备的 IP |

| 活动 | requestClientApplication | 客户端设备的用户代理 |

| 警报 | <警报类型> | 例如,“ALERT_CABINET_EVENT_MATCH_AUDIT” |

| 警报 | <名字> | 匹配的策略名称 |

| 警报 | externalId | 警报 ID |

| 警报 | src | 客户端设备的 IPv4 地址 |

| 警报 | c6a1 | 客户端设备的 IPv6 地址 |

步骤 3:验证 SIEM 代理是否正常工作

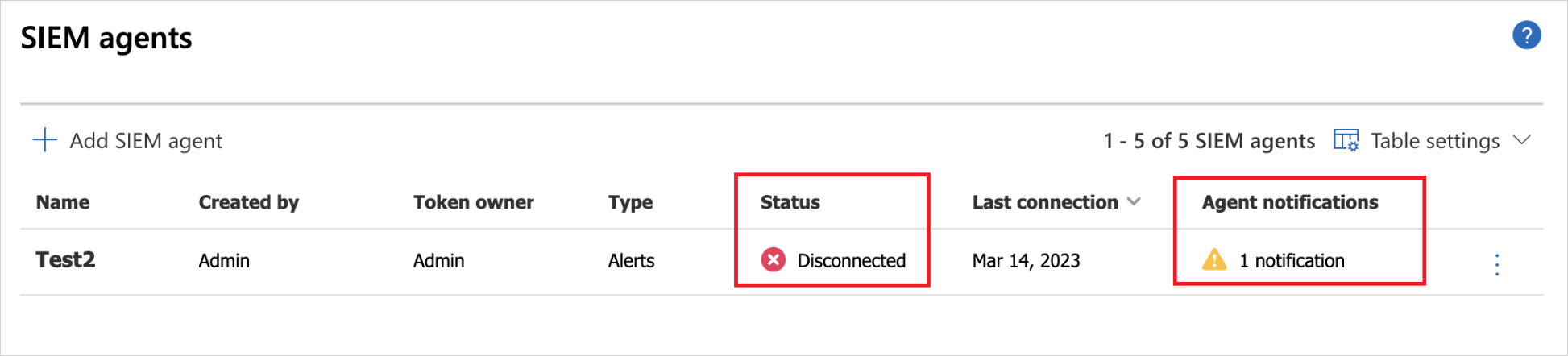

请确保门户中 SIEM 代理的状态不是 “连接错误” 或 “已断开连接” ,并且没有代理通知。 如果连接已关闭超过两小时,状态将更改为 “连接错误”。 如果连接中断超过 12 小时,状态将更改为 “已断开连接”。

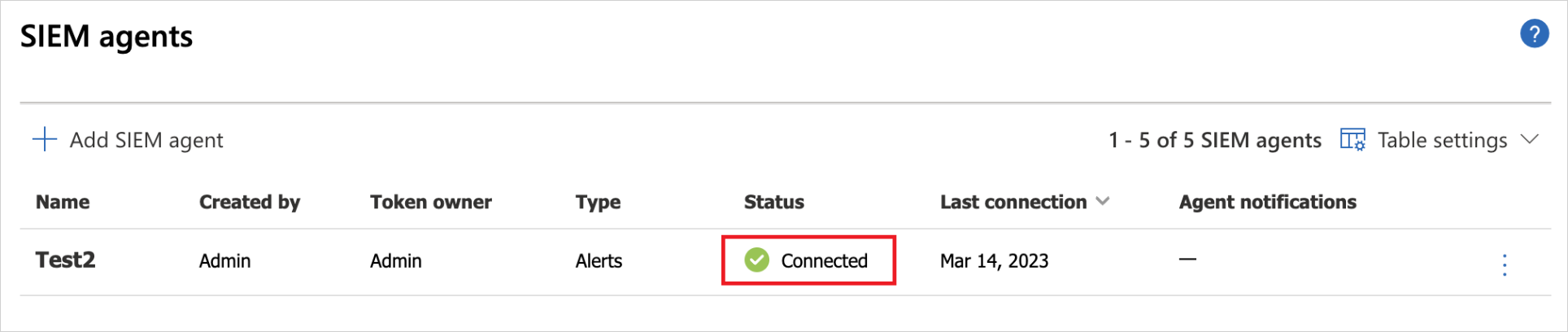

相反,状态应为“已连接”,如下所示:

在 Syslog/SIEM 服务器中,确保看到从Defender for Cloud Apps到达的活动和警报。

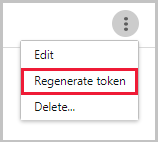

重新生成令牌

如果丢失令牌,始终可以通过选择表中 SIEM 代理行末尾的三个点来重新生成令牌。 选择“ 重新生成令牌 ”以获取新令牌。

编辑 SIEM 代理

若要编辑 SIEM 代理,请选择表中 SIEM 代理行末尾的三个点,然后选择 “编辑”。 如果编辑 SIEM 代理,则无需重新运行 .jar 文件,它会自动更新。

删除 SIEM 代理

若要删除 SIEM 代理,请选择表中 SIEM 代理行末尾的三个点,然后选择 “删除”。

后续步骤

如果你遇到任何问题,我们随时为你提供帮助。 若要获取有关产品问题的帮助或支持,请 开具支持票证。