适用于:

平台

- Windows

- Windows Server

- macOS

- Linux

本文介绍如何在Microsoft Defender门户) 中使用 Defender for Endpoint 安全设置管理 (管理设备上的Microsoft Defender防病毒安全策略。

先决条件

在此处查看先决条件。

注意

Microsoft Defender门户中的“终结点安全策略”页仅适用于分配有安全管理员角色的用户。 任何其他用户角色(例如安全读取者)都无法访问门户。 如果用户具有在Microsoft Defender门户中查看策略所需的权限,则会根据Intune权限显示数据。 如果用户处于Intune基于角色的访问控制的范围内,则它适用于Microsoft Defender门户中显示的策略列表。 建议向安全管理员授予Intune内置角色“Endpoint Security Manager”,以有效协调Intune与Microsoft Defender门户之间的权限级别。

安全管理员可在Microsoft Defender门户中配置不同的Microsoft Defender防病毒安全策略设置。

重要

Microsoft 建议使用权限最少的角色。 这有助于提高组织的安全性。 全局管理员是一个权限很高的角色,应仅限于在无法使用现有角色的紧急情况下使用。

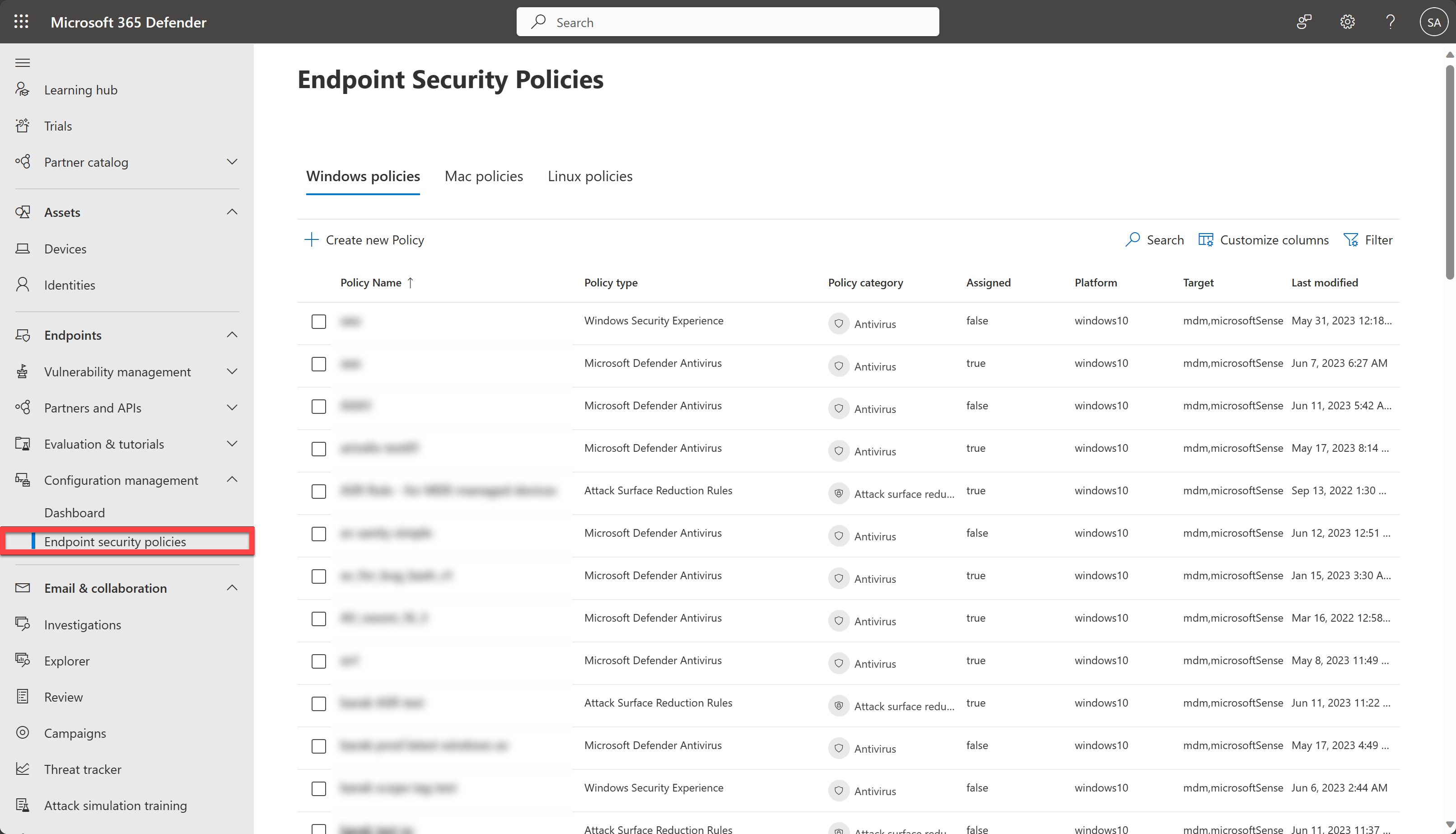

可以在“终结点配置管理>”“终结点安全策略”>下找到终结点安全策略。

以下列表简要介绍了每种终结点安全策略类型:

防病毒 - 防病毒策略可帮助安全管理员专注于管理托管设备的防病毒设置的离散组。

磁盘加密 - 终结点安全磁盘加密配置文件仅关注与设备内置加密方法(如 FileVault 或 BitLocker)相关的设置。 此焦点使安全管理员能够轻松管理磁盘加密设置,而无需导航大量不相关的设置。

防火墙 - 使用 Intune 中的终结点安全防火墙策略为运行 macOS 和 Windows 10/11 的设备配置设备内置防火墙。

终结点检测和响应 - 将 Microsoft Defender for Endpoint 与 Intune 集成时,请使用终结点安全策略进行终结点检测和响应 (EDR) 来管理 EDR 设置,并将设备加入到Microsoft Defender for Endpoint。

攻击面减少 - Microsoft Defender防病毒在 Windows 10/11 设备上使用时,请使用Intune终结点安全策略来减少攻击面,以管理设备的这些设置。

创建终结点安全策略

使用至少分配有安全管理员角色的帐户登录到 Microsoft Defender 门户。

选择“ 终结点>配置管理>终结点安全策略 ”,然后选择“ 创建新策略”。

从下拉列表中选择一个平台。

选择模板,然后选择“ 创建策略”。

在“基本信息”页上,输入配置文件的名称和说明,然后选择“下一步”。

在 “设置” 页上,展开每组设置,并配置要使用此配置文件管理的设置。

完成配置设置后,选择“下一步”。

在 “分配” 页上,选择接收此配置文件的组。

选择 下一步。

在“ 查看 + 创建 ”页上,完成后,选择“ 保存”。 为创建的配置文件选择策略类型时,新配置文件将显示在列表中。

注意

若要编辑范围标记,需要转到Microsoft Intune管理中心。

编辑终结点安全策略

选择新策略,然后选择 “编辑”。

选择设置展开策略中的配置设置列表。 无法从此视图中修改设置,但可以查看这些设置的配置方式。

若要修改策略,请为要进行更改的每个类别选择“编辑”:

- 基本信息

- 设置

- 作业

进行更改后,选择“ 保存” 以保存编辑内容。 必须先保存对一个类别的编辑,然后才能对更多类别进行编辑。

验证终结点安全策略

若要验证是否已成功创建策略,请从终结点安全策略列表中选择策略名称。

策略页显示汇总策略状态的详细信息。 可以查看策略的状态、策略应用到的设备以及分配的组。

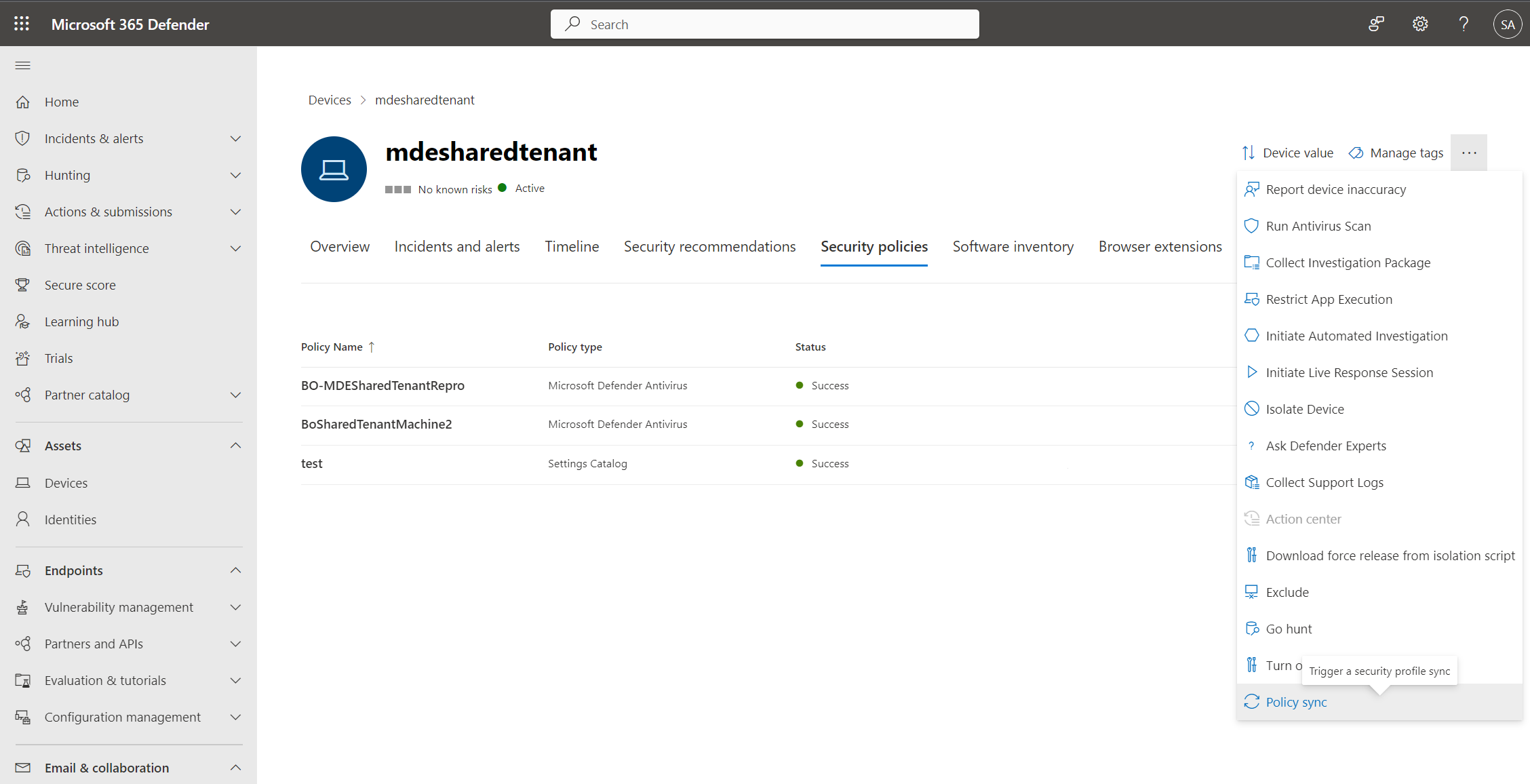

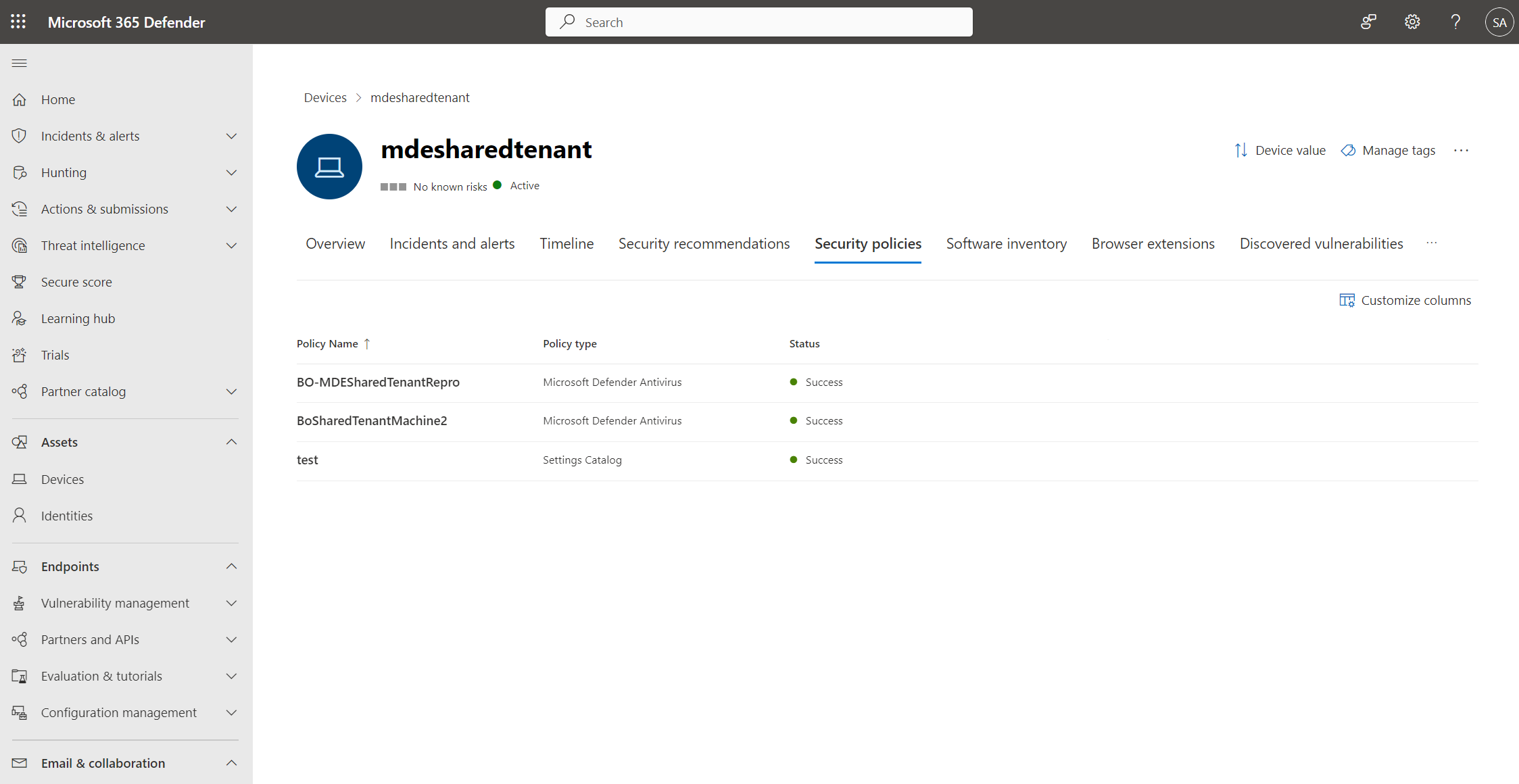

在调查期间,还可以查看设备页中的“ 安全策略 ”选项卡,以查看要应用于特定设备的策略列表。 有关详细信息,请参阅 调查设备。

适用于 Windows 和 Windows Server 的防病毒策略

实时保护 (始终启用保护,实时扫描) :

| 说明 | 设置 |

|---|---|

| 允许实时监视 | Allowed |

| 实时扫描方向 | (双向) 监视所有文件 |

| 允许行为监视 | Allowed |

| 允许访问保护 | Allowed |

| PUA 保护 | PUA 保护 |

有关详细信息,请参阅以下文章:

- Microsoft Defender防病毒的核心是先进技术

- 启用和配置Microsoft Defender防病毒始终启用保护

- Microsoft Defender防病毒中的行为监视

- 检测并阻止可能不需要的应用程序

云保护功能:

| 说明 | Setting |

|---|---|

| 允许云保护 | Allowed |

| 云块级别 | 高 |

| 云扩展超时 | 已配置,50 |

| 提交示例同意 | 自动发送所有示例 |

Standard安全智能更新可能需要数小时才能准备和交付;云提供的保护服务可在数秒内提供此保护。 有关详细信息,请参阅通过云提供的保护在 Microsoft Defender 防病毒中使用下一代技术。

扫描:

| 说明 | Setting |

|---|---|

| 允许Email扫描 | Allowed |

| 允许扫描所有下载的文件和附件 | Allowed |

| 允许脚本扫描 | Allowed |

| 允许存档扫描 | Allowed |

| 允许扫描网络文件 | Allowed |

| 允许完全扫描可移动驱动器扫描 | Allowed |

| 允许对映射的网络驱动器进行完全扫描 | 不允许 |

| 存档最大深度 | 未配置 |

| 存档最大大小 | 未配置 |

有关详细信息,请参阅配置Microsoft Defender防病毒扫描选项。

安全智能更新:

| 说明 | Setting |

|---|---|

| 签名更新间隔 | 已配置,4 |

| 签名更新回退顺序 | MicrosoftUpdateServer InternalDefinitionUpdateServer MMPC |

| 签名更新文件共享源 | 未配置 |

| 按流量计费的连接汇报 | 不允许 (默认) |

| 安全智能汇报通道 | 未配置 |

注意

InternalDefinitionUpdateServer是 WSUS,允许Microsoft Defender防病毒更新。

MicrosoftUpdateServerMicrosoft更新 (以前Windows 更新) 。

MMPC是Microsoft Defender安全情报中心 (WDSI 以前Microsoft 恶意软件防护中心) https://www.microsoft.com/en-us/wdsi/definitions。

有关详细信息,请参阅以下文章:

引擎更新:

| 说明 | Setting |

|---|---|

| 引擎汇报通道 | 未配置 |

有关详细信息,请参阅管理Microsoft Defender更新的逐步推出过程。

平台更新:

| 说明 | Setting |

|---|---|

| 平台汇报通道 | 未配置 |

有关详细信息,请参阅管理Microsoft Defender更新的逐步推出过程。

计划扫描和按需扫描:

计划扫描和按需扫描的常规设置

| 说明 | Setting |

|---|---|

| 在运行扫描之前检查签名 | 禁用 (默认) |

| 随机计划任务时间 | 未配置 |

| 计划程序随机化时间 | 计划的任务不会随机化 |

| 平均 CPU 负载因子 | 未配置 (默认值,50) |

| 启用低 CPU 优先级 | 禁用 (默认) |

| 禁用 Catchup Full Scan | 已启用 (默认) |

| 禁用 Catchup 快速扫描 | 已启用 (默认) |

每日快速扫描

| 说明 | Setting |

|---|---|

| 计划快速扫描时间 | 720 |

注意

在此示例中,快速扫描每天中午 12:00 在 Windows 客户端上运行。 (720) 。 在此示例中,我们使用午餐时间,因为现在许多设备在下班后关闭 (例如笔记本电脑) 。

每周快速扫描或完全扫描

| 说明 | Setting |

|---|---|

| 扫描参数 | 快速扫描 (默认) |

| 计划扫描日 | Windows 客户端:星期三 Windows Server:星期六 |

| 计划扫描时间 | Windows 客户端:1020 Windows Server:60 |

注意

在此示例中,Windows 客户端在周三下午 5:00 运行快速扫描。 (1020) 。 对于 Windows Server,周六凌晨 1:00。 (60)

有关详细信息,请参阅以下文章:

威胁严重性默认作:

| 说明 | Setting |

|---|---|

| 针对高严重性威胁的修正作 | Quarantine |

| 严重威胁的修正作 | Quarantine |

| 针对低严重性威胁的修正作 | Quarantine |

| 中等严重性威胁的修正作 | Quarantine |

| 保留已清理恶意软件的天数 | 已配置,60 |

| 允许用户 UI 访问 | 允许。 允许用户访问 UI。 |

有关详细信息,请参阅配置Microsoft Defender防病毒检测的修正。

防病毒排除项:

本地管理员合并行为:

禁用本地管理员防病毒设置(如排除项),并使用 Defender for Endpoint 安全设置管理设置策略,如下表所述:

| 说明 | Setting |

|---|---|

| 禁用本地管理员合并 | 禁用本地管理员合并 |

| 排除的扩展 | 根据需要添加 ,以解决 (FP) 和/或排查 cpu 使用率过高的问题 MsMpEng.exe |

| 排除的路径 | 根据需要添加 ,以解决 (FP) 和/或排查 cpu 使用率过高的问题 MsMpEng.exe |

| 排除的进程 | 根据需要添加 ,以解决 (FP) 和/或排查 cpu 使用率过高的问题 MsMpEng.exe |

有关详细信息,请参阅以下文章:

Microsoft Defender核心服务:

| 说明 | Setting |

|---|---|

| 禁用核心服务 ECS 集成 | Defender 核心服务使用试验和配置服务 (ECS) 快速提供特定于组织的关键修复。 |

| 禁用核心服务遥测 | Defender 核心服务使用 OneDsCollector 框架快速收集遥测数据。 |

有关详细信息,请参阅Microsoft Defender核心服务概述。

网络保护:

| 说明 | Setting |

|---|---|

| 启用网络保护 | 已启用 (块模式) |

| 允许网络保护下一级 | 网络保护处于下层启用状态。 |

| 允许在 Win 服务器上处理数据报 | Windows Server上的数据报处理 (默认、建议) 禁用。 |

| 禁用 DNS over TCP 分析 | 已启用基于 TCP 的 DNS 分析。 |

| 禁用 HTTP 分析 | HTTP 分析已启用。 |

| 禁用 SSH 分析 | 已启用 SSH 分析。 |

| 禁用 TLS 分析 | TLS 分析已启用。 |

| 启用 DNS 接收器 | DNS Sinkhole 已启用。 |

有关详细信息,请参阅 使用网络保护帮助防止连接到恶意或可疑站点。

完成配置设置后,选择“下一步”。

在 “分配 ”选项卡上,选择“ 设备组 ”或“ 用户组” 或“ 所有设备 ”或 “所有用户”。

选择 下一步。

在“ 查看 + 创建 ”选项卡上,查看策略设置,然后选择“ 保存”。

攻击面减少规则

若要使用终结点安全策略启用攻击面减少 (ASR) 规则,请执行以下步骤:

转到 “终结点 > 配置管理 > ”“终结点安全策略 > ”“Windows 策略 > ”“创建新策略”。

从“选择平台”下拉列表中选择“Windows 10”、“Windows 11”和“Windows Server”。

从“选择模板”下拉列表中选择“攻击面减少规则”。

选择“创建策略”。

在 “基本信息 ”页上,输入配置文件的名称和说明;然后选择 “下一步”。

在 “配置设置” 页上,展开设置组并配置要使用此配置文件管理的设置。

根据以下建议设置设置策略:

说明 Setting 阻止来自电子邮件客户端和 Webmail 的可执行内容 阻止 阻止 Adobe Reader 创建子进程 阻止 阻止执行可能已模糊处理的脚本 阻止 阻止滥用被利用的易受攻击的已签名驱动程序 (设备) 阻止 阻止来自 Office 宏的 Win32 API 调用 阻止 阻止可执行文件运行,除非它们符合流行率、年龄或受信任列表条件 阻止 阻止 Office 通信应用程序创建子进程 阻止 阻止所有 Office 应用程序创建子进程 阻止 [预览]阻止使用复制或模拟的系统工具 阻止 阻止 JavaScript 或 VBScript 启动下载的可执行内容 阻止 阻止从 Windows 本地安全机构子系统窃取凭据 阻止 阻止为服务器创建 Web shell 阻止 阻止 Office 应用程序创建可执行内容 阻止 阻止从 USB 运行的不受信任和未签名的进程 阻止 阻止 Office 应用程序将代码注入其他进程 阻止 通过 WMI 事件订阅阻止持久性 阻止 使用针对勒索软件的高级防护 阻止 阻止源自 PSExec 和 WMI 命令的进程创建 阻止 (如果以前Configuration Manager (SCCM) 或其他使用 WMI 的管理工具,则可能需要将此设置为“审核”而不是“阻止) [预览]在安全模式下阻止重新启动计算机 阻止 启用受控文件夹访问 已启用 提示

任何规则都可能会阻止组织中可接受的行为。 在这些情况下,请添加名为“仅攻击面减少排除项”的每个规则排除项。此外,将规则从 “已启用” 更改为 “审核 ”,以防止不需要的块。

有关详细信息,请参阅 攻击面减少规则部署概述。

选择 下一步。

在 “分配 ”选项卡上,选择“ 设备组 ”或“ 用户组” 或“ 所有设备 ”或 “所有用户”。

选择 下一步。

在“ 查看 + 创建 ”选项卡上,查看策略设置,然后选择“ 保存”。

启用篡改防护

转到 “终结点 > 配置管理 > ”“终结点安全策略 > ”“Windows 策略 > ”“创建新策略”。

从“选择平台”下拉列表中选择“Windows 10”、“Windows 11”和“Windows Server”。

从“选择模板”下拉列表中选择“安全体验”。

选择“创建策略”。 此时会显示 “创建新策略 ”页。

在 “基本信息 ”页上,分别在“ 名称 ”和“说明”字段中输入配置文件的名称和 说明 。

选择 下一步。

在 “配置设置” 页上,展开设置组。

从这些组中,选择要使用此配置文件管理的设置。

通过配置所选设置组的策略,设置这些策略,如下表所述:

| 说明 | Setting |

|---|---|

| 篡改保护 (设备) | 打开 |

有关详细信息,请参阅 使用防篡改保护安全设置。

检查云保护网络连接

必须检查云保护网络连接在渗透测试期间正常工作。

以管理员身份打开命令提示符,然后运行以下命令:

cd "C:\Program Files\Windows Defender"

MpCmdRun.exe -ValidateMapsConnection

有关详细信息,请参阅 使用 cmdline 工具验证云提供的保护。

检查平台更新版本

Microsoft 更新目录中提供了最新的平台更新版本生产频道 (GA) 。

若要检查已安装的平台更新版本,请使用管理员的权限在 PowerShell 中运行以下命令:

Get-MPComputerStatus | Format-Table AMProductVersion

检查安全智能更新版本

最新的安全智能更新版本在最新的安全智能更新中提供了Microsoft Defender防病毒和其他Microsoft反恶意软件 - Microsoft 安全智能。

若要检查已安装的安全智能更新版本,请使用管理员的权限在 PowerShell 中运行以下命令:

Get-MPComputerStatus | Format-Table AntivirusSignatureVersion

检查引擎更新版本

最新的扫描引擎更新版本在最新安全智能更新中提供,适用于 Microsoft Defender 防病毒和其他Microsoft反恶意软件 - Microsoft 安全智能。

若要检查已安装的引擎更新版本,请在 PowerShell 中以管理员身份运行以下命令:

Get-MPComputerStatus | Format-Table AMEngineVersion

如果发现设置未生效,则可能存在冲突。 有关如何解决冲突的信息,请参阅排查Microsoft Defender防病毒设置问题。

对于假负 (FN) 提交

若要) (FN 报告假负,请参阅以下文章:

- 如果有Microsoft XDR、Microsoft Defender for Endpoint P2/P1 或Microsoft Defender 商业版,请在 Microsoft Defender for Endpoint 提交文件。

- 如果Microsoft Defender防病毒,请提交文件进行分析。