保护你的网络

适用于:

- Microsoft Defender for Endpoint 计划 1

- Microsoft Defender for Endpoint 计划 2

- Microsoft Defender XDR

- Microsoft Defender 防病毒

平台

- Windows

- macOS

- Linux

希望体验 Microsoft Defender for Endpoint? 注册免费试用版。

网络保护概述

网络保护有助于保护设备免受基于 Internet 的事件的影响。 网络保护是一种攻击面减少功能。 它有助于防止员工通过应用程序访问危险域。 在 Internet 上托管网络钓鱼欺诈、攻击和其他恶意内容的域被视为危险。 网络保护扩展了 Microsoft Defender SmartScreen 的范围,以阻止所有尝试基于域或主机名) 连接到低信誉源 (的出站 HTTP (S) 流量。

网络保护将 Web 保护 中的保护扩展到操作系统级别,并且是 Web 内容筛选 (WCF) 的核心组件。 它向其他受支持的浏览器和非浏览器应用程序提供 Microsoft Edge 中的 Web 保护功能。 当与 终结点检测和响应一起使用时,网络保护还提供 (IOC 入侵指标的可见性和阻止) 。 例如,网络保护适用于可用于阻止特定域或主机名的 自定义指示器 。

网络保护覆盖范围

下表汇总了网络保护覆盖范围。

| 功能 | Microsoft Edge | 第三方浏览器 | 非浏览器进程 (例如 PowerShell) |

|---|---|---|---|

| Web 威胁防护 | 必须启用 SmartScreen | 网络保护必须处于阻止模式 | 网络保护必须处于阻止模式 |

| 自定义指示器 | 必须启用 SmartScreen | 网络保护必须处于阻止模式 | 网络保护必须处于阻止模式 |

| Web 内容筛选 | 必须启用 SmartScreen | 网络保护必须处于阻止模式 | 不支持 |

注意

在 Mac 和 Linux 上,必须在块模式下进行网络保护才能在 Edge 中获取对这些功能的支持。 在 Windows 上,网络保护不监视 Microsoft Edge。 对于除 Microsoft Edge 和 Internet Explorer 以外的进程,Web 保护方案利用网络保护进行检查和执行。

- 所有三种协议都支持 IP, (TCP、HTTP 和 HTTPS (TLS) ) 。

- 仅支持单个 IP 地址, (自定义指示器中不) CIDR 块或 IP 范围。

- 只能在第一方浏览器 (Internet Explorer、Edge) 阻止 (完整路径) 的加密 URL。

- (FQDN 的加密 URL 只能在第三方浏览器中阻止) , (Internet Explorer、Edge) 。

- 完整的 URL 路径块可以应用于未加密的 URL。

执行操作和阻止 URL 和 IP 之间的延迟可能最多为 2 小时, (通常) 较少。

观看此视频,了解网络保护如何帮助减少设备受网络钓鱼诈骗、攻击和其他恶意内容的攻击面。

网络保护要求

网络保护需要 Windows 10 或 11 (Pro 或 Enterprise) 、Windows Server 版本 1803 或更高版本、macOS 版本 11 或更高版本或 Defender 支持的 Linux 版本,以及Microsoft Defender防病毒实时保护。

| Windows 版本 | Microsoft Defender 防病毒 |

|---|---|

| Windows 10版本 1709 或更高版本、Windows 11、Windows Server 1803 或更高版本 | 确保启用Microsoft Defender防病毒实时保护、行为监视和云交付保护 (活动) |

| 使用统一代理Windows Server 2012 R2 和Windows Server 2016 | 平台更新版本 4.18.2001.x.x 或更高版本 |

为什么网络保护很重要

网络保护是Microsoft Defender for Endpoint中攻击面减少解决方案组的一部分。 网络保护使网络层能够阻止 URL 和 IP 地址。 网络保护可以阻止使用某些浏览器和标准网络连接访问 URL。 默认情况下,网络保护使用 SmartScreen 源保护计算机免受已知恶意 URL 的侵害,该源会以类似于 Microsoft Edge 浏览器中的 SmartScreen 的方式阻止恶意 URL。 网络保护功能可以扩展到:

- 阻止来自你自己的威胁情报的 IP/URL 地址 (指示器)

- 阻止未批准的服务Microsoft Defender for Cloud Apps

- 基于类别 (Web 内容筛选) 阻止浏览器访问网站

网络保护是Microsoft保护和响应堆栈的关键部分。

提示

有关 Windows Server、Linux、MacOS 和移动威胁防御 (MTD) 的网络保护的详细信息,请参阅 使用高级搜寻主动搜寻威胁。

阻止命令和控制攻击

命令和控制 (C2) 服务器计算机被恶意用户使用,将命令发送到以前受到恶意软件入侵的系统。 C2 攻击通常隐藏在基于云的服务(如文件共享和 Web 邮件服务)中,使 C2 服务器能够通过与典型流量混合来避免检测。

C2 服务器可用于启动命令,这些命令可以:

- 窃取数据

- 控制僵尸网络中遭到入侵的计算机

- 中断合法应用程序

- 传播恶意软件,例如勒索软件

Defender for Endpoint 的网络保护组件使用机器学习和智能入侵指示器 (IoC) 识别等技术,识别并阻止与人为操作勒索软件攻击中使用的 C2 基础结构的连接。

网络保护:C2 检测和修正

勒索软件的初始形式是一种商品威胁,经过预先编程,侧重于有限的特定结果 (例如加密计算机) 。 但是,勒索软件已演变成一种复杂的威胁,这种威胁是人为驱动的、自适应的,并侧重于更大规模和更广泛的结果,例如,将整个组织的资产或数据用于赎金。

支持命令和控制服务器 (C2) 是此勒索软件演变的关键部分,也是使这些攻击能够适应其目标环境的关键部分。 中断到命令和控制基础结构的链接会阻止攻击进展到下一阶段。 有关 C2 检测和修正的其他信息,请参阅 检测和修正网络层的命令和控制攻击。

网络保护:新建 Toast 通知

| 新映射 | 响应类别 | 源 |

|---|---|---|

| 仿冒 | 网络钓鱼 | SmartScreen |

| 恶意 | 恶意 | SmartScreen |

| 命令和控制 | C2 | SmartScreen |

| 命令和控制 | COCO | SmartScreen |

| 恶意 | 可信 | SmartScreen |

| 由 IT 管理员 | CustomBlockList | |

| 由 IT 管理员 | CustomPolicy |

注意

customAllowList 不会在终结点上生成通知。

网络保护确定的新通知

网络保护中公开可用的新功能利用 SmartScreen 中的功能来阻止来自恶意命令和控制站点的钓鱼活动。

当最终用户尝试访问启用了网络保护的环境中的网站时,可能采用三种方案:

- URL 有一个 已知的良好信誉 - 在这种情况下,用户可以不受阻碍地进行访问,并且终结点上不会显示 Toast 通知。 实际上,域或 URL 设置为 “允许”。

- URL 具有 未知或不确定的信誉 - 用户的访问被阻止,但能够绕过 (取消阻止) 阻止。 实际上,域或 URL 设置为 Audit。

- URL 具有 已知的恶意 (恶意) 信誉 - 阻止用户访问。 实际上,域或 URL 设置为 “阻止”。

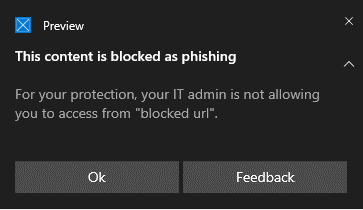

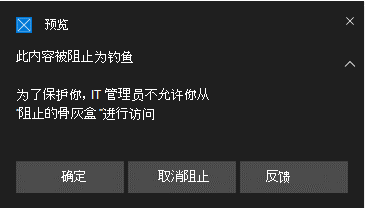

警告体验

用户访问网站:

如果 URL 具有未知或不确定的信誉,则 Toast 通知将向用户提供以下选项:

确定 - 将释放 toast 通知 (删除) ,并结束访问网站的尝试。

取消阻止 - 用户将有权访问站点 24 小时;此时重新启用块。 用户可以继续使用 Unblock 访问站点,直到管理员禁止 (块) 站点,从而删除 “取消阻止”选项。

反馈 - Toast 通知向用户提供一个用于提交票证的链接,用户可以使用该链接向管理员提交反馈,以尝试证明对网站的访问合理性。

注意

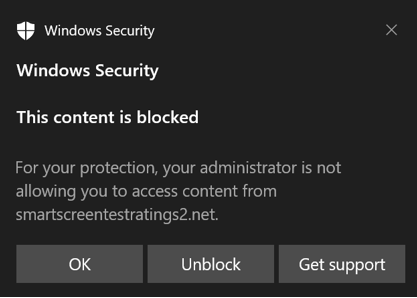

此处显示的警告体验和阻止体验的图像 (下面) 两者都列出了 “阻止的 url” 作为示例占位符文本:在正常运行的环境中,将列出实际 URL 或域。

块体验

用户访问网站:

- 如果 URL 信誉不佳,则 Toast 通知将向用户显示以下选项:

SmartScreen 取消阻止

使用 Defender for Endpoint 中的指示器,管理员可以允许最终用户绕过为某些 URL 和 IP 生成的警告。 根据 URL 被阻止的原因,当遇到 SmartScreen 阻止时,它可能会提供取消阻止站点长达 24 小时的功能。 在这种情况下,将显示Windows 安全中心 Toast 通知,允许最终用户在定义的时间段内取消阻止 URL 或 IP。

Microsoft Defender for Endpoint管理员可以使用 IP、URL 和域的“允许”指示器在 Microsoft Defender 门户中配置 SmartScreen 取消阻止功能。

请参阅 为 IP 和 URL/域创建指示器。

使用网络保护

网络保护按设备启用,这通常是使用管理基础结构完成的。 有关支持的方法,请参阅 启用网络保护。

注意

Microsoft Defender防病毒必须处于活动状态才能启用网络保护。

可以在 审核 模式或 阻止 模式下启用网络保护。 如果要在实际阻止 IP 地址或 URL 之前评估启用网络保护的影响,可以在审核模式下启用网络保护,以便收集有关阻止内容的数据。 审核模式记录最终用户连接到本来会被网络保护阻止的地址或站点。 请注意,为了使 IoC) 或 Web 内容筛选 (wcf) (泄露指标正常工作,网络保护必须处于“阻止模式”

有关适用于 Linux 和 macOS 的网络保护的信息,请参阅: Linux 的网络保护和macOS 的网络保护。

高级搜寻

如果使用高级搜寻来识别审核事件,则控制台中最多提供 30 天的历史记录。 请参阅 高级搜寻。

可以在 Defender for Endpoint 门户的高级 搜寻 中找到审核事件, https://security.microsoft.com () 。

审核事件位于 DeviceEvents 中,ActionType 为 ExploitGuardNetworkProtectionAudited。 显示块时,ActionType 为 ExploitGuardNetworkProtectionBlocked。

下面是用于查看第三方浏览器的网络保护事件的示例查询:

DeviceEvents

|where ActionType in ('ExploitGuardNetworkProtectionAudited','ExploitGuardNetworkProtectionBlocked')

提示

这些条目具有 AdditionalFields 列中的数据,这为你提供了有关操作的出色信息,如果展开 “AdditionalFields” ,还可以获取字段: IsAudit、 ResponseCategory 和 DisplayName。

下面是另一个示例:

DeviceEvents

|where ActionType contains "ExploitGuardNetworkProtection"

|extend ParsedFields=parse_json(AdditionalFields)

|project DeviceName, ActionType, Timestamp, RemoteUrl, InitiatingProcessFileName, IsAudit=tostring(ParsedFields.IsAudit), ResponseCategory=tostring(ParsedFields.ResponseCategory), DisplayName=tostring(ParsedFields.DisplayName)

|sort by Timestamp desc

“响应”类别告知导致事件的原因,例如:

| ResponseCategory | 负责事件的功能 |

|---|---|

| CustomPolicy | WCF |

| CustomBlockList | 自定义指示器 |

| CasbPolicy | Defender for Cloud Apps |

| 恶意 | Web 威胁 |

| 网络钓鱼 | Web 威胁 |

有关详细信息,请参阅 排查终结点块问题。

请注意,Microsoft Defender Microsoft Edge 浏览器的 SmartScreen 事件需要不同的查询:

DeviceEvents

| where ActionType == "SmartScreenUrlWarning"

| extend ParsedFields=parse_json(AdditionalFields)

| project DeviceName, ActionType, Timestamp, RemoteUrl, InitiatingProcessFileName

可以使用生成的 URL 和 IP 列表来确定如果设备处于块模式时会阻止哪些内容,以及哪些功能阻止了它们。 查看列表中的每一项,以标识环境是否需要 URL 或 IP。 如果发现任何已审核的条目对你的环境至关重要,请创建一个指示器以允许它们进入网络。 允许 URL/IP 指示器优先于任何块。

创建指示器后,可以了解如何解决基础问题:

- SmartScreen - 请求评审

- 指示器 - 修改现有指示器

- MCA - 查看未批准的应用

- WCF - 请求重新分类

使用此数据,可以做出有关在阻止模式下启用网络保护的明智决策。 请参阅 网络保护块的优先级顺序。

注意

由于这是按设备设置,因此如果某些设备无法转到“阻止”模式,则只需将其保留审核状态,直到可以纠正质询,并且仍会收到审核事件。

有关如何报告误报的信息,请参阅 报告误报。

有关如何创建自己的 Power BI 报表的详细信息,请参阅 使用 Power BI 创建自定义报表。

配置网络保护

有关如何启用网络保护的详细信息,请参阅 启用网络保护。 使用 组策略、PowerShell 或 MDM CSP 在网络中启用和管理网络保护。

启用网络保护后,可能需要配置网络或防火墙,以允许终结点设备和 Web 服务之间的连接:

.smartscreen.microsoft.com.smartscreen-prod.microsoft.com

查看网络保护事件

网络保护最适用于 Microsoft Defender for Endpoint,它提供针对攻击保护事件和块的详细报告,作为警报调查方案的一部分。

当网络保护阻止连接时,将从操作中心显示通知。 安全运营团队可以使用组织的详细信息和联系信息 自定义通知 。 此外,还可以启用和自定义单个攻击面减少规则,以适应某些要监视的技术。

还可以使用 审核模式 来评估网络保护在启用后对组织的影响。

在Microsoft Defender门户中查看网络保护事件

Defender for Endpoint 在其 警报调查方案中提供事件和块的详细报告。 可以在Microsoft Defender门户中查看这些详细信息, (https://security.microsoft.com警报队列中的) 或使用高级搜寻。 如果使用的是 审核模式,则可以使用高级搜寻来了解网络保护设置在启用后将如何影响你的环境。

查看 Windows 事件查看器中的网络保护事件

可以查看 Windows 事件日志,查看网络保护阻止 (或审核) 访问恶意 IP 或域时创建的事件:

选择“确定”。

此过程创建一个自定义视图,该视图筛选为仅显示与网络保护相关的以下事件:

| 事件 ID | 描述 |

|---|---|

| 5007 | 更改设置时的事件 |

| 1125 | 网络保护在审核模式下触发的事件 |

| 1126 | 网络保护在块模式下触发时的事件 |

网络保护和 TCP 三向握手

使用网络保护时,在 通过 TCP/IP 进行三向握手后,确定是允许还是阻止对站点的访问。 因此,当站点被网络保护阻止时,你可能会在Microsoft Defender门户中看到操作类型ConnectionSuccessDeviceNetworkEvents,即使站点被阻止也是如此。

DeviceNetworkEvents 从 TCP 层而不是网络保护进行报告。 三向握手完成后,网络保护将允许或阻止对站点的访问。

下面是其工作原理的示例:

假设用户尝试访问其设备上的网站。 站点恰好托管在危险域中,应受到网络保护的阻止。

通过 TCP/IP 的三向握手开始。 在操作完成之前,将记录操作

DeviceNetworkEvents,并将其ActionType列为ConnectionSuccess。 但是,一旦三向握手过程完成,网络保护就会阻止对站点的访问。 这一切发生得很快。 Microsoft Defender SmartScreen 也发生了类似的过程;当三向握手完成时,即会做出决定,并阻止或允许访问站点。在Microsoft Defender门户中,警报队列中列出了一个警报。 该警报的详细信息包括

DeviceNetworkEvents和AlertEvidence。 可以看到站点被阻止,即使你还有一个DeviceNetworkEventsActionType 为 的ConnectionSuccess项。

运行Windows 10 企业版多会话的 Windows 虚拟桌面的注意事项

由于Windows 10 企业版的多用户性质,请记住以下几点:

网络保护是设备范围的一项功能,不能针对特定的用户会话。

Web 内容筛选策略也是设备范围的。

如果需要区分用户组,请考虑创建单独的 Windows 虚拟桌面主机池和分配。

在审核模式下测试网络保护,以在推出之前评估其行为。

如果拥有大量用户或大量多用户会话,请考虑调整部署大小。

网络保护的替代选项

对于 Windows Server 2012R2/2016 统一MDE客户端、Windows Server 版本 1803 或更高版本、Windows Server 2019 或更高版本以及Windows 10 企业版多会话 1909 及更新版本(在 Azure 上的 Windows 虚拟桌面中使用的),可以使用以下方法启用 Microsoft Edge 的网络保护:

使用 “启用网络保护 ”并按照说明应用策略。

执行以下 PowerShell 命令:

Set-MpPreference -EnableNetworkProtection EnabledSet-MpPreference -AllowNetworkProtectionOnWinServer 1Set-MpPreference -AllowNetworkProtectionDownLevel 1Set-MpPreference -AllowDatagramProcessingOnWinServer 1注意

在某些情况下,根据基础结构、流量和其他条件,

Set-MpPreference -AllowDatagramProcessingOnWinServer 1可能会对网络性能产生影响。

Windows Server 的网络保护

以下是特定于 Windows Server 的信息。

验证是否启用了网络保护

使用注册表编辑器验证是否在本地设备上启用了网络保护。

选择任务栏中的“开始”按钮,然后键入 regedit 以打开注册表编辑器。

从侧边菜单中选择 “HKEY_LOCAL_MACHINE ”。

在嵌套菜单中导航到 “软件>策略>”Microsoft>Windows Defender>攻击防护>网络保护。

(如果密钥不存在,请导航到 “软件>”Microsoft>Windows Defender>Windows Defender 攻击防护>网络保护)

选择“ 启用网络保护 ”以查看设备上的网络保护的当前状态:

- 0 = 关闭

- 1 = 启用 ()

- 2 = 审核模式

有关其他信息,请参阅: 启用网络保护

网络保护建议

对于 Windows Server 2012R2/2016 统一MDE客户端、Windows Server 版本 1803 或更高版本、Windows Server 2019 或更高版本,以及 Windows 10 企业版多会话 1909 及更多 (在 Azure) 上的 Windows 虚拟桌面中使用的,必须启用其他注册表项:

\ HKEY_LOCAL_MACHINE软件\\ MicrosoftWindows Defender\Windows Defender 攻击防护\网络保护

- AllowNetworkProtectionOnWinServer (dword) 1 (十六进制)

- EnableNetworkProtection (dword) 1 (十六进制)

- AllowNetworkProtectionDownLevel (dword) 1 (十六进制) - Windows Server 2012R2,仅Windows Server 2016

注意

根据基础结构、流量和其他条件, HKEY_LOCAL_MACHINE\软件\策略\Microsoft\Windows Defender \NIS\使用者\IPS - AllowDatagramProcessingOnWinServer (dword) 1 (十六进制) 可能会影响网络性能。

有关其他信息,请参阅: 启用网络保护

Windows Server 和 Windows 多会话配置需要 PowerShell

对于 Windows Server 和 Windows 多会话,必须使用 PowerShell cmdlet 启用其他项。 对于 Windows Server 2012R2/2016 统一MDE客户端、Windows Server 版本 1803 或更高版本、Windows Server 2019 或更高版本以及Windows 10 企业版多会话 1909 及更早版本,在 Azure 上的 Windows 虚拟桌面中使用。

- Set-MpPreference -EnableNetworkProtection 已启用

- Set-MpPreference -AllowNetworkProtectionOnWinServer 1

- Set-MpPreference -AllowNetworkProtectionDownLevel 1

- Set-MpPreference -AllowDatagramProcessingOnWinServer 1

注意

在某些情况下,根据基础结构、流量和其他条件, Set-MpPreference -AllowDatagramProcessingOnWinServer 1 可能会影响网络性能。

网络保护故障排除

由于运行网络保护的环境,该功能可能无法检测操作系统代理设置。 在某些情况下,网络保护客户端无法访问云服务。 若要解决连接问题,请为 Microsoft Defender 防病毒配置静态代理。

注意

在开始故障排除之前,请确保将 QUIC 协议设置为在使用的浏览器中禁用。 网络保护功能不支持 QUIC 协议。

优化网络保护性能

网络保护现在具有性能优化,允许阻止模式开始异步检查长期连接,这可能会提高性能,并有助于解决应用兼容性问题。 默认情况下,此优化功能处于打开状态。 可以使用以下 PowerShell cmdlet 关闭此功能:

Set-MpPreference -AllowSwitchToAsyncInspection $false

另请参阅

- 评估网络保护 |执行一个快速方案,演示功能的工作原理以及通常会创建哪些事件。

- 启用网络保护 |使用 组策略、PowerShell 或 MDM CSP 在网络中启用和管理网络保护。

- 在 Microsoft Intune 中配置攻击面减少功能

- 适用于 Linux 的网络保护 |了解如何对 Linux 设备使用 Microsoft网络保护。

- macOS 的网络保护 |了解有关 macOS Microsoft网络保护的详细信息

提示

想要了解更多信息? Engage技术社区中的Microsoft安全社区:Microsoft Defender for Endpoint技术社区。