适用于:

希望体验 Microsoft Defender for Endpoint? 注册免费试用版。

关于 Web 保护

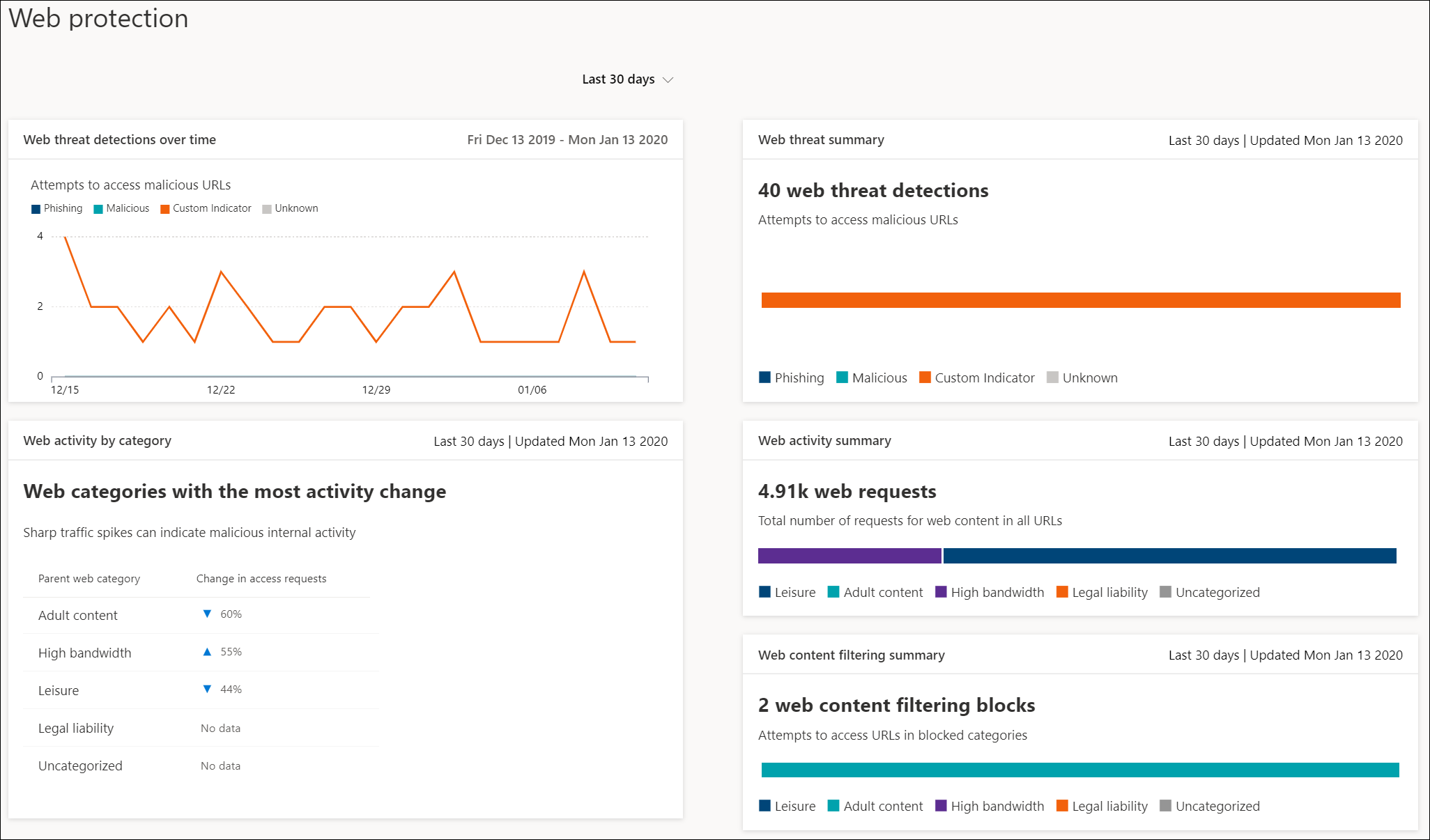

Microsoft Defender for Endpoint 中的 Web 保护由 Web 威胁防护、Web 内容筛选和自定义指示器组成。 通过 Web 保护,你可以保护设备免受 Web 威胁,并帮助你管理不需要的内容。 可以通过转到“报告 Web 保护”,在 Microsoft Defender 门户中找到 Web 保护报告。>

Web 威胁防护功能

构成 Web 威胁防护的卡片是 一段时间内的 Web 威胁检测 和 Web 威胁摘要。

Web 威胁防护包括:

- 全面了解影响组织的 Web 威胁。

- 通过警报和访问这些 URL 的设备的综合配置文件来调查与 Web 相关的威胁活动。

- 一整套安全功能,用于跟踪恶意和不需要的网站的总体访问趋势。

注意

对于 Microsoft Edge 和 Internet Explorer 以外的进程,Web 保护方案利用网络保护进行检查和强制执行:

- 所有三种协议都支持 IP 地址, (TCP、HTTP 和 HTTPS (TLS) ) 。

- 仅支持单个 IP 地址, (自定义指示器中不) CIDR 块或 IP 范围。

- 可以阻止任何浏览器或进程的 HTTP URL (包括完整 URL 路径)

- 可以在非Microsoft浏览器中阻止 HTTPS 完全限定的域名 (FQDN) , (指定完整 URL 路径的指示器只能在 Microsoft Edge)

- 阻止非Microsoft浏览器中的 FQDN 要求在这些浏览器中禁用 QUIC 和加密客户端 Hello

- 只能通过Microsoft Edge 阻止通过 HTTP2 连接合并加载的 FQDN。

- 网络保护将阻止所有端口上的连接 (而不仅仅是 80 和 443) 。

在非Microsoft Edge 进程中,网络保护通过检查 TCP/IP 握手后发生的 TLS 握手的内容来确定每个 HTTPS 连接的完全限定域名。 这要求 HTTPS 连接使用 TCP/IP (而不是 UDP/QUIC) 并且不加密 ClientHello 消息。 若要在 Google Chrome 中禁用 QUIC 和 Encrypted Client Hello,请参阅 QuicAllowed 和 EncryptedClientHelloEnabled。 对于 Mozilla Firefox,请参阅 Disable EncryptedClientHello and network.http.http3.enable。

在添加指示器和在客户端上强制实施指示器之间,延迟可能长达两个小时, (通常) 较少。 有关详细信息,请参阅 Web 威胁防护。

自定义指示器

自定义指示器检测汇总在 Web 威胁报告中的 Web 威胁检测随时间推移 和 Web 威胁摘要。

自定义指标提供:

- 能够创建基于 IP 和 URL 的入侵指标,以保护组织免受威胁。

- 指定“允许”、“阻止”或“警告”行为的功能。

- 对与自定义 IP/URL 指示器和访问这些 URL 的设备相关的活动的调查功能。

有关详细信息,请参阅 为 IP 和 URL/域创建指示器

Web 内容筛选

Web 内容筛选块 按类别、 Web 内容筛选摘要和 Web 活动摘要在“Web 活动”下汇总。

Web 内容筛选提供:

- 能够阻止用户访问被阻止类别的网站,无论他们是在本地浏览还是外出浏览。

- 支持将不同的策略定向到Microsoft Defender for Endpoint基于角色的访问控制设置中定义的不同设备组。

注意

Defender for Endpoint 计划 1 和计划 2 支持创建设备组。

- 位于同一中心位置的 Web 报告,同时可查看块和 Web 使用情况。

有关详细信息,请参阅 Web 内容筛选。

优先级顺序

Web 保护由以下组件组成,按优先级顺序列出。 每个组件都由 Microsoft Edge 中的 SmartScreen 客户端和所有其他浏览器和进程中的网络保护客户端强制实施。

自定义指示器 (IP/URL、Microsoft Defender for Cloud Apps策略)

- 允许

- 警告

- 阻止

web 威胁 (恶意软件、网络钓鱼)

- SmartScreen Intel

Web 内容筛选 (WCF)

注意

Microsoft Defender for Cloud Apps当前仅为阻止的 URL 生成指示器。

优先级顺序与计算 URL 或 IP 所依据的作顺序相关。 例如,如果有 Web 内容筛选策略,可以通过自定义 IP/URL 指示器创建排除项。 IoC) (自定义入侵指标的优先级高于 WCF 块。

同样,在指示器之间发生冲突期间,允许始终优先于块 (替代逻辑) 。 这意味着允许指示器优先于存在的任何块指示器。

下表汇总了在 Web 保护堆栈中出现冲突的一些常见配置。 它还根据本文前面所述的优先级确定生成的决定。

| 自定义指示器策略 | Web 威胁策略 | WCF 策略 | Defender for Cloud Apps策略 | 结果 |

|---|---|---|---|---|

| 允许 | 阻止 | 阻止 | 阻止 | 允许 (Web 保护替代) |

| 允许 | 允许 | 阻止 | 阻止 | 允许 (WCF 异常) |

| 警告 | 阻止 | 阻止 | 阻止 | 警告 (重写) |

自定义指示器不支持内部 IP 地址。 对于最终用户绕过的警告策略,默认情况下,该网站将取消阻止该用户的 24 小时。 此时间范围可由管理员修改,并由 SmartScreen 云服务向下传递。 还可以在 Microsoft Edge 中使用 CSP 来阻止 web 威胁块 (恶意软件/网络钓鱼) 中禁用绕过警告的功能。 有关详细信息,请参阅 Microsoft Edge SmartScreen 设置。

保护浏览器

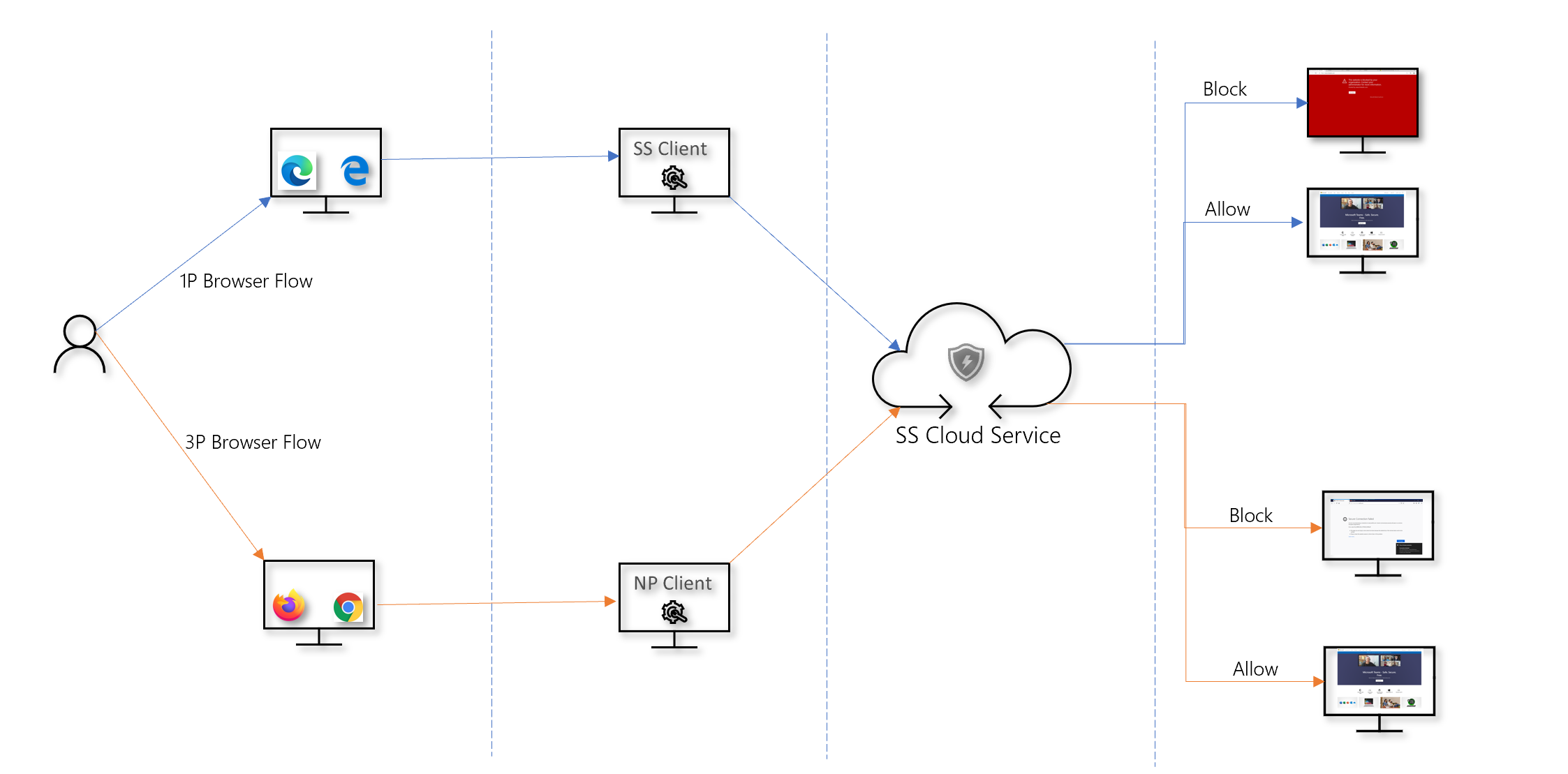

在所有 Web 保护方案中,SmartScreen 和网络保护可以一起使用,以确保跨Microsoft和非Microsoft浏览器和进程提供保护。 SmartScreen 直接内置于 Microsoft Edge 中,而网络保护则监视非Microsoft浏览器和进程中的流量。 下图说明了此概念。 此关系图显示两个客户端协同工作以提供多个浏览器/应用覆盖范围,对于 Web 防护 (指示器、Web 威胁、内容筛选) 的所有功能而言都是准确的。

排查终结点块问题

来自 SmartScreen 云的响应是标准化的。 Telerik Fiddler 等工具可用于检查云服务的响应,这有助于确定块的来源。

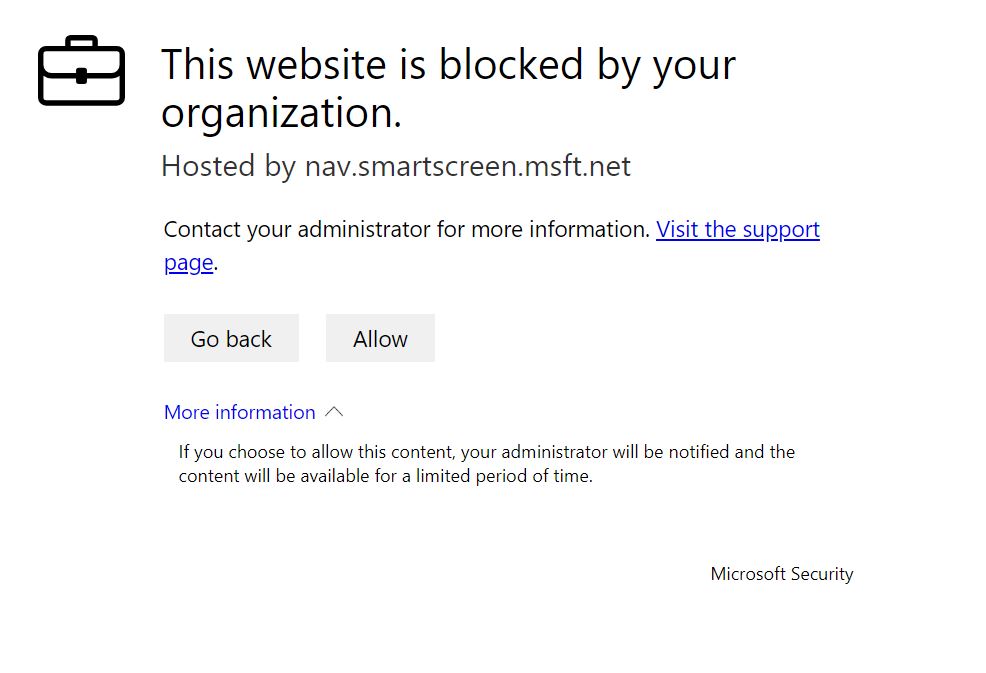

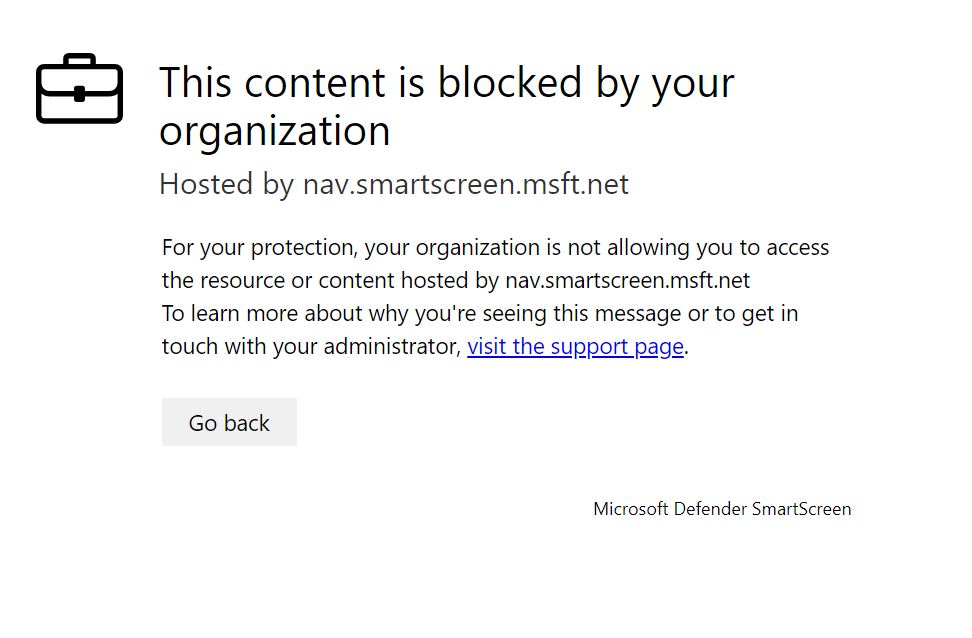

当 SmartScreen 云服务响应允许、阻止或警告响应时,响应类别和服务器上下文将中继回客户端。 在 Microsoft Edge 中,响应类别用于确定相应的阻止页面,以显示 (恶意、网络钓鱼、组织策略) 。

下表显示了响应及其相关特征。

| ResponseCategory | 负责块的功能 |

|---|---|

| CustomPolicy | WCF |

| CustomBlockList | 自定义指示器 |

| CasbPolicy | Defender for Cloud Apps |

| 恶意 | Web 威胁 |

| 网络钓鱼 | Web 威胁 |

Web 保护的高级搜寻

高级搜寻中的 Kusto 查询可用于汇总组织中长达 30 天的 Web 保护块。 这些查询使用上面列出的信息来区分块的各种来源,并以用户友好的方式汇总它们。 例如,以下查询列出了源自 Microsoft Edge 的所有 WCF 块。

DeviceEvents

| where ActionType == "SmartScreenUrlWarning"

| extend ParsedFields=parse_json(AdditionalFields)

| project DeviceName, ActionType, Timestamp, RemoteUrl, InitiatingProcessFileName, Experience=tostring(ParsedFields.Experience)

| where Experience == "CustomPolicy"

同样,可以使用以下查询列出源自网络保护的所有 WCF 块 (例如,非Microsoft浏览器) 中的 WCF 块。 已 ActionType 更新并 Experience 更改为 ResponseCategory。

DeviceEvents

| where ActionType == "ExploitGuardNetworkProtectionBlocked"

| extend ParsedFields=parse_json(AdditionalFields)

| project DeviceName, ActionType, Timestamp, RemoteUrl, InitiatingProcessFileName, ResponseCategory=tostring(ParsedFields.ResponseCategory)

| where ResponseCategory == "CustomPolicy"

若要列出由于其他功能 ((如自定义指示器) )导致的块,请参阅本文前面列出的表。 下表概述了每个功能及其各自的响应类别。 可以修改这些查询,以搜索与组织中特定计算机相关的遥测数据。 每个查询中显示的 ActionType 仅显示 Web 保护功能阻止的连接,而不是所有网络流量。

用户体验

如果用户访问的网页存在恶意软件、网络钓鱼或其他 Web 威胁的风险,Microsoft Edge 将显示类似于下图的阻止页:

从 Microsoft Edge 124 开始,所有 Web 内容筛选类别块都显示以下阻止页。

在任何情况下,非Microsoft浏览器中不会显示任何阻止页,用户会看到“安全连接失败”页面以及 Windows Toast 通知。 根据负责阻止的策略,用户会看到 Toast 通知中的不同消息。 例如,Web 内容筛选显示消息“此内容已被阻止”。

报告误报

若要报告 SmartScreen 视为危险的站点的误报,请使用 Microsoft Edge (块页上显示的链接,如本文前面) 所示。

对于 WCF,可以使用 Allow 指示器替代块,并选择性地对域的类别提出异议。 导航到 WCF 报表 的“域 ”选项卡。 每个域旁边都有一个省略号。 将鼠标悬停在此省略号上,然后选择“ 争议类别”。 此时会打开浮出控件。 设置事件的优先级并提供一些其他详细信息,例如建议的类别。 有关如何打开 WCF 以及如何对类别提出异议的详细信息,请参阅 Web 内容筛选。

有关如何提交误报/负值的详细信息,请参阅解决Microsoft Defender for Endpoint中的误报/负数。

相关文章

| 文章 | 说明 |

|---|---|

| Web 威胁防护功能 | 阻止访问网络钓鱼网站、恶意软件载体、攻击网站、不受信任或低信誉站点以及被阻止的网站。 |

| Web 内容筛选 | 根据网站的内容类别跟踪和规范对网站的访问。 |

提示

想要了解更多信息? Engage技术社区中的Microsoft安全社区:Microsoft Defender for Endpoint技术社区。