适用于: 员工租户

员工租户  外部租户(了解详细信息)

外部租户(了解详细信息)

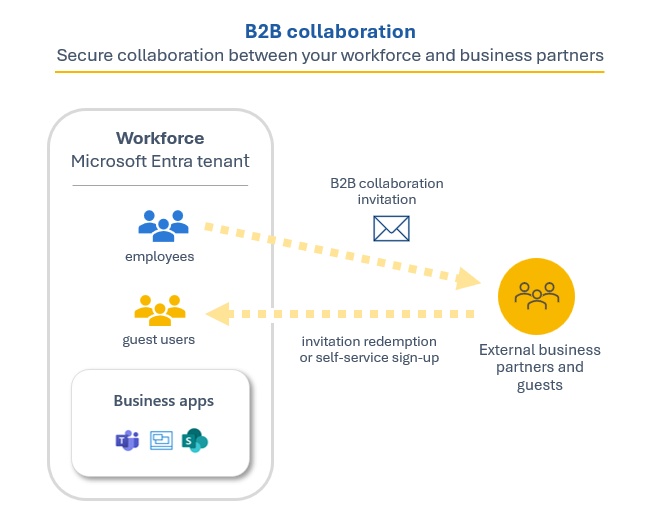

Microsoft Entra 外部 ID 包括协作功能,使员工能够与业务合作伙伴和来宾安全地协作。 在员工租户中,可以使用 B2B 协作将公司的应用程序和服务与来宾共享,同时保持对自己公司数据的控制。 与外部合作伙伴安全地合作,即使他们没有 Microsoft Entra ID 或 IT 部门也无妨。

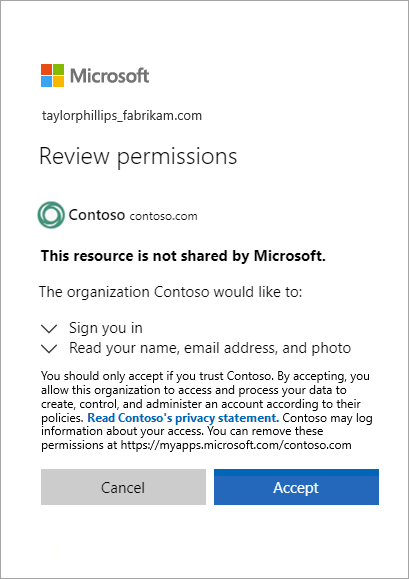

合作伙伴通过一个简单的邀请和兑换过程即可使用自己的凭据来访问公司资源。 还可以启用自助注册用户流,让来宾自行注册应用或资源。 来宾兑换其邀请或完成注册后,他们将在目录中表示为用户对象。 这些 B2B 协作用户的用户类型通常设置为“来宾”,其用户主体名称包含 #EXT# 标识符。

开发人员可以使用 Microsoft Entra 企业到企业 API 自定义邀请处理或编写自助注册门户之类的应用程序。 有关来宾用户的许可和定价信息,请参阅 Microsoft Entra 外部 ID 计费模式。

重要

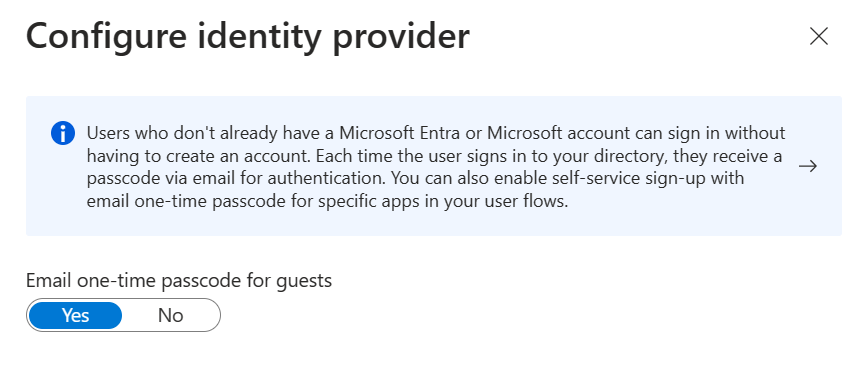

电子邮件一次性密码功能现在默认为所有新租户以及尚未显式关闭的任何现有租户启用。 关闭此功能时,回退身份验证方法将提示被邀请者创建 Microsoft 帐户。

与使用自己标识的任何合作伙伴协作

借助 Microsoft Entra B2B,合作伙伴可使用自己的标识管理解决方案,因此组织省去了外部管理开销。 来宾用户可使用自己的工作、学校或社交标识登录应用和服务。

- 合作伙伴是否有 Microsoft Entra 帐户,都可以使用其自己的标识和凭据。

- 不需要管理外部帐户或密码。

- 不需要同步帐户或管理帐户生命周期。

管理与其他组织的 B2B 协作

默认启用 B2B 协作,但通过全面管理员设置,可控制与外部合作伙伴和组织之间的入站和出站 B2B 协作。

跨租户访问设置。 对于与其他 Microsoft Entra 组织的 B2B 协作,请使用跨租户访问设置来控制哪些用户可以对哪些资源进行身份验证。 管理入站和出站 B2B 协作,并将访问范围设定为特定用户、组和应用程序。 设置适用于所有外部组织的默认配置,然后根据需要创建特定于个人、组织的设置。 使用跨租户访问设置时,还可以信任来自其他 Microsoft Entra 组织的多重身份验证 (MFA) 和设备声明(合规声明和 Microsoft Entra 混合加入声明)。

外部协作设置。 使用外部协作设置定义谁可以邀请外部用户作为来宾加入组织。 默认情况下,组织中的所有用户(包括 B2B 协作来宾用户)均可邀请外部用户进行 B2B 协作。 若要限制发送邀请的能力,可以为所有人打开或关闭邀请,或将邀请限制为特定角色。 还可以允许或阻止 B2B 特定域,并设置对来宾用户访问目录的限制。

这些设置用于管理 B2B 协作的两个不同方面。 跨租户访问设置控制用户是否可以使用外部 Microsoft Entra 租户进行身份验证。 它们适用于入站和出站 B2B 协作。 与此相反,外部协作设置控制允许组织中的哪些用户向任何组织的来宾发送 B2B 协作邀请。

跨租户访问和外部协作设置如何协同工作

考虑与特定外部 Microsoft Entra 组织进行 B2B 协作时,请确定跨租户访问设置是否允许与该组织进行 B2B 协作。 还要考虑外部协作设置是否允许用户向该组织的域发送邀请。 以下是一些示例:

示例 1:你之前已在外部协作设置中将 (一个 Microsoft Entra 组织)添加到阻止域列表中,但你的跨租户访问设置针对所有 Microsoft Entra 组织启用了 B2B 协作。

adatum.com在这种情况下,将应用最严格的设置。 你的外部协作设置将阻止你的用户向adatum.com中的用户发送邀请。示例 2:允许在跨租户访问设置中与 Fabrikam 进行 B2B 协作,但随后您在外部协作设置中将 添加到了阻止域中。 用户无法邀请新的 Fabrikam 业务来宾,但现有的 Fabrikam 来宾可以继续使用 B2B 协作。

注释

自 2025 年 7 月起,Microsoft开始更新来宾用户登录体验进行 B2B 协作。 推出持续到2025年底。 通过此更新,来宾用户将被重定向到其所属组织的登录页,以提供其凭据。 来宾用户会看到其主租户的品牌和 URL 终结点。 此步骤可确保更清楚地了解要使用的登录信息。 在自己的组织中成功进行身份验证后,来宾用户将返回到组织以完成登录过程。

管理与其他 Microsoft Cloud 的 B2B 协作

Microsoft Azure 云服务在单独的国家云中可用,这些云是以物理方式隔离的 Azure 的实例。 越来越多的组织发现需要跨全球云和国家云边界与组织和用户协作。 通过 Microsoft 云设置,可以在以下 Microsoft Azure 云之间建立相互 B2B 协作:

- Microsoft Azure 全球云和 Microsoft Azure 政府

- Microsoft Azure 全球云和由世纪互联运营的 Microsoft Azure

若要在不同云中的租户之间设置 B2B 协作,这两个租户都需要配置其 Microsoft 云设置,以实现与其他云的协作。 然后,每个租户都需要配置与另一个云的租户之间的入站和出站跨租户访问。 请参阅 Microsoft 云设置,了解详细信息。

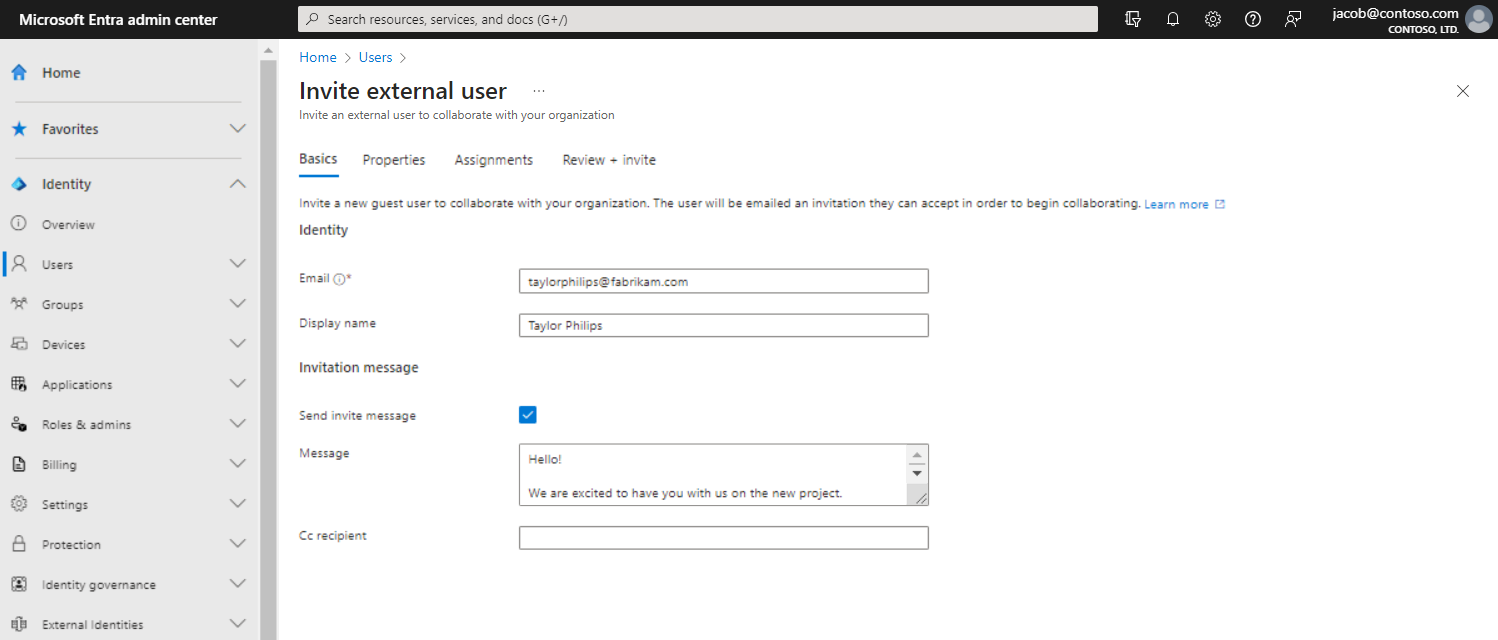

从 Microsoft Entra 管理中心轻松邀请来宾用户

管理员可以在管理中心轻松地向组织添加来宾用户。

- 在 Microsoft Entra 中新建来宾用户,方法类似于添加新用户。

- 将来宾用户分配到应用或组。

- 发送包含兑换链接的邀请电子邮件或发送要共享的应用的直接链接。

- 来宾用户按照几个简单的兑换步骤操作即可登录。

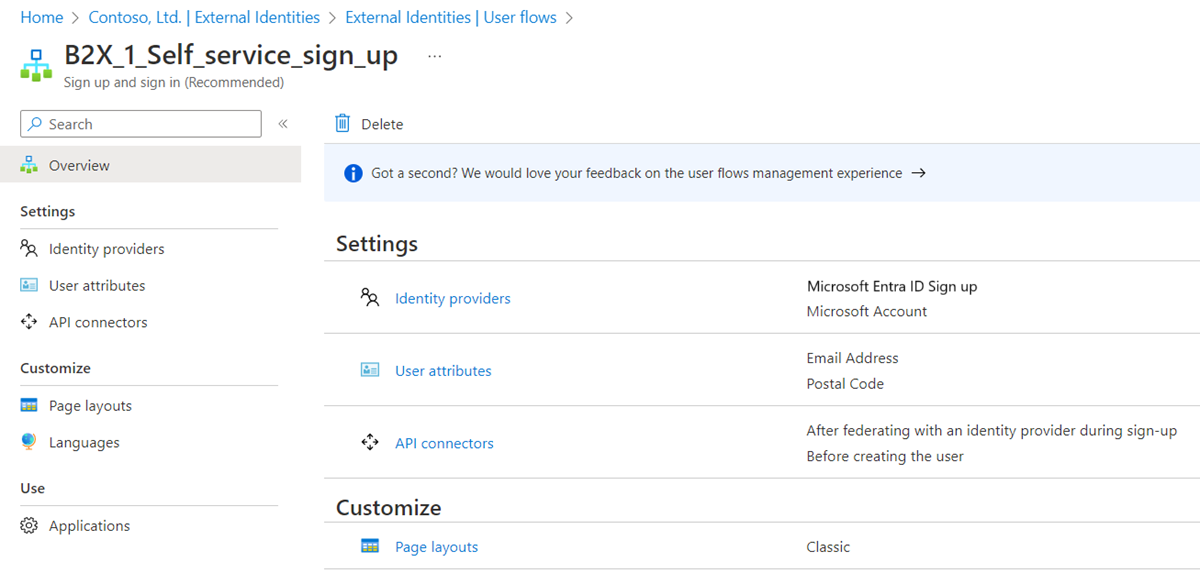

允许自助注册

使用自助注册用户流,可以为要访问应用的来宾创建注册体验。 在注册流中,可以提供不同的社交或企业标识提供者选项,并收集用户信息。 了解自助注册及其设置方法。

还可以使用 API 连接器将自助注册用户流与外部云系统集成。 可以与自定义审批工作流连接、执行身份验证、验证用户提供的信息等。

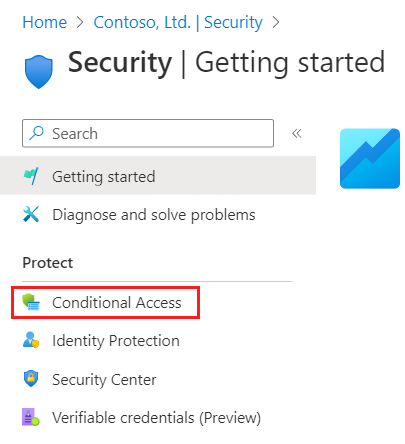

使用策略安全地共享你的应用和服务

可以使用身份验证和授权策略保护企业内容。 可在以下情况下强制执行多重身份验证等条件访问策略:

- 租户级别

- 应用程序级别

- 针对特定来宾用户,保护企业应用和数据

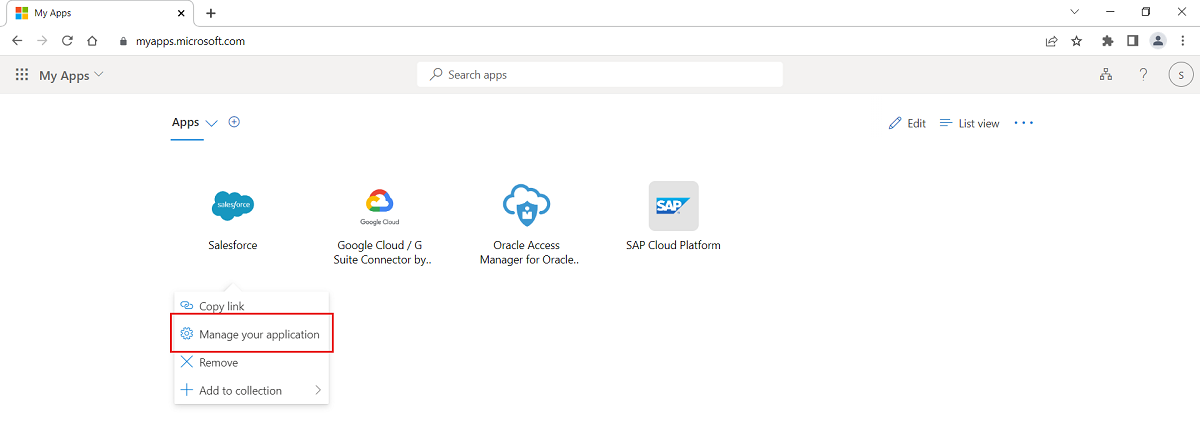

让应用程序和组所有者管理自己的来宾用户

可以将来宾用户管理委托给应用程序所有者。 这使他们能够直接将来宾用户添加到他们想要共享的任何应用程序中,无论该应用程序是否为 Microsoft 应用程序。

- 管理员设置自助服务应用和组管理。

- 非管理员使用 其访问面板 将来宾用户添加到应用程序或组。

自定义 B2B 来宾用户的载入体验

使用按组织需求自定义的方法引入外部合作伙伴。

- 使用Microsoft Entra 权利管理配置管理外部用户访问权限的策略。

- 使用 B2B 协作邀请 API 自定义载入体验。

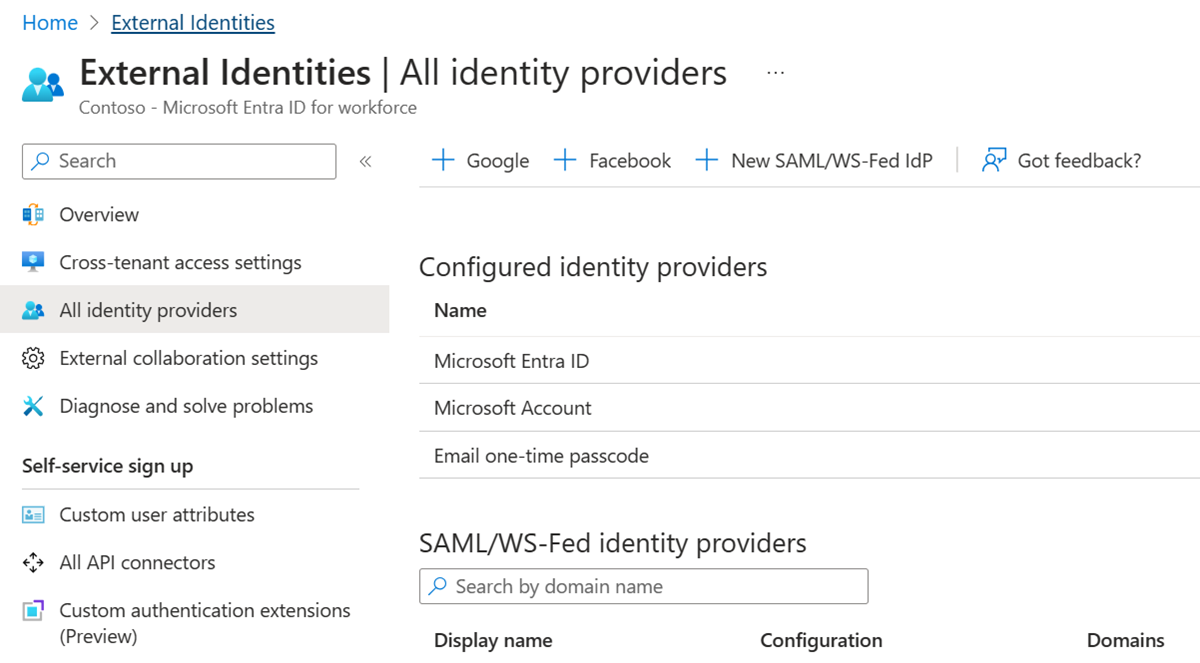

与标识提供者集成

Microsoft Entra ID 支持外部标识提供者,如 Facebook、Microsoft 帐户、Google 或企业标识提供者。 可以设置与身份提供者的联合。 通过这种方式,你的来宾可以使用其现有的社交或企业帐户登录,而不是仅为你的应用程序创建新帐户。 详细了解外部 ID 的标识提供者。

与 SharePoint 和 OneDrive 集成

你可以启用与 SharePoint 和 OneDrive 的集成,以便与组织外部人员共享文件、文件夹、列表项、文档库和站点,同时使用 Microsoft Entra B2B 进行身份验证和管理。 你与之共享资源的用户通常为目录中的来宾用户,这些来宾的权限和组与内部用户的权限和组等效。 启用与 SharePoint 和 OneDrive 集成时,还将在 Microsoft Entra B2B 中启用电子邮件一次性密码功能,以用作回退身份验证方法。

相关内容

若要了解有关 B2B 协作用户的详细信息,请参阅以下文章: 在管理中心中添加 B2B 协作来宾用户。 若要详细了解如何使用 Microsoft Teams 共享频道在组织之间建立相互信任关系,请参阅以下文章: B2B 直接连接。