使用访问评审,可以借助 Microsoft Entra B2B 功能轻松实现跨组织边界的协作。 管理员或其他用户可以邀请其他租户中的来宾用户。 此功能也适用于 Microsoft 帐户等社交标识。

可以轻松确保来宾用户拥有适当的访问权限。 为此,可让来宾本人或决策人参与访问评审,鉴定(或“证明”)来宾的访问权限。 审阅者可基于 Microsoft Entra ID 的建议,针对每个用户就继续访问的需求提供意见。 访问评审完成后,即可进行更改,并删除不再需要访问权限的来宾的访问权限。

注意

本文档重点介绍如何评审来宾用户的访问权限。 如果想要评审所有用户的访问权限,而不仅仅是来宾,请参阅通过访问评审管理用户访问权限。 如果希望评审具有管理角色(如全局管理员)的用户成员身份,请参阅在 Microsoft Entra Privileged Identity Management 中启动访问评审。

先决条件

- Microsoft Entra ID P2 或 Microsoft Entra ID 治理

有关详细信息,请参阅许可证要求。

创建和执行来宾的访问评审

首先,您必须被分配至少以下一个角色:

- 用户管理员

- (预览版)要评审的组的 Microsoft 365 或 Microsoft Entra 安全组所有者

然后,请转到“Identity Governance”页,确保访问评审已为你的组织准备就绪。

Microsoft Entra ID 支持采用多种方案评审来宾用户。

你可以评审以下任何一项:

- Microsoft Entra ID 中包含一个或多个来宾(成员)的组。

- 已连接到 Microsoft Entra ID 的、已为其分配一个或多个来宾用户的应用程序。

查看来宾用户对 Microsoft 365 组的访问权限时,可以单独为每个组创建一个评审,或打开所有 Microsoft 365 组的来宾用户的自动定期访问评审。 以下视频提供有关来宾用户的定期访问评审的详细信息:

然后可以决定是要求每个来宾评审其自己的访问权限还是要求一个或多个用户评审每个来宾的访问权限。

以下部分介绍了这些方案。

让来宾自我评审他们在组中的成员身份

可以使用访问评审确保受邀并已添加到组中的用户需要持续提供访问权限。 可以轻松让来宾自我评审他们在组中的成员身份。

若要为组创建访问评审,请选择仅包括来宾用户成员的评审,然后,这些成员会自我评审。 有关详细信息,请参阅创建组或应用程序的访问评审。

让每个来宾自我评审其成员身份。 默认情况下,接受邀请的每个来宾会收到来自 Microsoft Entra ID 的电子邮件,其中包含访问评审的链接。 Microsoft Entra ID 向来宾说明了如何查看对组或应用程序的访问权限。

审阅者提供输入后,将停止访问评审并应用更改。 有关详细信息,请参阅完成组或应用程序的访问评审。

除了表明自己不需要持续访问权限的这些用户以外,还可以删除未做出答复的用户。 未做出答复的用户可能不会再收到电子邮件。

如果未将组用于访问管理,还可以删除未选择参与评审的用户,因为他们未接受邀请。 未接受邀请可能表示受邀用户的电子邮件地址拼写错误。 如果某个组被用作通讯组,则可能没有选择某些来宾用户让其参与,因为他们是联系人对象。

让授权用户评审来宾在组中的成员身份

可以让授权用户(例如组的所有者)评审来宾是否持续需要获得组中的成员身份。

若要为组创建访问评审,请选择仅包括来宾用户成员的评审。 然后指定一个或多个审阅者。 有关详细信息,请参阅创建组或应用程序的访问评审。

要求审阅者提供输入。 默认情况下,他们每个人都会收到来自 Microsoft Entra ID 的电子邮件,其中包含指向访问面板的链接,他们将在访问面板中评审组或应用程序的访问权限。

审阅者提供输入后,将停止访问评审并应用更改。 有关详细信息,请参阅完成组或应用程序的访问评审。

让来宾自我评审他们对应用程序的访问权限

可以使用访问评审确保受邀参与特定应用程序的用户需要持续提供访问权限。 可以轻松让来宾自己评审他们的访问权限需求。

若要为应用程序创建访问评审,请选择仅包括来宾的评审,然后,这些用户会评审自己的访问权限。 有关详细信息,请参阅创建组或应用程序的访问评审。

让每个来宾自我评审他们对应用程序的访问权限。 默认情况下,接受邀请的每个来宾会收到来自 Microsoft Entra ID 的电子邮件。 该电子邮件中包含指向组织访问面板中访问评审的链接。 Microsoft Entra ID 向来宾说明了如何查看对组或应用程序的访问权限。

审阅者提供输入后,将停止访问评审并应用更改。 有关详细信息,请参阅完成组或应用程序的访问评审。

除了表明自己不需要持续访问权限的用户以外,还可以删除未做出答复的来宾用户。 未做出答复的用户可能不会再收到电子邮件。 还可以删除未选择让其参与的来宾用户,尤其是最近未邀请其参与的用户。 这些用户未接受其邀请,因此没有应用程序的访问权限。

让授权用户评审来宾对应用程序的访问权限

可以让授权用户(例如应用程序的所有者)评审来宾是否需要持续获得应用程序的访问权限。

若要为应用程序创建访问评审,请选择仅包括来宾的评审。 然后指定一个或多个用户作为审阅者。 有关详细信息,请参阅创建组或应用程序的访问评审。

要求审阅者提供输入。 默认情况下,他们每个人都会收到来自 Microsoft Entra ID 的电子邮件,其中包含指向访问面板的链接,他们将在访问面板中评审组或应用程序的访问权限。

审阅者提供输入后,将停止访问评审并应用更改。 有关详细信息,请参阅完成组或应用程序的访问评审。

让来宾评审访问权限的一般需求

在某些组织中,来宾可能不知道其组成员身份。

注意

早期版本的门户不允许 UserType 为“来宾”的用户具有管理访问权限。 在某些情况下,目录中的管理员可能已使用 PowerShell 将来宾的 UserType 值更改为“成员”。 如果之前目录中已发生此更改,则之前的查询可能不包括以前具有管理访问权限的所有来宾用户。 在这种情况下,需要更改来宾的 UserType 或手动将来宾包含在组成员身份中。

如果尚不存在适当的组,请在 Microsoft Entra ID 中创建一个安全组并在其中以成员的形式包含来宾。 例如,可以创建一个组并在其中包含手动维护的来宾成员身份。 或者,可以针对 Contoso 租户中 UserType 属性值为“来宾”的用户,以类似于“Guests of Contoso”的名称创建一个动态组。 为了提高效率,请确保该组主要是来宾 - 不要选择包含成员用户的组,因为成员用户不需要进行评审。 另外,请记住,作为组成员的来宾用户可以看到该组的其他成员。

若要为该组创建访问评审,请将成员自己选择为评审者。 有关详细信息,请参阅创建组或应用程序的访问评审。

让每个来宾自我评审其成员身份。 默认情况下,接受邀请的每个来宾会收到来自 Microsoft Entra ID 的电子邮件,其中包含组织访问面板中访问评审的链接。 Microsoft Entra ID 向来宾说明了如何查看对组或应用程序的访问权限。 这些未接受邀请的来宾在评审结果中显示为“未通知”。

审阅者提供输入后,将停止访问评审。 有关详细信息,请参阅完成组或应用程序的访问评审。

为特选团队和组配置访问评审时,可在访问评审过程中自动删除来宾用户 Microsoft Entra B2B 帐户。 此选项不可用于“所有包含来宾用户的 Microsoft 365 组”。

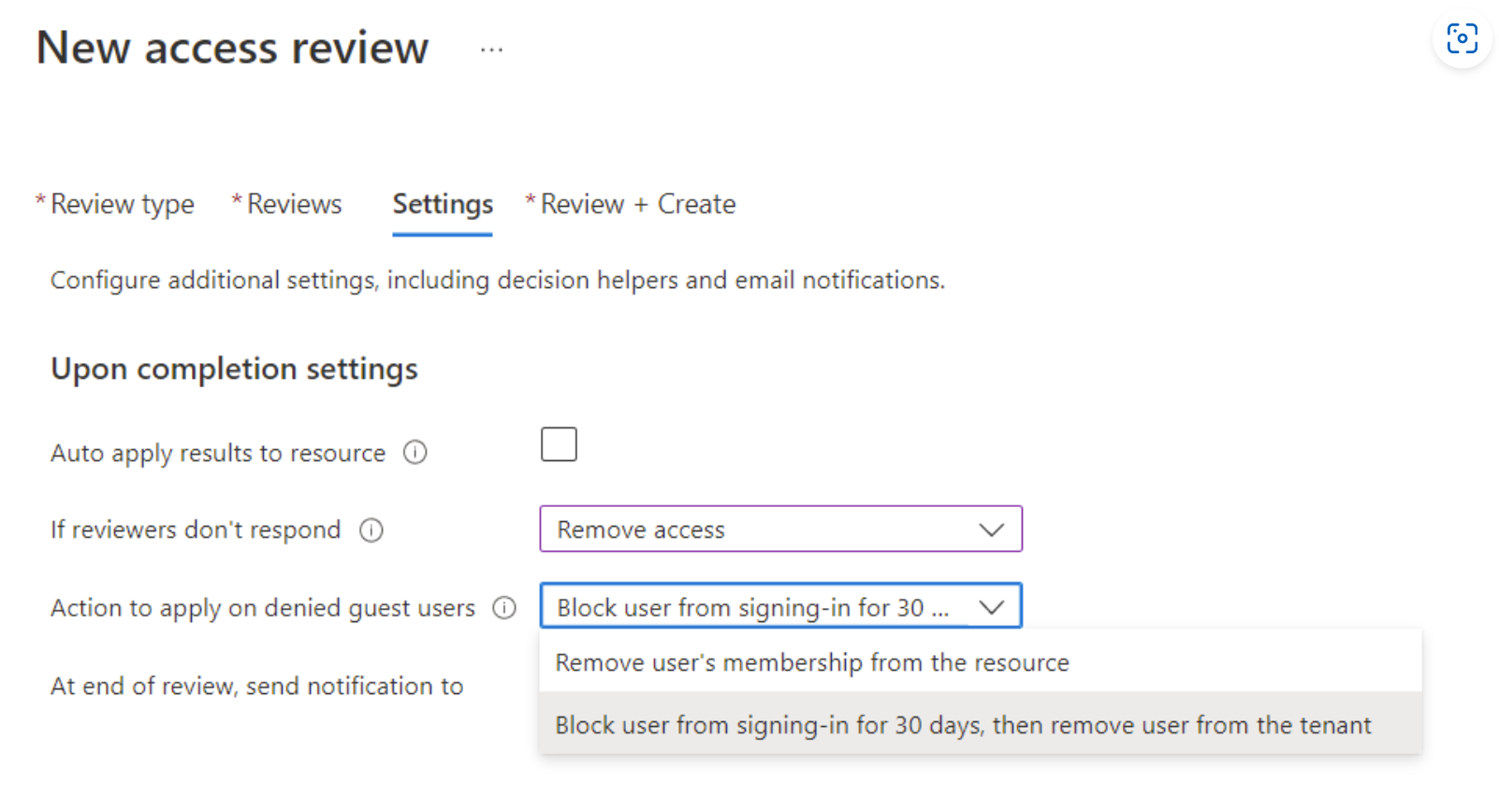

为此,请选择“将结果自动应用于资源”,因为这会自动从资源中删除用户。 “如果审阅者未响应”应设置为“删除访问权限”,并且“对被拒绝的来宾用户应用的操作”也应设置为“在 30 天内阻止用户登录,然后从租户中删除用户”。

这会立即阻止登录到来宾用户帐户,然后在 30 天后自动删除其 Microsoft Entra B2B 帐户。