将标识管理方案从 SAP IDM 迁移到 Microsoft Entra

除了商业应用程序外,SAP 还提供一系列标识和访问管理技术,包括 SAP Cloud Identity Services 和 SAP Identity Management (SAP IDM) 来帮助其客户维护 SAP 应用程序中的标识。 SAP IDM 由组织在本地部署,历来为 SAP R/3 部署提供标识和访问管理。 SAP 将终止对 SAP Identity Management 的维护。 对于使用 SAP Identity Management 的组织,Microsoft 和 SAP 正在协作为这些组织开发指南,以便将标识管理方案从 SAP Identity Management 迁移到 Microsoft Entra。

标识现代化是改进组织安全状况以及保护其用户和资源免受标识威胁的关键和必要步骤。 这是一项战略性投资,除了能加强安全态势之外,还能带来许多其他实质性的好处,如改善用户体验和优化运营效率。 许多组织的管理员都表示有兴趣将整个标识和访问管理场景的中心完全迁移到云端。 一些组织将不再具有本地环境,而另一些组织将云托管标识和访问管理与其剩余的本地应用程序、目录和数据库集成。 有关标识服务的云转换的详细信息,请参阅云转换状况和过渡到云。

Microsoft Entra 提供一个通用云托管标识平台,它为用户、合作伙伴和客户提供单个标识来访问云和本地应用程序,并从任何平台和设备进行协作。 本文档提供有关将标识和访问管理 (IAM) 方案从 SAP Identity Management 迁移到 Microsoft Entra 云托管服务的迁移选项和方法的指南,并将随着可迁移新场景的出现而更新。

Microsoft Entra 及其 SAP 产品集成概述

Microsoft Entra 是一系列产品,包括 Microsoft Entra ID(前 Azure Active Directory)和 Microsoft Entra ID 治理。 Microsoft Entra ID 是基于云的标识和访问管理服务,员工和来宾可以使用该服务访问资源。 它提供强身份验证和安全自适应访问,并与本地旧应用和数千个软件即服务 (SaaS) 应用程序集成,提供无缝的最终用户体验。 Microsoft Entra ID 治理提供其他功能,用于在用户需要访问的应用中自动建立用户标识,并在作业状态或角色更改时更新和删除用户标识。

Microsoft Entra 提供用户界面,包括 Microsoft Entra 管理中心、myapps 和 myaccess 门户,并为标识管理操作和委派的最终用户自助服务提供 REST API。 Microsoft Entra ID 包括 SuccessFactors、SAP ERP Central Component (SAP ECC) 和 SAP Cloud Identity Services 的集成,可提供 S/4HANA 及其他许多 SAP 应用程序的预配和单一登录。 有关这些集成的详细信息,请参阅管理对 SAP 应用程序的访问。 Microsoft Entra 还实现 SAML、SCIM、SOAP 和 OpenID Connect 等标准协议,以便与更多应用程序直接集成以实现单一登录和预配。 Microsoft Entra 还具有代理,包括 Microsoft Entra Connect 云同步和预配代理,可将 Microsoft Entra 云服务连接到组织的本地应用程序、目录和数据库。

下图演示了用户预配和单一登录的示例拓扑。 在此拓扑中,工作人员以 SuccessFactors 表示,并且需要在 Windows Server Active Directory 域、Microsoft Entra、SAP ECC 和 SAP 云应用程序中具有帐户。 此示例演示了拥有 Windows Server AD 域的组织;但不需要 Windows Server AD。

计划将标识管理方案迁移到 Microsoft Entra

自 SAP IDM 引入以来,标识和访问管理环境随着新的应用程序和新的业务优先级而发展,因此,在很多情况下,建议用于解决 IAM 用例的方法与以前为 SAP IDM 实现的组织不同。 因此,组织应规划阶段式方案迁移方法。 例如,一个组织可能会将最终用户自助密码重置方案作为一个步骤进行迁移,完成后即可移动预配方案。 再举一个例子,组织可能选择先在单独的暂存租户中部署 Microsoft Entra 功能,与现有标识管理系统和生产租户并行运行,然后逐个将方案配置从暂存租户迁移到生产租户,并从现有标识管理系统中停用该方案。 组织选择迁移其方案的顺序取决于其总体 IT 优先级,以及对其他利益干系人的影响,例如需要培训更新的最终用户或应用程序所有者。 组织还可以与其他 IT 现代化一起构建 IAM 方案迁移,例如将标识管理之外的其他方案从本地 SAP 技术迁移到 SuccessFactors、S/4HANA 或其他云服务。 你可能还希望借此机会清理和删除过时的集成、访问权限或角色,并在必要时进行合并。

若要开始规划迁移,

- 在 IAM 现代化策略中确定当前和计划的 IAM 用例。

- 分析这些用例的要求,并将这些要求与 Microsoft Entra 服务的功能相匹配。

- 确定实施新的 Microsoft Entra 功能以支持迁移的时间范围和利益干系人。

- 确定应用程序的直接转换过程,以便将单一登录、标识生命周期和访问控制迁移到 Microsoft Entra。

由于 SAP IDM 迁移可能涉及与现有 SAP 应用程序的集成,请查看与 SAP 源和目标的集成指南,了解如何确定应用程序载入顺序以及应用程序如何与 Microsoft Entra 集成。

帮助部署带有 SAP 应用程序的 Microsoft Entra 的服务和集成合作伙伴

合作伙伴还可以帮助组织规划和部署带有 SAP 应用程序(如 SAP S/4HANA)的 Microsoft Entra。 客户可以与 Microsoft 解决方案合作伙伴查找器中列出的合作伙伴合作,也可以选择下表中列出的这些服务和集成合作伙伴。 说明和链接页面由合作伙伴自己提供。 可以按照说明来确定你可能想要联系并了解更多信息的合作伙伴,让其帮助部署带有 SAP 应用程序的 Microsoft Entra。

| 名称 | 描述 |

|---|---|

| Accenture 和 Avanade | “Accenture 和 Avanade 是 Microsoft 安全和 SAP 服务方面的全球领导者。 凭借我们独特的 Microsoft 和 SAP 技能组合,我们可以帮助你了解并成功规划从 SAP IdM 到 Microsoft Entra ID 的迁移。 通过我们的交付资产和专业知识,Avanade 和 Accenture 可以帮助你加速迁移项目,以更低的风险实现目标。 Accenture 在协助大型全球企业方面具有独特的优势,Avanade 在支持大中型企业迁移过程中拥有丰富的经验,这两者相辅相成。 我们广泛的知识和经验可以帮助你加快取代 SAP IdM 的旅程,同时最大化你在 Microsoft Entra ID 上的投资。” |

| Campana & Schott | “Campana & Schott 是一家国际管理和技术咨询公司,在欧洲和美国拥有 600 多名员工。我们将 30 多年的项目管理和转型经验与在 Microsoft 技术、IT 策略和 IT 组织方面的深度专业知识结合在一起。 作为 Microsoft Cloud 的 Microsoft 解决方案合作伙伴,我们为 Microsoft 365、SaaS 应用程序和旧版本地应用程序提供新式安全性。” |

| DXC Technology | “DXC Technology 帮助全球公司运行其任务关键型系统和运营,同时实现 IT 现代化、优化数据体系结构,并确保跨公共、私有云和混合云的安全性和可伸缩性。 DXC 与 Microsoft 和 SAP 建立了 30 多年的全球战略伙伴关系,在跨行业实现 SAP IDM 方面经验丰富。” |

| Wipro 旗下公司 Edgile | “Wipro 旗下公司 Edgile 利用 SAP 和 Microsoft 365 的 25 年专业知识,为我们尊贵的客户无缝迁移标识和访问管理 (IDM)。 作为 Microsoft Entra 启动合作伙伴和 SAP 全球战略服务合作伙伴 (GSSP),我们在 IAM 现代化和变更管理领域脱颖而出。 我们的 Edgile 和 Wipro 专家团队采用独特的方法,确保我们的客户成功实现云身份和安全转型。” |

| IB Solution | “IBsolution 是全球经验最丰富的 SAP 标识管理咨询公司之一,拥有超过 20 年的历史。 凭借战略方法和预先打包的解决方案,公司陪伴客户从 SAP IdM 过渡到 SAP 最推荐的 IdM 后继者 Microsoft Entra ID 治理上。” |

| IBM Consulting | “IBM Consulting 是 Microsoft 安全和 SAP 转型服务领域的全球领导者。 我们完全有能力支持客户将 SAP IdM 迁移到 Microsoft Entra ID。 我们在为大型全球企业客户提供支持方面的知识和经验,加上在网络安全、人工智能和 SAP 服务方面的深厚专业知识,有助于实现无缝过渡之旅,同时尽量减少关键业务服务和功能的中断。” |

| KPMG | “KPMG 和 Microsoft 通过倡导全面的标识治理主张,进一步强化了他们的联盟关系。 通过熟练地驾驭标识治理的复杂性,Microsoft Entra 高级工具与 KPMG Powered Enterprise 相结合,帮助推动功能转型。 这一协同作用可以加速数字功能,提高运营效率,增强安全性并确保合规性。” |

| ObjektKultur | “作为 Microsoft 的长期合作伙伴,Objektkultur 通过咨询、开发和运营创新 IT 解决方案将业务流程数字化。 凭借在 Microsoft 技术中实现标识和访问管理解决方案以及集成应用程序方面的丰富经验,我们指导客户从逐步淘汰的 SAP IDM 无缝过渡到强大的 Microsoft Entra,保证在云中实现安全、治理和简化的标识和访问管理。” |

| Patecco | “PATECCO 是一家德国 IT 咨询公司,专门开发、支持和实施基于最新技术的标识和访问管理解决方案。 凭借在 IAM 方面的深厚专业知识和与行业领导者的合作关系,它为银行、保险、制药、能源、化学和公用事业等各个领域的客户提供量身定制的服务。” |

| Protiviti | “作为 Microsoft AI 云解决方案合作伙伴和 SAP 金牌合作伙伴,Protiviti 在 Microsoft 和 SAP 解决方案方面的专业知识在业内是无与伦比的。 将我们强大的合作关系汇集在一起,为客户提供一套全面的集中标识管理和角色治理解决方案。” |

| PwC | “PwC 的标识和访问管理服务可跨所有功能阶段提供帮助,从帮助评估 SAP IDM 中部署的现有功能,到使用 Microsoft Entra ID 治理制定战略和规划目标未来状态和愿景。 PwC 还可以在上线后支持和操作环境作为托管服务。” |

| SAP | “凭借在 SAP IDM 设计和实施方面的丰富经验,我们的 SAP 咨询团队可以在从 SAP IDM 迁移到 Microsoft Entra 方面提供全面的专业知识。 通过与 SAP 开发的紧密直接联系,我们可以推动客户需求并实施创新理念。 我们在与 Microsoft Entra 集成方面的经验使我们能够提供自定义的解决方案。 此外,我们在处理 SAP 云标识服务并将 SAP 与非 SAP 云产品集成方面具有最佳做法。 请信任我们的专业知识,让我们的 SAP 咨询团队支持你迁移到 Microsoft Entra ID。” |

| SITS | “SITS 是 DACH 区域中领先的网络安全提供商,为客户提供一流的咨询、工程、云技术和托管服务。 作为 Microsoft 安全、现代工作和 Azure 基础结构的解决方案合作伙伴,我们围绕安全性、合规性、标识和隐私为客户咨询、实施、支持和托管服务。” |

| Traxion | “Traxion 是 SITS集团旗下公司,在比荷卢经济联盟区域运营。 Traxion 是一家 IT 安全公司,拥有 160 名员工和超过 24 年的专业知识,专门从事标识管理解决方案。 作为 Microsoft 合作伙伴,我们提供一流的 IAM 咨询、实施和支持服务,确保强大、持久客户关系。” |

每个 SAP IDM 方案的迁移指南

以下部分提供了有关如何将每个 SAP IDM 方案迁移到 Microsoft Entra 的指导的链接。 并非所有部分都与每个组织相关,具体取决于组织已部署的 SAP IDM 方案。

请务必关注本文、Microsoft Entra 产品文档以及相应 SAP 产品文档的更新,因为这两款产品的功能在不断发展,以解锁更多迁移和全新方案,包括 Microsoft Entra 与 SAP Access Control (SAP AC) 和 SAP Cloud Identity Access Governance (SAP IAG) 的集成。

| SAP IDM 方案 | Microsoft Entra 指南 |

|---|---|

| SAP IDM 标识存储 | 将标识存储迁移到 Microsoft Entra ID 租户以及将现有 IAM 数据迁移到 Microsoft Entra ID 租户 |

| SAP IDM 中的用户管理 | 迁移用户管理方案 |

| SAP SuccessFactors 和其他 HR 源 | 与 SAP HR 源集成 |

| 在应用程序中预配单一登录的标识 | 预配到 SAP 系统、预配到非 SAP 系统和迁移身份验证和单一登录 |

| 最终用户自助服务 | 迁移最终用户自助服务 |

| 角色分配和访问分配 | 迁移访问生命周期管理方案 |

| 正在报告 | 使用 Microsoft Entra 报告 |

| 联合身份验证 | 跨组织边界迁移交换标识信息 |

| 目录服务器 | 迁移需要目录服务的应用程序 |

| 扩展 | 通过集成接口扩展 Microsoft Entra |

将标识存储迁移到 Microsoft Entra ID 租户

在 SAP IDM 中,标识存储是标识信息的存储库,包括用户、组及其审核日志。 在 Microsoft Entra 中,租户是 Microsoft Entra ID 的一个实例,其中保存了有关单个组织的信息,包括用户、组和设备等组织对象。 租户还包含资源的访问与合规性策略,例如在目录中注册的应用程序。 租户提供的主要功能包括身份验证和资源访问管理。 租户包含特权组织数据,并与其他租户安全隔离。 此外,可以将租户配置为在特定区域或云中持久保存和处理组织的数据,使组织能够将租户用作一种机制来满足数据驻留与合规性处理要求。

拥有 Microsoft 365、Microsoft Azure 或其他 Microsoft 在线服务的组织将已经拥有支持这些服务的 Microsoft Entra ID 租户。 此外,组织可能还有其他租户,例如具有特定应用程序和已配置为符合标准的租户,例如适用于这些应用程序的 PCI-DSS。 若要详细了解如何确定现有租户是否合适,请参阅多个租户的资源隔离。 如果你的组织还没有租户,请查看 Microsoft Entra 部署计划。

在将方案迁移到 Microsoft Entra 租户之前,应查看以下操作的分步指南:

- 根据访问应用程序的用户先决条件和其他限制来定义组织的策略

- 确定预配和身份验证拓扑。 与 SAP IDM 标识生命周期管理类似,单个 Microsoft Entra ID 租户可以连接到多个云和本地应用程序进行预配和单一登录。

- 确保在该租户中满足了组织先决条件,包括为该租户中您将要使用的功能配备适当的 Microsoft Entra 许可证。

将现有 IAM 数据迁移到 Microsoft Entra ID 租户

在 SAP IDM 中,标识存储通过输入类型(如 MX_PERSON、MX_ROLE 或 MX_PRIVILEGE)来表示标识数据。

一个人在 Microsoft Entra ID 租户中表示为一个用户。 如果你的现有用户还不在 Microsoft Entra ID 中,则可以将他们引入 Microsoft Entra ID 中。 首先,如果现有用户的属性不属于 Microsoft Entra ID 架构的一部分,则使用扩展属性扩展 Microsoft Entra 用户架构以容纳更多属性。 接下来,从某个来源(例如 CSV 文件)执行上传以在 Microsoft Entra ID 中批量创建用户。 然后,向这些新用户颁发凭据,以便他们可以向 Microsoft Entra ID 进行身份验证。

业务角色可以在 Microsoft Entra ID 治理中表示为权利管理访问包。 可以通过将组织角色模型迁移到 Microsoft Entra ID 治理来管理对应用程序的访问,从而为每个业务角色生成一个访问包。 若要自动执行迁移过程,可以使用 PowerShell 创建访问包。

目标系统中的特权或技术角色可以在 Microsoft Entra 中表示为应用角色或安全组,具体取决于目标系统如何使用 Microsoft Entra ID 数据进行授权的要求。 有关详细信息,请参阅将应用程序与 Microsoft Entra ID 集成并建立评审访问基线。

在 Microsoft Entra 中,动态组可能有不同的可能表示形式。 在 Microsoft Entra 中,可以使用 Microsoft Entra ID 动态成员资格组或 Microsoft Entra ID 治理权利管理,通过访问包自动分配策略自动维护用户的集合,例如具有特定成本中心属性值的每个人。 可以使用 PowerShell cmdlet 创建动态成员资格组,或批量创建自动分配策略。

迁移用户管理方案

通过 Microsoft Entra 管理员中心、Microsoft Graph API 和 PowerShell,管理员可以轻松执行日常标识管理活动,包括创建用户、阻止用户登录、将用户添加到组或删除用户。

为了大规模启用操作,Microsoft Entra 可让组织自动执行其标识生命周期过程。

在 Microsoft Entra ID 和 Microsoft Entra ID 治理中,可以使用以下方法自动执行标识生命周期过程:

- 来自组织 HR 源的入站设置,从 Workday 和 SuccessFactors 检索辅助角色信息,以自动维护 Active Directory 和 Microsoft Entra ID 中的用户标识。

- 可使用目录间预配在 Microsoft Entra ID 中自动创建和维护 Active Directory 中已存在的用户。

- Microsoft Entra ID 治理生命周期工作流自动执行在特定关键事件中运行的工作流任务,例如,在计划新员工开始组织工作之前,在组织期间更改状态,以及离开组织时的状态。 例如,可以配置工作流,向新用户的管理员发送一封带有临时访问密码的电子邮件,或者在第一天向该用户发送欢迎电子邮件。

- 权利管理中的自动分配策略根据用户特性的更改添加和移除用户的动态成员资格组、应用程序角色和 SharePoint 网站角色。 用户还可以根据请求,使用权利管理和 Privileged Identity Management 被分配到组、Teams、Microsoft Entra 角色、Azure 资源角色和 SharePoint Online 站点,如访问生命周期管理部分所示。

- 一旦用户处于具有正确的动态成员资格组和应用角色分配的 Microsoft Entra ID 中,用户预配便可通过 SCIM、LDAP 和 SQL 创建、更新和移除其他应用程序中的用户帐户,并通过连接器连接到数百个云和本地应用程序。

- 对于来宾生命周期,可在权利管理中指定允许其用户请求访问组织资源的其他组织。 当其中一个用户的请求获得批准时,权利管理会自动将其作为 B2B 来宾添加到组织的目录,并分配适当的访问权限。 B2B 来宾用户的访问权限过期或被撤销时,权利管理会自动从组织的目录中删除该用户。

- 访问评审,可对组织中已存在的现有来宾进行定期评审,并在这些用户不再需要访问权限时将其从组织的目录中移除。

从另一个 IAM 产品迁移时,请记住,Microsoft Entra 中 IAM 概念的实现可能与其他 IAM 产品中这些概念的实现不同。 例如,组织可能会为新员工加入等生命周期事件制定业务流程,而一些 IAM 产品已经通过工作流基础中的工作流来实现这一点。 相比之下,Microsoft Entra 内置了许多自动化过程,不需要为大多数标识管理自动化活动定义工作流。 例如,可以配置 Microsoft Entra,以便在 SuccessFactors 等人力资源记录系统中检测到新员工时,Microsoft Entra 会自动在 Windows Server AD、Microsoft Entra ID 中为该新员工创建用户帐户,将他们配置到应用程序中、添加到组中,并为他们分配适当的许可证。 同样,访问请求审批处理不需要定义工作流。 在 Microsoft Entra 中,仅在以下情况下才需要工作流:

- 工作流可用于员工的入职/调岗/离职过程,这些过程可以通过 Microsoft Entra 生命周期工作流中的内置任务来实现。 例如,管理员可以定义一个工作流,其中包含一个任务,用于向新员工发送电子邮件,其中包含临时访问密码。 管理员还可以在入职、调岗和离职工作流期间将生命周期工作流中的标注添加到 Azure 逻辑应用。

- 工作流可用于在访问请求和访问分配过程中添加步骤。 Microsoft Entra 权利管理中已经实现了多阶段审批、职责分离检查和到期步骤。 管理员可以在访问包分配请求处理、分配授予和分配移除过程中,从权利管理中定义调用 Azure 逻辑应用工作流的操作。

与 SAP HR 源集成

拥有 SAP SuccessFactors 的组织可以使用 SAP IDM 从 SAP SuccessFactors 中引入员工数据。 那些使用 SAP SuccessFactors 的组织可以通过使用 Microsoft Entra ID 连接器轻松迁移,将 SuccessFactors 中的员工标识迁移到Microsoft Entra ID 或本地 Active Directory 中。 连接器支持以下方案:

- 雇用新员工:新员工添加到 SuccessFactors 后,Microsoft Entra ID 中会自动创建用户帐户,而 Microsoft 365 和 Microsoft Entra ID 支持的其他软件即服务 (SaaS) 应用程序中则会根据情况创建用户帐户。

- 员工属性和个人资料更新:在 SuccessFactors 中更新员工记录(例如姓名、职称或上司)后,Microsoft Entra ID 中会自动更新相应员工的用户帐户,而 Microsoft 365 和 Microsoft Entra ID 支持的其他 SaaS 应用程序中则会根据情况更新其用户帐户。

- 员工离职:当员工在 SuccessFactors 中离职时,Microsoft Entra ID 会自动禁用该员工的用户帐户,而 Microsoft 365 和 Microsoft Entra ID 支持的其他 SaaS 应用程序则会根据情况禁用其用户帐户。

- 员工返聘:在 SuccessFactors 中返聘员工时,该员工的旧帐户可自动重新激活或重新预配到 Microsoft Entra ID(具体取决于你的首选项),而 Microsoft 365 和 Microsoft Entra ID 支持的其他 SaaS 应用程序则会根据情况重新激活或重新预配。

还可以将属性(例如电子邮件地址)从 Microsoft Entra ID 写回到 SAP SuccessFactors。

有关将 SAP SuccessFactors 用作源的标识生命周期的分步指南,包括使用 Windows Server AD 或 Microsoft Entra ID 中的相应凭据设置新用户,请参阅计划部署 Microsoft Entra 以实现与 SAP 源和目标应用程序的用户预配。

一些组织还使用 SAP IDM 从 SAP Human Capital Management (HCM) 读取。 同时使用 SAP SuccessFactors 和 SAP Human Capital Management (HCM) 的组织还可以将标识引入到 Microsoft Entra ID 中。 通过使用 SAP Integration Suite,可以在 SAP HCM 和 SAP SuccessFactors 之间同步辅助角色列表。 可以从此处使用上述本机预配集成将标识直接引入 Microsoft Entra ID,或将其预配到 Active Directory 域服务中。

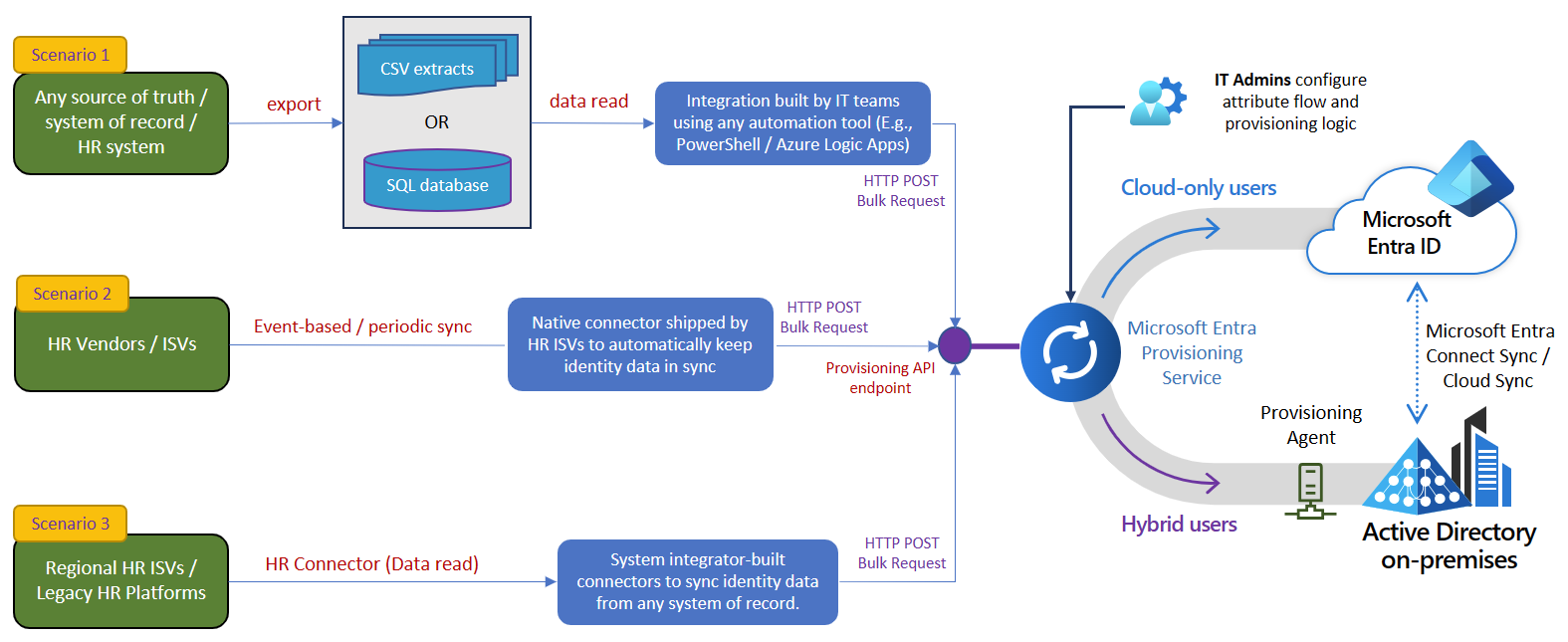

如果除 SuccessFactors 或 SAP HCM 之外还有其他记录源系统,则可以使用 Microsoft Entra 入站预配 API 将记录系统中的员工作为用户引入 Windows Server 或 Microsoft Entra ID。

预配到 SAP 系统

大多数拥有 SAP IDM 的组织都会使用它将用户预配到 SAP ECC、SAP IAS、SAP S/4HANA 或其他 SAP 应用程序中。 Microsoft Entra 具有 SAP ECC、SAP Cloud Identity Services 和 SAP SuccessFactors 的连接器。 预配到 SAP S/4HANA 或其他应用程序需要用户首先出现在 Microsoft Entra ID 中。 拥有 Microsoft Entra ID 中的用户后,可以将这些用户从 Microsoft Entra ID 预配到 SAP Cloud Identity Services 或 SAP ECC,以便他们登录到 SAP 应用程序。 然后,SAP Cloud Identity Services 通过 SAP 云连接器、AS ABAP 等等将 SAP Cloud Identity Directory 中源自 Microsoft Entra ID 的用户预配到下游 SAP 应用程序,包括 SAP S/4HANA Cloud 和 SAP S/4HANA On-premise。

有关将 SAP 应用程序作为目标的标识生命周期的分步指南,请参阅计划部署 Microsoft Entra 以实现与 SAP 源和目标应用程序的用户预配。

若要准备将用户预配到与 SAP Cloud Identity Services 集成的 SAP 应用程序,请确认 SAP Cloud Identity Services 对这些应用程序具有必要的架构映射,并将用户从 Microsoft Entra ID 预配到 SAP Cloud Identity Services。 SAP Cloud Identity Services 随后会根据需要将用户预配到下游 SAP 应用程序中。 然后,可以使用 SuccessFactors 的 HR 入站功能,使 Microsoft Entra ID 中的用户列表在员工入职、调岗和离职时保持最新状态。 如果租户拥有 Microsoft Entra ID Governance 许可证,则还可以在 SAP Cloud Identity Services 的 Microsoft Entra ID 中自动更改应用程序角色分配。 有关在预配之前执行职责分离和其他合规性检查的详细信息,请参阅迁移访问生命周期管理方案。

关于如何将用户预配到 SAP ECC 的指南,请确认 SAP ECC 所需的业务 API (BAPI) 已准备好供 Microsoft Entra 用于标识管理,然后从Microsoft Entra ID 向 SAP ECC 预配用户。

有关如何更新 SAP SuccessFactor 员工记录的指导,请参阅从 Microsoft Entra ID 写回 SAP SuccessFactors。

如果使用 SAP NetWeaver AS for Java 和 Windows Server Active Directory 作为其数据源,则 Microsoft Entra SuccessFactors 入站可用于在 Windows Server AD 中自动创建和更新用户。

如果将 SAP NetWeaver AS for Java 与另一个 LDAP 目录用作其数据源,则可以配置 Microsoft Entra ID 以将用户预配到 LDAP 目录中。

在为用户配置 SAP 应用程序中的预配后,应为其启用单一登录。 Microsoft Entra ID 可以充当标识提供者,以及 SAP 应用程序的身份验证机构。 Microsoft Entra ID 可以使用 SAML 或 OAuth 与 SAP NetWeaver 集成。 有关如何配置 SAP SaaS 和现代应用的单一登录的详细信息,请参阅启用 SSO。

预配到非 SAP 系统

组织还可以使用 SAP IDM 将用户预配到非 SAP 系统,包括 Windows Server AD 及其他数据库、目录和应用程序。 可以将这些方案迁移到 Microsoft Entra ID,让 Microsoft Entra ID 将其这些用户的副本预配到这些存储库中。

对于具有 Windows Server AD 的组织,组织可能一直将 Windows Server AD 用作用户和组的源,以供 SAP IDM 引入到 SAP R/3。 可以使用 Microsoft Entra Connect Sync 或 Microsoft Entra Cloud Sync 将用户和组从 Windows Server AD 引入到 Microsoft Entra ID。 此外,Microsoft Entra SuccessFactors 入站可用于在 Windows Server AD 中自动创建和更新用户,并且可以管理基于 AD 的应用程序使用的 AD 组中的成员身份。 可以使用基于组的许可,通过许可证分配自动为用户创建 Exchange Online 邮箱。

对于依赖其他目录的应用程序的组织,您可以配置 Microsoft Entra ID以将用户预配到 LDAP 目录,包括 OpenLDAP、Microsoft Active Directory Lightweight Directory Services、389 Directory Server、Apache Directory Server、IBM Tivoli DS、Isode Directory、NetIQ eDirectory、Novell eDirectory、Open DJ、Open DS、Oracle(之前为 Sun ONE)Directory Server Enterprise Edition以及RadiantOne Virtual Directory Server (VDS)。 你可以将 Microsoft Entra ID 中用户的属性映射到这些目录中用户的属性,并在需要时设置初始密码。

对于依赖于 SQL 数据库的应用程序的组织,可以配置 Microsoft Entra ID 以通过数据库的 ODBC 驱动程序将用户预配到 SQL 数据库。 支持的数据库包括 Microsoft SQL Server、Azure SQL、IBM DB2 9.x、IBM DB2 10.x、IBM DB2 11.5、Oracle 10g 和 11g、Oracle 12c 和 18c、MySQL 5.x、MySQL 8.x 和 Postgres。 你可以将 Microsoft Entra ID 中用户的属性映射到这些数据库的表列或存储过程参数。 有关 SAP HANA,请参阅 SAP Cloud Identity Services SAP HANA 数据库连接器(beta 版本)。

如果非 AD 目录或数据库中已经存在由 SAP IDM 预配的用户,但这些用户尚未在 Microsoft Entra ID 中,并且无法与 SAP SuccessFactors 或其他 HR 来源中的员工相关联,请参阅管理应用程序的现有用户以获取指导,了解如何将这些用户引入到 Microsoft Entra ID 中。

Microsoft Entra 具有与数百个 SaaS 应用程序的内置预配集成;有关支持预配的应用程序的完整列表,请参阅 Microsoft Entra ID Governance 集成。 Microsoft 合作伙伴还提供合作伙伴驱动的与其他专用应用程序的集成。

对于其他内部开发的应用程序,Microsoft Entra 可以通过 SCIM 预配到云应用程序,并通过 SCIM、SOAP 或 REST、PowerShell 或实现 ECMA API 的合作伙伴提供的连接器预配到本地应用程序。 如果以前曾使用 SPML 从 SAP IDM 进行预配,建议更新应用程序以支持更新的 SCIM 协议。

对于没有预配接口的应用程序,请考虑使用 Microsoft Entra ID 治理功能自动创建 ServiceNow 票证,以在分配用户或失去对访问包的访问权限时将票证分配给应用程序所有者。

迁移身份验证和单一登录

Microsoft Entra ID 可充当安全令牌服务,让用户使用多重身份验证和无密码身份验证向 Microsoft Entra ID 进行身份验证,然后对所有应用程序进行单一登录。 Microsoft Entra ID 单一登录使用标准协议,包括 SAML、OpenID Connect 和 Kerberos。 若要详细了解 SAP 云应用程序或 SAP BTP 上的应用程序的单一登录,请参阅 Microsoft Entra 单一登录与 SAP Cloud Identity Services 集成。

具有现有标识提供者(例如 Windows Server AD)的组织可以为其用户配置混合标识身份验证,以便 Microsoft Entra ID 依赖于现有的标识提供者。 有关详细信息,请参阅为 Microsoft Entra 混合标识解决方案选择正确的身份验证方法。

如果你有本地 SAP 系统,则可以使用 Microsoft Entra Private Access 的全局安全访问客户端来现代化组织用户连接这些系统的方式。 如果远程工作者安装了全局安全访问客户端,则他们无需使用 VPN 即可访问这些资源。 客户端可以静默地无缝连接到它们所需的资源。 有关详细信息,请参阅 Microsoft Entra Private Access。

迁移最终用户自助服务

组织可能已使用 SAP IDM 登录帮助,使最终用户能够重置其 Windows Server AD 密码。

Microsoft Entra 自助式密码重置 (SSPR) 使用户能够更改或重置其密码,而无需管理员或技术支持参与。 配置 Microsoft Entra SSPR 后,可以要求用户在登录时注册。 然后同,如果用户的帐户被锁定或用户忘记了自己的密码,他们可以按照提示取消对自己的阻止,回到工作状态。 当用户在云中使用 SSPR 更改或重置其密码时,更新的密码也可以写回到本地 AD DS 环境。 有关 SSPR 的工作原理的详细信息,请参阅 Microsoft Entra 自助式密码重置。 如果需要将密码更改发送到 Microsoft Entra ID 和 Windows Server AD 以外的其他本地系统,可以使用 Microsoft Identity Manager (MIM) 的密码更改通知服务 (PCNS) 等工具来实现这一点。 若要查找有关此方案的信息,请参阅部署 MIM 密码更改通知服务一文。

Microsoft Entra还支持最终用户自助进行组管理,以及自助访问请求、审批和评审。 有关通过 Microsoft Entra ID 治理进行自助访问管理的详细信息,请参阅以下有关访问生命周期管理的部分。

迁移访问生命周期管理方案

组织可能已将 SAP IDM 与 SAP AC、以前 SAP GRC 或 SAP IAG 集成,以便进行访问审批、风险评估、职责检查分离和其他操作。

Microsoft Entra 包括多个访问生命周期管理技术,使组织能够将其标识和访问管理方案引入云。 技术选择取决于组织的应用程序要求和 Microsoft Entra 许可证。

通过 Microsoft Entra ID 安全组管理进行访问管理。 基于 Windows Server AD 的传统应用程序依赖于检查安全组的成员身份进行授权。 Microsoft Entra 通过 SAML 声明、预配或将组写入 Windows Server AD,使动态成员资格组可供应用程序使用。 可使用 OpenID Connect 中作为声明向 SAP Cloud Identity Services 发送的组成员身份,管理对 SAP BTP 应用程序的访问。 SAP Cloud Identity Services 还可以通过 Graph 从 Microsoft Entra ID 读取组,并将这些组预配到其他 SAP 应用程序。

在 Microsoft Entra 中,管理员可以管理动态成员资格组、创建动态成员资格组访问评审,并启用自助服务组管理。 借助自助服务,组所有者可以批准或拒绝成员资格请求,并委托对动态成员资格组的控制。 还可以对组使用 Privileged Identity Management (PIM) 来管理组中的即时成员身份或组的即时所有权。

通过权利管理访问包进行访问管理。 权利管理是一种标识治理功能,通过自动执行访问请求和审批工作流、访问分配、审核和过期,使组织能够大规模管理标识和访问生命周期。 权利管理可用于对使用组、应用程序角色分配或具有 Azure 逻辑应用连接器的应用程序进行精细的访问分配。

权利管理使组织能够使用称为访问包的标准化访问权限集合,实现用户如何跨多个资源分配访问权限的做法。 每个访问包授予组成员身份、应用程序角色分配或 SharePoint Online 网站中的成员身份。 访问包可用于表示业务角色,这些业务角色包含一个或多个应用程序中的技术角色或权限。 你可以配置权利管理,以便用户根据用户属性(例如其部门或成本中心)自动接收访问包分配。 还可以配置生命周期工作流,以在人员加入和离开时添加或删除分配。 管理员还可以请求用户分配访问包,而用户也可以请求自己拥有访问包。 可供用户请求的访问包由用户的安全动态成员资格组确定。 用户可以立即请求访问权限或在将来请求访问权限,可以指定小时或天数的时间限制,还可以包含问题的答案或为其他属性提供值。 可以将请求配置为自动审批或通过多个审批阶段由经理、角色所有者或其他审批者进行审批,如果审批者无时间或没有响应,则由升级审批者进行审批。 批准后,请求者会收到已分配访问权限的通知。 对访问包的分配可能会有时间限制,你可以将定期访问评审配置为让经理、资源所有者或其他审批者定期重新认证或重新证实用户对持续访问的需求。 有关如何将角色模型中表示的授权策略迁移到权利管理的详细信息,请参阅迁移组织角色模型。 若要自动执行迁移过程,可以使用 PowerShell 创建访问包。

通过权利管理和外部 GRC 产品进行访问管理。 通过将 Microsoft Entra 集成到 SAP 访问治理、Pathlock 及其他合作伙伴产品,客户可以利用这些产品中强制执行的额外风险和精细职责分离检查,并在 Microsoft Entra ID 治理中使用访问包。

使用 Microsoft Entra 进行报告

Microsoft Entra 包括内置报表,以及基于审核、登录和预配日志数据在 Azure Monitor 中显示的工作簿。 Microsoft Entra 中提供的报告选项包括:

- 管理中心中的 Microsoft Entra 内置报表,包括使用情况和见解报告,用于以应用程序为中心的登录数据视图。 可以使用这些报告监控异常帐户的创建和删除,以及异常的帐户使用。

- 可以从 Microsoft Entra 管理中心导出数据,以便在生成自己的报表时使用。 例如,可以下载用户及其属性列表,或从 Microsoft Entra 管理中心下载日志,包括预配日志。

- 可以查询 Microsoft Graph 以获取在报表中使用的数据。 例如,可以检索 Microsoft Entra ID 中非活动用户帐户的列表。

- 可以使用 Microsoft Graph API 上的 PowerShell cmdlet 导出和重构适合报告的内容。 例如,如果使用 Microsoft Entra 权利管理访问包,则可以检索 PowerShell 中访问包的分配列表。

- 可以将对象(例如用户或组)的集合从 Microsoft Entra 导出到 Azure 数据资源管理器。 有关详细信息,请参阅使用来自 Microsoft Entra ID 的数据在 Azure 数据资源管理器 (ADX) 中自定义报告。

- 可以获取警报,并针对已发送到 Azure Monitor 的审核、登录和预配日志使用工作簿、自定义查询和报告。 例如,你可以从 Microsoft Entra 管理中心或使用 PowerShell 在 Azure Monitor 中将日志存档或者提供权利管理报告。 审核日志包括有关谁在 Microsoft Entra 中创建和更改了对象的详细信息。 Azure Monitor 还提供了长期数据保留选项。

跨组织边界迁移交换标识信息

一些组织可能正在使用 SAP IDM 标识联合来跨公司边界交换用户的身份信息。

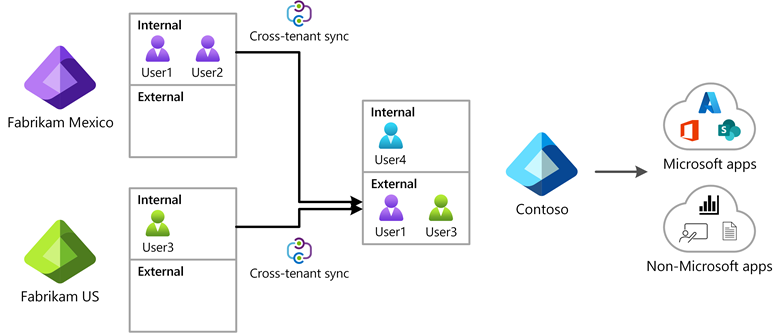

Microsoft Entra 包含多租户组织的功能,使得多个 Microsoft Entra ID 租户能够将一个租户的用户聚集起来,以便在另一个租户中访问应用程序或进行协作。 下图显示了如何使用多租户组织跨租户同步功能自动使来自一个租户的用户能够访问组织中另一个租户的应用程序。

Microsoft Entra 外部 ID 包括 B2B 协作功能,使员工能够安全地与业务合作伙伴组织及来宾协作,并与他们共享公司的应用程序。 来宾用户可使用自己的工作、学校或社交标识登录应用和服务。 对于拥有其自己的 Microsoft Entra ID 租户(用于用户身份验证)的业务合作伙伴组织,可以配置跨租户访问设置。 而对于没有 Microsoft Entra 租户但拥有自己的标识提供者的商业合作伙伴组织,可以为来宾用户配置与 SAML/WS-Fed 标识提供者的联合身份验证。 Microsoft Entra 权利管理可让你通过为外部用户配置访问包并设置审批,以便在将访客引入租户之前进行审批,以及在访问评审期间拒绝持续访问时自动移除访客,从而管理这些外部用户的身份和访问生命周期。

迁移需要目录服务的应用程序

某些组织可能使用 SAP IDM 作为目录服务,以便应用程序进行调用,以读取和写入标识。 Microsoft Entra ID 为新式应用程序提供目录服务,使应用程序能够通过 Microsoft Graph API 调用,以查询和更新用户、组和其他标识信息。

对于仍需要 LDAP 接口来读取用户或组的应用程序,Microsoft Entra 提供了多个选项:

Microsoft Entra 域服务为云中的应用程序和 VM 提供标识服务,并与传统的 AD DS 环境兼容,可用于域加入和安全 LDAP 等操作。 域服务会从 Microsoft Entra ID 复制标识信息,因此它适用于仅限云或那些与本地 AD DS 环境同步的 Microsoft Entra 租户。

如果使用 Microsoft Entra 将 SuccessFactors 中的辅助角色填充到本地 Active Directory,则应用程序可以从该 Windows Server Active Directory 读取用户。 如果应用程序还需要动态成员资格组,则可以从 Microsoft Entra 中的相应组填充 Windows Server AD 组。 有关详细信息,请参阅 Microsoft Entra 云同步组写回。

如果你的组织使用了另一个 LDAP 目录,则可以配置 Microsoft Entra ID 以将用户预配到该 LDAP 目录中。

通过集成接口扩展 Microsoft Entra

Microsoft Entra 包括多个接口,用于跨其服务集成和扩展,包括:

- 应用程序可以通过 Microsoft Graph API 调用 Microsoft Entra,以查询和更新标识信息、配置和策略,以及检索日志、状态和报表。

- 管理员可以通过 SCIM、SOAP 或 REST 以及 ECMA API 配置对应用程序的预配。

- 管理员可以使用入站预配 API 从其他记录源系统引入员工记录,以便为 Windows Server AD 和 Microsoft Entra ID 提供用户更新。

- 拥有 Microsoft Entra ID 治理的租户中的管理员还可以配置从权利管理和生命周期工作流调用自定义 Azure 逻辑应用。 这些允许自定义用户加入、脱离以及访问请求和分配过程。