Microsoft Authenticator 为 Microsoft Entra 工作/学校帐户或 Microsoft 帐户提供另一个级别的安全性。 它适用于 Android 和 iOS。 利用 Microsoft Authenticator 应用,用户可以在登录期间以无密码方式进行身份验证。 他们还可以在自助式密码重置 (SSPR) 或多重身份验证 (MFA) 事件期间将其用作验证选项。

Microsoft Authenticator 通过使用通知和验证码支持通行密钥、无密码登录及 MFA。

- 用户可以使用 Authenticator 应用中的通行密钥登录,并使用其生物识别登录或设备 PIN 完成防网络钓鱼身份验证。

- 用户可以设置 Authenticator 通知并使用 Authenticator 登录,而不是使用用户名和密码登录。

- 用户可以在其移动设备上接收 MFA 请求,并通过手机批准或拒绝登录尝试。

- 他们还可以使用 Authenticator 应用中的 OATH 验证码,并在登录界面中输入它。

有关详细信息,请参阅使用 Microsoft Authenticator 启用无密码登录。

注意

Android 用户如果其公司门户版本低于 2111(5.0.5333.0),在更新到较新版本之前不能注册使用 Authenticator。

通行密钥登录

Authenticator 是一种免费的密钥解决方案,可让用户通过自己的手机进行无密码的、防网络钓鱼的身份验证。 在 Authenticator 应用中使用通行密钥的一些主要好处:

- 可以轻松地大规模部署通行密钥。 然后,用户手机上的密钥可用于移动设备管理(MDM)和自带设备(BYOD)方案。

- Authenticator 中的通行密钥无需支付任何费用,无论用户走到哪里都可以使用。

- Authenticator 中的 Passkey 是设备绑定的,这可确保密钥不会离开创建密钥的设备。

- 用户可以随时了解基于开放 WebAuthn 标准的最新密钥创新。

- 企业可以在身份验证流之上添加其他功能,例如美国联邦信息处理标准 (FIPS) 140 合规性。

设备绑定密钥

Authenticator 应用中的通行密钥是设备绑定的,可确保它们永远不会离开创建它们的设备。 在 iOS 设备上,Authenticator 使用安全 Enclave 创建通行密钥。 在 Android 上,我们在支持它的设备上的安全元素中创建通行密钥,或者回退到受信任执行环境 (TEE)。

密钥证明如何与 Authenticator 配合使用

如果已在通行密钥 (FIDO2) 策略中启用证明功能,Microsoft Entra ID 将尝试验证为其创建通行密钥的安全密钥模型或通行密钥提供程序的合法性。 当用户在 Authenticator 中注册通行密钥时,证明功能会验证合法的 Microsoft Authenticator 应用是否使用 Apple 和 Google 服务创建了通行密钥。 下面是证明在每个平台上如何工作的详细信息:

iOS:Authenticator 的证明功能将在注册通行密钥前使用 iOS 应用证明服务来确保 Authenticator 应用的合法性。

Android:

- 对于 Play 完整性证明,Authenticator 的证明功能将在注册通行密钥前使用 Play 完整性 API 来确保 Authenticator 应用的合法性。

- 对于密钥证明,Authenticator 的证明功能将使用 Android 密钥证明来验证注册的通行密钥是否受硬件支持。

注意

对于 iOS 和 Android,Authenticator 的证明功能将依靠 Apple 和 Google 服务来验证 Authenticator 应用的真实性。 服务使用量过大可能会导致通行密钥注册失败,此时用户可能需要重试。 如果 Apple 和 Google 服务关闭,Authenticator 证明功能会阻止需要证明的注册活动,直到相应服务恢复为止。 若要监视 Google Play 完整性服务的状态,请参阅 Google Play 状态仪表板。 若要监视 iOS 应用证明服务的状态,请参阅系统状态。

有关如何配置证明的详细信息,请参阅如何在 Microsoft Authenticator 中为 Microsoft Entra ID 启用通行密钥。

通过通知进行无密码登录

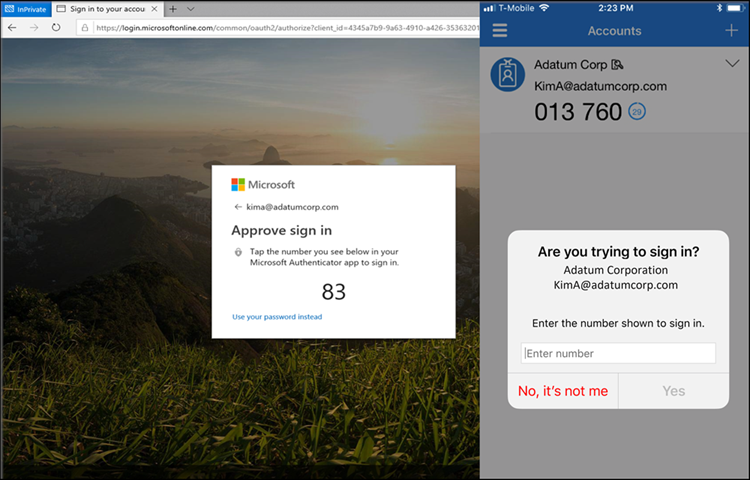

在 Authenticator 应用中启用手机登录的用户在输入用户名后,看到的不是密码提示,而是一条消息,让他们在应用中输入一个数字。 如果选择了正确的数字,则登录过程完成。

此身份验证方法提供的安全级别高,并且无需用户在登录时提供密码。

若要开始使用无密码登录,请参阅启用使用 Microsoft Authenticator 进行无密码登录。

通过在移动应用中发送通知进行 MFA

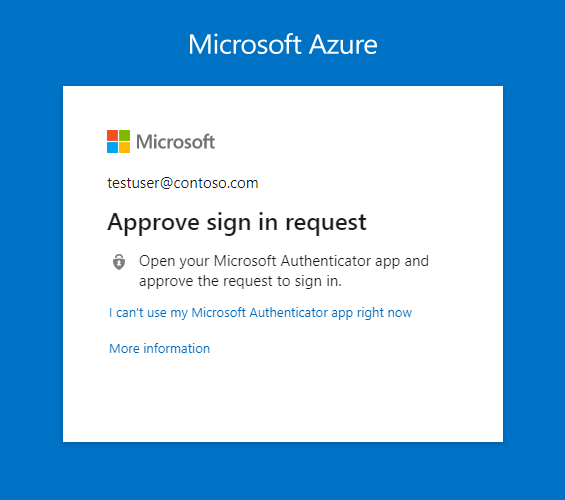

Authenticator 应用通过将通知推送到智能手机或平板电脑,可帮助防止对帐户进行未经授权的访问,以及停止欺诈性交易。 用户将查看通知,如果信息合法,则选择“验证”。 否则,可以选择“拒绝”。

注意

从 2023 年 8 月开始,异常登录不会生成通知,就像从不熟悉的位置登录不会生成通知一样。 若要批准异常登录,用户可以打开 Microsoft Authenticator,或在 Outlook 等相关配套应用中打开 Authenticator Lite。 然后,他们可下拉进行刷新或点击“刷新”,然后批准请求。

在中国,无法在 Android 设备上使用移动应用通知方法,因为 Google Play 服务(包括推送通知)在该区域被阻止。 不过,iOS 通知可以正常工作。 对于 Android 设备,应向这些用户提供备用身份验证方法。

通过移动应用发送验证码

Authenticator 应用可用作生成 OATH 验证码所需的软件令牌。 输入用户名和密码后,在登录界面中输入 Authenticator 应用提供的代码。 验证码提供了第二种形式的身份验证。

注意

基于证书的身份验证不支持 Authenticator 生成的 OATH 验证码。

用户可以组合最多五个 OATH 硬件令牌或验证器应用程序(例如 Authenticator 应用程序),配置为随时使用。

符合 FIPS 140 标准,用于 Microsoft Entra 身份验证

根据 美国国家标准与技术研究所(NIST)特别出版物800-63B中概述的准则一致,美国政府使用的验证器需要使用 FIPS 140 验证的加密。 本指南可帮助美国政府机构满足行政命令 (EO) 14028 的要求。 此外,本指南还可帮助其他受监管的行业(例如使用受控物质电子处方 (EPCS) 的医疗保健组织)满足其监管要求。

FIPS 140 是美国政府标准,用于定义信息技术产品和系统中加密模块的最低安全要求。 加密模块验证计划 (CMVP) 维护针对 FIPS 140 标准的测试。

适用于 iOS 的 Microsoft Authenticator

从版本 6.6.8 开始,iOS 版 Microsoft Authenticator 使用本机 Apple CoreCrypto 模块在符合 Apple iOS FIPS 140 的设备上进行 FIPS 验证的加密。 所有使用防网络钓鱼型设备绑定密钥、推送多方式认证 (MFA)、无密码手机登录 (PSI) 和基于时间的一次性密码 (TOTP) 的 Microsoft Entra 身份验证都将使用 FIPS 加密。

有关已使用且符合 iOS 设备的 FIPS 140 验证的加密模块的详细信息,请参阅 Apple iOS 安全认证。

Android 版 Microsoft Authenticator

从 Android 版 Microsoft Authenticator 版本 6.2409.6094 开始,Microsoft Entra ID 中的所有身份验证(包括通行密钥)都被视为符合 FIPS 标准。 Authenticator 使用 wolfSSL Inc. 加密模块在 Android 设备上实现 FIPS 140 安全级别 1 符合性。 有关认证的详细信息,请参阅 加密模块验证计划。

在“安全信息”中确定 Microsoft Authenticator 注册类型

用户可以访问安全信息(请参阅下一部分中的 URL),或者通过从“我的帐户”中选择“安全信息”来管理和添加更多 Microsoft Authenticator 注册。 特定图标用于区分 Microsoft Authenticator 注册是否进行无密码电话登录或多重身份验证。

| Microsoft Authenticator 注册类型 | 图标 |

|---|---|

| Microsoft Authenticator:免密码手机登录 |

|

| Microsoft Authenticator:(通知/代码) |

|

SecurityInfo 链接

| 云 | 安全信息 URL |

|---|---|

| Azure 商业版(包括政府社区云 (GCC)) | https://aka.ms/MySecurityInfo |

| Azure 美国政府版(包括 GCC High 和 DoD) | https://aka.ms/MySecurityInfo-us |

验证器更新

Microsoft 不断更新 Authenticator 以维持较高的安全水平。 为了确保你的用户获得最佳体验,我们建议你让他们不断更新其 Authenticator 应用。 在存在关键安全更新的情况下,不是最新的应用版本可能无法工作,并可能阻止用户完成其身份验证。 如果用户使用的应用版本不受支持,系统会提示其升级到最新版本,然后再继续登录。

Microsoft 还会定期停用旧版 Authenticator 应用,为组织维持高安全性级别。 如果用户的设备不支持新式版本的 Microsoft Authenticator,则无法使用应用登录。 我们建议他们在 Microsoft Authenticator 中使用 OATH 验证码登录,以完成 MFA。

后续步骤

若要开始使用通行密钥,请参阅如何在 Microsoft Authenticator 中为 Microsoft Entra ID 启用通行密钥。

若要详细了解无密码登录,请参阅启用通过 Microsoft Authenticator 进行的无密码登录。

详细了解如何使用 Microsoft Graph REST API 配置身份验证方法。