使用本文中的信息来了解与美国国家标准与技术研究院 (NIST) 准则相关的术语。 此外,还定义了受信任的平台模块 (TPM) 技术和身份验证因素的概念。

术语

使用下表了解 NIST 术语。

| 术语 | 定义 |

|---|---|

| 断言 | 从验证方发送到信赖方的陈述,其中包含订阅方信息。 断言可能包含已验证的属性 |

| 身份验证 | 验证“主体”身份的过程 |

| 身份验证因素 | 身份信息、已知信息或已有信息。 每个验证器都有一个或多个身份验证因素 |

| 不支持 | 请求方拥有和控制的用于验证请求方身份的内容 |

| 请求方 | 将通过一个或多个身份验证协议验证其身份的主体 |

| 凭据 | 一种对象或数据结构,它以可信的方式将身份绑定到订阅方拥有和控制的至少一个订阅方验证器 |

| 凭据服务提供商 (CSP) | 一个受信任的实体,可颁发或注册“订阅方验证器”,并向“订阅方”发送电子“凭据” |

| 信赖方 | 依赖于“验证方断言”或“请求方验证器”和“凭据”的实体,通常用于授予对系统的访问权限 |

| 使用者 | 个人、组织、设备、硬件、网络、软件或服务 |

| 订阅者 | 从“CSP”接收“凭据”或“验证器”的一方 |

| 受信任的平台模块 (TPM) | 一个防篡改模块,用于执行加密操作(包括生成密钥) |

| 验证方 | 用于验证“请求方”身份的实体,具体方法是验证请求方是否拥有和控制“验证器” |

关于受信任的平台模块技术

TPM 具有基于硬件的安全相关功能:TPM 芯片(也称硬件 TPM )是一种安全的加密处理器,有助于生成、存储加密密钥和限制加密密钥的使用。

有关 TPM 和 Windows 的信息,请参阅受信任的平台模块。

注意

软件 TPM 是模仿硬件 TPM 功能的仿真器。

身份验证因素及其优点

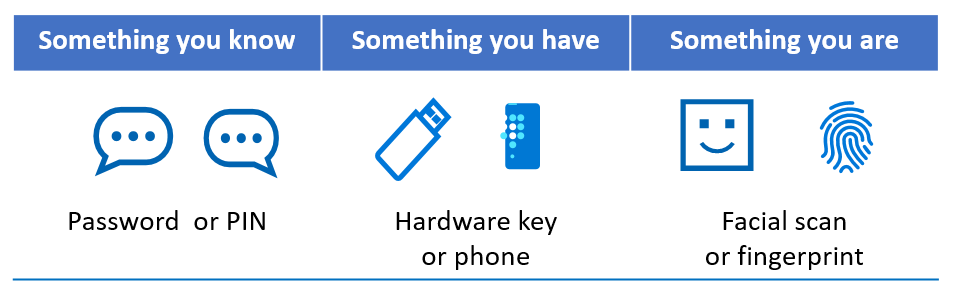

可以将身份验证因素分为三类:

身份验证因素强度取决于你有多确定该内容能表明订阅者的唯一身份、只有订阅方知道或拥有。 关于身份验证因素强度,NIST 组织提供的指导有限。 使用下一部分中的信息了解 Microsoft 如何评估强度。

已知信息

密码是最常见的已知信息,代表着最大的攻击面。 以下缓解措施增强了订阅方的信心。 它们可有效防止密码攻击,例如暴力攻击、窃听和社交工程:

已有内容

已有信息的强度取决于订阅方将其占有而攻击者无法访问的可能性。 例如,在防御内部威胁时,个人移动设备或硬件密钥具有更高的相关性。 设备或硬件密钥比办公室中的台式计算机更安全。

自身特征

在确定身份信息要求时,请考虑攻击者获取或欺骗生物识别等信息的难易程度。 NIST 正在起草生物识别框架,但目前不接受生物识别作为单一因素。 它必须是多重身份验证 (MFA) 的一部分。 采取这种预防措施是因为生物识别技术并不总是像密码那样提供精确匹配。 有关详细信息,请参阅验证器的功能强度 - 生物识别 (SOFA-B)。

用于量化生物识别强度的 SOFA-B 框架:

- 误匹配率

- 误失败率

- 呈现攻击检测错误率

- 执行攻击所需的工作量

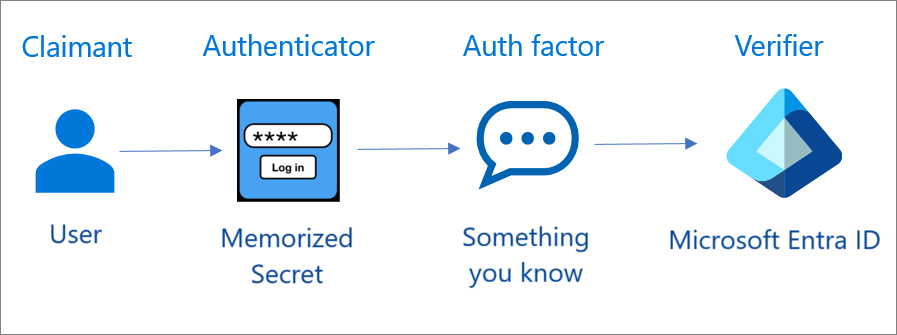

单重身份验证

可使用验证器来验证已知信息或身份信息,从而实施单因素身份验证。 虽然接受“身份信息”因素作为身份验证,但其本身不应单独作为验证器。

多重身份验证

可使用一个 MFA 验证器或两个单因素验证器来实施 MFA。 MFA 验证器需要两个身份验证因素才能完成单个身份验证事务。

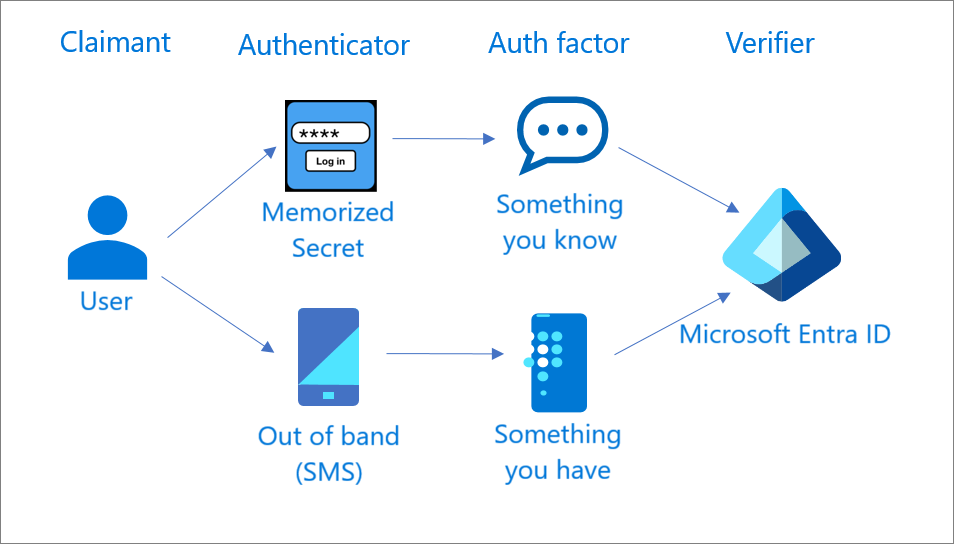

具有两个单因素验证器的 MFA

MFA 需要两个可独立的身份验证因素。 例如:

记住的机密(密码)和带外数据(短信)

记住的机密(密码)和一次性密码(硬件或软件)

这些方法使用 Microsoft Entra ID 启用两个独立的身份验证事务。

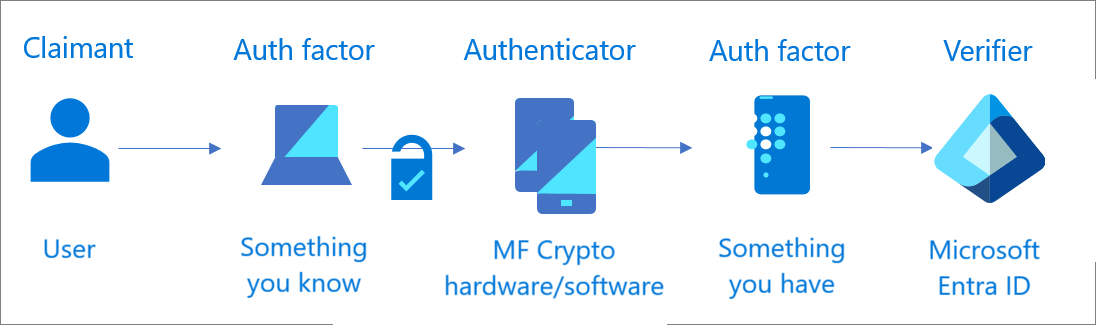

具有一个多因素验证器的 MFA

多重身份验证需要一个因素(已知信息或身份信息)来解锁第二个因素。 这种用户体验比多个独立验证器更简单。

一个示例是 Microsoft Authenticator 应用,在无密码模式下:用户访问受保护的资源(信赖方),并在 Authenticator 应用上接收通知。 用户提供生物特征(身份信息)或 PIN(已知信息)。 此因素会解锁手机上的加密密钥(已有信息),验证方对该密钥进行验证。

后续步骤

使用 Microsoft Entra ID 满足 NIST AAL1 要求