Fabric 允许你以安全的方式访问启用防火墙的 Azure Data Lake Storage (ADLS) Gen2 帐户。 拥有工作区标识的 Fabric 工作区可以通过启用了所选虚拟网络和 IP 地址的公共网络访问或禁用公共网络访问来安全地访问 ADLS Gen2 帐户。 可以限制 ADLS Gen2 对特定 Fabric 工作区的访问权限。

访问具有受信任工作区访问权限的存储帐户的 Fabric 工作区需要对请求进行适当的授权。 组织帐户或服务主体的 Microsoft Entra 凭据支持授权。 若要了解有关资源实例规则的更多信息,请参阅授予对 Azure 资源实例的访问权限。

若要限制和保护从某些 Fabric 工作区对启用防火墙的存储帐户的访问权限,可以设置资源实例规则以允许从特定 Fabric 工作区进行访问。

注意

受信任的工作区访问正式发布,但只能在 F SKU 容量中使用。 有关购买 Fabric 订阅的信息,请参阅购买 Microsoft Fabric 订阅。 试用容量不支持受信任工作区访问。

本文介绍如何:

在 ADLS Gen2 存储帐户中配置受信任工作区访问权限。

在 Fabric 湖屋中创建一个 OneLake 快捷方式,该快捷方式连接到已启用受信任工作区访问的 ADLS Gen2 存储帐户。

创建一个数据管道,以直接连接到已启用防火墙和受信任工作区访问权限的 ADLS Gen2 帐户。

使用 T-SQL COPY 语句,从启用了防火墙的 ADLS Gen2 帐户将数据引入仓库,该帐户已启用受信任的工作区访问。

在导入模式下创建语义模型,以连接到已启用防火墙的 ADLS Gen2 帐户,该帐户已启用受信任的工作区访问。

在 ADLS Gen2 中配置受信任工作区访问权限

经由 ARM 模板的资源实例规则

可以配置特定的 Fabric 工作区以根据其工作区标识访问存储帐户。 可以通过部署具有资源实例规则的 ARM 模板来创建资源实例规则。 若要创建资源实例规则,请执行以下操作:

登录 Azure 门户,然后转到“自定义部署”。

选择“在编辑器中生成自己的模板”。 如需创建资源实例规则的示例 ARM 模板,请参阅 ARM 模板示例。

在编辑器中创建资源实例规则。 完成后,选择“查看 + 创建”。

在出现的“基本信息”选项卡上,指定所需的项目和实例详细信息。 完成后,选择“查看 + 创建”。

在显示的“查看 + 创建”选项卡上检查摘要,然后选择“创建”。 将提交规则进行部署。

部署完成后,您将可以访问该资源。

注意

- Fabric 工作区的资源实例规则只能通过 ARM 模板或 PowerShell 创建。 不支持通过 Azure 门户创建。

- subscriptionId“00000000-0000-0000-0000-000000000000”必须用于 Fabric 工作区 resourceId。

- 可以通过 Fabric 工作区的地址栏 URL 获取工作区 ID。

下面是可以通过 ARM 模板创建的资源实例规则的示例。 如需完整示例,请参阅 ARM 模板示例。

"resourceAccessRules": [

{ "tenantId": " aaaabbbb-0000-cccc-1111-dddd2222eeee",

"resourceId": "/subscriptions/00000000-0000-0000-0000-000000000000/resourcegroups/Fabric/providers/Microsoft.Fabric/workspaces/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e"

}

]

经由 PowerShell 脚本的资源实例规则

可以使用以下脚本通过 PowerShell 创建资源实例规则。

$resourceId = "/subscriptions/00000000-0000-0000-0000-000000000000/resourcegroups/Fabric/providers/Microsoft.Fabric/workspaces/<YOUR_WORKSPACE_GUID>"

$tenantId = "<YOUR_TENANT_ID>"

$resourceGroupName = "<RESOURCE_GROUP_OF_STORAGE_ACCOUNT>"

$accountName = "<STORAGE_ACCOUNT_NAME>"

Add-AzStorageAccountNetworkRule -ResourceGroupName $resourceGroupName -Name $accountName -TenantId $tenantId -ResourceId $resourceId

可信服务异常

如果为从所选虚拟网络和 IP 地址启用了公用网络访问权限的 ADLS Gen2 帐户选择受信任的服务例外,则具有工作区标识的 Fabric 工作区将能够访问存储帐户。 选中受信任服务例外复选框后,租户 Fabric 容量中具有工作区标识的任何工作区都可以访问存储帐户中存储的数据。

不建议使用此配置,并且将来可能会终止支持该配置。 建议使用资源实例规则向特定资源授予访问权限。

谁可以配置存储帐户以访问受信任的服务?

存储帐户上的参与者(Azure RBAC 角色)可以配置资源实例规则或受信任服务例外。

如何在 Fabric 中使用受信任工作区访问权限

可通过多种方式使用受信任的工作区访问,以安全的方式从 Fabric 访问数据:

可以在 Fabric 湖屋中创建一个新的 ADLS 快捷方式,以开始使用 Spark、SQL 和 Power BI 分析数据。

可以创建一个数据管道,利用受信任工作区访问权限来直接访问启用防火墙的 ADLS Gen2 帐户。

可以使用 T-SQL Copy 语句,该语句利用受信任的工作区访问权限,将数据引入 Fabric 仓库。

可以使用语义模型(导入模式)来利用受信任的工作区访问,并针对数据创建模型和报表。

以下部分介绍如何使用这些方法。

创建具有受信任工作区访问权限的存储帐户的 OneLake 快捷方式

在 Fabric 中配置工作区标识并在 ADLS Gen2 存储帐户中启用受信任工作区访问权限后,可以创建 OneLake 快捷方式以从 Fabric 访问数据。 只需在 Fabric 湖屋中创建一个新的 ADLS 快捷方式,即可开始使用 Spark、SQL 和 Power BI 分析数据。

先决条件

- 与 Fabric 容量关联的 Fabric 工作区。 请参阅工作区标识。

- 创建与 Fabric 工作区关联的工作区标识。

- 在快捷方式中用于身份验证的主体应在存储帐户上具有 Azure RBAC 角色。 主体必须在存储帐户范围内具有存储 Blob 数据贡献者、存储 Blob 数据所有者或存储 Blob 数据读取器角色,或在存储帐户范围内具备存储 Blob 委派者角色以及容器中的文件夹级别访问权限。 可以通过容器级别的 RBAC 角色或通过特定的文件夹级访问权限来提供文件夹级别的访问权限。

- 为存储帐户配置资源实例规则。

注意

- 满足先决条件的工作区中预先存在的快捷方式将自动开始支持受信任服务的访问。

- 您必须使用存储帐户的DFS URL ID。 下面是一个示例:

https://StorageAccountName.dfs.core.windows.net - 服务主体还可以创建具有受信任访问权限的存储帐户的快捷方式。

步骤

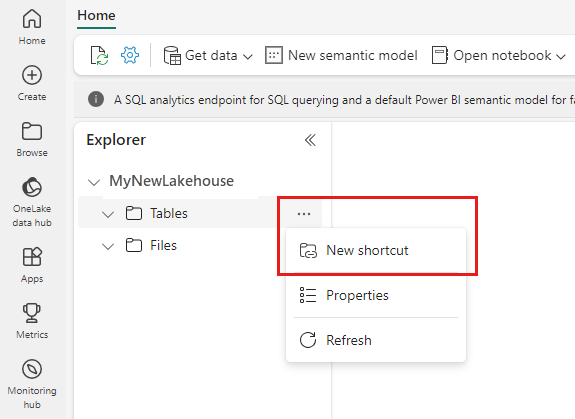

首先在湖屋中创建新的快捷方式。

此时将打开“新建快捷方式”向导。

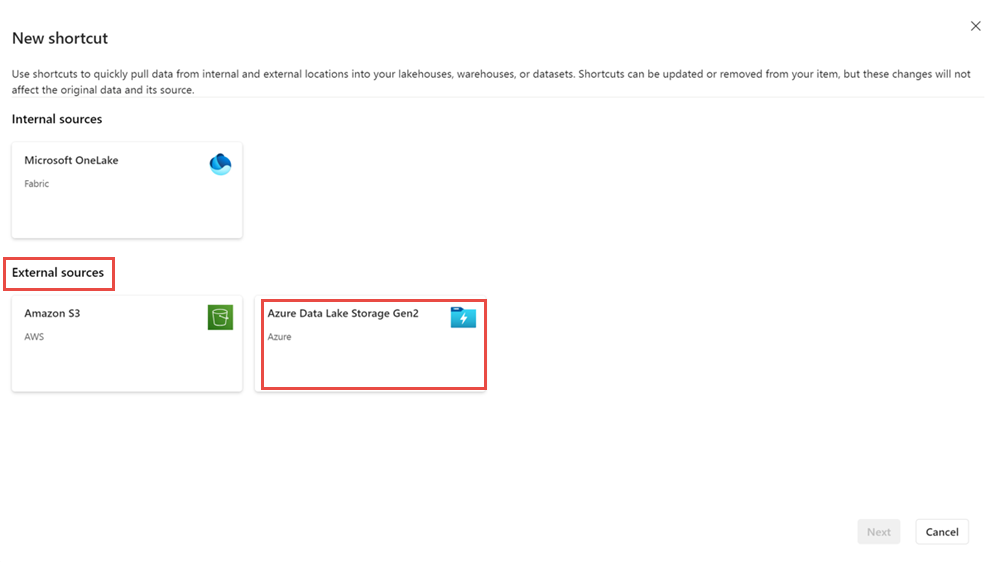

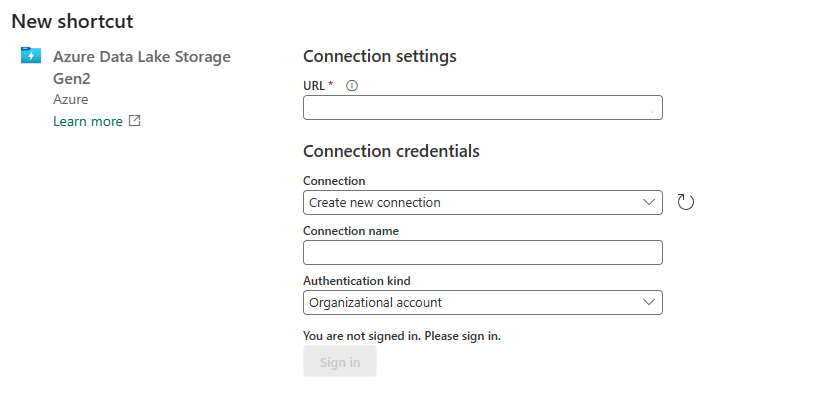

在“外部源”中,选择“Azure Data Lake Storage Gen2”。

提供已配置了受信任工作区访问权限的存储帐户的 URL,并为连接选择一个名称。 对于身份验证类型,请选择“组织帐户”或“服务主体”。

完成后,选择“下一步”。

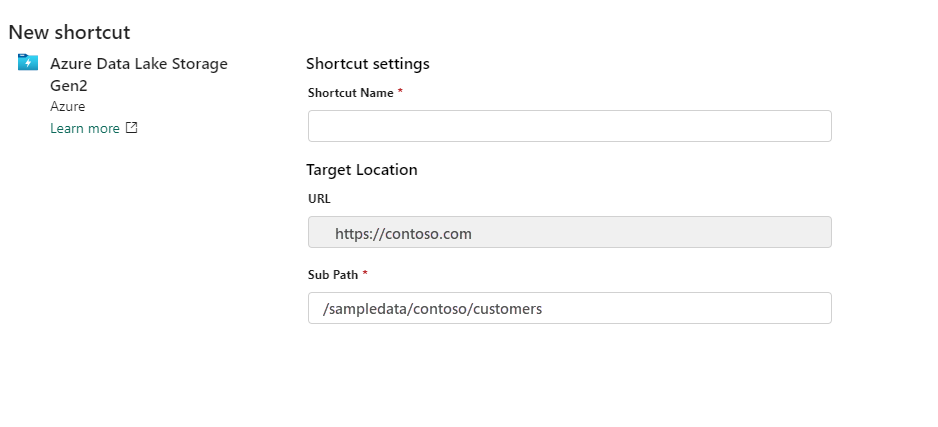

提供快捷方式名称和子路径。

完成后,选择“创建”。

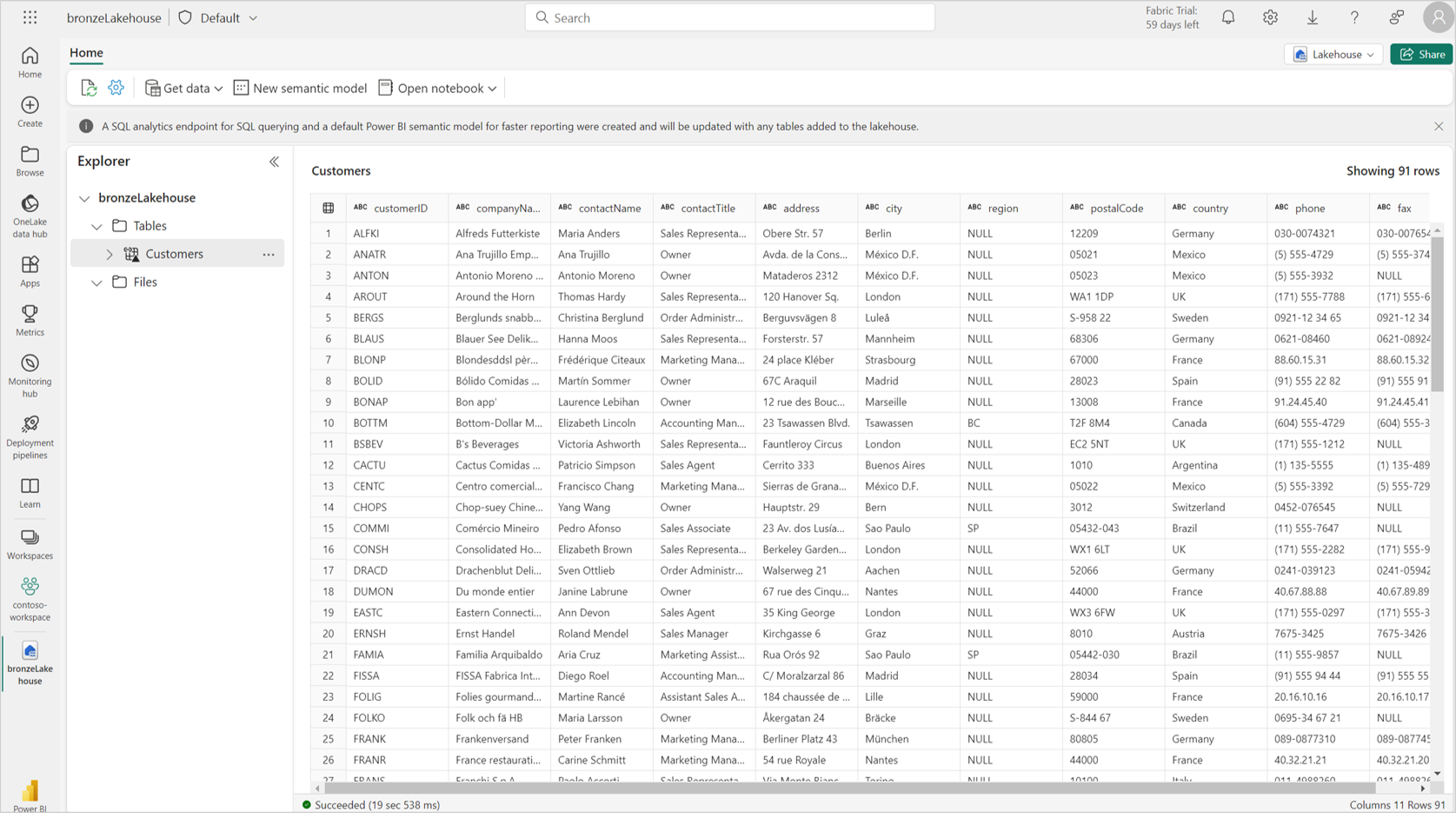

此时,湖屋快捷方式已创建,应该能够在快捷方式中预览存储数据。

在 Fabric 项中使用具有受信任工作区访问权限的存储帐户的 OneLake 快捷方式

使用 Fabric 中的 OneCopy,可以从所有 Fabric 工作负载访问具有受信任访问权限的 OneLake 快捷方式。

Spark:可以使用 Spark 从 OneLake 快捷方式访问数据。 在 Spark 中使用快捷方式时,它们显示为 OneLake 中的文件夹。 只需引用文件夹名称即可访问数据。 可以使用 OneLake 快捷方式访问 Spark 笔记本中具有受信任工作区访问权限的存储帐户。

SQL 分析终结点:在湖屋的“表”部分中创建的快捷方式也可用于 SQL 分析终结点。 可以打开 SQL 分析终结点并像查询任何其他表一样查询数据。

管道:数据管道可以访问具有受信任工作区访问权限的存储帐户的托管快捷方式。 数据管道可用于通过 OneLake 快捷方式读取或写入存储帐户。

Dataflows v2:Dataflows Gen2 可以访问具有受信任工作区访问权限的存储帐户的托管快捷方式。 Dataflows Gen2 可以通过 OneLake 快捷方式读取或写入存储帐户。

语义模型和报告:与湖屋的 SQL 分析终结点关联的默认语义模型可以读取具有受信任工作区访问权限的存储帐户的托管快捷方式。 若要查看默认语义模型中的托管表,请转到 SQL 分析终结点项,选择“报告”,然后选择“自动更新语义模型”。

还可以创建新的语义模型,以引用具有受信任工作区访问权限的存储帐户的表快捷方式。 转到 SQL 分析终结点,选择“报告”,然后选择“新建语义模型”。

可以在默认语义模型和自定义语义模型的基础上创建报表。

KQL 数据库:还可以在 KQL 数据库中创建 ADLS Gen2 的 OneLake 快捷方式。 创建具有受信任工作区访问权限的托管快捷方式的步骤保持不变。

创建一个数据管道,连接到具有受信任工作区访问权限的存储帐户

通过在 Fabric 中配置工作区身份并在 ADLS Gen2 存储帐户中启用受信任访问权限,可以创建数据管道以从 Fabric 访问数据。 可以创建一个新的数据管道以将数据复制到 Fabric 湖屋,然后即可开始使用 Spark、SQL 和 Power BI 分析数据。

先决条件

- 与 Fabric 容量关联的 Fabric 工作区。 请参阅工作区标识。

- 创建与 Fabric 工作区关联的工作区标识。

- 管道中用于身份验证的主体应在存储帐户上具有 Azure RBAC 角色。 主体必须在存储帐户范围内具有存储 Blob 数据参与者、存储 Blob 数据所有者或存储 Blob 数据读者角色。

- 为存储帐户配置资源实例规则。

步骤

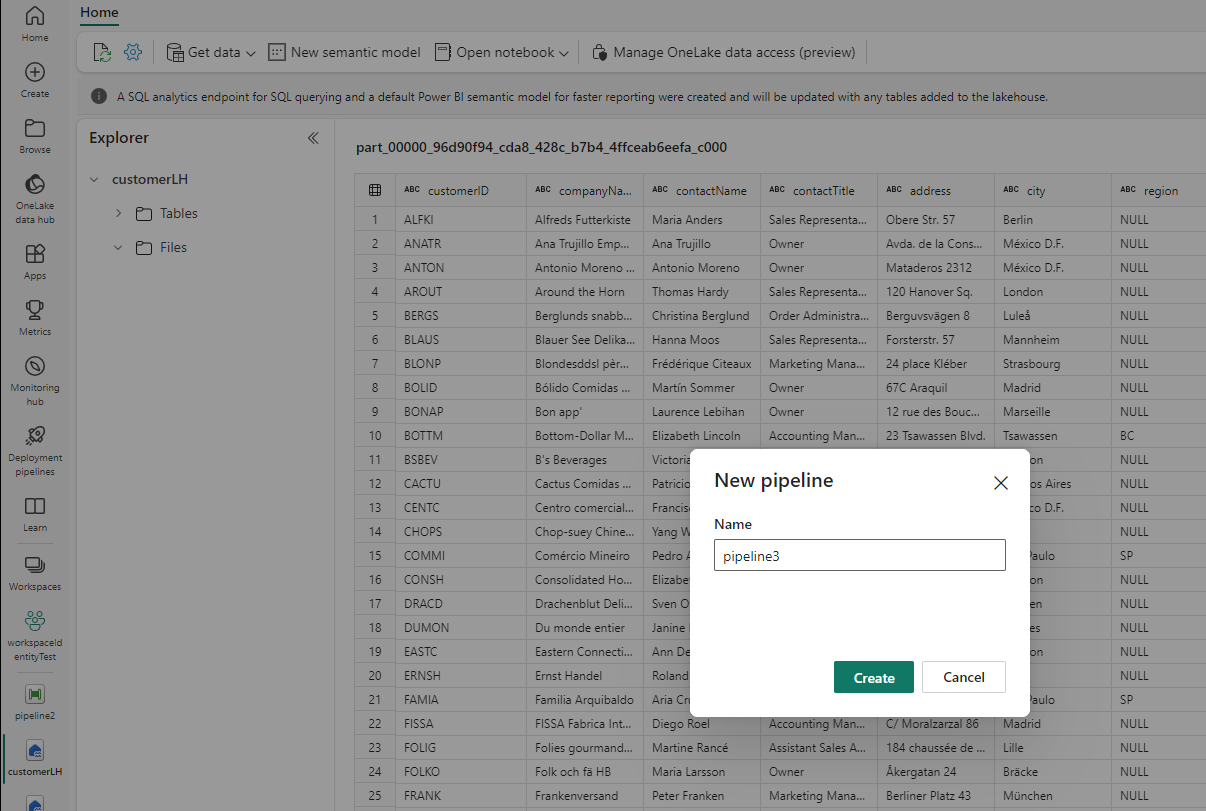

首先在湖屋中选择“获取数据”。

选择“新建数据管道”。 为管道命名,然后选择“创建”。

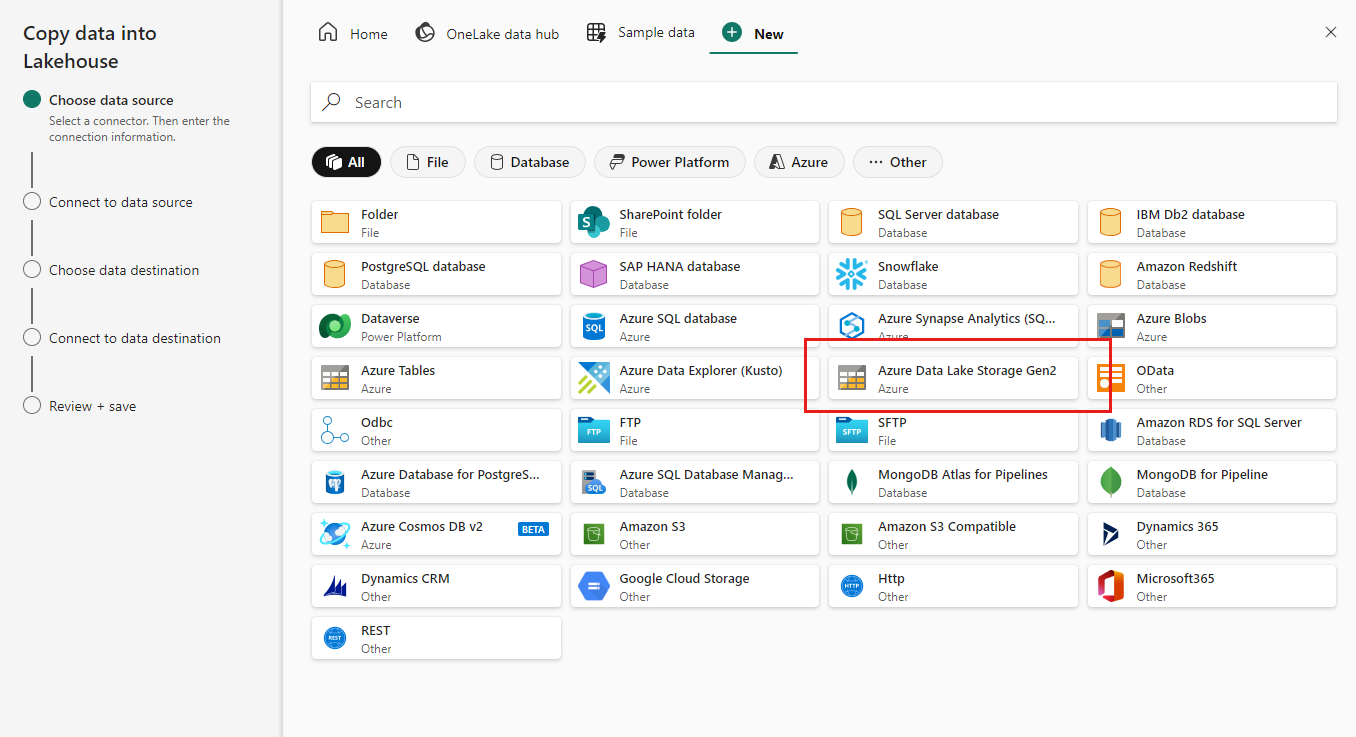

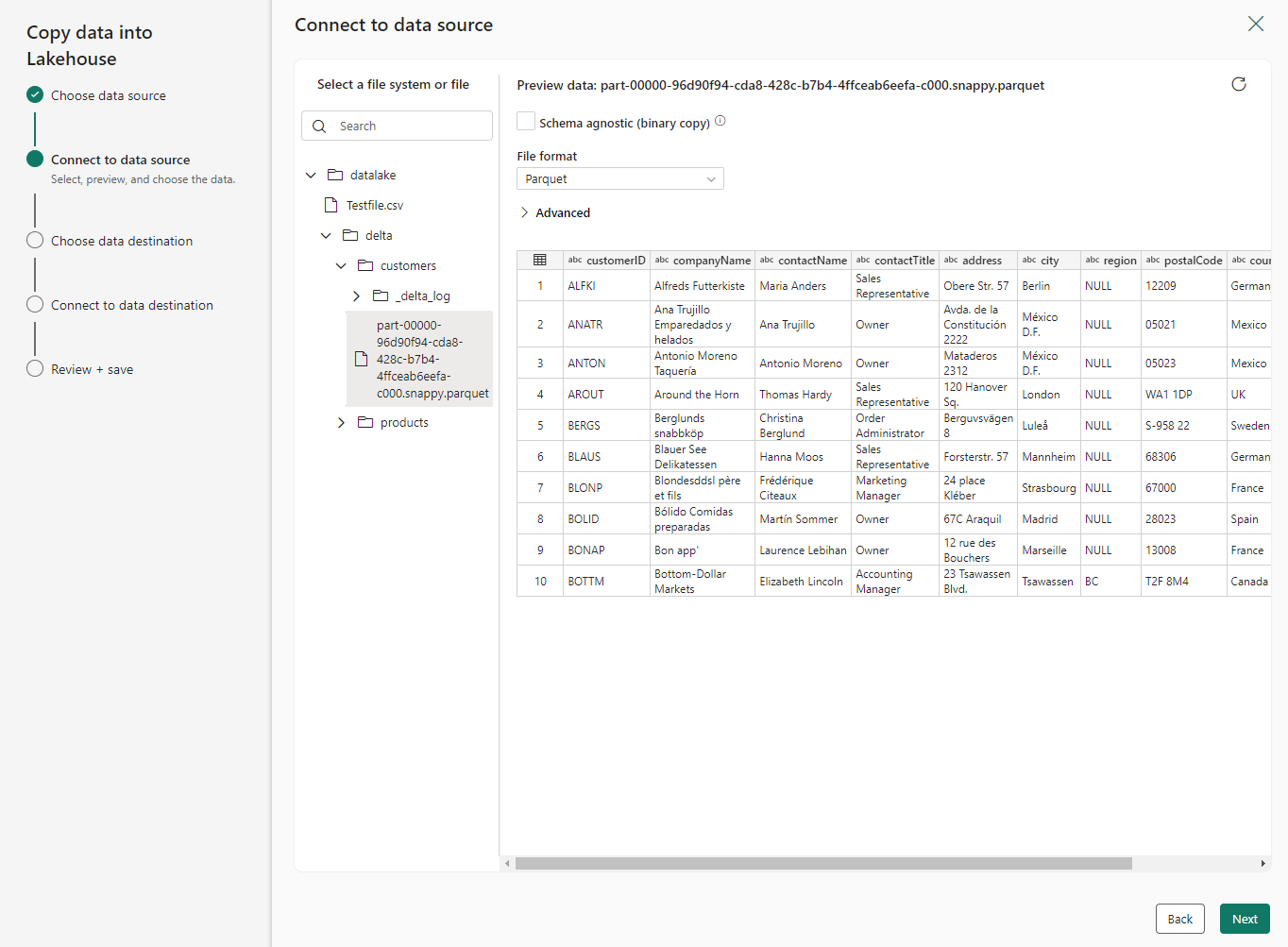

选择 Azure Data Lake Gen2 作为数据源。

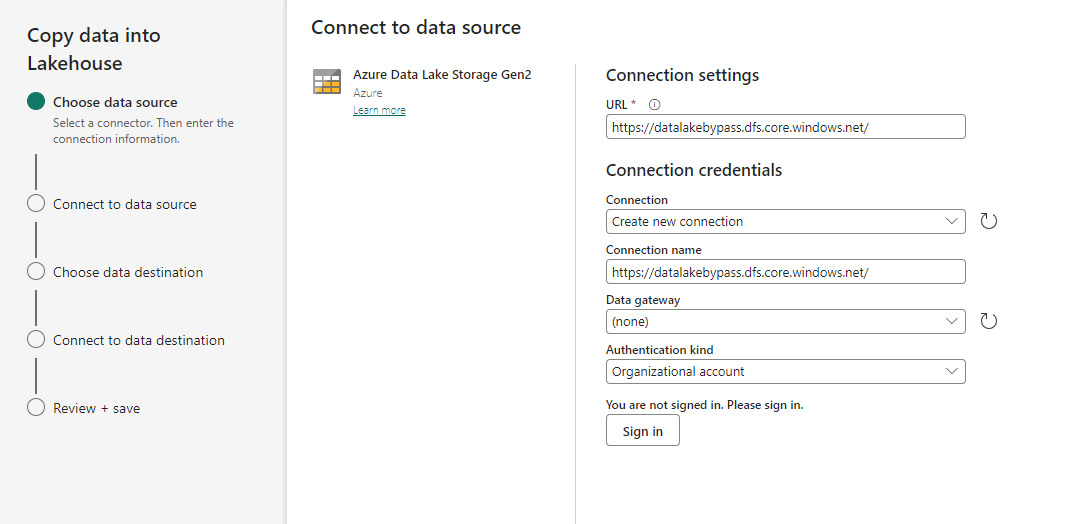

提供已配置了受信任工作区访问权限的存储帐户的 URL,并为连接选择一个名称。 对于“身份验证类型”,请选择“机构帐户”或“服务主体”。

完成后,选择“下一步”。

选择需要复制到湖屋的文件。

完成后,选择“下一步”。

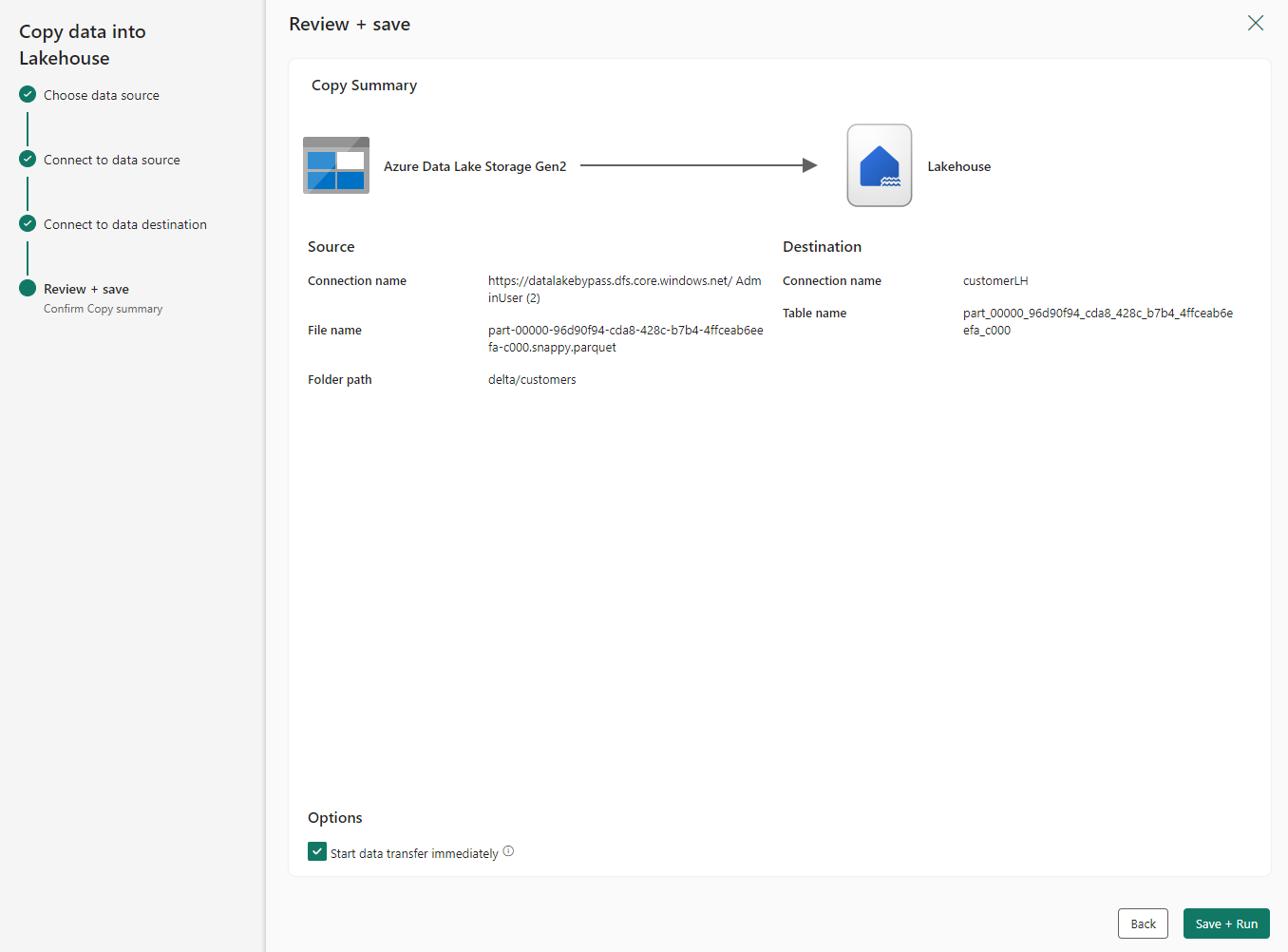

在“查看 + 保存”屏幕上,选择“立即开始数据传输”。 完成后,选择“保存 + 运行”

当管道状态由“已排队”变为“成功”时,前往湖屋验证数据表是否已创建。

使用 T-SQL COPY 语句将数据加载到数据仓库

通过在 Fabric 中配置工作区身份并在 ADLS Gen2 存储帐户中启用受信任访问权限,可以使用 COPY T-SQL 语句将数据引入 Fabric 仓库。 将数据引入仓库后,可开始使用 SQL 和 Power BI 分析数据。 具有管理员、成员、参与者、查看者工作区角色或对数据仓库的读取权限的用户可以使用受信任的访问权限以及 T-SQL COPY 命令。

创建具有受信任工作区访问权限的语义模型

导入模式下的语义模型支持对存储帐户的受信任工作区访问。 可以使用此功能为启用了防火墙的 ADLS Gen2 存储帐户中的数据创建模型和报表。

先决条件

- 与 Fabric 容量关联的 Fabric 工作区。 请参阅工作区标识。

- 创建与 Fabric 工作区关联的工作区标识。

- 与 ADLS Gen2 存储帐户的连接。 用于在绑定到语义模型的连接中进行身份验证的主体应在存储帐户上具有 Azure RBAC 角色。 主体必须在存储帐户范围内具有存储 Blob 数据参与者、存储 Blob 数据所有者或存储 Blob 数据读者角色。

- 为存储帐户配置资源实例规则。

步骤

- 在 Power BI Desktop 中创建语义模型,该模型使用在 Power BI 中分析 Azure Data Lake Storage Gen2 数据文档中列出的步骤来连接到 ADLS Gen2 存储帐户。 可以使用组织帐户连接到桌面版中的 Azure Data Lake Storage Gen2。

- 将模型导入到配置了工作区标识的工作区。

- 导航到模型设置并展开“网关和云连接”部分。

- 在云连接下,为 ADLS Gen2 存储帐户选择数据连接(此连接可以将工作区标识、服务主体和组织帐户作为身份验证方法)

- 选择 “应用 ”,然后刷新模型以完成配置。

限制和注意事项

- 任何 Fabric F SKU 容量中的工作区都支持受信任工作区访问。

- 只能在 OneLake 快捷方式、数据管道、语义模型和 T-SQL COPY 语句中使用受信任的工作区访问。 若要从 Fabric Spark 安全地访问存储帐户,请参阅 Fabric 的托管专用终结点。

- 如果具有工作区标识的工作区迁移到非 Fabric 容量或非 F SKU Fabric 容量,受信任工作区访问将在一小时后停止工作。

- 2023 年 10 月 10 日之前创建的预先存在的快捷方式不支持受信任工作区访问权限。

- 可以在 “管理连接”和“网关”中创建用于受信任工作区访问的连接;但是,工作区标识是唯一支持的身份验证方法。 如果使用组织帐户或服务主体身份验证方法,测试连接将失败。

- 如果要使用服务主体或组织帐户作为连接到启用了防火墙的存储帐户的身份验证方法,可以使用快捷方式或管道创建体验,或使用 Power BI 快速报表体验来创建连接。 稍后,可以将此连接绑定到语义模型以及其他快捷方式和管道。

- 如果语义模型使用个人云连接,则只能使用工作区标识作为对存储的受信任访问的身份验证方法。 建议将个人云连接替换为共享云连接。

- 与启用防火墙的存储帐户的连接在“管理连接和网关”中将处于“离线”状态。

- 如果在除快捷方式、管道和语义模型以外的 Fabric 项或其他工作区中重复使用支持受信任工作区访问的连接,则它们可能无法正常工作。

- 只有 组织帐户、 服务主体和 工作区标识 身份验证方法可用于对存储帐户进行身份验证,以便在快捷方式、管道和快捷方式中访问受信任的工作区。

- 管道无法写入具有受信任工作区访问权限的存储帐户上的 OneLake 表快捷方式。 这是一个临时限制。

- 最多可以配置 200 个资源实例规则。 有关详细信息,请参阅 Azure 订阅限制和配额 - Azure Resource Manager。

- 仅当从所选虚拟网络和 IP 地址启用公共访问或禁用公共访问时,受信任的工作区访问才有效。

- 必须通过 ARM 模板创建 Fabric 工作区的资源实例规则。 不支持通过 Azure 门户 UI 创建的资源实例规则。

- 满足先决条件的工作区中预先存在的快捷方式将自动开始支持受信任服务的访问。

- 如果组织具有包含所有服务主体的工作负载标识的 Entra 条件访问策略,则受信任工作区访问将不起作用。 在这种情况下,需要将特定的 Fabric 工作区标识排除在工作负载标识的条件访问策略之外。

- 受信任工作区访问与跨租户请求不兼容。

ARM 模板示例

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"resources": [

{

"type": "Microsoft.Storage/storageAccounts",

"apiVersion": "2023-01-01",

"name": "<storage account name>",

"id": "/subscriptions/<subscription id of storage account>/resourceGroups/<resource group name>/providers/Microsoft.Storage/storageAccounts/<storage account name>",

"location": "<region>",

"kind": "StorageV2",

"properties": {

"networkAcls": {

"resourceAccessRules": [

{

"tenantId": "<tenantid>",

"resourceId": "/subscriptions/00000000-0000-0000-0000-000000000000/resourcegroups/Fabric/providers/Microsoft.Fabric/workspaces/<workspace-id>"

}]

}

}

}

]

}