Microsoft Defender 门户中的事件响应

Microsoft Defender 门户中 的事件 是构成攻击故事的相关警报和相关数据的集合。 它也是一个案例文件,SOC 可用于调查该攻击,并管理、实施和记录对它的响应。

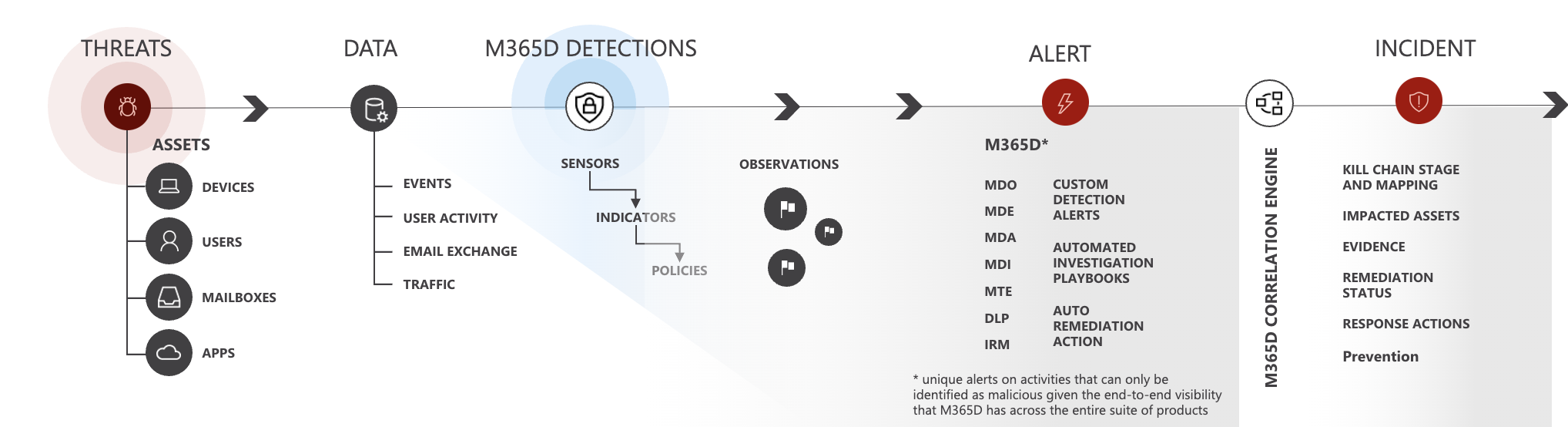

Microsoft Sentinel 和 Microsoft Defender 服务在检测到可疑或恶意事件或活动时创建警报。 单个警报提供了已完成或正在进行的攻击的宝贵证据。 但是,越来越普遍和复杂的攻击通常对不同类型的资产实体(如设备、用户和邮箱)采用各种技术和途径。 结果是针对数字资产中的多个资产实体,来自多个源的多个警报。

由于单个警报只说明了故事的一部分,并且手动将各个警报组合在一起以深入了解攻击可能具有挑战性且耗时,因此统一安全操作平台会自动识别相关警报(从 Microsoft Sentinel 和 Microsoft Defender XDR),并将其及其相关信息聚合到事件中。

将相关警报组合为一个事件可使你对攻击具有全面了解。 例如,你可以看到:

- 攻击开始的位置。

- 使用了什么策略。

- 攻击已深入到数字资产中。

- 攻击范围,例如受影响的设备、用户和邮箱数。

- 与攻击有关的所有数据。

Microsoft Defender 门户中的统一安全操作平台包括自动化和协助事件会审、调查和解决的方法。

Defender 中的 Microsoft Copilot 利用 AI 为分析师提供复杂且耗时的日常工作流支持,包括端到端事件调查和响应,以及明确描述的攻击案例、分步可操作的补救指南和事件活动汇总报告、自然语言 KQL 搜寻和专家代码分析,从而优化Microsoft Sentinel 和 Defender XDR 数据的 SOC 效率。

此功能是Microsoft Sentinel 在用户和实体行为分析、异常检测、多阶段威胁检测等领域为统一平台带来的其他基于 AI 的功能的补充。

自动攻击中断使用从 Microsoft Defender XDR 和 Microsoft Sentinel 收集的高置信度信号,以计算机速度自动中断活动攻击,从而遏制威胁并限制影响。

如果 启用,Microsoft Defender XDR 可以通过自动化 和人工智能自动调查和解决 来自 Microsoft 365 和 Entra ID 源的警报。 还可以执行其他修正步骤来解决攻击。

Microsoft Sentinel 自动化规则 可以自动对事件进行会审、分配和管理,而不管其来源如何。 他们可以根据其内容将标记应用于事件,抑制干扰 (误报) 事件,并关闭满足适当条件的已解决事件,指定原因并添加注释。

重要

Microsoft Sentinel 现已在 Microsoft Defender 门户中的Microsoft统一安全操作平台中正式发布。 有关详细信息,请参阅 Microsoft Defender 门户中的 Microsoft Sentinel。

Microsoft Defender 门户中的事件和警报

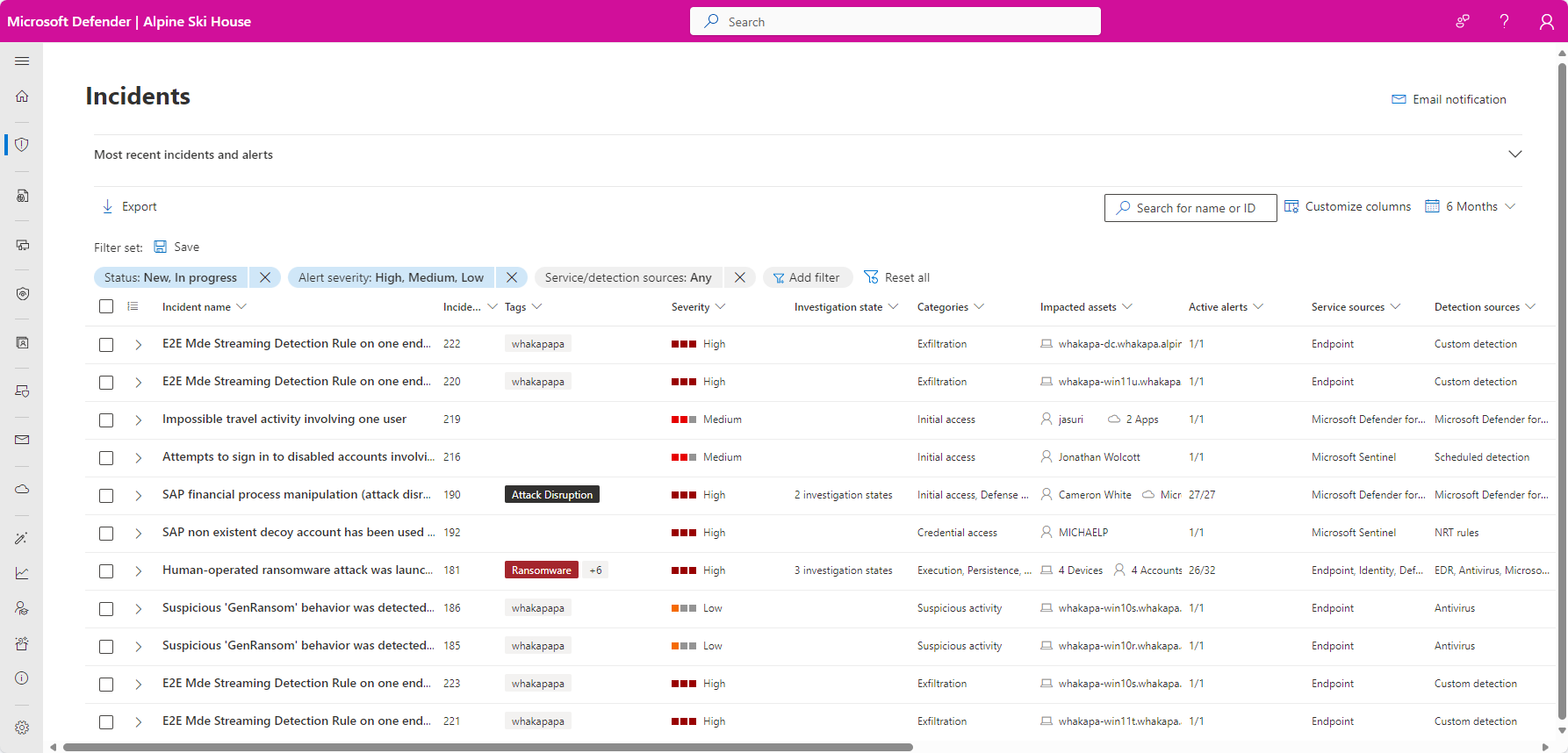

在快速启动 Microsoft Defender 门户时,可以从调查 & 响应>事件 & 警报>事件来管理事件。 下面是一个示例:

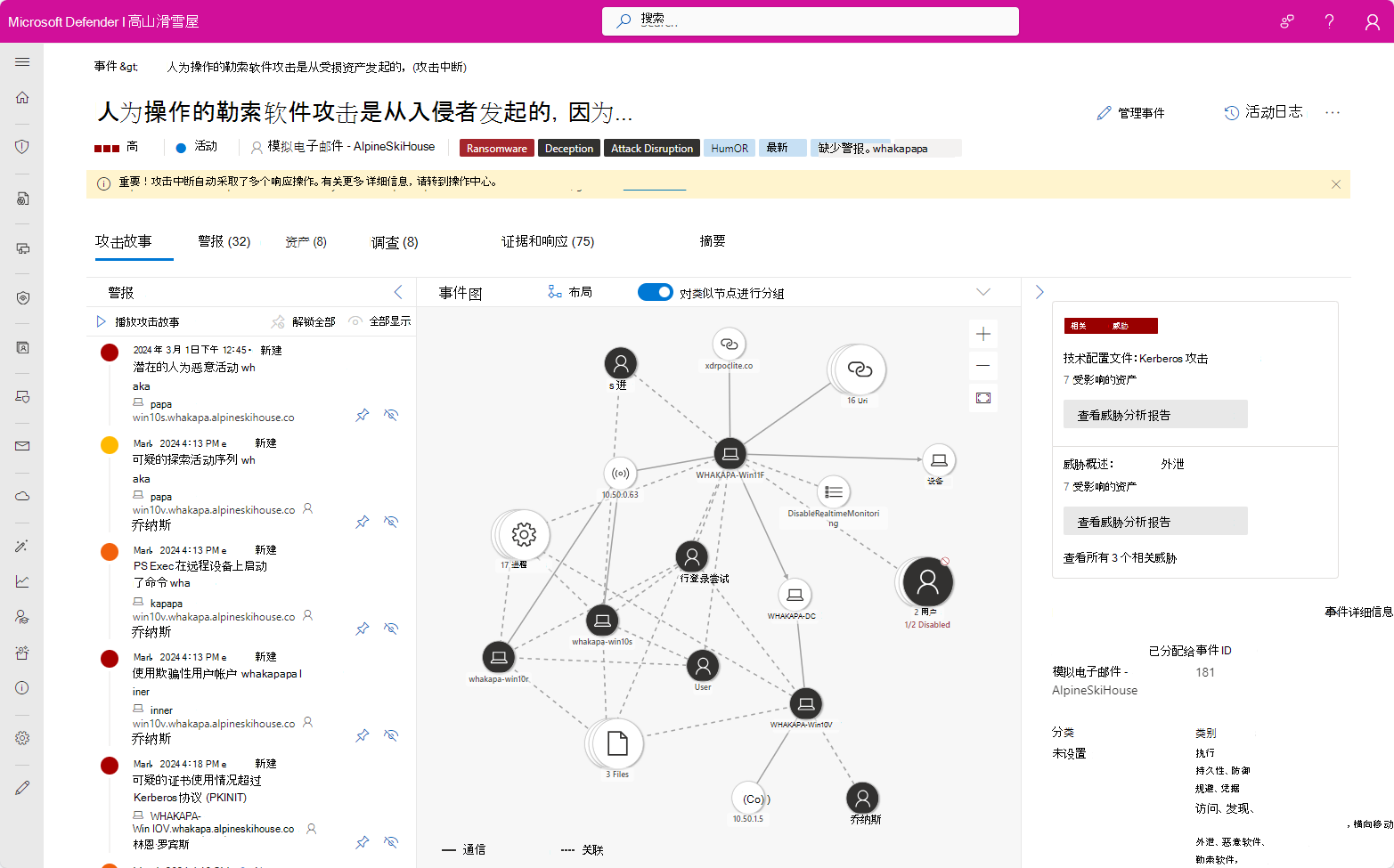

选择事件名称会显示事件页,从事件的整个 攻击故事 开始,包括:

事件中的警报页:与事件相关的警报范围及其在同一选项卡上的信息。

图:攻击的可视表示形式,将属于攻击一部分的不同可疑实体与构成攻击目标(例如用户、设备、应用和邮箱)的资产实体连接起来。

可以直接从图形中查看资产和其他实体详细信息,并使用响应选项(例如禁用帐户、删除文件或隔离设备)对其进行操作。

事件页包含以下选项卡:

攻击故事

如上所述,此选项卡包括攻击的时间线,包括所有警报、资产实体和采取的修正操作。

警告

与事件、其来源和信息相关的所有警报。

资产

所有资产 (受保护的实体,例如设备、用户、邮箱、应用和云资源,) 已确定为事件一部分或与事件相关。

调查

事件中的警报触发的所有 自动调查 ,包括调查的状态及其结果。

证据和响应

事件警报中的所有可疑实体,这些实体构成了支持攻击故事的证据。 这些实体可以包括 IP 地址、文件、进程、URL、注册表项和值等。

摘要

与警报关联的受影响资产的快速概述。

注意

如果看到 “不支持”警报类型 警报状态,则表示自动调查功能无法选取该警报来运行自动调查。 但是,可以 手动调查这些警报。

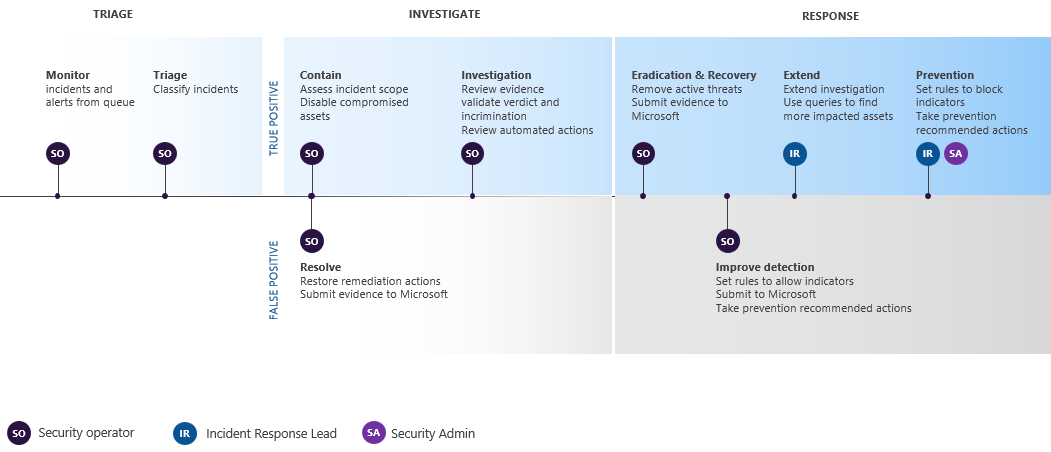

Microsoft Defender 门户中的事件响应工作流示例

下面是使用 Microsoft Defender 门户响应 Microsoft 365 中的事件的工作流示例。

在持续进行的基础上,确定事件队列中的最高优先级事件以进行分析和解决,并为响应做好准备。 此操作包括以下步骤:

可以使用 Microsoft Sentinel 自动化规则自动会审和管理 (,甚至可以在创建时响应) 事件,从而消除最容易处理的事件占用队列中的空间。

对于你自己的事件响应工作流,请考虑以下步骤:

| 阶段 | 步骤 |

|---|---|

| 对于每个事件,请开始 攻击并发出警报调查和分析。 |

|

| 在分析后或分析期间,执行遏制以减少攻击的任何其他影响并根除安全威胁。 | 例如, |

| 通过将租户资源还原到事件发生前所处的状态,尽可能从攻击中恢复。 | |

| 解决 事件并记录你的发现。 | 花点时间进行事后学习,以便: |

如果你不熟悉安全分析,请参阅 响应第一个事件的简介 ,以获取其他信息并逐步完成示例事件。

有关跨Microsoft产品的事件响应的详细信息,请参阅 此文。

在 Microsoft Defender 门户中集成安全操作

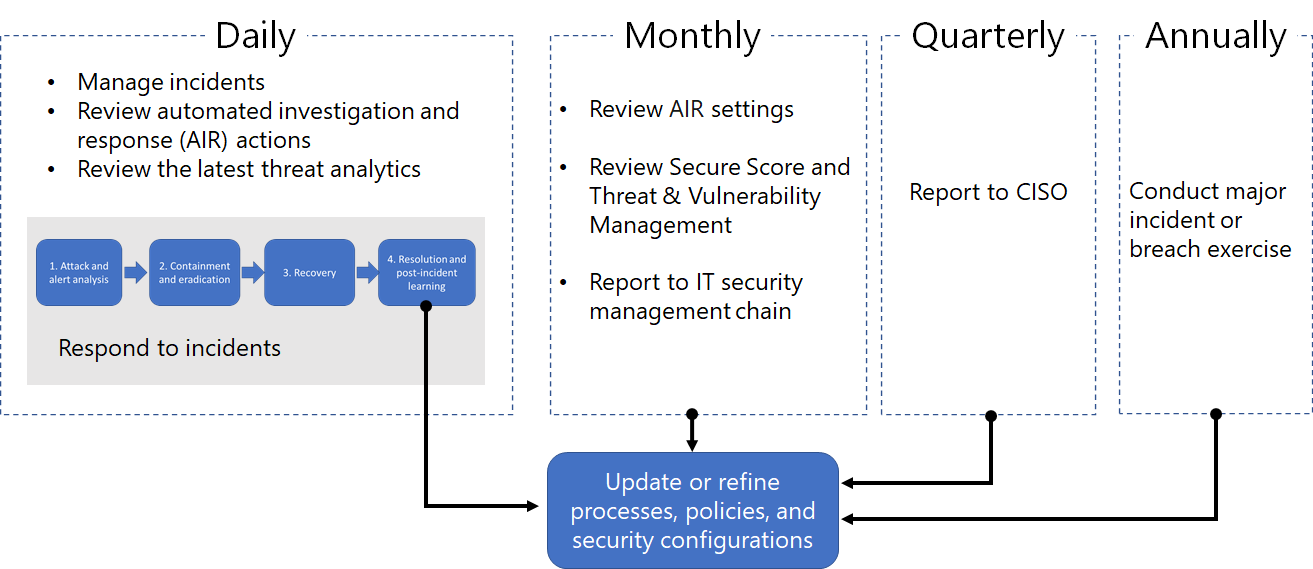

下面是在 Microsoft Defender 门户中集成安全操作 (SecOps) 流程的示例。

日常任务可能包括:

- 管理 事件

- 在操作中心查看 AIR) 操作 (自动调查和响应

- 查看最新的 威胁分析

- 响应 事件

每月任务可包括:

- 查看 AIR 设置

- 查看 安全功能分数 和 Microsoft Defender 漏洞管理

- 向 IT 安全管理链报告

季度任务可能包括向首席信息安全官 (CISO) 提供安全结果报告和简报。

年度任务可能包括进行重大事件或违规练习,以测试员工、系统和流程。

每日、每月、季度和年度任务可用于更新或优化流程、策略和安全配置。

有关更多详细信息 ,请参阅将 Microsoft Defender XDR 集成到安全操作 中。

跨Microsoft产品的 SecOps 资源

有关跨 Microsoft 产品的 SecOps 的详细信息,请参阅以下资源:

通过电子邮件发送的事件通知

可以设置 Microsoft Defender 门户,以通过电子邮件通知员工有关新事件或现有事件的更新。 可以根据以下条件选择获取通知:

- 警报严重性

- 警报源

- 设备组

若要为事件设置电子邮件通知,请参阅 获取有关事件的电子邮件通知。

针对安全分析师的培训

使用来自 Microsoft Learn 的此学习模块了解如何使用 Microsoft Defender XDR 来管理事件和警报。

| 培训: | 使用 Microsoft Defender XDR 调查事件 |

|---|---|

|

Microsoft Defender XDR 会统一来自多个服务的威胁数据,并使用 AI 将它们合并到事件和警报中。 了解如何尽可能缩短事件发生和管理之间的时间,以便后续响应和解决。 27 分钟 - 6 个单位 |

后续步骤

根据你在安全团队中的经验级别或角色使用列出的步骤。

经验级别

请遵循此表了解安全分析和事件响应的经验级别。

| 级别 | 步骤 |

|---|---|

| New | |

| 经历 |

安全团队角色

请根据安全团队角色遵循此表。

| Role | 步骤 |

|---|---|

| 事件响应者 (第 1 层) | 从 Microsoft Defender 门户的“ 事件 ”页开始使用事件队列。 从这里您可以: |

| 安全调查员或分析员 (第 2 层) |

|

| 高级安全分析师或威胁猎手 (第 3 层) |

|

| SOC 管理器 | 了解如何 将 Microsoft Defender XDR 集成到安全运营中心, (SOC) 。 |

提示

想要了解更多信息? 请在我们的技术社区中与 Microsoft 安全社区互动:Microsoft Defender XDR 技术社区。