步骤 2. 部署攻击检测和响应

作为 Microsoft 365 租户中勒索软件攻击检测和响应的强烈建议初始步骤,请设置一个试用环境来评估Microsoft Defender XDR的特性和功能。

有关详细信息,请参阅下列资源。

| 功能 | 说明 | 从何处开始? | 如何将其用于检测和响应 |

|---|---|---|---|

| Microsoft Defender XDR | 合并信号并将功能整合到单个解决方案中。 支持安全专业人员汇集威胁信号,并确定威胁的完整范围和影响。 自动执行操作,以防止或停止攻击并自我修复受影响的邮箱、终结点和用户标识。 |

入门 | 事件响应 |

| Microsoft Defender for Identity | 使用你的本地 Active Directory 域服务 (AD DS) 信号通过基于云的安全接口来识别、检测和调查针对组织的高级威胁、身份盗用和恶意内部行为。 | 概述 | 使用Microsoft Defender for Identity 门户 |

| Microsoft Defender for Office 365 | 保护你的组织免受电子邮件、链接 (URL) 和协作工具带来的恶意威胁。 防范恶意软件、网络钓鱼、欺骗和其他攻击类型。 |

概述 | 威胁搜寻 |

| Microsoft Defender for Endpoint | 支持跨终结点(设备)检测和响应高级威胁。 | 概述 | 终结点检测和响应 |

| Microsoft Entra ID 保护 | 自动检测和修正基于标识的风险并调查这些风险。 | 概述 | 调查风险 |

| Microsoft Defender for Cloud Apps | 用于发现、调查和治理跨所有 Microsoft 和第三方云服务的云访问安全代理。 | 概述 | 调查 |

注意

所有这些服务都需要使用具有 Microsoft 365 E5 安全加载项的 Microsoft 365 E5 或 Microsoft 365 E3。

使用这些服务检测和响应来自勒索软件攻击者的以下常见威胁:

凭据盗窃

- Microsoft Entra ID 保护

- Defender for Identity

- Defender for Office 365

设备泄漏

- Defender for Endpoint

- Defender for Office 365

特权提升

- Microsoft Entra ID 保护

- Defender for Cloud Apps

恶意应用行为

- Defender for Cloud Apps

数据外泄、删除或上传

- Defender for Office 365

- 包含 异常检测策略 的 Defender for Cloud Apps

以下服务使用Microsoft Defender XDR及其门户 (https://security.microsoft.com) 作为常见的威胁收集和分析点:

- Defender for Identity

- Defender for Office 365

- Defender for Endpoint

- Defender for Cloud Apps

Microsoft Defender XDR将威胁信号合并为警报,将连接警报合并为事件,以便安全分析师可以更快地检测、调查和修正勒索软件攻击的阶段。

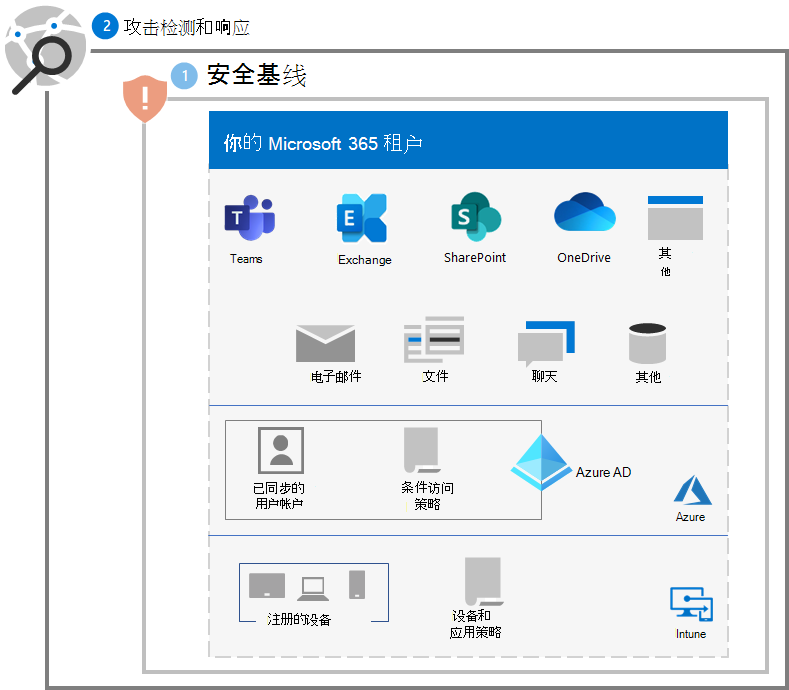

生成的配置

步骤 1 和 2 是对你的租户的勒索软件保护。

后续步骤

继续执行 步骤 3 来保护 Microsoft 365 租户中的标识。