Power Platform 处理个人数据和客户数据。 了解更多关于个人数据和客户数据的信息,请访问 Microsoft 信任中心。

数据驻留

Microsoft Entra 租户存储与组织及其安全相关的信息。 当 Microsoft Entra 租户注册 Power Platform 服务时,租户选择的国家或地区将映射到存在 Power Platform 部署的最合适的 Azure 地理位置。 Power Platform 将客户数据存储在租户被分配的 Azure 地理位置或主地理位置,除非组织在多个区域部署服务。

有些组织在全球进行部署。 例如,一家企业的总部可能在美国,但在澳大利亚开展业务。 它可能需要将某些 Power Platform 数据存储在澳大利亚以遵守当地法规。 当 Power Platform 服务部署在多个 Azure 地理位置时,称为多地区部署。 在这种情况下,只有与环境相关的元数据存储在主地理位置。 该环境中的所有元数据和产品数据都存储在远程地理位置。

Power Platform 服务在特定的 Azure 地理区域可用。 有关 Power Platform 服务在哪里可用、您的数据存储在哪里以及如何进行复制以确保数据复原能力,以及数据如何使用的详细信息,请转到 Microsoft 信任中心。 在 Microsoft 在线服务条款的“数据处理条款”中指定了有关静态客户数据位置的承诺使用量。 Microsoft 还为主权实体提供数据中心。

数据处理

本节概述 Power Platform 如何存储、处理和传输客户数据。

静态数据

除非文档中另有说明,否则客户数据将保留在其原始来源中(例如,Dataverse 或 SharePoint)。 Power Platform 应用作为环境的一部分存储在 Azure 存储中。 移动应用数据经过加密并存储在 SQL Express 中。 在大多数情况下,应用使用 Azure 存储保留 Power Platform 服务数据,使用 Azure SQL 数据库保留服务元数据。 应用用户输入的数据存储在服务的相应数据源中,如 Dataverse。

Power Platform 默认使用 Microsoft 管理密钥对所有持久化数据进行加密。 存储在 Azure SQL 数据库中的客户数据都使用 Azure SQL 透明数据加密 (TDE) 方法进行了完全加密。 存储在 Azure Blob 存储区中的客户数据使用 Azure 存储加密进行了加密。

处理中的数据

当数据被用作交互场景的一部分时,或者当后台进程(如刷新)触及数据时,数据正在被处理。 Power Platform 将处理中的数据加载到一个或多个服务工作负载的内存空间中。 为了促进工作负荷的功能,存储在内存中的数据不会加密。

传输中的数据

Power Platform 使用 TLS 1.2 或更高版本对所有传入的 HTTP 流量进行加密。 尝试使用 TLS 1.1 或更低版本的请求会被拒绝。

高级安全功能

Power Platform 的一些高级安全功能具有特定的许可要求。

服务标记

服务标记是来自指定 Azure 服务的一组 IP 地址前缀。 您可以使用服务标记针对网络安全组或 Azure 防火墙定义网络访问控制。

服务标记有助于将频繁更新网络安全规则的复杂性降至最低。 当您创建安全规则(例如,允许或拒绝相应服务的流量)时,您可以使用服务标签代替特定的 IP 地址。

Microsoft 管理服务标签中的地址前缀,并会在地址变更时自动更新。 有关详细信息,请参阅 Azure IP 范围和服务标记 - 公有云。

数据策略

Power Platform 包含广泛的 数据策略功能 ,可帮助管理数据安全性。

存储共享访问签名 (SAS) IP 限制

备注

在激活这些 SAS 功能之前,客户必须首先允许访问 https://*.api.powerplatformusercontent.com 域,否则大多数 SAS 功能将无法工作。

此功能集是特定于租户的功能,用于限制存储共享访问签名 (SAS) 令牌,通过 Power Platform 管理中心的菜单进行控制。 此设置根据 IP(IPv4 和 IPv6)限制谁可以使用企业 SAS 令牌。

这些设置可以在管理中心的环境的隐私 + 安全设置中找到。 您必须打开启用基于 IP 地址的存储共享访问签名 (SAS) 规则选项。

管理员可以为此设置选择以下四个选项之一:

| 选项 | 设置 | Description |

|---|---|---|

| 1 | 仅 IP 绑定 | 这将 SAS 密钥限制为请求者的 IP。 |

| 2 | 仅 IP 防火墙 | 这会将 SAS 密钥的使用限制为只能在管理员指定的范围内工作。 |

| 3 | IP 绑定和防火墙 | 这会将 SAS 密钥的使用限制为在管理员指定的范围内工作,并仅限于请求者的 IP。 |

| 4 | IP 绑定或防火墙 | 允许在指定范围内使用 SAS 密钥。 如果请求来自范围之外,将应用 IP 绑定 |

备注

选择允许 IP 防火墙(上表中列出的选项 2、3 和 4)的管理员必须输入其网络的 IPv4 和 IPv6 这两个范围,以确保适当覆盖其用户。

警告

选项 1 和 3 使用 IP 绑定,如果客户的网络中使用了 IP 池、反向代理或启用了网络地址转换(NAT)的网关,则 IP 绑定无法正常工作。 这会导致用户的 IP 地址变化过于频繁,使请求者无法在 SAS 的读/写操作之间可靠地使用相同的 IP。

选项 2 和 4 按预期工作。

启用时强制执行 IP 绑定的产品:

- Dataverse

- Power Automate

- 自定义连接器

- Power Apps

对用户体验的影响

当不符合环境 IP 地址限制的用户打开应用程序时:用户会收到一条错误消息,指出存在一般 IP 问题。

当符合 IP 地址限制的用户打开应用时:将发生以下事件:

- 用户可能会看到一个横幅,该横幅会很快消失,让用户知道 IP 设置已经设置,并联系管理员了解详细信息或刷新任何失去连接的页面。

- 更重要的是,由于此安全设置使用的 IP 验证,某些功能的执行速度可能会比关闭时慢。

以编程方式更新设置

管理员可以使用自动化设置和更新 IP 绑定与防火墙设置、允许列出的 IP 范围和日志记录开关。 了解更多信息,请参阅教程:创建、更新和列出环境管理设置。

SAS 调用记录

此设置使 Power Platform 内的所有 SAS 调用都能记录到 Purview 之中。 该日志记录显示所有创建和使用事件的相关元数据,并且可以独立于上述 SAS IP 限制启用。 Power Platform 服务目前正在 2024 年启动 SAS 调用。

| 字段名称 | 字段说明 |

|---|---|

| response.status_message | 通知事件是否成功:SASSuccess 或 SASAuthorizationError。 |

| response.status_code | 通知活动是否成功:200、401 或 500。 |

| ip_binding_mode | 由租户管理员设置的 IP 绑定模式(如果打开)。 仅适用于 SAS 创建事件。 |

| admin_provided_ip_ranges | 由租户管理员设置的 IP 范围(如有)。 仅适用于 SAS 创建事件。 |

| computed_ip_filters | 根据 IP 绑定模式和租户管理员设置的范围,绑定到 SAS URI 的最终 IP 筛选器集。适用于 SAS 创建和使用事件。 |

| analytics.resource.sas.uri | 试图访问或创建的数据。 |

| enduser.ip_address | 调用方的公共 IP。 |

| analytics.resource.sas.operation_id | 创建事件的唯一标识符。 按此搜索会显示与创建事件中的 SAS 调用相关的所有使用和创建事件。 映射到“x-ms-sas-operation-id”响应标头。 |

| request.service_request_id | 请求或响应的唯一标识符,可用于查找单个记录。 映射到“x-ms-service-request-id”响应标头。 |

| 版本 | 此日志架构的版本。 |

| 类型 | 常规响应。 |

| analytics.activity.name | 此事件的活动类型:创建或使用。 |

| analytics.activity.id | Purview 中记录的唯一 ID。 |

| analytics.resource.organization.id | 组织 ID |

| analytics.resource.environment.id | 环境 ID |

| analytics.resource.tenant.id | 租户 ID |

| enduser.id | 创建事件的创建者的 Microsoft Entra ID 的 GUID。 |

| enduser.principal_name | 创建者的 UPN/电子邮件地址。 对于使用事件,这是常规响应:“system@powerplatform”。 |

| enduser.role | 常规响应:创建事件为常规,使用事件为系统。 |

打开 Purview 审核日志

为了使日志显示在 Purview 实例中,必须首先为需要日志的每个环境选择加入它。 此设置可由租户管理员在 Power Platform 管理中心进行更新。

- 使用租户管理员凭据登录到 Power Platform 管理中心 。

- 在导航窗格中,选择“ 管理”。

- 在管理窗格中,选择环境。

- 选择要为其启用管理员日志记录的环境。

- 在命令栏中选择设置。

- 选择产品>隐私和安全。

- 在存储共享访问签名 (SAS) 安全设置(预览)下,打开在 Purview 中启用 SAS 日志功能。

搜索审核日志

租户管理员可以使用 Purview 查看为 SAS 作发出的审核日志,并可以自行诊断 IP 验证问题中可能返回的错误。 Purview 日志是最可靠的解决方案。

使用以下步骤诊断问题或更好地了解租户中的 SAS 使用模式。

确保为环境启用审核日志记录。 请参阅打开 Purview 审核日志。

访问Microsoft Purview 合规性门户,使用租户管理员凭据登录。

在左侧导航窗格中,选择审核。 如果此选项不可用,则表示登录用户没有查询审核日志的管理员访问权限。

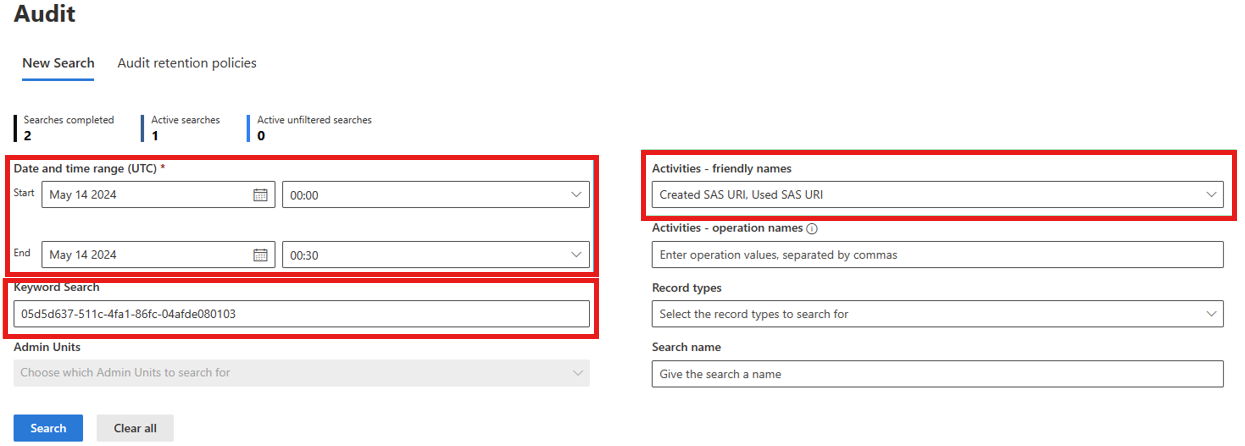

选择 UTC 时区的日期和时间范围以搜索日志。 例如,当返回带有 unauthorized_caller 错误代码的 403 Forbidden 错误时。

从 Activities - friendly names 下拉列表中,搜索 Power Platform 存储操作,并选择创建的 SAS URI 和使用的 SAS URI。

在关键字搜索中指定关键字。 请参阅 Purview 文档中的开始搜索,了解有关该字段的更多信息。 您可以根据您的方案使用上表中描述的任何字段中的值,但以下是建议搜索的字段(按优先顺序):

- x-ms-service-request-id 响应头的值。 这会将结果筛选为一个 SAS URI 创建事件或一个 SAS URI 使用事件,具体取决于标头来自的请求类型。 这在调查返回给用户的 403 Forbidden 错误时非常有用。 也可用于获取 powerplatform.analytics.resource.sas.operation_id 值。

- x-ms-sas-operation-id 响应头的值。 这会将结果筛选为一个 SAS URI 创建事件以及该 SAS URI 的一个或多个使用事件,具体取决于访问它的次数。 它映射到 powerplatform.analytics.resource.sas.operation_id 字段。

- 完整或部分 SAS URI,减去签名。 这可能会返回许多 SAS URI 创建和许多 SAS URI 使用事件,因为可以根据需要多次请求生成相同的 URI。

- 调用者 IP 地址。 返回该 IP 的所有创建和使用事件。

- 环境 ID。 这可能会返回大量数据,这些数据可能跨越 Power Platform 的许多不同产品,因此请尽可能避免或考虑缩小搜索窗口。

警告

我们不建议搜索用户主体名称或对象 ID,因为它们只会传播到创建事件,而不会传播到使用事件。

选择搜索,等待结果出现。

警告

将日志引入 Purview 最多可能会延迟一个小时或更长时间,因此在查找最新事件时请记住这一点。

403 Forbidden/unauthorized_caller 错误的故障排除

您可以使用创建和使用日志来确定为什么调用会导致带有 unauthorized_caller 错误代码的 403 Forbidden 错误。

- 如上一部分所述,在 Purview 中查找日志。 可以考虑使用响应头中的 x-ms-service-request-id 或 x-ms-sas-operation-id 作为搜索关键词。

- 打开使用事件 Used SAS URI,查找 PropertyCollection 下的 powerplatform.analytics.resource.sas.computed_ip_filters 字段。 此 IP 范围是 SAS 调用用于确定请求是否被授权继续的 IP 范围。

- 将此值与日志中的 IP 地址字段进行比较,即可确定请求失败的原因。

- 如果您认为 powerplatform.analytics.resource.sas.computed_ip_filters 的值不正确,请继续执行下一步。

- 通过使用 x-ms-sas-operation-id 响应头值(或创建日志中 powerplatform.analytics.resource.sas.operation_id 字段的值)搜索,打开创建事件 Created SAS URI。

- 获取 powerplatform.analytics.resource.sas.ip_binding_mode 字段的值。 如果该字段缺失或为空,则表示在该请求发出时,该环境尚未开启 IP 绑定。

- 获取 powerplatform.analytics.resource.sas.admin_provided_ip_ranges 字段的值。 如果它缺失或为空,则表示在发出该特定请求时未为该环境指定 IP 防火墙范围。

- 获取 powerplatform.analytics.resource.sas.computed_ip_filters 的值,该值应与使用事件相同,并根据 IP 绑定模式和管理员提供的 IP 防火墙范围进行推导。 请参见 Power Platform 中的数据存储和治理中的推导逻辑。

此信息可帮助租户管理员更正环境的 IP 绑定设置中的任何错误配置。

警告

对 SAS IP 绑定的环境设置所做的更改可能至少需要 30 分钟才能生效。 如果合作伙伴团队有自己的缓存,容量可能会更大。

相关文章

安全性概述

向 Power Platform 服务进行身份验证

连接到数据源并向其进行身份验证

Power Platform 安全性常见问题解答