数据丢失防护警报入门

可以将Microsoft Purview 数据丢失防护 (DLP) 策略配置为在策略中的条件匹配时生成警报。

有关警报的简要概述,请参阅:

本文包括使用警报时所需的许可和权限详细信息以及其他重要信息。

可以在Microsoft Defender XDR 仪表板和Microsoft Purview 合规门户中调查和管理 DLP 警报。 Microsoft Defender XDR 仪表板是用于调查和管理 DLP 警报的建议位置。 Microsoft Purview 合规门户是创建和编辑 DLP 策略的建议位置。

提示

开始使用Microsoft Security Copilot,探索使用 AI 功能更智能、更快速地工作的新方法。 详细了解 Microsoft Purview 中的Microsoft Security Copilot。

每次活动与规则匹配时,都可以发送警报,该规则可能会干扰,或者可以根据在一定时间段内匹配项的数量或项数进行聚合。 可以在 DLP 策略中配置两种类型的警报。

单事件警报通常用于监视少量发生的高度敏感事件的策略,例如单个电子邮件包含 10 个或更多客户信用卡发送到组织外部的数字。

聚合事件警报 通常用于策略中,这些策略监视在一段时间内发生量较大的事件。 例如,当 10 封单独的电子邮件在组织外部发送 48 小时后,每个电子邮件具有一个客户信用卡号码,可能会触发聚合警报。

在开始之前,请确保具备必要的先决条件:

- 单事件警报配置:具有 E1、F1 或 G1 订阅或 E3 或 G3 订阅的组织可以配置策略,以便在每次发生触发活动时生成警报。

-

聚合警报配置:若要基于阈值配置聚合警报策略,必须具有以下配置之一:

- A5 订阅

- E5 或 G5 订阅

- E1、F1 或 G1 订阅,或者包含以下功能之一的 E3 或 G3 订阅:

- Office 365 高级威胁防护(计划 2)

- Microsoft 365 E5 合规

- Microsoft 365 电子数据展示和审核加载项许可证

使用 Endpoint DLP 且有资格使用 Teams DLP 的客户将在 DLP 警报管理仪表板中看到其终结点 DLP 策略警报和 Teams DLP 策略警报。

如果要查看 DLP 警报管理仪表板或编辑 DLP 策略中的警报配置选项,则必须是以下角色组之一的成员:

- 合规管理员

- 合规数据管理员

- 安全管理员

- 安全操作员

- 安全信息读取者

- 信息保护管理员

- 信息保护分析师

- 信息保护调查员

- 信息保护读者

若要详细了解这些权限,请参阅 Microsoft Purview 合规门户

下面是适用角色组的列表。 若要详细了解它们,请参阅Microsoft Purview 合规门户中的权限。

- 信息保护

- 信息保护管理员

- 信息保护分析师

- 信息保护调查员

- 信息保护读者

若要访问 DLP 警报管理仪表板,需要“管理警报”角色和以下两个角色之一:

- DLP 合规性管理

- View-Only DLP 合规性管理

若要访问内容预览功能以及匹配的敏感内容和上下文功能,你必须是 内容资源管理器内容查看器 角色组的成员,该角色组已预先分配了 数据分类内容查看者 角色。

提示

如果管理员需要访问警报,但不需要访问上下文/敏感信息,则可以创建并分配不包含数据分类内容查看器权限的自定义角色。

若要了解如何在 DLP 策略中配置警报,请参阅 创建和部署数据丢失防护策略。 根据你的许可,有不同的警报配置体验。

备注

在 DLP 策略中配置或修改现有警报后,最多可能需要 3 小时才能生成警报。

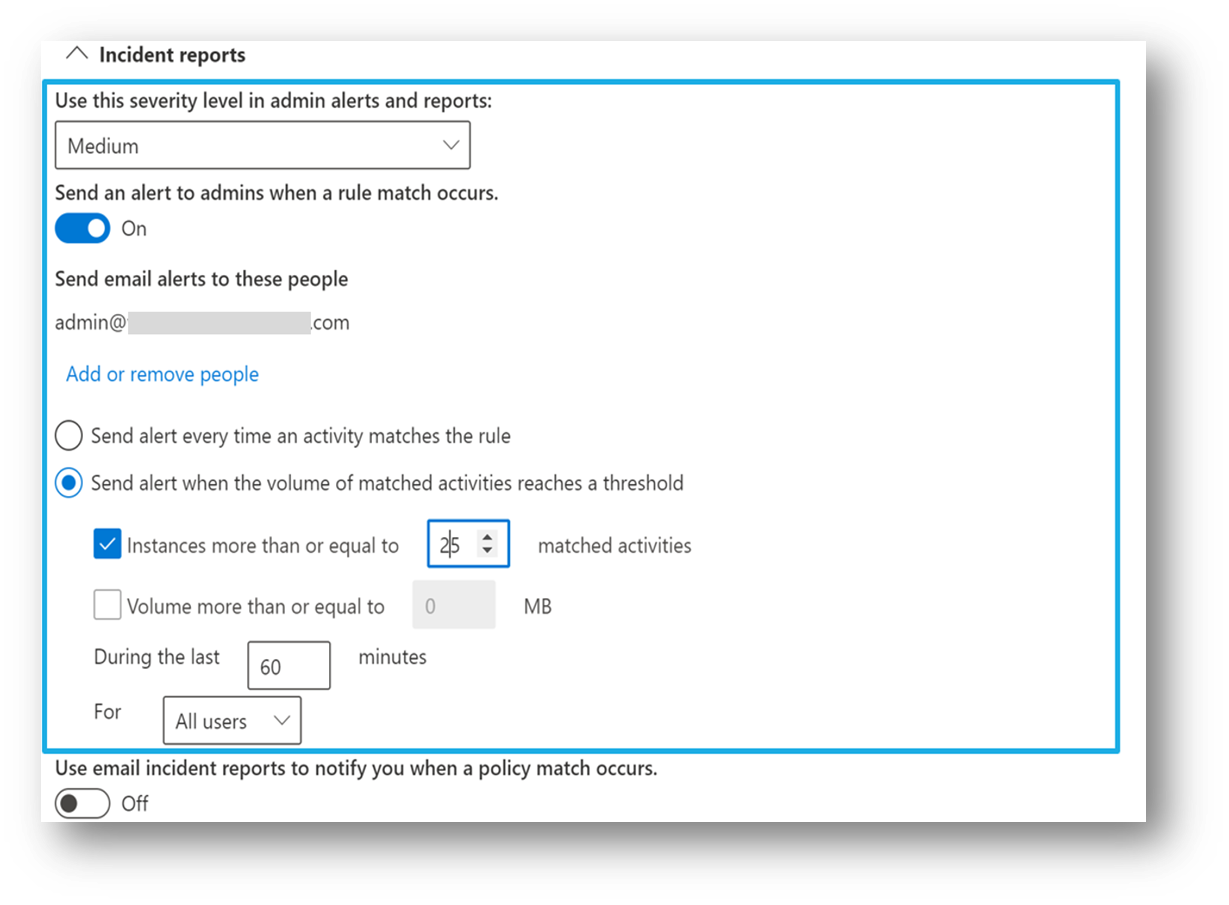

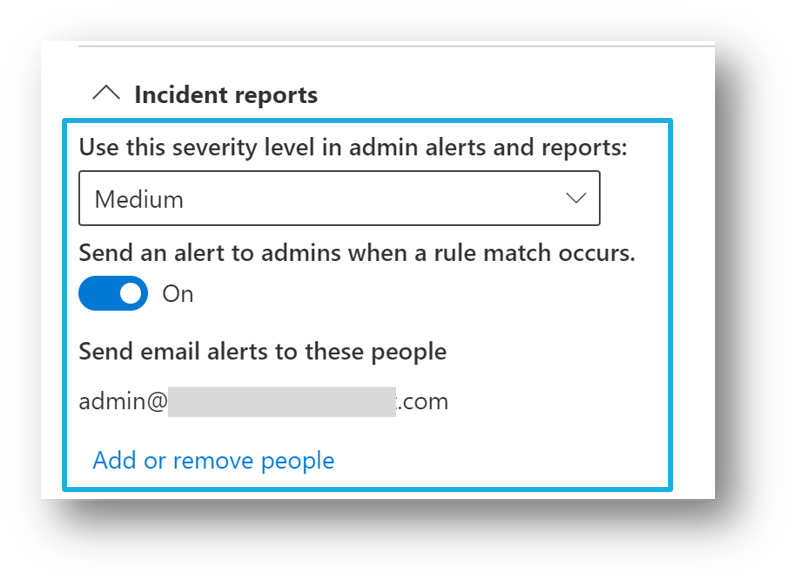

如果你已获得 聚合警报配置选项的许可,则在创建或编辑 DLP 策略时,你将看到这些选项。

此配置允许设置策略以生成警报:

- 每次活动与策略条件匹配时

- 满足或超过定义的阈值时

- 基于活动数

- 基于外泄数据量

为了防止通知电子邮件泛滥,在一分钟时间范围内发生的针对同一 DLP 规则和同一位置的所有匹配项将分组到同一警报中。 一分钟的聚合时间窗口功能在以下方面可用:

- E5 或 G5 订阅

- E1、F1 或 G1 订阅,或者包含以下功能之一的 E3 或 G3 订阅:

- Office 365 高级威胁防护(计划 2)

- Microsoft 365 E5 合规

- Microsoft 365 电子数据展示和审核加载项许可证

对于具有 E1、F1 或 G1 订阅或 E3 或 G3 订阅的组织,聚合时间范围为 15 分钟。

如果你已获得 单事件警报配置选项的许可,则在创建或编辑 DLP 策略时,你将看到这些选项。 使用此选项可创建每次发生 DLP 规则匹配时引发的警报。

下面是一些与警报关联的事件。 在“警报仪表板,可以选择特定事件来查看其详细信息。

| 属性名称 | 说明 | 事件类型 |

|---|---|---|

| ID | 与事件关联的唯一 ID | 所有事件 |

| 位置 | 检测到事件的工作负载 | 所有事件 |

| 活动时间 | 符合 DLP 策略条件的用户活动时间 |

| 属性名称 | 说明 | 事件类型 |

|---|---|---|

| 用户 | 执行了导致策略匹配的操作的用户 | 所有事件 |

| hostname | 发生 DLP 策略匹配的计算机的主机名 | 设备事件 |

| IP 地址 | 发生 DLP 策略匹配的计算机的 IP 地址 | 设备事件 |

| sha1 | 文件的 SHA-1 哈希 | 设备事件 |

| sha256 | 文件的 SHA-256 哈希 | 设备事件 |

| MDATP 设备 ID | 终结点设备 MDATP ID | |

| 文件大小 | 文件大小 | SharePoint、OneDrive 和设备事件 |

| 文件路径 | DLP 策略匹配所涉及的项的绝对路径 | SharePoint、OneDrive 和设备事件 |

| 电子邮件收件人 | 如果电子邮件是符合 DLP 策略的敏感项,则此字段包括该电子邮件的收件人 | Exchange 事件 |

| 电子邮件主题 | 与 DLP 策略匹配的电子邮件的主题 | Exchange 事件 |

| 电子邮件附件 | 电子邮件中与 DLP 策略匹配的附件的名称 | Exchange 事件 |

| 网站所有者 | 网站所有者的名称 | SharePoint 和 OneDrive 事件 |

| 网站 URL | 包含发生 DLP 策略匹配的 SharePoint 或 OneDrive 网站的 URL | SharePoint 和 OneDrive 事件 |

| 文件已创建 | 创建与 DLP 策略匹配的文件的时间 | SharePoint 和 OneDrive 事件 |

| 文件上次修改 | 上次更改与 DLP 策略匹配的文件的时间 | SharePoint 和 OneDrive 事件 |

| 文件大小 | 与 DLP 策略匹配的文件的大小 | SharePoint 和 OneDrive 事件 |

| 文件所有者 | 与 DLP 策略匹配的文件的所有者 | SharePoint 和 OneDrive 事件 |

| 属性名称 | 说明 | 事件类型 |

|---|---|---|

| DLP 策略匹配 | 匹配 DLP 策略的名称 | 所有事件 |

| 规则匹配 | 匹配的 DLP 策略规则的名称 | 所有事件 |

| 检测到 (SIT) 敏感信息类型 | 检测到为 DLP 策略匹配的一部分的 SCT | 所有事件 |

| 执行的操作 | 导致 DLP 策略匹配的操作 | 所有事件 |

| 违规操作 | 在引发 DLP 警报的终结点设备上执行的操作 | 设备事件 |

| 用户溢出策略 | 用户是否通过策略提示重写了策略 | 所有事件 |

| 使用替代理由 | 用户为替代提供的原因的文本 | 所有事件 |

重要

组织的审核日志保留策略配置控制警报在控制台中保持可见的时间。 有关详细信息,请参阅管理审核日志保留策略。

- DLP 策略中的警报:描述 DLP 策略上下文中的警报。

- 数据丢失防护警报入门:涵盖 DLP 警报的必要许可、权限和先决条件以及警报参考详细信息。

- 创建和部署数据丢失防护策略:包括有关创建 DLP 策略的上下文中的警报配置指南。

- 了解如何调查数据丢失防护警报:介绍用于调查 DLP 警报的各种方法。

- 使用Microsoft Defender XDR调查数据丢失事件:如何在Microsoft Defender门户中调查 DLP 警报。