步骤 4. 使用 Microsoft Sentinel 和 Microsoft Defender XDR 来响应事件

本文提供了使用 Microsoft Sentinel 和 Microsoft Defender XDR 解决事件的一组常规步骤和过程,其中包括会审、调查和解决方法。 Microsoft Sentinel 和 Microsoft Defender XDR 共享:

- 在产品之间共享生命周期(状态、所有者、分类)的更新。

- 在调查期间收集的证据会显示在 Microsoft Sentinel 事件中。

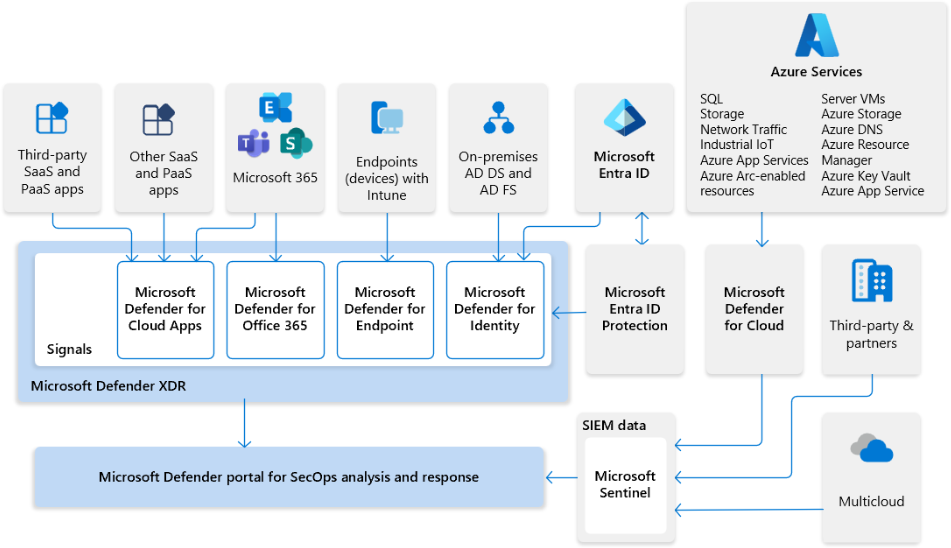

下图显示了 Microsoft 的扩展检测和响应 (XDR) 解决方案如何与 Microsoft Sentinel 无缝集成,具体取决于你是否在 Microsoft Defender 门户中将 Microsoft Sentinel 工作区加入到统一安全运营平台。

下图显示了如何通过统一安全运营平台将 Microsoft 的 XDR 解决方案与 Microsoft Sentinel 无缝集成。

在此图中:

- 来自整个组织信号的见解会馈送到 Microsoft Defender XDR 和 Microsoft Defender for Cloud。

- Microsoft Sentinel 为多云环境提供支持,并与第三方应用和合作伙伴集成。

- Microsoft Sentinel 数据与组织的数据一起引入到 Microsoft Defender 门户中。

- 然后,SecOps 团队可以在 Microsoft Defender 门户中分析和响应 Microsoft Sentinel 和 Microsoft Defender XDR 所识别的威胁。

事件响应过程

使用 Microsoft Sentinel 和 Microsoft Defender XDR 解决事件的事件响应过程有所不同,具体取决于你是否将工作区加入到统一的安全操作平台,以及是否可在 Defender 门户中访问 Microsoft Sentinel。

使用 Defender 门户对潜在事件进行会审,其中包括了解事件的详细信息并立即采取措施。

在 Defender 门户中继续调查,包括:

- 了解事件及其范围,并查看资产时间线。

- 查看 self-healing 挂起的操作,手动修正实体,执行实时响应。

- 添加防护措施。

使用 Defender 门户的 Microsoft Sentinel 区域深化调查,包括:

- 通过将事件与安全流程、策略和过程 (3P) 相关联来了解事件的范围。

- 执行 3P 自动调查和修正操作,并创建自定义安全业务流程、自动化和响应 (SOAR) playbook。

- 记录事件管理的证据。

- 添加自定义度量。

解决事件,并在安全团队中执行适当的跟进。

有关详细信息,请参阅:

无论使用哪种门户,请确保利用 Microsoft Sentinel 的 playbook 和自动化规则功能:

playbook 是可作为例程从 Microsoft Sentinel 门户运行的调查和修正操作的集合。 剧本可以帮助自动执行和协调威胁响应。 它们可以针对事件、实体和警报按需手动运行,或设置为自动运行以响应特定警报或事件(当由自动化规则触发时)。 有关详细信息,请参阅使用剧本自动响应威胁。

自动化规则是一种在 Microsoft Sentinel 中集中管理自动化的方法,它允许你定义并协调一小组可应用于不同场景的规则。 有关详细信息,请参阅使用自动化规则在 Microsoft Sentinel 中自动响应威胁。

将 Microsoft Sentinel 工作区加入到统一安全运营平台后,请注意工作区中的自动化工作方式存在差异。 有关详细信息,请参阅使用统一安全运营平台实现自动化。

步骤 1:对事件进行会审

使用以下步骤作为对 Microsoft Sentinel 和 Microsoft Defender XDR 事件进行会审的一般方法。 如果已将该工作区加入到统一安全运营平台,则使用 Defender 门户。 否则,使用 Azure 门户。

在 Defender 门户中调查 Microsoft Sentinel 事件:

在 Defender 门户中,选择“调查和响应”>“事件和警报”>“事件”,找到可疑事件。 将“服务/检测源”筛选到“Microsoft Sentinel”,以帮助将事件列表缩小到来自 Microsoft Sentinel 的事件列表。

选择事件行以查看“事件摘要”窗格中的基本信息。

选择“管理事件“以更新名称、严重性、状态、分类等详细信息或添加注释。 选择“保存”以保存更改。

选择“打开事件页”以继续调查。

步骤 2:调查事件

如果工作区已加入到统一安全运营平台,则对于整个步骤,你将留在 Defender 门户中。 否则,在 Azure 门户中开始。 跳至 Defender 门户进行一些调查,然后返回到 Azure 门户。

在 Defender 门户中,在“事件详细信息”页上的“攻击情景”选项卡上,考虑为自己的事件响应工作流执行以下步骤:

查看事件的攻击情景,了解其范围、严重性、检测源以及受影响的实体。

通过事件中的警报情景,分析事件的警报以了解其来源、范围和严重性。

根据需要,使用图形收集有关受影响设备、用户和邮箱的信息。 选择任意实体以打开包含所有详细信息的浮出控件。

通过“调查”选项卡了解 Microsoft Defender XDR 如何自动解决某些警报。

根据需要,使用证据和响应选项卡中事件数据集中的信息。

在“资产”选项卡上,查看事件中涉及的实体。 选择用户帐户、主机名、IP 地址或 Azure 资源,以继续在“实体详细信息”页上进一步调查。 例如,如果你选择了一个用户,则在“用户详细信息”窗格中选择“转到用户页”,以打开该用户的“实体详细信息”页。

在“实体详细信息”页上,选择“Sentinel 事件”以查看有关所选实体的详细时间线信息以及实体见解。

步骤 3:解决事件

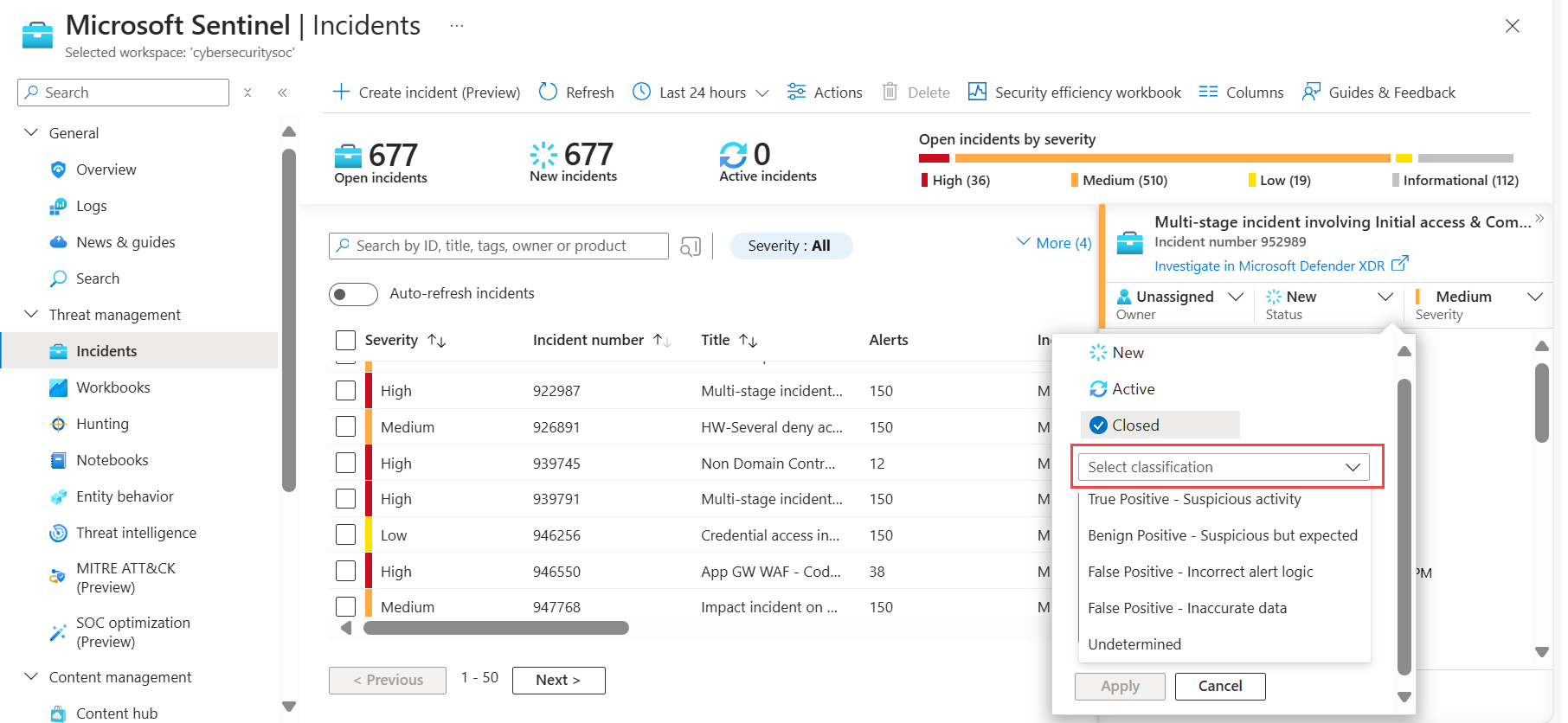

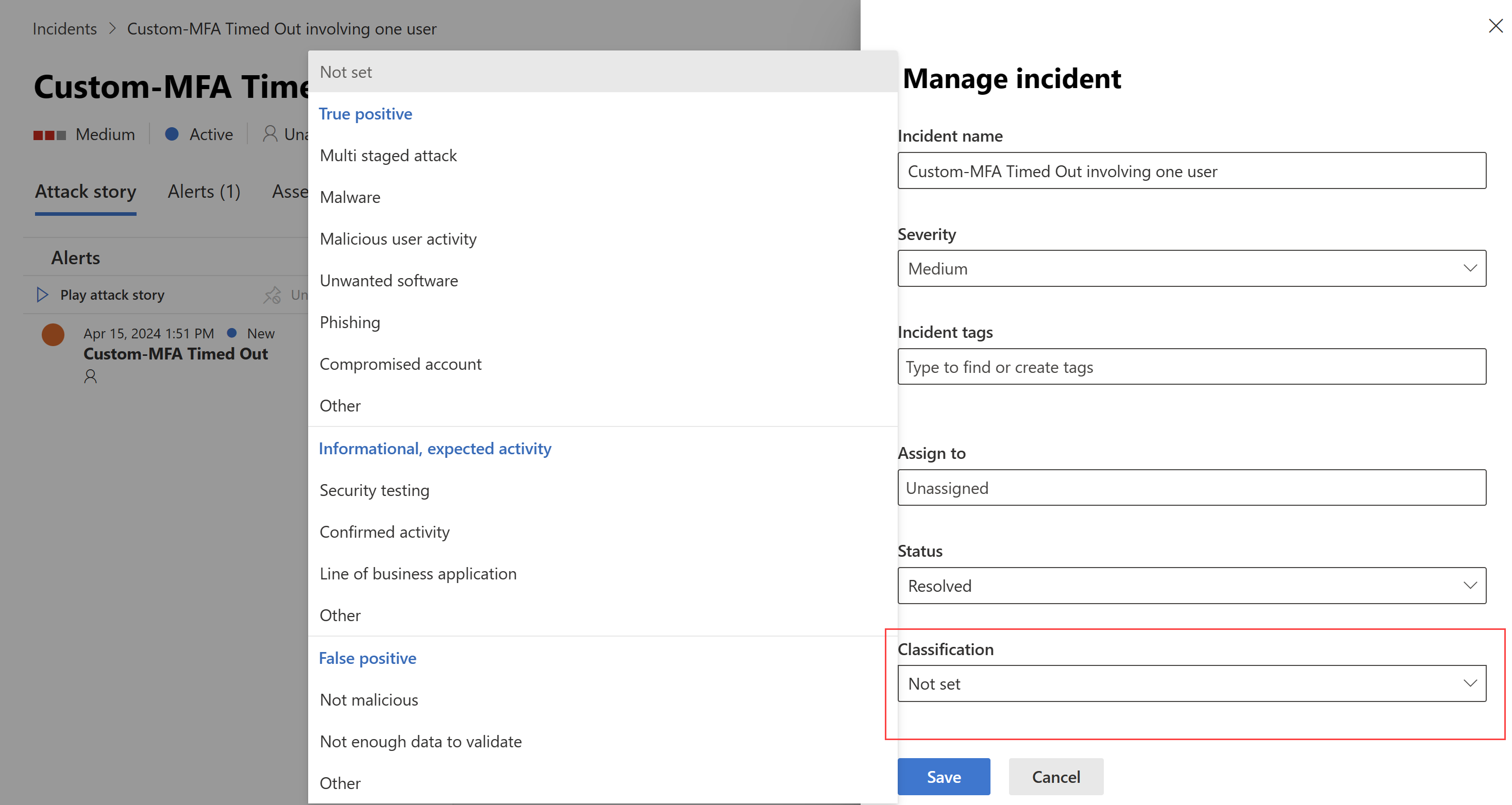

当调查得出结论并且你已经在门户内修正了事件时,通过将事件的状态设置为“已关闭”来解决事件。

将事件的状态标记为“已关闭”时,请确保选择一个分类,包括 true、良性或误报选项。

例如:

有关详细信息,请参阅在 Defender 门户中解决事件。

根据需要,将事件报告给事件响应负责人,以便进行可能的跟进,以确定更多操作。 例如:

- 通知第 1 层安全分析员,以便提前更好地检测攻击。

- 研究 Microsoft Defender XDR 威胁分析和安全社区中的攻击,了解安全攻击趋势。

- 根据需要,记录用于解决事件以及更新标准工作流、流程、策略和剧本的工作流。

- 确定是否需要安全配置中的更改并实现这些更改。

- 创建业务流程 playbook,以自动化并协调对未来类似风险的威胁响应。 有关详细信息,请参阅使用 Microsoft Sentinel 中的 playbook 自动响应威胁。

建议训练

下面是此步骤的建议训练模块。 培训内容侧重于正式发布功能,因此不包括统一安全运营平台(处于预览状态)的内容。

Microsoft Sentinel 中的安全事件管理

| 培训 | Microsoft Sentinel 中的安全事件管理 |

|---|---|

| 在本模块中,调查 Microsoft Sentinel 事件管理,了解 Microsoft Sentinel 事件和实体,并发现解决事件的方法。 |

通过新式操作实践提高可靠性:事件响应

| 培训 | 通过新式操作实践提高可靠性:事件响应 |

|---|---|

| 了解有效事件响应的基础以及可以实现它们的 Azure 工具。 |

了解 Microsoft 365 安全事件管理

| 培训 | 了解 Microsoft 365 安全事件管理 |

|---|---|

| 了解 Microsoft 365 如何调查、管理和响应安全问题,以保护客户和 Microsoft 365 云环境。 |

后续步骤

- 有关 Microsoft Sentinel 和 Microsoft Defender 门户中事件响应流程的更多详细信息,请参阅在 Microsoft Sentinel 中导航和调查事件和使用 Microsoft Defender XDR 进行事件响应。

- 有关 Microsoft 安全最佳做法,请参阅事件响应概述。

- 有关工作流和清单以响应常见网络攻击,请参阅事件响应剧本。

参考

使用这些资源,了解本文中提及的各种服务和技术:

- Microsoft Defender XDR 与 Microsoft Sentinel 集成

- 统一 SIEM 和 XDR 功能交互式指南

- 在 Microsoft Sentinel 中使用 playbook 自动响应威胁

- 使用剧本自动响应威胁

- 使用自动化规则在 Microsoft Sentinel 中自动响应威胁

- Microsoft Defender XDR 威胁分析

使用这些资源,详细了解事件响应: