由于组织可能已具备零信任保护的元素,因此本文档集提供了可帮助入门的概念信息,以及有关实现端到端遵守零信任原则的部署计划和实现建议。 每篇文章都是一个部署目标清单,其中包含相关步骤和指向更多信息的链接。

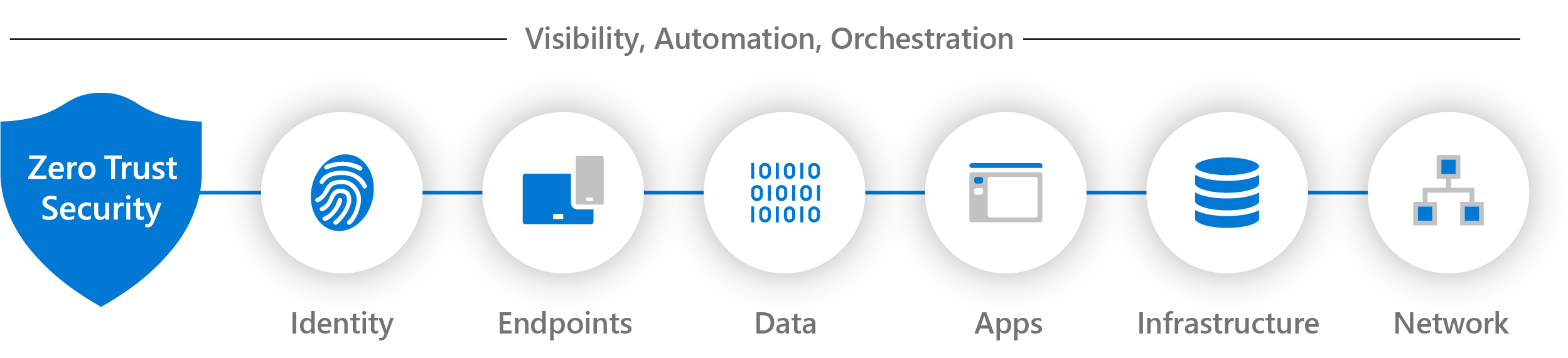

通过跨七个技术支柱实现零信任控制和技术,在整个 IT 基础结构中部署零信任原则。 其中六个支柱为信号源、强制控制平面和要防护的关键资源。 另一个支柱负责收集这些信号,为安全事件提供可见性,并为响应和缓解网络安全威胁提供自动化和业务流程。

以下文章提供了这七个技术支柱的概念信息和部署目标。 使用这些文章评估准备情况并生成部署计划,以应用零信任原则。

| 技术要素 | 说明 |

|---|---|

标识 |

标识—无论它们代表人员、服务还是 IoT 设备—都定义零信任控制平面。 当标识尝试访问资源时,验证具有强身份验证的标识,并确保访问是该标识的典型合规行为。 遵循最低访问权限原则。 |

端点 |

一旦向标识授予对资源的访问权限,数据就可能流向各种不同的终结点(设备):从 IoT 设备到智能手机,BYOD 到合作伙伴管理的设备,以及本地工作负载到云托管的服务器。 这种多样性创造了一个很大的攻击面。 监视并强制实施设备运行状况和合规性以实现安全访问。 |

Data |

[最终,安全团队保护着数据。 如果可能,即使数据离开了组织控制的设备、应用程序、基础结构和网络,数据也应保持安全。 对数据进行分类、标记和加密,并根据这些属性限制访问。 |

应用 |

应用程序和 API 提供了用于消费数据的接口。 它们可能是传统的本地工作负载、直接迁移到云的工作负载,或新式 SaaS 应用程序。 应用控制和技术来发现影子 IT,确保适当的应用内权限,基于实时分析控制访问,监视异常行为,控制用户操作,并验证安全配置选项。 |

基础结构 |

基础结构—无论是本地服务器、基于云的 VM、容器还是微服务—都代表关键威胁向量。 评估版本、配置和 JIT 访问以强化防御。 使用遥测来检测攻击和异常情况,自动阻止和标记有风险的行为,并采取保护性措施。 |

Network |

最终,所有数据都是通过网络基础结构访问的。 网络控件可以提供关键控件,以增强可见性并帮助防止攻击者在网络上横向移动。 对网络进行分段(并执行更深入的网络微分段),并部署实时威胁防护、端到端加密、监视和分析。 |

可见性、自动化和业务流程 |

在零信任指南中,我们定义了如何跨标识、终结点(设备)、数据、应用、基础结构和网络实现端到端零信任方法。 这些活动会提高可见性,这为你提供了更好的数据,以便进行信任决策。 由于每个区域都会生成自己的相关警报,因此我们需要通过集成功能来管理数据的流入,以更好地防御威胁并在事务中验证信任。 |

建议训练

| 培训 | 建立零信任的指导原则和核心组件 |

|---|---|

|

使用此学习路径了解将零信任原则应用于标识、终结点、应用程序访问、网络、基础结构和数据的关键技术元素的基础知识。 |

其他零信任资源

基于文档集或组织中的角色使用这些其他零信任资源。

文档集

请按照此表获取最适合你需求的零信任文档集。

| 文档集 | 帮助你... | 角色 |

|---|---|---|

| 采用框架,用于提供关键业务解决方案和结果的阶段和步骤指导 | 将 C 套件中的零信任保护应用于 IT 实施。 | 安全架构师、IT 团队和项目经理 |

| 面向小型企业的零信任 | 将零信任原则应用于小型企业客户。 | 使用 Microsoft 365 商业版的客户和合作伙伴 |

| 零信任快速现代化计划 (RaMP),用于提供项目管理指导和清单,从而让组织轻松获胜 | 快速实现零信任保护的关键层。 | 安全架构师和 IT 实施者 |

| Microsoft 365 的零信任部署计划,用于提供分步详细设计和部署指导 | 将零信任保护应用于 Microsoft 365 租户。 | IT 团队和安全人员 |

| Microsoft Copilot 的零信任,用于提供分步详细设计和部署指导 | 将零信任保护应用于 Microsoft Copilot。 | IT 团队和安全人员 |

| 适用于 Azure 服务的零信任,用于提供分步详细设计和部署指导 | 将零信任保护应用于 Azure 工作负载和服务。 | IT 团队和安全人员 |

| 合作伙伴与零信任的集成,用于提供技术领域和专业资质的设计指导 | 将零信任保护应用于合作伙伴 Microsoft 云解决方案。 | 合作伙伴开发人员、IT 团队和安全人员 |

| 使用零信任原则进行开发,用于提供应用程序开发设计指导和最佳做法 | 将零信任保护应用于应用程序。 | 应用程序开发人员 |

你的角色

请按照此表获取最适合你组织中的角色的零信任文档集。

| 角色 | 文档集 | 帮助你... |

|---|---|---|

| 安全架构师 IT 项目经理 IT 实施者 |

采用框架,用于提供关键业务解决方案和结果的阶段和步骤指导 | 将 C 套件中的零信任保护应用于 IT 实施。 |

| Microsoft 365 商业版的客户或合作伙伴 | 面向小型企业的零信任 | 将零信任原则应用于小型企业客户。 |

| 安全架构师 IT 实施者 |

零信任快速现代化计划 (RaMP),用于提供项目管理指导和清单,从而让组织轻松获胜 | 快速实现零信任保护的关键层。 |

| Microsoft 365 的 IT 或安全团队成员 | Microsoft 365 的零信任部署计划,用于提供适用于 Microsoft 365 的分步详细设计和部署指导 | 将零信任保护应用于 Microsoft 365 租户。 |

| Microsoft Copilots 的 IT 或安全团队成员 | Microsoft Copilot 的零信任,用于提供分步详细设计和部署指导 | 将零信任保护应用于 Microsoft Copilot。 |

| Azure 服务的 IT 或安全团队成员 | 适用于 Azure 服务的零信任,用于提供分步详细设计和部署指导 | 将零信任保护应用于 Azure 工作负载和服务。 |

| 合作伙伴开发人员或 IT 或安全团队成员 | 合作伙伴与零信任的集成,用于提供技术领域和专业资质的设计指导 | 将零信任保护应用于合作伙伴 Microsoft 云解决方案。 |

| 应用程序开发人员 | 使用零信任原则进行开发,用于提供应用程序开发设计指导和最佳做法 | 将零信任保护应用于应用程序。 |