适用于: 2013

2013  2016

2016  2019

2019  Subscription Edition

Subscription Edition  SharePoint in Microsoft 365

SharePoint in Microsoft 365

**This article is part of a roadmap of procedures for configuring SharePoint hybrid solutions. Be sure you're following a roadmap when you do the procedures in this article. **

本文包含 SharePoint 混合环境部署过程指南,该流程在 Microsoft 365 中集成了 SharePoint Server 和 SharePoint。

重要

Microsoft 建议使用权限最少的角色。 使用权限较低的帐户有助于提高组织的安全性。 全局管理员是一个权限很高的角色,应仅限于在无法使用现有角色的紧急情况下使用。

开始之前

辅助功能说明: SharePoint Server 支持常见浏览器的辅助功能,以帮助您管理部署和访问网站。 有关详细信息,请参阅 Accessibility for SharePoint 2013。

如果尚未执行此作,请在开始配置任何内容之前 ,请阅读规划从 Microsoft 365 到 SharePoint Server 的连接 。这一点很重要,因为规划文章可帮助你做出重要的决策并将其记录在 SharePoint 混合部署工作表上,本文其余部分称为工作表。 这反过来又会告知本文中要使用的过程,以及可以跳过哪些过程。

如果已阅读规划文章,则应已执行以下作:

决定要为混合配置哪个网站集策略。

决定是使用现有 Web 应用程序还是为混合应用程序创建一个。

| 图标 | 说明 |

|---|---|

|

|

这些决策记录在工作表的表 2 中。 如果没有,请返回并 阅读计划从 Microsoft 365 到 SharePoint Server 的连接 ,并在进一步作之前做出这些决策。 |

工作表提示

如果在开始配置任何内容之前,在 SharePoint 混合工作表 上输入了所有适用信息,事情会容易得多。 至少需要了解以下事项才能使用本文。

表:应在 SharePoint 混合工作表上记录的决策

| 决策 | 工作表上的位置 |

|---|---|

| 是将现有 Web 应用程序用于混合还是创建一个? |

表 2 中新的或现有的 Web 应用程序行 |

| 你将使用哪种网站集策略? |

表 2 的网站集策略行 |

| 什么是外部 URL? |

表 3 的外部 URL 行 |

| 外部 URL 关联的反向代理设备上面向 Internet 的终结点的 IP 地址是什么? |

表 3 外部终结点行的 IP 地址 |

在继续作之前,请验证是否已在工作表上输入这些决策。

配置阶段

若要配置环境基础结构,需要 SharePoint Server 接口(例如 SharePoint 管理中心网站)和 Microsoft 365 中的 SharePoint 中的管理页面。 为了防止非必要地在这些接口之间切换,我们已将配置步骤组织到以下阶段:

请按照本文所示的顺序完成每个配置步骤。

重要

建议全面记录部署策略,并在混合环境配置过程中维护详细的工作日志。 在任何复杂的实现项目中,每个设计决策、服务器配置、过程和输出的详细记录都是故障排除、支持和认知的重要参考。

准备公共域

要使 Microsoft 365 将请求发送到反向代理设备的外部终结点,必须具备以下条件:

向反向代理设备外部终结点的 URL 关联的域注册机构(如 GoDaddy.com)注册的公共域。

与 Microsoft 365 网站中已发布 SharePoint 关联的公共域 DNS 区域中的 A 记录 (外部 URL,例如 spexternal.adventureworks.com) 。 这使 Microsoft 365 能够将请求发送到配置为混合的反向代理设备上的外部终结点。 此 A 记录将外部 URL 映射到反向代理设备的面向 Internet 的终结点的 IP 地址。 有关详细信息,请参阅 规划从 Microsoft 365 到 SharePoint Server 的连接。

如果还没有想要用于此目的的公共域 ((例如 adventureworks.com) ),请立即获取一个,然后创建此 A 记录。 如果在规划阶段已经处理过此问题,则工作表的表 3 中会记录公共域的名称和创建此 A 记录所需的 IP 地址。

必须完成将 域连接到 Microsoft 365 一文中的步骤,才能将公共域的主机名添加到 Microsoft 365。

配置 SharePoint Server

本部分介绍如何配置 SharePoint Server 场以用于入站混合解决方案。 我们已将本部分的步骤组织到以下阶段。 为了获得最可靠的结果,请按所示顺序完成过程。

配置网站集策略

分配 UPN 域后缀

同步用户配置文件

如果需要,请通过 HTTP (配置 OAuth)

注意

本部分中的过程假定您具有要用于混合功能的现有 SharePoint Server 场。

配置网站集策略

在混合环境中,数据在 Microsoft 365 中的 SharePoint 中的根网站集与配置为混合的本地 SharePoint 场中的特定 Web 应用程序之间交换。 我们称之为主 Web 应用程序。 此 Web 应用程序是用于配置网站集策略的焦点。

在规划阶段,应决定是使用现有 Web 应用程序还是创建一个,以及要配置的网站集策略。 如果是这样,你的决策将列在工作表表 2 的 “网站集策略 ”行中。 如果尚未决定,请查看 计划从 Microsoft 365 到 SharePoint Server 的连接 一文,并在进一步执行之前做出这些决定。

选择以下网站集策略之一进行配置:

使用以主机命名的网站集配置网站集策略

如果要使用 SharePoint 混合环境的主机命名网站集来配置网站集策略,请按所示顺序完成以下步骤:

确保 Web 应用程序和根网站集存在。

确保主 Web 应用程序上存在 SSL 绑定。

创建以主机命名的网站集。

配置拆分 DNS。

在本地 DNS 中创建 A 记录。

有关网站集策略决策的详细信息,请参阅规划从 Microsoft 365 到 SharePoint Server 的连接中的选择网站集策略部分。

确保主 Web 应用程序和根网站集存在

稍后将创建的以主机命名的网站集必须在配置为使用以下项的 Web 应用程序中创建:

将 Windows 身份验证与 NTLM 集成

https 协议 (安全套接字层)

还需要一个基于路径的网站集来用作此 Web 应用程序中的根网站集。

| 图标 | 说明 |

|---|---|

|

|

如果标识了要在规划期间使用的 Web 应用程序,则应将其列在工作表表 5a 的主 Web 应用程序 URL 行中。 |

如果 Web 应用程序和根网站集不存在,则必须创建它们。 可以使用管理中心或 SharePoint 2016 命令行管理程序执行此作。 如果它们已存在,请转到 确保主 Web 应用程序上存在 SSL 绑定。

下面是有关如何使用 SharePoint 2016 命令行管理程序创建 Web 应用程序的示例。

New-SPWebApplication -Name 'Adventureworks Web app' -SecureSocketsLayer -port 443 -ApplicationPool AdventureworksAppPool -ApplicationPoolAccount (Get-SPManagedAccount 'adventureworks\abarr') -AuthenticationProvider (New-SPAuthenticationProvider -UseWindowsIntegratedAuthentication)

其中:

Web 应用程序的名称是 Adventureworks Web 应用。

Web 应用程序的端口号为 443。

| 图标 | 说明 |

|---|---|

|

|

记录在工作表表 5a 的 Web 应用程序 行的端口号中选择的端口号。 |

新的 Web 应用程序使用名为 AdventureworksAppPool 的 Web 应用程序池。

Web 应用程序作为托管帐户 adventureworks\abarr 运行。

Web 应用程序是使用 Windows 集成身份验证和 NTLM 创建的。

下面是有关如何使用 SharePoint 2016 命令行管理程序创建根网站集的示例。

New-SPSite 'https://sharepoint' -Name 'Portal' -Description 'Adventureworks Root site collection' -OwnerAlias 'adventureworks\abarr' -language 1033 -Template 'STS#0'

其中:

SharePoint 场的主机名为“sharepoint”。

主管理员是 adventureworks\abarr。

网站模板使用英语 (1033) 。

STS#0) (模板是工作组网站模板。

有关如何为以主机命名的网站集创建 Web 应用程序和根网站集的详细信息,请参阅 在 SharePoint Server 中创建基于声明的 Web 应用程序和 SharePoint Server中以主机命名的网站集体系结构和部署。

确保主 Web 应用程序上存在 SSL 绑定

由于此 Web 应用程序配置为使用 SSL,因此必须确保 SSL 证书绑定到主 Web 应用程序。 对于生产环境,此证书应由公共证书颁发机构 (CA) 颁发。 对于测试和开发环境,这可以是自签名证书。 我们称之为本地 SharePoint SSL 证书。

提示

这通常是与稍后在反向代理设备上安装的证书不同的证书。 有关这些证书的详细信息,请参阅计划从 Microsoft 365 到 SharePoint Server 的连接中的计划SSL 证书部分。

证书绑定到 Web 应用程序后,你将能够在 Internet Information Services (IIS) 的“服务器证书”对话框中的“颁发给”字段中看到此主机名。 有关详细信息,请参阅 如何在 IIS 7.0 上设置 SSL。

创建以主机命名的网站集

Web 应用程序和根网站集到位后,下一步是在主 Web 应用程序中创建一个以主机命名的网站集。 此网站集的公共 URL 必须与外部终结点 URL 相同。

注意

必须使用 SharePoint 2016 命令行管理程序创建以主机命名的网站集。 不能使用管理中心创建此类网站集。

下面是如何使用 SharePoint 2016 命令行管理程序创建以主机命名的网站集的示例。

New-SPSite 'https://spexternal.adventureworks.com' -HostHeaderWebApplication 'https://sharepoint' -Name 'https://spexternal.adventureworks.com' -Description 'Site collection for hybrid' -OwnerAlias 'adventureworks\abarr' -language 1033 -Template 'STS#0'

其中:

https://spexternal.adventureworks.com是主机命名网站集的 URL。 此 URL 必须与外部 URL 相同。https://sharepoint 是创建网站集的 Web 应用程序。

有关详细信息,请参阅 SharePoint Server 中的以主机命名的网站集体系结构和部署。

配置拆分 DNS

必须配置拆分 DNS。 这是一种常见配置,用于帮助确保本地客户端计算机将服务器名称解析为内部 IP 地址,即使公共 DNS 解析将相同的服务名称解析为完全不同的公共 IP 地址也是如此。 这使用户能够重定向到使用 Microsoft 365 安全增强机制中的标准 SharePoint 进行身份验证的终结点,但来自 Microsoft 365 的查询可以通过配置为使用证书身份验证的反向代理定向。

有关如何在混合拓扑中使用拆分 DNS 的详细信息,请参阅 SharePoint 2013 混合搜索功能的体系结构设计建议。 有关如何配置拆分 DNS 的信息,请参阅 错误的拆分脑 DNS 配置可阻止无缝 SSO 登录体验。

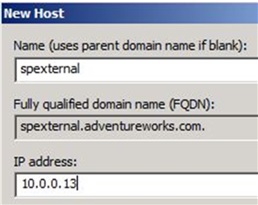

在本地 DNS 中创建 A 记录

反向代理设备必须能够解析以主机命名的网站集的内部 URL。 为此,可以在所需的本地 DNS 命名空间中创建 A 记录。 这不必与反向代理设备位于同一命名空间中。 但是,反向代理设备必须能够解析此命名空间。 此 A 记录将外部 URL 的主机名映射到本地 SharePoint 场的 IP 地址。 下面是 A 记录的示例,其中外部 URL 为 https://spexternal.adventureworks.com,SharePoint 场的网络负载均衡器的 IP 地址为 10.0.0.13。

| 图标 | 说明 |

|---|---|

|

|

外部 URL 记录在工作表表 3 的外部 URL 行中。 |

你已完成对网站集策略的配置,方法是使用主机命名的网站集进行混合。 现在,请跳到 分配 UPN 域后缀。

使用不带 AAM 的基于路径的 Web 应用程序配置网站集策略

如果要使用基于路径的 Web 应用程序配置网站集策略,而无需为 SharePoint 混合环境创建备用访问映射 (AAM) ,请按所示顺序完成以下步骤:

确保 Web 应用程序存在。

确保主 Web 应用程序上存在 SSL 绑定。

配置拆分 DNS。

在本地 DNS 中创建 A 记录。

注意

在没有 AAM 的情况下配置网站集策略时,主 Web 应用程序的公共 URL 必须与外部 URL 相同。

有关详细信息,请参阅规划从 Microsoft 365 到 SharePoint Server 的连接,选择网站集策略部分。

确保主 Web 应用程序存在

可以使用现有 Web 应用程序作为主 Web 应用程序,也可以创建一个。 你应该在规划期间做出了此决定,并将其记录在工作表表 2 的“新建”或“现有 Web 应用程序 ”行中。 如果尚未做出此决定,请参阅 规划从 Microsoft 365 到 SharePoint Server 的连接 ,并在进一步作之前做出决定。 请记住,在没有 AAM 的情况下配置网站集策略时,主 Web 应用程序的公共 URL 必须与外部 URL 相同。

如果在规划期间,您决定将哪个现有 Web 应用程序用作主 Web 应用程序,则其 URL 应记录在工作表表 5b 的主 Web 应用程序 URL 行中。 如果是这样,请跳到 确保主 Web 应用程序上存在 SSL 绑定。 否则,若要创建用作主 Web 应用程序的 Web 应用程序,请使用 在 SharePoint Server 中创建基于声明的 Web 应用程序中的过程。

通常,应使用默认设置。 但是,需要以下配置设置。

所需的配置设置

| Location | 说明 |

|---|---|

| 在 “IIS 网站” 部分中的“ 端口 ”框中 |

键入希望此 Web 应用程序使用的端口号,例如 443。 |

| 在 “安全配置” 部分中 |

确保 “允许匿名” 设置为 “否”。 |

| 在 “安全配置” 部分中 |

确保 将“使用安全套接字层 (SSL) ”设置为 “是”。 你必须将 SSL 证书绑定到 Web 应用程序,我们将在下一节中对此进行详细介绍。 |

| 在 “声明身份验证类型 ”部分中 |

选中“检查启用 Windows 身份验证”框,选中“集成Windows 身份验证检查”框,然后在下拉菜单中选择“NTLM”。 |

| 在 “公共 URL” 部分中的“ URL ”框中 |

键入外部 URL,例如 https://spexternal.adventureworks.com。 默认情况下,Microsoft 365 中的 SharePoint 会将端口号追加到它为此字段建议的默认 URL。 将该 URL 替换为外部 URL 时,请勿追加端口号。 |

为了在后续过程中更轻松地作,我们建议你执行以下作。

| 图标 | 说明 |

|---|---|

|

|

从管理中心“新建 Web 应用程序”页的“公共 URL”部分获取 URL,并将其记录在工作表表 5b 的主 Web 应用程序 URL 行中。 |

确保主 Web 应用程序上存在 SSL 绑定

必须确保 SSL 证书绑定到主 Web 应用程序。 对于生产环境,此证书应由公共证书颁发机构 (CA) 颁发。 对于测试和开发环境,这可以是自签名证书。 我们将其称为 Microsoft 365 SSL 证书中的本地 SharePoint。

提示

这通常是与稍后将在反向代理设备上安装的证书不同的证书,但如果需要,可以使用安全通道 SSL 证书。 有关这些证书的详细信息,请参阅计划从 Microsoft 365 到 SharePoint Server 的连接中的计划SSL 证书部分。

Web 应用程序的主机名必须位于 SSL 证书的 “主题” 字段中。 将证书绑定到 Web 应用程序后,可以在 Internet Information Services (IIS) 的“服务器证书”对话框中的“颁发给”字段中看到此主机名。 有关详细信息,请参阅 如何在 IIS 7.0 上设置 SSL。

配置拆分 DNS

必须配置拆分 DNS。 这是一种常见配置,用于帮助确保本地客户端计算机将服务器名称解析为内部 IP 地址,即使公共 DNS 解析将相同的服务名称解析为完全不同的公共 IP 地址也是如此。 这使用户能够重定向到使用 Microsoft 365 安全增强机制中的标准 SharePoint 进行身份验证的终结点,但来自 Microsoft 365 的查询可以通过配置为使用证书身份验证的反向代理进行定向。

有关如何在混合拓扑中使用拆分 DNS 的详细信息,请参阅 SharePoint 2013 混合搜索功能的体系结构设计建议。 有关如何配置拆分 DNS 的信息,请参阅 错误的拆分脑 DNS 配置可阻止无缝 SSO 登录体验。

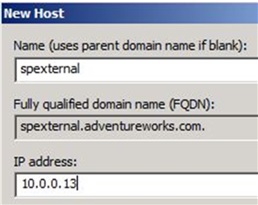

在本地 DNS 中创建 A 记录

反向代理设备必须能够解析以主机命名的网站集的内部 URL。 为此,可以在所需的本地 DNS 命名空间中创建 A 记录。 这不必与反向代理设备位于同一命名空间中。 但是,反向代理设备必须能够解析此命名空间。 此 A 记录将外部 URL 的主机名映射到本地 SharePoint 场的 IP 地址。 下面是 A 记录的示例,其中外部 URL 为 https://spexternal.adventureworks.com ,SharePoint 场的网络负载均衡器的 IP 地址为 10.0.0.13。

| 图标 | 说明 |

|---|---|

|

|

外部 URL 记录在工作表表 3 的外部 URL 行中。 |

你已完成网站集策略的配置,方法是使用不带 AAM 的基于路径的网站集进行混合。 现在,请跳到 分配 UPN 域后缀。

将基于路径的 Web 应用程序与 AAM 配合使用来配置网站集策略

如果要将基于路径的 Web 应用程序与备用访问映射 (AAM) 用于网站集策略,请按所示顺序完成以下步骤:

确保主 Web 应用程序存在。

扩展主 Web 应用程序,并配置 AAM。

如果需要) ,请确保主 Web 应用程序上存在 SSL 绑定 (。

配置 AAM。

创建 CNAME 记录。

如果已配置其他名称映射类型,请转到 分配 UPN 域后缀。

以下视频演示了网站集策略如何通过 AAM 与基于路径的 Web 应用程序配合使用。

视频:了解 URL 和主机名

确保主 Web 应用程序存在

可以使用现有 Web 应用程序作为主 Web 应用程序,也可以创建一个。 如果尚未做出此决定,请参阅 规划从 Microsoft 365 到 SharePoint Server 的连接 ,并在进一步作之前做出决定。

如果在规划期间,你决定将哪个现有 Web 应用程序用作主 Web 应用程序,则其 URL 应记录在工作表表 5c 的主 Web 应用程序 URL 行中。 如果是这样,请跳到 扩展主 Web 应用程序。 否则,若要创建用作主 Web 应用程序的 Web 应用程序,请使用 在 SharePoint Server 中创建基于声明的 Web 应用程序中的过程。 配置此网站集策略时,SharePoint 混合配置不受此 Web 应用程序的初始配置的影响。 这是因为稍后扩展 Web 应用程序时,将应用混合所需的设置。 因此,可以在创建 Web 应用程序时使用所需的任何设置。

| 图标 | 说明 |

|---|---|

|

|

为了在后续过程中更轻松地作,建议在创建 Web 应用程序时记录此信息: 从管理中心“新建 Web 应用程序”页的“公共 URL”部分获取 URL,并将其记录在工作表表 5c 的主 Web 应用程序 URL 行中。 |

扩展主 Web 应用程序

本部分介绍如何扩展 Web 应用程序。 扩展 Web 应用程序会创建一个新的 IIS 网站,你将将外部 URL 分配为公共 URL。

完成本部分中的过程后,你将拥有两个 IIS 网站。 两者都连接到同一内容数据库。 原始 IIS 网站将保持不变,并且可以继续由内部用户访问。 扩展的 Web 应用程序将使用不同的区域(如 Internet 区域),并将配置为使用外部 URL 作为公共 URL。 此扩展 Web 应用程序仅用于为 SharePoint 混合请求提供服务。

重要

确保对要用作 SharePoint 混合解决方案的主要 Web 应用程序的特定 Web 应用程序执行这些过程。 必须扩展的此 Web 应用程序的 URL 记录在工作表表 5c 的主 Web 应用程序 URL 行中。

若要扩展 Web 应用程序,请使用在 Microsoft 365 中扩展 SharePoint 中基于声明的 Web 应用程序中的过程。 通常,应使用默认设置。 但是,需要以下配置设置。

所需的配置设置

| Location | 说明 |

|---|---|

| 在 “IIS 网站” 部分中的“ 端口 ”框中 |

确保值设置为以下其中一项的相应端口号: 如果决定为未加密 的 HTTP 连接扩展主 Web 应用程序,请使用端口 80 或配置反向代理设备的网络管理员指定的 HTTP 端口。 从反向代理设备到 Web 应用程序的网站集的所有入站服务连接必须使用 HTTP。 如果决定为加密 的 HTTPS 连接配置主 Web 应用程序,请使用端口 443 或配置反向代理设备的网络管理员指定的 SSL 端口。 从反向代理设备到 Web 应用程序的网站集的所有入站服务连接必须使用 HTTPS。 |

| 在 “安全配置” 部分中 |

确保 “允许匿名” 设置为 “否”。 |

| 在 “安全配置” 部分中 |

为使用 安全套接字层 (SSL) 选择适当的值。 如果选择“ 否”,则 Web 应用程序将使用未加密的 HTTP。 如果选择“ 是”,则 Web 应用程序将使用加密 的 HTTPS,并且必须将 SSL 证书绑定到扩展的 Web 应用程序。 我们将在下一部分对此证书进行详细介绍。 |

| 在 “声明身份验证类型 ”部分中 |

选中“检查启用 Windows 身份验证”框,选中“集成Windows 身份验证检查”框,然后在下拉菜单中选择“NTLM”。 |

| 在 “公共 URL” 部分中的“ URL ”框中 |

键入外部 URL,例如 https://spexternal.adventureworks.com。 请注意,默认情况下,SharePoint 会将端口号追加到它为此字段建议的默认 URL。 将该 URL 替换为外部 URL 时,请勿追加端口号。 |

| 在 “公共 URL ”部分的“ 区域 ”列表中 |

选择要分配给此扩展 Web 应用程序的区域。 建议将 “区域 ”值设置为 “Internet ”(如果可用)。 |

如果需要,请确保主 Web 应用程序上存在 SSL 绑定 ()

如果将扩展 Web 应用程序配置为使用 SSL,则必须确保 SSL 证书绑定到在上一部分中扩展的 Web 应用程序。 否则,如果为 HTTP (未加密) 配置扩展的 Web 应用程序,请跳到 配置 AAM。

对于生产环境,此证书应由公共证书颁发机构或企业证书颁发机构颁发, (CA) 。 对于测试和开发环境,这可以是自签名证书。 我们将其称为 Microsoft 365 SSL 证书中的本地 SharePoint。

重要

此证书必须在 “使用者 ”字段中具有 URL 的桥接主机名。 例如,如果桥接 URL 为 https://bridge,则证书的 “使用者” 字段必须包含 网桥。 因此,无法使用 IIS 创建此证书。 但可以使用证书创建工具(如 MakeCert.exe)来创建它。 将证书绑定到 Web 应用程序后,可以在 Internet Information Services (IIS) 的“服务器证书”对话框中的“颁发给”字段中看到此主机名。

提示

这通常是与稍后在反向代理设备上安装的证书不同的证书。 有关这些证书的详细信息,请参阅计划从 Microsoft 365 到 SharePoint Server 的连接中的计划SSL 证书部分。

有关如何设置 SSL 的详细信息,请参阅 SharePoint 2013 中的 https 和安全套接字层指南。

配置 AAM

若要使 SharePoint Server 能够使用外部 URL 动态转换请求中的链接,请执行以下步骤。

配置 AAM

在管理中心的“快速启动”中,选择“ 应用程序管理”。

在 “Web 应用程序 ”部分中,选择“ 配置备用访问映射”。

在 “备用访问映射 ”页上,选择“ 添加内部 URL”。

在 “备用访问映射集合 ”部分中,选择向下箭头,然后选择“ 更改备用访问映射集合”。 在显示的对话框中,选择要为混合配置的主 Web 应用程序。

| 图标 | 说明 |

|---|---|

|

|

此 Web 应用程序的 URL 记录在工作表表 5c 的主 Web 应用程序 URL 行中。 |

- 在 “添加内部 URL” 部分的“ URL 协议、主机和端口 ”框中,输入要用作桥接 URL 的 URL。 此 URL 必须与扩展 Web 应用程序具有相同的协议( http 或 https)。 例如,如果使用 https 配置了扩展的 Web 应用程序,则 URL 将类似于 https://bridge。

| 图标 | 说明 |

|---|---|

|

|

|

| 使用的协议记录在工作表表 5c 的扩展 Web 应用程序行的协议中。 在工作表表 5c 的“桥接 URL”行中记录此 URL。 |

- 在“ 区域 ”下拉列表中,选择扩展 Web 应用程序时使用的同一区域。

| 图标 | 说明 |

|---|---|

|

|

此区域记录在工作表表 5c 的扩展 Web 应用程序 行的区域中 |

选择“保存”。

在步骤 5 中指定的 URL 将显示在“备用访问映射”页的“内部 URL”列中。

创建 CNAME 记录

需要在本地 DNS 中创建 CNAME 记录。 此记录将桥接 URL 的主机名映射到本地 SharePoint 场的完全限定域名。 桥接 URL 是在上一部分中分配给 AAM 的 URL。 反向代理设备必须能够查询 DNS,以便将别名解析为本地 SharePoint 场的 IP 地址。

下面是基于 桥接 URL https://bridge的主机名为 Bridge 的示例 CNAME 记录。

若要验证为 CNAME 记录选择的别名是否解析为 SharePoint Server 场,请执行以下验证步骤。

验证步骤

以管理员身份登录到反向代理设备,然后打开 Windows 命令提示符。

Ping CNAME 记录中的别名。 例如,如果别名为 Bridge,请输入以下内容,然后按 <Enter>。

ping bridge

命令提示符应返回 CNAME 记录中指定的 SharePoint 场的 IP 地址。 否则,请验证是否在 CNAME 记录中正确指定了 SharePoint 场的完全限定域名,然后重复这些验证步骤。

注意

ping如果命令在网络上被阻止,请尝试改用 tracert -4 或 pathping -4 命令。

在 Microsoft 365 中为 SharePoint 中的 SSL 证书创建和配置目标应用程序

在本部分中,将在 Microsoft 365 中创建并配置 SharePoint 中的安全存储目标应用程序。 此目标应用程序用于存储安全通道 SSL 证书并启用它,以便当用户从本地 SharePoint 场请求数据时,SharePoint 可以在 Microsoft 365 服务中使用它。 我们将此目标应用程序称为安全通道目标应用程序。

| 图标 | 说明 |

|---|---|

|

|

若要执行这些步骤,需要工作表表 4a 中记录的信息。 |

注意

可以使用包含私钥的证书(例如私钥交换 (.pfx) 文件),也可以使用 Internet 安全证书文件 (.cer) 。 如果使用 .pfx 文件,则必须在此过程稍后提供私钥的密码。

在阶段 4:配置混合解决方案中配置 SharePoint 混合解决方案时,需要提供创建的目标应用程序的名称,以便 Microsoft 365 搜索和业务连接服务中的 SharePoint 可以获取使用反向代理设备进行身份验证所需的安全通道 SSL 证书。

创建用于存储安全通道 SSL 证书的目标应用程序

转到 SharePoint 管理中心的“更多功能”,并使用在 Microsoft 365 中具有管理员权限的帐户登录。

在 “安全存储”下,选择“ 打开”。

在 “编辑 ”选项卡上,选择“ 新建”。

在 “目标应用程序设置” 部分中,执行以下作:

在“ 目标应用程序 ID ”框中,输入名称 (这将是要用于目标应用程序的 ID) ,例如,建议将其命名为 SecureChannelTargetApplication。 请勿在此名称中使用空格。

注意

在此步骤中创建 ID 时,不会从其他位置收到 ID。 此 ID 是无法更改的唯一目标应用程序名称。

| 图标 | 说明 |

|---|---|

|

|

将此名称记录在工作表表 6 的目标应用程序 ID 行中。 |

- 在“ 显示名称 ”框中,输入要用作新目标应用程序的显示名称的名称。 例如, 安全通道目标应用。

| 图标 | 说明 |

|---|---|

|

|

将此名称记录在工作表表 6 的“目标应用程序显示名称” 行中。 |

在“ 联系人电子邮件 ”框中,输入此目标应用程序的主要联系人的名称。

在 “凭据字段” 部分中,执行以下作:

在 “字段名称” 列中的第一行中,删除框中的任何现有文本,然后输入 “证书”。

在 “字段类型” 列中,在第一行的下拉列表中选择“ 证书”。

在 “字段名称” 列中的第二行中,删除框中的任何现有文本,然后输入 “证书密码”。

注意

仅当从包含私钥的证书(例如私钥交换 (.pfx) 文件)导入证书时,才必须执行此步骤。

在 “字段类型” 列中,第二行的下拉列表中选择“ 证书密码”。

凭据部分应如下图所示。

在 “目标应用程序管理员 ”部分的框中,输入有权管理此目标应用程序的设置的用户的名称。 请确保添加将测试混合配置的任何用户,以便他们可以根据需要进行更改。

在“成员”部分的框中,输入要启用以使用混合解决方案Microsoft Entra用户和组的名称。

Microsoft 365 全局管理员可以创建Microsoft Entra组。 这些是域组,而不是 Microsoft 365 个组中的 SharePoint。

| 图标 | 说明 |

|---|---|

|

|

工作表表 1 的 “联合用户” 行中列出了这些用户的列表或他们添加到的组。 |

选择“确定”。

选择 (创建的目标应用程序的 ID 旁边的检查框,例如 SecureChannelTargetApp) 。

| 图标 | 说明 |

|---|---|

|

|

此名称在工作表表 6 的“目标应用程序显示名称” 行中列出。 |

在 “编辑 ”选项卡上的“ 凭据 ”组中,选择“ 设置”。

在 “设置安全存储目标应用程序的凭据 ”对话框中,执行以下作:

在 “证书 ”字段旁边,选择“ 浏览”。

浏览到安全通道 SSL 证书的位置,选择证书,然后选择 “打开”。

| 图标 | 说明 |

|---|---|

|

|

此证书的名称和位置记录在工作表表 4b 的安全通道 SSL 证书位置和文件名 行中。 |

- 如果使用的证书包含私钥(例如私钥交换 (.pfx) 文件),请在“ 证书密码” 字段中输入证书的密码。 否则,请转到步骤 12。

| 图标 | 说明 |

|---|---|

|

|

密码记录在工作表表 4b 的安全通道 SSL 证书密码 行中。 |

在 “确认证书密码” 字段中,重新输入证书的密码。

选择“确定”。

有关详细信息,请参阅 在 SharePoint Server 中配置安全存储服务。

验证及后续步骤

完成本主题中的配置任务后,应验证以下项:

验证公共 Internet 域名是否可以在 DNS 中解析。

验证是否可以使用内部和外部 URL 连接到主 Web 应用程序。

验证是否可以使用反向代理终结点的外部 URL 从 Internet 成功访问主 Web 应用程序中的本地网站集。 用于此验证步骤的计算机必须在计算机帐户的个人证书存储中安装安全通道 SSL 证书。

完成并验证本主题中的配置任务后,返回到 配置路线图。