使用 Azure Arc 管理 Windows Server 实例

将 Windows Server 加入 Azure Arc 后,可以使用 Azure 管理和配置计算机。 下表介绍了一些可用的函数。

选项

解释

概述

使你能查看有关 VM 的基本信息,包括状态、位置、订阅、计算机名称、操作系统和标记。

活动日志

使你能查看针对 VM 执行的活动的列表,以及执行事件的人员的列表。

访问控制

使你能通过创建角色分配,查看和管理用户、组、服务主体和 托管标识对此范围内 Azure 资源的访问权限。

Tags

使你能够对资源进行分类的名称/值对。

Extensions

使你能够添加和删除 VM 的扩展。

策略

使你能够为 VM 添加、配置和删除策略。

更新管理

使你能够通过“更新管理”保持对 VM 的一致性控制和合规性。

更改跟踪和库存

使你能够查看 VM 的更改跟踪和库存配置。 更改跟踪和清单有助于实现资源的一致性控制和合规性。

洞察力

使你可以使用 Azure Monitor 查看 Azure Arc VM 的主机 CPU、磁盘和启动/关闭状态。

日志

使你能够针对日志运行查询,以便收集有关 VM 的信息。

管理扩展

.VM 扩展是小型应用,可在 Azure VM 上提供部署后配置和自动化任务。 例如,如果 Contoso 要求某个 VM 安装一些新软件,或想要启用防病毒保护,或者需要 IT 员工在 VM 内运行脚本,则他们可以使用 VM 扩展。 使用 Azure Arc for servers 可以将 Azure VM 扩展同时部署到非 Azure Windows 和 Linux VM;这可以帮助简化对这些计算机的管理。

可以从 Azure 门户或使用 Azure CLI、Azure PowerShell 和 Azure 资源管理器模板来管理 VM 扩展。 可以向 Azure Arc VM 添加下表中列出和描述的扩展。

扩展名

其他信息

Microsoft Defender for Cloud 集成式漏洞扫描程序

.Qualys

Microsoft 反恶意软件扩展

Microsoft.Azure.Security

自定义脚本扩展

Microsoft.Compute。

Log Analytics 代理

Microsoft.EnterpriseCloud.Monitoring

用于 VM 的 Azure Monitor

Microsoft.Azure.Monitoring.DependencyAgent

Azure Key Vault 证书同步

Microsoft.Azure.Key.Vault

Azure Monitor 代理

Microsoft.Azure.Monitor

Azure 自动化混合 Runbook 辅助角色扩展

Microsoft.Compute

使用 Azure Policy 进行调控

Azure Policy 是一项服务,可帮助组织管理和评估其 Azure 环境的组织标准的合规性。 Azure Policy 根据目标 Azure 资源类型的属性使用声明性规则。 这些规则构成策略定义,管理员可通过策略分配将这些定义应用于单个 Azure 资源、资源组、订阅或管理组等范围。

例如,为了简化策略定义的管理,Contoso 可考虑将多个策略合并为计划,然后创建几个计划分配而不是多个策略分配。

Azure Policy 功能分为四个主要类别:

- 预配新 Azure 资源时强制实施合规性

- 审核现有 Azure 资源的合规性

- 修正现有 Azure 资源的不合规情况

- 审核 Azure VM 内 OS、应用程序配置和环境设置的合规性

提示

最后一个类别使用 Azure Policy 来宾配置客户端实现,该客户端作为 Azure VM 扩展提供。 Azure Arc for servers 使用同一客户端在混合场景中提供审核功能。

具体而言,Contoso 可以将 Azure Policy 与启用了 Arc 的服务器一起使用来实现以下规则:

- 在将标记部署到 Azure Arc 期间将标记分配给计算机

- 将 Log Analytics 扩展部署到非 Azure 计算机

- 在未启用 Microsoft Defender 的情况下识别启用了 Arc 的服务器

使用 Azure Arc,可以将 Azure Policy 的调控扩展到在本地数据中心中运行或由第三方云提供商托管的服务器和群集。 此功能适用于审核 OS、应用程序和环境的设置的合规性。

备注

启用此功能需要在管理范围内的每台计算机上安装 Azure Connected Machine 代理。

安装代理后,它需要建立通过传输控制协议 (TCP) 端口 443 实现的与 Azure Arc 的出站连接。 此时,分配的策略或计划定义中的任何基于 Azure Policy 来宾配置客户端的配置都将自动生效。

具体而言,Contoso 可以使用“[预览] 审核与 Azure 安全基线设置不匹配的 Windows VM”策略计划,根据 Azure 安全中心基线来审核合规性。 他们还可以通过分配策略定义“[预览] 在 Windows 计算机上配置时区”来设置目标服务器上的时区。 在审核目标计算机时,Contoso 可以选择通过“Azure VM 运行”命令在本地或远程查看日志,该命令可通过 Azure 门户执行。

备注

若要确定某个特定策略定义是否支持 Azure 策略来宾配置客户端,需要确定该定义是否包含对 Microsoft.HybridCompute/machines 资源类型的引用。

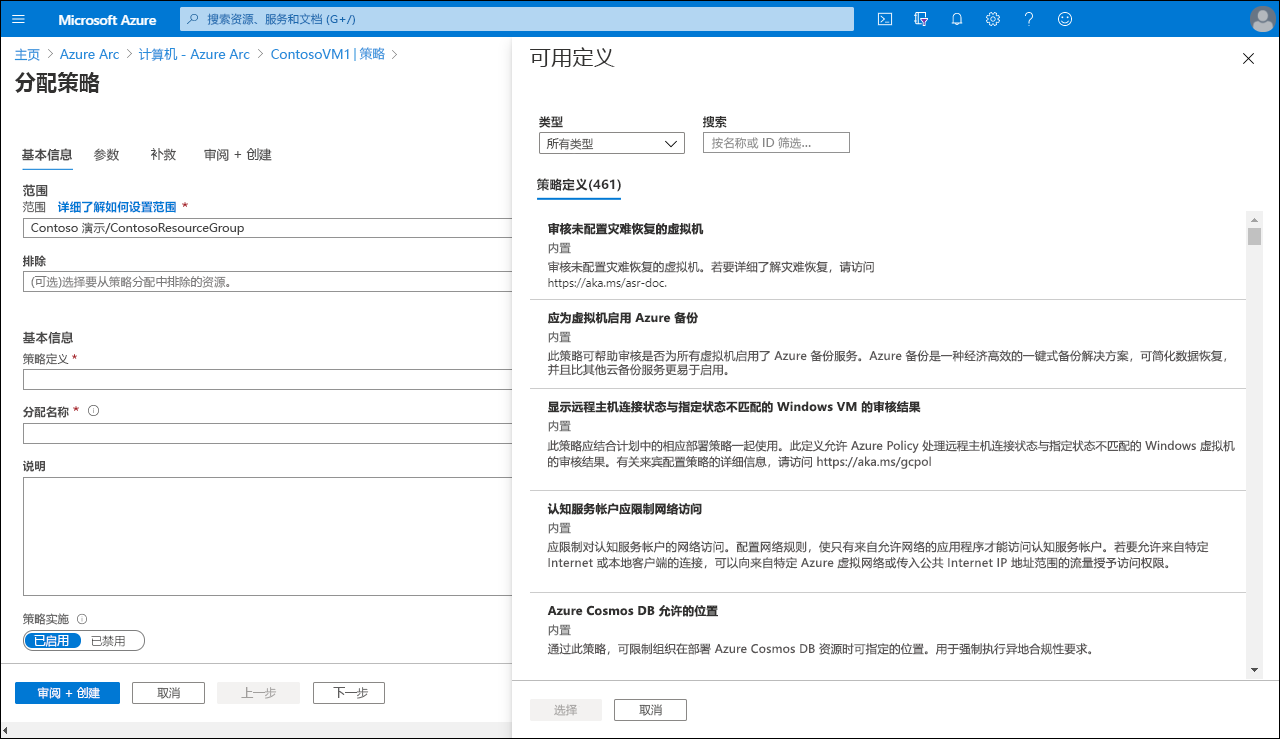

分配 Azure Arc 策略

为计算机管理和分配 Azure Arc 策略:

在 Azure 门户中,导航到 Azure Arc,然后选择“管理服务器”。

从托管服务器返回的列表中选择合适的服务器,然后在导航窗格中的“操作”下选择“策略”。

若要分配策略,请在工具栏上选择“分配策略”。

在“分配策略”页上,选择以下信息:

- 范围和策略范围内的任何排除项

- 策略定义。

- 分配名称。

- 说明。

- 策略强制实施(启用或禁用)

选择“查看 + 创建”或“参数”和“修正”选项卡以配置其他行为。

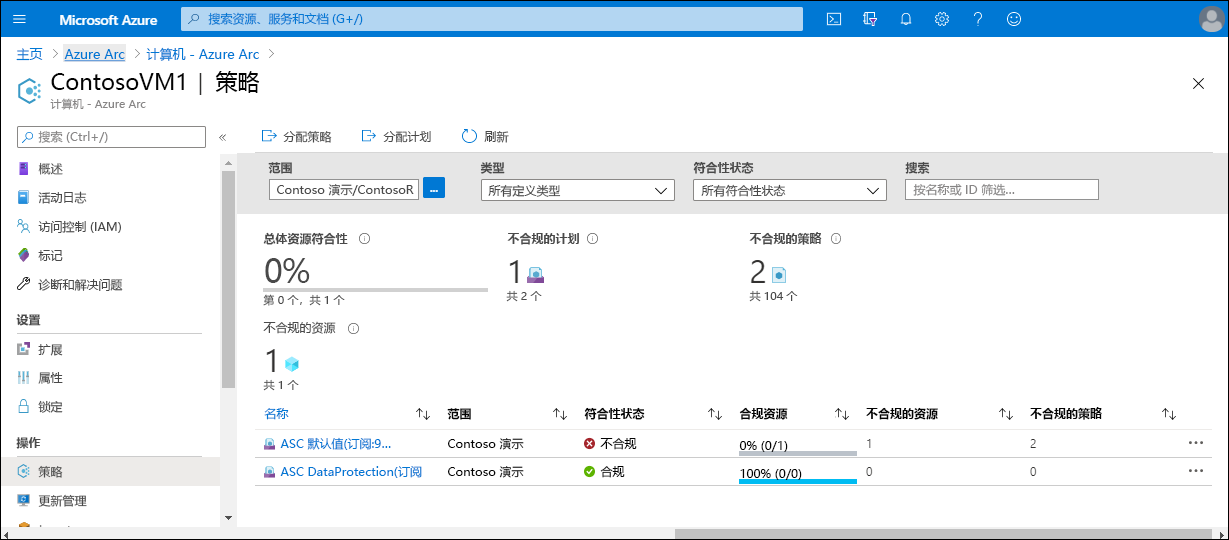

分配策略后,可以在 Azure Arc 主页上,在选定的 VM 上查看策略设置。

附加阅读材料

你可以通过查看以下文档来了解详细信息。