什么是备用登录 ID?

在大多数情况下,用户使用其 UPN(用户主体名称)登录到其帐户。 但是,在某些环境中,由于公司策略或本地业务线应用程序依赖项,用户可能会使用某种其他形式的登录。

注释

Microsoft建议的最佳做法是将 UPN 与主 SMTP 地址匹配。 本文介绍如何解决少部分客户遇到的无法修正 UPN 以使其匹配的问题。

例如,他们可以使用其电子邮件 ID 进行登录,它可能不同于其 UPN。 在 UPN 不可路由的情况下,这种问题特别常见。 请考虑用户 Jane Doe,其 UPN 为 jdoe@contoso.local 和电子邮件地址为 jdoe@contoso.com。 简甚至可能不知道 UPN,因为她一直使用她的电子邮件 ID 登录。 使用任何其他登录方法而不是 UPN 构成了备用 ID。 有关如何创建 UPN 的详细信息,请参阅 Microsoft Entra UserPrincipalName 填充。

Active Directory 联合身份验证服务(AD FS)允许使用 AD FS 的联合应用程序使用备用 ID 登录。 这使管理员能够指定要用于登录的默认 UPN 的替代方法。 AD FS 已支持使用 Active Directory 域服务(AD DS)接受的任何形式的用户标识符。 为备用 ID 配置时,AD FS 允许用户使用配置的备用 ID 值(例如电子邮件 ID)登录。 使用备用 ID,你可以采用 SaaS 提供商(如 Office 365)而无需修改本地 UPN。 它还允许你支持使用使用者预配标识的业务线服务应用程序。

Microsoft Entra ID 中的备用 ID

组织可能需要在以下方案中使用备用 ID:

- 本地域名不可路由,例如

contoso.local,因此默认用户主体名称不可路由(jdoe@contoso.local)。 由于本地应用程序依赖项或公司策略,无法更改现有 UPN。 Microsoft Entra ID 和 Office 365 要求与 Microsoft Entra 目录关联的所有域后缀完全可路由 Internet。 - 本地 UPN 与用户的电子邮件地址不同。由于组织约束,用户要登录 Office 365 需使用电子邮件地址,而不能使用 UPN。 在上述方案中,AD FS 的备用 ID 使用户无需修改本地 UPN 即可登录到 Microsoft Entra ID。

配置备用登录 ID

使用 Microsoft Entra Connect 建议使用 Microsoft Entra Connect 为环境配置备用登录 ID。

- 要全新配置 Microsoft Entra Connect,请参阅“连接到 Microsoft Entra ID”,了解如何配置备用 ID 和 AD FS 场的详细说明。

- 有关现有Microsoft Entra Connect 安装,请参阅更改用户登录方法,获取有关将登录方法更改为 AD FS 的说明

为 Microsoft Entra Connect 提供有关 AD FS 环境的详细信息后,它会自动检查 AD FS 上是否存在正确的 KB,并为备用 ID 配置 AD FS,包括用于 Microsoft Entra 联合身份验证信任的所有必要权限声明规则。 无需在向导外部执行其他步骤来配置备用 ID。

注释

Microsoft建议使用 Microsoft Entra Connect 配置备用登录 ID。

手动配置备用 ID

若要配置备用登录 ID,必须执行以下任务:

配置 AD FS 声明提供程序信任以启用备用登录 ID

如果你有 Windows Server 2012 R2,请确保已在所有 AD FS 服务器上安装KB2919355。 可以通过 Windows 更新服务获取它,也可以直接下载它。

通过在场中的任何联合服务器上运行以下 PowerShell cmdlet 来更新 AD FS 配置(如果你有 WID 场,则必须在该场中的主要 AD FS 服务器上运行此命令):

Set-AdfsClaimsProviderTrust -TargetIdentifier "AD AUTHORITY" -AlternateLoginID <attribute> -LookupForests <forest domain>

AlternateLoginID 是用于登录的属性的 LDAP 名称。

LookupForests 是用户所属的林 DNS 列表。

若要启用备用登录 ID 功能,必须使用非 null 有效值配置 -AlternateLoginID 参数和 -LookupForests 参数。

在以下示例中,你将启用备用登录 ID 功能,以便在 contoso.com 和 fabrikam.com 林中拥有帐户的用户可以使用其“mail”属性登录到已启用 AD FS 的应用程序。

Set-AdfsClaimsProviderTrust -TargetIdentifier "AD AUTHORITY" -AlternateLoginID mail -LookupForests contoso.com,fabrikam.com

- 若要禁用此功能,请将这两个参数的值设置为 null。

Set-AdfsClaimsProviderTrust -TargetIdentifier "AD AUTHORITY" -AlternateLoginID $NULL -LookupForests $NULL

使用备用 ID 的混合新式身份验证

重要

下面仅针对 AD FS 而不是第三方标识提供者进行测试。

Exchange 和 Skype for Business

如果在 Exchange 和 Skype for Business 中使用备用登录 ID,则用户体验因是否使用 HMA 而异。

注释

为了获得最佳最终用户体验,Microsoft建议使用混合新式身份验证。

有关详细信息,请参阅 混合新式身份验证概述

Exchange 和 Skype for Business 的先决条件

以下是实现具有备用 ID 的 SSO 的先决条件。

- Exchange Online 应启用新式身份验证。

- Skype for Business (SFB) Online 应启用新式身份验证。

- 本地 Exchange 应启用新式身份验证。 在所有 Exchange 服务器上都需要 Exchange 2013 CU19 或 Exchange 2016 CU18 及更高版本。 环境中没有 Exchange 2010。

- 本地 Skype for Business 应启用新式身份验证。

- 必须使用已启用新式身份验证的 Exchange 和 Skype 客户端。 所有服务器都必须运行 SFB Server 2015 CU5。

- 支持新式身份验证的 Skype for Business 客户端

- iOS、Android、Windows Phone

- SFB 2016 (MA 默认为 ON,但请确保它尚未禁用。

- SFB 2013 (MA 默认为 OFF,因此请确保 MA 已打开)。

- Skype for Business Mac 版桌面

- 支持新式身份验证和 AltID regkey 的 Exchange 客户端

- 仅限 Office Pro Plus 2016

支持的 Office 版本

使用备用 ID 为目录配置 SSO

如果未完成这些附加配置,则使用备用 ID 可能会导致额外的身份验证提示。 请参阅本文,了解对具有备用 ID 的用户体验可能产生的影响。

通过以下附加配置,用户体验得到显著改善,你可以为组织中的备用 ID 用户实现近乎零的身份验证提示。

步骤 1:更新到所需的 Office 版本

Office 版本 1712(内部版本 8827.2148)及更高版本更新了身份验证逻辑来处理备用 ID 方案。 为了利用新逻辑,需要将客户端计算机更新到 Office 版本 1712(内部版本 8827.2148)及更高版本。

步骤 2:更新到所需的 Windows 版本

Windows 版本 1709 及更高版本更新了身份验证逻辑来处理备用 ID 方案。 为了利用新逻辑,需要将客户端计算机更新到 Windows 版本 1709 及更高版本。

步骤 3:使用组策略为受影响的用户配置注册表

Office 应用程序依赖于目录管理员推送的信息来标识备用 ID 环境。 需要将以下注册表项配置为帮助 Office 应用程序使用备用 ID 对用户进行身份验证,而无需显示任何额外的提示。

| 要添加的 Regkey | Regkey 数据名称、类型和值 | 视窗 7/8 | Windows 10 | DESCRIPTION |

|---|---|---|---|---|

| HKEY_CURRENT_USER\Software\Microsoft\AuthN | DomainHint REG_SZ contoso.com |

必选 | 必选 | 此 regkey 的值是组织租户中已验证的自定义域名。 例如,如果 Contoso.com 是租户 Contoso.onmicrosoft.com 中已验证的自定义域名之一,Contoso corp 可以提供此 regkey 中的 Contoso.com 值。 |

| HKEY_CURRENT_USER\Software\Microsoft\Office\16.0\Common\Identity | EnableAlternateIdSupport REG_DWORD 1 |

必需用于 Outlook 2016 专业增强版 | 必需用于 Outlook 2016 专业增强版 | 此正则键的值可以是 1/0,以指示 Outlook 应用程序是否应使用改进的备用 ID 身份验证逻辑。 |

| HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\Domains\contoso.com\sts |

*

REG_DWORD 1 |

必选 | 必选 | 此regkey 可用于在 Internet 设置中将 STS 设置为受信任的区域。 标准 AD FS 部署建议将 AD FS 命名空间添加到 Internet Explorer 的本地 Intranet 区域。 |

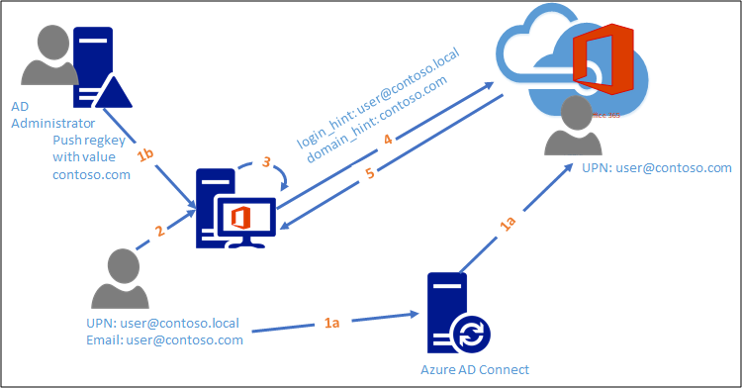

额外配置后的新认证流程

- a:使用备用 ID 在 Microsoft Entra ID 中预配用户

b:目录管理员将所需的 regkey 设置推送到受影响的客户端计算机 - 用户在本地计算机上进行身份验证并打开 Office 应用程序

- Office 应用程序提取本地会话凭据

- Office 应用程序通过管理员推送的域提示和本地凭据向 Microsoft Entra ID 进行身份验证。

- Microsoft Entra ID 通过指向正确的联合领域并颁发令牌来成功验证用户身份。

其他配置后的应用程序和用户体验

不使用 Exchange 和 Skype for Business 的客户端

| 客户 | 支持声明 | 注解 |

|---|---|---|

| Microsoft Teams | 支持 | |

| OneDrive 企业版 | 支持 - 建议使用客户端注册表项 | 配置了备用 ID 后,会看到本地 UPN 已预先填充在验证字段中。 需要将它更改为正在使用的备用标识。 我们建议使用本文中提到的客户端注册表项:Office 2013 和 Lync 2013 定期提示输入 SharePoint Online、OneDrive 和 Lync Online 的凭据。 |

| OneDrive for Business 移动客户端 | 支持 | |

| Office 365 专业增强版激活页面 | 支持 - 建议使用客户端注册表项 | 配置备用身份标识后,本地 UPN 会在验证字段中被预填充。 需要将它更改为正在使用的备用标识。 建议使用本文中所述的客户端注册表项:Office 2013 和 Lync 2013 会定期提示输入 SharePoint Online、OneDrive 和 Lync Online 的凭据。 |

Exchange 和 Skype for Business 客户端

| 客户 | 支持状态 - 使用 HMA | 支持状态 - 不使用 HMA |

|---|---|---|

| 展望 | 支持,无额外提示 | 支持 Exchange Online 的 现代身份验证:支持 Exchange Online 的 常规身份验证:支持,但以下事项需注意: |

| 混合公用文件夹 | 支持,没有额外的提示。 | 使用 Exchange Online 的新式身份验证 :支持 Exchange Online 的常规身份验证 :不支持 |

| 跨界委托 | 请参阅 配置 Exchange 以支持混合部署中的委派邮箱权限 | 请参阅 配置 Exchange 以支持混合部署中的委派邮箱权限 |

| 存档邮箱访问(本地邮箱 - 云中存档) | 支持,无额外提示 | 支持 - 用户在访问存档时收到额外的凭据提示,在出现提示时必须提供备用 ID。 |

| Outlook 网络访问 | 支持 | 支持 |

| 适用于 Android、IOS 和 Windows Phone 的 Outlook 移动应用 | 支持 | 支持 |

| Skype for Business/Lync | 支持,没有额外的提示 | 支持(除非另有说明),但可能会导致用户混淆。 在移动客户端上,只有当 SIP 地址、电子邮件地址和备用 ID 完全相同时,才支持备用 ID。 用户可能需要登录到 Skype for Business 桌面客户端两次,首先使用本地 UPN,然后使用备用 ID。 (请注意,“登录地址”实际上是 SIP 地址,可能与“用户名”不同,但通常是)。 首次提示输入用户名时,用户应输入 UPN,即使错误地预填充了备用 ID 或 SIP 地址。 用户单击“使用 UPN 登录”后,用户名提示将再次出现,此时系统会预先填充 UPN。 这一次,用户必须将其替换为备用 ID,然后单击“登录”以完成登录过程。 在移动客户端上,用户应在高级页面中输入本地用户 ID,使用 SAM 样式格式(域\用户名),而不是 UPN 格式。 成功登录后,如果 Skype for Business 或 Lync 显示“Exchange 需要你的凭据”,则需要提供对邮箱所在位置有效的凭据。 如果邮箱位于云中,则需要提供备用 ID。 如果邮箱是本地邮箱,则需要提供本地 UPN。 |

其他详细信息和注意事项

Microsoft Entra ID 提供与“备用登录 ID”相关的不同功能

本文中所述的备用登录 ID 功能适用于联合1 标识基础结构环境。 在以下方案中不支持它:

- 包含无法由 Microsoft Entra ID 验证的不可路由域(例如 Contoso.local)的 AlternateLoginID 属性。

- 未部署 AD FS 的托管环境。 请参阅 Microsoft Entra Connect Sync 文档 或有关如何使用电子邮件作为备用登录 ID 登录到 Microsoft Entra ID 的文档。 如果您决定在托管2 标识基础设施环境中调整 Microsoft Entra Connect Sync 配置,本文中的 附加配置后的应用程序和用户体验部分 可能仍然适用,而特定的 AD FS 配置则不再适用,因为托管2 标识基础设施环境中未部署 AD FS。

启用后,备用登录 ID 功能仅适用于 AD FS(SAML-P、WS-Fed、WS-Trust 和 OAuth)支持的所有用户名/密码身份验证协议的用户名/密码身份验证功能。

执行 Windows 集成身份验证(WIA)时(例如,当用户尝试从 Intranet 访问已加入域的计算机上的公司应用程序时,AD FS 管理员已将身份验证策略配置为使用 WIA for Intranet),UPN 用于身份验证。 如果为信赖方配置了备用登录 ID 功能的任何声明规则,则应确保这些规则在 WIA 案例中仍然有效。

启用后,对于 AD FS 支持的每个用户帐户林,备用登录 ID 功能要求可以从 AD FS 服务器访问至少一个全局目录服务器。 无法访问用户帐户林中的全局目录服务器会导致 AD FS 回退为使用 UPN。 默认情况下,所有域控制器都是全局目录服务器。

启用后,如果 AD FS 服务器查找多个用户对象,并且所有配置的用户帐户林中指定的备用登录 ID 值相同,则它将无法登录。

启用备用登录 ID 功能后,AD FS 会首先尝试使用备用登录 ID 对最终用户进行身份验证,然后回退到使用 UPN(如果找不到可由备用登录 ID 标识的帐户)。 如果仍要支持 UPN 登录名,应确保备用登录 ID 与 UPN 之间没有冲突。 例如,使用另一用户的 UPN 设置邮件属性会阻止其他用户使用 UPN 登录。

如果管理员配置的某个林关闭,AD FS 将在配置的其他林中继续查找具有备用登录 ID 的用户帐户。 如果 AD FS 服务器在搜索的林中找到唯一的用户对象,则用户已成功登录。

此外,你还可能想要自定义 AD FS 登录页,以便为最终用户提供有关备用登录 ID 的一些提示。 可以通过添加自定义登录页说明(有关详细信息,请参阅 自定义 AD FS 登录页 或自定义用户名字段上方的“使用组织帐户登录”字符串)来执行此作(有关详细信息,请参阅 AD FS 登录页面的高级自定义。

包含备用登录 ID 值的新声明类型 为 http:schemas.microsoft.com/ws/2013/11/alternateloginid

1联合 标识基础结构环境表示具有标识提供者(如 AD FS 或其他第三方 IDP)的环境。

2 托管标识基础结构环境表示一个使用 Microsoft Entra ID 作为标识提供者的环境,该环境可通过密码哈希同步 (PHS) 或直通身份验证 (PTA) 进行部署。

事件计数器和性能计数器

添加了以下性能计数器,用于在启用备用登录 ID 时度量 AD FS 服务器的性能:

备用登录 ID 身份验证:使用备用登录 ID 执行的身份验证数

备用登录 ID 身份验证数/秒:每秒使用备用登录 ID 执行的身份验证数

备用登录 ID 的平均搜索延迟:管理员为备用登录 ID 配置的林的平均搜索延迟

以下是各种错误情况,以及 AD FS 记录的事件对用户登录体验的相应影响:

| 错误案例 | 对登录体验的影响 | 事件 |

|---|---|---|

| 无法获取用户对象的 SAMAccountName 的值 | 登录失败 | 出现事件 ID 364 和异常消息 MSIS8012:找不到用户的 samAccountName:“{0}”。 |

| 无法访问 CanonicalName 属性 | 登录失败 | 出现事件 ID 364 和异常消息 MSIS8013:用户“{0}”的 CanonicalName“{1}”格式错误。 |

| 在一个林中找到多个用户对象 | 登录失败 | 出现事件 ID 364 和异常消息 MSIS8015:在林“{0}”中找到多个标识为“{1}”的用户帐户: {2} |

| 在多个林中找到多个用户对象 | 登录失败 | 事件 ID 364,异常消息 MSIS8014:在林中找到多个具有标识为“{0}”的用户帐户: {1} |