培训

模块

本模块介绍如何使用 Intune 创建和管理用于管理此保护的 WIP 策略。 本模块还介绍如何实现 BitLocker 和加密文件系统。

认证

Microsoft 365 Certified: Endpoint Administrator Associate - Certifications

使用新式管理、共同管理方法和 Microsoft Intune 集成的基本元素规划和执行终结点部署策略。

企业级管理员通常负责管理组织中许多不同 Windows 设备的安全。 有多种方法可以配置策略,这些策略控制在新的 Windows 版本中提供新的功能后是否启用这些新功能。 本指南中介绍的重要信息主要关于 Windows 11 开发人员驱动器存储卷功能,以及如何为组织配置组策略,使开发人员能够使用此性能优化的存储格式,并同时保持安全性和对附加文件系统筛选器的控制。

可以使用首选策略管理工具找到有关如何启用组策略的指导:

通过每月累积更新,会引入新功能和增强功能,为 Windows 11 提供持续创新。 为了让组织有时间进行规划和准备,默认情况下,将使用 Windows 11 中的临时企业功能控制来暂时关闭其中一些新功能。

对于通过策略管理 Windows 更新的设备,将自动禁用开发人员驱动器。 对创建开发人员驱动器的功能进行禁用只是暂时性的,这样安全管理员就有时间来决定和推出新的策略更新。 下面概述了确定和配置这些策略更新的指南。

组策略是一项 Windows 功能,使企业管理员能够管理工作设备的设置,并控制用户帐户(本地管理员)在业务环境中能够执行的设置更改。

默认情况下,防病毒筛选器(包括 Microsoft Defender 和第三方防病毒筛选器)都附加到开发人员驱动器。 开发人员驱动器存储卷的默认设置还允许本地设备管理员控制要附加哪些筛选器。 这意味着本地设备管理员可以将系统配置为删除默认防病毒筛选器,这样就不会将防病毒筛选器附加到开发人员驱动器。 如果对这一点有顾虑,可以配置组策略,以确保启用开发人员驱动器时防病毒筛选器将保持附加状态。 此外,可以定义允许的文件系统筛选器列表。

启用开发人员驱动器策略设置包括:

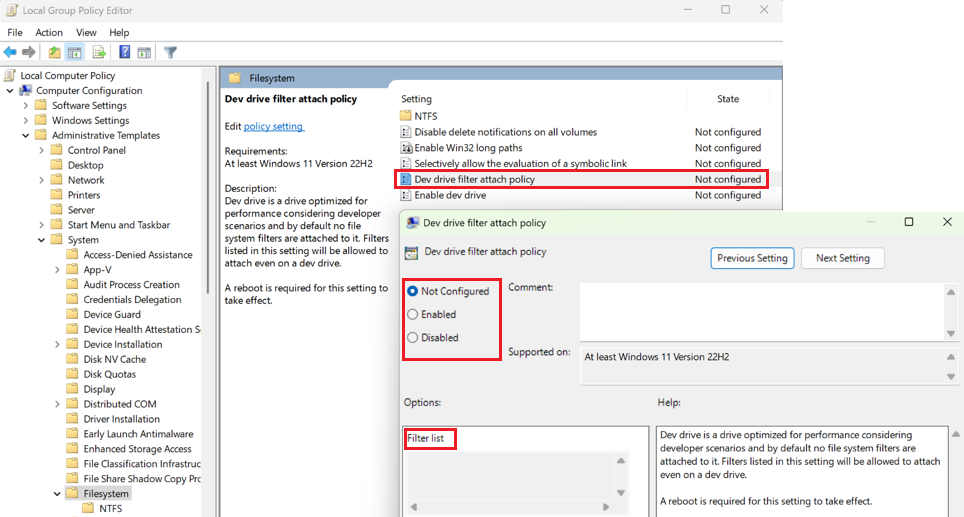

此外,还有一个开发人员驱动器筛选器附加策略设置,它让企业管理员能够控制将哪些筛选器附加到开发人员驱动器。 设置包括:

可通过几种方法启用开发人员驱动器功能并更新组策略:

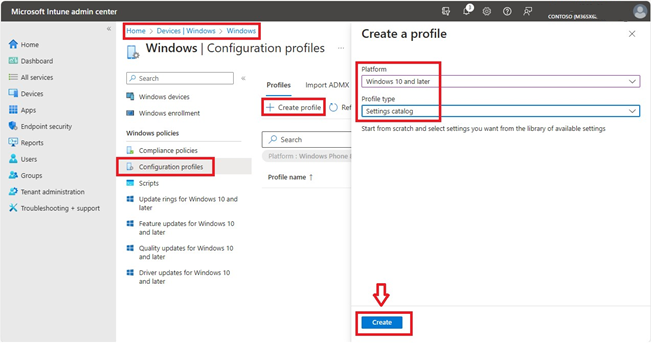

若要更新组策略并使用 Microsoft Intune 启用开发人员驱动器,请执行以下操作:

导航到 Intune 门户 (https://endpoint.microsoft.com),并使用凭据登录。

创建档案:

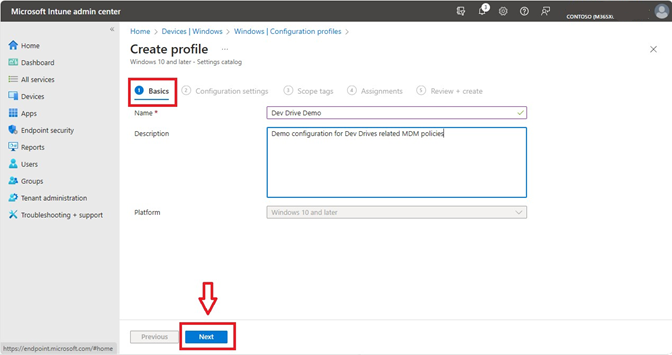

设置自定义配置文件名称和说明。

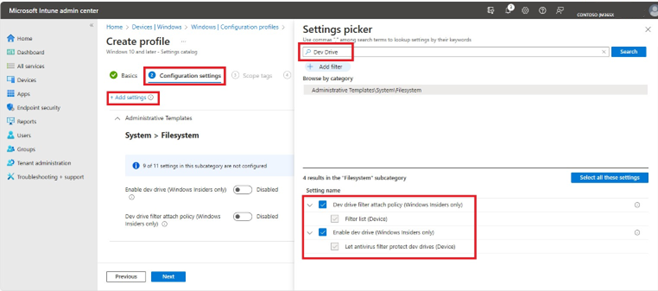

配置与开发人员驱动器相关的设置:

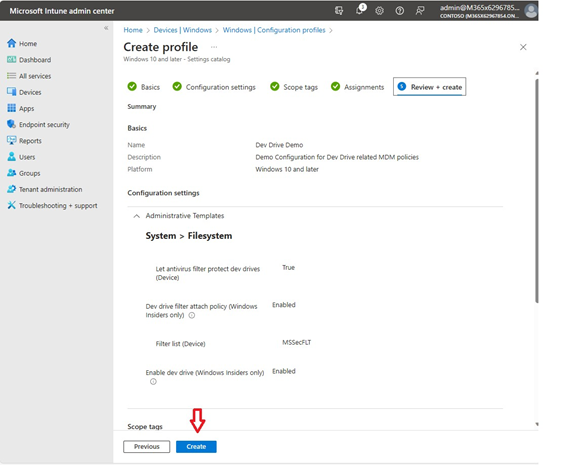

配置开发人员驱动器策略设置,完成作用域标记和分配的剩余配置,然后选择“创建”

若要更新组策略并使用 Microsoft Configuration Manager(ConfigMgr,以前为 MEMCM/SCCM)启用开发人员驱动器,可以使用以下 PowerShell 脚本。 (什么是 Configuration Manager?)

Configuration Manager 控制台具有运行 PowerShell 脚本以更新网络中所有计算机的组策略设置的集成功能。

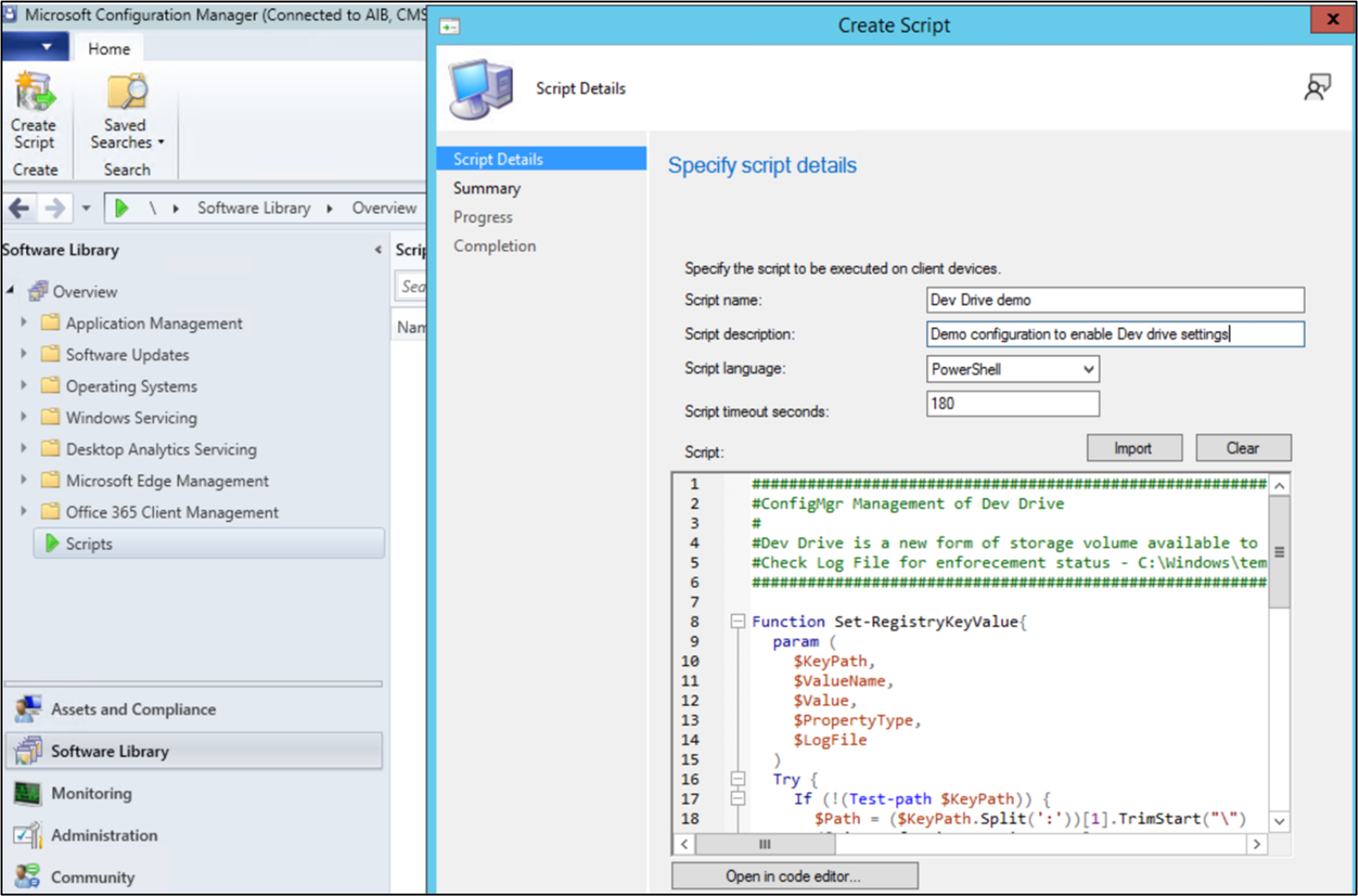

打开 Microsoft Endpoint Configuration Manager 控制台。 选择“软件库”>“脚本”>“创建脚本”。

输入脚本名称(例如 Dev Drive demo)、说明 (Demo configuration to enable Dev Drive settings)、语言 (PowerShell)、超时秒数 (180),然后粘贴以下“Dev Drive demo”脚本示例以用作模板。

######

#ConfigMgr Management of Dev Drive

#Dev Drive is a new form of storage volume available to improve performance for key developer workloads.

#Check Log File for enforcement status - C:\Windows\temp\ConfigDevDrive-<TimeStamp>.log

######

Function Set-RegistryKeyValue{

param (

$KeyPath,

$ValueName,

$Value,

$PropertyType,

$LogFile

)

Try {

If (!(Test-path $KeyPath)) {

$Path = ($KeyPath.Split(':'))[1].TrimStart("\")

([Microsoft.Win32.RegistryKey]::OpenRemoteBaseKey([Microsoft.Win32.RegistryHive]::LocalMachine,$env:COMPUTERNAME)).CreateSubKey($Path)

New-ItemProperty -path $KeyPath -name $ValueName -value $Value -PropertyType $PropertyType -Force | Out-Null

}

Else {

New-ItemProperty -path $KeyPath -name $ValueName -value $Value -PropertyType $PropertyType -Force | Out-Null

}

$TestValue = (Get-ItemProperty -Path $KeyPath)."$ValueName"

If ($TestValue -eq $Value){ Add-Content -Path $LogFile -Value "$KeyPath,$ValueName,$Value,$PropertyType,$TestValue,Success" }

Else { Add-Content -Path $LogFile -Value "$KeyPath,$ValueName,$Value,$PropertyType,$TestValue,Failure" }

}

Catch {

$ExceptionMessage = $($PSItem.ToString()) -replace [Environment]::NewLine,"";

Add-Content -Path $LogFile -Value "$KeyPath,$ValueName,$Value,$PropertyType,$TestValue,Failure - $ExceptionMessage"

}

}

$ExecutionTime = Get-Date

$StartTime = Get-Date $ExecutionTime -Format yyyyMMdd-HHmmss

$LogFile = "C:\Windows\temp\ConfigDevDrive-$StartTime.log"

Add-Content -Path $LogFile -Value "------------------------------------V 1.0 $ExecutionTime - Execution Starts -------------------------------------------"

Add-Content -Path $LogFile -Value "RegistryKeyPath,ValueName,ExpectedValue,PropertyType,CurrentValue,ComparisonResult"

#Set up a Dev Drive

Set-RegistryKeyValue -KeyPath "HKLM:\System\CurrentControlSet\Policies\" -ValueName "FsEnableDevDrive" -Value "1" -PropertyType "Dword" -LogFile $LogFile

Set-RegistryKeyValue -KeyPath "HKLM:\System\CurrentControlSet\Policies\" -ValueName "FltmgrDevDriveAllowAntivirusFilter" -Value "1" -PropertyType "Dword" -LogFile $LogFile

Set-RegistryKeyValue -KeyPath "HKLM:\System\CurrentControlSet\Policies\" -ValueName "FltmgrDevDriveAttachPolicy" -Value "PrjFlt, MsSecFlt, WdFilter, bindFlt, wcifs, FileInfo" -PropertyType "MultiString" -LogFile $LogFile

$ExecutionTime = Get-Date

Add-Content -Path $LogFile -Value "------------------------------------ $ExecutionTime - Execution Ends -------------------------------------------"

--------------------

添加新脚本时,必须选择并批准它。 审批状态将从“正在等待审批”更改为“已批准”。

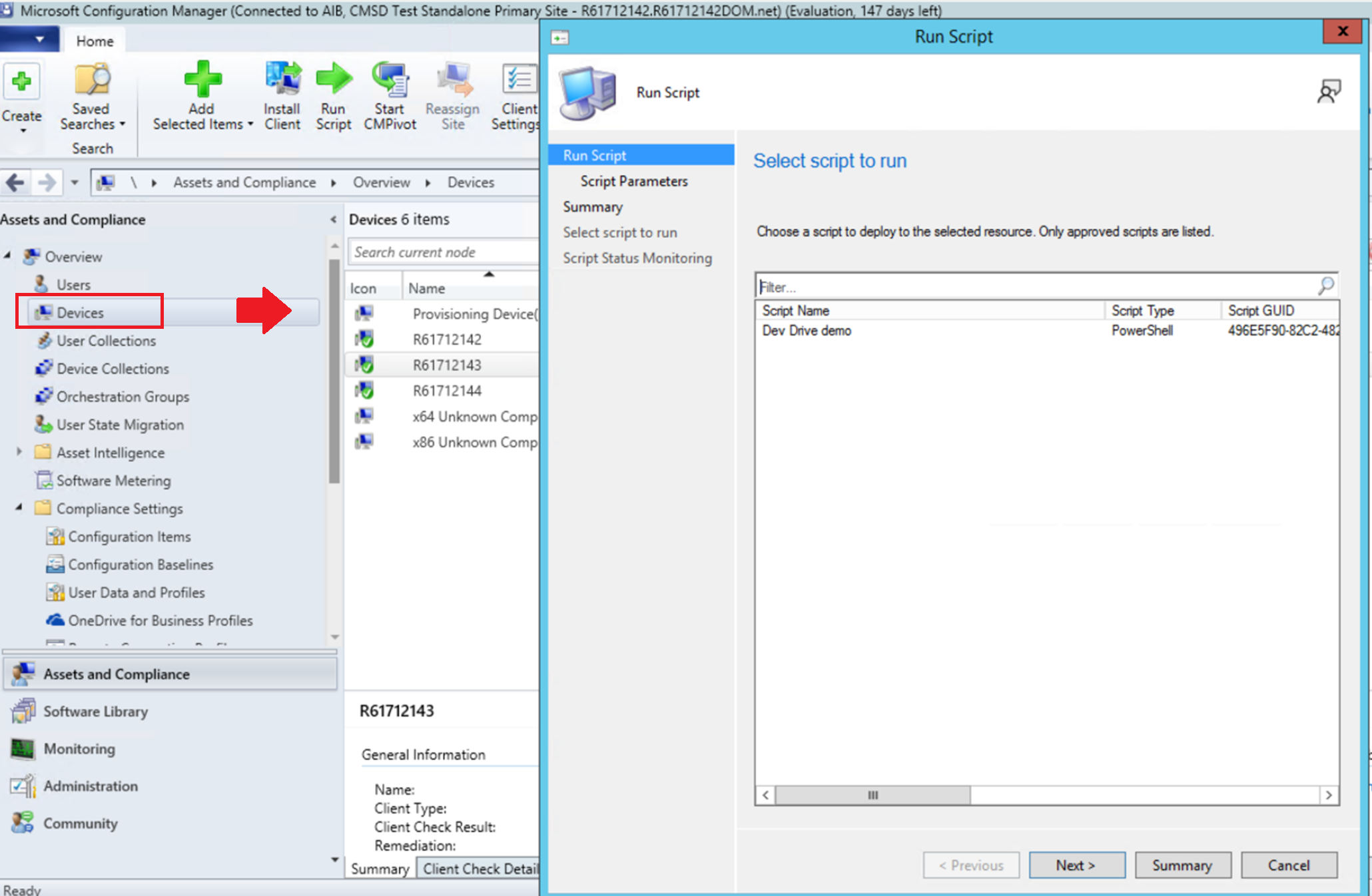

批准后,右键单击单个设备或设备集合并选择“运行脚本”。

在运行脚本向导的脚本页上,从列表中选择脚本(在本示例中选择 Dev Drive demo)。 仅显示已批准的脚本。 单击“下一步”,并完成向导。

请参阅使用 FsUtil 查询策略以检查组策略设置是否已准确更新。

若要了解详细信息,请参阅从 Configuration Manager 控制台创建和运行 PowerShell 脚本。

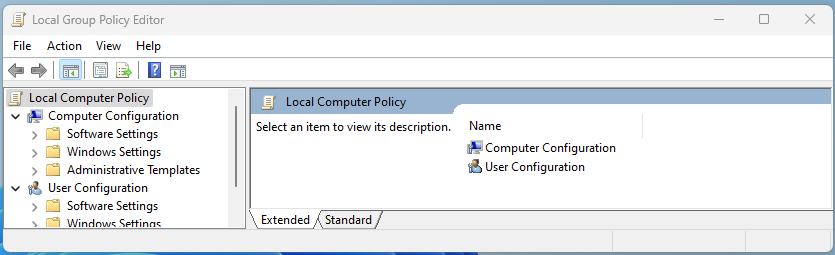

若要使用 Windows 11 本地组策略编辑器更新组策略并启用开发人员驱动器:

在 Windows 控制面板中打开本地组策略编辑器。

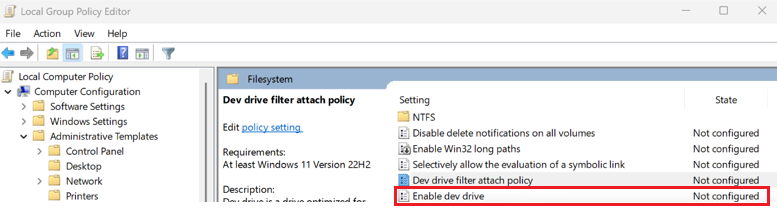

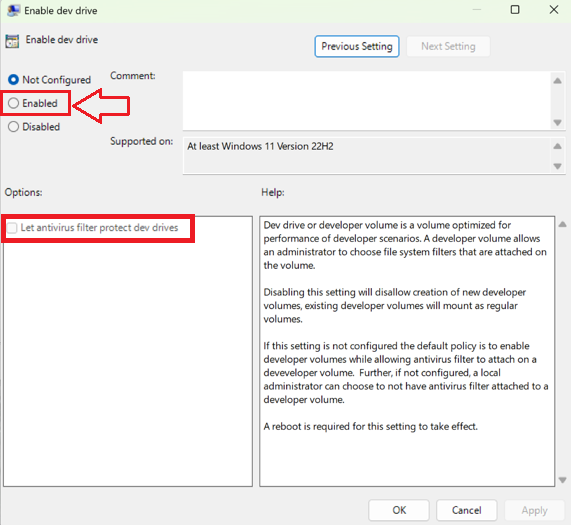

在“计算机配置”下,选择“管理模版”>“系统”>“文件系统”,然后在“设置”列表中选择“启用开发驱动器”。

选择“已启用”以在组策略中启用开发人员驱动器。

若要更新此筛选器附加策略,请从 Windows 控制面板的本地组策略编辑器中选择开发人员驱动器筛选器附加策略。

FSUtil 可用于查询为开发人员驱动器配置的组策略。 下面是针对配置为执行以下操作的开发人员驱动器组策略的 FsUtil 查询的输出:

MsSecFlt)FileInfo 微型筛选器已作为允许的筛选器添加到筛选器列表中输入 FSUtil 命令:

fsutil devdrv query

结果:

Developer volumes are enabled.

Developer volumes are protected by antivirus filter, by group policy.

Filters allowed on any developer volume, by group policy:

MsSecFlt

Filters allowed on any developer volume:

FileInfo

同一查询可以在特定的开发人员驱动器上运行,以查看附加的筛选器。 若要在特定开发人员驱动器上运行该命令,请输入以下命令:

fsutil devdrv query d:

结果:

This is a trusted developer volume.

Developer volumes are protected by antivirus filter, by group policy.

Filters allowed on any developer volume, by group policy:

MsSecFlt

Filters allowed on any developer volume:

FileInfo

Filters currently attached to this developer volume:

MsSecFlt, WdFilter, FileInfo

培训

模块

本模块介绍如何使用 Intune 创建和管理用于管理此保护的 WIP 策略。 本模块还介绍如何实现 BitLocker 和加密文件系统。

认证

Microsoft 365 Certified: Endpoint Administrator Associate - Certifications

使用新式管理、共同管理方法和 Microsoft Intune 集成的基本元素规划和执行终结点部署策略。