除了基于较旧和不太安全的密码的身份验证(应避免),内置 VPN 解决方案还使用可扩展身份验证协议 (EAP) 通过用户名和密码提供安全身份验证和基于证书的方法。 如果你选择内置 VPN 类型(IKEv2、L2TP、PPTP 或自动),仅可以配置基于 EAP 的身份验证。

Windows 支持大量 EAP 身份验证方法。

EAP-Microsoft 质询握手身份验证协议版本 2 (EAP-MSCHAPv2) :

- 用户名和密码身份验证

- Winlogon 凭据 - 可以使用计算机登录凭据指定身份验证

EAP-Transport 层安全性 (EAP-TLS) :

支持以下类型的证书身份验证:

- 软件密钥存储提供程序 (KSP) 中具有密钥的证书

- 受信任的平台模块 (TPM) KSP 中具有密钥的证书

- 智能卡证书

- Windows Hello 企业版证书

证书筛选:

- 可以启用证书筛选,搜索用于进行身份验证的特定证书

- 筛选可以是基于颁发者或扩展密钥使用 (EKU)

服务器验证 - 使用 TLS,可以打开或关闭服务器验证:

- 服务器名称 - 指定要验证的服务器

- 服务器证书 - 用于验证服务器的受信任的根证书

- 通知 - 指定用户是否应获取一条询问是否信任该服务器的通知

-

服务器验证 - 使用 PEAP,可以打开或关闭服务器验证:

- 服务器名称 - 指定要验证的服务器

- 服务器证书 - 用于验证服务器的受信任的根证书

- 通知 - 指定用户是否应获取一条询问是否信任该服务器的通知

内部方法 - 外部方法在内部创建安全隧道,而内部方法用于完成身份验证:

- EAP-MSCHAPv2

- EAP-TLS

快速重新连接:减少客户端提出身份验证请求和网络策略服务器 (NPS) 或其他远程身份验证拨入用户服务 (RADIUS) 服务器响应之间的延迟。 这将减少客户端和服务器的资源要求,并最大程度地减少提示用户输入凭据的次数。

加密绑定:通过从 PEAP 阶段 1 密钥材料 (隧道密钥) 派生和交换值,以及从 PEAP 阶段 2 内部 EAP 方法密钥材料 (内部会话密钥) ,可以证明这两个身份验证在 PEAP 对等和 PEAP 服务器) 的同一两个 (实体终止。 此过程(称为“加密绑定”)用于保护 PEAP 协商抵御“中间人”攻击。

隧道传输层安全性 (TTLS)

- 内部方法

- 非 EAP

- 密码身份验证协议 (PAP)

- CHAP

- MSCHAP

- MSCHAPv2

- EAP

- MSCHAPv2

- TLS

- 非 EAP

- 服务器验证:在 TTLS 中,必须验证服务器。 可以配置以下内容:

- 服务器名称

- 服务器证书的受信任的根证书

- 是否应提供服务器验证通知

- 内部方法

对于 UWP VPN 插件,应用供应商控制要使用的身份验证方法。 可以使用以下凭据类型:

- 智能卡

- 证书

- Windows Hello 企业版

- 用户名和密码

- 一次性密码

- 自定义凭据类型

配置身份验证

有关 EAP XML 配置 的网络访问,请参阅 EAP 配置和可扩展身份验证协议 (EAP) 。

注意

若要配置 Windows Hello 企业版身份验证,请按照 EAP 配置中的步骤创建智能卡证书。 详细了解 Windows Hello 企业版.

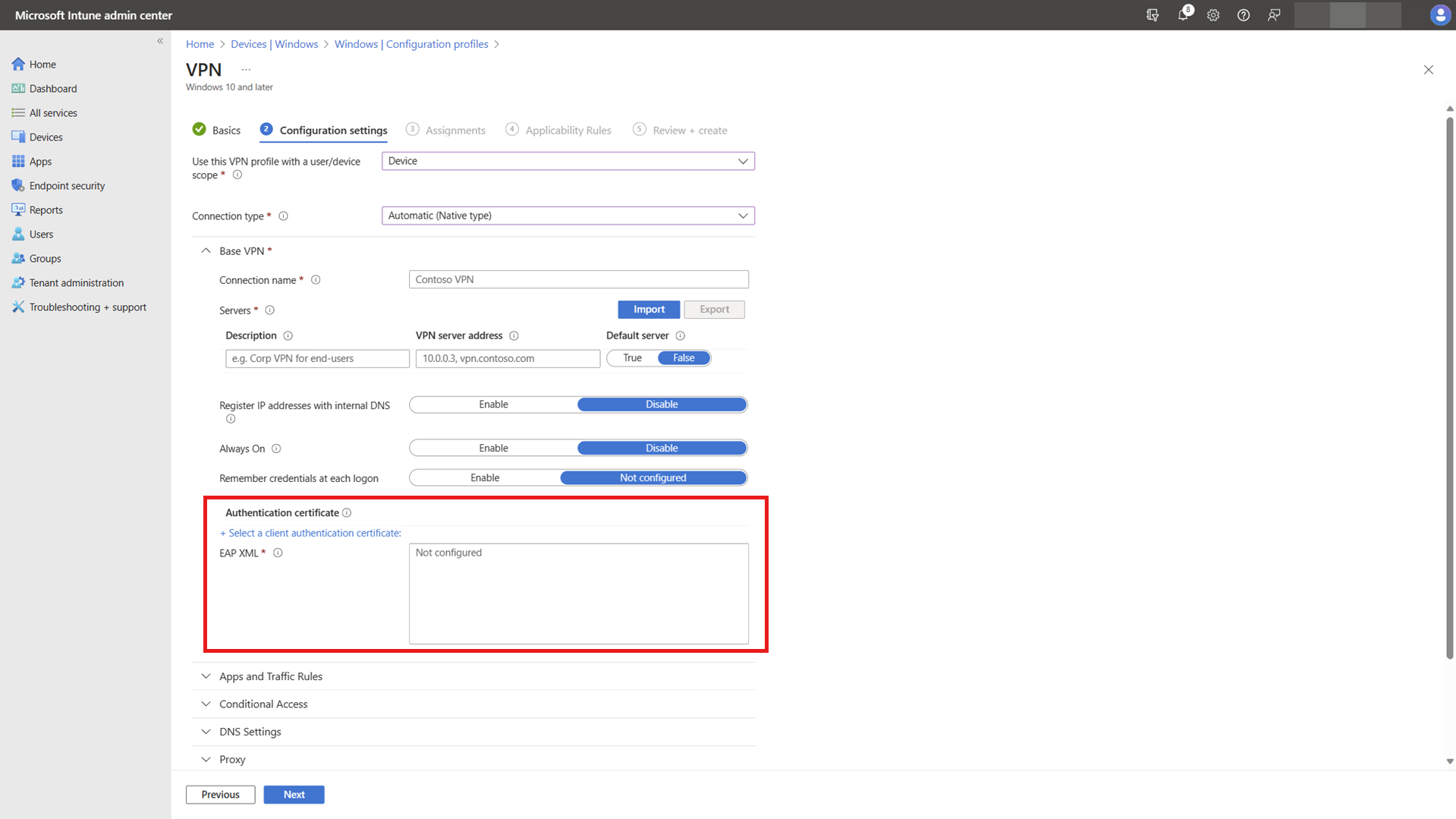

下图显示了 Microsoft Intune VPN 配置文件中 EAP XML 的字段。 仅在选择内置连接类型(自动、IKEv2、L2TP、PPTP)时才显示 EAP XML 字段。