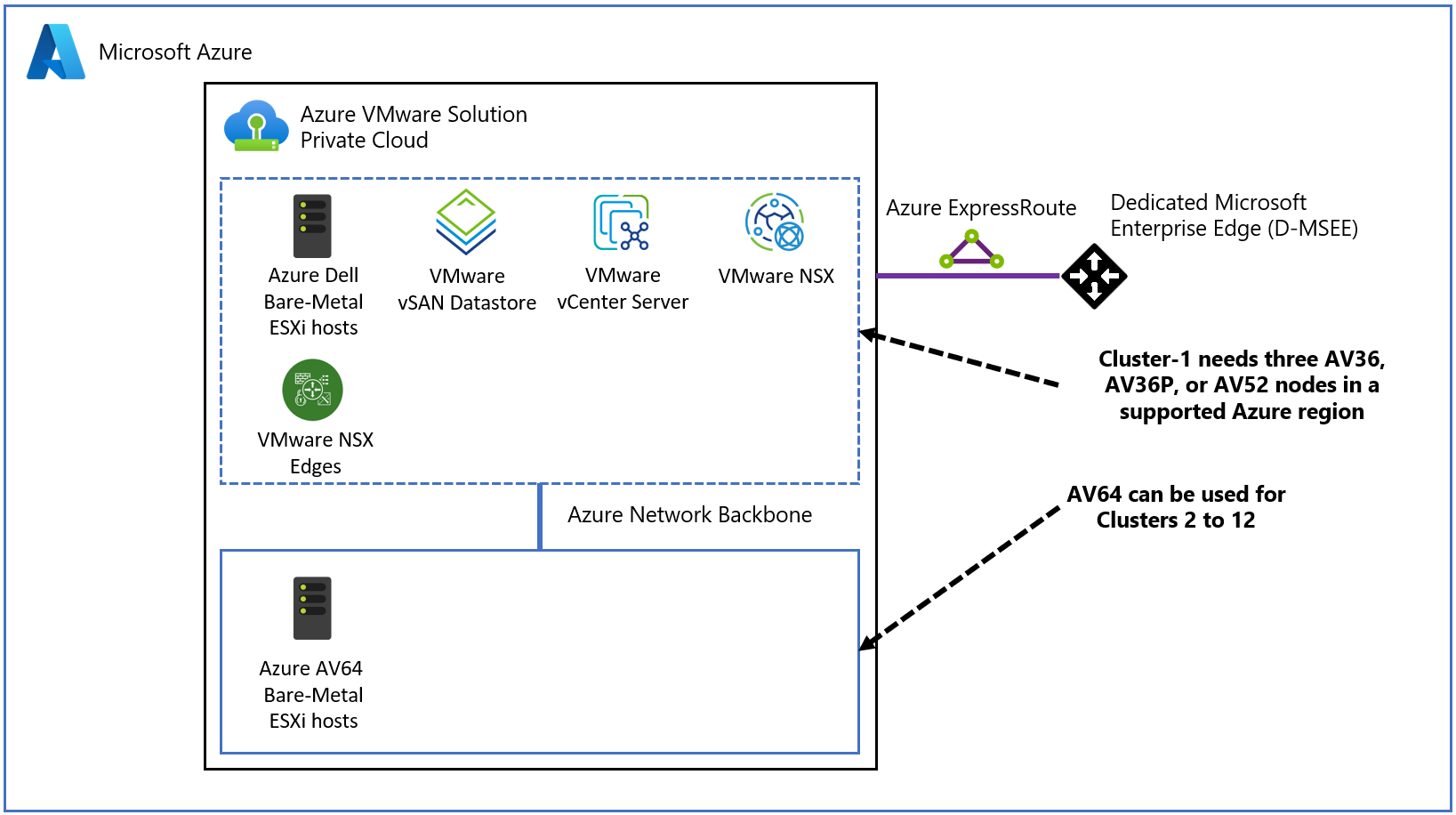

Azure VMware 解決方案會提供私人雲端,其中包含從專用裸機 Azure 基礎結構建置的 VMware vSphere 叢集。 Azure Commercial 和 Azure Government 提供 Azure VMware 解決方案。 最小初始部署為三部主機,您可以選擇增加更多主機,每個叢集最多 16 部主機。 所有佈建的私人雲端都有 VMware vCenter Server、VMware vSAN、VMware vSphere 和 VMware NSX。 因此,您可以從內部部署環境移轉工作負載、部署新的虛擬機器 (VM),以及從您的私人雲端使用 Azure 服務。 如需有關 SLA 的資訊,請參閱 Azure 服務等級協定頁面。

Azure VMware 解決方案是一項 VMware 驗證解決方案,其中包含進行中的增強功能與升級驗證和測試。 Microsoft 全程管理和維護私人雲端基礎結構與軟體,可讓您專注於在私人雲端中開發和執行工作負載,創造更大的商業效益。

下圖顯示 Azure、Azure 服務和內部部署環境中私人雲端與 VNet 之間的相鄰關係。 從私人雲端到 Azure 服務或 VNet 的網路存取,會提供 Azure 服務端點的 SLA 驅動整合。 ExpressRoute Global Reach 可將您的內部部署環境連線至 Azure VMware 解決方案私人雲端。

Azure VMware 解決方案私人雲端類型

Azure VMware 解決方案提供兩個不同的私人雲端世代:

Azure VMware 解決方案第 1 代提供從部署在 Azure 數據中心設施中專用裸機主機所建置的 VMware vSphere 叢集。 Microsoft管理的 ExpressRoute 線路 提供 VMware vSphere 主機與部署在虛擬網路中的原生 Azure 資源之間的連線。

Azure VMware 解決方案第 2 代 (公開預覽) 提供從專用 Azure 裸機主機建置的 VMware vSphere 叢集。 Azure VMware 解決方案第 2 代具有更新的網路架構,其中 VMware vSphere 主機會直接連結至 Azure 虛擬網路。 只有 AV64 SKU 才支援此產品。

主機、叢集和私人雲端

Azure VMware 解決方案叢集是以超融合式基礎結構為基礎。 下表顯示主機的CPU、記憶體、磁碟和網路規格。

| 主機類型 | CPU (核心/GHz) | RAM (GB) | vSAN 架構 | vSAN 快取層 (TB、原始***) | vSAN 容量層 (TB, raw***) | 區域可用性 |

|---|---|---|---|---|---|---|

| AV36 | 雙 Intel Xeon Gold 6140 CPU (Skylake 微架構) 搭配 18 個核心/CPU @ 2.3 GHz,總計 36 個實體核心 (超執行緒下為 72 個邏輯核心) | 576 | 阻塞型睡眠呼吸中止症 (OSA) | 3.2 (NVMe) | 15.20 (SSD) | 選取的區域 (*) |

| AV36P | 雙 Intel Xeon Gold 6240 CPU (Cascade Lake 微架構) 搭配 18 個核心/CPU @ 2.6 GHz/3.9 GHz 渦輪加速,總計 36 個實體核心 (超執行緒下為 72 個邏輯核心) | 768 | 阻塞型睡眠呼吸中止症 (OSA) | 1.5 (Intel 快取) | 19.20 (NVMe) | 選取的區域 (*) |

| AV48 | 雙 Intel Xeon Gold 6442Y 處理器(Sapphire Rapids 微架構),每個處理器具有 24 個核心,時脈速度為 2.6 GHz / 4.0 GHz Turbo,總計 48 個實體核心(含超執行緒的共 96 個邏輯核心) | 1,024 | ESA | N/A | 25.6 (NVMe) | 選取的區域 (*) |

| AV52 | 雙 Intel Xeon Platinum 8270 CPU (Cascade Lake 微架構) 搭配 26 個核心/CPU @ 2.7 GHz/4.0 GHz 渦輪加速,總計 52 個實體核心 (超執行緒下為 104 個邏輯核心) | 1,536 | 阻塞型睡眠呼吸中止症 (OSA) | 1.5 (Intel 快取) | 38.40 (NVMe) | 選取的區域 (*) |

| AV64 | 雙 Intel Xeon Platinum 8370C CPU (Ice Lake 微架構) 搭配 32 個核心/CPU @ 2.8 GHz/3.5 GHz 渦輪加速,總計 64 個實體核心 (超執行緒下為 128 個邏輯核心) | 1,024 | 阻塞型睡眠呼吸中止症 (OSA) | 3.84 (NVMe) | 15.36 (NVMe) | 選取的區域 (**) |

Azure VMware 解決方案叢集至少需要三部主機。 您只能在單一 Azure VMware 解決方案私人雲端中使用相同類型的主機。 用來建置或調整叢集 (來自主機的隔離集區) 的主機。 這些主機在新增至叢集之前已通過硬體測試,並已安全地刪除所有資料。

上述所有主機類型都有 100-Gbps 網路介面輸送量。

*詳細數據可透過 Azure 定價計算機取得。

**AV64 必要條件:新增AV64之前,必須先部署具有AV36、AV36P或AV52的 Azure VMware 解決方案私人雲端。

***原始值是以磁碟製造商所報告的國際單位制 (SI) 為依據。 範例:1 TB Raw = 1000000000000 個字節。 以二進位計算的計算機計算的空間(1 TB 二進位 = 1099511627776位元組二進位)等於從原始十進位轉換的931.3 GB。

您可以透過 Azure 入口網站或 Azure CLI 部署新的私人雲端或調整現有的私人雲端。

具有 AV64 節點大小的 Azure VMware 解決方案私人雲端擴充功能

AV64 是 Azure VMware 解決方案主機 SKU,可用來擴充使用現有 AV36、AV36P 或 AV52 SKU 建置的 Azure VMware 解決方案私人雲端。 如果您想要直接部署 AV64,請參閱 Azure 虛擬網路中的 Azure VMWare 解決方案。 使用 Microsoft 文件來檢查區域中 AV64 SKU 的可用性。

在 AV36、AV36P 和 AV52 上進行 AV64 擴充的必要條件

請參閱下列 AV64 叢集部署的必要條件。

Azure VMware 解決方案私人雲端是使用 AV36、AV36P、AV48 或 AV52,在支援 AV64 的區域/AZ中建立。

AV64 叢集管理需要一個 /23 或三個 (連續或非連續) /25 位址區塊。

客戶案例的支援性

使用現有 Azure VMware 解決方案私人雲端的客戶:若客戶已經部署 Azure VMware 解決方案私人雲端,他們可以將個別的 AV64 vCenter 節點叢集新增至該私人雲端來擴充私人雲端的規模。 在此案例中,客戶應該使用下列步驟:

- 從 Microsoft 取得至少三個節點的 AV64 配額核准。 在您打算使用 AV64 擴充的 Azure VMware 解決方案私人雲端上新增其他詳細資料。

- 使用現有支援 AV64 主機的 Azure VMware 解決方案新增叢集工作流程來進行擴充。

客戶計劃建立新的 Azure VMware 解決方案私人雲端:如果客戶需要新的 Azure VMware 解決方案私人雲端,該雲端可以使用 AV64 SKU,但僅供擴充。 在此情況下,客戶符合使用 AV36、AV36P 或 AV52 SKU 建置 Azure VMware 解決方案私人雲端的必要條件。 客戶必須在使用 AV64 進行擴充前,先購買至少三個 AV36、AV36P 或 AV52 SKU 的節點。 在此案例中,請使用下列步驟:

- 從 Microsoft 取得對 AV36、AV36P 或 AV52 與 AV64 的配額核准,每個型號至少需要有三個節點。

- 使用 AV36、AV36P 或 AV52 SKU 建立 Azure VMware 解決方案私人雲端。

- 使用現有支援 AV64 主機的 Azure VMware 解決方案新增叢集工作流程來進行擴充。

Azure VMware 解決方案延展式叢集私人雲端:AV64 SKU 不支援使用 Azure VMware 解決方案延展式叢集私人雲端。 這表示在 Azure VMware 解決方案的延展式叢集私人雲端中,無法進行基於 AV64 的擴充。

附註

從 AV64 主機到客戶網路的所有流量都會使用 VMKernel 網路介面 1 的 IP 位址。

AV64 叢集 vSAN 容錯網域 (FD) 設計和建議

傳統的 Azure VMware 解決方案主機叢集沒有明確的 vSAN FD 設定。 這是因為 Azure 區域內的主機配置邏輯會確保不會出現兩個主機配置在同一實體容錯網域的狀況。 這項功能原本就會為儲存體帶來復原能力和高可用性,足以滿足 vSAN FD 設定應達到的標準。 如需 vSAN FD 的詳細資訊,請參閱 VMware 文件。

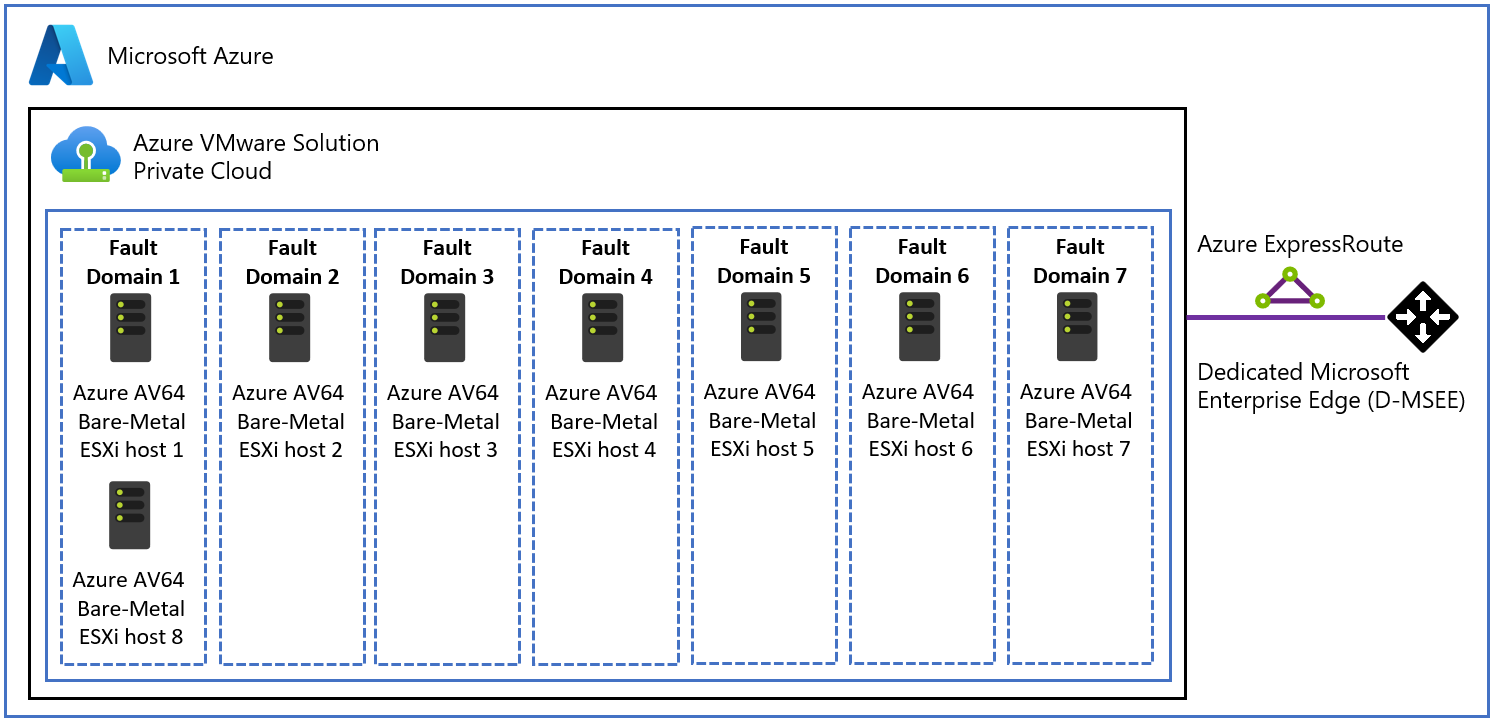

Azure VMware 解決方案 AV64 主機叢集具有明確的 vSAN 容錯網域 (FD) 設定。 Azure VMware 解決方案控制平面會為 AV64 叢集設定七個 vSAN 容錯網域 (FD)。 隨著使用者將叢集中的主機數量從三個節點擴充到 16 個節點,系統會將主機平均分配到七個 FD 中。 部分 Azure 區域仍支援最多五個 FD,作為 AV64 SKU 初始版本的一部分。 如需詳細資訊,請參閱 Azure 區域可用性區域至主機類型對應數據表 。

叢集大小建議

Azure VMware 解決方案支援的 vSphere 最低節點叢集數為三個。 vSAN 資料備援的處理方式是確保在不同的 vSAN FD 中至少有三部主機的叢集大小。 在三部主機的 vSAN 叢集中,即使一部主機的 FD 發生故障 (例如頂置機架交換器故障),vSAN 資料仍會受到保護。 物件建立等作業 (新增 VM、VMDK 和其他作業) 將會失敗。 任何需要將 ESXi 主機置於維護模式和/或重新啟動的維護作業,也會遇到相同的情況。 為了避免這類情況,建議部署至少四部 ESXi 主機的 vSAN 叢集。

AV64 主機移除工作流程和最佳做法

由於 AV64 叢集的 vSAN 容錯網域 (FD) 設定,以及需要在所有 FD 之間保持主機的平衡性,因此從 AV64 叢集移除主機的方式與其他 SKU 的傳統 Azure VMware 解決方案主機叢集不同。

目前,使用者可以使用入口網站或 API 從叢集選取一或多部要移除的主機。 其中一個條件是叢集至少應該有三部主機。 不過,若 AV64 使用 vSAN FD,AV64 叢集在某些案例中的行為會有所不同。 任何主機移除要求都會針對可能存在的 vSAN FD 不平衡情況進行檢查。 如果主機移除要求會造成不平衡,要求會遭到拒絕,並傳回「HTTP 409 衝突」的回應。 「HTTP 409 衝突」的回應狀態代碼表示要求與目標資源 (主機) 的目前狀態相衝突。

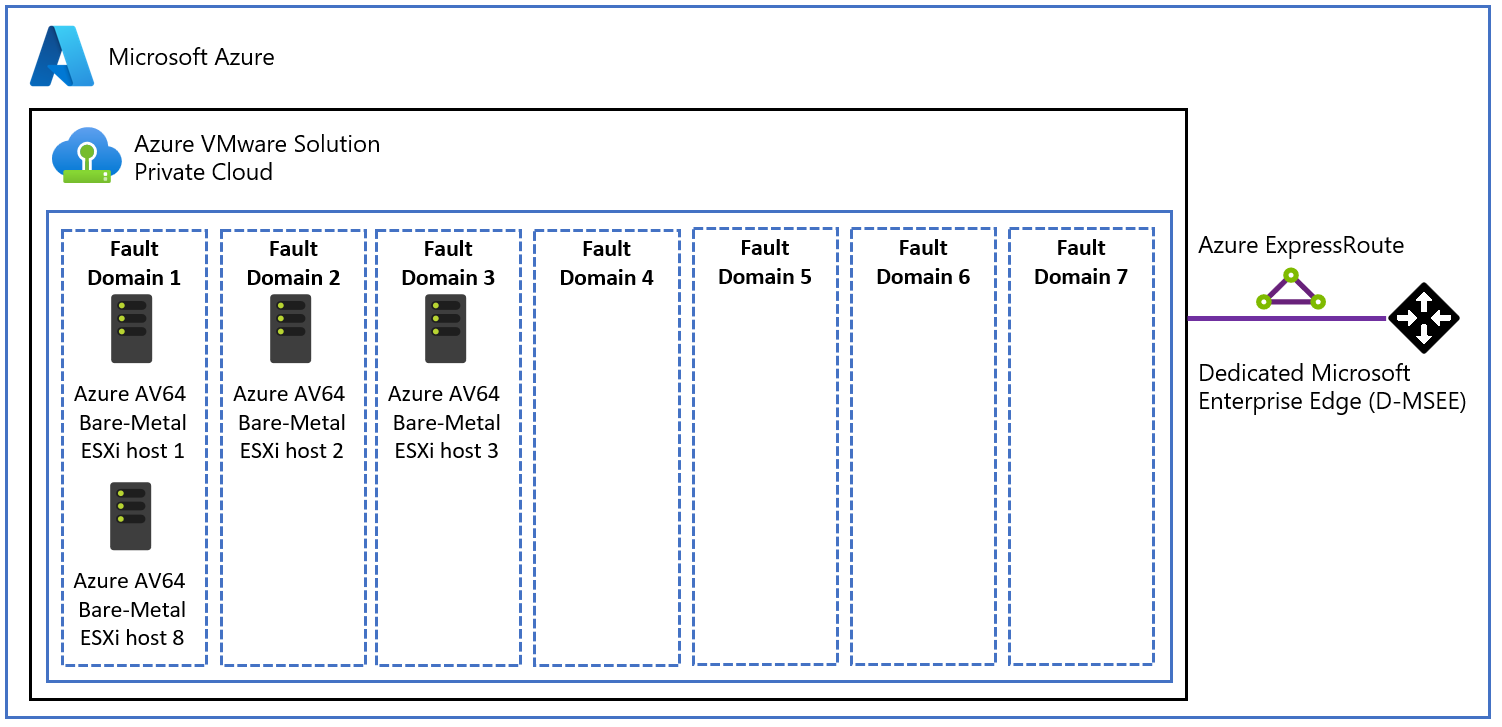

下列三個案例顯示通常會導致錯誤的實例範例,並示範可用來移除主機而不造成 vSAN 容錯網域 (FD) 不平衡的不同方式。

移除主機會造成 vSAN FD 不平衡,且最多主機的 FD 與最少主機的 FD 之間的主機數差異將會超過 1 個。 在下列範例中,使用者必須先從 FD 1 移除其中一個主機,才能從其他 FD 移除主機。

同時發出多個主機移除的要求,其中某些主機移除作業會造成不平衡。 在此案例中,Azure VMware 解決方案控制平面只會移除不會造成不平衡的主機。 在下列範例中,除非使用者將叢集大小縮減為四部以下,否則將無法同時移除同一 FD 的兩部主機。

選取的主機移除會導致作用中的 vSAN FD 少於三個。 假設所有 AV64 區域都有五個或七個 FD,則不會發生此案例。 新增主機時,Azure VMware 解決方案控制平面會負責平均新增來自所有七個 FD 的主機。 在下列範例中,使用者可以從 FD 1 移除其中一部主機,但不能從 FD 2 或 3 中移除。

如何識別可以在不造成 vSAN FD 不平衡的情況下移除的主機:使用者可以移至 vSphere 用戶端介面取得 vSAN FD 的目前狀態,以及與每個 FD 相關聯的主機。 根據先前的範例,這有助於識別可移除的主機,且不影響 vSAN FD 的平衡狀況,並避免造成移除作業中的任何錯誤。

AV64 支援的 RAID 設定

此表提供 AV64 叢集中支援的 RAID 設定清單和主機需求。 某些地區的 AV64 SKU 支援 RAID-6 FTT2 和 RAID-1 FTT3 原則。 在目前限制為五個 FD 的 Azure 區域中,Microsoft 可讓客戶在具有六個以上節點的 AV64 叢集中使用 RAID-5 FTT1 vSAN 儲存體原則,以符合服務等級協定 (SLA) 的要求。 如需詳細資訊,請參閱 Azure 區域可用性區域至主機類型對應數據表 。

| RAID 設定 | 可容許的失敗 (FTT) | 最低主機需求 |

|---|---|---|

| RAID-1 (鏡像) 預設設定。 | 1 | 3 |

| RAID-5 (抹除編碼) | 1 | 4 |

| RAID-1 (鏡像) | 2 | 5 |

| RAID-6 (抹除編碼) | 2 | 6 |

| RAID-1 (鏡像) | 3 | 7 |

儲存體

Azure VMware 解決方案支援使用 Azure 儲存體服務將資料存放區容量擴充至 vSAN 隨附的範圍,讓您能夠擴充資料存放區容量,而不需要調整叢集大小。 如需詳細資訊,請參閱資料存放區容量擴充選項 (部分機器翻譯)。

網路

Azure VMware 解決方案提供私人雲端環境,可從內部部署站台和 Azure 型資源存取。 Azure ExpressRoute、VPN 連線或 Azure Virtual WAN 這類服務會提供連線能力。 不過,這些服務需要特定的網路位址範圍和防火牆連接埠來啟用服務。

部署私人雲端時,會建立用於管理、佈建和 vMotion 的私人網路。 您會使用這些私人網路來存取 VMware vCenter Server 和 VMware NSX Manager,以及虛擬機器 vMotion 或部署。

ExpressRoute Global Reach 可用來將私人雲端連線至內部部署環境。 其會直接連線 Microsoft Edge 層級的線路。 連線需要虛擬網路 (vNet),該網路具有訂用帳戶中內部部署的 ExpressRoute 線路。 原因是 vNet 閘道 (ExpressRoute 閘道) 無法傳輸流量,這表示您可以將兩個線路連結至相同的閘道,但不會將流量從一個線路傳送到另一個線路。

每個 Azure VMware 解決方案環境都是自己的 ExpressRoute 區域 (其自己的虛擬 MSEE 裝置),如此可讓您將 Global Reach 連線到「本機」對等互連位置。 其可讓您將一個區域中的多個 Azure VMware 解決方案執行個體連接到同一個對等互連位置。

附註

例如,對於未啟用 ExpressRoute Global Reach 的位置,由於當地法規,您必須使用 Azure IaaS VM 來建置路由解決方案。 如需一些範例,請參閱 Azure 雲端採用架構 - Azure VMware 解決方案的網路拓撲與連線能力。

您可透過 Azure Virtual WAN 公用 IP 功能,存取網際網路上部署在私人雲端的虛擬機器。 對於新的私人雲端,預設會停用網際網路存取。

如需詳細資訊,請參閱網路架構。

存取和安全性

Azure VMware 解決方案私人雲端會使用 vSphere 角色型存取控制,以加強安全性。 您可以將 vSphere SSO LDAP 功能與 Microsoft Entra ID 整合。 如需詳細資訊,請參閱存取和身分識別架構頁面。

vSAN 待用資料加密預設為啟用,可用來提供 vSAN 資料存放區的安全性。 如需詳細資訊,請參閱儲存體架構。

資料落地和客戶資料

Azure VMware 解決方案不會儲存客戶資料。

VMware 軟體版本

下表列出在 Azure VMware 解決方案私人雲端新部署中使用的軟體版本。

| 軟體 | 版本 | 組建編號 |

|---|---|---|

| VMware vCenter Server | 8.0 U2d | 23929136 |

| VMware ESXi | 8.0 U2d | 24585300 |

| VMware vSAN | 8.0 U2 | 24585300 |

| VMware vSAN 見證 | 8.0 U2 | 24585300 |

| VMware vSAN 磁碟格式 | 19 | N/A |

| VMware vSAN 儲存體架構 | OSA | N/A |

| VMware NSX | 4.1.1 | 22224317 |

| VMware HCX | 4.10.3 | 24447633 |

| VMware站點恢復管理器 | 8.8.0.3 | 23263429 |

| VMware vSphere 複寫 | 8.8.0.3 | 23166649 |

如果列出的組建編號不符合版本資訊中列出的組建編號,這是因為已針對雲端提供者套用自定義修補程式。

如果 vCenter Server 版本支援,目前執行的軟體版本會套用至新增至現有私人雲端的新叢集。

主機和軟體生命週期維護

以一般方式升級 Azure VMware 解決方案私人雲端和 VMware 軟體,可確保在您的私人雲端中執行最新的安全性、穩定性和功能集。 如需詳細資訊,請參閱主機維護和生命週期管理。

監視為您的私人雲端

將 Azure VMware 解決方案部署至訂用帳戶後,系統就會自動產生 Azure 監視器記錄。

在您的私人雲端中,您可以:

- 收集每個 VM 上的記錄。

- 在 Linux 和 Windows VM 上下載並安裝 MMA 代理程式。

- 啟用 Azure 診斷擴充功能。

- 建立並執行新的查詢。

- 執行您通常在 VM 上執行的相同查詢。

Azure VMware 解決方案內的監視模式類似於 IaaS 平台內的 Azure VM。 如需詳細資訊和操作說明,請參閱使用 Azure 監視器來監視 Azure VM。

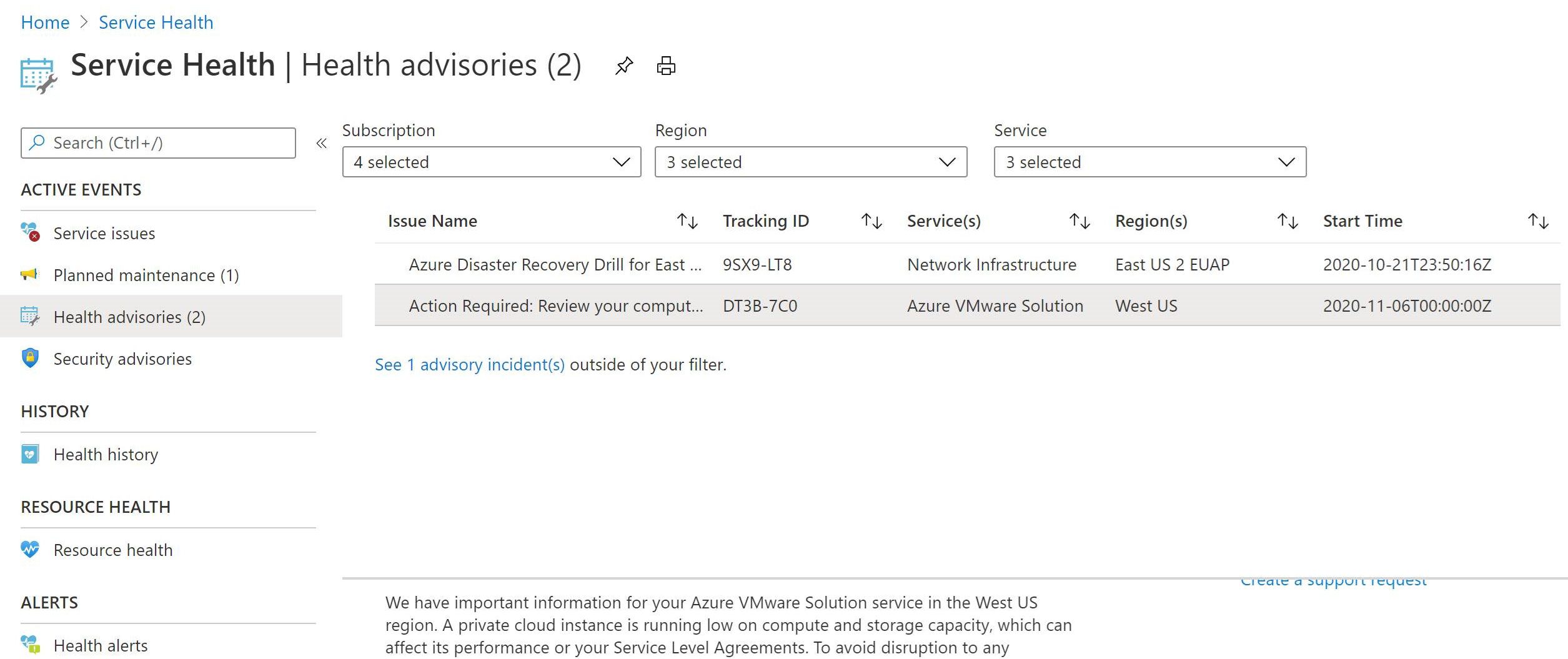

客戶通訊

您可以在 Azure 入口網站中找到透過服務健康狀態發佈的服務問題、計劃性維護、健康情況諮詢和安全性諮詢通知。 當您為這些通知設定活動記錄警示時,可以及時採取行動。 如需詳細資訊,請參閱使用 Azure 入口網站建立服務狀況警示。

Azure VMware 解決方案責任矩陣 - Microsoft 與客戶

Azure VMware 解決方案會實作共同責任模型,定義供應專案相關雙方的不同角色和責任:客戶和 Microsoft。 以下兩個表格會更詳細地說明共用角色責任。

共同責任矩陣表概述客戶和 Microsoft 在部署和管理私人雲端和客戶應用程式工作負載時,各自負責的主要工作。

下表提供客戶與 Microsoft 之間角色和責任的詳細清單,其中包含最常見的工作和定義。 如有任何問題,請連絡 Microsoft。

| 角色 | 工作/詳細資料 |

|---|---|

| Microsoft - Azure VMware 解決方案 | 實體基礎結構

(選擇性) VMWare HCX 可以透過附加元件的方式,在雲端以完整設定的計算設定檔進行部署 (選擇性) VMware SRM 部署、升級及擴大/縮小 支援 - 私人雲端平台和 VMware HCX |

| 客戶 | 向 Microsoft 索取 Azure VMware 解決方案主機報價 使用下列項目在 Azure 入口網站上規劃和建立私人雲端的要求:

從入口網站新增或刪除主機對叢集的要求 合作夥伴 (第三方) 解決方案的部署/生命週期管理 |

| 合作夥伴生態系統 | 其產品/解決方案的支援。 如需參考,以下是一些支援的 Azure VMware 解決方案合作夥伴的解決方案/產品:

|

下一步

下一個步驟是了解重要的私人雲端架構概念。