Microsoft Sentinel 的最佳做法

Microsoft Sentinel 的技術文件會提供最佳做法指引。 本文重點說明部署、管理和使用 Microsoft Sentinel 時要使用的一些重要指導。

重要

Microsoft Sentinel 現已在 Microsoft Defender 入口網站中 Microsoft 統一的安全性作業平台中正式推出。 如需詳細資訊,請參閱 Microsoft Defender 入口網站中的 Microsoft Sentinel。

設定 Microsoft Sentinel

從 Microsoft Sentinel 的部署指南 開始。 部署指南涵蓋規劃、部署及微調 Microsoft Sentinel 部署的高階步驟。 從該指南中,選取提供的連結,以尋找部署中每個階段的詳細指導。

Microsoft 安全性服務整合

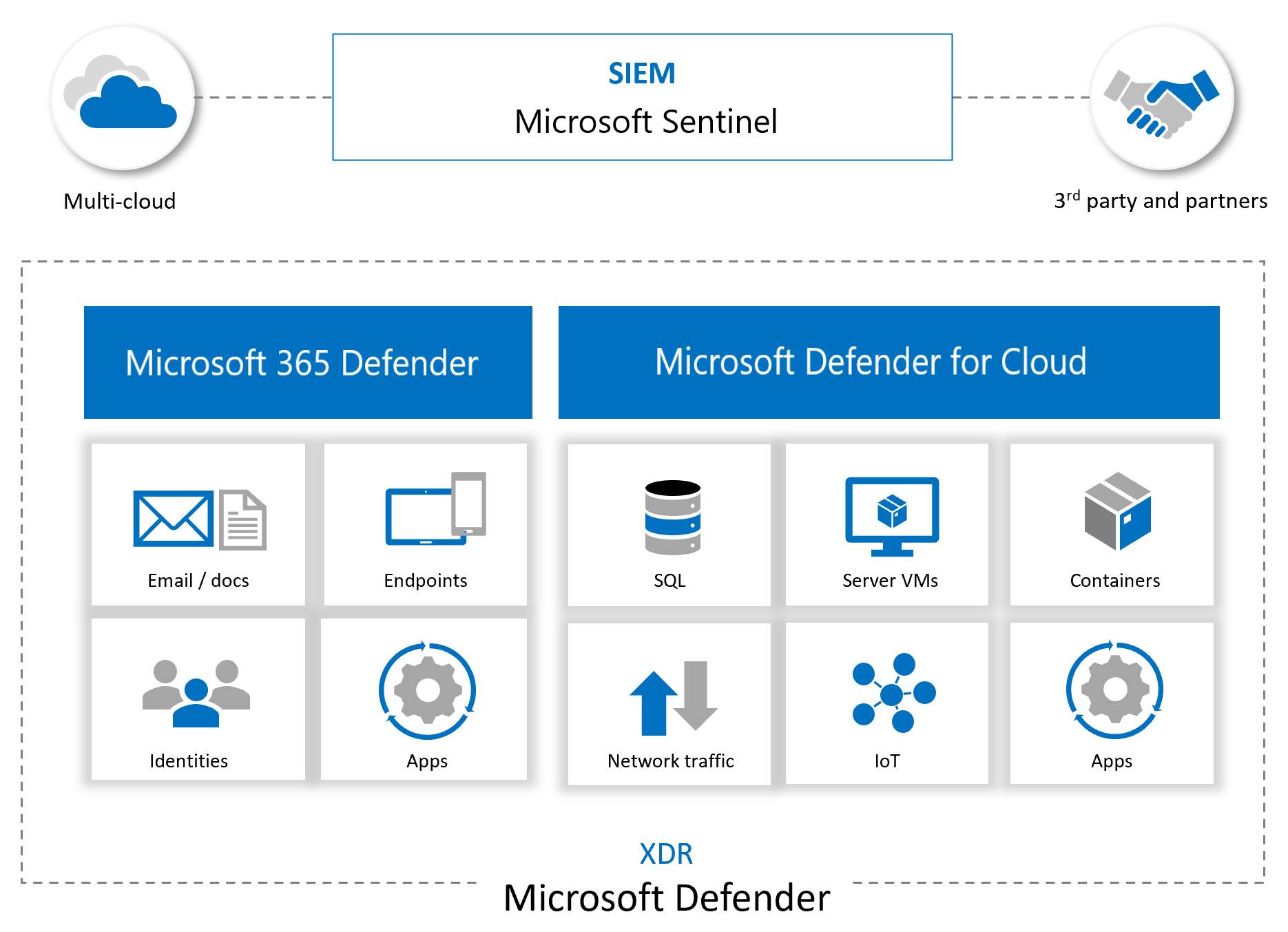

Microsoft Sentinel 受傳送資料至工作區的元件支援,並且透過與其他 Microsoft 服務的整合來強化。 任何擷取到產品中的記錄,例如 Microsoft Defender for Cloud Apps、適用於端點的 Defender Microsoft Defender,以及適用於身分識別的 Microsoft Defender,允許這些服務建立偵測,並接著將這些偵測提供給 Microsoft Sentinel。 記錄也可以直接內嵌至 Microsoft Sentinel 來幫助您更完整地了解活動和事件。

例如,下圖顯示 Microsoft Sentinel 如何從其他 Microsoft 服務和多雲端和合作夥伴平台擷取資料,為您的環境提供涵蓋範圍:

除了從其他來源內嵌警示和記錄之外,Microsoft Sentinel 也可以:

- 搭配機器學習來使用其內嵌的資訊,以提升事件關聯、警示彙總、異常偵測等等的成效。

- 透過活頁簿建置並呈現互動式視覺效果,顯示用於系統管理工作和調查的趨勢、相關資訊和重要資料。

- 執行劇本以處理警示、收集資訊、對項目執行動作,並將通知傳送至各種平台。

- 與合作夥伴平台整合 (如 ServiceNow 和 Jira 等),為 SOC 小組提供基本服務。

- 從威脅情報平台內嵌和擷取擴充摘要,為調查提供寶貴的資料。

如需從其他服務或提供者整合資料的詳細資訊,請參閱 Microsoft Sentinel 資料連接器。

請考慮將 Microsoft Sentinel 上線至 Microsoft Defender 入口網站,以整合Microsoft Defender XDR 的功能,例如事件管理和進階搜捕。 如需詳細資訊,請參閱下列文章:

事件管理和回應

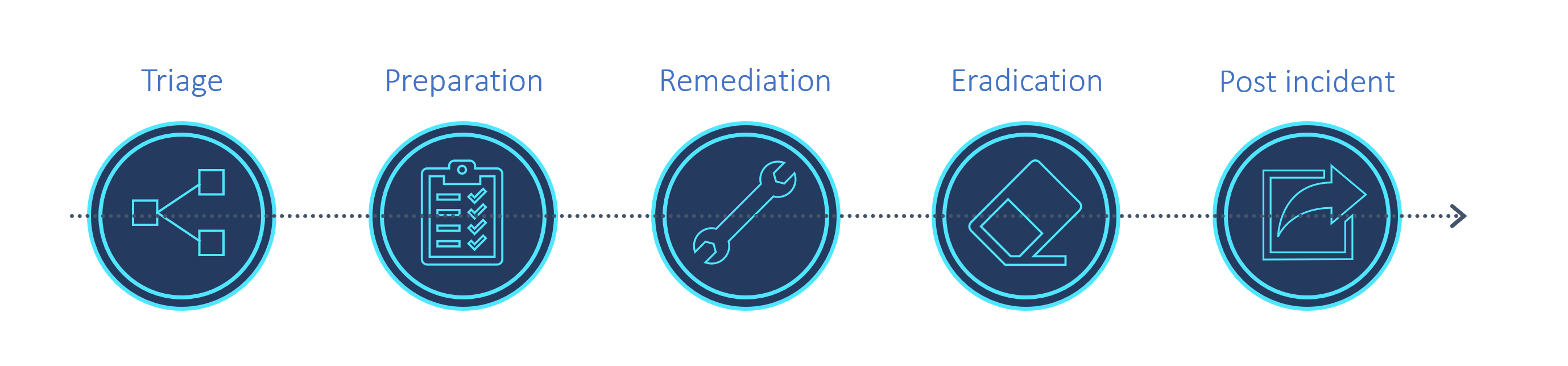

下圖顯示事件管理和回應流程的建議步驟。

下表提供高階描述,說明如何使用 Microsoft Sentinel 功能進行事件管理和回應。 如需詳細資訊,請參閱使用 Microsoft Sentinel 調查事件。

| 功能 | 最佳做法 |

|---|---|

| 事故 | 任何產生的事件都會顯示在 [事件] 頁面上,可作為分級和早期調查的中心。 [事件] 頁面會列出標題、嚴重性和相關警示、記錄,以及任何您感興趣的實體。 [事件] 頁面也可以快速導向收集的記錄和任何與事件相關的工具。 |

| 調查圖表 | [事件] 頁面可與 [調查圖表] 搭配使用,這是一種互動式工具,可讓使用者探索並深入探討警示,以顯示攻擊的完整範圍。 接下來,使用者便可以建構事件的時間軸,並探索威脅鏈的範圍。 探索重要實體,例如帳戶、URL、IP 位址、主機名稱、活動、時間軸等等。 利用此資料來了解您是否目前是否有誤判為真的狀況,如果有,您可以直接關閉該事件。 如果您發現該事件是確判為真的事件,請直接從 [事件] 頁面採取行動以調查記錄、實體,並探索威脅鏈。 在您識別出威脅並建立行動計劃之後,請使用 Microsoft Sentinel 的其他安全性服務和其他工具繼續調查。 |

| 資訊視覺效果 | 若要可視化並取得環境中所發生狀況的分析,首先,請查看 Microsoft Sentinel 概觀儀表板儀,以了解組織的安全性狀態。 如需詳細資訊,請參閱 將收集的資料可視化。 除了 Microsoft Sentinel 概觀頁面上的資訊和趨勢之外,活頁簿也是有價值的調查工具。 例如,使用 [調查深入解析] 活頁簿來調查特定事件和任何相關聯的實體和警示。 此活頁簿可顯示相關記錄、動作和警示,幫助您深入了解實體。 |

| 威脅搜尋 | 調查並搜尋根本原因時,請執行內建的威脅搜捕查詢,並檢查是否有任何入侵指標的結果。 如需詳細資訊,請參閱 Microsoft Sentinel 中的威脅搜捕。 在調查期間,或在採取步驟來補救和消除威脅之後,請使用 livestream。 即時串流可讓您即時監視是否有任何揮之不去的惡意事件,或惡意事件仍在繼續。 |

| 實體行為 | Microsoft Sentinel 中的實體行為可讓使用者檢閱和調查特定實體的動作和警示,例如調查帳戶和主機名稱。 如需詳細資訊,請參閱 - 在 Microsoft Sentinel 中啟用使用者與實體行為分析 (UEBA) - 使用 UEBA 資料調查事件 - Microsoft Sentinel UEBA 擴充參考 |

| 關注清單 | 使用結合來自內嵌資料和外部來源之資料 (如擴充資料) 的關注清單。 例如,建立您的組織或最近離職員工所使用的 IP 位址範圍清單。 搭配劇本使用關注清單來收集擴充資料,例如將惡意 IP 位址新增至關注清單,以便在偵測、威脅搜捕和調查期間使用。 在事件期間,使用監看清單來包含調查資料,然後在調查完成時加以刪除,以確保敏感性資料不會一直出現在檢視中。 如需詳細資訊,請參閱 Microsoft Sentinel 中的監看清單。 |