針對Microsoft Entra B2B 共同作業的常見問題進行疑難解答

適用於: 員工租用戶

員工租用戶  外部租用戶 (深入了解)

外部租用戶 (深入了解)

以下是 Microsoft Entra B2B 共同作業常見問題的補救方式。

來賓登入失敗,出現錯誤碼 AADSTS50020

當來自身分識別提供者 (IdP) 的來賓使用者無法登入 Microsoft Entra ID 中的資源租用戶,並收到錯誤碼 AADSTS50020 時,有數個可能的原因。 請參閱疑難排解文章,以了解錯誤 AADSTS50020。

B2B 直接連接使用者無法存取共用通道 (錯誤 AADSTS90071)

當 B2B 直接連線在嘗試存取另一個組織的 Teams 共用通道時看到下列錯誤訊息時,外部組織尚未設定多重要素驗證信任設定:

您嘗試連絡的組織必須更新其設定,才能讓您登入。

AADSTS90071:<組織>的系統管理員必須更新其存取設定,才能接受輸入多重要素驗證。

裝載 Teams 共用通道的組織必須啟用多重要素驗證的信任設定,以允許存取 B2B 直接連線使用者。 信任設定可在組織的跨租用戶存取設定中設定。

設定跨租用戶存取設定時,會出現類似「因物件限制而無法更新原則」的錯誤

設定跨租用戶存取設定時,如果您收到錯誤訊息,指出「因物件限制而無法更新原則」,表示您已達到原則物件的 25 KB 限制。 我們正在努力增加此限制。 如果您需要能夠計算目前原則接近此限制的程度,請執行下列動作:

開啟 Microsoft Graph Explorer,然後執行下列動作:

GET https://graph.microsoft.com/beta/policies/crosstenantaccesspolicy複製整個 JSON 回應,並將其儲存為 txt 檔案 (例如

policyobject.txt)。開啟 PowerShell 並執行下列指令碼,並以您的文字檔取代第一行中的檔案位置:

$policy = Get-Content “C:\policyobject.txt”

$maxSize = 1024*25

$size = [System.Text.Encoding]::UTF8.GetByteCount($policy)

write-host "Remaining Bytes available in policy object"

$maxSize - $size

write-host "Is current policy within limits?"

if ($size -le $maxSize) { return “valid” }; else { return “invalid” }

使用者無法再讀取以 Microsoft Rights Management Service (OME) 加密的電子郵件

設定跨租用戶存取設定時,如果您預設封鎖對所有應用程式的存取,使用者將無法讀取以 Microsoft Rights Management Service (也稱為 OME) 加密的電子郵件。 若要避免這個問題,建議您設定輸出設定,讓您的使用者能夠存取此應用程式識別碼:00000012-0000-0000-c000-000000000000。 如果這是您唯一允許的應用程式,則預設會封鎖對所有其他應用程式的存取。

我已新增外部使用者,但在我的全域通訊錄或人員選擇器中未看到他們

若清單中未填入外部使用者,該物件可能需要幾分鐘的時間才能複寫。

B2B 來賓使用者不會顯示在 SharePoint Online/OneDrive 人員選擇器中

在 SharePoint Online (SPO) 人員選擇器中搜尋現有來賓使用者的功能預設為關閉,以符合舊版的行為。

您可以使用租用戶和網站集合層級中的 'ShowPeoplePickerSuggestionsForGuestUsers' 設定來啟用此功能。 您可以使用 Set-SPOTenant 和 Set-SPOSite Cmdlet 來設定此功能,讓成員搜尋目錄中所有的現有來賓使用者。 租用戶範圍中的變更不會影響已佈建的 SPO 網站。

SharePoint Online/OneDrive 未遵循我的來賓邀請設定和網域限制

根據預設,SharePoint Online 和 OneDrive 有其自己的一組外部使用者選項,且不會使用來自 Microsoft Entra ID 的設定。 您必須啟用與 Microsoft Entra B2B 整合的 SharePoint 和 OneDrive,以確保這些應用程式之間的選項都是一致的。

已針對目錄停用邀請

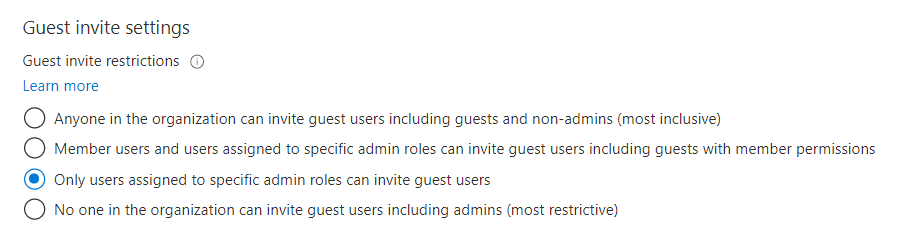

如果您收到通知,指出您沒有邀請使用者的權限,請驗證您的使用者帳戶已獲授權,可邀請部使用者,路徑:Microsoft Entra ID > [使用者] > [使用者設定] > [外部使用者] > [管理外部共同作業設定]:

若您最近曾修改這些設定或已獲指派使用者的「來賓邀請者」角色,變更可能會延遲 15-60 分鐘才會生效。

我邀請的使用者在兌換程序期間遇到錯誤

常見錯誤包括:

受邀者的管理員不允許在其租用戶中建立 EmailVerified 使用者

當邀請使用者的組織使用 Microsoft Entra ID,但指定使用者的帳戶不存在 (例如,使用者不存在於 Microsoft Entra contoso.com 中)。 contoso.com 的系統管理員可能已建立防止建立使用者的原則。 使用者必須向管理員確認,以判斷是否允許外部使用者。 外部使用者的管理員需要允許其網域中存在已驗證的電子郵件使用者 (請參閱本文,了解允許已驗證的電子郵件使用者)。

外部使用者尚不存在於同盟網域中

如果您使用同盟驗證,而使用者目前尚不在 Microsoft Entra ID 中,則無法邀請使用者。

若要解決此問題,外部使用者的系統管理員必須將該使用者的帳戶同步到 Microsoft Entra ID。

外部使用者的 proxyAddress 與現有本機使用者的 proxyAddress 發生衝突

在檢查是否可邀請使用者到您的租用戶時,系統檢查的事項之一就是 proxyAddress 中是否發生衝突。 這包括其主要租用戶中使用者的任何 proxyAddresses,以及租用戶中本機使用者的任何 proxyAddress。 針對外部使用者,我們會將電子郵件新增至現有 B2B 使用者的 proxyAddress。 若為本機使用者,您可以要求他們使用已有的帳戶登入。

因為 proxyAddresses 發生衝突,所以我無法邀請電子郵件地址

當目錄中的另一個物件具有與其中一個 proxyAddresses 相同的受邀電子郵件地址時,就會發生此問題。 另一個衝突的物件可能是使用者、群組或Microsoft 365 Contact。

若要修正此衝突,請在 Microsoft 365 系統管理中心 中搜尋電子郵件位址,以尋找衝突的物件。 您必須使用 Microsoft Graph API 移除電子郵件位址。

若要修正此衝突:

- 登入 Microsoft 365 系統管理中心。

- 流覽至 [使用者>所有使用者],並搜尋您嘗試邀請的電子郵件位址。

- 從 Microsoft Graph 使用者 物件中移除電子郵件。

- 流覽至 [用戶>聯繫人],以查看是否有使用該電子郵件地址的聯繫人。

- 拿掉關聯的 Microsoft Graph 聯繫人 物件。

- 流覽至 Teams 和群組>作用中小組和群組 ,並搜尋您嘗試邀請的電子郵件位址,並在找到時變更電子郵件位址。

拿掉衝突的電子郵件地址之後,您可以邀請使用者。

在來賓用戶物件上,不會填入 proxyAddresses 或電子郵件屬性

當您新增或邀請來賓與目錄中現有 Contact 物件 相符的電子郵件時,不會填入來賓用戶物件上的 proxyAddresses 屬性。 此外,從內部部署 AD 同步處理聯繫人物件時,如果來賓使用者具有相符的 proxyAddresses 屬性,就會從現有的來賓使用者中移除衝突的 proxyAddresses 屬性。

邀請兌換程式已更新,因此此案例不再造成 Just-In-Time 兌換或電子郵件一次性密碼驗證的問題。 先前,外部標識碼只會搜尋 proxyAddresses 屬性,因此在找不到相符專案時,使用直接連結或單次密碼進行兌換失敗。 現在,外部標識符會搜尋 proxyAddresses 和受邀的電子郵件屬性。

如果您要識別目錄中衝突的使用者物件,請使用下列 PowerShell 步驟:

- 開啟 Microsoft Graph PowerShell 模組並執行

Connect-MgGraph。 - 至少以目錄 讀取者 身分登入您要檢查重複聯繫人物件的Microsoft Entra 租使用者。

- 執行 PowerShell 命令

Get-MgContact -All | ? {$_.Mail -match 'user@domain.com'}。

「#」通常並非是有效字元,該如何與 Microsoft Entra ID 同步?

因為受邀帳戶 user@contoso.com 會成為 user_contoso.com#EXT#@fabrikam.onmicrosoft.com,所以「#」是 Microsoft Entra B2B 共同作業或外部使用者 UPN 中的保留字元。 因此,來自內部部署之 UPN 中的 # 不可登入 Microsoft Entra 系統管理中心。

我在將外部使用者新增到已同步的群組時遇到錯誤

您只能將外部使用者新增到「已指派」或「安全性」群組,而無法指派到主控內部部署群組。

我的外部使用者未收到兌換電子郵件

受邀者應該連絡其 ISP 或檢查其垃圾郵件篩選設定,以確定下列地址在允許清單中:Invites@microsoft.com。

注意

- 若為 Azure China 21Vianet 經營的 Azure 服務,寄件者位址為 Invites@oe.21vianet.com。

- 針對 Microsoft Entra Government 雲端,寄件者位址為 invites@azuread.us。

我注意到自訂訊息有時候不會包含在邀請訊息中

為了符合隱私權法律,在下列情況下,我們的 API 不會在電子郵件邀請中包含自訂訊息:

- 邀請者在提出邀請的租用戶中沒有電子郵件地址

- 應用程式服務主體傳送邀請時

如果此案例對您很重要,您可以隱藏我們的 API 邀請電子郵件,然後透過您選擇的電子郵件機制傳送邀請電子郵件。 請諮詢貴組織的法律顧問,以確定透過此方式傳送的任何電子郵件也符合隱私權法律。

當您嘗試登入 Azure 資源時,收到“AADSTS65005”錯誤

具有來賓帳戶的使用者無法登入,且會收到下列錯誤訊息:

AADSTS65005: Using application 'AppName' is currently not supported for your organization contoso.com because it is in an unmanaged state. An administrator needs to claim ownership of the company by DNS validation of contoso.com before the application AppName can be provisioned.

使用者有 Azure 使用者帳戶,而且是已放棄或未受管理的病毒式租用戶。 此外,租用戶中沒有管理員。

若要解決此問題,您必須接管已放棄的租用戶。 請參閱以系統管理員身分接管 Microsoft Entra ID 中的非受控目錄。 您也必須針對有問題的網域尾碼存取網際網路對應的 DNS,以提供直接辨識項,表示您可控制命名空間。 在租用戶返回受控狀態之後,請與客戶討論留下使用者與已驗證的網域名稱是否為組織的最佳選項。

具有 Just-In-Time (JIT) 或「病毒式」租用戶的來賓使用者無法重設其密碼

如果身分識別租用戶是 Just-In-Time (JIT) 或病毒式租用戶 (表示它是獨立、非受控的 Azure 租用戶),只有來賓使用者才能重設自己的密碼。 組織有時會接管病毒式租用戶的管理,這些是員工使用其工作電子郵件地址來註冊服務時所建立的租用戶。 在組織接管病毒式租用戶之後,只有該組織的系統管理員可以重設使用者的密碼或啟用 SSPR。 如有必要,作為發出邀請的組織,您可以從目錄中移除來賓使用者帳戶,並重新傳送邀請。

來賓使用者無法使用 AzureAD PowerShell V1 模組

注意

自 2024 年 3 月 30 日起,Azure AD 和 MSOnline PowerShell 模組已被淘汰。 若要深入了解,請閱讀淘汰更新。 在此日期之後,對這些模組的支援僅限於對 Microsoft Graph PowerShell SDK 的移轉協助和安全性修正。 淘汰的模組將繼續運作至 2025 年 3 月 30 日。

我們建議移轉至 Microsoft Graph PowerShell 以與 Microsoft Entra ID (以前稱為 Azure AD) 互動。 如需了解常見的移轉問題,請參閱移轉常見問題。 注意:MSOnline 1.0.x 版可能會在 2024 年 6 月 30 日之後發生中斷。

自 2019 年 11 月 18 日起,您目錄中的來賓使用者 (定義為使用者帳戶,其中 userType 屬性等於 來賓) 遭到封鎖而無法使用 Azure AD PowerShell V1 模組。 接下來,使用者必須是成員使用者 (其中 [userType] 等於 [成員]) 或使用 Azure AD PowerShell V2 模組。

在 Azure US Government 租用戶中,我無法邀請 B2B 共同作業來賓使用者

在 Azure 美國政府雲端內,啟用租用戶皆在 Azure 美國政府雲端及支援 B2B 共同作業之間的 B2B 共同作業。 如果您邀請租用戶中尚未支援 B2B 共同作業的使用者,您將會收到錯誤。 如需詳細資料和限制,請參閱 Microsoft Entra ID P1 和 P2 的差異。

如果您需要與 Azure 美國政府雲端以外的 Microsoft Entra 組織共同作業,您可以使用 Microsoft 雲端設定來啟用 B2B 共同作業。

因為跨租用戶存取原則而封鎖邀請

嘗試邀請 B2B 共同作業使用者時,您可能會看到此錯誤訊息:「此邀請已遭跨租用戶存取設定封鎖。 您組織和邀請使用者組織中的管理員都必須設定跨租用戶存取設定,才能允許邀請。」如果支援 B2B 共同作業,但遭到跨租用戶存取設定封鎖,則將顯示此錯誤訊息。 檢查您的跨租用戶存取設定,並確保您的設定允許使用者進行 B2B 共同作業。 嘗試在不同的 Microsoft Azure 雲端中與其他 Microsoft Entra 組織共同作業時,您可以使用 Microsoft 雲端設定以啟用 Microsoft Entra B2B 共同作業。

因為已停用的 Microsoft B2B 跨雲端背景工作角色應用程式而封鎖邀請

在極少數情況下,您可能會看到此訊息:「此動作無法完成,因為在受邀使用者的租用戶中已停用 Microsoft B2B 跨雲端背景工作角色應用程式。 請要求受邀使用者的管理員重新啟用,然後再試一次。」 此錯誤表示在 B2B 共同作業使用者的主要租用戶中已停用 Microsoft B2B 跨雲端背景工作角色應用程式。 通常已啟用此應用程式,但是使用者主主要租用戶中的管理員可能已透過 PowerShell 或 Microsoft Entra 系統管理中心停用此應用程式 (請參閱停用使用者登入的方式)。 使用者主要租用戶中的管理員可以透過 PowerShell 或 Microsoft Entra 系統管理中心重新啟用應用程式。 在系統管理中心中,搜尋「Microsoft B2B 跨雲端背景工作角色」以尋找、選取,然後選擇重新啟用應用程式。

我收到錯誤,指出 Microsoft Entra ID 在我的租用戶中找不到 aad-extensions-app

使用自助式註冊功能時 (例如自訂使用者屬性或使用者流程),系統會自動建立名為 aad-extensions-app. Do not modify. Used by AAD for storing user data. 的應用程式。 Microsoft Entra External ID 會使用該應用程式來儲存註冊使用者的相關資訊和收集到的自訂屬性。

如果您不小心刪除 aad-extensions-app,會有 30 天可進行復原。 您可以使用 Microsoft Graph PowerShell 模組來還原應用程式。

- 啟動 Microsoft Graph PowerShell 模組並執行

Connect-MgGraph。 - 至少以 應用程式管理員 身分登入您要復原已刪除應用程式的Microsoft Entra 租使用者。

- 執行 PowerShell 命令

Get-MgDirectoryDeletedItem -DirectoryObjectId {id}。 例如:

Get-MgDirectoryDeletedItem -DirectoryObjectId '00aa00aa-bb11-cc22-dd33-44ee44ee44ee'

Id DeletedDateTime

-- ---------------

00aa00aa-bb11-cc22-dd33-44ee44ee44ee 8/30/2021 7:37:37 AM

- 執行 PowerShell 命令

Restore-MgDirectoryDeletedItem -DirectoryObjectId {id}。 用上一個步驟的DirectoryObjectId來取代命令的{id}部分。

您現在應該能夠在 Microsoft Entra 系統管理中心中看到還原的應用程式。

登入畫面上原則錯誤封鎖外部存取

當您嘗試登入您的租使用者時,您可能會看到此錯誤訊息:「您的網路管理員已限制可存取的組織。 請連絡您的 IT 部門以解除封鎖存取。」此錯誤與租用戶限制設定相關。 若要解決此問題,請要求 IT 小組遵循本文中的指示。

當用戶嘗試在 Authenticator 中新增傳遞金鑰時,使用者就會進入迴圈

部署複雜密鑰且具有條件式存取原則,在存取 [所有資源] 時需要網路釣魚防護驗證的組織(先前稱為「所有雲端應用程式」,當使用者嘗試將通行密鑰新增至 Microsoft Authenticator 時, 可能會發生循環問題。 如需詳細資訊和可能的因應措施,請參閱 驗證強度條件式存取原則迴圈的因應措施。

由於缺少跨租用戶存取設定,因此邀請已遭封鎖

您可能會看到此訊息:「此邀請已遭您組織中的跨租用戶存取設定封鎖。 您的系統管理員必須進行跨租用戶存取設定以允許此邀請。」在此情況下,請要求系統管理員檢查跨租用戶存取設定。