將身分識別管理案例從 SAP IDM 移轉至 Microsoft Entra

除了其商務應用程式之外,SAP 還提供一系列身分識別和存取管理技術,包括 SAP 雲端識別服務 和 SAP 身分識別管理 (SAP IDM),以協助客戶在其 SAP 應用程式中維護身分識別。 SAP IDM,也就是組織部署內部部署的地方,過去為 SAP R/3 部署提供身分識別和存取權管理。 SAP 將終止對 SAP 身分識別與管理的維護。 針對使用 SAP Identity Management 的組織,Microsoft 和 SAP 正在共同為這些組織開發指導方針,以將其身分識別管理案例從 SAP Identity Management 移轉至 Microsoft Entra。

身分識別現代化是改善組織安全性態勢,並保護其使用者和資源免於身分識別威脅的重要和基本步驟。 這是一項策略性投資,可帶來強大安全性態勢的巨大優勢,例如改善使用者體驗並最佳化營運效率。 許多組織的管理員都表示有興趣將身分識別的中心和存取權管理案例完全移至雲端。 有些組織將不再具有內部部署環境,而其他組織則會將雲端託管的身分識別和存取權管理,以及其餘的內部部署應用程式、目錄和資料庫整合。 如需身分識別服務雲端轉換的詳細資訊,請參閱雲端轉換狀態和轉換至雲端。

Microsoft Entra 提供通用雲端託管的身分識別平台,可讓您的員工、合作夥伴和客戶使用單一身分識別來存取雲端和內部部署應用程式,並且可以從任何平台和裝置共同作業。 本文提供將身分識別和存取權管理 (IAM) 案例從 SAP 身分識別管理移動至 Microsoft Entra 雲端託管服務的移轉選項和方法指導,並隨著新的案例移轉而更新。

Microsoft Entra 及其 SAP 產品整合概觀

Microsoft Entra 是一系列產品,包括 Microsoft Entra ID (先前稱為 Azure Active Directory) 和 Microsoft Entra ID 控管。 Microsoft Entra ID 是雲端式身分識別和存取權管理服務,讓員工和來賓能夠用來存取資源。 它提供增強式驗證和安全性自適性存取,並與內部部署舊版應用程式和數千個軟體即服務 (SaaS) 應用程式整合,提供順暢的使用者體驗。 Microsoft Entra ID 控管提供額外的功能,以在使用者需要存取的應用程式中自動建立使用者身分識別,以及更新和移除使用者身分識別作為作業狀態或角色變更。

Microsoft Entra 提供使用者介面,包括 Microsoft Entra 系統管理中心、myapps 和 myaccess 入口網站,以及提供 REST API 來進行身分識別管理作業和委派的使用者自助。 Microsoft Entra ID 包含 SuccessFactors、SAP ERP Central Component (SAP ECC) 和透過 SAP 雲端識別服務的整合,可以提供 S/4HANA 和其他許多 SAP 應用程式的佈建和單一登錄。 如需這些整合的詳細資訊,請參閱管理 SAP 應用程式的存取。 Microsoft Entra 也會實作 SAML、SCIM、SOAP 和 OpenID Connect 等標準通訊協定,以直接與更多應用程式整合以進行單一登錄和佈建。 Microsoft Entra 也有代理程式,包括 Microsoft Entra Connect 雲端同步處理 和 佈建代理程式,以將 Microsoft Entra 雲端服務與組織的內部部署應用程式、目錄和資料庫連線。

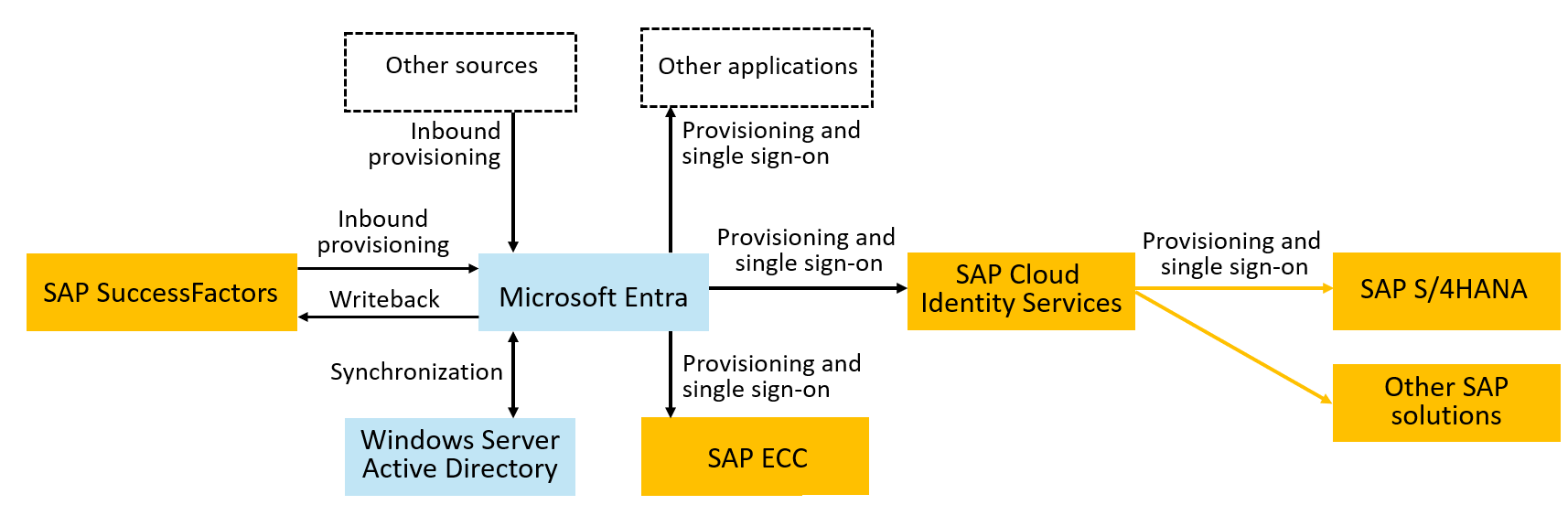

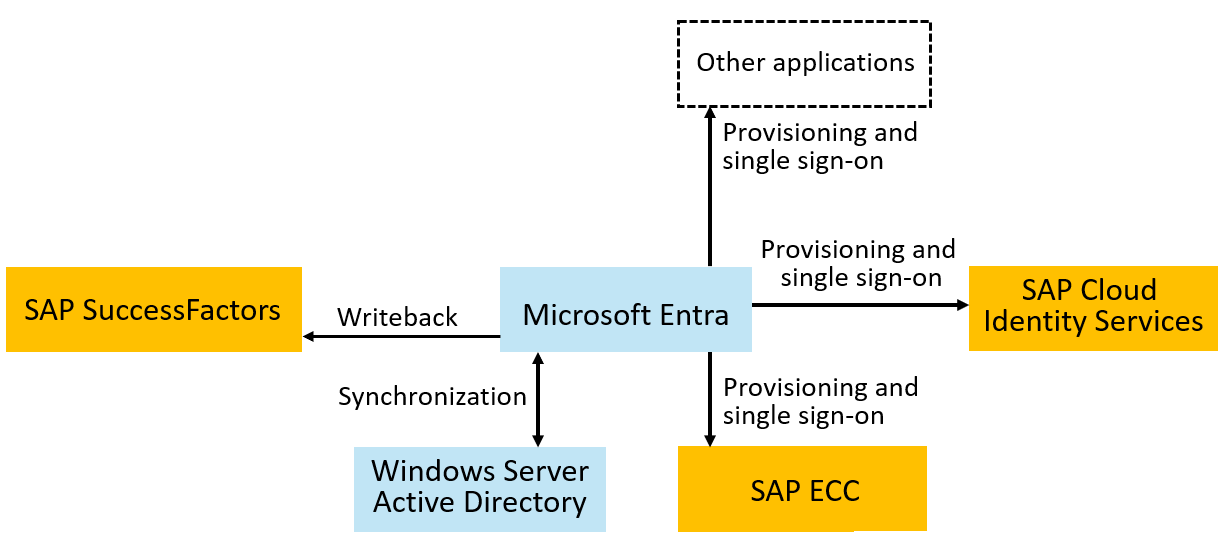

下圖說明使用者佈建和單一登錄的拓撲範例。 在此拓撲中,背景工作角色會以 SuccessFactors 表示,且需要在 Microsoft Entra、SAP ECC 和 SAP 雲端應用程式中擁有 Windows Server Active Directory 網域中的帳戶。 此範例說明具有 Windows Server AD 網域的組織;不過,不需要 Windows Server AD。

規劃身分識別管理案例至 Microsoft Entra 的遷移

由於引進 SAP IDM,身分識別和存取管理環境已隨著新的應用程式和新的商務優先順序而演進,因此,針對 IAM 使用案例所建議的方法,與先前針對 SAP IDM 實作的組織不同。 因此,組織應該以分階段方法規劃移轉案例。 例如,一個組織可能會優先將終端使用者自助式密碼重設案例移轉為一個步驟,然後在完成之後移動佈建案例。 針對另一個範例,組織可以選擇先在個別的暫存租用戶中部署 Microsoft Entra 功能,並與現有的身分識別管理系統和生產租用戶平行運作,然後將案例的設定逐一從暫存租用戶帶入生產租用戶,並從現有的身分識別管理系統解除委任該案例。 組織選擇移動其案例的順序,取決於其整體 IT 優先順序,以及對其他專案關係人的影響,例如需要訓練更新的終端使用者或應用程式擁有者。 組織也可以與其他 IT 現代化一起建構 IAM 案例移轉,例如將身分識別管理以外的其他案例從內部部署 SAP 技術移動至 SuccessFactors、S/4HANA 或其他雲端服務。 您也可以使用此機會來清除和移除過期的整合、存取權或角色,並在必要時合併。

若要開始規劃移轉,

- 在您的 IAM 現代化策略中識別目前和規劃的 IAM 使用案例。

- 分析這些使用案例的需求,並將這些需求與 Microsoft Entra 服務的功能進行比對。

- 判斷時間範圍和專案關係人,實作新的Microsoft Entra 功能以支援移轉。

- 決定應用程式的完全移轉程式,以將單一登錄、身分識別生命週期和存取生命週期控制移動至 Microsoft Entra。

由於 SAP IDM 移轉可能涉及與現有 SAP 應用程式的整合,請檢閱 SAP 來源和目標整合指導,以了解如何判斷應用程式上線順序,以及應用程式如何與 Microsoft Entra 整合。

使用 SAP 應用程式部署 Microsoft Entra 的服務與整合合作夥伴

合作夥伴也可以協助您的組織規劃及部署 Microsoft Entra 與 SAP 應用程式,例如 SAP S/4HANA。 客戶可以與 Microsoft 解決方案合作夥伴尋找工具中列出的合作夥伴互動,也可以從下表所列的這些服務和整合合作夥伴中選擇。 描述和連結頁面是由合作夥伴本身提供。 您可以使用描述來識別合作夥伴,以部署Microsoft Entra 與您可能想要連絡的 SAP 應用程式,並深入了解。

| 名稱 | 描述 |

|---|---|

| Accenture 和 Avanade | 「Accenture 和 Avanade 是 Microsoft安全性和 SAP 服務的全球領導者。 透過我們獨特的 Microsoft 和 SAP 技能組合,我們可協助您了解並成功規劃從 SAP IdM 移轉至 Microsoft Entra ID 的計劃。 透過我們的資產交付和專業知識,Avanade 和 Accenture 可協助您加速移轉專案,以更低的風險達成目標。 Accenture 在協助大型全球企業方面具有獨特的優勢,此外,Avanade 在移轉過程中支援中大型企業方面有著豐富的經驗。 我們廣泛的知識和經驗可協助您加速取代 SAP IdM 的過程,同時將 Microsoft Entra ID 的投資發揮最大效益。」 |

| Campana & Schott | 「Campana & Schott 是一家國際管理和技術諮詢公司,在歐洲和美國擁有 600 多名員工。我們結合 30 多年的專案管理與轉換經驗,在 Microsoft 技術、IT 策略和 IT 組織方面具備深入專業知識。 作為 Microsoft Cloud 的 Microsoft 解決方案合作夥伴,我們為 Microsoft 365、SaaS 應用程式和舊版內部部署應用程式提供現代化安全性。」 |

| DXC Technology | 「DXC Technology 可協助全球公司執行其任務關鍵性系統和作業,同時將 IT 現代化、最佳化資料架構,並確保公用、私人和混合式雲端的安全性和可擴縮性。 DXC 與 Microsoft 和 SAP 有著 30 多年的全球戰略合作關係,在跨產業的 SAP IDM 實作方面擁有豐富的經驗。」 |

| Edgile,Wipro 公司 | 「Edgile,Wipro 公司,利用對 SAP 和 Microsoft 365 的 25 年專業知識,為我們珍視的客戶順暢移轉身分識別和存取權管理 (IDM)。 作為 Microsoft Entra Launch Partner 和 SAP Global 戰略服務合作夥伴 (GSSP),我們在 IAM 現代化和變更管理領域脫穎而出。 我們的 Edgile 和 Wipro 專家小組採用獨特的方法,確保客戶成功進行雲端身分識別和安全性轉換。」 |

| IB Solution | 「IBsolution 是全世界經驗最豐富的 SAP 身分識別管理諮詢公司之一,可追溯超過 20 年的歷史。 透過策略方法和預先打包的解決方案,公司會陪同客戶從 SAP IdM 過渡到 Microsoft Entra ID 控管,此為 SAP 最推薦的 IdM 接替工具。」 |

| KPMG | 「KPMG 和 Microsoft 透過提供全面的身分識別治理主張,進一步強化聯盟關係。 藉由熟練地瀏覽身分識別治理中的複雜性,Microsoft Entra 進階工具與 KPMG Powered Enterprise 的組合有助於推動職能轉換。 這項協同能力可以推動加快數位化功能,提高營運效率,強化安全性並確保合規性。」 |

| ObjektKultur | 「Objektkultur 作為長期的 Microsoft 合作夥伴,透過創新 IT 解決方案的諮詢、開發和營運,將商務流程數位化。 在 Microsoft Technologies 和整合應用程式內的身分識別與存取權管理實作有著豐富的經驗,指導客戶順暢的從分階段淘汰的 SAP IDM 過渡到 Microsoft Entra,保證雲端中的安全性、控管性並簡化身分識別與存取管理。」 |

| Patecco | 「PATECCO 是一家德國 IT 諮詢公司,專門根據最新技術開發、支援及實作身分識別與存取權管理解決方案。 在 IAM 方面具有高度專業的知識,並與業界領導者合作,為銀行、保險、醫藥、能源、化學和公用事業等各領域的客戶提供量身打造的服務。」 |

| Protiviti | 「身為 Microsoft AI 雲端解決方案合作夥伴和 SAP 黃金合作夥伴,Protiviti 在Microsoft 和 SAP 解決方案方面的專業知識在行業中無與倫比。 結合強大的合作關係,為客戶提供一組完整的解決方案,用於集中式身分識別管理和角色控管。」 |

| PwC | 「PwC 的身分識別和存取權管理服務可協助所有功能階段,從協助評估 SAP IDM 中部署的現有功能,以及使用 Microsoft Entra ID 治理規劃及計劃您目標的未來狀態和願景。 PwC 上線後作為受控服務,也可以支援及操作環境。」 |

| SITS | 「SITS 是 DACH 區域中領先的網路安全提供者,支援頂級諮詢、工程、雲端技術和受控服務的客戶。 作為安全性、現代工作和 Azure 基礎結構的 Microsoft 解決方案合作夥伴,我們為客戶提供安全性、合規性、身分識別和隱私權方面的諮詢、實作、支援及受控服務。」 |

| Traxion | 「Traxion 是 SITS 集團的一部分,於荷比盧地區營運。 Traxion 是一家 IT 安全性公司,擁有 160 名員工,超過 24 年的專業知識,專門從事身分識別管理解決方案。 作為 Microsoft 合作夥伴,我們提供一流的 IAM 諮詢、實作及支援服務,確保強大的、持久的客戶關係。」 |

每個 SAP IDM 案例的移轉指導

下列各節提供如何將每個 SAP IDM 案例移轉至 Microsoft Entra 的指導連結。 並非所有區段都與組織相關,具體取決於組織已部署的 SAP IDM 案例。

請務必關注本文、Microsoft Entra 產品文件和對應的 SAP 產品文件以取得更新,因為兩種產品的功能都會持續發展,以解鎖更多移轉和新增案例,包括 Microsoft Entra 與 SAP 存取控制 (SAP AC) 和 SAP 雲端身分識別存取治理 (SAP IAG) 整合。

| SAP IDM 案例 | Microsoft Entra 指導 |

|---|---|

| SAP IDM 身分識別存放區 | 將身分識別存放區移轉至 Microsoft Entra ID 租用戶, 將現有的 IAM 資料移轉至 Microsoft Entra ID 租用戶 |

| SAP IDM 中的使用者管理 | 移轉使用者管理案例 |

| SAP SuccessFactors 和其他 HR 來源 | 與 SAP HR 來源整合 |

| 在應用程式中佈建單一登錄的身分識別 | 佈建至 SAP 系統、 佈建至非 SAP 系統和移轉驗證和單一登錄 |

| 終端使用者自助服務 | 移轉終端使用者自助服務 |

| 角色指派和存取指派 | 移轉存取生命週期管理案例 |

| 報表 | 使用 Microsoft Entra 進行報告 |

| 身分識別同盟 | 移轉跨組織交換身分識別資訊 |

| 目錄伺服器 | 移轉需要目錄服務的應用程式 |

| 擴充 | 透過整合介面擴充 Microsoft Entra |

將身分識別存放區移轉至 Microsoft Entra ID 租用戶

在 SAP IDM 中,身分識別存放區是身分識別資訊的存放庫,包括使用者、群組及其稽核記錄。 在 Microsoft Entra 中,租用戶是 Microsoft Entra ID 的執行個體,其中包含關於單一組織的資訊組織物件,例如使用者、群組和裝置。 租用戶也包含資源的存取和合規性原則,例如在目錄中註冊的應用程式。 租用戶的主要功能包括身分識別驗證,以及資源存取管理。 租用戶包含特殊權限的組織資料,可以安全地與其他租用戶隔離。 此外,租用戶也可以設定為在特定區域或雲端保存和處理組織的資料,讓組織能夠使用租用戶作為符合資料落地和處理合規性需求的機制。

具有 Microsoft 365、Microsoft Azure 或其他 Microsoft Online Services 的組織,將已經有一個 Microsoft Entra ID 租用戶,作為這些服務的基礎。 此外,組織可能會有額外的租用戶,例如具有特定應用程式的租用戶,且已設定為符合標準,例如適用於這些應用程式的 PCI-DSS。 如需判斷現有租用戶是否適合的詳細資訊,請參閱使用多租用戶資源隔離。 如果您的組織還沒有租用戶,請檢閱 Microsoft Entra 部署計劃。

將案例移轉至 Microsoft Entra 租用戶之前,您應該先檢閱逐步指導:

- 使用存取應用程式的使用者必要條件和其他條件約束來定義組織的原則

- 決定佈建和驗證拓撲。 與 SAP IDM 身分識別生命週期管理類似,單一 Microsoft Entra ID 租用戶可以連線到多個雲端和內部部署應用程式,以進行佈建和單一登錄。

- 請確定該租用戶符合組織必要條件,包括針對您將使用的功能,在該租用戶中具有適當的 Microsoft Entra 授權。

將現有的 IAM 資料移轉至 Microsoft Entra ID 租用戶

在 SAP IDM 中,身分識別存放區會透過輸入類型來代表身分識別資料,例如MX_PERSON、MX_ROLE或MX_PRIVILEGE。

Microsoft Entra ID 租用戶中會以使用者來表示人員。 如果您有尚未在 Microsoft Entra ID 中的現有使用者,您可以將他們帶入 Microsoft Entra ID。 首先,如果您有不屬於 Microsoft Entra ID 結構描述的現有使用者屬性,則使用其他屬性擴充 Microsoft Entra 使用者結構描述。 接下來,執行上傳以從來源 (例如 CSV 檔案) 在 Microsoft Entra ID 中大量建立使用者。 然後,向這些新使用者發出認證,以便他們向 Microsoft Entra ID 進行驗證。

商務角色可以在 Microsoft Entra ID 治理中表示為權利管理存取套件。 您可以將組織角色模型移轉至 Microsoft Entra ID 控管,以控管應用程式的存取權,這可為每個商務角色產生存取套件。 若要自動化移轉流程,您可以使用 PowerShell 建立存取套件。

目標系統中的權限或技術角色可以在 Microsoft Entra 中表示為應用程式角色或安全性群組,視目標系統如何使用 Microsoft Entra ID 資料進行授權的需求而定。 如需詳細資訊,請參閱整合應用程式與 Microsoft Entra ID,並為已檢閱的存取權建立基準。

動態群組在 Microsoft Entra 中具有個別的可能表示法。 在 Microsoft Entra 中,您可以自動維護使用者集合,例如具有成本中心屬性的特定值的每個人,可使用 Microsoft Entra ID 動態群組或 Microsoft Entra ID 控管權利管理搭配存取套件自動指派原則。 您可以使用PowerShell Cmdlet 來建立動態群組,或大量自動指派原則。

移轉使用者管理案例

透過 Microsoft Entra 系統管理中心,Microsoft Graph API 和 PowerShell,系統管理員可以輕鬆地執行日常身分識別管理活動,包括建立使用者、封鎖使用者登入、將使用者新增至群組或刪除使用者。

若要大規模啟用作業,Microsoft Entra 可讓組織自動化其身分識別生命週期流程。

在 Microsoft Entra ID 和 Microsoft Entra ID 控管中,您可以使用下列專案將身分識別生命週期程式自動化:

- 從您組織的 HR 來源輸入佈建,從 Workday 和 SuccessFactors 擷取背景工作角色資訊,以在 Active Directory 和 Microsoft Entra ID 中自動維護使用者身分識別。

- 使用目錄間佈建即可在 Microsoft Entra ID 中自動建立和維護 Active Directory 中已經存在的使用者。

- Microsoft Entra ID 控管生命週期工作流程可將在特定重要事件中執行的工作流程工作自動化,例如,在新員工於組織開始工作前、員工在組織任職期間變更狀態時,以及離開組織時。 例如,工作流程可以設定為,在第一天將具有暫時存取通行證的電子郵件傳送給新使用者的管理員,或將歡迎電子郵件傳送給使用者。

- 在權利管理中自動指派原則可根據使用者屬性的變更,新增或移除使用者的群組成員資格、應用程式角色和 SharePoint 網站角色。 透過權利管理和 Privileged Identity Management,使用者也可在獲得要求時,指派給群組、Teams、Microsoft Entra 角色、Azure 資源角色和 SharePoint 線上網站,如存取生命週期管理章節所示。

- 一旦使用者在 Microsoft Entra ID 擁有正確的群組成員和應用程式角色指派,使用者佈建可透過 SCIM、LDAP 和 SQL,使用數以百計雲端和內部部署應用程式的連接器在其他應用程式中建立、更新和移除使用者帳戶。

- 若為來賓生命週期,您可在權利管理中指定允許使用者要求存取貴組織資源的其他組織。 當其中一個使用者的要求獲得核准時,權利管理會自動將其新增為貴組織目錄的 B2B 來賓,並指派適當的存取權。 當其存取權限到期或撤銷時,權利管理會自動從您組織的目錄中移除 B2B 來賓使用者。

- 存取權檢閱可自動週期性檢閱貴組織目錄中既存的現有來賓,並在不再需要存取權時,從貴組織的目錄中移除這些使用者。

從另一個 IAM 產品移轉時,請記住,Microsoft Entra 中的 IAM 概念實作可能與其他 IAM 產品中的概念實作不同。 例如,組織可以表達生命週期事件,例如新員工入職的業務流程,以及某些 IAM 產品已透過工作流程基礎中的工作流程來實作。 相反地,Microsoft Entra 內建許多自動化程式,而且不需要為大部分的身分識別管理自動化活動定義工作流程。 例如,Microsoft Entra 可以設定為在 SuccessFactors 等 HR 系統中偵測到新的背景工作角色時,Microsoft Entra 自動為 Windows Server AD 中新的背景工作角色建立使用者帳戶,而 Microsoft Entra ID 將其佈建至應用程式,新增至群組並指派適當的授權。 同樣地,存取要求核准流程不需要定義工作流程。 在 Microsoft Entra 中,只有下列情況才需要工作流程:

- 工作流程可用於背景工作角色加入/移動/離開流程,適用於 Microsoft Entra 生命週期工作流程 內建任務。 例如,系統管理員可以使用任務來定義工作流程,以傳送具有新背景工作角色臨時存取密碼的電子郵件。 系統管理員也可以在加入、移動和離開工作流程期間,將生命週期工作流程 的圖說文字新增至 Azure Logic Apps。

- 工作流程可用於在存取要求和存取指派流程中新增步驟。 多階段核准、職責檢查和屆滿的步驟已在 Microsoft Entra 權利管理中實作。 系統管理員可以在存取套件指派要求處理、指派授與和指派移除至 Azure Logic Apps 工作流程期間,定義權利管理的圖說文字。

與 SAP HR 來源整合

具有 SAP SuccessFactors 的組織可以使用 SAP IDM 從 SAP SUccessFactors 引進員工資料。 使用 SAP SuccessFactors 的組織可以輕鬆移轉,透過使用 Microsoft Entra ID 連接器將員工的身分識別從 SuccessFactors 帶入 Microsoft Entra ID 或從 SuccessFactors 帶入內部部署的 Active Directory。 連接器支援以下案例:

- 雇用新員工:將新員工新增至 SuccessFactors 時,系統會在 Microsoft Entra ID、Microsoft 365 (選用) 和 Microsoft Entra ID 支援的其他軟體即服務 (SaaS) 應用程式中自動建立使用者帳戶。

- 員工屬性和設定檔更新:在 SuccessFactors 中更新員工記錄時 (例如姓名、職稱或經理),系統會在 Microsoft Entra ID、Microsoft 365 (選用) 和 Microsoft Entra ID 支援的其他 SaaS 應用程式中自動更新員工的使用者帳戶。

- 員工離職:在 SuccessFactors 中將員工設定為離職時,系統會在 Microsoft Entra ID、Microsoft 365 (選用) 和 Microsoft Entra ID 支援的其他 SaaS 應用程式中自動停用員工的使用者帳戶。

- 重新雇用員工:在 SuccessFactors 中重新雇用員工時,系統會自動重新啟用員工的舊帳戶或將其重新佈建 (取決於您的喜好設定) 至 Microsoft Entra ID、Microsoft 365 (選用) 和 Microsoft Entra ID 支援的其他 SaaS 應用程式。

您也可以從 Microsoft Entra ID 寫回至 SAP SuccessFactors 屬性,例如電子郵件地址。

如需使用 SAP SuccessFactors 作為來源的身分識別生命週期逐步指導,包括使用 Windows Server AD 或 Microsoft Entra ID 中的適當認證設定新使用者,請參閱 計劃部署 Microsoft Entra 以使用 SAP 來源和目標應用程式佈建的使用者。

某些組織也使用 SAP IDM 從 SAP 人力資源管理 (HCM) 讀取。 使用 SAP SuccessFactors 和 SAP Human Capital Management (HCM) 的組織也可以將身分識別帶入 Microsoft Entra ID。 藉由使用 SAP Integration Suite,您可以同步處理 SAP HCM 與 SAP SuccessFactors 之間的工作者清單。 您可以從該處直接將身分識別帶入 Microsoft Entra ID,或使用稍早提到的原生佈建整合,將其佈建到 Active Directory Domain Services 中。

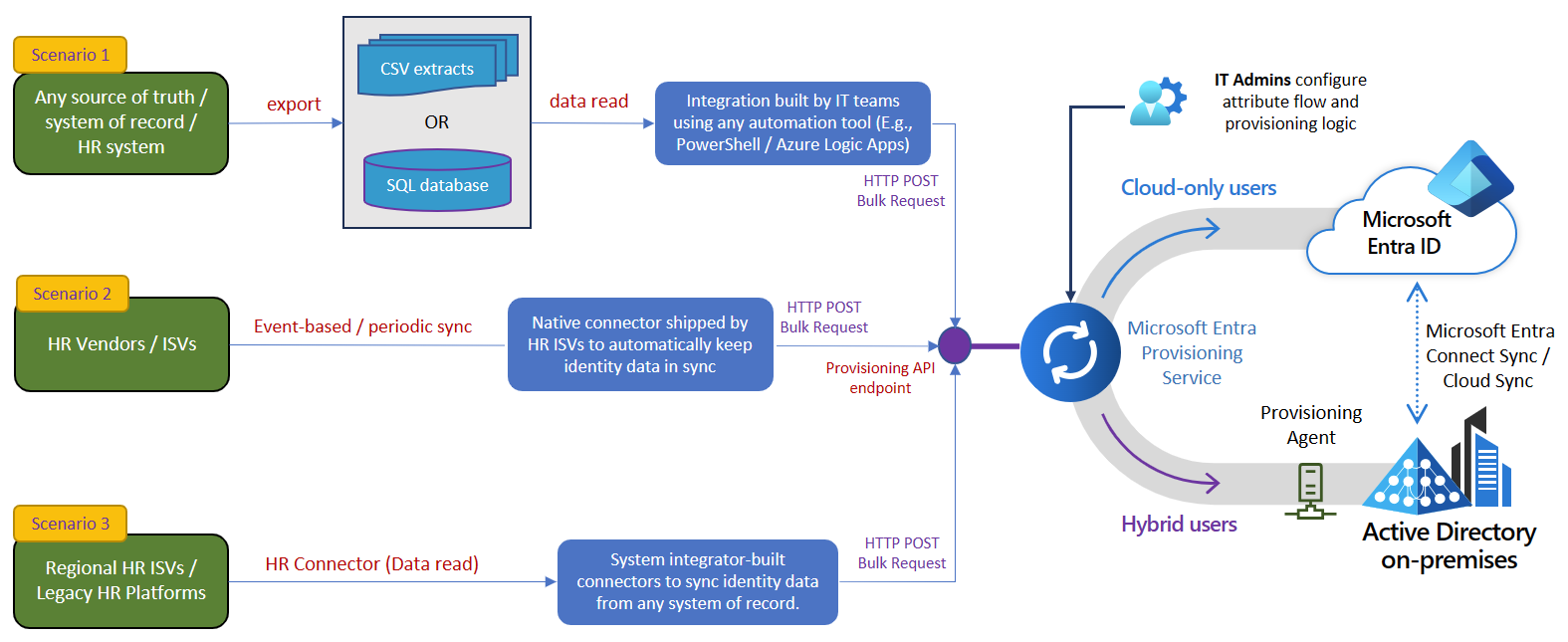

如果您除了 SuccessFactors 或 SAP HCM 之外還有其他記錄來源系統,您可以使用 Microsoft Entra 輸入佈建 API,從該記錄系統中將背景工作角色帶入 Windows Server 或 Microsoft Entra ID 中的使用者。

佈建至 SAP 系統

大部分 SAP IDM 的組織都會使用,將使用者佈建到 SAP ECC、SAP IAS、SAP S/4HANA 或其他 SAP 應用程式。 Microsoft Entra 具有 SAP ECC、SAP 雲端識別服務和 SAP SuccessFactors 的連接器。 佈建至 SAP S/4HANA 或其他應用程式時,使用者必須先出現在 Microsoft Entra ID 中。 擁有 Microsoft Entra ID 中的使用者之後,您可以將這些使用者從 Microsoft Entra ID 佈建至 SAP 雲端識別服務或 SAP ECC,讓他們能夠登入 SAP 應用程式。 然後,SAP 雲端識別服務會透過 SAP 雲端連接器、AS ABAP 和其他項目,將 SAP 雲端身分識別目錄中源自 Microsoft Entra ID 的使用者佈建到下游 SAP 應用程式,包括 SAP S/4HANA Cloud、SAP S/4HANA On-premise。

如需以 SAP 應用程式作為目標的身分識別生命週期逐步指導,請參閱規劃部署 Microsoft Entra 以使用 SAP 來源和目標應用程式佈建的使用者。

若要準備將使用者佈建至與 SAP 雲端識別服務整合的 SAP 應用程式,請確認 SAP 雲端識別服務具有這些應用程式的必要結構描述對應,並將使用者從 Microsoft Entra ID 佈建至 SAP 雲端識別服務。 SAP 雲端識別服務會視需要將使用者佈建到下游 SAP 應用程式。 然後,您可以使用 SuccessFactors 的 HR 輸入,在員工加入、移動和離開時,將Microsoft Entra ID 中的使用者清單保持在最新狀態。 如果您的租用戶在 Microsoft Entra ID 控管中擁有授權,您也可以在 Microsoft Entra ID 中為 SAP 雲端識別服務自動變更應用程式角色指派。 如需在佈建之前執行職責區隔和其他合規性檢查的詳細資訊,請參閱移轉存取生命週期管理案例。

如需如何將使用者佈建至 SAP ECC 的指導,請確認 SAP ECC 的必要商務 API (BAPIs) 已就緒,可供 Microsoft Entra 用於身分識別管理,然後將使用者從 Microsoft Entra ID 佈建至 SAP ECC。

如需如何更新 SAP SuccessFactor 背景工作角色記錄的指導,請參閱從 Microsoft Entra ID 寫回至 SAP SuccessFactors。

如果您使用 SAP NetWeaver AS for Java 搭配 Windows Server Active Directory 做為其資料來源,則 Microsoft Entra SuccessFactors 輸入可用來在 Windows Server AD中自動建立及更新使用者。

如果您使用 SAP NetWeaver AS for Java 搭配另一個 LDAP 目錄做為其資料來源,則可以將 Microsoft Entra ID 設定為將使用者佈建到 LDAP 目錄。

將使用者佈建至 SAP 應用程式之後,您應該為其啟用單一登錄。 Microsoft Entra ID 可作為 SAP 應用程式的識別提供者和驗證授權單位。 Microsoft Entra ID 可以使用 SAML 或 OAuth 與SAP NetWeaver 整合。 如需如何設定 SAP SaaS 和現代應用程式單一登入的詳細資訊,請參閱 啟用 SSO。

佈建至非 SAP 系統

組織也可以使用 SAP IDM 將使用者佈建至 非 SAP 系統,包括 Windows Server AD 和其他資料庫、目錄和應用程式。 您可以將這些案例移轉至 Microsoft Entra ID,使 Microsoft Entra ID 將這些使用者的複本佈建到這些存放庫。

針對具有 Windows Server AD 的組織,組織可能已使用 Windows Server AD 作為使用者和群組來源,讓 SAP IDM 帶入 SAP R/3。 您可以使用 Microsoft Entra Connect Sync 或 Microsoft Entra Cloud Sync,將 Windows Server AD 中的使用者和群組帶入 Microsoft Entra ID。 此外,Microsoft Entra SuccessFactors 輸入可用來在 Windows Server AD 中自動建立和更新使用者,而且您可以 管理 AD 中的成員資格,以用於 AD 型應用程式。 您可以使用群組型授權,透過授權指派自動為使用者建立 Exchange Online 信箱。

對於應用程式依賴其他目錄的組織,您可以設定 Microsoft Entra ID 將使用者佈建至 LDAP 目錄,包括 OpenLDAP、Microsoft Active Directory 輕量型目錄服務、389 目錄伺服器、Apache Directory Server、IBM Tivoli DS、Isode Directory、NetIQ eDirectory、Novell eDirectory、Open DJ、Open DS、Oracle (先前稱為 Sun ONE) Directory Server Enterprise Edition、 和 RadiantOne Virtual Directory Server (VDS)。 您可以將 Microsoft Entra ID 中使用者的屬性對應至這些目錄中使用者的屬性,並視需要設定初始密碼。

對於應用程式依賴 SQL 資料庫的組織,您可以設定 Microsoft Entra ID 透過資料庫的 ODBC 驅動程式將使用者佈建到 SQL 資料庫。 支援的資料庫包括 Microsoft SQL Server、Azure SQL、IBM DB2 9.x、IBM DB2 10.x、IBM DB2 11.5、Oracle 10g 和 11g、Oracle 12c 和 18c、MySQL 5.x、MySQL 8.x 和 Postgres。 您可以將 Microsoft Entra ID 中的使用者屬性對應至這些資料庫的資料表資料行或預存程序參數。 如需 SAP HANA,請參閱 SAP 雲端識別服務 SAP HANA 資料庫連接器 (搶鮮版)。

如果 SAP IDM 佈建的非 AD 目錄或資料庫中有現有的使用者,且尚未處於 Microsoft Entra ID 中,且無法與 SAP SuccessFactors 或其他 HR 來源中的背景工作人員相互關聯,請參閱 控管應用程式的現有使用者,以取得如何將這些使用者帶入 Microsoft Entra ID 的指導。

Microsoft Entra 擁有數百個 SaaS 應用程式的內建佈建整合﹔如需支援的佈建應用程式的完整清單,請參閱 Microsoft Entra ID 控管整合。 Microsoft 合作夥伴也提供合作夥伴導向的整合,搭配其他特殊應用程式。

對於其他內部作業開發的應用程式,Microsoft Entra 可以透過 SCIM佈建至雲端應用程式,以及透過 SCIM、SOAP 或 REST、PowerShell或實作 ECMA API 的合作夥伴連接器佈建至內部部署應用程式。 如果您先前曾使用 SPML 從 SAP IDM 佈建,建議您更新應用程式以支援較新的 SCIM 通訊協定。

針對沒有佈建介面的應用程式,請考慮使用 Microsoft Entra ID 控管功能,將 ServiceNow 票證建立自動化,以在指派使用者或失去存取套件的存取權時,將票證指派給應用程式擁有者。

移轉驗證和單一登入

Microsoft Entra ID 可作為安全性權杖服務,讓使用者能夠使用多重要素和無密碼驗證來驗證 Microsoft Entra ID,然後對其所有應用程式進行單一登錄。 Microsoft Entra ID 單一登錄使用標準通訊協定,包括 SAML、OpenID Connect 和 Kerberos。 如需 SAP 雲端應用程式單一登錄的詳細資訊,請參閱 Microsoft Entra 單一登錄與 SAP 雲端識別服務整合。

具有現有身分識別提供者的組織,例如 Windows Server AD,其使用者可以設定混合式身分識別驗證,讓 Microsoft Entra ID 依賴現有的識別提供者。 如需整合模式的詳細資訊,請參閱針對 Microsoft Entra 混合式身分識別解決方案選擇正確的驗證方法。

如果您有內部部署 SAP 系統,則您可以使用 Microsoft Entra 私人存取的全球安全存取,以現代化的方式將組織使用者連線至這些系統。 如果遠端工作者已安裝全球安全存取用戶端,則不需使用 VPN 來存取這些資源。 用戶端會悄悄且順暢地將其連線到所需的資源。 如需詳細資訊,請參閱Microsoft Entra 私人存取。

移轉終端使用者自助服務

組織可能已使用 SAP IDM 登入說明 讓使用者重設其 Windows Server AD 密碼。

Microsoft Entra 自助式密碼重設 (SSPR) 可讓使用者直接變更或重設其密碼,而無需系統管理員或技術支援中心介入。 設定 Microsoft Entra SSPR 之後,您可以要求使用者在登入時註冊。 然後,如果使用者的帳戶遭到鎖定,或使用者忘記其密碼,他們可以依照提示自行解除封鎖,並繼續工作。 當使用者在雲端使用 SSPR 來變更或重設其密碼時,更新過的密碼也可以寫回內部部署 AD DS 環境。 如需 SSPR 運作方式的詳細資訊,請參閱 Microsoft Entra 自助式密碼重設。 如果您需要將密碼變更傳送至其他內部部署系統,除了 Microsoft Entra ID 和 Windows Server AD 之外,您也可以使用密碼變更通知服務 (PCNS)與 Microsoft Identity Manager (MIM) 之類的工具來執行此動作。 若要尋找此案例的相關資訊,請參閱在部署 MIM 密碼變更通知服務一文。

Microsoft Entra 也支援使用者自助式群組管理,以及自助式存取要求、核准和檢閱。 如需透過 Microsoft Entra ID Governance 進行自助式存取管理的詳細資訊,請參閱下列有關存取生命週期管理一節。

移轉存取生命週期管理案例

組織可能已將 SAP IDM 與 SAP AC、先前稱為 SAP GRC 或 SAP IAG 整合,以進行存取核准、風險評估、職責檢查和其他作業的分離。

Microsoft Entra 包含多個存取生命週期管理技術,可讓組織將其身分識別和存取管理案例帶入雲端。 技術選擇取決於組織的應用程式需求和Microsoft Entra 授權。

透過 Microsoft Entra ID 安全性群組管理進行存取管理。 傳統 Windows Server AD 型應用程式依賴檢查安全性群組的成員資格以進行授權。 Microsoft Entra 可透過 SAML 宣告、佈建或將群組寫入 Windows Server AD,讓應用程式可以使用群組成員資格。 SAP 雲端識別服務可以透過 Graph 從 Microsoft Entra ID 讀取群組,並將這些群組佈建至其他 SAP 應用程式。

在 Microsoft Entra 中,系統管理員可以管理群組成員資格、建立群組成員資格的存取權檢閱,以及啟用自助群組管理。 使用自助式服務,群組的擁有者可以核准或拒絕成員資格要求,也可以委派對群組成員資格的控制權。 您也可以使用適用於群組的 Privileged Identity Management (PIM) 管理群組中的 Just-In-Time 成員資格或群組的 Just-In-Time 擁有權。

透過權利管理存取套件進行存取管理。 權利管理是一種身分識別控管功能,可讓組織透過將存取要求和核准工作流程、存取權指派、檢閱和到期等過程自動化,來大規模管理身分識別和存取生命週期。 權利管理可用於對使用群組、應用程式角色指派或具有 Azure Logic Apps 連接器的應用程式進行更精細的存取指派。

權利管理可讓組織使用稱為存取套件的標準化存取許可權集合,實作使用者跨多個資源指派存取權的做法。 每個存取套件都會將成員資格授與群組、指派給應用程式角色,或 SharePoint Online 網站中的成員資格。 存取套件可用來代表商務角色,這些角色會納入一或多個應用程式的技術角色或權限。 您可以設定權利管理,讓使用者根據部門或成本中心等使用者屬性自動接收存取套件指派。 您也可以設定生命週期工作流程,在人員加入和離開時新增或移除指派。 系統管理員也可以要求使用者擁有存取套件的指派,而且使用者也可以自行要求擁有存取套件。 可供使用者要求的存取套件是由使用者的安全性群組成員資格所決定。 使用者可以立即要求存取權,或在未來要求存取權、可以指定時數或天數的時間限制,並可包含問題的解答,或為其他屬性提供值。 您可針對自動核准設定要求,或由經理、角色擁有者或其他核准者進行多個核准階段,如果核准者沒空或沒有回應,則升級核准者。 經核准後,所有要求者都會收到通知,指出已指派其存取權。 存取套件的指派可能會有時間限制,而且您可以設定週期性存取權檢閱,讓管理員、資源擁有者或其他核准者定期重新認證或重新證明使用者持續存取的需求。 如需如何將角色模型中表示的授權原則移轉至權利管理的詳細資訊,請參閱移轉組織角色模型。 若要自動化移轉流程,您可以使用 PowerShell 建立存取套件。

透過權利管理和外部 GRC 產品進行存取管理。 透過從 Microsoft Entra ID 控管整合至 Pathlock 和其他合作夥伴產品,客戶可以利用這些產品中強制執行的精細職責分工檢查,並搭配 Microsoft Entra ID Governance 中的存取套件。

使用 Microsoft Entra 進行報告

Microsoft Entra 包含內建報告,以及在 Azure Monitor 中顯示的工作簿,根據稽核、登入和佈建記錄資料。 Microsoft Entra 中可用的報告選項包括:

- 系統管理中心內的 MicrosoftEntra 內建報告,包括使用方式和深入解析報告,以應用程式為中心的登入資料檢視。 您可以使用這些報告來監視異常帳戶建立和刪除,以及帳戶不尋常的使用方式。

- 您可以從 Microsoft Entra 系統管理中心匯出資料,以產生您自己的報告。 例如,您可以從 Microsoft Entra 系統管理中心下載使用者及其屬性 的清單,或 下載記錄,包括 布建記錄。

- 您可以查詢 Microsoft Graph,以取得資料以供報告使用。 例如,您可以在 Microsoft Entra ID 中擷取非使用中使用者帳戶清單。

- 您可以使用 Microsoft Graph API 頂端的 PowerShell Cmdlet 來匯出並重新建構適合報告的內容。 例如,如果您使用 Microsoft Entra 權利管理存取套件,您可以擷取 PowerShell 中指派至存取套件的清單。

- 您可以將物件集合 (例如使用者或群組) 從 Microsoft Entra 匯出至 Azure 資料總管。 如需詳細資訊,請參閱 Azure 資料總管 (ADX) 中使用 Microsoft Entra ID 資料的自訂報告。

- 您可以取得警示,並使用活頁簿、自訂查詢和報告,以稽核、登入和佈建已傳送至 Azure 監視器的記錄。 例如,您可以從 Microsoft Entra 系統管理中心或使用 PowerShell,在 Azure 監視器中封存記錄和報告權利管理。 稽核記錄包含在 Entra Microsoft 中建立和變更物件的人員詳細資料。 Azure 監視器也提供長期資料保留的選項。

移轉跨組織交換身分識別資訊

某些組織可能會使用 SAP IDM 識別身分同盟來交換跨公司邊界的使用者身分識別資訊。

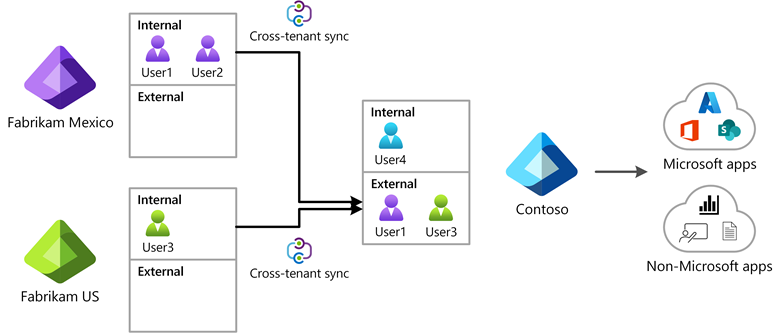

Microsoft Entra 包含 多租用戶組織的功能,也就是一個以上的 Microsoft Entra ID 租用戶,可將來自某個租用戶的使用者聚集在一起,以在另一個租用戶中存取或共同作業。 下圖顯示如何使用多租用戶組織跨租用戶同步處理功能,自動讓使用者從某個租用戶存取組織中的另一個租用戶的應用程式。

Microsoft Entra 外部 ID 包含 B2B 共同作業功能,讓您的員工能夠安全地與商務夥伴組織和來賓合作,並與他們共用公司的應用程式。 來賓使用者可使用自己的公司、學校或社交身分識別來登入您的應用程式與服務。 對於擁有自己 Microsoft Entra ID 租用戶,在其中驗證使用者的商務夥伴組織,您可以設定跨租用戶存取設定。 對於沒有 Microsoft Entra 租用戶的商務夥伴組織,您可以為來賓使用者設定 與 SAML/WS-Fed 身分識別提供者的同盟。 Microsoft Entra 權利管理可讓您管理這些外部使用者的身分識別和存取生命週期,方法是在來賓進入租用戶之前設定存取套件,並在存取權檢閱期間拒絕進行中的存取時自動移除來賓。

移轉需要目錄服務的應用程式

某些組織可能會使用 SAP IDM 做為目錄服務,讓應用程式呼叫以讀取和寫入身分識別。 Microsoft Entra ID 提供現代應用程式的目錄服務,讓應用程式能夠透過 Microsoft Graph API 呼叫,以查詢及更新使用者、群組和其他身分識別資訊。

對於仍然需要 LDAP 介面來讀取使用者或群組的應用程式,Microsoft Entra 提供數個選項:

Microsoft Entra Domain Services 為雲端中的應用程式和 VM 提供身分識別服務,並與傳統 AD DS 環境相容,以進行網域加入和安全 LDAP 等作業。 Domain Services 會從 Microsoft Entra ID 複寫身分識別資訊,因此適用於僅限雲端的 Microsoft Entra 租用戶,或與內部部署 AD DS 環境同步處理的 Microsoft Entra 租用戶。

如果您使用 Microsoft Entra 將 SuccessFactors 中的背景工作角色填入內部部署 Active Directory,則應用程式可以從該 Windows Server Active Directory 讀取使用者。 如果您的應用程式使用也需要群組成員資格,則您可以從 Microsoft Entra 中的對應群組填入 Windows Server AD 群組。 如需詳細資訊,請參閱 使用 Microsoft Entra Cloud Sync 進行群組回寫。

如果您的組織已使用另一個 LDAP 目錄,則可以 設定 Microsoft Entra ID,將使用者佈建到該 LDAP 目錄。

透過整合介面擴充 Microsoft Entra

Microsoft Entra 包含多個介面,可用於跨服務進行整合和擴充,包括:

- 應用程式可以透過 Microsoft Graph API 呼叫 Microsoft Entra,以查詢和更新身分識別資訊、設定和原則,以及擷取記錄、狀態和報告。

- 系統管理員可以透過 SCIM、SOAP 或 REST,以及 ECMA API 來設定佈建至應用程式。

- 系統管理員可以使用輸入佈建 API ,從其他記錄來源的系統引進背景工作記錄,為 Windows Server AD 和 Microsoft Entra ID 提供使用者更新。

- 租用戶中具有 Microsoft Entra ID Governance 的系統管理員也可以從 權利管理和生命週期工作流程設定自訂 Azure Logic Apps 呼叫。 這些允許自訂使用者上線、下線,以及存取要求和指派流程。