適用於:開發人員 |基本 v2 |標準 |標準 v2 |Premium |進階 v2

在本文中,您將學會如何:

- 啟用您組織 Microsoft Entra ID 租戶或其他 Microsoft Entra ID 員工租戶的開發者入口網站存取權。

- 新增包含 Microsoft Entra 使用者的外部群組來管理使用者的群組。

如需保護對開發人員入口網站之存取的選項概觀,請參閱保護對 API 管理開發人員入口網站的存取 \(部分機器翻譯\)。

重要

關於使用 Microsoft 外部 ID 允許外部身份登入開發者入口網站的情境,請參見「 使用 Microsoft Entra 外部 ID 授權存取 API 管理開發者入口網站」。

小提示

API 管理現在支援多用戶透過單一應用程式註冊與身份設定,存取多個 Microsoft Entra ID 租戶的開發者入口網站。 目前這功能支援開發者、標準及高級等級。

必要條件

完成建立 Azure APIM 執行個體快速入門。

在 Azure API 管理執行個體中匯入並發佈 API。

如果您在 v2 層中建立實例,請啟用開發人員入口網站。 如需詳細資訊,請參閱 教學課程:存取和自定義開發人員入口網站。

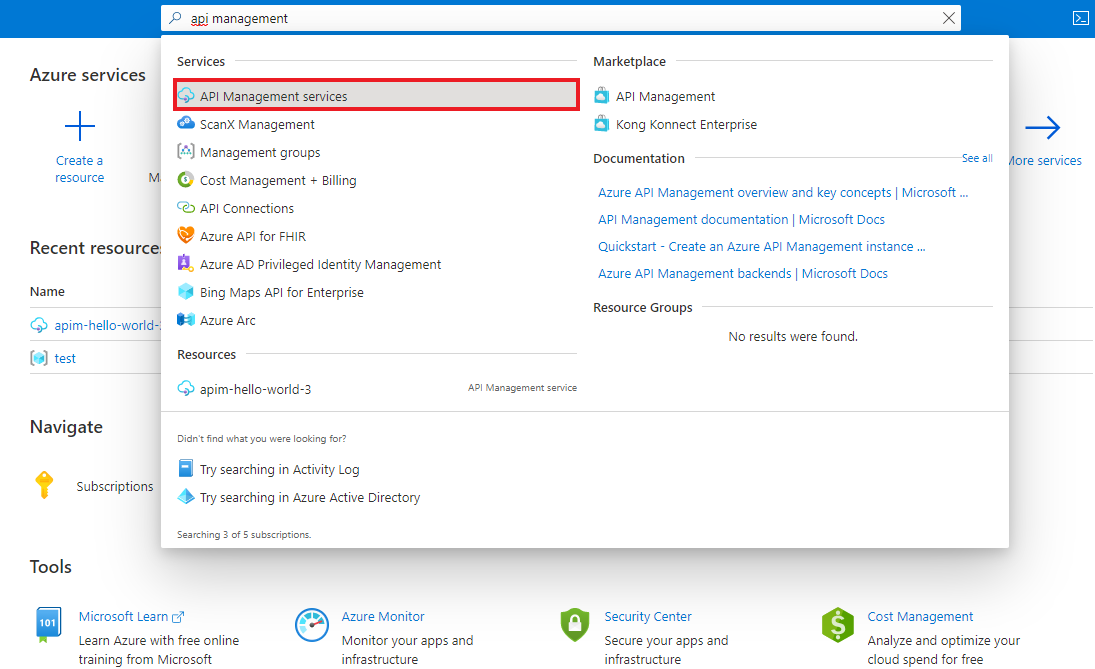

移至您的 API 管理執行個體

在 Azure 入口網站中,搜尋並選取 API 管理 服務:

在 [ API 管理服務 ] 頁面上,選取您的 API 管理實例:

使用 Microsoft Entra ID 啟用使用者登入 - 入口網站

為了簡化設定,APIM 可以為開發人員入口網站的使用者自動啟用 Microsoft Entra 應用程式和識別提供者。 或者,您可以手動啟用 Microsoft Entra 應用程式和識別提供者。

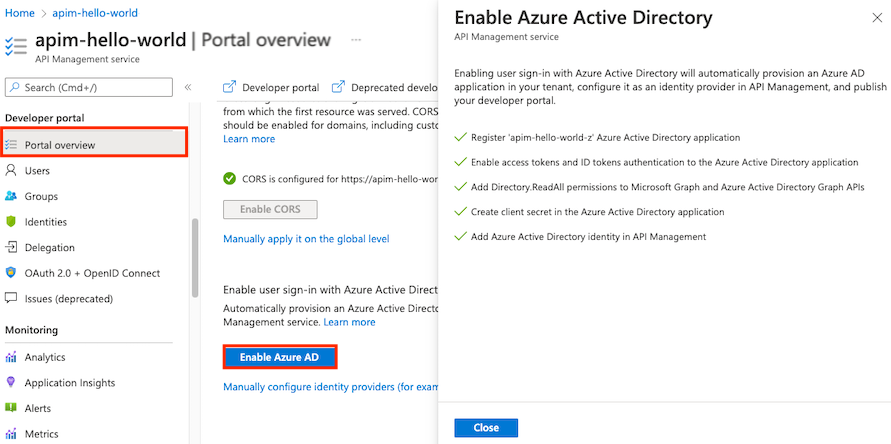

自動啟用 Microsoft Entra 應用程式和識別提供者

請依照以下步驟自動在開發者入口網站啟用 Microsoft Entra ID:

在 API 管理執行個體的左側功能表中,於 [開發人員入口網站] 底下,選取 [入口網站概觀]。

在 [入口網站概觀] 頁面上,向下捲動至 [使用 Microsoft Entra ID 啟用使用者登入]。

選取 [啟用 Microsoft Entra ID]。

在 [啟用 Microsoft Entra ID] 頁面上,選取 [啟用 Microsoft Entra ID]。

選取關閉。

啟用 Microsoft Entra 提供者之後:

- 你的 Microsoft Entra 租戶用戶可以 使用 Microsoft Entra 帳號登入開發者入口網站。

- 你可以在開發者入口>網站的身份頁面管理 Microsoft Entra 身份提供者設定。

- 可選擇性地更新 Microsoft Entra ID 中的應用程式註冊,以支援多個租戶,詳見 「設定多租戶應用程式註冊」。 API 管理所建立的預設應用程式註冊名稱與 API 管理實例名稱相同。

- 選取 [身分識別]> [設定],選擇性地設定其他登入設定。 例如,您可能想要將匿名使用者重新導向至登入頁面。

- 在任何組態變更之後,重新發佈開發人員入口網站。

手動啟用 Microsoft Entra 應用程式和識別提供者

或者,您也可以手動啟用開發者入口網站中的 Microsoft Entra ID,方法是自行在 Microsoft Entra ID 註冊應用程式,並設定開發者入口網站的身份提供者。

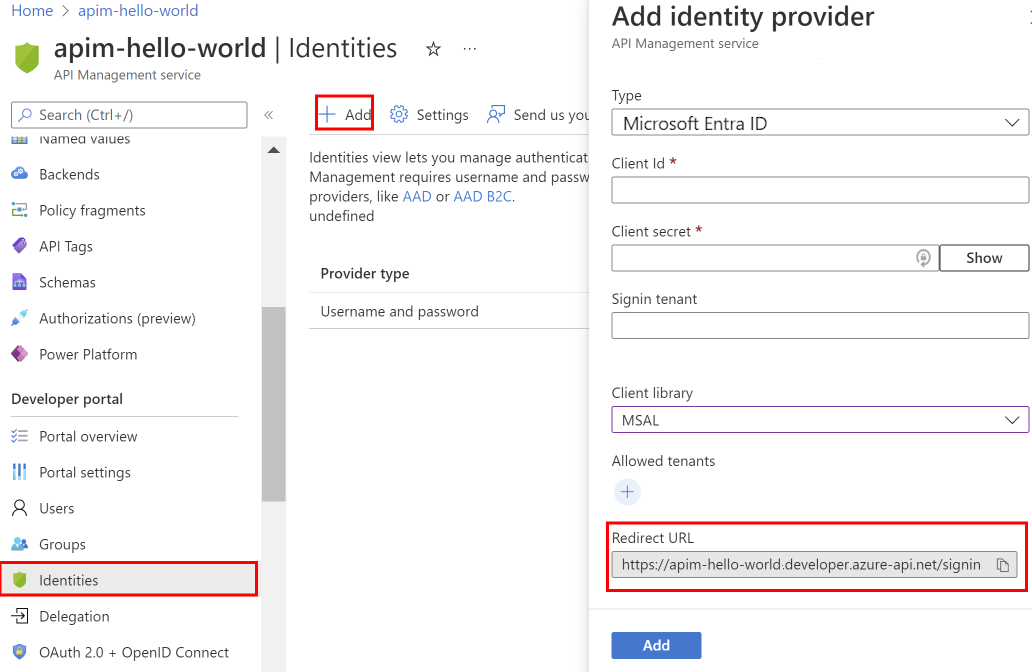

在 API 管理執行個體的左側功能表中,於 [開發人員入口網站] 底下,選取 [身分識別]。

從上方選擇 + 新增 ,開啟右側 的「新增身份提供者 」窗格。

在 [類型] 底下,從下拉式功能表中選取 [Microsoft Entra ID]。 選擇此選項後,您可以輸入其他必要資訊。

- 在 [用戶端程式庫] 下拉式清單中,選取 [MSAL]。

- 若要新增用戶端識別碼和用戶端密碼,請參閱本文稍後的步驟。

儲存 [重新導向 URL] 以供稍後使用。

在瀏覽器中,以新分頁開啟 Azure 入口網站。

請前往應用程式 註冊 頁面,以在 Microsoft Entra ID 註冊應用程式。

選取新增註冊。 在 [登錄應用程式]頁面上設定數值,如下所示:

- 將 [名稱] 設定為有意義的名稱,例如 developer-portal

- 設定 支援帳戶類型,並根據你的情況做出合適的選擇。 如果你想讓多個 Microsoft Entra ID 租戶的使用者存取開發者入口網站,請在 任一組織目錄(多租戶)中選擇帳號。

- 在 [重新導向 URI] 中,選取 [單頁應用程式 (SPA)],並貼上您在先前的步驟中儲存的重新導向 URL。

- 選取註冊。

註冊應用程式後,從概覽頁面複製應用程式(客戶端)ID。

切換至您 APIM 執行個體的瀏覽器分頁。

在 [新增識別提供者] 視窗中,將 [應用程式 (用戶端) 識別碼] 的值貼入 [用戶端識別碼] 方塊。

切換到瀏覽器分頁,並註冊應用程式。

選取適當的應用程式註冊。

在側邊功能表的 [管理] 區段底下,選取 [憑證及祕密]。

從 [憑證及祕密] 頁面中,選取 [用戶端密碼] 底下的 [新增用戶端密碼] 按鈕。

- 輸入說明。

- 為 [到期] 選取任何選項。

- 選擇新增。

在離開此頁面之前,請複製用戶端 [密碼] 值。 您在稍後的步驟中需要此資訊。

在側邊功能表中的 [管理] 底下,選取 [權杖組態]> [+ 新增選擇性宣告]。

- 在 [權杖類型] 中,選取 [識別碼]。

- 選取 (勾選) 下列宣告:email、family_name、given_name。

- 選取 [新增]。 如果出現提示,請選取 [開啟 Microsoft Graph 電子郵件、設定檔權限]。

切換至您 APIM 執行個體的瀏覽器分頁。

將密碼貼到 [新增識別提供者] 窗格中的 [用戶端密碼] 欄位。

重要

在金鑰到期之前,更新 [用戶端密碼]。

在 [登入租用戶] 中,指定要用於登入 Microsoft Entra 的租用戶名稱或識別碼。 如果你沒有指定值,就會使用共用端點。

在 允許租戶中,新增一個或多個特定的 Microsoft Entra 租戶名稱或 ID,以便登入 Microsoft Entra。

注意

如果你指定了額外的租戶,應用程式註冊必須設定為支援多個租戶。 更多資訊請參閱 「設定多租戶應用程式註冊」。

在您指定所需的設定之後,請選取 [新增]。

重新發佈開發人員入口網站,Microsoft Entra 設定才會生效。 在左側功能表中的開發人員入口網站下,選取 [入口網站概觀]>[發佈]。

啟用 Microsoft Entra 提供者之後:

- 指定 Microsoft Entra 租用戶中的使用者可以使用 Microsoft Entra 帳戶登入開發人員入口網站。

- 您可以在入口網站的 [開發人員入口網站]>[身分識別] 頁面上管理 Microsoft Entra 設定。

- 選取 [身分識別]> [設定],選擇性地設定其他登入設定。 例如,您可能想要將匿名使用者重新導向至登入頁面。

- 在任何組態變更之後,重新發佈開發人員入口網站。

移轉至 MSAL

如果你之前透過 ADAL 設定 Microsoft Entra 應用程式讓使用者登入,你可以利用入口網站將應用程式遷移到 MSAL,並在 API 管理中更新身份提供者。

更新 Microsoft Entra 應用程式,以取得 MSAL 相容性

如需步驟,請參閱將重新導向 URI 切換至單頁應用程式類型。

更新識別提供者設定

- 在 API 管理執行個體的左側功能表中,於 [開發人員入口網站] 底下,選取 [身分識別]。

- 從清單中,選取 [Microsoft Entra ID]。

- 在 [用戶端程式庫] 下拉式清單中,選取 [MSAL]。

- 選取更新。

- 重新發佈開發人員入口網站。

設定使用者在多個 Microsoft Entra 租戶中的存取權限

注意

目前已在 API 管理的開發者、標準及高級層級中,提供支援以讓來自多個 Microsoft Entra ID 租戶的使用者可以存取開發者入口網站。

你可以讓來自多個 Microsoft Entra ID 租戶的使用者存取開發者入口網站。 要達成此目的:

- 為多個租戶設定應用程式註冊。

- 更新開發者入口網站的 Microsoft Entra ID 身份提供者設定,以新增另一個租戶。

設定多個租戶的應用程式註冊

你為身份提供者設定的應用程式註冊必須支援多個租戶。 你可以用以下兩種方式來完成:

- 建立應用程式註冊時,將支援帳號類型設為任何組織目錄中的帳戶(任何 Microsoft Entra ID 租戶 - 多租戶)。

- 如果你之前為單一租戶設定了應用程式註冊,請更新應用程式註冊的「管理>」頁面上的支援帳號類型設定。

更新 Microsoft Entra ID 身份提供者設定以支援多個租戶

更新身份提供者設定以新增另一個租戶:

- 在 Azure 入口網站中,移至您的 APIM 執行個體。

- 在開發者入口網站中,選擇「身份」。

- 從清單中,選取 [Microsoft Entra ID]。

- 在 租戶識別 欄位中,加入用逗號分隔的額外租戶識別碼。

- 將 Signin 租戶 的值更新為已設定的租戶之一。

- 選取更新。

- 重新發佈開發人員入口網站。

新增外部 Microsoft Entra 群組

在您啟用 Microsoft Entra 租戶的使用者存取權限後,您可以:

- 將 Microsoft Entra 群組新增至 APIM。 你必須在部署 API Management 實例的租戶中新增群組。

- 透過使用 Microsoft Entra 群組來控制產品可見性。

- 請前往你在 上一節註冊的應用程式註冊頁面。

- 選取 [API 權限]。

- 針對 Microsoft Graph API,新增下列最低的應用程式權限:

-

User.Read.All應用程式權限——讓 API 管理能讀取使用者的群組成員身份,在使用者登入時執行群組同步。 -

Group.Read.All應用程式權限 —— 讓 API 管理能在管理員嘗試透過入口網站的 群組 面板將 Microsoft Entra 群組加入 API 管理時讀取該群組。

-

- 選擇 授予 {tenantname} 的管理員同意 ,以授權此目錄中的所有使用者存取權限。

您現在可以從 APIM 執行個體的 [群組] 索引標籤新增外部 Microsoft Entra 群組。

在側邊功能表的 [開發人員入口網站] 中,選取 [群組]。

選取 [新增 Microsoft Entra 群組] 按鈕。

![顯示入口網站中 [新增 Microsoft Entra 群組] 按鈕的螢幕擷取畫面。](media/api-management-howto-aad/api-management-with-aad008.png)

從下拉式功能表中選取 [租用戶]。

搜尋並選取您要新增的群組。

按 [選取] 按鈕。

在新增外部 Microsoft Entra 群組後,您可以檢視並設定其屬性:

- 從 [群組] 索引標籤中選取群組名稱。

- 編輯群組的 [名稱] 與 [描述] 資訊。

來自所設定 Microsoft Entra 執行個體的使用者現在可以:

- 登入開發者入口網站。

- 檢視和訂閱所能看見的任何群組。

將 Microsoft Entra 群組與 APIM 同步

你在 Microsoft Entra 中設定的群組必須與 API Management 同步,才能將它們加入你的實例。 如果群組無法自動同步,請使用以下步驟之一手動同步群組資訊:

- 登出和登入 Microsoft Entra ID。 此活動通常會觸發群組同步。

- 確定會在 APIM 的組態設定中,以相同方式 (使用其中一個租用戶識別碼或網域名稱) 指定 Microsoft Entra 登入租用戶。 您可以在開發人員入口網站的 Microsoft Entra ID 識別提供者中,以及在將 Microsoft Entra 群組新增至 APIM 時,指定登入租用戶。

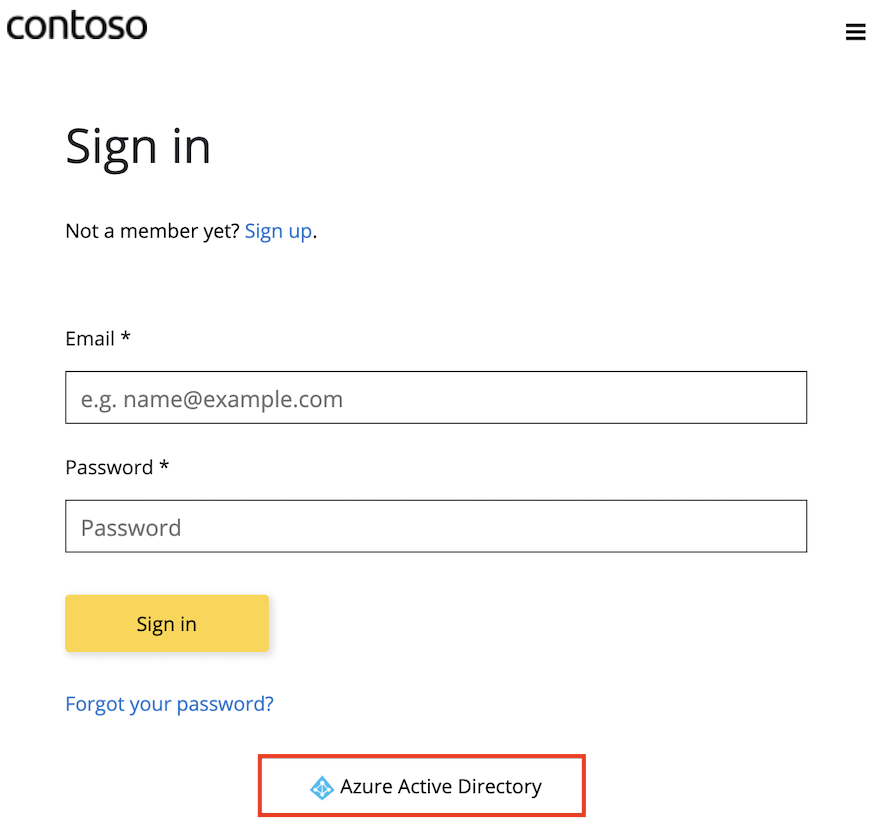

開發人員入口網站:新增 Microsoft Entra 帳戶驗證

在開發者入口網站中,您可以在預設開發者入口網站內容的登入頁面上使用登入按鈕:OAuth元件來啟用 Microsoft Entra ID 登入。

使用者可依照以下方式使用 Microsoft Entra ID 登入:

去開發者入口網站看看。 選取 登入。

在 登入 頁面,選擇 Microsoft Entra ID。 點選此按鈕即可開啟 Microsoft Entra ID 登入頁面。

小提示

若設定多個租戶存取權限,登入頁面上會出現多個 Microsoft Entra ID 按鈕。 每個按鈕上都有租戶名稱的標籤。

在你的 Microsoft Entra 租戶登入視窗中,回應提示。 登入完成後,使用者會被重新導向到開發者入口網站。

使用者現在已登入開發者入口網站,並在 使用者中新增為新的 API 管理使用者身份。

雖然當新用戶以 Microsoft Entra ID 登入時會自動建立新帳號,但請考慮將相同的小工具加入註冊頁面。 [註冊表單:OAuth] 小工具代表用來向 OAuth 註冊的表單。

重要

您必須重新發佈入口網站,Microsoft Entra ID 變更才會生效。

![螢幕擷取畫面,顯示 [API 管理 服務] 頁面上的 API 管理 實例。](../includes/media/api-management-navigate-to-instance/view-apim-new.png)