適用於保護全球公共部門雲端採用的 Azure

Microsoft Azure 是多租用戶雲端服務平台,政府機關可以用來部署各種解決方案。 多租用戶雲端平台表示多個客戶應用程式和資料會儲存在相同的實體硬體上。 Azure 會使用邏輯隔離來分離每位客戶的應用程式和資料。 這種方法提供多租用戶雲端服務的規模和經濟效益,同時嚴格地協助防止客戶存取彼此的資料或應用程式。 Azure 可在全球超過 60 個區域中使用,且全世界的政府實體可將其用來滿足廣泛資料分類的嚴格資料保護需求,包括未分類和分類的資料。

本文解決了與全世界公共部門客戶相關的常見資料落地、安全性和隔離問題。 其也會探索 Azure 中可用的技術,以同時保護公用多租用戶雲端中未分類和分類的工作負載,其中結合了內部部署和部署在邊緣的 Azure Stack Hub 和 Azure Stack Edge。

執行摘要

Microsoft Azure 對資料落地和傳輸原則提供強有力的客戶承諾。 大部分的 Azure 服務可讓您指定部署區域。 針對這些服務,Microsoft 不會將您的資料儲存在您指定的地理位置之外。 您可以使用廣泛且強大的資料加密選項,協助保護 Azure 中的資料,並控制誰可以存取資料。

以下列出一些可供您在 Azure 中保護資料的選項:

- 您可以選擇將最敏感的內容儲存在將待用資料儲存在地理位置的服務中。

- 您可以使用 Azure Key Vault 搭配自己的金鑰加密資料,以取得進一步的保護。

- 雖然您無法控制傳輸中資料的精確網路路徑,但傳輸中資料加密可協助保護資料免於遭受攔截。

- Azure 是全天候 24 小時的全球營運服務;不過,支援和疑難排解很少需要存取您的資料。

- 如果想要對支援和疑難排解案例進行額外控制,您可以使用適用於 Azure 的客戶加密箱,來核准或拒絕對您資料的存取。

- Microsoft 將會在事件宣告後的 72 小時內通知您任何資料外洩 (客戶資料或個人資料)。

- 您可以使用適用於雲端的 Microsoft Defender 來監視潛在威脅,並自行回應事件。

使用 Azure Stack 產品組合中的 Azure 資料保護技術和智慧邊緣功能,您可以在公用多租用戶雲端內的安全隔離基礎結構中處理機密和祕密資料,或在您的完全操作控制下處理內部部署和邊緣的絕密資料。

簡介

世界各地的政府都在進行數位轉型、積極研究解決方案,以及選取能協助他們將許多工作負載轉換至雲端的架構。 數位轉型背後有許多推動因素,包括需要公民參與、賦予員工權力、轉換政府服務,以及最佳化政府營運。 世界各地的政府也希望改善其網路安全態勢,以保護其資產,並應對不斷演變的威脅情勢。

針對全世界政府和公共部門產業,Microsoft 提供了 Azure (公用多租用戶雲端服務平台),您可以用來部署各種解決方案。 多租用戶雲端服務平台表示多個客戶應用程式和資料會儲存在相同的實體硬體上。 Azure 會使用邏輯隔離,將每個客戶的應用程式和資料隔開。 這種方法提供多租用戶雲端服務的規模和經濟效益,同時嚴格地協助防止其他客戶存取您的資料或應用程式。

超大規模的公用雲端可在發生自然災害和戰爭期間提供復原功能。 雲端提供了容錯移轉備援能力,並讓主權國家能夠靈活進行全球復原規劃。 超大規模公用雲端也提供功能豐富的環境,其中納入最新的雲端創新,例如人工智慧、機器學習、IoT 服務、智慧邊緣,以及更多功能,以協助政府客戶提高效率,並打開對其營運和效能的見解。

使用 Azure 的公用雲端功能,您可以受惠於超大規模雲端的快速功能成長、復原和符合成本效益的作業,同時依舊取得處理廣泛資料分類 (包括未分類和分類的資料) 工作負載所需的隔離、安全性和信賴等級。 使用 Azure Stack 產品組合中的 Azure 資料保護技術和智慧邊緣功能,您可以在公用多租用戶雲端內的安全隔離基礎結構中處理機密和祕密資料,或在您的完全操作控制下處理內部部署和邊緣的絕密資料。

本文解決了與全世界公共部門客戶相關的常見資料落地、安全性和隔離問題。 其也會探索 Azure 中可用的技術,以協助保護公用多租用戶雲端中未分類、機密和祕密工作負載,其中結合了內部部署和部署在邊線的 Azure Stack 產品,用於涉及絕密資料的完全中斷連線案例。 鑑於未分類的工作負載包含全世界公共部門數位轉型所涉及的大部分案例,Microsoft 建議您使用未分類的工作負載來開始雲端旅程,然後轉向提高資料敏感度的分類工作負載。

資料落地

既定的隱私權法規對資料落地和資料位置保持沉默,並允許根據歐盟標準合約條款 (也稱為歐盟示範條款) 這類已核准的機制進行資料傳輸。 Microsoft 在 Microsoft 產品和服務資料保護增補 (DPA) 中以合約形式承諾,所有從歐盟、歐洲經濟區 (EEA) 和瑞士進行的潛在客戶資料傳輸,都必須受到歐盟示範條款的管制。 Microsoft 將遵守有關從 EEA 和瑞士收集個人、使用、傳輸、保留和處理個人資料的 EEA 和瑞士資料保護法需求。 所有個人資料傳輸都受限於適當的保護措施和文件需求。 不過,許多考慮採用雲端的客戶正在尋求保證,將客戶和個人資料會保留在對應至客戶營運或客戶終端使用者位置的地理界限內。

資料主權意指資料落地;不過,其也會引入規則和需求,這些規則和需求定義誰可控制儲存在雲端的客戶資料。 在許多情況下,資料主權規定客戶資料受限於資料所在國家/地區的法律和法律管轄權。 這些法律可能會對資料存取產生直接影響,即使是針對平台維護或客戶起始的支援要求也是一樣。 您可以使用搭配適用於內部部署與邊緣解決方案之 Azure Stack 產品的 Azure 公用多租用戶雲端,以符合您的資料主權需求 (如本文稍後所述)。 若要掌控自己的資料 (包括儲存、處理、傳輸與遠端存取),可以部署這些其他產品。

在 Microsoft 為雲端服務建立的數個資料類別和定義中,本文討論下列四個類別:

- 客戶資料是您透過使用 Microsoft 線上服務提供給 Microsoft,以代表您管理的所有資料。

- 客戶內容是客戶資料的子集,例如,其中包括儲存在 Azure 儲存體帳戶中的內容。

- 個人資料表示與特定自然人相關聯的任何資訊,例如終端使用者的名稱和連絡資訊。 不過,個人資料也可以包括不是客戶資料的資料,例如 Azure 可以產生並指派給管理員的使用者識別碼 - 這類個人資料會被視為假名,因為其無法自行識別個人。

- 支援和諮詢資料表示您提供給 Microsoft 以取得支援或專業服務的所有資料。

如需控制資料落地和履行資料保護義務的選項詳細資訊,請參閱在 Microsoft Azure 區域中啟用資料落地和資料保護。 下列各節說明資料落地的重要雲端影響,以及基本原則,其會指導 Microsoft 保護待用資料、傳輸中資料,以及作為您起始的支援要求一部分。

待用資料

Microsoft 會從您的資料位於何處為您可用的所有線上服務提供資料位置透明深入解析。 展開「雲端服務資料落地和傳輸原則」一節,以顯示個別線上服務的連結。

如果您想要確保資料只儲存在您選擇的地理位置中,則應該從做出此承諾的許多區域服務中選取。

區域與非區域服務

Microsoft Azure 對資料落地和傳輸原則提供強有力的客戶承諾:

- 適用於區域服務的資料儲存體:大部分的 Azure 服務都是依區域部署,可讓您指定要將服務部署到哪個區域。 Microsoft 不會將您的資料儲存在您指定的地理位置之外,但 Azure 資料位置頁面上所述的一些區域服務和預覽服務除外。 此承諾可協助確保您儲存在指定區域中的資料會保留在對應的地理位置中,而且對於大多數區域服務並不會移至另一個地理位置。 如需服務可用性,請參閱依區域提供的產品。

- 非區域服務的資料儲存體:某些 Azure 服務無法讓您指定將部署服務的區域,如資料位置頁面所述。 如需非區域服務的完成清單,請參閱依區域提供的產品。

Azure 儲存體帳戶中的資料一律會進行複寫,以協助確保持久性及高可用性。 Azure 儲存體會複製資料,以防止暫時性硬體失敗、網路或電源中斷,甚至是大規模的自然災害。 您通常可以選擇在相同資料中心內、在相同區域內跨可用性區域,或是跨不同地理區域上複寫資料。 具體來說,建立儲存體帳戶時,您可以選取下列其中一個備援選項:

Azure 儲存體帳戶中的資料一律會在主要區域內複寫三次。 Azure 儲存體會提供 LRS 和 ZRS 備援選項,用於複寫主要區域中的資料。 針對需要高可用性的應用程式,您可以選擇異地複寫至距離主要區域數百公里的次要區域。 Azure 儲存體會提供 GRS 和 GZRS 選項,用於將資料複製到次要區域。 您可以使用更多選項來設定次要區域 (RA-GRS 和 RA-GZRS) 的讀取存取權 (RA),如次要區域中資料的讀取權限中所述。

Azure 儲存體備援選項可能會影響資料落地,因為 Azure 依賴配對區域來提供異地備援儲存體 (GRS)。 例如,如果您擔心跨跨國家/地區界限的異地複寫,則可能想要選擇 LRS 或 ZRS,將 Azure 儲存體待用資料保留在主要區域所在國家/地區的地理界限內。 同樣地,雖然可以設定將交易非同步複寫至世界中的任何區域來取得 Azure SQL Database 的異地複寫,但建議也針對此目的使用配對區域。 如果您需要將關聯式資料保留在國家/地區的地理界限內,則不應該設定 Azure SQL Database 異步複寫至該國家/地區以外的區域。

如資料位置頁面所述,大部分的 Azure 區域服務都會遵守待用資料的承諾,以確保您的資料會保留在部署對應服務的地理界限內。 資料位置頁面上已註明此規則的少數例外狀況。 您應該檢閱這些例外狀況,以判斷儲存在所選部署地理位置外部的資料類型是否符合您的需求。

非區域 Azure 服務無法讓您指定將部署服務的區域。 某些非區域服務不會完全儲存您的資料,而只是提供全域路由功能,例如 Azure 流量管理員或 Azure DNS。 其他非區域服務適用於全球邊緣位置的資料快取,例如內容傳遞網路 - 這類服務是選擇性的,您不應該將其用於您想要保留在地理位置中的敏感性客戶內容。 有必要額外討論的一個非區域服務是 Microsoft Entra ID,下一節將會討論此服務。

Microsoft Entra ID 中的客戶資料

Microsoft Entra ID 是一項非區域服務,可全球儲存身分識別資料,但下列地區的 Microsoft Entra 部署除外:

- 美國,其中身分識別資料只會存放在美國。

- 歐洲,其中 Microsoft Entra ID 會保留歐洲資料中心內大部分的身分識別資料,但 Microsoft Entra ID 中歐洲客戶的身分識別資料儲存體中所提及的除外。

- 澳大利亞和紐西蘭,其中身分識別資料會儲存在澳大利亞中,但 Microsoft Entra ID 中澳大利亞和紐西蘭客戶的客戶資料儲存體中所提及的除外。

Microsoft Entra ID 提供一個儀表板,以透明方式深入解析每個 Microsoft Entra 元件服務的資料位置。 除了其他功能外,Microsoft Entra ID 是一項身分識別管理服務,可為您的 Azure 管理員儲存目錄資料,包括分類為終端使用者識別資訊 (EUII) 的使用者個人資料,例如名稱、電子郵件位址等等。 在 Microsoft Entra ID 中,您可以使用各種屬性類型來建立使用者、群組、裝置、應用程式和其他實體,例如 Integer、DateTime、Binary、String (限制為 256 個字元) 等等。 Microsoft Entra ID 不是用來儲存您的客戶內容,而且無法在 Microsoft Entra ID 中儲存 Blob、檔案、資料庫記錄和類似的結構。 此外,Microsoft Entra ID 也不適合作為外部終端使用者的身分識別管理服務 - Azure AD B2C 應該用於該用途。

Microsoft Entra ID 會實作廣泛的資料保護功能,包括租用戶隔離和存取控制、傳輸中資料加密、祕密加密和管理、磁碟層級加密、各種 Microsoft Entra 元件所使用的進階密碼編譯演算法、內部人員存取的資料操作考量等等。 如需詳細資訊,請參閱 Active Directory 資料安全性考量 \(英文\) 白皮書。

為內部系統產生假名資料

個人資料的定義很廣泛。 其不僅包括客戶資料,還包括唯一的個人識別碼,例如可能的唯一識別碼 (PUID) 和全域唯一識別碼 (GUID),後者通常標示為通用唯一識別碼 (UUID)。 這些唯一的個人識別碼都是「假名識別碼」。 系統會自動產生這種類型的資訊,以追蹤直接與 Azure 服務進行互動的使用者,例如您的管理員。 例如,PUID 是透過字元和數字的組合以程式設計方式產生的隨機字串,以提供高機率的唯一性。 假名識別碼會儲存在集中式內部 Azure 系統中。

EUII 代表可以自行用來識別使用者的資料 (例如,使用者名稱、顯示名稱、使用者主體名稱,甚至是使用者特定的 IP 位址),而假名標識符會被視為假名,因為其無法自行識別個人。 假名識別碼不包含您上傳或建立的任何資訊。

傳輸中資料

雖然您無法控制傳輸中資料的精確網路路徑,但傳輸中資料加密可協助保護資料免於遭受攔截。

傳輸中資料適用於下列涉及資料在下列位置之間移動的案例:

- 您的終端使用者與 Azure 服務

- 您的內部部署資料中心與 Azure 區域

- 作為預期 Azure 服務作業一部分的 Microsoft 資料中心

雖然在所選地理位置內兩點之間的傳輸中資料通常會保留在該地理位置中,但由於網路會自動重新路由流量以避免壅塞或略過其他中斷的方式,因此無法 100% 保證此結果。 也就是說,傳輸中資料可以透過加密來保護,如下文以及傳輸中資料加密一節所述。

您的終端使用者與 Azure 服務的連線

大部分的客戶將會透過網際網路連線到 Azure,而且網路流量的精確路由將取決於許多為網際網路基礎結構做出貢獻的網路提供者。 正如 Microsoft 產品和服務資料保護增補 (DPA) 所述,Microsoft 不會控制或限制您或您的終端使用者可以存取或移動客戶資料的區域。 您可以啟用傳輸中加密來提高安全性。 例如,您可以使用 Azure 應用程式閘道來設定流量的端對端加密。 正如傳輸中資料加密一節所述,Azure 會使用傳輸層安全性 (TLS) 通訊協定,在資料於您與 Azure 服務之間移動時協助保護資料。 不過,Microsoft 無法控制網路流量路徑,其對應於您的終端使用者與 Azure 互動的互動。

資料中心與 Azure 區域的連線

虛擬網路 (VNet) 會提供一種方法,讓 Azure 虛擬機器 (VM) 作為內部 (內部部署) 網路的一部分。 您可以選擇從內部部署基礎結構安全地連線至 VNet - 選擇 IPSec 保護的 VPN (例如,點對站 VPN 或站對站 VPN) 或私人連線,方法是使用 Azure ExpressRoute 搭配數個資料加密選項。

- IPSec 保護的 VPN 會使用跨公用網際網路建立的加密通道,這表示您必須依賴本機網際網路服務提供者,取得任何網路相關保證。

- ExpressRoute 可讓您在 Microsoft 資料中心與內部部署基礎結構或共置設施之間建立私人連線。 ExpressRoute 連線不會經過公用網際網路,並提供比 IPSec 保護的 VPN 連線更低的延遲和更高的可靠性。 ExpressRoute 位置 是 Microsoft 全球網路骨幹的進入點,而且其不一定與 Azure 區域的位置相符。 例如,您可以在阿姆斯特丹透過 ExpressRoute 連線至 Microsoft,並可存取在北歐和西歐託管的所有 Azure 雲端服務。 不過,也可以透過位於世界其他地方的 ExpressRoute 連線存取相同的 Azure 區域。 一旦網路流量進入 Microsoft 骨幹,保證就會周遊該私人網路基礎結構,而不是公用網際網路。

跨 Microsoft 全球網路骨幹的流量

正如待用資料一節所述,儲存體和 SQL Database 等 Azure 服務可以設定為進行異地複寫,以協助確保持久性和高可用性,特別是災害復原案例。 Azure 依賴配對區域來提供異地備援儲存體 (GRS),而且在設定 Azure SQL Database 的作用中異地複寫時,也會建議使用配對區域。 配對區域位於相同的地理位置內。

區域間流量會使用媒體存取控制安全性 (MACsec) 進行加密,這會保護資料連結層 (網路堆疊的第 2 層) 的網路流量,並依賴 AES-128 區塊編碼器進行加密。 此流量完全保留在 Microsoft 全球網路骨幹內,而且永遠不會進入公用網際網路。 此骨幹是世界上最大的骨幹之一,擁有超過 200,000 公里的光纖和海底電纜系統。 不過,從某個 Azure 區域到另一個區域的網路流量不保證一定會依循相同的路徑。 為了提供 Azure 雲端所需的可靠性,Microsoft 具有許多實體網路路徑,可自動路由繞過壅塞或故障,以獲得最佳可靠性。 因此,Microsoft 無法保證 Azure 區域之間周遊的網路流量將會一律限制在對應的地理位置內。 在網路基礎結構發生中斷時,Microsoft 可以透過其私人骨幹重新路由加密的網路流量,以確保服務可用性和最佳效能。

適用於客戶支援和疑難排解的資料

Azure 是全天候 24 小時的全球營運服務;不過,支援和疑難排解很少需要存取您的資料。 如果想要對支援和疑難排解案例進行額外控制,您可以使用適用於 Azure 的客戶加密箱,來核准或拒絕對您資料的存取要求。

Microsoft Azure 支援會在可取得 Azure 的市場中提供。 其在全球配有人員,可以透過電子郵件和電話全天候 24 小時與支援工程師聯繫以獲得技術支援。 您可以在 Azure 入口網站中建立及管理支援要求。 視需要,前線支援工程師可以將要求呈報給負責 Azure 服務開發和作業的 Azure DevOps 人員。 這些 Azure DevOps 工程師也已配置於全球各地。 所有 Microsoft 工程師都實施相同的生產存取控制和流程,其中包括由 Microsoft 全職員工和委外處理者/廠商組成的支援人員。

正如待用資料加密一節所述,資料在 Azure 中儲存時預設會進行待用加密,而且您可以在 Azure Key Vault 中控制自己的加密金鑰。 此外,不需要存取您的資料,也能解決大部分的客戶支援要求。 Microsoft 工程師主要是依賴記錄來提供客戶支援。 正如內部人員資料存取一節所述,Azure 具有適當的控制項,可限制對您資料的存取,以在需要該存取時取得支援和疑難排解案例。 例如, Just-In-Time (JIT) 存取規定將對生產系統的存取限制為獲授權成為該角色且獲授與暫時存取認證的 Microsoft 工程師。 作為支援工作流程的一部分,客戶加密箱可讓您負責核准或拒絕 Microsoft 工程師存取您的資料。 結合時,這些 Azure 技術和流程 (資料加密、JIT 和客戶加密箱) 會提供適當的風險降低,以保護資料的機密性和完整性。

全球的政府客戶都期望能夠完全掌控其在雲端中資料的保護。 如下一節所述,Azure 會在其整個生命週期中提供廣泛的資料加密選項 (待用、傳輸中及使用中),包括客戶對加密金鑰的控制。

資料加密

Azure 提供各種支援,以使用資料加密來保護您的資料。 如果您需要為 Azure 服務中儲存的最敏感客戶資料提供額外的安全性,您可以使用您在 Azure Key Vault 中控制的專屬加密金鑰來加密該資料。 雖然您無法控制傳輸中資料的精確網路路徑,但傳輸中資料加密可協助保護資料免於遭受攔截。 Azure 支援下列資料加密模型:

- 在 Azure 中使用服務管理的金鑰、客戶自控金鑰 (CMK),或在客戶控制的硬體中使用 CMK 的伺服器端加密。

- 用戶端加密可讓您在內部部署或另一個安全位置中管理和儲存金鑰。

資料加密提供直接繫結至加密金鑰存取權的隔離保證。 由於 Azure 在資料加密時使用強式加密,因此只有具有加密金鑰存取權的實體可以存取資料。 撤銷或刪除加密金鑰會造成對應的資料無法存取。

加密金鑰管理

正確的加密和加密金鑰的管理對於資料安全至關重要。 Azure Key Vault 是可安全儲存及管理秘密的雲端服務。 Key Vault 服務支援兩種資源類型:

- 保存庫支援受軟體保護和受硬體安全性模組 (HSM) 保護的秘密、金鑰和憑證。 保存庫提供多租用戶、低成本、易於部署、區域復原 (如果有的話)、高可用性金鑰管理解決方案,適用於最常見的雲端應用程式案例。 對應 HSM 具有 FIPS 140 層級 2 驗證。

- 受控 HSM 僅支援受 HSM 保護的密碼編譯金鑰。 它以服務的形式提供單一租用戶、完全受控、高可用性、具區域復原性的 (若條件允許) 的 HSM,用以儲存和管理您的密碼編譯金鑰。 這最適用於處理高價值金鑰的應用程式和使用案例。 其也會協助您符合最嚴格的安全性、合規性和法規需求。 受控 HSM 會使用 FIPS 140-2 層級 3 驗證的 HSM 模組來保護您的密碼編譯金鑰。

Key Vault 可讓您將加密金鑰存放在經過 FIPS 140 驗證的硬體安全性模組 (HSM) 中。 使用 Azure Key Vault,您可以在 HSM 中匯入或產生加密金鑰,確保金鑰永遠不會離開 HSM 保護界限,以支援攜帶您自己的金鑰 (BYOK) 案例。 在 Azure Key Vault HSM 內產生的金鑰無法匯出 - HSM 外部沒有純文字版本的金鑰。 此繫結由基礎 HSM 強制執行。

注意

Azure Key Vault 的設計、部署和操作方式,目的在讓 Microsoft 及其代理程式看不到或無法擷取您的密碼編譯金鑰。 如需額外的保證,請參閱 Azure Key Vault 如何保護您的金鑰?

如需詳細資訊,請參閱 Azure Key Vault。

傳輸中資料加密

Azure 提供了許多為傳輸中的資料加密的選項。 傳輸中資料加密會隔離網路流量與其他流量,並協助保護資料免於遭到攔截。 如需詳細資訊,請參閱傳輸中資料加密。

待用資料加密

Azure 提供廣泛的選項進行加密待用資料,以協助您同時使用 Microsoft 管理的加密金鑰和客戶自控加密金鑰,來保護您的資料並符合您的合規性需求。 此流程仰賴多個加密金鑰和服務,例如 Azure Key Vault 和 Microsoft Entra ID,以確保安全金鑰存取和集中式金鑰管理。 如需 Azure 儲存體加密和 Azure 資料箱磁碟加密的詳細資訊,請參閱待用資料加密。

Azure SQL Database 預設 \(英文\) 會提供待用資料的透明資料加密 (TDE)。 TDE 會對資料和記錄檔執行即時加密及解密作業。 資料庫加密金鑰 (DEK) 是儲存於資料庫開機記錄中的對稱金鑰,可用來在復原期間提供可用性。 其會透過存放在伺服器主要資料庫中的憑證或稱為 TDE 保護裝置的非對稱金鑰來保護,該金鑰儲存在 Azure Key Vault 中。 Key Vault 支援攜帶您自己的金鑰 (BYOK),可讓您將 TDE 保護裝置存放在 Key Vault 中,並控制金鑰管理工作,包括金鑰權限、輪替、刪除、在所有 TDE 保護裝置上啟用稽核/報告等等。 此金鑰可由 Key Vault 產生、匯入,或從內部部署 HSM 裝置轉移到 Key Vault。 您也可以使用 Azure SQL Database 的 Always Encrypted 功能,這項功能是專為協助您保護敏感資料而設計,方法是可讓您加密應用程式內的資料,且永遠不會向資料庫引擎顯示加密金鑰。 透過這種方式,Always Encrypted 可在擁有資料 (且可以檢視資料) 的那些使用者和管理資料 (但應該不具備存取權) 的那些使用者之間做出區隔。

使用中資料加密

Microsoft 可讓您在整個生命週期中保護您的資料:待用、傳輸中和使用中。 Azure 機密運算和同態加密是兩種在雲端中處理資料時保護資料的技術。

Azure 機密運算 \(英文\)

Azure 機密運算是一組資料安全功能,可為使用中的資料提供加密機制。 這種方法表示資料可以在雲端中處理,以保證資料一律在您的控制之下,即使計算期間使用中的資料位於記憶體中也一樣。 Azure 機密運算支援 IaaS 工作負載的不同虛擬機器:

可信啟動 VM:可信啟動適用於所有第 2 代 VM,提供強化的安全性功能 – 安全開機、虛擬信任的平台模組以及開機完整性監視,這些功能可防範開機套件、rootkit 和核心層級惡意程式碼。

具有 AMD SEV-SNP 技術的機密 VM:您可以選擇以 AMD EPYC 7003 系列 CPU 為基礎的 Azure VM,來隨即轉移應用程式,而無需任何程式碼變更。 這些 AMD EPYC CPU 會使用 AMD Secure Encrypted Virtualization – Secure Nested Paging (SEV-SNP) 技術,在執行階段加密您的整個虛擬機器。 用於 VM 加密的加密金鑰是由 EPYC CPU 上的專用安全處理器所產生並保護,而且無法透過任何外部方式擷取。 這些 Azure VM 目前處於預覽狀態,可供客戶使用。 如需詳細資訊,請參閱 Azure 和 AMD 宣布機密運算發展的里程碑。

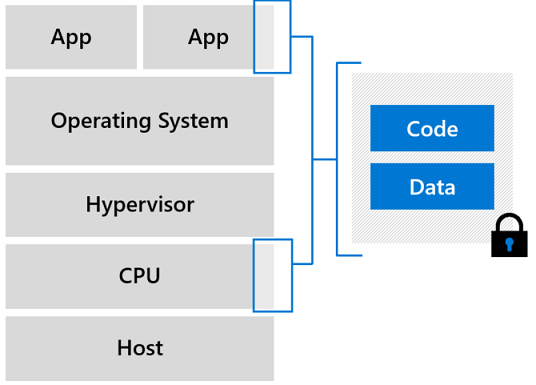

具有 Intel SGX 應用程式記憶體保護區的機密 VM:您可以選擇以 Intel Software Guard Extensions (Intel SGX) 技術為基礎的 Azure VM,此技術以細微的方式支援機密性直至應用程式層級。 透過這種方法,當資料處於純文字狀態 (若要在記憶體中有效處理資料,需要此狀態) 時,資料就會在硬體型受信任執行環境 (TEE) 內受到保護,也稱為記憶體保護區,如圖 1 所示。 Intel SGX 會隔離部分實體記憶體來建立記憶體保護區,讓特定程式碼和資料在其中受到保護而無法檢視或修改。 TEE 可協助確保只有應用程式設計人員可以存取 TEE 資料 - 任何其他人的存取都會遭到拒絕,包括 Azure 管理員。 此外,TEE 協助確保只有獲授權的程式碼可以存取資料。 如果程式碼被修改或竄改,系統就會拒絕作業並停用環境。

圖 1. 受信任的執行環境保護

Azure DCsv2、DCsv3 和 DCdsv3 系列虛擬機器具有搭配 Intel SGX 技術的最新一代 Intel Xeon 處理器。 如需詳細資訊,請參閱使用 SGX 記憶體保護區建置。 該保護由 Intel SGX 提供,在應用程式開發人員適當使用時,可防止特殊權限軟體的攻擊和許多硬體型攻擊造成的入侵。 使用 Intel SGX 的應用程式需要重構為受信任和不受信任的元件。 應用程式不受信任的部分會設定記憶體保護區,然後允許信任的組件在記憶體保護區內執行。 其他程式碼無論權限層級為何,都無權存取在記憶體保護區內執行的程式碼,或是與記憶體保護區程式碼相關聯的資料。 設計的最佳做法是,讓受信任的分割區所包含的內容數量恰好足以保護客戶的祕密即可。 如需詳細資訊,請參閱 Intel SGX 上的應用程式開發。

Intel Software Guard Extensions (Intel SGX) 或 AMD Secure Encrypted Virtualization - 安全巢狀分頁 (SEV-SNP) 等技術是支援機密運算實作的最新 CPU 改進功能。 這些技術設計為虛擬化延伸模組,並提供功能集,包括記憶體加密和完整性、CPU 狀態機密性和完整性以及證明。 Azure 提供額外的機密運算供應項目,這些供應項目已正式推出或以預覽版提供:

- Microsoft Azure 證明 - 一種遠端證明服務,可用來驗證多個受信任執行環境 (TEE) 的可信度,還可用來驗證在 TEE 內執行的二進位檔完整性。

- Azure 機密總帳 - 一種防竄改暫存器,用於儲存敏感資料以進行記錄保留和稽核,或在多方案例中實現資料透明度。 可提供「單次寫多次讀」(Write-Once-Read-Many) 保證,使得資料不可清除且不可修改。 此服務是建置在 Microsoft Research 的機密聯盟架構之上。

- 在 Azure Kubernetes Service (AKS) 上執行的記憶體保護區感知容器 - AKS 上的機密運算節點會使用 Intel SGX 在每個容器應用程式之間的節點中建立隔離的記憶體保護區環境。

- Azure SQL 中使用安全記憶體保護區的 Always Encrypted - 當 SQL 陳述式在加密資料上包含任何需要使用資料庫引擎執行所在記憶體保護區的作業時,透過直接在 TEE 內執行 SQL 查詢,來防範惡意程式碼和有高權限但未經授權的使用者以保護敏感資料的機密性。

- 邊緣的機密運算 - Azure IoT Edge 支援在物聯網 (IoT) 裝置上安全記憶體保護區內執行的機密應用程式。 IoT 裝置通常會面臨竄改和偽造的風險,因為惡意執行者能在物理層面接觸這些裝置。 機密 IoT Edge 裝置可將裝置本身所擷取和儲存的資料串流至雲端之前保護對這些資料的存取權,從而增加邊緣的信任度和完整性。

基於客戶的意見反應,Microsoft 已開始投資於更高層級的 Azure 機密運算情節。 您可以檢閱案例建議,做為使用機密運算服務和架構開發專屬應用程式的起點。

同態加密

同態加密是指一種特殊類型的加密技術,允許對加密資料執行計算,而無需存取解密資料所需的金鑰。 計算的結果會進行加密,且只能由加密金鑰的擁有者顯示。 透過這種方式,只有加密的資料才會在雲端中進行處理,而且只有您才能顯示計算的結果。

為了協助您採用同態加密, Microsoft SEAL 提供一組加密程式庫,可讓計算直接在加密的資料上執行。 這種方法可讓您建置端對端加密的資料儲存體和計算服務,其中您從不需要與雲端服務共用加密金鑰。 Microsoft SEAL 旨在使同態加密易於使用,且可供所有人使用。 其會提供簡單且方便的 API,並隨附數個詳細的範例,示範如何正確且安全地使用程式庫。

我們還宣佈了與 Intel 和國防高等研究計劃署 (DARPA) 進行多年合作,以引領完全同態加密 (FHE) 的商業化。 這項技術將可讓您針對一律加密的資料或密碼進行計算。 使用 FHE,資料永遠不需要進行解密,進而降低網路威脅的可能性。

雲端中的資料加密,是全球政府客戶預期必須具備的重要風險降低機制。 如本節所述,Azure 可協助您在其整個生命週期中保護您的資料,無論是待用、傳輸中,甚至是使用中。 此外,Azure 提供完整的加密金鑰管理,以協助您控制雲端中的金鑰,包括金鑰權限、輪替、刪除等等。 使用進階加密的端對端資料加密是確保雲端中資料機密性和完整性的基礎。 不過,許多客戶也預期 Microsoft 工程師為服務維護、客戶支援或其他案例而存取任何潛在的客戶資料提供保證。 下一節會描述這些控制項。

內部人員資料存取

內部人員威脅的特徵是可能提供後門連線和雲端服務提供者 (CSP) 特殊權限管理員存取您系統和資料的存取權。 Microsoft 針對誰可以存取您資料和存取條件,給予嚴謹的客戶承諾。 預設會拒絕 Microsoft 操作與支援人員對於您資料的存取。 操作 Azure 不需要存取您的資料。 此外,對於涉及客戶起始的疑難排解票證的大部分支援案例,不需要存取您的資料。

不提供預設的存取權,以及 Just-In-Time (JIT) 存取佈建可大幅降低與傳統內部部署管理員特殊存取權相關聯的風險,這種風險通常在雇用期間一直存在。 Microsoft 讓惡意內部人員非常難竄改您的應用程式和資料。 所有的 Microsoft 工程師都必須遵守相同的存取控制限制和流程,包括全職員工和承包商/外包廠商。

如需 Microsoft 如何限制內部人員存取您資料的詳細資訊,請參閱內部人員存取限制。

政府索取您資料的要求

根據 Microsoft 針對回應政府要求的做法,政府索取您資料的要求得遵循嚴格的程序。 Microsoft 採取強而有力的措施來協助保護您的資料,以免受到未經授權使用者的不當存取或使用。 這些措施包括限制 Microsoft 人員和轉包商的存取,以及仔細定義回應政府索取資料要求的需求。 Microsoft 確保沒有後門通道,且政府不會直接或沒有限制地存取您的資料。 針對政府和執法部門索取資料的要求,Microsoft 會提出特殊需求。

如 Microsoft 產品和服務資料保護增補 (DPA) 所述,除非法律要求,否則 Microsoft 不會向執法部門披露您的資料。 如果執法部門連絡 Microsoft,要求提供您的資料,Microsoft 會嘗試重新引導執法機關直接向您要求該資料。 如果被迫向執法部門披露您的資料,Microsoft 會立即通知您並提供要求副本,除非法律禁止這樣做。

政府索取資料的要求必須遵守適用的法律。

- 要求非內容資料需要傳票或當地同等效力文件。

- 內容資料需要搜索令、法院命令或當地同等效力文件。

Microsoft 每年都會拒絕許多執法部門索取資料的要求。 有多種形式可用來挑戰政府要求。 在這其中許多情況下,Microsoft 只會向提出要求的政府表示其無法揭露要求的資訊,並說明拒絕要求的理由。 在適當的情況下,Microsoft 會在法庭上挑戰要求。

我們的執法部門要求報告和美國國家安全命令報告每六個月更新一次,表明我們的大多數客戶從未受到政府索取資料要求的影響。

雲端法案的條款

雲端法案是 2018 年 3 月頒布的美國法律。 如需詳細資訊,請參閱 Microsoft 的部落格文章 和後續部落格文章,其中描述了 Microsoft 呼籲制定原則型國際協議來管理執法部門對資料的存取。 以下列出了購買 Azure 服務的政府客戶主要興趣點。

- 雲端法案可讓政府談判新的政府間協議,從而提高跨國際邊境向執法機構披露資訊的透明度和確定性。

- 雲端法案不是加強政府監視的機制;而是另一種機制,確保您的資料最終受到本國/地區法律的保護,同時繼續促進合法存取證據以進行合法刑事調查。 美國執法部門在尋求通訊內容之前仍需要從獨立法院獲得證明可能犯罪原因的搜索令。 雲端法案要求對尋求雙邊協議的其他國家/地區提供類似的保護。

- 雖然雲端法案根據新的國際協議創造了新的權利,但其也保留了雲端服務提供者在法律衝突時訴諸法庭質疑搜索令的普通法權利 - 即使沒有這些新條約可用也一樣。

- 如果美國的執法命令明顯與您的資料託管所在國家/地區的法律相衝突,Microsoft 得保留反對該命令的合法權利。 Microsoft 將繼續仔細評估每個執法機關的要求,並在適當的情況下行使其保護客戶的權利。

- 對於合法的企業客戶,在大部分情況下,美國執法部門現在會直接向客戶而不是 Microsoft 提出資訊要求。

Microsoft 不會因雲端法案而披露額外的資料。此法律實際上並不會改變先前適用於執法部門資料要求的任何法律和隱私權保護,而這些保護仍然繼續適用。 Microsoft 遵守與政府要求使用者資料相關的相同原則和客戶承諾。

大部分的政府客戶都有處理安全性事件的需求,包括資料外洩通知。 Microsoft 已備妥成熟的安全性和隱私權事件管理流程,下一節會描述此流程。

缺口通知

Microsoft 將會在事件宣告後的 72 小時內通知您任何資料 (客戶資料或個人資料) 缺口。 您可以使用適用於雲端的 Microsoft Defender 來監視潛在威脅,並自行回應事件。

Microsoft 負責監視和補救影響 Azure 平台的安全性和可用性事件,並通知您涉及資料的任何安全性缺口。 Azure 具有成熟的安全性和隱私權事件管理程序以用於此用途。 您負責監視在 Azure 中佈建的專屬資源,如下一節所述。

共同責任

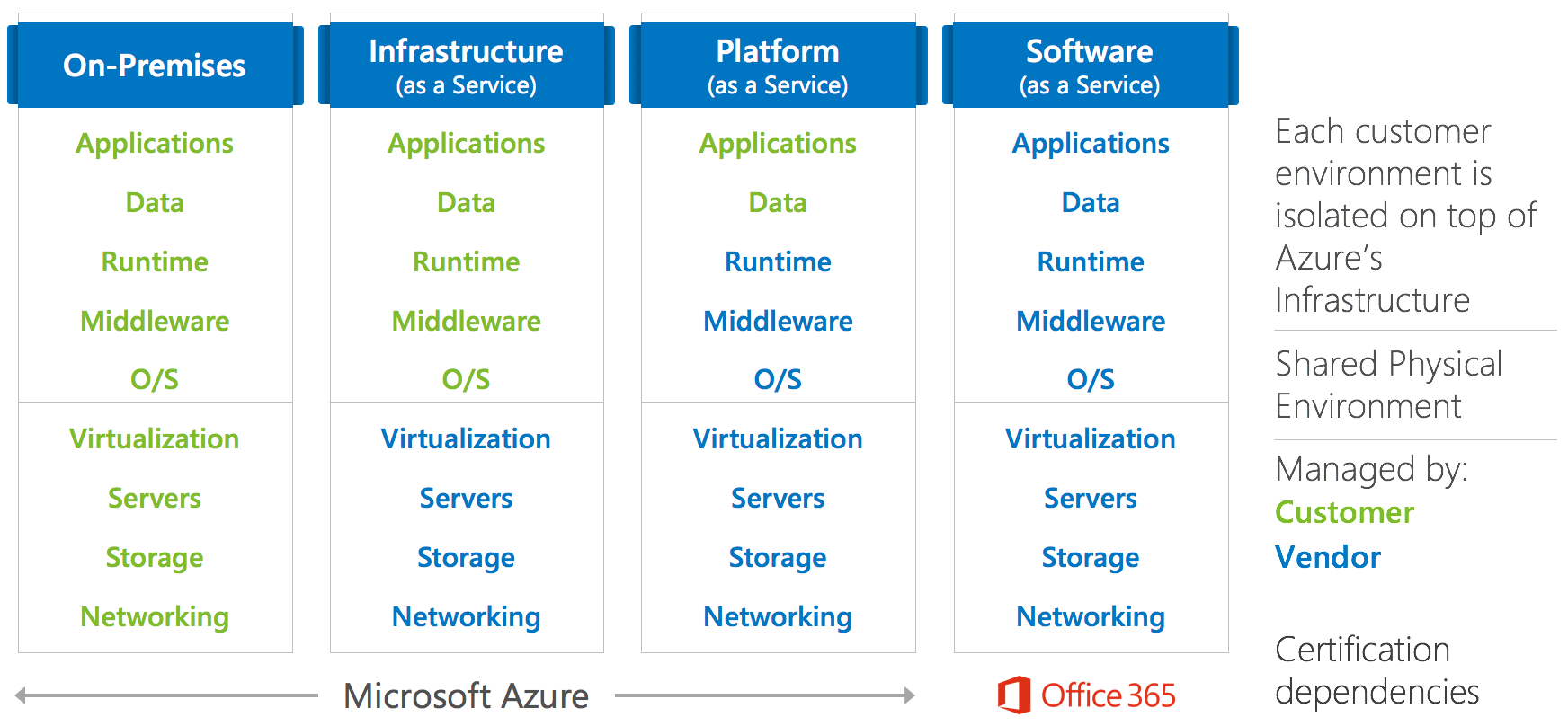

NIST SP 800-145 \(英文\) 標準已定義下列雲端服務模型:基礎結構即服務 (IaaS)、平台即服務 (PaaS),以及軟體即服務 (SaaS)。 圖 2 描繪雲端運算的共同責任模型。 透過在您自己的資料中心進行內部部署,您承擔了堆疊中所有層級的責任。 當工作負載移轉至雲端時,Microsoft 會逐漸承擔更多責任,取決於雲端服務模型。 例如,使用 IaaS 模型,Microsoft 的責任終止於 Hypervisor 層,而您負責虛擬化層上方的所有層級,包括維護客體虛擬機器中的基礎作業系統。

圖 2.雲端運算的共同責任模型

圖 2.雲端運算的共同責任模型

根據共同責任模型,Microsoft 不會檢查、核准或監視 Azure 上部署的個別應用程式。 例如,Microsoft 並不知道必須開啟哪些防火牆連接埠才能讓您的應用程式正常運作、後端資料庫結構看起來像什麼、應用程式的正常網路流量由什麼組成,等等。 Microsoft 已為雲端平台備妥廣泛的監視基礎結構;不過,您必須負責在 Azure 中佈建和監視您自己的資源。 您可以部署一系列 Azure 服務,來監視並保護應用程式和資料,如下一節所述。

進行額外保護的基本 Azure 服務

Azure 會提供基本 Azure 服務,您可以用來深入了解已佈建的 Azure 資源,並收到可疑活動的警示,包括針對應用程式和資料的外部攻擊所發出的警示。 Azure 安全性基準提供安全性建議和實作詳細資料,以協助您改善所佈建 Azure 資源的安全性狀態。

如需進行額外保護的基本 Azure 服務詳細資訊,請參閱 Azure 資源的客戶監視。

缺口通知流程

安全性事件回應 (包括缺口通知) 是 Microsoft 的 Azure 整體事件管理計畫子集。 所有 Microsoft 員工都會進行訓練,以識別並呈報潛在的安全性事件。 Microsoft 安全回應中心 (MSRC) 內的安全性工程師專用小組負責一律管理 Azure 的安全性事件回應。 當您管理 Azure 服務的安全性和可用性事件時,Microsoft 會遵循五步驟的事件回應程序。 此程序包括下列階段:

- 偵測

- 評估

- 診斷

- 穩定和復原

- 關閉

此程序的目標是在偵測到問題並展開調查之後,儘快恢復正常的服務作業和安全性。 此外,Microsoft 可讓您調查、管理及回應 Azure 訂用帳戶中的安全性事件。 如需詳細資訊,請參閱事件管理實作指南:Azure 和 Office 365 \(英文\)。

如果在調查安全性或隱私權事件期間,Microsoft 意識到客戶或個人資料已由未經授權一方公開或存取,則安全性事件管理員必須與 Microsoft 法律事務部門協商,觸發事件通知子流程。 此子流程旨在滿足 Azure 客戶合約中規定的事件通知需求 (請參閱 Microsoft 產品和服務資料保護增補中的安全性事件通知)。 客戶通知和外部報告義務 (如果有的話) 是由宣告的安全性事件所觸發。 客戶通知子流程會與安全性事件調查和風險降低階段並行開始,以協助將安全性事件所產生的任何影響降到最低。

Microsoft 會在事件宣告後 72 小時內向您、資料保護機構和資料主體 (各自適用) 通知客戶或個人資料出現缺口。 已宣告安全性或隱私權事件上的通知流程會儘快發生,同時仍考慮快速繼續進行的安全性風險。 實際上,這種方法表示大部分通知都會在 Microsoft 合約承諾的 72 小時期限之前發出。 安全性或隱私權事件的通知會以 Microsoft 選取的任何方式 (包括透過電子郵件) 傳遞給您的一或多個管理員。 您應該為 Azure 訂用帳戶提供安全性連絡詳細資料 - 如果 MSRC 探索到您的資料已被非法或未經授權的一方洩露或存取,Microsoft 將使用此資訊與您連絡。 為了確保可以成功傳遞通知,您有責任為每個適用的訂用帳戶維護正確的管理連絡資訊。

大部分的 Azure 安全性和隱私權調查都不會導致聲明的安全性事件。 大部分的外部威脅不會導致資料缺口,因為 Microsoft 已備妥廣泛的平台安全性措施。 Microsoft 已在整個 Azure 中部署大規模的監視和診斷基礎結構,其依賴巨量資料分析和機器學習來取得平台健康情況見解,包括即時威脅情報。 雖然 Microsoft 認真對待所有平台攻擊,但在平台層級通知您「潛在」的攻擊是不切實際的。

除了 Microsoft 為保護客戶資料而實作的控制項之外,部署在 Azure 上的政府客戶還可以從 Microsoft 為保護雲端平台而進行的安全性研究中獲得相當大的好處。 Microsoft 全球威脅情報是業界最大的威脅情報之一,源自其中一組最多樣化的威脅遙測來源組合。 威脅遙測的數量和多樣性使得套用至遙測的 Microsoft 機器學習演算法如此強大。 所有 Azure 客戶都會直接從這些投資獲益,如下一節所述。

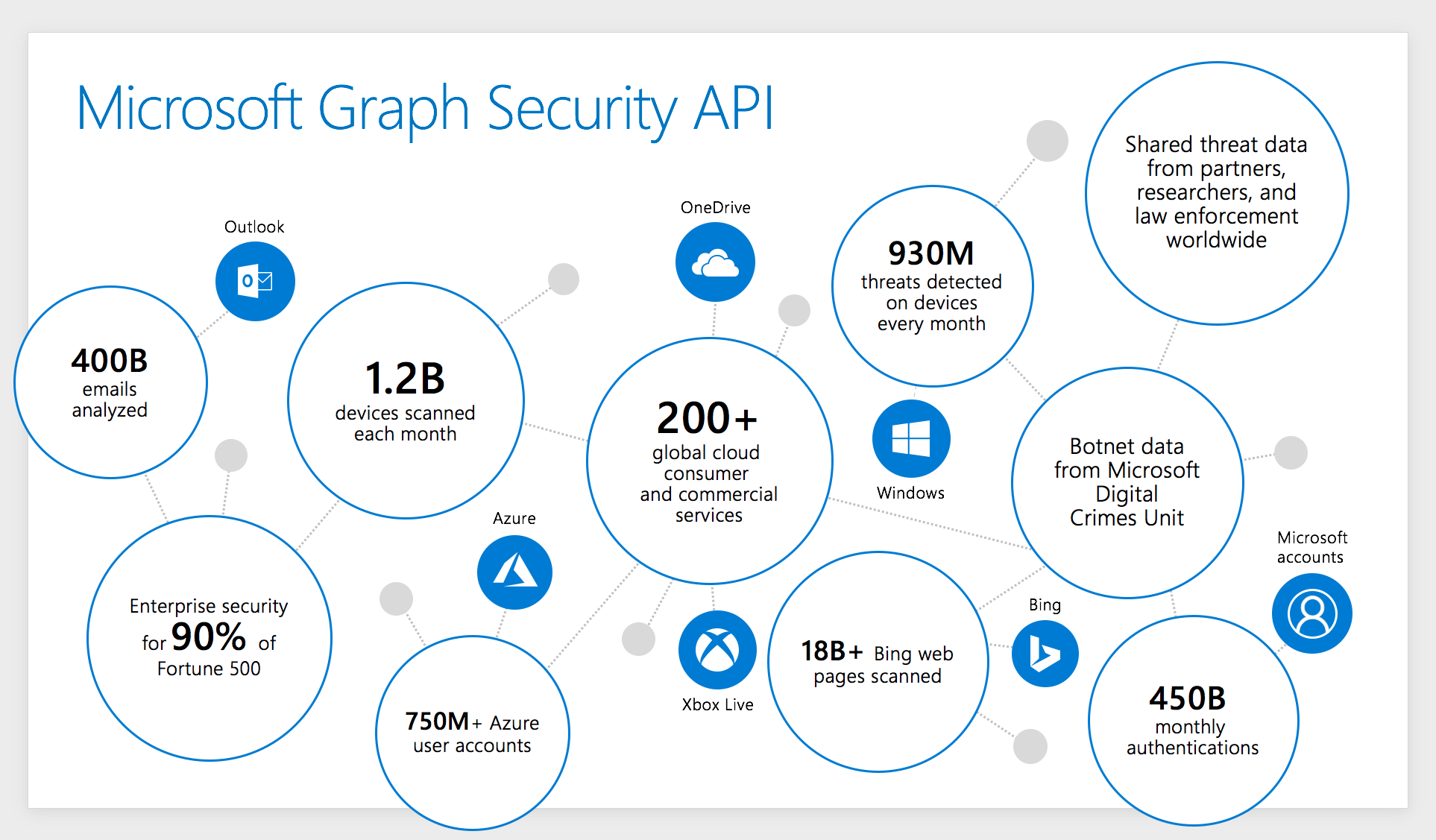

威脅偵測與防護

Microsoft Graph 安全性 API 會使用進階分析,,跨 Microsoft 產品、服務和合作夥伴合成大量的威脅情報和安全性訊號,以對抗網路威脅。 Microsoft 及其合作夥伴每天都會在最多樣化的一組來源中產生數百萬個獨特的威脅指標,並在 Microsoft 產品和服務中共用 (圖 3)。 在其全球服務組合中,Microsoft 每月會針對網路釣魚和惡意程式碼掃描超過 4000 億封電子郵件訊息、處理 4500 億次驗證、執行超過 180 億個頁面掃描,以及針對超過 12 億部裝置進行威脅掃描。 重要的是,此資料一律要先通過嚴格的隱私權和合規性界限,才能用於安全性分析。

圖 3.Microsoft 全球威脅情報是業界最大的其中一個威脅情報

圖 3.Microsoft 全球威脅情報是業界最大的其中一個威脅情報

Microsoft Graph 安全性 API 針對不斷演進的威脅環境提供了一個無與倫比的檢視,讓您能夠快速創新來偵測並回應威脅。 機器學習模型和人工智慧會對大量安全性訊號進行推理,以識別漏洞和威脅。 Microsoft Graph 安全性 API 提供一個通用閘道,可在 Microsoft 平台和合作夥伴解決方案之間共用和處理安全性見解 \(英文\)。 您可以直接從 Microsoft Graph 安全性 API 獲益,因為 Microsoft 會使得大量的威脅遙測和進階分析可在 Microsoft 線上服務中使用,包括適用於雲端的 Microsoft Defender。 這些服務可以協助您解決雲端中您自己的安全性需求。

Microsoft 已針對 Azure 雲端平台實作廣泛的保護,並提供各種 Azure 服務,以協助您監視並保護佈建的雲端資源免遭攻擊。 儘管如此,對於某些類型的工作負載和資料分類,政府客戶預期可以完全控制其環境,甚至以完全中斷連線模式運作。 Azure Stack 產品組合可讓您佈建私人和混合式雲端部署模型,以容納高度敏感資料,如下一節所述。

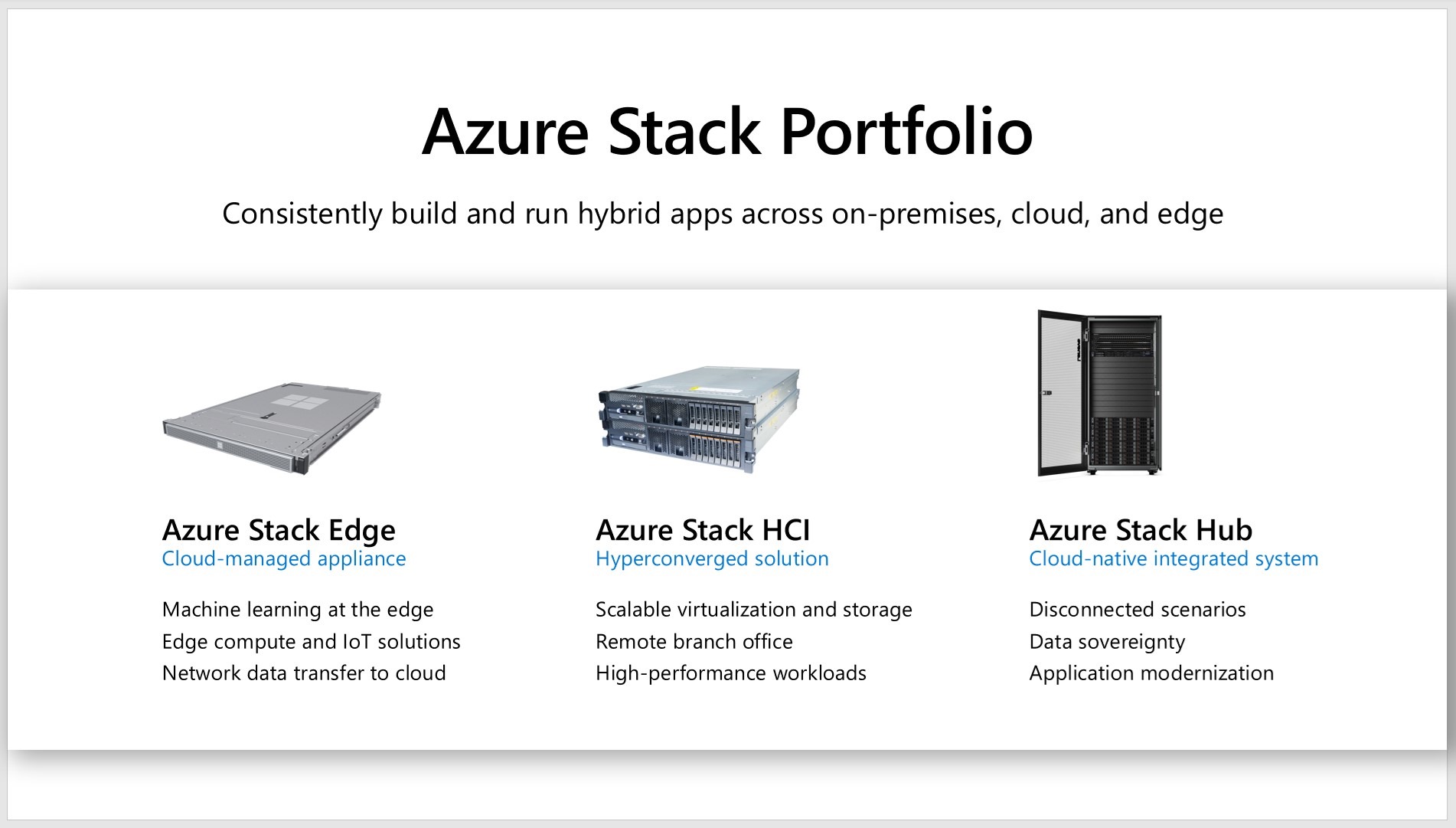

使用 Azure Stack 的私人和混合式雲端

Azure Stack 產品組合是 Azure 的延伸模組,可讓您跨內部部署、邊緣位置和雲端建置並執行混合式應用程式。 如圖 4 所示,Azure Stack 包含 Azure Stack 超融合式基礎結構 (HCI)、Azure Stack Hub (先前稱為 Azure Stack) 和 Azure Stack Edge (先前稱為 Azure Data Box Edge)。 本節會討論最後兩個元件 (Azure Stack Hub 和 Azure Stack Edge)。 如需詳細資訊,請參閱全域 Azure、Azure Stack Hub 與 Azure Stack HCI 之間的差異。

圖 4.Azure Stack 產品組合

圖 4.Azure Stack 產品組合

Azure Stack Hub 和 Azure Stack Edge 代表關鍵啟用技術,可讓您使用私人或混合式雲端處理高度敏感資料,並使用 Microsoft 智慧雲端和智慧邊緣方法實現數位轉型。 對於許多政府客戶而言,強制施行資料主權、解決自訂的合規性需求,以及對高敏感性資料套用最大程度可行的保護,是這些努力背後的主要驅動因素。

Azure Stack Hub

Azure Stack Hub (先前稱為 Azure Stack) 是軟體和已驗證硬體組成的整合式系統,您可以從 Microsoft 硬體合作夥伴購買、部署在您自己的資料中心,然後完全自行運作,或透過受控服務提供者的協助運作。 透過 Azure Stack Hub,您一律可以完全控制對資料的存取。 Azure Stack Hub 最多可容納每個 Azure Stack Hub 縮放單位 16 部實體伺服器。 其代表 Azure 的延伸模組,可讓您佈建各種 IaaS 和 PaaS 服務,並有效地將多租用戶雲端技術帶入內部部署和邊緣環境。 您可以執行多種類型的 VM 執行個體、應用程式服務、容器 (包括 Azure AI 容器)、Functions、Azure 監視器、Key Vault、事件中樞和其他服務,同時使用相同的開發工具、API,以及您在 Azure 中使用的管理流程。 Azure Stack Hub 不依賴連線至 Azure 來執行已部署的應用程式,並透過本機連線啟用作業。

除了適用於內部部署的 Azure Stack Hub (例如,在資料中心內) 之外,稱為 Tactical Azure Stack Hub 的堅固且可現場部署版本也可用來解決有限或沒有連線能力的戰術邊緣部署、完全行動需求,以及需要軍事規格解決方案的惡劣狀況。

Azure Stack Hub 可以在與 Azure 或網際網路中斷連線的情況下運作。 您可以在資料所在的位置執行下一代支援 AI 的混合式應用程式。 例如,您可以依賴 Azure Stack Hub 將定型的 AI 模型帶到邊緣,並將其與您的應用程式整合以取得低延遲智慧,而本機應用程式沒有任何工具或流程變更。

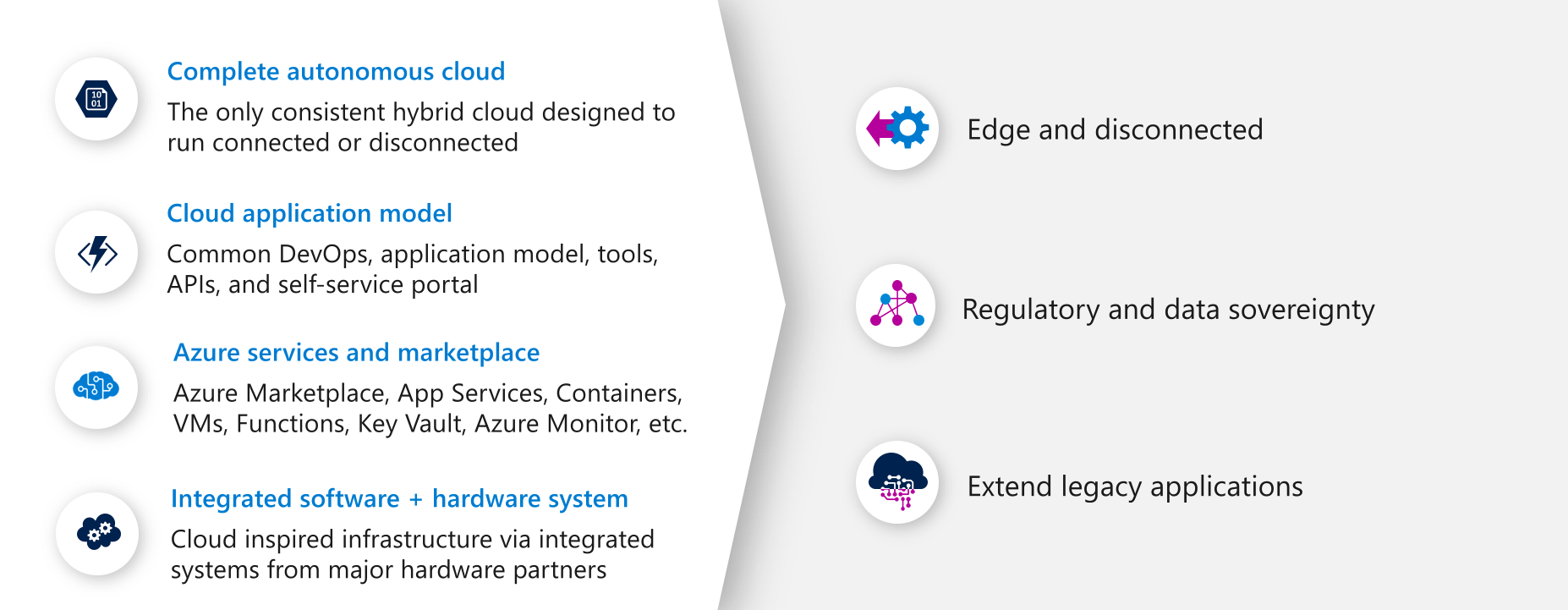

Azure 和 Azure Stack Hub 可協助您針對外部面向或內部部署的企業營運應用程式解除鎖定新的混合式使用案例,包括邊緣和中斷連線的案例、旨在符合資料主權和合規性需求的雲端應用程式,以及資料中心內部部署的雲端應用程式。 這些使用案例可能包括高度安全資料中心設施內的行動案例或固定部署。 圖 5 顯示 Azure Stack Hub 功能和主要使用案例。

圖 5.Azure Stack Hub 功能

圖 5.Azure Stack Hub 功能

Azure Stack Hub 會針對圖 5 所示的主要案例帶來下列價值主張:

- 邊緣和中斷連線解決方案:在 Azure Stack Hub 本機處理資料,然後在 Azure 中彙總以進一步分析,並在兩者 (已連線或中斷連線) 之間使用通用應用程式邏輯,來解決延遲和連線需求。 無論是航空、船運還是以貨車運送,Azure Stack Hub 都能在最極端的情況及遠端位置,滿足探勘、農業、石油和天然氣、製造、災害應對、政府和軍事運作的困難需求。 例如,使用適用於邊緣和中斷連線解決方案的 Azure Stack Hub 架構,您可以將下一代支援 AI 的混合式應用程式帶到資料所在的邊緣,並將其與現有應用程式整合,以取得低延遲智慧。

- 符合資料主權的雲端應用程式:根據國家/地區,以不同的方式部署單一應用程式。 您可以根據需要符合資料主權或自訂合規性需求,在 Azure 中開發及部署應用程式,並具備使用 Azure Stack Hub 進行內部部署的完整彈性。 例如,使用適用於資料主權的 Azure Stack Hub 架構,您可以透過私人連線將資料從 Azure VNet 傳輸到 Azure Stack Hub VNet,最後將資料儲存在 Azure Stack Hub 上 VM 中執行的 SQL Server 資料庫中。 您可以使用 Azure Stack Hub 來滿足更嚴格的需求,例如需要在經過安全檢查的國內/地區人員所管理且已中斷連線的環境中部署解決方案。 由於其運作的安全性分類,這些中斷連線的環境可能不允許基於任何目的連線至網際網路。

- 雲端應用程式模型內部部署:使用 Azure Stack Hub 更新和擴充舊版應用程式,並使其做好雲端準備。 透過 Azure Stack Hub 上的 App Service,您可以建立 Web 前端,以取用新式 API 搭配新式用戶端,同時利用一致的程式設計模型和技能。 例如,透過適用於舊版系統現代化的 Azure Stack Hub 架構,您可以套用一致的 DevOps 流程、Azure Web Apps、容器、無伺服器運算和微服務架構,以將舊版應用程式現代化,同時整合並保留大型主機和核心企業營運系統中的舊版資料。

Azure Stack Hub 要求 Active Directory 支援的 Microsoft Entra ID 或 Active Directory Federation Services (ADFS) 作為識別提供者。 您可以使用角色型存取控制 (RBAC) 在訂用帳戶、資源群組或個別資源層級,為授權的使用者、群組與服務指派角色,即可為其授與系統存取權。 每個角色皆會定義使用者、群組或服務對於 Azure Stack Hub 資源所具有的存取層級。

Azure Stack Hub 會使用待用加密,在子系統層級保護您的資料。 根據預設,Azure Stack Hub 的儲存子系統使用 BitLocker 搭配 128 位元 AES 加密來進行加密。 BitLocker 金鑰會保存在內部的祕密存放區中。 在部署期間,也可以將 BitLocker 設定為使用 256 位元 AES 加密。 您可以使用 Azure Stack Hub 中的 Key Vault,來儲存和管理您的祕密,包括密碼編譯金鑰。

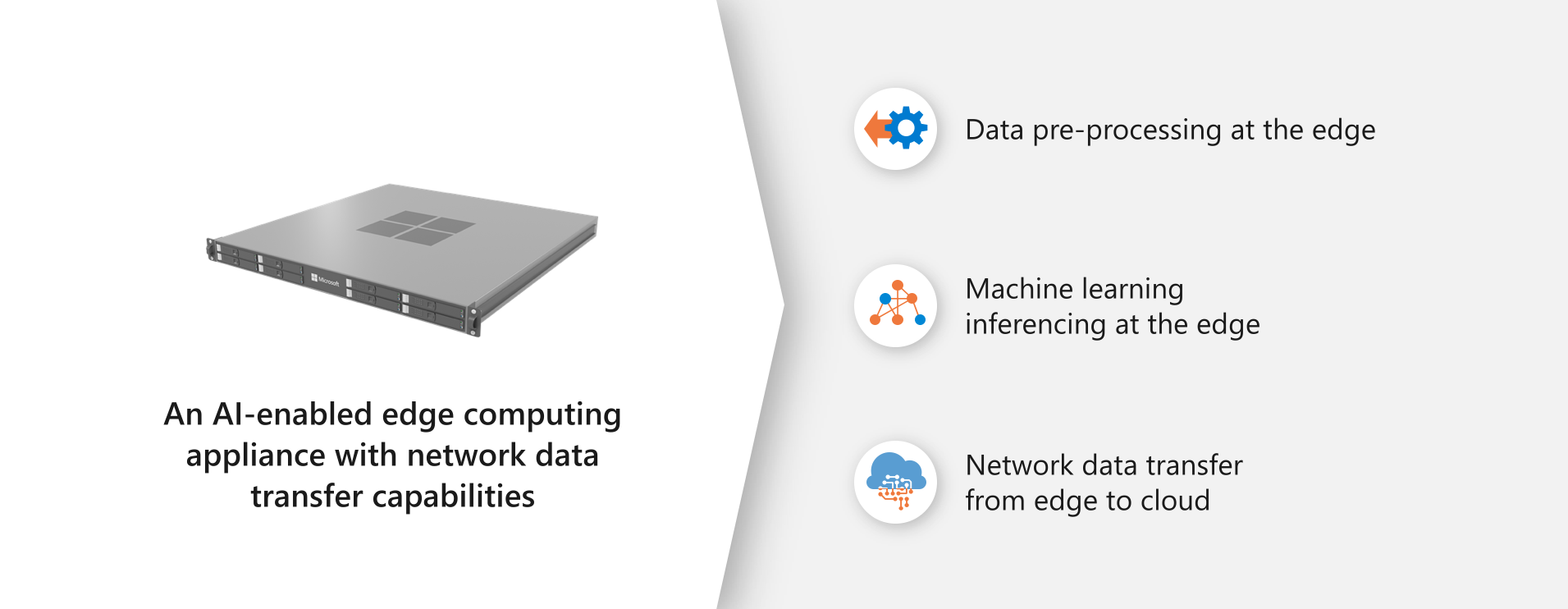

Azure Stack Edge

Azure Stack Edge (先前稱為 Azure Data Box Edge) 為支援 AI 的邊緣運算裝置,並具有網路資料傳輸功能。 這些裝置的最新一代依賴內建的圖形處理單元 (GPU) 來啟用加速的 AI 推斷。 Azure Stack Edge 會使用原生整合到設備的 GPU 硬體,有效率地在邊緣執行機器學習演算法。 大小和可攜性可讓您視需要執行接近使用者、應用程式和資料的 Azure Stack Edge。 圖 6 顯示 Azure Stack Edge 功能和主要使用案例。

圖 6.Azure Stack Edge 功能

圖 6.Azure Stack Edge 功能

Azure Stack Edge 會針對圖 6 所示的主要案例帶來下列價值主張:

- 使用 Azure Machine Learning 進行推斷:推斷是深度學習的一部分,其會在模型定型之後進行,例如將了解的功能套用至新資料所產生的預測階段。 例如,其是在模型經過定型之後透過處理許多標記的車輛影像,來辨識目標影像中車輛的部分,這些影像通常透過電腦合成影像 (也稱為合成影像) 來增強。 使用 Azure Stack Edge,您可以執行機器學習 (ML) 模型,以在將資料傳送到雲端之前快速取得結果,並對其採取動作。 必要的資料子集 (如果有頻寬限制) 或完整的資料集會傳輸到雲端,以繼續重新定型和改善客戶的 ML 模型。

- 資料前處理:在離資料產生位置近距離的情況下,從內部部署或 IoT 裝置分析資料,快速取得結果。 Azure Stack Edge 會將完整的資料集 (或在需要考慮到頻寬時,可僅傳輸必要的一部分資料) 傳輸至雲端,以執行更進階的處理或更深入的分析。 前置處理可以用來彙總資料、修改資料 (例如,移除個人識別資訊或其他敏感資料)、傳輸雲端中進行更深入分析所需的資料,以及分析和回應 IoT 事件。

- 透過網路將資料傳輸至 Azure:使用 Azure Stack Edge 將資料傳輸到 Azure,可進行更深入的運算和分析,或是進行封存。

能夠收集、辨別和分發任務資料對於做出重要決策至關重要。 協助直接在邊緣處理和傳輸資料的工具可讓這項功能成為可能。 例如,Azure Stack Edge 佔用空間小,並且內建用於 ML 推斷的硬體加速,因而有助於透過專為戰術邊緣設計的 AI 解決方案進一步提高前線作戰單位的智慧或類似任務需求。 透過 Azure Data Box 產品系列,便能無縫地進行傳統上複雜且緩慢的現場資料傳輸。

這些產品結合了邊緣和雲端運算的優點,以解鎖前所未有的功能,例如合成對應和 ML 模型推斷。 從潛艇到飛機再到遠程基地,Azure Stack Hub 和 Azure Stack Edge 可讓您利用邊緣雲端的力量。

將 Azure 與 Azure Stack Hub 和 Azure Stack Edge 結合使用,您可以在 Azure 公用多租用戶雲端內的安全隔離基礎結構中處理機密和敏感資料,或在完全操作控制下於邊緣處理高度敏感資料。 下一節描述分類工作負載的概念性架構。

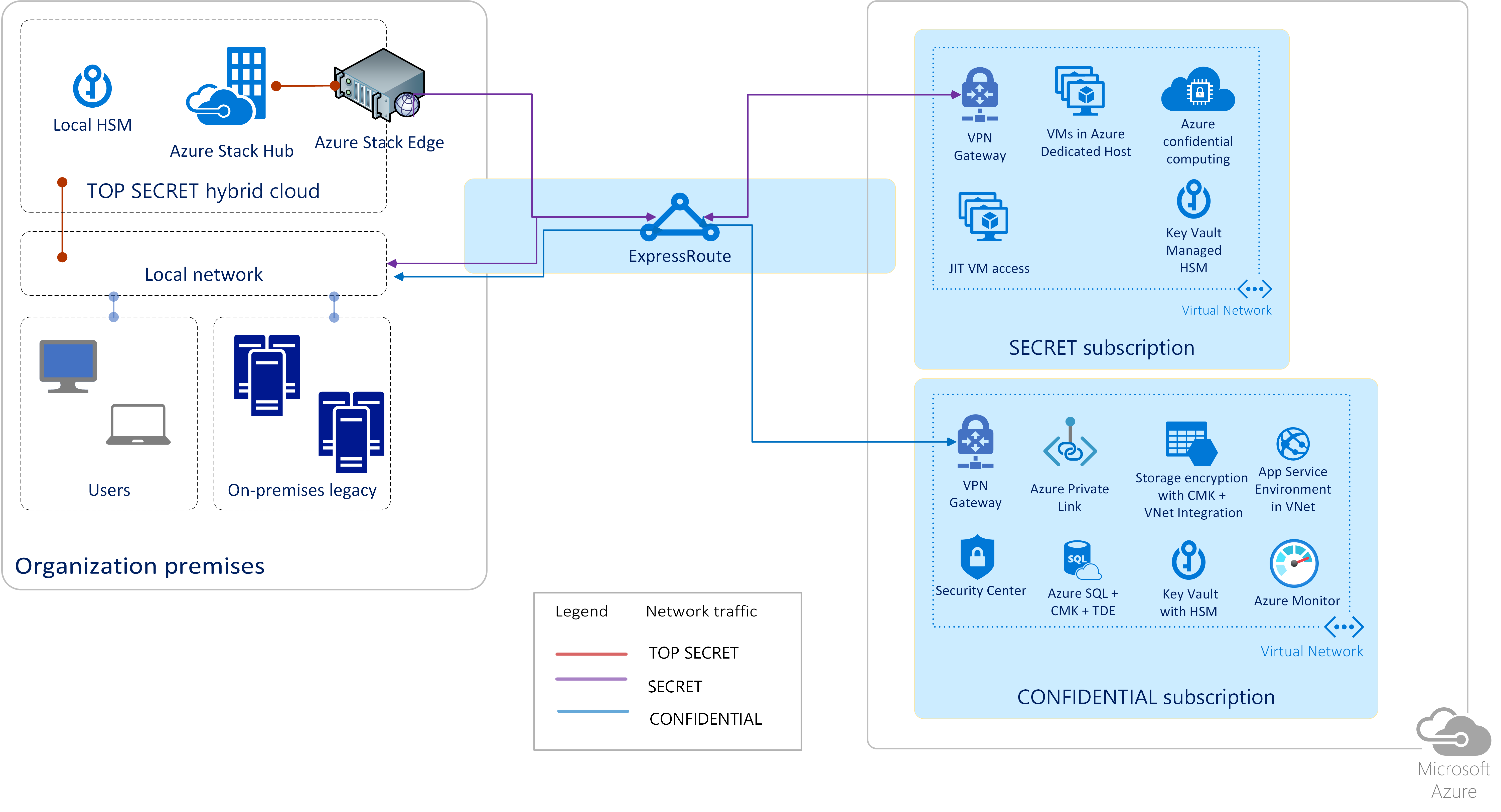

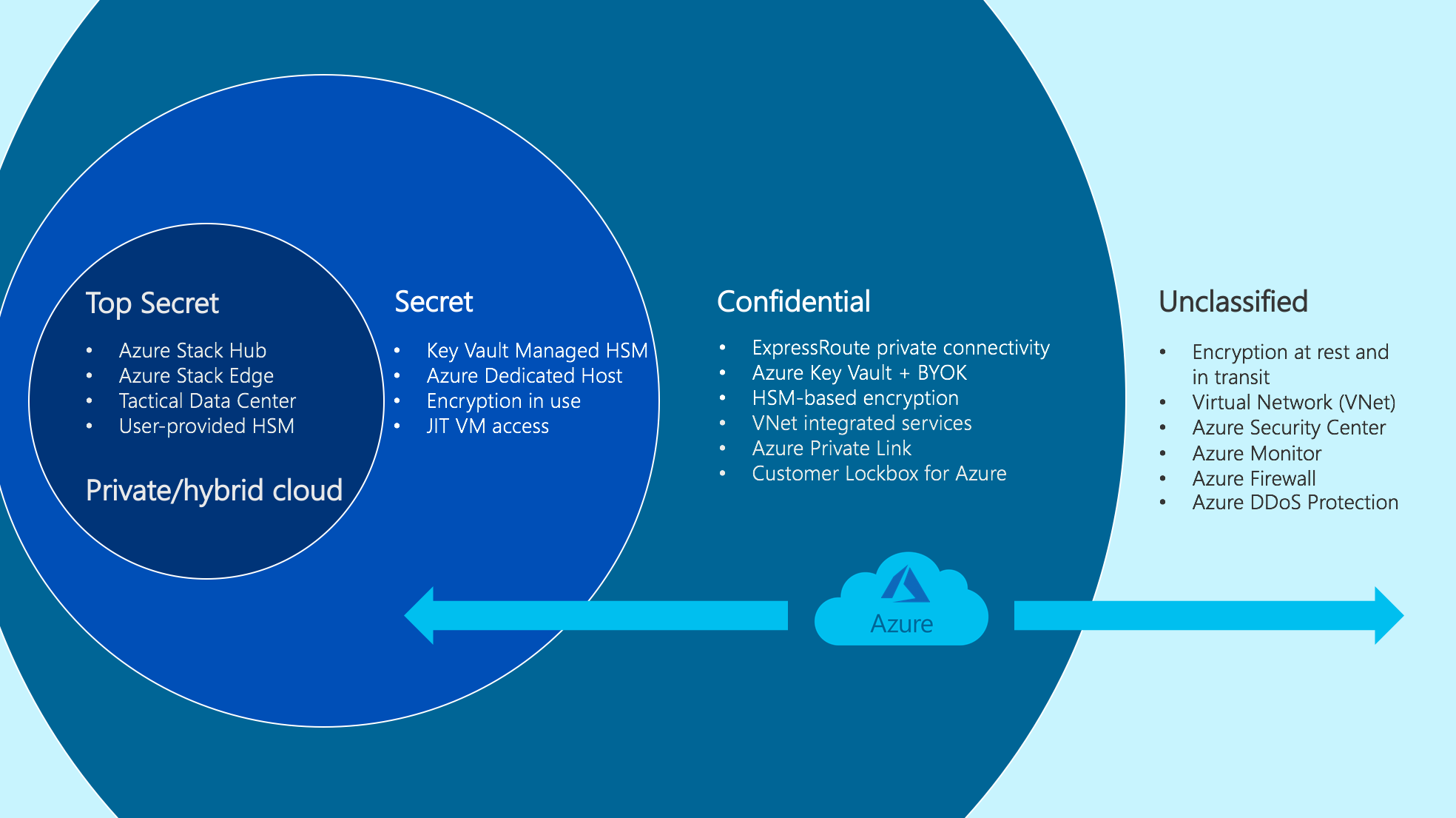

概念性架構

圖 7 顯示概念性架構,其使用支援各種資料分類的產品和服務。 Azure 公用多租用戶雲端是基礎雲端平台,可讓此架構成為可能。 您可以使用 Azure Stack Hub 和 Azure Stack Edge 等內部部署和邊緣產品來增強 Azure,以容納您尋求增強或獨佔操作控制的重要工作負載。 例如,Azure Stack Hub 適用於資料中心內部部署,您可以在其中完全控制服務連線能力。 此外,也可以部署 Azure Stack Hub,以因應連線能力有限或完全無法連線的戰術性邊緣部署,包括完整的行動案例。

圖 7.分類工作負載的概念性架構

圖 7.分類工作負載的概念性架構

針對分類工作負載,您可以佈建金鑰,讓 Azure 服務可以保護目標工作負載,同時降低已識別的風險。 Azure 與 Azure Stack Hub 和 Azure Stack Edge 結合,可以容納私人和混合式雲端部署模型,使其適合於許多涉及未分類和分類資料的政府工作負載。 本文使用下列資料分類法:

- 機密

- 祕密

- 最高祕密

許多國家/地區都有類似的資料分類配置。

針對最高祕密資料,您可以部署 Azure Stack Hub,其可以在與 Azure 和網際網路中斷連線的情況下運作。 Tactical Azure Stack Hub 也可用來解決有限或沒有連線能力的戰術邊緣部署、完全行動需求,以及需要軍事規格解決方案的惡劣狀況。 圖 8 說明您可以佈建的金鑰啟用服務,以容納 Azure 上的各種工作負載。

圖 8.Azure 支援各種資料分類

圖 8.Azure 支援各種資料分類

機密資料

以下列出您在 Azure 上部署機密資料和工作負載時可能發現很有用的金鑰啟用技術和服務:

- 用於未分類資料的所有建議技術,特別是虛擬網路 (VNet)、適用於雲端的 Microsoft Defender,以及 Azure 監視器等服務。

- 公用 IP 位址已停用,只允許透過私人連線的流量,包括 ExpressRoute 和虛擬私人網路 (VPN) 閘道。

- 建議使用 Azure Key Vault 中的客戶自控金鑰 (CMK) 進行資料加密,這些金鑰是由具有 FIPS 140 層級 2 驗證的多租用戶硬體安全模組 (HSM) 支援。

- 只會啟用支援 VNet 整合選項的服務。 Azure VNet 可讓您將 Azure 資源放在非網際網路可路由網路中,然後可以使用 VPN 技術將其連線到您的內部部署網路。 VNet 整合可讓 Web 應用程式能存取虛擬網路中的資源。

- 您可以使用 Azure Private Link,透過 VNet 中的私人端點存取 Azure PaaS 服務,以確保 VNet 與服務之間的流量會透過 Microsoft 全球骨幹網路傳輸,從而無需將服務公開到公用網際網路。

- 適用於 Azure 的客戶加密箱可讓您在支援案例中核准/拒絕資料的提高權限存取要求。 其為 Just-in-Time (JIT) 工作流程的延伸模組,啟用了完整的稽核記錄。

使用 Azure 公用多租用戶雲端功能,您可以達到儲存機密資料所需的隔離和安全性等級。 您應該使用適用於雲端的 Microsoft Defender 和 Azure 監視器,來了解您的 Azure 環境,包括訂用帳戶的安全性態勢。

祕密資料

以下列出您在 Azure 上部署祕密資料和工作負載時可能發現很有用的金鑰啟用技術和服務:

- 所有適用於機密資料的建議技術。

- 使用 Azure Key Vault 受控 HSM,其會提供全受控、高可用性、單一租用戶 HSM,作為使用 FIPS 140 層級 3 驗證 HSM 的服務。 每個受控 HSM 都會繫結至由您控制的個別安全性網域,並以密碼編譯方式與屬於其他客戶的執行個體隔離。

- Azure 專用主機提供可主控一或多個 Azure VM 的實體伺服器,且專屬於單一 Azure 訂閱。 您可以在區域、可用性區域和容錯網域中佈建專用主機。 您可以使用最能滿足您需求的設定,將虛擬機器直接放入已佈建的主機中。 專用主機提供實體伺服器層級的硬體隔離,可讓您將 Azure VM 放在隔離且專用的實體伺服器上,此實體伺服器只執行組織的工作負載,以符合公司合規性需求。

- 根據 Azure SmartNIC 加速 FPGA 網路,可讓您將主機網路卸載至專用硬體,從而啟用 VNet 的通道、安全性和負載平衡。 將網路流量卸載至專用晶片,可對抗針對主要 CPU 的旁路攻擊。

- Azure 機密運算提供使用中資料加密,確保該資料一律在您的控制下。 資料會在以硬體為基礎的受信任執行環境 (TEE,也稱為記憶體保護區) 中受到保護,而且沒有任何方法可從記憶體保護區外部檢視資料或作業。

- Just-in-time (JIT) 虛擬機器 (VM) 存取可透過建立網路安全性群組 (NSG) 規則,鎖定輸入 Azure VM 的流量。 您可以在 VM 上選取將鎖定輸入流量的連接埠,以及當使用者要求存取 VM 時,適用於雲端的 Microsoft Defender 會檢查使用者是否具有適當的角色型存取控制 (RBAC) 權限。

若要容納 Azure 公用多租用戶雲端中的祕密資料,您可以在用於機密資料的技術之上部署額外的技術和服務,並將佈建的服務限制為提供足夠隔離的服務。 這些服務在執行階段可提供各種隔離選項。 其也支援使用單一租用戶 HSM 中的客戶自控金鑰進行待用資料加密,這些 HSM 由您控制,並以密碼編譯方式與屬於其他客戶的 HSM 執行個體隔離。

最高機密資料

以下列出您在 Azure 上部署最高祕密資料和工作負載時可能發現很有用的金鑰啟用產品:

- 所有用於祕密資料的建議技術。

- Azure Stack Hub (先前稱為 Azure Stack) 可讓您使用 Azure 中相同的架構和 API 來執行工作負載,同時為最高分類資料提供實體隔離的網路。

- Azure Stack Edge (先前稱為 Azure Data Box Edge) 可讓您儲存和處理最高分類數據,但也可讓您將產生的資訊或模型直接上傳至 Azure。 這種方法可建立網域之間分享資訊的路徑,使其更輕鬆且更安全。

- 除了適用於內部部署的 Azure Stack Hub (例如,在資料中心內) 之外,稱為 Tactical Azure Stack Hub 的堅固且可現場部署版本也可用來解決有限或沒有連線能力的戰術邊緣部署、完全行動需求,以及需要軍事規格解決方案的惡劣狀況。

- 使用者提供的硬體安全模組 (HSM) 可讓您將加密金鑰儲存在內部部署的 HSM 中,並完全由您控制。

容納極機密資料很有可能需要沒有連線的環境,也就是 Azure Stack Hub 提供的功能。 Azure Stack Hub 可以在與 Azure 或網際網路中斷連線的情況下運作。 儘管「實體隔離斷網」不一定會增加安全性,但許多政府可能不願意將這種分類的資料儲存在網際網路連線的環境中。

Azure 提供了無與倫比的公用、私人和混合式雲端部署模型,以解決您對資料保護的擔憂。 下一節涵蓋全世界政府客戶可能感興趣的精選使用案例。

精選工作負載和使用案例

本節提供精選使用案例的概觀,這些案例會針對工作負載展示全世界政府可能感興趣的 Azure 功能。 就功能而言,Azure 是透過 Azure Stack Hub 和 Azure Stack Edge 所提供的公用多租用戶雲端和內部部署 + 邊緣功能組合呈現。

處理 Azure Stack Hub 上高度敏感或受管制的資料

Microsoft 為無法直接連線到網際網路,或由於法律、合規性或情緒而需要在國內/地區託管某些工作負載類型的客戶提供 Azure Stack Hub 作為內部部署、雲端一致的體驗。 Azure Stack Hub 提供 IaaS 和 PaaS 服務,並且能夠與全球 Azure 雲端共用相同的 API。 Azure Stack Hub 的縮放單位包括單一伺服器機架中的 4、8 和 16 部伺服器,以及一組軍事規格、耐用傳輸箱中的 4 部伺服器,或一個模組化資料中心設定中的多個機架。

如果您在下列情況運作,Azure Stack Hub 是解決方案:

- 基於合規性原因,您無法將網路連線到公用網際網路。

- 基於地理政治或安全性考慮,Microsoft 無法提供與其他 Microsoft 雲端的連線能力。

- 基於地理政治或安全性的考慮,主管組織可能需要非 Microsoft 機構來管理雲端,或是由經過安全審查的人員在國家/地區內進行管理。

- Microsoft 沒有國家/地區內雲端,因此無法滿足資料主權需求。

- 雲端管理對於經營環境的 Microsoft 資源而言,可能會在實質上造成重大風險。

針對這些案例,Microsoft 及其合作夥伴會在 Avanade、Cisco、Dell EMC、Hewlett Packard Enterprise 和 Lenovo 等主要廠商的可現場部署硬體上提供客戶管理的、Azure Stack Hub 型私人雲端設備。 Azure Stack Hub 是由硬體廠商所製造、設定及部署,並可進行加固和安全性強化,以符合廣泛的環境和合規性標準,包括能夠承受飛機、船舶或卡車的運輸,以及部署到共置、行動或模組化資料中心。 您可以使用 Azure Stack Hub,在適合或最極端的條件下以及偏遠地區進行勘探、建築、農業、石油和天然氣、製造、災害回應、政府及軍事工作。 Azure Stack Hub 可讓您完全自主地監視、管理及佈建您自己的私人雲端資源,同時符合您的連線能力、合規性和堅固耐用需求。

機器學習模型訓練

人工智慧 (AI) 對政府來說具有巨大的潛力。 機器學習 (ML) 是一項資料科學技術,可讓電腦學習如何使用現有資料來預測未來的行為、結果和趨勢。 此外,ML 技術 可以探索模式、異常和預測,協助政府完成其任務。 當技術障礙不斷出現時,決策者必須面對開發和探索轉型 AI 應用程式的機會。 有五個主要向量可讓您更輕鬆、更快且更便宜地採用 ML:

- 非監督式學習

- 減少訓練資料的需求

- 加速學習

- 結果的透明度

- 在更接近資料所在的位置進行部署

在下列各節中,我們會擴充可協助您處理上述一些向量的領域。

IoT 分析

在最近幾年,我們已見證物聯網 (IoT) 裝置和感應器的大量成長。 在幾乎所有情況下,這些感應器都會從其設計的環境和條件中收集訊號和資料。 IoT 感應器的功能範圍包括從測量各種土壤溼度等級到在海拔 5,000 公尺上收集情報。 大量使用案例讓您需要套用資料分析工具和程序,以從 IoT 裝置大量收集的資料中實現價值。

政府逐漸採用 IoT 裝置來執行任務,其中可能包括維護預測、邊界監視、氣象站、智慧電表和現場作業。 在許多情況下,資料通常會從收集的地方進行分析和推斷。 IoT 分析的主要挑戰包括:(1) 來自獨立來源的大量資料、(2) 在邊緣且經常在中斷連線的案例中進行分析,以及 (3) 資料和分析彙總。

透過 IoT 中樞和 Azure Stack Edge 等創新解決方案,Azure 服務很適合協助您解決這些挑戰。

精準農業與 Farm Beats

農業在世界各地都扮演著重要角色。 在美國,超過 70% 的農村家庭依賴農業,農業約佔 GDP 總量的 17%,並為 60% 以上的人口提供了就業機會。 在 Farm Beats 專案中,我們從農場收集了以前無法取得的大量資料,然後藉由應用 AI 和 ML 演算法,將這些資料轉換成農民可採取動作的見解。 我們稱此技術為資料驅動農業。 我們所說的資料驅動農業指的是能夠以資料對應每個農場,並將農場與資料重疊。 例如,地表下 15 公分的土壤濕度等級是多少、地表下 15 公分的土壤溫度是多少等等。 然後,這些地圖可以啟用精準農業這類的技術,此技術已被證明可以提高產量、降低成本並有益於環境。 儘管 30 多年前提出了精密農業作為一項技術,但其尚未廣泛應用。 最大的原因是無法從農場擷取大量資料,以準確地表示農場中的狀況。 作為 Farm Beats 專案的一部分,我們的目標是能夠以低成本準確地建構精確度地圖。

利用合成資料釋放分析的威力

合成資料是人為建立的資料,而不是由實際事件產生的資料。 其通常藉助電腦演算法建立的,並用於各種不同的活動,包括用作新產品和工具的測試資料,以及用於 ML 模型驗證和改進。 合成資料可滿足現有實際資料無法因應的特定需求或條件。 對於政府而言,合成資料的本質可排除許多阻礙,並協助資料科學家處理必要的隱私權考量、加速學習和資料減量,以達到相同成效。 合成資料的主要優點如下:

- 克服限制:實際資料可能會因為隱私權規則或其他法規而有使用限制。 合成資料可以複寫實際資料的所有重要統計屬性,但不會公開實際資料。

- 稀缺性:在給定事件不存在實際資料的情況下提供資料。

- 精確度:完美標記合成資料。

- 品質:合成資料的品質可以精確地進行測量以符合任務條件。

合成資料可以有數種形式,包括文字、音訊、視訊和混合形式。

知識採礦

最近幾年來,非結構化資料的收集呈指數性成長,對政府機關帶來了許多分析問題。 如果資料集來自不同來源 (例如文字、音訊、視訊、影像處理等等),更會加深此問題。 知識採礦是從各種資料來源集合中探索實用知識的過程。 這項廣泛使用的資料採礦技術是一個流程,其中包括資料準備和選取、資料清理、資料集的先前知識合併,以及從觀察到的結果中解譯正確解決方案。 此流程已經過證明,可用於處理不同政府機關中的大量資料。

比方說,從該領域中取得的資料,通常會包含許多已結構化和非結構化格式的各種文件、小冊子、信件、試算表、宣傳物件、視訊和音訊檔案。 資料中皆隱藏可採取動作的深入解析,這些解析有助於更有效率且即時地對危機做出反應和推動決策。 知識採礦的目標是藉由實作經過實證的商業演算法型技術,來啟用更好、更快、更人性化的決策。

機密運算的案例

安全性是加速採用雲端運算的關鍵推動因素,但當客戶將敏感性 IP 和資料移至雲端時,其也是一個主要問題。

Microsoft Azure 提供廣泛的功能來保護待用資料和傳輸中資料,但有時還需要保護資料在處理過程中免受威脅。 Azure 機密運算在使用時支援兩個不同的機密 VM 進行資料加密:

- 基於 AMD EPYC 7003 系列 CPU 的 VM 適用於隨即轉移案例,無需任何應用程式程式碼變更。 這些 AMD EPYC CPU 會使用 AMD Secure Encrypted Virtualization – Secure Nested Paging (SEV-SNP) 技術,在執行階段加密您的整個虛擬機器。 用於 VM 加密的加密金鑰是由 EPYC CPU 上的專用安全處理器所產生並保護,而且無法透過任何外部方式擷取。

- 提供硬體型信任執行環境 (TEE,也稱為記憶體保護區)的 VM,此環境是以 Intel Software Guard Extensions (Intel SGX) 技術為基礎。 硬體可藉由保護處理器和記憶體的一部分,來提供受保護的容器。 只有授權的程式碼可以執行並存取資料,因此可防止從 TEE 外部檢視和修改程式碼和資料。

Azure 機密運算可以直接解決使用時涉及資料保護的案例。 例如,假設來自公用或未分類來源的資料必須與高度敏感性來源的資料比對。 Azure 機密運算可讓該比對在公用雲端中進行,同時保護高度敏感的資料免於洩漏。 這種情況在高度敏感的國家安全和執法案例中很常見。

第二個情況是涉及來自多個來源的資料,而這些資料需要一起進行分析 (即使所有來源都無權查看這些資料)。 每個個別提供者都會將所提供的資料加密,而且這些資料只會在 TEE 中解密。 因此,沒有任何外部人員,甚至沒有任何提供者可以看到合併的資料集。 對於二次使用醫療保健資料的情況,此功能非常重要。

如果您要部署本節所討論的工作負載類型,您可能需要 Microsoft 保證 Microsoft 負責的基礎雲端平台安全性控制可以有效運作。 為了滿足全世界受管制市場客戶的需求,Azure 會根據正式第三方認證和其他類型的保證來維護完整的合規性組合,以協助您履行自己的合規性義務。

相容性與憑證

Azure 具有業界最廣泛的合規性涵蓋範圍,包括關鍵的獨立認證和證明,例如 ISO 27001、ISO 27017、ISO 27018、ISO 22301、ISO 9001、ISO 20000-1、SOC 1/2/3、PCI DSS 層級 1、PCI 3DS、HITRUST、CSA STAR 認證、CSA STAR 證明、 美國 FedRAMP High、澳大利亞 IRAP、德國 C5、日本 ISMAP、韓國 K-ISMS、新加坡 MTCS 層級 3、西班牙 ENS High、英國 G-Cloud 和 Cyber Essentials Plus,以及其他等等。 Azure 合規性組合包含 100 個以上的合規性供應項目,範圍橫跨全球適用的認證、美國政府特有計畫、產業保證,以及國家/地區特有的供應項目。 在履行全世界受管制產業和市場的合規性義務時,您可以使用這些供應項目。

在 Azure 上部署受法規合規性義務約束的應用程式時,客戶通常會尋求保證,以確保構成解決方案的所有雲端服務都會包含在雲端服務提供者的稽核範圍內。 Azure 提供業界領先的合規性涵蓋範圍深度,由每個 Azure 認證稽核範圍中的雲端服務數目來判斷。 您可以建置和部署實際的應用程式,並受益於 Azure 獨立第三方稽核所提供的廣泛合規性涵蓋範圍。

Azure Stack Hub 也提供合規性文件,協助您將 Azure Stack Hub 整合到處理受管制工作負載的解決方案。 您可以下載下列 Azure Stack Hub 合規性文件:

- 由第三方合格安全性評估工具 (QSA) 產生的 PCI DSS 評估報告。

- 雲端安全性聯盟 (CSA) 雲端控制矩陣 (CCM) 評估報告,包括 Azure Stack Hub 控制項與 CCM 網域和控制項的對應。

- FedRAMP High System Security Plan (SSP) 預先編譯範本,用來示範 Azure Stack Hub 如何處理適用的控制項、FedRAMP High 基準的客戶責任矩陣,以及認證第三方評估組織 (3PAO) 所產生的 FedRAMP 評估報告。

Azure 原則法規合規性內建計畫會對應至關鍵標準中的合規性網域和控制項,包括:

如需更多的法規合規性內建計畫,請參閱 Azure 原則範例。

Azure 原則的法規合規性提供內建計劃定義,可根據責任 (客戶、Microsoft 或兩者) 檢視控制措施和合規性領域的清單。 對於 Microsoft 負責的控制措施,我們根據第三方證明和我們的控制措施實施詳細資料,提供額外的審核結果詳細資料,以達成合規性。 每項控制項都與一或多個 Azure 原則定義建立關聯。 這些原則可以幫助您評估控制措施的合規性;但是,Azure 原則中的合規性只是整體合規性狀態的一部分。 Azure 原則有助於強制執行組織標準及大規模評估合規性。 透過其合規性儀表板,其提供了一個彙總檢視來評估環境的整體狀態,並能夠深入了解更精細的狀態。

Azure 合規性和認證資源旨在協助您使用各種標準和法規履行您自己的合規性義務。 您所在國家/地區可能有既定的雲端採用授權和相應的法規來協助雲端上線。 或者,您仍然可以操作傳統的內部部署資料中心,並正在制定雲端採用策略。 無論您的雲端採用成熟度為何,Azure 廣泛的合規性產品組合都可以為您提供協助。

常見問題集

本節解決與 Azure 公用、私人和混合式雲端部署模型相關的常見客戶問題。

資料落地和資料主權

- 資料位置:Microsoft 如何在特定國家/地區界限內保留資料? 資料在什麼情況下會留下來? 哪些資料屬性會留下來? 答案:Microsoft 對雲端服務資料落地和傳輸原則提供強有力的客戶承諾:

- 實體隔離斷網 (主權) 雲端部署:為什麼 Microsoft 不會在每個國家/地區部署實體隔離斷網、主權、實體隔離的雲端執行個體? 答案:Microsoft 正積極尋求實體隔離斷網的雲端部署,其中可與世界各地的政府建立商務案例。 不過,實體隔離或「實體隔離斷網」作為一種策略,與超大規模雲端的策略截然相反。 當雲端片段化且實體隔離時,雲端的價值主張、快速功能成長、復原和符合成本效益的營運都會減弱。 這些策略性挑戰會由於每一個額外的實體隔離斷網雲端或實體隔離斷網雲端內的片段而加重。 雖然實體隔離斷網的雲端可能證實為特定客戶的正確解決方案,但這不是唯一可用的選項。

- 實體隔離斷網 (主權) 雲端客戶選項:對於需要由當地經過安全審查的人員完全在國內/地區運營雲端服務的政府,Microsoft 如何提供支援? 對於在客戶擁有的資料中心內完全以內部部署方式運作的雲端服務,Microsoft 有哪些選項,而政府員工在該資料中心行使唯一的作業和資料存取控制? 答案:您可以使用 Azure Stack Hub,部署由您自己經過安全審查的國內/地區人員所管理的私人雲端內部部署。 您可以執行多種類型的 VM 執行個體、應用程式服務、容器 (包括 Azure AI 容器)、Functions、Azure 監視器、Key Vault、事件中樞和其他服務,同時使用相同的開發工具、API,以及您在 Azure 中使用的管理流程。 使用 Azure Stack Hub,您可以完全控制您的資料,包括儲存、處理、傳輸和遠端存取。

- 當地管轄權:根據 Azure 公用雲端服務的可用性,Microsoft 是否受當地國家/地區管轄? 答案:是,Microsoft 必須遵守所有適用的當地法律;不過,政府索取客戶資料的要求也必須遵守適用的法律。 要求非內容資料需要傳票或當地同等效力文件。 內容資料需要搜索令、法院命令或當地同等效力文件。 根據 Microsoft 針對回應政府要求的做法,政府索取客戶資料的要求得遵循嚴格的程序。 Microsoft 每年都會拒絕許多執法部門索取客戶資料的要求。 有多種形式可用來挑戰政府要求。 在這其中許多情況下,Microsoft 只會向提出要求的政府表示其無法揭露要求的資訊,並說明拒絕要求的理由。 在適當的情況下,Microsoft 會在法庭上挑戰要求。 我們的執法部門要求報告和美國國家安全命令報告每六個月更新一次,表明我們的大多數客戶從未受到政府索取資料要求的影響。 例如,在 2019 年下半年,Microsoft 收到來自執法部門的 39 個要求,索取與企業雲端客戶相關聯的帳戶。 在這些要求中,只有一份搜索令導致披露與儲存在美國以外,與非美國企業客戶相關的客戶內容。

- 自給自足:Microsoft 雲端作業是否可以與 Microsoft 雲端的其餘部分隔開,並僅連線到當地政府網路? 是否可以在沒有外部連線至第三方的情況下進行操作? 答案:是,取決於雲端部署模型。

- 公用雲端:Azure 區域資料中心可透過 ExpressRoute 等專用私人連線來連線至您的當地政府網路。 若沒有連線到第三方 (例如 Microsoft),則不可能在公用雲端進行獨立作業。

- 私人雲端:使用 Azure Stack Hub,您可以完全控制網路連線能力,而且可以在中斷連線模式中操作 Azure Stack Hub。

- 資料流程限制:針對當地、國內/地區部署的雲端服務,對於客戶與 Microsoft 之間所有資料交換的核准和記錄,有哪些規定? 答案:選項會根據雲端部署模型而有所不同。

- 私人雲端:對於使用 Azure Stack Hub 的私人雲端部署,您可以控制哪些資料與第三方交換。 您可以根據您的喜好設定關閉 Azure Stack Hub 遙測,而且 Azure Stack Hub 可在中斷連線的情況下運作。 此外,Azure Stack Hub 也會提供容量型計費模型,其中沒有任何計費或使用量資料離開您的內部部署基礎結構。

- 公用雲端:在 Azure 公用雲端中,您可以使用網路監看員來監視與工作負載相關聯的網路流量。 針對公用雲端工作負載,所有計費資料都是透過專用於計費用途的遙測產生的,並傳送至 Microsoft 計費系統。 您可以下載並檢視您的計費和使用量資料;不過,您無法阻止此資訊傳送至 Microsoft。

- 私人雲端的修補和維護:Microsoft 如何支援 Azure Stack Hub 私人雲端部署的修補和其他維護? 答案:Microsoft 會定期發行 Azure Stack Hub 的更新套件。 您是 Azure Stack Hub 的唯一操作員,而且您可以下載並安裝這些更新套件。 針對連線到網際網路的 Azure Stack Hub 執行個體,Microsoft 軟體更新和 Hotfix 的更新警示會出現在 [更新] 刀鋒視窗中。 如果您的執行個體未連線,而您想要收到每個更新版本的通知,請訂閱 RSS 或 ATOM 摘要,如線上文件所述。

保護客戶資料

- Microsoft 網路安全性:Microsoft 使用哪些網路控制和安全性? 是否可以考慮我的需求? 答案:如需深入解析 Azure 基礎結構保護,您應該檢閱 Azure 網路架構、Azure 生產網路,以及 Azure 基礎結構監視。 如果您要部署 Azure 應用程式,應該檢閱 Azure 網路安全性概觀和網路安全最佳做法。 若要提供意見反應或需求,請連絡您的 Microsoft 帳戶代表。

- 客戶區隔:Microsoft 如何以邏輯或實體方式區隔其雲端環境內的客戶? 我的組織是否有選項可確保完成實體區隔? 答案:Azure 會使用邏輯隔離,將您的應用程式和資料與其他客戶分開。 這種方法提供多租用戶雲端服務的規模和經濟效益,同時嚴格地強制執行旨在防止客戶存取您資料或應用程式的控制項。 也有一個選項,透過 Azure 專用主機強制執行實體計算隔離,其提供可裝載一或多個 Azure VM 且專用於一個 Azure 訂用帳戶的實體伺服器。 您可以在區域、可用性區域和容錯網域中佈建專用主機。 您可以使用最能滿足您需求的設定,將虛擬機器直接放入已佈建的主機中。 專用主機提供實體伺服器層級的硬體隔離,可讓您將 Azure VM 放在隔離且專用的實體伺服器上,此實體伺服器只執行組織的工作負載,以符合公司合規性需求。

- 待用和傳輸中資料加密:Microsoft 預設會強制執行資料加密嗎? Microsoft 是否支援客戶管理的加密金鑰? 答案:是,許多 Azure 服務,包括 Azure 儲存體和 Azure SQL Database,預設會加密資料,並支援客戶自控金鑰。 Azure 待用資料的儲存體加密可確保資料在保存至 Azure 儲存體之前自動加密,並在擷取之前解密。 您可以使用您自己的加密金鑰,進行待用 Azure 儲存體加密,並在 Azure Key Vault 中管理您的金鑰。 所有全新和現有的儲存體帳戶預設都會啟用儲存體加密,且無法將其停用。 佈建儲存體帳戶時,您可以強制執行 [需要安全傳輸] 選項,此選項只允許從安全連線進行存取。 在 Azure 入口網站中建立儲存體帳戶時,預設會啟用此選項。 根據預設,Azure SQL Database 會強制執行傳輸中資料加密,並提供待用透明資料加密 (TDE),這可讓您使用 Azure Key Vault 和攜帶您自己的金鑰 (BYOK) 功能來控制金鑰管理工作,包括金鑰權限、輪替、刪除等等。

- 處理期間資料加密:Microsoft 是否可以在記憶體中處理我的資料時保護我的資料? 答案:是,Azure 機密運算支援兩個不同技術在使用時進行資料加密。 首先,您可以使用以 Intel Xeon 處理器為基礎的 VM 搭配 Intel Software Guard Extensions (Intel SGX) 技術。 使用這種方法,資料會在硬體型受信任執行環境 (TEE,也稱為記憶體保護區) 內受到保護,這是藉由保護處理器和記憶體的一部分所建立。 只允許授權的程式碼執行和存取資料,因此應用程式程式碼和資料會受到保護,以免從 TEE 外部檢視和修改。 其次,您可以針對隨即轉移案例使用以 AMD EPYC 7003 系列 CPU 為基礎的 VM,無需任何應用程式程式碼變更。 這些 AMD EPYC CPU 可讓您在執行階段加密整個虛擬機器。 用於 VM 加密的加密金鑰是由 EPYC CPU 上的專用安全處理器所產生並保護,而且無法透過任何外部方式擷取。

- FIPS 140 驗證:Microsoft 是否在 Azure 中提供 FIPS 140 層級 3 驗證的硬體安全模組 (HSM)? 若是如此,我可以將 AES-256 對稱加密金鑰儲存在這些 HSM 中嗎? 答案:Azure Key Vault 受控 HSM 會提供全受控、高可用性、單一租用戶 HSM,作為使用 FIPS 140 層級 3 驗證 HSM 的服務。 每個受控 HSM 都會繫結至由您控制的個別安全性網域,並以密碼編譯方式與屬於其他客戶的執行個體隔離。 使用受控 HSM,會對 AES 128 位元和 256 位元對稱金鑰提供支援。

- 客戶提供的加密:我是否可以使用自己的加密硬體? 答案:是,您可以使用自己內部部署的 HSM 搭配您自己的密碼編譯演算法。 不過,如果您預期將客戶自控金鑰用於與 Azure Key Vault 整合的服務 (例如 Azure 儲存體、SQL Database、磁碟加密等),則必須使用硬體安全模組 (HSM) 和 Azure Key Vault 支援的加密。

- Microsoft 人員存取客戶資料:Microsoft 如何限制 Microsoft 工程師存取我的資料? 答案:Microsoft 工程師對於您在雲端中的資料預設沒有存取權。 相反,只有在必要時,才可以使用受限存取工作流程,在管理監督下向這些工程師授與存取權限。 大部分的客戶支援要求都可以解決,而不需要存取您的資料,因為 Microsoft 工程師重度依賴記錄來進行疑難排解和支援。 如果 Microsoft 工程師需要提高您資料的存取權,作為支援工作流程的一部分,您可以使用適用於 Azure 的客戶加密箱,以控制 Microsoft 工程師存取資料的方式。 適用於 Azure 的客戶加密箱可讓您核准/拒絕這類提高存取權的要求,以負責做出這項決策。 如需 Microsoft 如何限制內部人員存取您資料的詳細資訊,請參閱內部人員存取限制。

Operations

- 程式碼檢閱:Microsoft 可以做什麼以防止惡意程式碼插入至我組織使用的服務? 我可以檢閱 Microsoft 程式碼部署嗎? 答案:Microsoft 已在安全性保證流程和做法方面投資大量資金,以正確開發邏輯隔離的服務與系統。 如需詳細資訊,請參閱安全性保證流程和做法。 如需 Azure Hypervisor 隔離的詳細資訊,請參閱深層防禦惡意探索風險降低功能。 Microsoft 可完全控制由 Azure 服務組成的所有原始程式碼。 例如,修補客體 VM 的程序與傳統的內部部署修補有很大的不同,因為後者在安裝之後需要修補驗證。 在 Azure 中,修補檔不會套用至客體 VM;相反,VM 只會重新啟動,而且 VM 開機時,保證會從 Microsoft 控制的已知良好映像開機。 無法將惡意程式碼插入至映像或干擾開機流程。 PaaS VM 比傳統實體伺服器解決方案提供更進階的防護,以防範持續性惡意程式碼感染,因為如果遭到攻擊者入侵,即使弱點得到修正也難以將其清除。 使用 PaaS VM,重新製作映像是作業的常規部分,而且其有助於清除甚至未偵測到的入侵。 這種方法會使入侵更加難以持續。 您無法檢閱 Azure 原始程式碼;不過,可以透過 Microsoft 政府安全性計畫 (GSP),進行線上存取以檢視關鍵產品的原始程式碼。

- DevOps 人員 (獲得許可的國民):Microsoft 對於具有雲端環境的 DevOps 存取權或可實體存取資料中心的人員有哪些控制或許可等級? 答案:Microsoft 會針對可存取生產系統和實體資料中心基礎結構的操作人員進行背景篩選。 Microsoft 雲端背景檢查包括雇用時驗證教育程度和工作經歷,以及此後每兩年進行的額外檢查 (在法律允許的情況下),包括包括犯罪記錄檢查、OFAC 名單、BIS 拒絕人員名單和 DDTC 禁止方名單。

- 資料中心網站選項:Microsoft 是否願意將資料中心部署到特定實體位置,以符合更進階的安全性需求? 答案:您應該向 Microsoft 帳戶小組詢問資料中心位置的選項。

- 服務可用性保證:我的組織如何確保 Microsoft (或特定政府或其他實體) 無法關閉我們的雲端服務? 答案:您應該檢閱 Microsoft 產品條款 (先前稱為線上服務條款) 和 Microsoft 產品和服務資料保護增補 (DPA),以取得 Microsoft 針對服務可用性和使用線上服務所做出的合約承諾。

- 非傳統雲端服務需求:Microsoft 為定期網際網路免費/中斷連線的環境提供哪些選項? 答案:除了適用於內部部和已中斷連線案例的 Azure Stack Hub 之外,稱為 Tactical Azure Stack Hub 的堅固且可現場部署版本也可用來解決有限或沒有連線能力的戰術邊緣部署、完全行動需求,以及需要軍事規格解決方案的惡劣狀況。

透明度和稽核

- 稽核文件:Microsoft 是否讓所有稽核文件可供客戶下載並檢查? 答案:是,Microsoft 提供獨立的第三方稽核報告和其他相關文件,可根據保密協議從 Azure 入口網站下載。 您需要現有的 Azure 訂用帳戶或免費試用訂用帳戶,才能存取適用於雲端的 Microsoft Defender 稽核報告刀鋒視窗。 您可以從服務信任入口網站 (STP) [稽核報告] 區段取得額外的合規性文件。 您必須登入才能存取 STP 上的稽核報告。 如需詳細資訊,請參閱開始使用 Microsoft 服務信任入口網站。

- 程式可稽核性:Microsoft 是否會將其流程、資料流程和文件提供給客戶或監管者進行稽核? 答案:Microsoft 提供監管者檢查權,這是 Microsoft 實作的一項計劃,旨在為監管者提供直接檢查 Azure 的權利,包括能夠進行現場檢查、與 Microsoft 人員和 Microsoft 外部稽核員會面,以及存取任何相關資訊、記錄、報告和文件。

- 服務文件:Microsoft 是否可以提供涵蓋服務架構、軟體和硬體元件,以及資料通訊協定的深入文件? 答案:是,Microsoft 提供涵蓋所有這些主題的廣泛且深入的 Azure 線上文件。 例如,您可以檢閱有關 Azure 產品、全域基礎結構和 API 參考的文件。

下一步

深入了解: