訓練

認證

Microsoft Certified: Security Operations Analyst Associate - Certifications

使用 Microsoft Sentinel、適用於雲端的 Microsoft Defender 和 Microsoft 365 Defender 調查、搜尋及降低威脅。

主動式威脅搜捕是安全性分析員尋找未偵測到的威脅和惡意行為的程序。 藉由建立假設、搜尋資料,以及驗證該假設,他們會決定要採取什麼動作。 動作包括建立新的偵測、新的威脅情報,或啟動新的事件。

使用 Microsoft Sentinel 內的端對端搜捕體驗來:

重要

Microsoft Sentinel 在 Microsoft Defender 入口網站中,Microsoft的統一安全性作業平臺中正式推出。 如需預覽,Microsoft Sentinel 可在 Defender 入口網站中取得,而不需要 Microsoft Defender 全面偵測回應 或 E5 授權。 如需詳細資訊,請參閱 Microsoft Defender 入口網站中的 Microsoft Sentinel。

若要使用搜捕功能,您必須指派內建 Microsoft Sentinel 角色或自訂 Azure RBAC 角色。 您的選項如下:

指派內建 Microsoft Sentinel 參與者角色指派。

若要深入瞭解 Sentinel 中的角色 Microsoft,請參閱 Microsoft Sentinel 中的角色和權限。

在 Microsoft.SecurityInsights/hunts 底下,指派具有適當權限的自訂 Azure RBAC 角色。

若要深入瞭解自訂角色,請參閱自訂角色和進階 Azure RBAC。

定義假設是一個開放式、彈性的流程,而且可以包含您想要驗證的任何想法。 常見的假設包括:

Microsoft Sentinel 可讓您彈性地鎖定正確的搜捕查詢來調查假設。 您建立搜捕時,請使用預先選取的搜捕查詢來起始它,或在進行時新增查詢。 以下是根據最常見假設預先選取查詢的建議。

針對 Azure 入口網站中的 Microsoft Sentinel,於 [威脅管理] 底下,選取 [搜捕]。

針對 Defender 入口網站中的 Microsoft Sentinel,選取 [Microsoft Sentinel]>[威脅管理]>[搜捕]。

選取 [查詢] 索引標籤。若要識別潛在的惡意行為,請執行全部查詢。

選取 [執行所有查詢]> 等候查詢執行。 此程序可能需要一段時間。

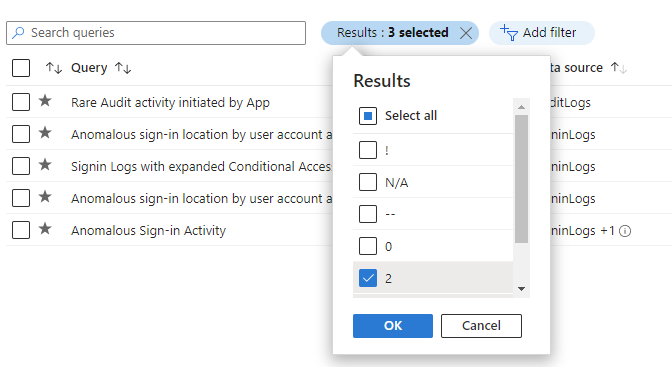

選取 [新增篩選]>[結果]> 取消勾選核取方塊「!」、「N/A」、「-」和「0」值>[套用]

依 [結果差異] 資料行排序這些結果,以查看最近變更的內容。 這些結果提供搜捕的初始指引。

內容中樞提供威脅行銷活動和網域型解決方案,以搜捕特定攻擊。 在下列步驟中,您會安裝下列其中一種解決方案。

移至內容中樞。

安裝威脅活動或網域型解決方案,例如 Log4J 弱點偵測或 Apache Tomcat。

安裝解決方案之後,請在 Microsoft Sentinel 中,移至 [搜捕]。

選取 [查詢] 索引標籤。

依解決方案名稱搜尋,或依解決方案來源名稱進行篩選。

選取查詢並執行查詢。

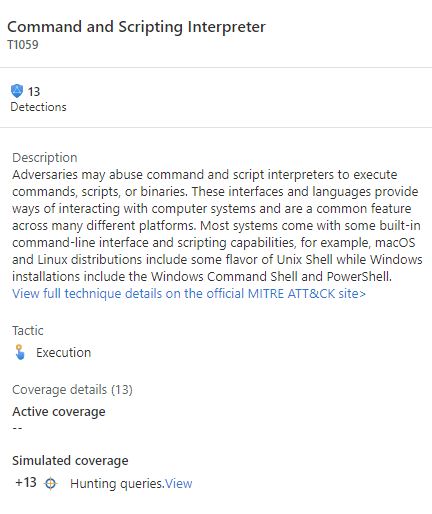

MITRE ATT&CK 對應可協助您識別偵測涵蓋範圍中的特定差距。 針對特定 MITRE ATT&CK 技術使用預先定義的搜捕查詢做為發展新偵測邏輯的起點。

瀏覽至 [MITRE ATT&CK (預覽)] 頁面。

取消選取 [使用中] 下拉式功能表中的項目。

選取 [模擬] 篩選條件中的 [搜捕查詢],以查看哪些技術有相關聯的搜捕查詢。

選取具有所需技術的卡片。

選取詳細資料窗格底部 [搜捕查詢] 旁的 [檢視] 連結。 此連結會根據您選取的技術,帶您前往 [搜捕] 頁面上 [查詢] 索引標籤的篩選檢視。

選取這項技術的全部查詢。

建立搜捕的主要方法有兩種。

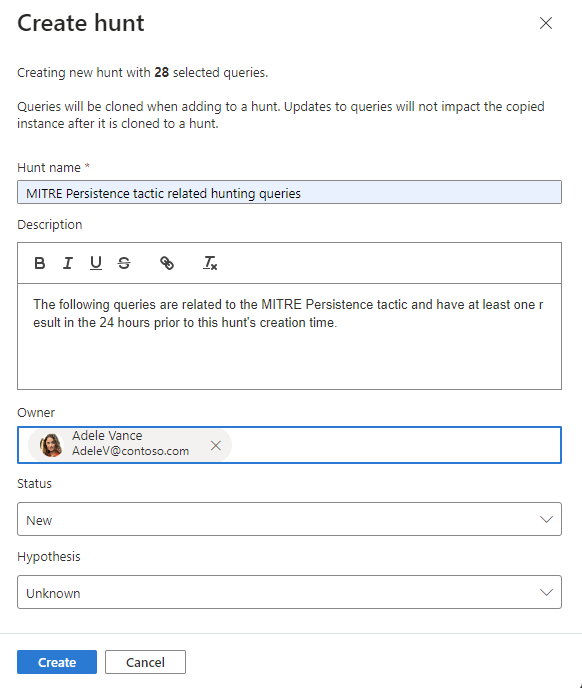

如果您從選取查詢的假設開始,請選取 [搜捕動作] 下拉式功能表 > [建立新的搜捕]。 您選取的全部查詢都會針對這個新的搜捕複製。

![此螢幕擷取畫面顯示已選取的查詢,其中已選取 [建立新的搜捕功能表] 選項。](media/hunts/create-new-hunt.png)

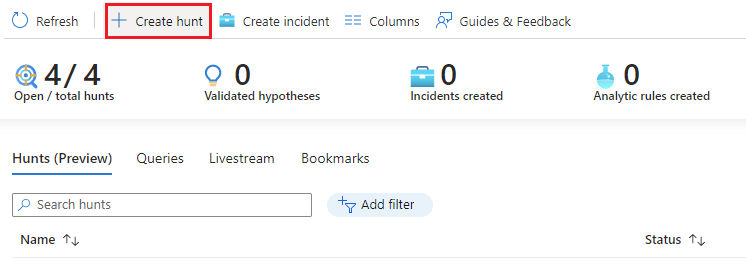

如果您尚未決定查詢,請選取 [搜捕 (預覽)] 索引標籤 > [新增搜捕] 建立空白搜捕。

填寫搜捕名稱和選用欄位。 描述可以用來表達假設。 [假設] 下拉式功能表是您設定工作假設狀態的位置。

選取 [建立] 開始使用。

選取 [搜捕 (預覽)] 索引標籤,以檢視新的搜捕。

依名稱選取搜捕連結,以檢視詳細資料並採取動作。

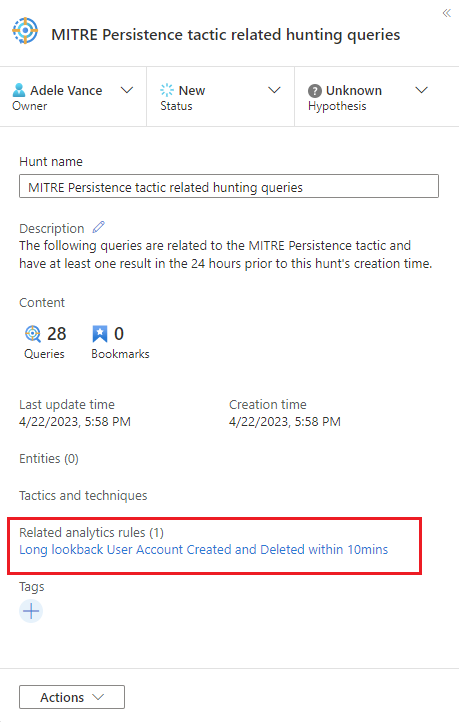

使用 [搜捕名稱]、[描述]、[內容]、[上次更新時間] 和 [建立時間] 檢視詳細資料窗格。

請注意 [查詢]、[書籤] 和 [實體] 的索引標籤。

[查詢] 索引標籤包含此搜捕專屬的搜捕查詢。 這些查詢是原始項目的再製,與工作區中的其他所有項目無關。 能夠加以更新或刪除,完全不會影響您在其他搜捕中的整體搜捕查詢集或查詢。

或選擇特定查詢,然後選取 [執行選取的查詢]

或選擇特定查詢,然後選取 [執行選取的查詢] 。

。 隨時取消查詢執行。

隨時取消查詢執行。以滑鼠右鍵按下列查詢,然後從快顯功能表中選取下列其中一項:

![螢幕擷取畫面:顯示搜捕的 [查詢] 索引標籤中的滑鼠右鍵快顯功能表選項。](media/hunts/queries-tab.png)

這些選項的行為就像 [搜捕] 頁面中現有的查詢資料表一樣,但動作只會套用在此搜捕中。 您選擇建立分析規則時,會在新規則建立中預先填入名稱、描述和 KQL 查詢。 系統會建立連結來檢視 [相關分析規則] 底下找到的新分析規則。

這項功能可讓您在 Log Analytics 搜捕體驗中看到搜捕查詢結果。 從這裡分析結果、精簡查詢,並建立書籤記錄資訊,並進一步調查個別的資料列結果。

您找到有趣的結果或重要的資料列時,請建立書籤,將這些結果新增至搜捕。 如需詳細資訊,請參閱使用搜捕書籤進行資料調查。

選取所需的一列或多列。

命名書籤。

設定事件時間資料行。

對應實體識別碼。

設定 MITRE 策略和技術。

新增標籤,並新增記事。

書籤會保留產生結果的特定資料列結果、KQL 查詢和時間範圍。

選取 [建立] 將書籤新增至搜捕。

瀏覽至搜捕的書籤索引標籤,以檢視您的書籤。

選取所需的書籤,然後執行下列動作:

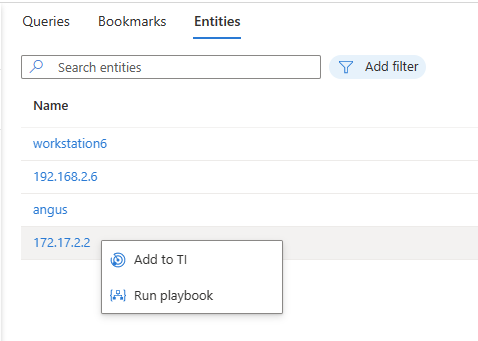

瀏覽至搜捕的 [實體] 索引標籤,以檢視、搜捕和篩選您的搜捕中包含的實體。 此清單是從書籤中的實體清單產生。 [實體] 索引標籤會自動解析重複的項目。

選取實體名稱以瀏覽對應的 UEBA 實體頁面。

以滑鼠右鍵按兩下實體,以採取適用於實體類型的動作,例如將 IP 位址新增至 TI 或執行實體類型特定劇本。

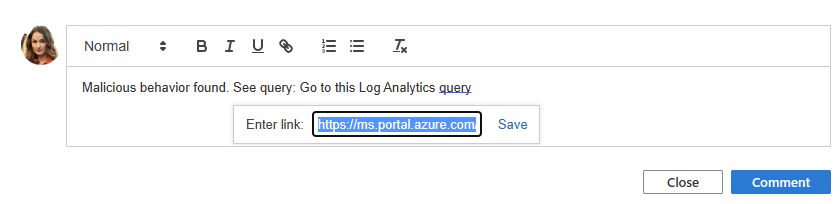

註解是與同事共同作業、保留記事和文件結果的絕佳位置。

選取 ![]()

在編輯方塊中輸入並格式化您的註解。

新增查詢結果做為共同作業者的連結,以快速瞭解內容。

選取 [註解] 按鈕以套用您的註解。

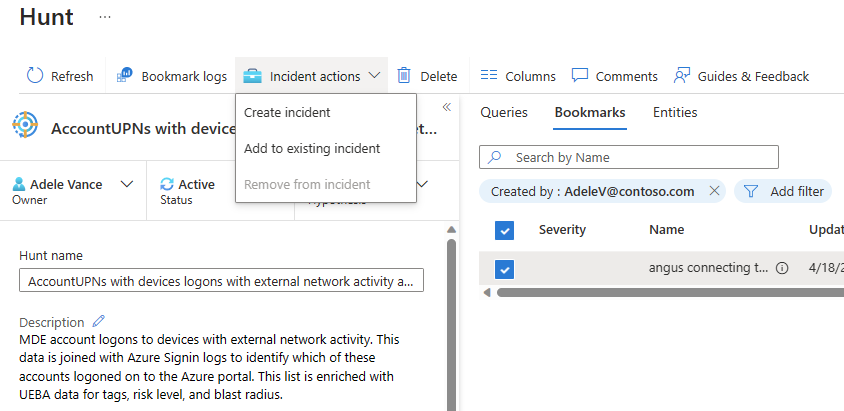

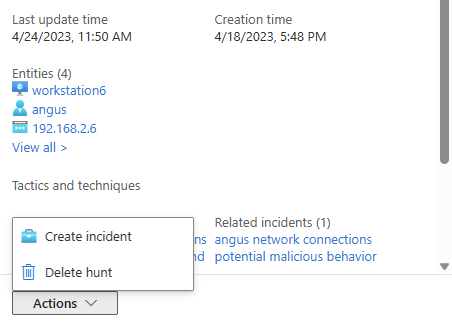

搜捕時,事件建立有兩個選項。

選項 1:使用書籤。

選取一個或多個書籤。

選取 [事件動作] 按鈕。

選取 [建立新事件] 或 [新增至現有事件]

選項 2:使用搜捕動作。

選取 [搜捕動作] 功能表 > [建立事件],然後遵循引導式步驟。

在新增書籤步驟期間,請使用 [新增書籤] 動作,從搜捕中選擇書籤以新增至事件。 您僅限於未指派給事件的書籤。

建立事件之後,它會連結至 [相關事件] 清單底下進行搜捕。

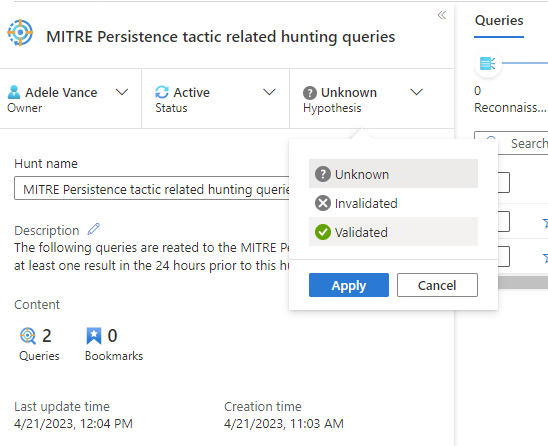

您擷取足夠的證據來驗證或使假設失效時,請更新假設狀態。

與搜捕相關聯的全部動作都完成時,例如建立分析規則、事件或將入侵指標新增至 TI 時,請關閉搜捕。

![顯示 [搜捕狀態] 功能表選取項目的螢幕擷取畫面。](media/hunts/set-status.png)

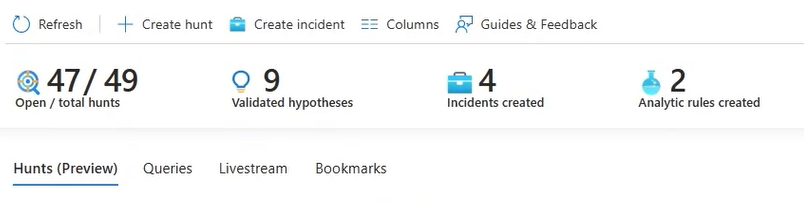

這些狀態更新會顯示在主要 [搜捕] 頁面上,並用來追蹤計量。

使用 [搜捕] 索引標籤的計量列,追蹤搜捕活動的有形結果。計量會顯示已驗證的假設數目、已建立的新事件,以及建立的新分析規則。 使用這些結果來設定目標或達成搜捕計劃的里程碑。

在本文中,您已瞭解如何使用 Microsoft Sentinel 的搜捕功能。

如需詳細資訊,請參閱

訓練

認證

Microsoft Certified: Security Operations Analyst Associate - Certifications

使用 Microsoft Sentinel、適用於雲端的 Microsoft Defender 和 Microsoft 365 Defender 調查、搜尋及降低威脅。

文件

使用 Microsoft Sentinel 的內建搜捕查詢來引導您詢問正確的問題,以找出資料中的問題。

在 Sentinel Microsoft 中建立自定義搜捕查詢 - Microsoft Sentinel

瞭解如何建立自定義查詢來搜尋威脅。

在本文中,瞭解如何使用 Microsoft Sentinel 建立進階警示規則,以產生您可以指派和調查的事件。