關於 Azure VM 災害復原的網路功能

本文提供您使用 Azure Site Recovery,將 Azure VM 從一個區域複寫到另一個區域時,如何使用網路連線平台的指引。

在您開始使用 Intune 之前

了解 Site Recovery 如何針對這種情況提供災害復原。

一般網路基礎結構

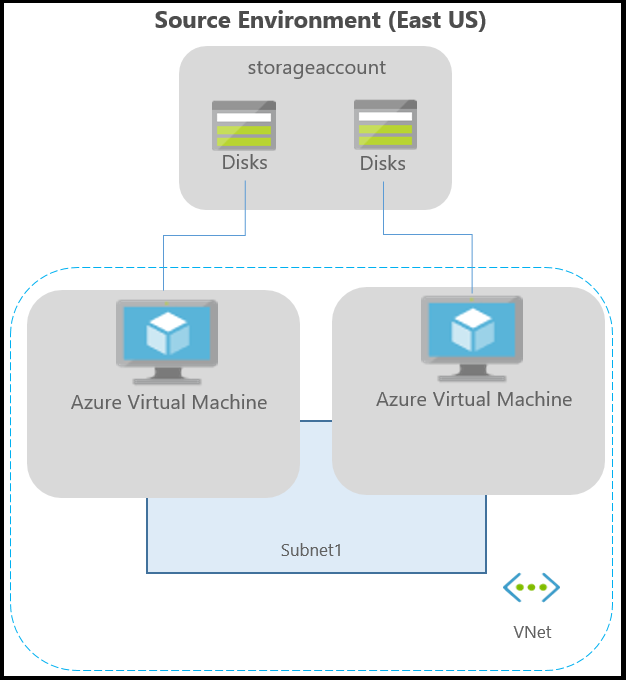

下圖說明適用於 Azure VM 上執行之應用程式的一般 Azure 環境:

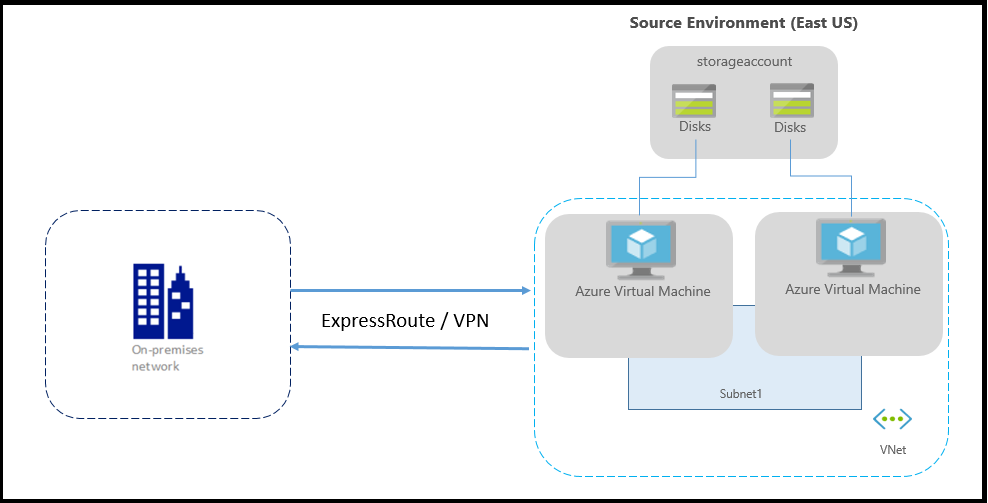

如果您使用 Azure ExpressRoute 或從內部部署網路到 Azure 的 VPN 連線,環境將如下所示:

通常會使用防火牆和網路安全性群組 (NSG) 來保護網路。 服務標籤應用來控制網路連線能力。 NSG 應會允許數個服務標籤來控制輸出連線能力。

重要

Site Recovery 不支援使用經過驗證的 Proxy 來控制網路連線能力,而且無法啟用複寫。

注意

- 不應執行以 IP 位址為基礎的篩選來控制輸出連線能力。

- Azure Site Recovery IP 位址不應新增至 Azure 路由表以控制輸出連線能力。

URL 的輸出連線能力

如果您使用以 URL 為基礎的防火牆 Proxy 來控制輸出連線能力,請允許這些 Site Recovery URL:

| URL | 詳細資料 |

|---|---|

| *.blob.core.windows.net | 需要此項目方可從 VM 將資料寫入來源地區的快取儲存體帳戶中。 如果您知道 VM 的所有快取儲存體帳戶,您可以允許存取特定的儲存體帳戶 URL (例如:cache1.blob.core.windows.net 和 cache2.blob.core.windows.net),而不是 *.blob.core.windows.net |

| login.microsoftonline.com | 需要此項目方可進行 Site Recovery 服務 URL 的授權和驗證。 |

| *.hypervrecoverymanager.windowsazure.com | 需要此項目方可從 VM 進行 Site Recovery 服務通訊。 |

| *.servicebus.windows.net | 需要此項目方可從 VM 寫入 Site Recovery 監視和診斷資料。 |

| *.vault.azure.net | 允許存取,以透過入口網站對已啟用 ADE 的虛擬機器進行複寫 |

| *.automation.ext.azure.com | 允許透過入口網站啟用複寫項目的行動代理程式自動升級 |

使用服務標籤的輸出連線

除了控制 URL 之外,您也可以使用服務標籤來控制連線。 若要這樣做,您必須先在 Azure 中建立網路安全性群組。 建立之後,您必須使用現有的服務標籤,並建立 NSG 規則,以允許存取 Azure Site Recovery 服務。

相較於使用 IP 位址控制連線,使用服務標籤來控制連線能力的優勢是,特定 IP 位址上沒有固定的相依性來保持服務的連線。 在這種情況下,如果其中一個服務的 IP 位址變更,則您機器的進行中複寫將不會受到影響。 相反地,硬式編碼 IP 位址上的相依性會導致複寫狀態變成「嚴重」,並讓您的系統面臨風險。 此外,比起硬式編碼的 IP 位址,服務標籤可確保更高的安全性、穩定性和復原能力。

使用 NSG 來控制輸出連線時,必須允許這些服務服務標籤。

- 針對來源區域中的儲存體帳戶:

- 為這個來源地區建立儲存體服務標記型 NSG 規則。

- 允許這些位址,方可從 VM 將該資料寫入到快取儲存體帳戶。

- 建立 Microsoft Entra 服務標籤型 NSG 規則,以允許存取對應至 Microsoft Entra ID 的所有 IP 位址

- 針對目標區域建立以 EventsHub 服務標籤為基礎的 NSG 規則,以允許存取 Site Recovery 監視功能。

- 建立以 Azure Site Recovery 服務標籤為基礎的 NSG 規則,以允許在任何區域中存取 Site Recovery 服務。

- 建立以 AzureKeyVault 服務標籤為基礎的 NSG 規則。 只有在透過入口網站對已啟用 ADE 的虛擬機器進行複寫時,才需要此項目。

- 建立以 GuestAndHybridManagement 服務標籤為基礎的 NSG 規則。 只有透過入口網站啟用複寫項目的行動代理程式自動升級時才需要此項目。

- 建議您在測試 NSG 上建立必要的 NSG 規則,並確認沒有問題後,再於生產 NSG 上建立規則。

範例 NSG 設定

這個範例示範如何針對要複寫的 VM 設定 NSG 規則。

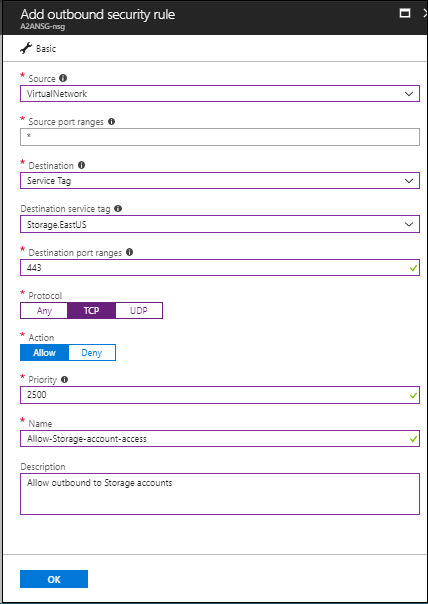

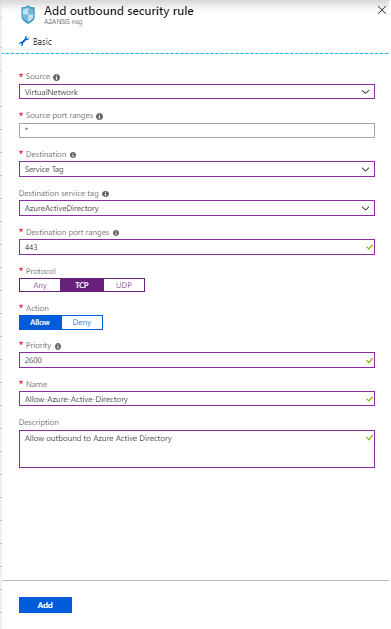

- 如果您使用 NSG 規則來控制輸出連線,請針對所有必要的 IP 位址範圍,將「允許 HTTPS 輸出」規則應用至連接埠:443。

- 此範例假設 VM 來源位置為「美國東部」,而目標位置為「美國中部」。

NSG 規則:美國東部

在 NSG 上針對 "Storage.EastUS" 建立輸出 HTTPS (443) 安全性規則,如以下螢幕擷取畫面所示:

在 NSG 上針對 "AzureActiveDirectory" 建立輸出 HTTPS (443) 安全性規則,如以下螢幕擷取畫面所示:

與安全性規則類似,請在對應至目標位置的 NSG 上,為 "EventHub.CentralUS" 建立輸出 HTTPS (443) 安全性規則。 這可讓您存取 Site Recovery 監視功能。

在 NSG 上針對 "Azure Site Recovery" 建立輸出 HTTPS (443) 安全性規則。 這可讓您存取任何區域中的 Site Recovery 服務。

NSG 規則:美國中部

需要這些規則,才能啟用從目標區域到來源地區容錯移轉後的複寫:

在 NSG 上針對 "Storage.CentralUS" 建立輸出 HTTPS (443) 安全性規則。

在 NSG 上針對 "AzureActiveDirectory" 建立輸出 HTTPS (443) 安全性規則。

與上述安全性規則類似,請在對應至來源位置的 NSG 上,為 "EventHub.EastUS" 建立輸出 HTTPS (443) 安全性規則。 這可讓您存取 Site Recovery 監視功能。

在 NSG 上針對 "Azure Site Recovery" 建立輸出 HTTPS (443) 安全性規則。 這可讓您存取任何區域中的 Site Recovery 服務。

網路虛擬設備設定

如果您使用網路虛擬設備 (NVA) 來控制 VM 的輸出網路流量,那麼只要所有的複寫流量都通過 NVA,該設備便有可能進行節流。 建議您在虛擬網路中為「儲存體」建立一個網路服務端點,這樣複寫流量就不會流向 NVA。

為儲存體建立網路服務端點

您可以在虛擬網路中為「儲存體」建立一個網路服務端點,這樣複寫流量就不會離開 Azure 範圍。

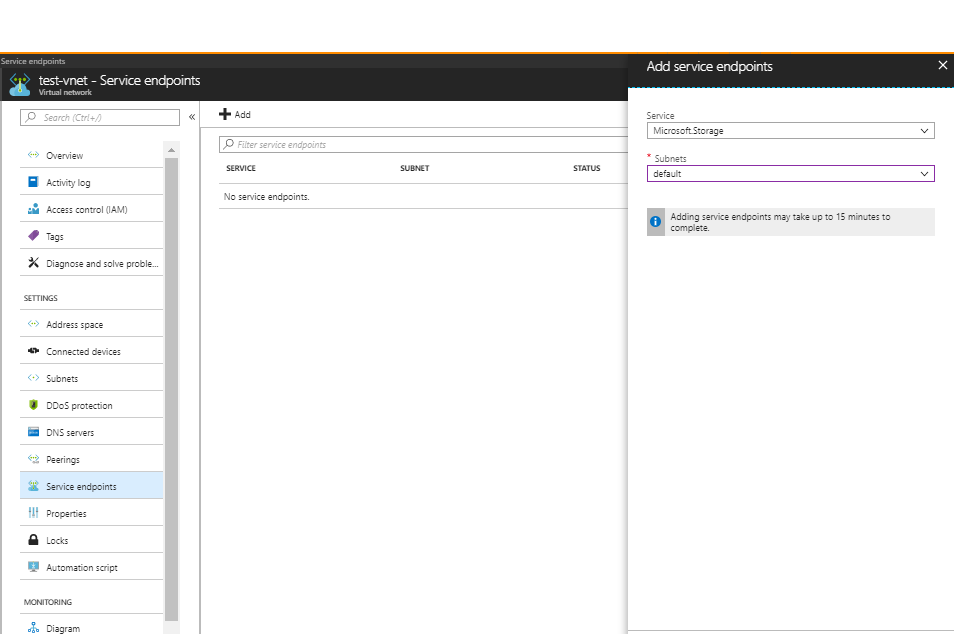

選取您的 Azure 虛擬網路,然後按一下 [服務端點]。

按一下 [新增],[新增服務端點] 索引標籤隨即開啟。

選取 [服務] 底下的 [Microsoft.Storage],接下來選取 [子網路] 底下的必要子網路,然後按一下 [新增]。

注意

如果您使用啟用防火牆的快取儲存體帳戶或目標儲存體帳戶,請確定您「允許信任的 Microsoft 服務」。 此外,請確保您允許存取來源 Vnet 的至少一個子網路。

已強制進行通道作業

您可以使用自訂路由覆寫 0.0.0.0/0 位址前置詞的 Azure 預設系統路由,並將 VM 流量導向內部部署網路虛擬設備 (NVA),但不建議將此設定用於 Site Recovery 複寫。 如果您使用自訂路由,則應該在虛擬網路中為「儲存體」建立虛擬網路服務端點,這樣一來,複寫流量就不會離開 Azure 界限。

下一步

- 複寫 Azure 虛擬機器來開始保護您的工作負載。

- 深入了解如何針對 Azure 虛擬機器容錯移轉保留 IP 位址。

- 深入了解 Azure 虛擬機器與 ExpressRoute 的災害復原。