點對站 (P2S) VPN 閘道連線可讓您建立從個別用戶端電腦至虛擬網路的安全連線。 建立的點對站連線始自用戶端電腦。 此解決方案適合想要從遠端位置 (例如從住家或會議) 連線到 Azure 虛擬網路的遠距工作者。 當您只有少數需要連線到虛擬網路的用戶端時,點對站 (P2S) VPN 也是一個有用的解決方案,可用來取代站對站 (S2S) VPN。 點對站組態需要路由式 VPN 類型。

P2S 使用哪種通訊協定?

點對站 VPN 可以使用下列其中一種通訊協定:

OpenVPN® 通訊協定,這是以 SSL/TLS 為基礎的 VPN 通訊協定。 TLS VPN 解決方案可以穿透防火牆,因為大部分防火牆都會開啟 TLS 使用的輸出 TCP 連接埠 443。 OpenVPN 可用於從 Android、iOS (11.0 版和更新版本)、Windows、Linux 和 Mac 裝置 (macOS 10.13 版和更新版本) 連線。 支援的版本是 TLS 1.2 和 TLS 1.3,以 TLS 交握為基礎。

安全通訊端通道通訊協定 (SSTP),這是以 TLS 為基礎的專屬 VPN 通訊協定。 TLS VPN 解決方案可以穿透防火牆,因為大部分防火牆都會開啟 TLS 使用的輸出 TCP 連接埠 443。 僅 Windows 裝置支援 SSTP。 Azure 支援所有具有 SSTP 且支援 TLS 1.2 的 Windows 版本 (Windows 8.1 和更新版本)。

IKEv2 VPN,標準型 IPsec VPN 解決方案。 IKEv2 VPN 可用於從 Mac 裝置連線 (macOS 版本 10.11 和更新版本)。

P2S VPN 用戶端的驗證方式爲何?

在 Azure 接受 P2S VPN 連線之前,使用者必須先進行驗證。 設定 P2S 閘道時,您可以選取三種驗證類型。 選項是:

您可以針對 P2S 閘道組態選取多個驗證類型。 如果您選取多個驗證類型,則至少一個驗證類型和對應的通道類型必須支援您使用的 VPN 用戶端。 例如,如果您為通道類型選取 [IKEv2 與 OpenVPN],為驗證類型選取 [Microsoft Entra ID 和 Radius] 或 [Microsoft Entra ID 和 Azure 憑證],Microsoft Entra ID 只會使用 OpenVPN 通道類型,因為 IKEv2 不支援它。

下表顯示與選取的通道類型相容的驗證機制。 每個機制都需要透過 VPN 用戶端設定檔組態檔中正確的設定,在連線裝置上設定對應的 VPN 用戶端軟體。

| 通道類型 | 驗證機制 |

|---|---|

| OpenVPN | Microsoft Entra ID、Radius 驗證和 Azure 憑證的任何子集 |

| SSTP | Radius 驗證/ Azure 憑證 |

| IKEv2 | Radius 驗證/ Azure 憑證 |

| IKEv2 與 OpenVPN | Radius 驗證/ Azure 憑證/ Microsoft Entra ID 和 Radius 驗證/ Microsoft Entra ID 和 Azure 憑證 |

| IKEv2 與 SSTP | Radius 驗證/ Azure 憑證 |

憑證驗證

當您設定 P2S 閘道進行憑證驗證時,您要將受信任的根憑證公開金鑰上傳至 Azure 閘道。 您可以使用透過企業解決方案所產生的根憑證,也可以產生自我簽署憑證。

若要驗證,每個連線的用戶端都必須有從受信任的根憑證產生的已安裝用戶端憑證。 除了 VPN 用戶端軟體,還必須有此憑證。 用戶端憑證的驗證是由 VPN 閘道執行,並在建立 P2S VPN 連線期間發生。

憑證驗證工作流程

概括而言,您必須執行下列步驟來設定憑證驗證:

- 在 P2S 閘道上啟用憑證驗證,以及額外的必要設定 (用戶端位址集區等),並上傳根 CA 公開金鑰資訊。

- 產生和下載 VPN 用戶端設定檔組態檔 (設定檔組態套件)。

- 在每個連線的用戶端電腦上安裝用戶端憑證。

- 使用 VPN 設定檔組態套件中找到的設定,在用戶端電腦上設定 VPN 用戶端。

- 連線。

Microsoft Entra ID 驗證

您可以設定 P2S 閘道,允許 VPN 使用者使用 Microsoft Entra ID 認證進行驗證。 透過 Microsoft Entra ID 驗證,您可以將 Microsoft Entra 條件式存取和多重要素驗證 (MFA) 功能用於 VPN。 Microsoft Entra ID 驗證僅支援 OpenVPN 通訊協定。 若要驗證和連線,用戶端必須使用 Azure VPN Client。

VPN 閘道現在支援新的 Microsoft 註冊的 App ID,以及最新版 Azure VPN Client 的對應對象值。 當您使用新的對象值設定 P2S VPN 閘道時,請略過您 Microsoft Entra 租用戶的 Azure VPN Client 應用程式手動註冊流程。 App ID 已建立好,您的租用戶會自動使用它,不需要額外的註冊步驟。 此流程比手動註冊 Azure VPN Client 更安全,因為您不需要授權應用程式或透過全域管理員角色指派權限。

先前,您必須向 Microsoft Entra 租用戶手動註冊 (整合) Azure VPN Client 應用程式。 註冊用戶端應用程式會建立代表 Azure VPN Client 應用程式身分識別的 App ID,並且需要使用全域管理員角色進行授權。 若要進一步了解應用程式物件類型之間的差異,請參閱如何將應用程式新增至 Microsoft Entra ID 及其原因 (部分機器翻譯)。

可能的話,建議您使用 Microsoft 註冊的 Azure VPN Client App ID 及其對應的對象值來設定新的 P2S 閘道,而不是手動向您的租用戶註冊 Azure VPN Client 應用程式。 如果先前已設定使用 Microsoft Entra ID 驗證的 Azure VPN 閘道,您可以更新閘道和用戶端,以利用新 Microsoft 註冊的 App ID。 如果您想讓 Linux 用戶端連線,則需要以新的對象值更新 P2S 閘道。 適用於 Linux 的 Azure VPN Client 不與舊版對象值回溯相容。

如果您有想要更新為使用新對象值的現有 P2S 閘道,請參閱變更 P2S VPN 閘道的對象。 如果您想要建立或修改自訂對象值,請參閱 建立 P2S VPN 的自訂對象應用程式識別碼。 如果您想要根據使用者和群組來設定或限制對 P2S 的存取,請參閱 案例:根據使用者和群組設定 P2S VPN 存取。

考量

一個 P2S VPN 閘道只能支援一個對象值。 它無法同時支援多個對象值。

適用於 Linux 的 Azure VPN Client 不與設定為使用舊版對象值 (與手動註冊的應用程式一致) 的 P2S 閘道回溯相容。 不過,適用於Linux的 Azure VPN 用戶端確實支援自定義物件值。

-

雖然適用於 Linux 的 Azure VPN Client 可以在其他 Linux 發行版和版本上運作,但只有下列版本支援適用於 Linux 的 Azure VPN Client:

- Ubuntu 20.04

- Ubuntu 22.04

適用於 macOS 和 Windows 的 Azure VPN 用戶端最新版本與 P2S 閘道回溯相容,這些閘道設定為使用與手動註冊應用程式一致的較舊物件值。 這些客戶端也支援自定義物件值。

Azure VPN 用戶端對象值

下表顯示每個 App ID 所支援的 Azure VPN Client 版本,以及對應的可用對象值。

| 應用程式識別碼 | 支援的對象值 | 支援的用戶端 |

|---|---|---|

| Microsoft 註冊 | 物件值 c632b3df-fb67-4d84-bdcf-b95ad541b5c8 適用於:- Azure 公用 - Azure Government - Azure 德國 - Microsoft由 21Vianet 運作的 Azure |

- Linux - Windows - macOS |

| 手動註冊 | - Azure 公用:41b23e61-6c1e-4545-b367-cd054e0ed4b4- Azure Government: 51bb15d4-3a4f-4ebf-9dca-40096fe32426- Azure 德國: 538ee9e6-310a-468d-afef-ea97365856a9- 由世紀互聯營運的 Microsoft Azure: 49f817b6-84ae-4cc0-928c-73f27289b3aa |

- Windows - macOS |

| 自訂 | <custom-app-id> |

- Linux - Windows - macOS |

Microsoft Entra ID 驗證工作流程

概括而言,您必須執行下列步驟設定 Microsoft Entra ID 驗證:

- 如果使用手動應用程式註冊,請在 Microsoft Entra 租用戶上執行必要的步驟。

- 在 P2S 閘道上啟用 Microsoft Entra ID 驗證,以及額外的必要設定 (用戶端位址集區等)。

- 產生和下載 VPN 用戶端設定檔組態檔 (設定檔組態套件)。

- 在用戶端電腦下載、安裝和設定 Azure VPN Client。

- 連線。

RADIUS - Active Directory (AD) 網域伺服器驗證

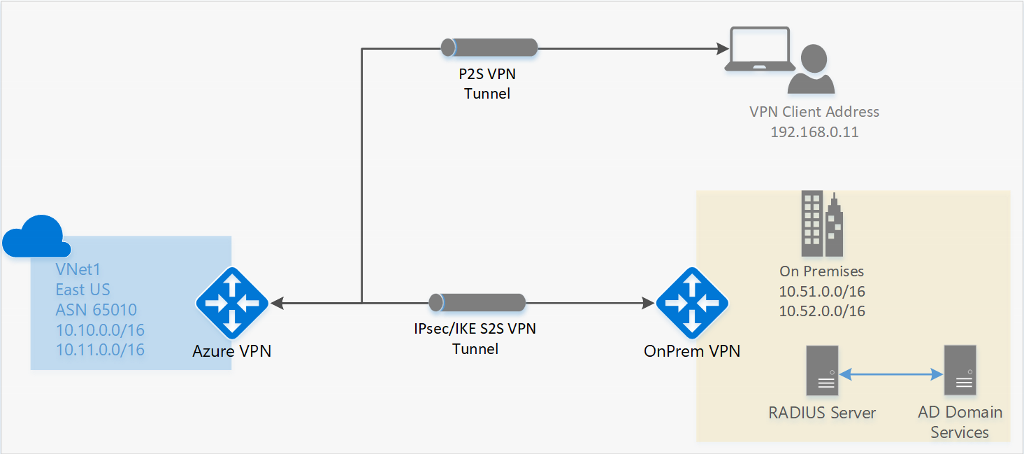

AD 網域驗證可讓使用者使用其組織網域認證來連線至 Azure。 它需要與 AD 伺服器整合的 RADIUS 伺服器。 組織也可以使用其現有 RADIUS 部署。

RADIUS 伺服器可以部署在內部部署環境或 Azure VNet 中。 在驗證期間,Azure VPN 閘道可作為 RADIUS 伺服器與連線裝置之間的通道,雙向轉送驗證訊息。 所以閘道觸達 RADIUS 伺服器的能力很重要。 如果 RADIUS 伺服器位於內部部署環境,則需要從 Azure 到內部部署網站的 VPN S2S 連線才能觸達。

RADIUS 伺服器也可以與 AD 憑證服務整合。 這可讓您使用 RADIUS 伺服器和企業憑證部署進行 P2S 憑證驗證,以做為 Azure 憑證驗證的替代方案。 優點是,您不需要將根憑證及撤銷的憑證上傳至 Azure。

RADIUS 伺服器也可以與其他外部身分識別系統整合。 這會開啟 P2S VPN 的許多驗證選項,包括多重因素選項。

如需 P2S 閘道設定步驟,請參閱設定 P2S - RADIUS。

設定用戶端組態有哪些需求?

用戶端設定要求因您使用的 VPN 用戶端、驗證類型和通訊協定而異。 下表顯示了每個設定的可用用戶端和相應文章。

| 驗證方法 | 通道類型 | 用戶端作業系統 | VPN 用戶端 |

|---|---|---|---|

| [MSSQLSERVER 的通訊協定內容] | |||

| IKEv2、SSTP | Windows | 原生 VPN 用戶端 | |

| IKEv2 | macOS | 原生 VPN 用戶端 | |

| IKEv2 | Linux | strongSwan | |

| OpenVPN | Windows |

Azure VPN 用戶端 OpenVPN 用戶端 2.x 版 OpenVPN 用戶端 3.x 版 |

|

| OpenVPN | macOS | OpenVPN 用戶端 | |

| OpenVPN | iOS | OpenVPN 用戶端 | |

| OpenVPN | Linux |

Azure VPN Client OpenVPN 用戶端 |

|

| Microsoft Entra ID | |||

| OpenVPN | Windows | Azure VPN 用戶端 | |

| OpenVPN | macOS | Azure VPN Client | |

| OpenVPN | Linux | Azure VPN Client |

Azure VPN Client 有哪些版本可供使用?

如需可用的 Azure VPN Client 版本、發行日期及每個版本中新功能的相關資訊,請參閱 Azure VPN Client 版本。

哪些閘道 SKU 支援 P2S VPN?

下表依通道、連線和輸送量顯示閘道 SKU。 如需詳細資訊,請參閱關於閘道 SKU (部分機器翻譯)。

|

VPN 閘道 世代 |

SKU |

S2S/VNet-to-VNet 通道 |

P2S SSTP 連線 |

P2S IKEv2/OpenVPN 連線 |

彙總 輸送量基準 |

BGP | 區域備援 | 虛擬網路中支援的 VM 數目 |

|---|---|---|---|---|---|---|---|---|

| Generation1 | 基本 | 最大值。 10 | 最大值。 128 | 不支援 | 100 Mbps | 不支援 | No | 200 |

| Generation1 | VpnGw1 | 最大值。 30 | 最大值。 128 | 最大 250 | 650 Mbps | 支援 | No | 450 |

| Generation1 | VpnGw2 | 最大值。 30 | 最大值。 128 | 最大 500 | 1 Gbps | 支援 | No | 1300 |

| Generation1 | VpnGw3 | 最大值。 30 | 最大值。 128 | 最大 1000 | 1.25 Gbps | 支援 | No | 4000 |

| Generation1 | VpnGw1AZ | 最大值。 30 | 最大值。 128 | 最大 250 | 650 Mbps | 支援 | Yes | 1000 |

| Generation1 | VpnGw2AZ | 最大值。 30 | 最大值。 128 | 最大 500 | 1 Gbps | 支援 | Yes | 2000 |

| Generation1 | VpnGw3AZ | 最大值。 30 | 最大值。 128 | 最大 1000 | 1.25 Gbps | 支援 | Yes | 5000 |

| Generation2 | VpnGw2 | 最大值。 30 | 最大值。 128 | 最大 500 | 1.25 Gbps | 支援 | No | 685 |

| Generation2 | VpnGw3 | 最大值。 30 | 最大值。 128 | 最大 1000 | 2.5 Gbps | 支援 | No | 2240 |

| Generation2 | VpnGw4 | 最大值。 100* | 最大值。 128 | 最大 5000 | 5 Gbps | 支援 | No | 5300 |

| Generation2 | VpnGw5 | 最大值。 100* | 最大值。 128 | 最大 10000 | 10 Gbps | 支援 | No | 6700 |

| Generation2 | VpnGw2AZ | 最大值。 30 | 最大值。 128 | 最大 500 | 1.25 Gbps | 支援 | Yes | 2000 |

| Generation2 | VpnGw3AZ | 最大值。 30 | 最大值。 128 | 最大 1000 | 2.5 Gbps | 支援 | Yes | 3300 |

| Generation2 | VpnGw4AZ | 最大值。 100* | 最大值。 128 | 最大 5000 | 5 Gbps | 支援 | Yes | 4400 |

| Generation2 | VpnGw5AZ | 最大值。 100* | 最大值。 128 | 最大 10000 | 10 Gbps | 支援 | Yes | 9000 |

注意

基本 SKU 有限制,且不支援 IKEv2、IPv6 或 RADIUS 驗證。 如需詳細資訊,請參閱 VPN 閘道設定。

哪些 IKE/IPsec 原則是在 VPN 閘道上針對 P2S 設定?

本節中的表顯示了預設原則的值。 但是,它們並不反映自訂原則的可用支援值。 對於自訂原則,請參閱 New-AzVpnClientIpsecParameter PowerShell Cmdlet 中列出的 Accepted 值。

IKEv2

| 加密 | 完整性 | PRF | DH 群組 |

|---|---|---|---|

| GCM_AES256 | GCM_AES256 | SHA384 | GROUP_24 |

| GCM_AES256 | GCM_AES256 | SHA384 | GROUP_14 |

| GCM_AES256 | GCM_AES256 | SHA384 | GROUP_ECP384 |

| GCM_AES256 | GCM_AES256 | SHA384 | GROUP_ECP256 |

| GCM_AES256 | GCM_AES256 | SHA256 | GROUP_24 |

| GCM_AES256 | GCM_AES256 | SHA256 | GROUP_14 |

| GCM_AES256 | GCM_AES256 | SHA256 | GROUP_ECP384 |

| GCM_AES256 | GCM_AES256 | SHA256 | GROUP_ECP256 |

| AES256 | SHA384 | SHA384 | GROUP_24 |

| AES256 | SHA384 | SHA384 | GROUP_14 |

| AES256 | SHA384 | SHA384 | GROUP_ECP384 |

| AES256 | SHA384 | SHA384 | GROUP_ECP256 |

| AES256 | SHA256 | SHA256 | GROUP_24 |

| AES256 | SHA256 | SHA256 | GROUP_14 |

| AES256 | SHA256 | SHA256 | GROUP_ECP384 |

| AES256 | SHA256 | SHA256 | GROUP_ECP256 |

| AES256 | SHA256 | SHA256 | GROUP_2 |

IPsec

| 加密 | 完整性 | PFS 群組 |

|---|---|---|

| GCM_AES256 | GCM_AES256 | GROUP_NONE |

| GCM_AES256 | GCM_AES256 | GROUP_24 |

| GCM_AES256 | GCM_AES256 | GROUP_14 |

| GCM_AES256 | GCM_AES256 | GROUP_ECP384 |

| GCM_AES256 | GCM_AES256 | GROUP_ECP256 |

| AES256 | SHA256 | GROUP_NONE |

| AES256 | SHA256 | GROUP_24 |

| AES256 | SHA256 | GROUP_14 |

| AES256 | SHA256 | GROUP_ECP384 |

| AES256 | SHA256 | GROUP_ECP256 |

| AES256 | SHA1 | GROUP_NONE |

哪些 TLS 原則是在 VPN 閘道上針對 P2S 設定?

TLS

| 原則 |

|---|

| TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 |

| TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 |

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 |

| TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256 |

| **TLS_AES_256_GCM_SHA384 |

| **TLS_AES_128_GCM_SHA256 |

**只有在使用 OpenVPN 的 TLS1.3 上才支援

如何設定 P2S 連線?

P2S 設定需要相當多的特定步驟。 以下文章包含引導您完成一般 P2S 設定步驟之步驟。

移除 P2S 連線的設定

您可以使用 PowerShell 或 CLI 移除連線的設定。 如需範例,請參閱常見問題集。

P2S 路由的運作方式為何?

請參閱以下文章:

常見問題集

點對站有多個常見問題集項目。 請參閱 VPN 閘道常見問題集 (部分機器翻譯),並視需要特別注意憑證驗證和 RADIUS 小節。

後續步驟

「OpenVPN」是 OpenVPN Inc. 的商標