設定點對站 VPN 用戶端:RADIUS - 憑證驗證

若要透過點對站 (P2S) 連線至虛擬網路,您需要設定要從中連線的用戶端裝置。 本文可協助您為 RADIUS 憑證驗證建立及安裝 VPN 用戶端設定。

使用 RADIUS 驗證時,有多個驗證指示:憑證驗證、密碼驗證,以及其他驗證方法和通訊協定。 每一類型驗證的 VPN 用戶端設定都是不一樣的。 要設定 VPN 用戶端,您會可以使用包含必要設定的用戶端設定檔。

注意

從 2018 年 7 月 1 日起,對 TLS 1.0 和 1.1 的支援將會從 Azure VPN 閘道移除。 VPN 閘道僅支援 TLS 1.2。 只有點對站連線會受到影響;站對站連線不受影響。 如果您針對 Windows 10 或更新版本用戶端上的點對站 VPN 使用 TLS,則不必採取任何動作。 如果您針對 Windows 7 和 Windows 8 用戶端上的點對站連線使用 TLS,請參閱 VPN 閘道常見問題集以取得更新指示。

工作流程

P2S RADIUS 驗證的設定工作流程如下所示:

取得所選驗證選項適用的 VPN 用戶端組態,並用它設定 VPN 用戶端 (本文章)。

重要

如果您在產生 VPN 用戶端組態檔後,對點對站 VPN 組態進行任何變更 (例如 VPN 通訊協定類型或驗證類型),您必須在使用者裝置上產生並安裝新的 VPN 用戶端組態檔。

您可以建立 VPN 用戶端組態檔,以便進行採用 EAP-TLS 通訊協定的 RADIUS 憑證驗證。 通常,企業所發行的憑證可用來驗證 VPN 的使用者。 請確定所有連線中的使用者都已在其裝置上安裝憑證,且您的 RADIUS 伺服器可以驗證該憑證。

在命令中,-AuthenticationMethod 是 EapTls。 在憑證驗證期間,用戶端會藉由驗證憑證來驗證 RADIUS 伺服器。 -RadiusRootCert 是 .cer 檔案,其中包含用來驗證 RADIUS 伺服器的根憑證。

每個 VPN 用戶端裝置都需要安裝用戶端憑證。 Windows 裝置有時會有多個用戶端憑證。 在驗證期間,這可能會導致快顯對話方塊列出所有憑證。 接著,使用者必須選擇要使用的憑證。 指定用戶端憑證所應鏈結的根憑證,即可篩選出正確的憑證。

-ClientRootCert 是包含根憑證的 .cer 檔案。 這是選擇性參數。 如果您想要從中連線的裝置只有一個用戶端憑證,您就不需要指定這個參數。

產生 VPN 用戶端設定檔

您可以使用 Azure 入口網站,或使用 Azure PowerShell,產生 VPN 用戶端組態檔。

Azure 入口網站

瀏覽至虛擬網路閘道。

按一下 [點對站設定]。

按一下 [下載 VPN 用戶端]。

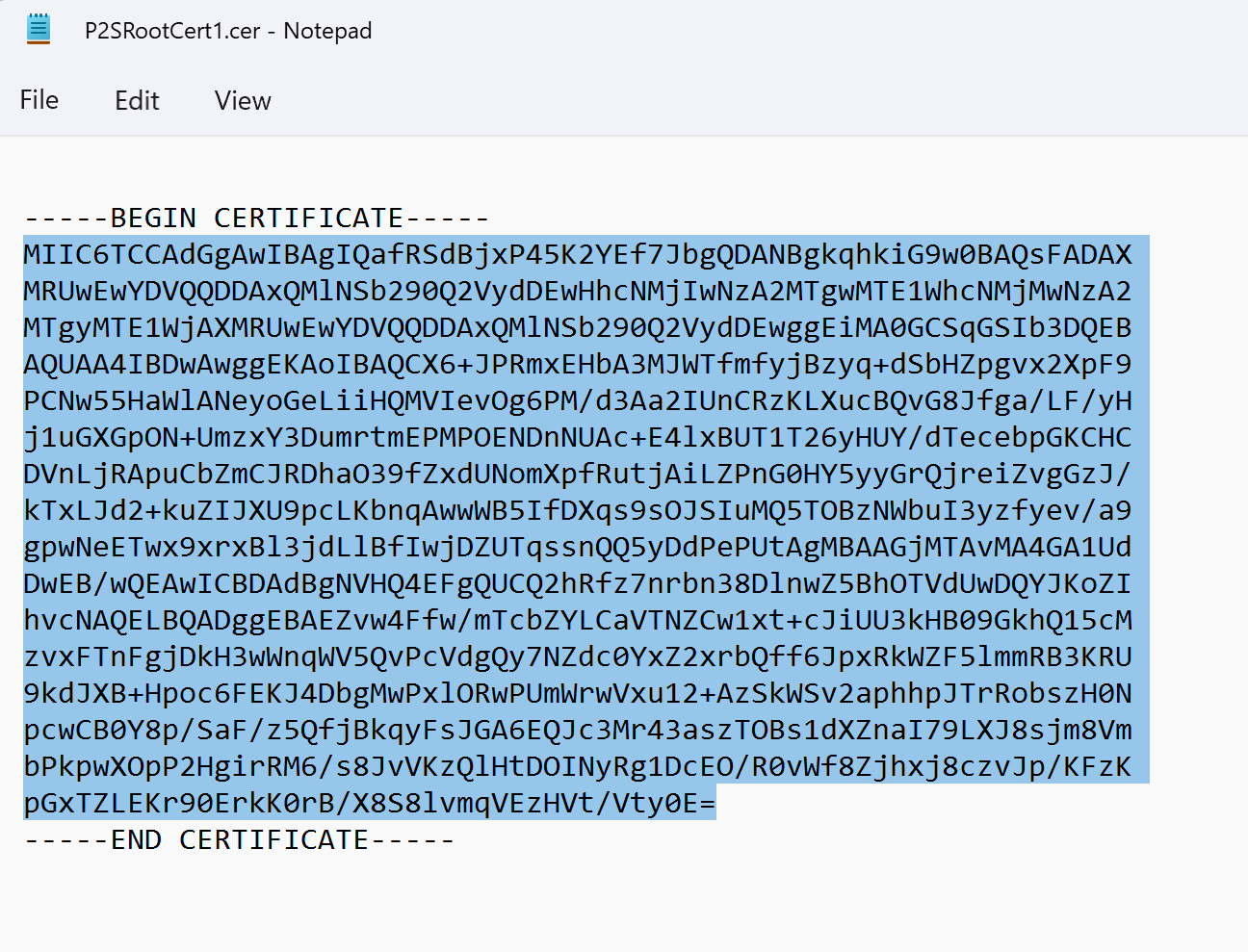

選取用戶端,並填寫要求的任何資訊。 視其組態而定,系統可能會要求您將 Radius 根憑證上傳至入口網站。 以所需的 Base-64 編碼 X.509 (.CER) 格式匯出憑證,並使用記事本等文字編輯器加以開啟。 您會看到類似下列範例的文字。 以藍色醒目提示的區段包含您複製並上傳至 Azure 的資訊。

如果您的檔案看起來不像範例,這通常表示您未使用 Base-64 編碼 X.509 (.CER) 格式匯出檔案。 此外,如果您使用記事本以外的文字編輯器,則要知道某些編輯器可能在幕後引進非預期的格式。 這可能會在此憑證中的文字上傳至 Azure 時產生問題。

按一下 [下載],產生 .zip 檔案。

ZIP 檔案通常會下載至您的 [下載] 資料夾。

Azure PowerShell

產生 VPN 用戶端設定檔以與憑證驗證搭配使用。 您可以使用下列命令來產生 VPN 用戶端組態檔:

New-AzVpnClientConfiguration -ResourceGroupName "TestRG" -Name "VNet1GW" -AuthenticationMethod "EapTls" -RadiusRootCert <full path name of .cer file containing the RADIUS root> -ClientRootCert <full path name of .cer file containing the client root> | fl

執行會傳回連結的命令。 將該連結複製並貼到網頁瀏覽器,以下載 VpnClientConfiguration.zip。 將該檔案解壓縮以檢視下列資料夾:

- WindowsAmd64 和 WindowsX86:這些資料夾分別包含 Windows 32 位元和 64 位元的安裝程式套件。

- GenericDevice:這個資料夾包含用來建立自有 VPN 用戶端設定的一般資訊。

如果您已經產生用戶端組態檔,您可以使用 Get-AzVpnClientConfiguration Cmdlet 來擷取它們。 但是如果您對 P2S VPN 組態進行任何變更 (例如,VPN 通訊協定類型或驗證類型),該組態不會自動更新。 您必須執行 New-AzVpnClientConfiguration Cmdlet 來建立新的設定下載。

若要擷取先前產生的用戶端組態檔,請使用下列命令:

Get-AzVpnClientConfiguration -ResourceGroupName "TestRG" -Name "VNet1GW" | fl

Windows 原生 VPN 用戶端

如果您已設定 IKEv2 或 SSTP,則可以使用原生 VPN 用戶端。

選取組態套件並將它安裝在用戶端裝置上。 若是 64 位元的處理器架構,請選擇 VpnClientSetupAmd64 安裝程式套件。 若是 32 位元的處理器架構,請選擇 VpnClientSetupX86 安裝程式套件。 如果您看到 SmartScreen 快顯視窗,請選取 [更多資訊]>[仍要執行]。 您也可以儲存要在其他用戶端電腦上安裝的套件。

每個用戶端都需要用戶端憑證才能驗證。 請安裝用戶端憑證。 如需用戶端憑證的相關資訊,請參閱點對站的用戶端憑證。 若要安裝所產生的憑證,請參閱在 Windows 用戶端上安裝憑證。

在用戶端電腦上,瀏覽至 [網路設定],然後選取 [VPN]。 VPN 連線會顯示其連線的虛擬網路名稱。

Mac (macOS) 原生 VPN 用戶端

您必須為連線到 Azure 虛擬網路的每個 Mac 裝置分別建立設定檔。 這是因為這些裝置需要在設定檔中指定可供驗證的使用者憑證。 此外,如果您在設定中包含 IKEv2 通道類型,則只能使用 macOS 原生 VPN 用戶端。 Generic 資料夾含有建立設定檔所需的所有資訊:

- VpnSettings.xml 包含重要的設定,例如伺服器位址和通道類型。

- VpnServerRoot.cer 包含在 P2S 連線設定期間驗證 VPN 閘道所需的根憑證。

- RadiusServerRoot.cer 包含在驗證期間驗證 RADIUS 伺服器所需的根憑證。

使用下列步驟,在 Mac 上設定用於憑證驗證的原生 VPN 用戶端:

將 VpnServerRoot 和 RadiusServerRoot 根憑證匯入至您的 Mac。 將每個檔案複製到您的 Mac,連按兩下檔案,然後選取 [新增]。

每個用戶端都需要用戶端憑證才能驗證。 請在用戶端裝置上安裝用戶端憑證。

開啟 [網路喜好設定] 底下的 [網路] 對話方塊。 選取 +,為 Azure 虛擬網路的 P2S 連線,建立新的 VPN 用戶端連線設定檔。

[介面] 值是 [VPN],[VPN 類型] 值則是 [IKEv2]。 在 [服務名稱] 方塊中指定設定檔名稱,然後選取 [建立] 以建立 VPN 用戶端連線設定檔。

從 Generic 資料夾的 VpnSettings.xml 檔案複製 VpnServer 標記值。 將此值貼到設定檔的 [伺服器位址] 和 [遠端識別碼] 方塊。 將 [本機識別碼] 方塊保留空白。

選取 [驗證設定],然後選取 [憑證]。

按一下 [選取] 以選擇您要用來驗證的憑證。

[選擇身分識別] 會顯示一份憑證清單供您選擇。 選取適當憑證,然後選取 [繼續]。

在 [本機識別碼] 方塊中指定憑證名稱 (來自步驟 6)。 在此範例中,名稱是 ikev2Client.com。 然後,選取 [套用] 按鈕以儲存變更。

在 [網路] 對話方塊中,選取 [套用] 以儲存所有變更。 然後,選取 [連線] 以啟動 Azure 虛擬網路的 P2S 連線。

下一步

返回 P2S 設定一文,以驗證您的連線。

如需 P2S 疑難排解詳細資訊,請參閱針對 Azure 點對站連線進行疑難排解。