惡意探索與惡意探索套件

惡意探索會利用軟體中的弱點。 弱點就像是軟體中的漏洞,惡意代碼可用來進入您的裝置。 惡意代碼會利用這些弱點來略過計算機的安全性保護措施來感染您的裝置。

惡意探索通常是較大攻擊的第一個部分。 駭客會掃描包含重大弱點的過期系統,然後藉由部署目標惡意代碼來利用這些弱點。 惡意探索通常包含殼層程序代碼,這是用來從攻擊者控制網路下載其他惡意代碼的小型惡意代碼承載。 Shellcode 可讓駭客感染裝置並滲透組織。

惡意探索套件是包含惡意探索集合的更完整工具。 這些套件會掃描裝置是否有不同種類的軟體弱點,如果偵測到任何問題,請部署其他惡意代碼以進一步感染裝置。 套件可以使用以各種軟體為目標的惡意探索,包括 Adobe Flash Player、Adobe Reader、Internet Explorer、Oracle Java 和 Sun Java。

攻擊者用來散發惡意探索和惡意探索套件的最常見方法是透過網頁,但惡意探索也可以送達電子郵件。 某些網站會在不知情且無意中裝載惡意代碼,並在其廣告中惡意探索。

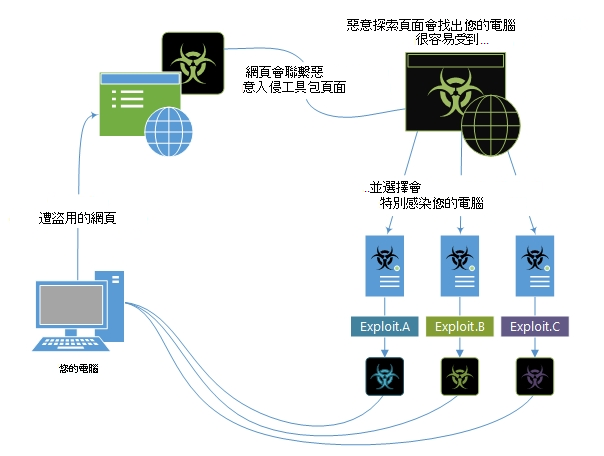

下列資訊圖顯示當您流覽遭入侵的網頁之後,惡意探索套件可能會如何嘗試惡意探索裝置。

圖 1: 如何利用套件運作的範例

值得注意的威脅會使用惡意探索套件來散布勒索軟體,包括 JSSLoader。 Microsoft 追蹤為 Storm-0324 (DEV-0324) 的威脅執行者會使用此惡意代碼來協助存取勒索軟體即服務 (RaaS) 動作專案 [Tempest] (https://www.microsoft.com/en-us/security/blog/2022/05/09/ransomware-as-a-service-understanding-the-cybercrime-gig-economy-and-how-to-protect-yourself/#ELBRUS] (ELBRUS、Carbon Carbon、FIN7) 。

惡意探索套件的範例:

若要深入了解惡意探索,請閱讀此部落格文章,瞭解如何 利用ESET在聯合搜捕中探索到的雙零時差範例。

我們將惡意代碼百科全書中的惡意探索分類為其目標的「平臺」。 例如,惡意探索:Java/CVE-2013-1489。是以 Java 中的弱點為目標的惡意探索。

許多安全性軟體廠商會使用稱為「CVE) (常見弱點和暴露狀況」的專案。 專案會為每個弱點提供唯一的數位,例如 CVE-2016-0778。 部分 「2016」 是指發現弱點的年份。 “0778” 是此特定弱點的唯一標識符。

您可以在 CVE 網站上閱讀更多資訊。

最佳的惡意探索防護是讓貴組織的 軟體保持在最新狀態。 軟體廠商提供許多已知弱點的更新,因此請確定這些更新已套用至所有裝置。

如需一般秘訣,請 參閱防止惡意代碼感染。