在 Microsoft Defender XDR 中分析您的第一個事件

適用於:

- Microsoft Defender XDR

在分析攻擊時,瞭解圍繞 事件 的內容是不可或缺的。 結合您的專業知識和經驗與 Microsoft Defender XDR 的特性和功能,可確保更快速地解決事件,以及組織的安全免於遭受網路攻擊。

現今的數據安全性威脅 - 商務電子郵件入侵 (BEC) 、後門檔和 勒索軟體等惡意代碼、組織入侵和 國家/國家攻擊 – 需要事件回應者採取快速、智慧且具威脅性的動作。 Microsoft Defender XDR 之類的工具可讓回應小組透過其單一窗格體驗來偵測、分級和調查事件,並找出做出這些及時決策所需的資訊。

調查工作

調查通常牽涉到回應者檢視數個應用程式,同時檢查各種威脅情報來源。 有時會擴充調查以搜捕其他威脅。 記錄攻擊調查中的事實和解決方案是額外的重要工作,可提供其他調查人員使用或進行後續調查的歷史和內容。 透過下列程式代碼使用 Microsoft Defender XDR 時,會簡化這些調查工作:

樞紐分析 – 入口網站會匯總跨組織中啟用的 Defender 工作負載內容化的重要攻擊資訊。 入口網站會合併單一攻擊元件的所有資訊, (檔案、URL、信箱、用戶帳戶或裝置) ,顯示活動關聯性和時程表。 在頁面中提供所有資訊后,入口網站可讓事件回應者跨相關實體和事件進行樞紐分析,以尋找他們做出決策所需的資訊。

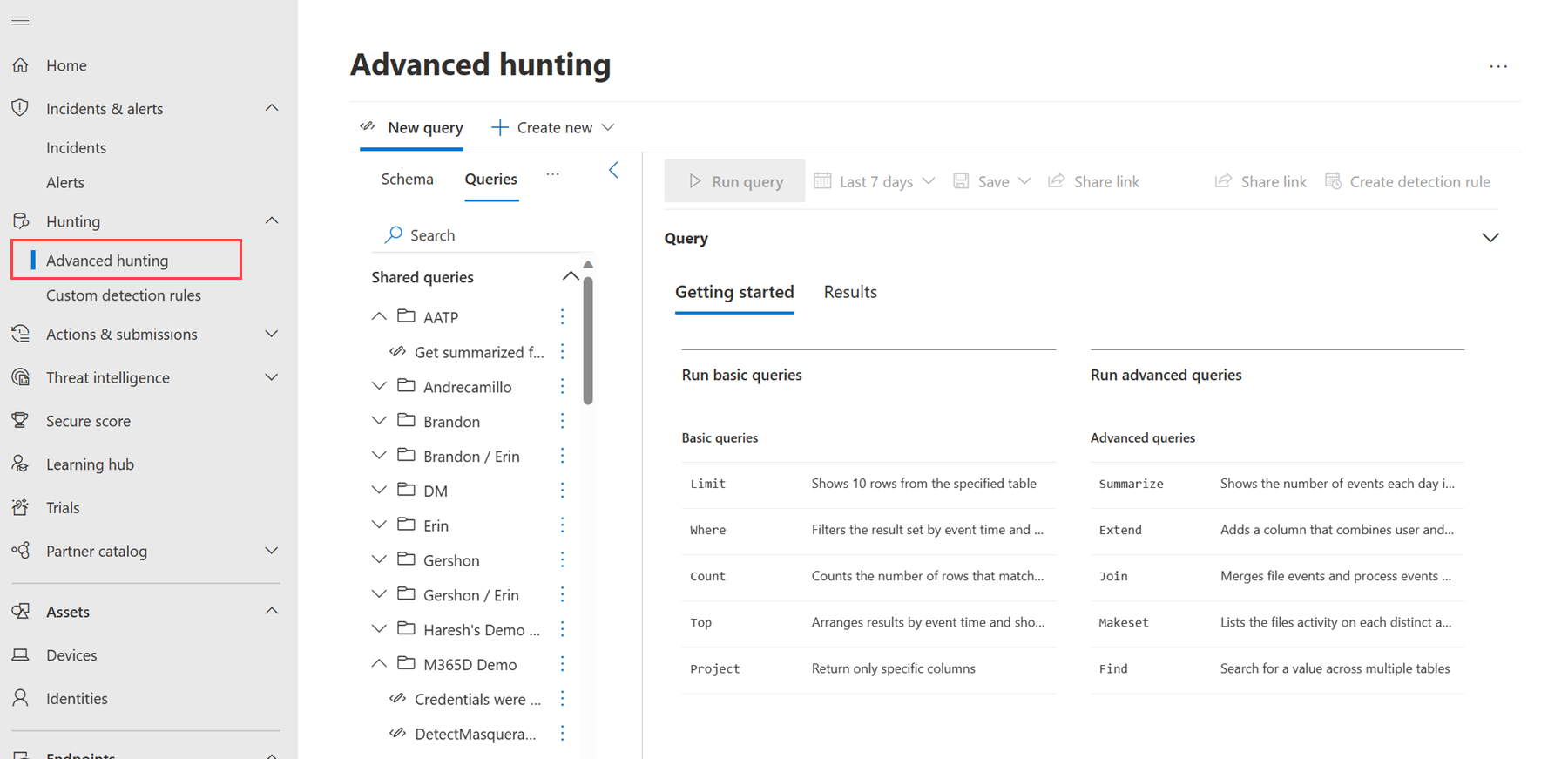

搜捕 – 威脅搜捕人員可以使用 Kusto 查詢,透過入口網站的進階 搜捕 功能,尋找組織內已知和可能的威脅。 如果您不熟悉 Kusto,請使用 引導模式 來搜捕威脅。

深入解 析 – 如果適用,事件回應者可以檢視先前偵測到事件和警示的動作,以協助進行調查。 透過Microsoft自己的威脅情報工作,以及 MITRE ATT&CK® 架構和 VirusTotal 等來源,也會自動將其他深入解析新增至事件和警示。

共同作業 – 安全性作業小組可以透過入口網站功能,例如批註、標記、標記和指派,檢視每個小組成員對於過去和目前事件和警示的決策和動作。 當組織需要增強的回應時,也可以透過 適用於 XDR 的 Defender 專家 和 適用於搜捕的 Defender 專家 ,進一步與Microsoft的受控偵測和回應服務共同作業。

攻擊概觀

攻擊案例可為事件回應者提供完整的內容相關概觀,說明攻擊中發生的情況。 回應者可以檢視所有相關的警示和事件,包括Microsoft Defender XDR 為減輕攻擊所採取的自動補救動作。

從攻擊案例中,您可以探索 事件頁面上可用的索引卷標,深入瞭解攻擊的詳細數據。 您可以透過入口網站內可存取 的事件回應劇本 ,快速補救常見的攻擊,例如網路釣魚、密碼噴射和惡意應用程式入侵。 這些劇本包含支援事件調查的偵測、回應和風險降低指引。

這段影片說明 如何調查 Microsoft Defender XDR 中的攻擊 ,以及如何在您的調查中使用入口網站的功能,將引導您完成攻擊案例和事件頁面。

調查威脅

複雜威脅,例如攔截式 攻擊 和勒索軟體,通常需要手動調查。 處理這些複雜攻擊的事件回應者會尋找下列重要資訊:

- 有惡意代碼或可疑的工具和應用程式使用

- 任何惡意或可疑實體所使用之任何通道或進入點的線索

- 指向可能身分識別洩露的線索

- 識別對組織數據和安全性狀態的影響

下列各節包含Microsoft Defender XDR 功能的教學課程和影片,可協助事件回應小組調查各種複雜的攻擊。

勒索軟體調查

勒索軟體持續對組織造成重大威脅。 Microsoft具有下列資源,可協助您調查和回應勒索軟體攻擊:

- 指南: 從偵測到保護:Microsoft勒索軟體攻擊指南

- 教學課程: 勒索軟體調查劇本

- 影片: 調查 Microsoft Defender XDR (第 1 部分) 中的勒索軟體攻擊

- 影片: 調查 Microsoft Defender XDR (第 2 部分) 中的勒索軟體攻擊

以電子郵件為基礎的攻擊分析

識別和追蹤已修改、建立或遭竊的身分識別,對於調查網路釣魚和 BEC 攻擊至關重要。 調查這些攻擊時,請使用下列資源:

- 教學課程: 調查惡意電子郵件

- 教學課程: 調查使用者

- 教學課程: 調查用戶帳戶

- 部落格: 身分識別入侵總數:Microsoft有關保護 Active Directory 身分識別洩露的事件響應課程,也可以使用適用於身分識別的 Defender 訊號來調查。

- 教學課程: 網路釣魚電子郵件攻擊的範例

- 教學課程:以 身分識別為基礎的攻擊範例

下列影片討論如何調查 Microsoft Defender XDR 中的網路釣魚和 BEC 攻擊:

- 影片: 調查 Microsoft Defender XDR 中的 BEC 和 AiTM 網路釣魚

- 影片:使用適用於 Office 365 的 Defender 防範魚叉式網路釣魚和網路釣魚

調查身分識別入侵,並瞭解您可以如何透過這段影片來包含攻擊:

惡意代碼分析

惡意檔案的資訊和功能是調查惡意代碼的關鍵。 在大部分情況下,Microsoft Defender XDR 可以將檔案洩漏,以顯示重要數據,包括哈希、元數據、組織內的普遍性,以及根據 MITRE ATT&CK® 技術的檔案功能。 這樣就不需要執行黑箱測試或檔案的靜態分析。 您可以檢視事件圖表中的檔案資訊,或檢視警示處理程式樹狀結構、成品時間軸或裝置時間軸。

下列資源提供如何在調查檔案時使用入口網站功能的詳細數據:

- 教學課程: 調查檔案

- 影片: 調查 Microsoft Defender XDR 中的惡意代碼

具風險的應用程式分析和雲端式威脅防護

惡意執行者可能會利用雲端式應用程式。 應用程式可能會不小心因為濫用或誤用而洩漏敏感性資訊。 調查及保護雲端環境中應用程式的事件回應者可以使用下列資源,其中適用於雲端應用程式的Defender部署在其組織中:

- 教學課程: 調查惡意和遭入侵的應用程式

- 教學課程: 調查有風險的 OAuth 應用程式

- 教學課程: 保護雲端應用程式

- 教學課程:即時保護應用程式

探索如何使用適用於雲端應用程式的 Defender 工作負載影片即時保護雲端應用程式:

- 影片:透過適用於雲端應用程式的Defender保護雲端應用程式和相關檔案

缺口分析

國家/國家的攻擊、針對重要基礎結構的攻擊,以及組織缺口,通常會要求攻擊者在網路中建立通訊點。 事件回應者藉由識別來源與目的地之間的可疑流量或交換來尋找線索。 Microsoft有下列教學課程可調查通訊元件:

- 調查網域和 URL

- 調查 IP 位址

- 調查正向 Proxy 背後發生的連線事件

- 透過適用於身分識別的Defender調查可疑的用戶和裝置活動

- 識別及調查適用於身分識別的Defender中的橫向動作路徑

- 調查適用於端點的 Defender 裝置清單中的裝置

攻擊者通常會使用弱點來取得組織的存取權。 某些勒索軟體攻擊一開始會利用未修補的弱點,例如 Log4Shell弱點。 下列資源可協助事件回應者透過適用於弱點管理的Defender服務,識別其組織中的弱點和易受攻擊的裝置:

- 教學課程: 識別組織中的弱點

- 教學課程: 搜捕公開的裝置

- 教學課程: 透過曝光分數評估貴組織的風險

- 影片:透過Defender弱點管理進行威脅和弱點管理

缺口也會透過各種裝置發生,例如連線到組織網路的手機和平板電腦。 事件回應者可以在入口網站中進一步調查這些裝置。 下列影片將討論來自行動裝置的常見威脅,以及如何調查這些威脅:

- Microsoft Defender XDR 中的行動威脅防護

威脅情報和搜捕的資源

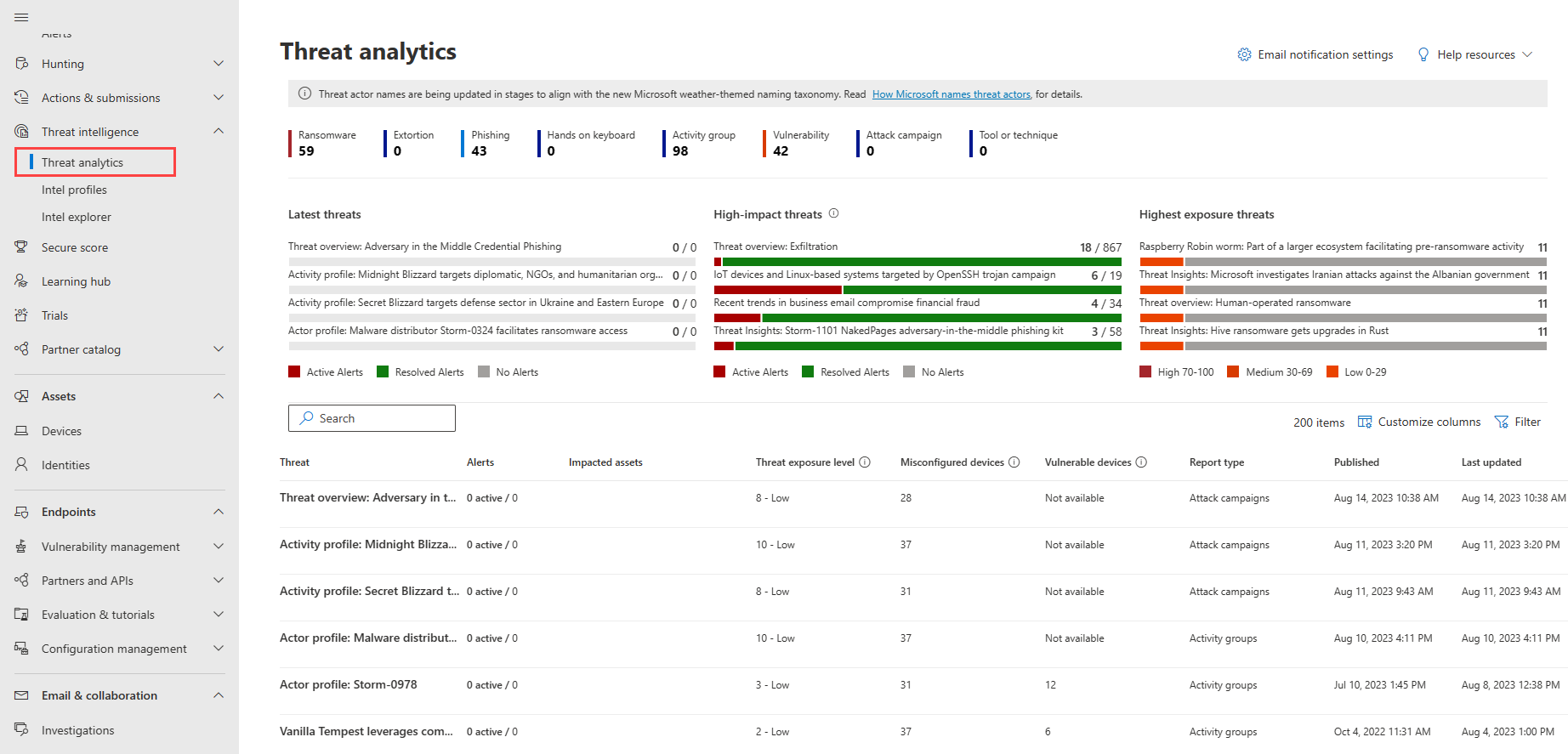

Microsoft Defender XDR 的內建威脅情報功能,以及搜捕協助事件回應小組,以針對新興的威脅和攻擊執行主動式防護。 您可以透過入口網站 的威脅分析,直接存取新興威脅和攻擊的最新資訊。

使用威脅分析中的情報,透過下列影片深入探討新的威脅:

使用入口網站的內建 進階搜捕 功能,主動搜捕組織內的威脅。

下列資源提供如何使用進階搜捕的詳細資訊:

使用最新的安全性研究和來自Microsoft安全性研究小組的變更來擴充威脅情報:

與Microsoft的專家共同作業以進行事件回應和威脅搜捕,以增強安全性作業小組的功能。 深入瞭解我們的專家,以及如何讓他們參與下列資源:

下一步

- 補救您的第一個事件

- 透過 Microsoft Defender XDR Virtual Ninja Training 中的影片示範來探索入口網站的功能

另請參閱

- 瞭解事件

- 調查事件

- 調查警示

- 透過 Microsoft Defender XDR Ninja 訓練來瞭解入口網站的功能

提示

想要深入了解? 在我們的技術社群中與Microsoft安全性社群互動:Microsoft Defender XDR 技術社群。